Microsoft Azure ExpressRoute への MVE 接続の作成

MVE(Cisco相互接続ゲートウェイ)からAzure ExpressRouteへのネットワーク接続は、Virtual Cross Connections(VXC)で行うことができます。プライベート接続、またはパブリック(Microsoft)接続のいずれかを作成することができます。

重要

始める前に、vManageでMegaport_ICGW_C8000テンプレートに基づいてMVE(Cisco相互接続ゲートウェイ)を作成します。詳細については、MVEの作成を参照してください。

MVEとvManageにExpressRouteの接続を追加するには、3つの部分があります。

-

ExpressRouteプランをセットアップし、AzureコンソールでExpressRoute回線を展開します。構築すると、サービスキーを取得します。詳細については、Microsoft ExpressRoute のドキュメンテーションを参照してください。

-

Megaport Portalで、MVEからExpressRouteのロケーションへの接続(VXC)を作成します。

-

vManageで、カスタムMVEデバイステンプレートを作成し、ExpressRoute接続の詳細を追加します。

このトピックでは、2番目と3番目の部分を順に説明します。

注意

MVE の初期リリースでは、Cisco vManage と Azure クラウド接続用の Megaport Portal の両方で構成手順が必要です (このトピックで説明します)。その後の Cisco のアップデートにより、vManage で Azure 接続を完全に構成できるようになりました。可能であれば、Cisco SD-WAN 環境とシームレスに統合するために、vManage で Azure 接続を作成することをお勧めします。Cisco は、以下で vManage の手順を提供しています。Create Interconnects to Microsoft Azure (Microsoft Azure への相互接続の作成)

Megaport Portal での ExpressRoute 接続の追加

ExpressRouteの接続を設定するには、Megaport Portalで接続を作成する必要があります。

Megaport PortalからExpressRouteへの接続を作成するには

-

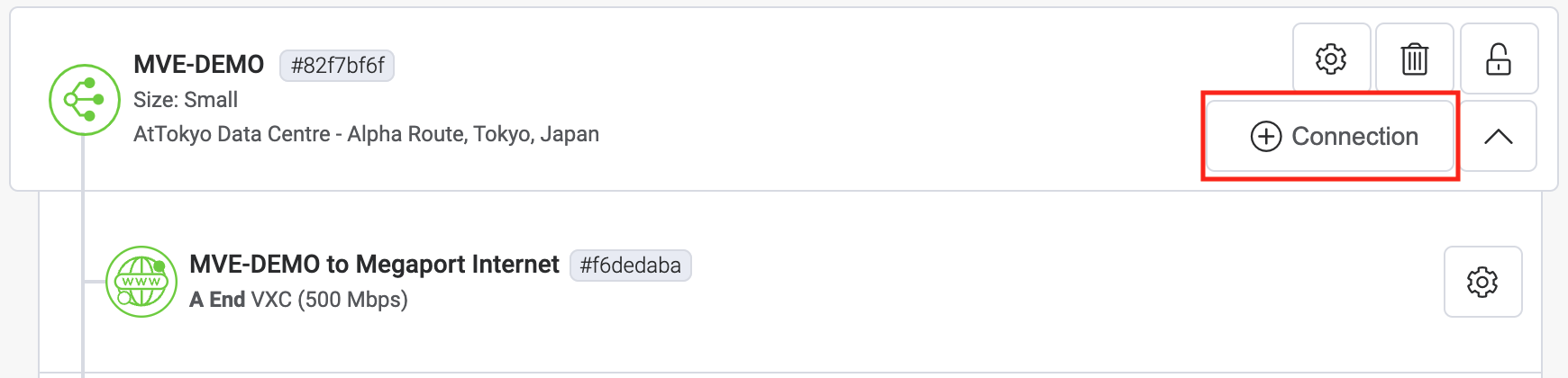

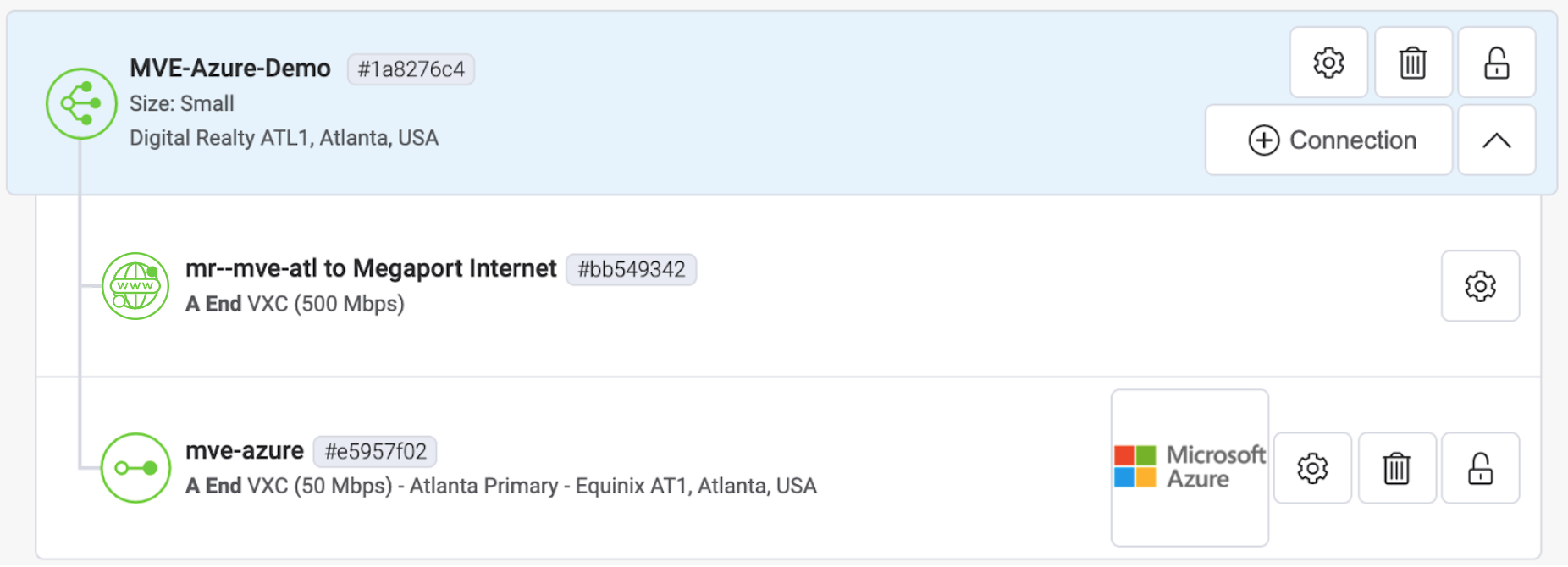

Megaport Portal で、 「 「Services(サービス)」ページに移動し、使用するMVEを選択します。

-

MVEの「+Connection(+接続)」をクリックします。

-

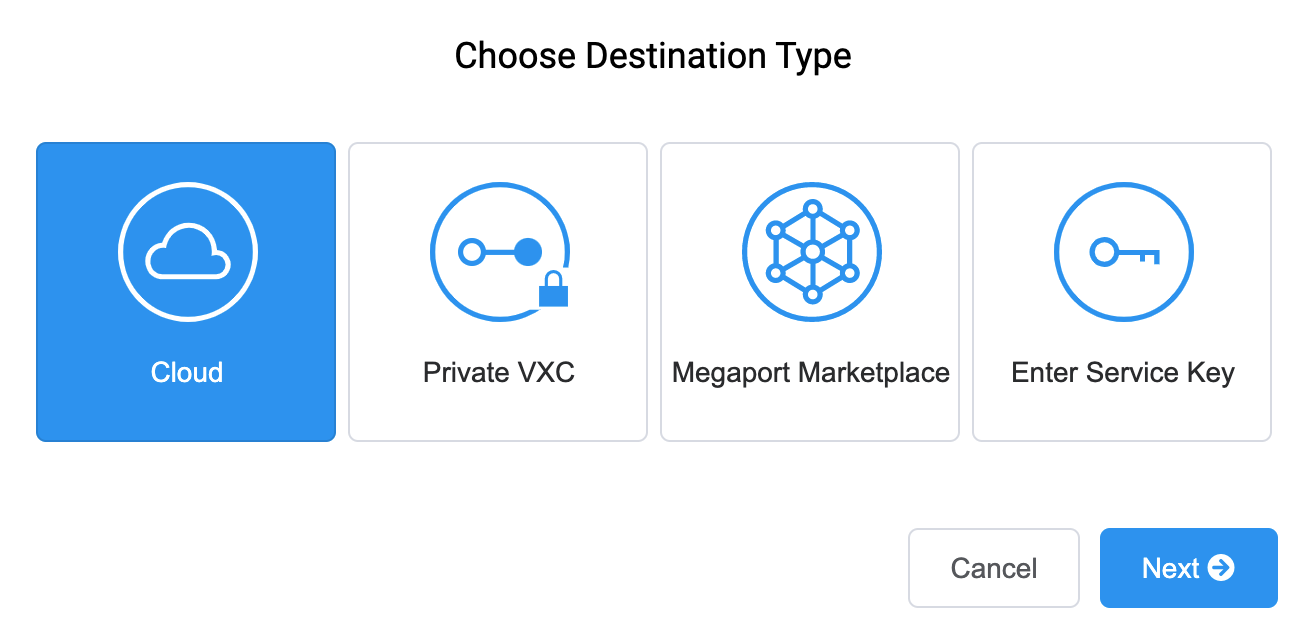

「Cloud (クラウド)」タイルをクリックします。

-

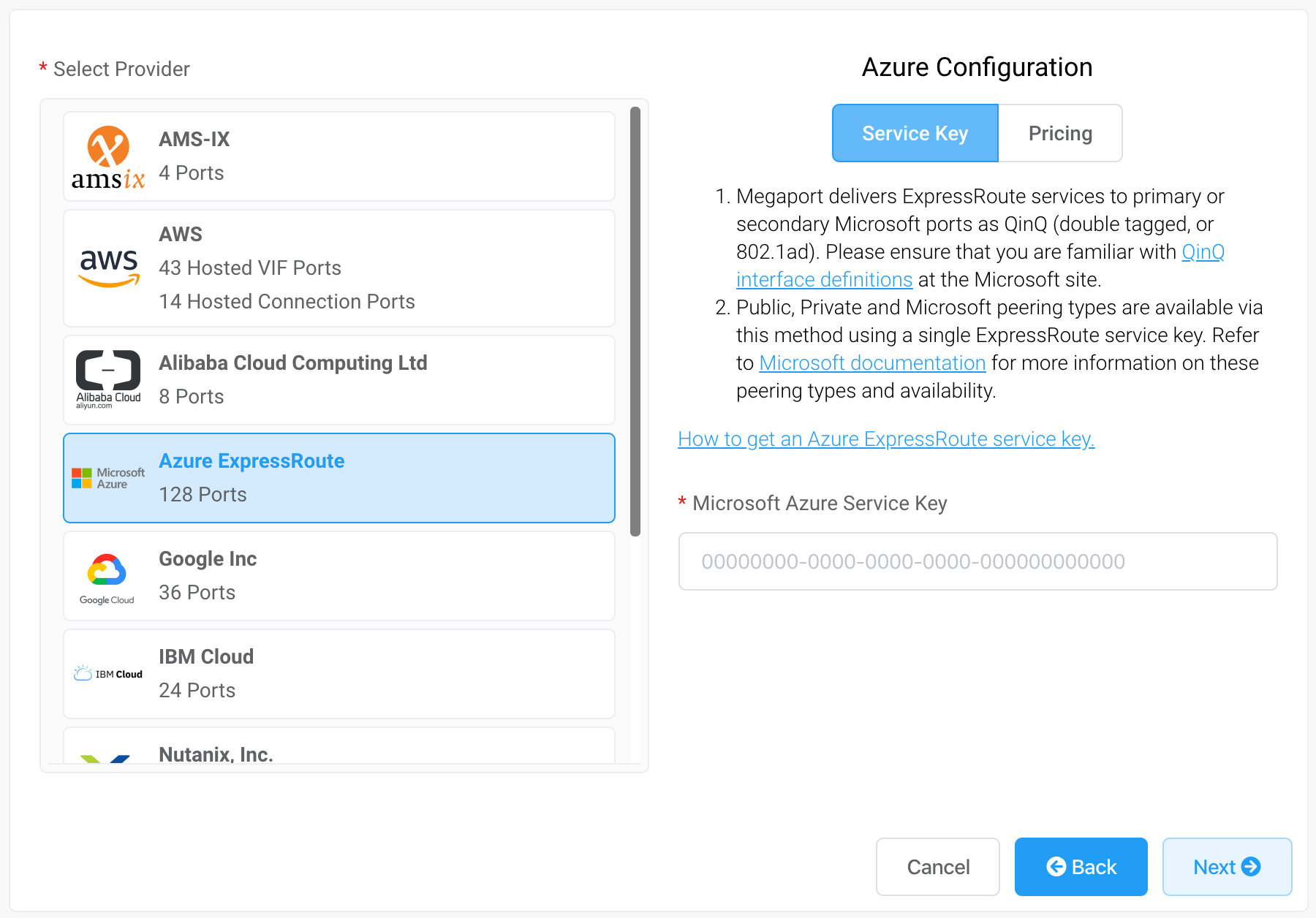

プロバイダーとして「Azure ExpressRoute」を選択します。

-

右側のパネルのフィールドに、ExpressRoute サービス キーを追加します。

ポータルはキーを確認してから、ExpressRouteリージョンに基づいて 使用可能なポートのロケーションを表示します。例えば、 ExpressRouteサービスが、シドニーのオーストラリア東部地域に構築されている場合、 シドニーのターゲットを選択できます。 -

最初の接続の接続ポイントを選択します。

2番目の接続を構築するには(これが推奨されます)、 2番目のVXCを作成します - 同じサービスキーを入力し、 別の接続ターゲットを選択します。設定画面には、Azure Resource Managerコンソールやチュートリアルビデオなどの リソースへの便利なリンクが 表示されます。

-

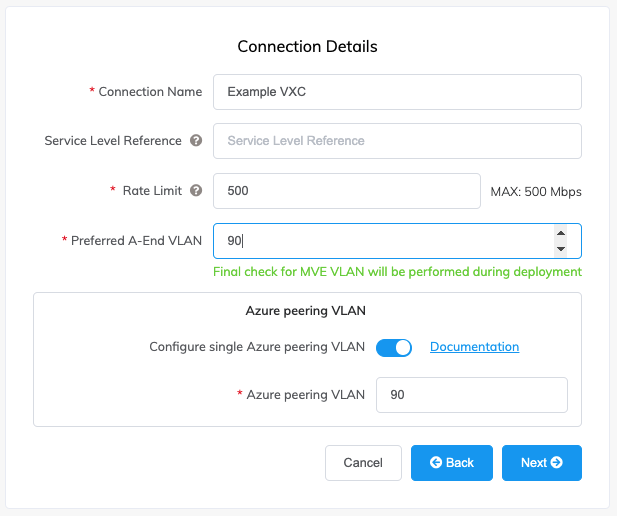

次の接続の詳細を指定します。

-

Connection Name (接続名) – Megaport Portal に表示される VXC の名前です。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、「取引をサービスに関連付ける」をご覧ください。

-

Rate Limit (帯域制限) – これは Mbps 単位の接続速度です。VXC の帯域制限は、ExpressRoute サービス キーに基づいて許容される最大値に制限されます。

-

Preferred A-End VLAN (優先 A エンド VLAN) (オプション) – この接続で未使用の VLAN ID を指定します (ExpressRoute の場合は S-Tag)。これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合は、Megaport が値を割り当てます。

-

Configure Single Azure Peering VLAN (単一 Azure ピアリング VLAN の構成) – デフォルトでは、MVE についてこのオプションが有効化されています。

このオプションは、シングルタグVLANのソリューションを提供します。MVEのVLAN(Aエンド)とAzureに設定されたピアVLAN(Bエンド)でAzureにピアリングを設定します。なお、このオプションでは、VXCごとに1つのピアリングタイプ(プライベートまたはMicrosoft)しか設定できません。内部 VLAN や Q-n-Q を設定したい場合は、このオプションをオフにします。 -

Azure Peering VLAN (Azure ピアリング VLAN) – この値は、A エンドの VLAN と一致する必要があります。

-

-

「Next(次へ)」をクリックして注文プロセスを続行します。

VXCの設定が完了すると、VXCのアイコンが緑色になります。

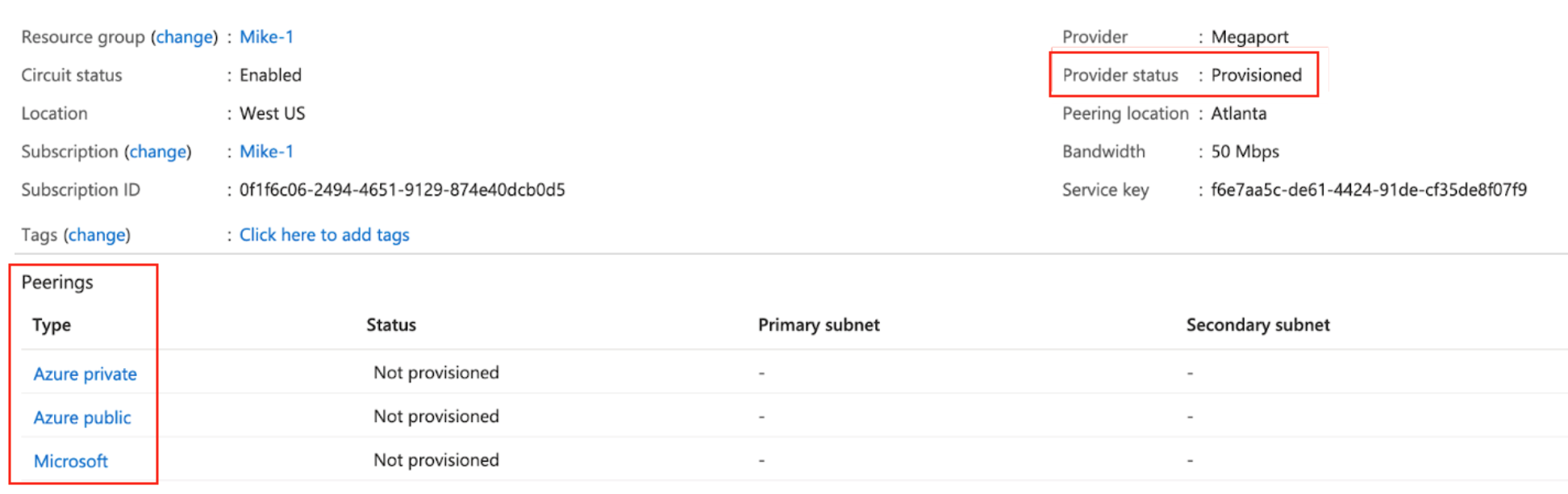

Azure Resource Managementコンソールでは、プロバイダーのステータスが「Provisioned(プロビジョニング済み)」になります。

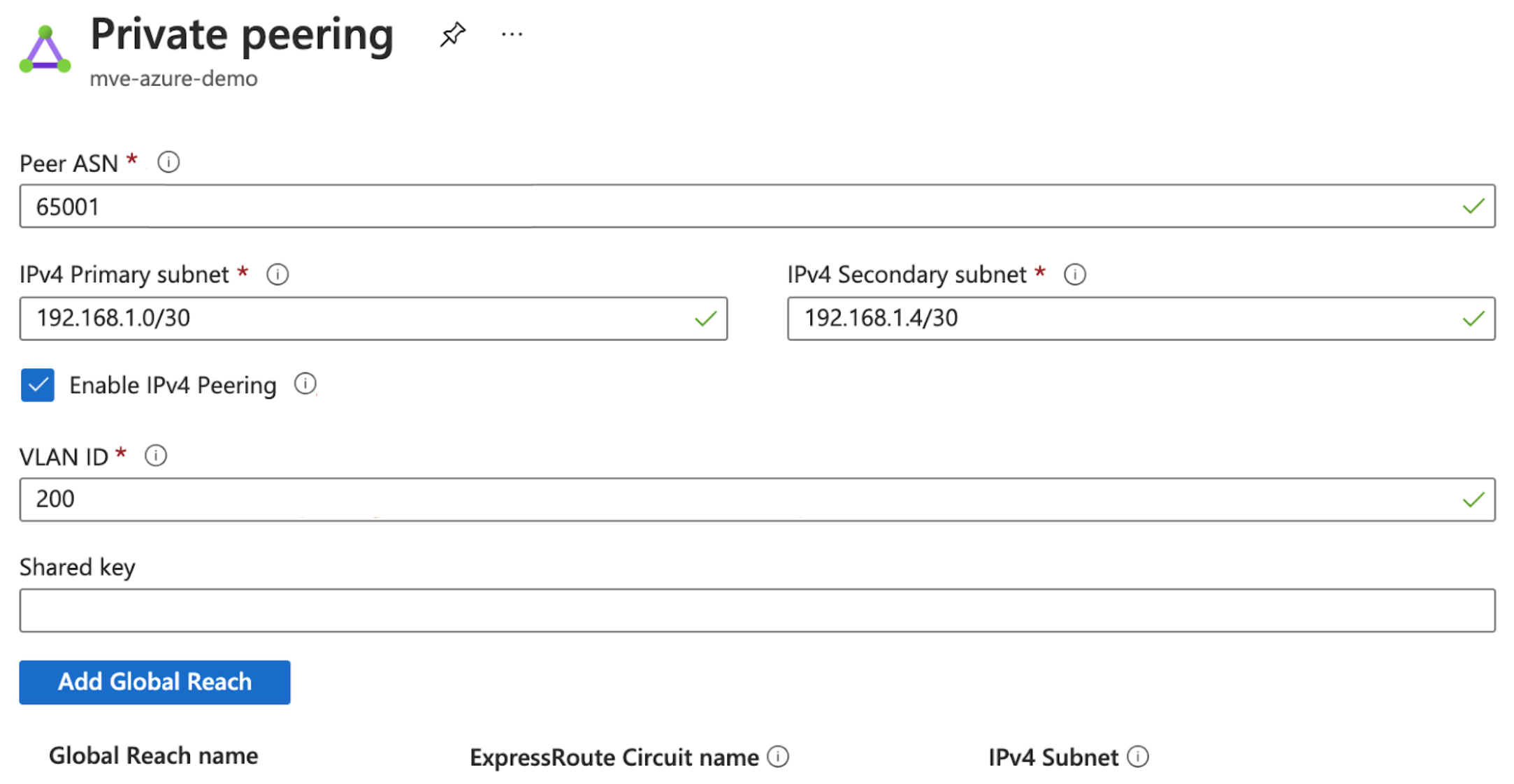

プロビジョニングされたら、ピアリングを設定する必要があります。プライベートピアリングとMicrosoftピアリングを設定することができます。設定する相手をクリックして、次の詳細を入力します。

- Peer ASN (ピア AS 番号) – MVE の AS 番号を入力します。

- IPv4 Subnets (IPv4 サブネット) – これらの各サブネットから、MVE は最初の使用可能な IP アドレスを使用し、Microsoft は 2 番目に使用可能な IP をルーターに使用します。

- VLAN ID – vManage CLI アドオン テンプレートで接続用に構成された 2 つ目の .1Q の値を入力します。

- Shared Key (共有キー) – この値は必須ではありません。

vManage への ExpressRoute 接続の追加

それぞれのセクションの手順に従って、MVEのvManageテンプレートを作成、編集、アタッチし、接続の詳細を確認します。

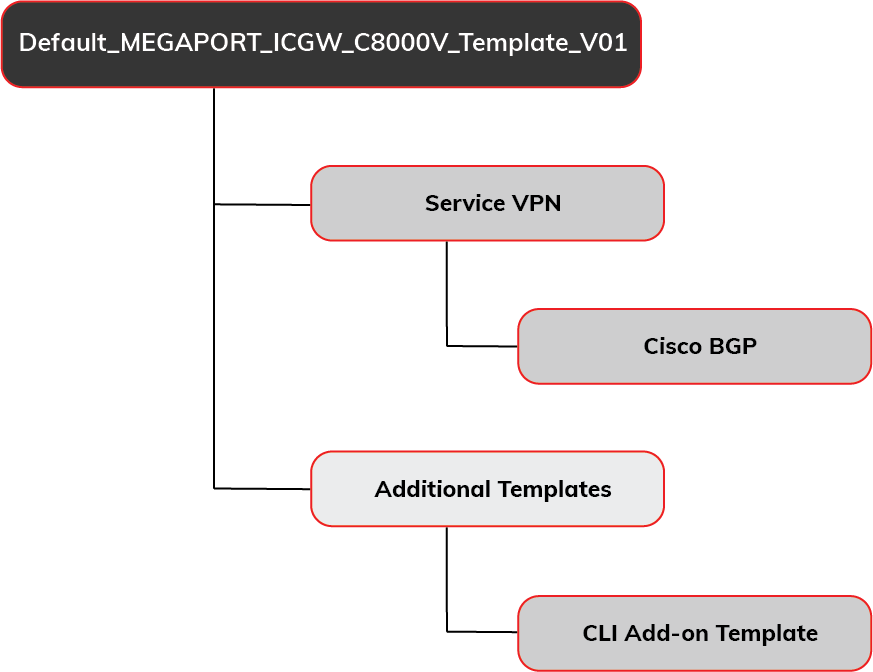

vManageで接続を設定するには、専用のデバイステンプレートが必要で、デバイス固有の構成詳細については機能テンプレートを用意する必要があります。サービスVPNテンプレート、Cisco BGPテンプレート、およびCLIアドオンテンプレートを作成する必要があります。

ステップ 1 – デフォルトのデバイス テンプレートのコピー

MVE専用のテンプレートが必要なので、テンプレートにVXCの接続情報を入れて編集します。他のデバイスがテンプレートに接続されている場合、変更は接続されている各デバイスに影響するため、専用のテンプレートが必要です。

デバイステンプレートのコピーを作成するには

-

vManageで「Configure(設定)」 > 「Templates(テンプレート)」に進み、「Device(デバイス)」タブをクリックします。

-

Default_MEGAPORT_ICGW_C8000V_Template_V01のテンプレートを探してコピーします。

行の最後にある省略記号(…)をクリックし、ドロップダウンメニューから「Copy(コピー)」を選択します。 -

テンプレートの名前と説明を入力し、「Copy(コピー)」をクリックします。

この名前には、アルファベットの大文字と小文字、数字の0~9、ハイフン、アンダースコアのみを使用できます。スペースやその他の文字を含むことはできません。

ステップ 2 – Cisco VPN 機能テンプレートの作成

GCP接続のVPN IDを指定できるように、VPNテンプレートを作成する必要があります。VPN IDは企業のネットワークと同じです。

VPN機能テンプレートを作成するには

-

vManageで「Configure(設定)」 > 「Templates(テンプレート)」に移動し、「Feature(機能)」タブをクリックします。

-

C8000vのデバイスモデルとCisco VPNのタイプのテンプレートを探してコピーします。

行の最後にある省略記号(…)をクリックし、ドロップダウンメニューから「Copy(コピー)」を選択します。注意

テンプレートをコピーする代わりに、C8000vデバイス用の新しいCisco VPNテンプレートを追加して、同じ値を入力することもできます。

-

テンプレートの名前と説明を入力し、「Copy(コピー)」をクリックします。

-

テンプレートを編集し、「Basic Configuration(基本設定)」にVPN IDを追加します。

省略記号(…)をクリックし、「Edit(編集)」を選択します。

VPN ID には、1 – 511 または 513 – 65530 の任意の数字を指定できます。 VPN 0はトランスポートVPNに、VPN 512はマネージドVPNに予約されています。この番号は通常、企業のネットワークとクラウドサービスの間で通信するために企業のネットワークに割り当てられたVPN IDと同じです。 -

「Update (更新)」をクリックします。

ステップ 3 – BGP 機能テンプレートの作成

また、接続ピアリングの詳細を示すBGPテンプレートも必要です。

Cisco BGP機能テンプレートを作成するには

-

vManageテンプレート」の「Feature(機能)」タブで、「C8000v」のデバイスモデルと「Cisco BGP」のタイプのテンプレートを探してコピーします。

注意

テンプレートをコピーする代わりに、C8000vデバイス用の新しいCisco BGPテンプレートを追加して、同じ値を入力することもできます。

-

テンプレートの名前と説明を入力し、「Copy(コピー)」をクリックします。

-

テンプレートを編集し(新しいテンプレートの省略記号…をクリックして「Edit(編集)」を選択)、「Basic Configuration(基本設定)」セクションにMVEのAS番号を入力します。

この値はデバイス固有です。 -

「Neighbor(ネイバー)」セクションで「+New Neighbor(+新しいネイバー)」をクリックしして、クラウド側の接続に次の値を指定します。

- Address (アドレス) – クラウド側のピア IP アドレスを指定します。

- Description (説明) – テンプレートのわかりやすい説明を入力します。

- Remote AS (リモート AS) – クラウド側の AS 番号を入力します。Azure の AS 番号は 12076 です。

-

「Update (更新)」をクリックします。

ステップ 4 – CLI アドオン機能テンプレートの作成

また、アドオンのCLIテンプレートも必要です。

CLIアドオンテン機能のテンプレートを作成するには:

-

デバイスモデルが「C8000v」で、タイプが「CLI Template」のテンプレートを探してコピーします。

CLIテンプレートでは、MVEのサブインターフェイスを設定します。 -

テンプレートの名前と説明を入力し、「Copy(コピー)」をクリックします。

-

テンプレートを編集し(新しいテンプレートの省略記号…をクリックして「Edit(編集)」を選択)、以下の行を「CLI Configuration(CLI設定)」セクションにコピーします。

単一 Azure ピアリング VLAN を有効化した場合。

interface GigabitEthernet1. {{interface-tag}} encapsulation dot1Q {{dot1Q-tag-s-tag-01}} vrf forwarding 100 ip address {{ip-address-subinterface-01}} ip mtu 1500 !単一 Azure ピアリング VLAN を有効化しなかった場合。

interface GigabitEthernet1. {{interface-tag}} encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}} vrf forwarding 100 ip address {{ip-address-subinterface-01}} ip mtu 1500 !以下に各行の説明をします。

CLIエントリ 説明 interface GigabitEthernet1.{{interface-tag-01}} サブインターフェイスの説明フィールドです。 encapsulation dot1Q {{dot1Q-tag-s-tag-01} second-dot1q {{dot1Q-tag-c-tag-01}} 最初の dot1Q は S-tag です。このタグは、Megaport PortalでVXCとのAエンドタグとして設定されます。2つ目のdot1QはC-tagです。このタグは、Azureのコンソールでピアと一緒に設定します。(単一 Azure ピアリング VLAN を有効化した場合は、2 つ目の dot1Q インターフェイスを構成する必要はありません。) vrf forwarding これが相手先のVPNです。この例では、VPN 100を定義し、テンプレートに追加しています。 ip address {{ip-address-subinterface-01}} Microsoft が割り当てたインターフェイスの IP アドレスです。 ip mtu ExpressRouteは1500のMTU値をサポートしています。 -

「Update (更新)」をクリックします。

ステップ 5 – デバイス テンプレートの更新

次に、デフォルトのデバイステンプレートのコピーに機能テンプレートを追加し、追加した機能の値を定義する必要があります。

デバイステンプレートに機能テンプレートを追加するには

-

vManageテンプレートの「Device(デバイス)」タブで、ステップ1で作成したデバイステンプレートのコピーを見つけ、省略記号(…)をクリックして「Edit(編集)」選択します。

-

「Service VPN(サービスVPN)」タブで、「+Add VPN(VPNの追加)」をクリックします。

-

「Available VPN Templates(利用可能なVPNテンプレート)」で、ステップ2で作成したテンプレートを強調表示し、矢印をクリックして「Selected VPN Templates(選択済みのVPNテンプレート)」に移動させ、「Next(次へ)」をクリックします。

サブテンプレートの選択ステップが表示されます。 - 「Additional Cisco VPN Templates(追加のCisco VPNテンプレート)」から、「Cisco BGP」をクリックします。

- Cisco BGPメニューから、ステップ3で作成したBGPテンプレートを選択し、「Add(追加)」をクリックします。

-

「Additional Templates(追加のテンプレート)」タブで、ステップ4で作成したCLIアドオンテンプレートを選択し、「Update(更新)」をクリックします。

更新されたデバイステンプレートの一覧画面が表示されます。このテンプレートを編集して、新しいフィールドに値を追加し、MVEを関連付ける必要があります。 -

省略記号(…)をクリックし、「Edit(編集)」を選択します。

デバイスの設定には、機能テンプレートで定義された新しいフィールドが表示されます。

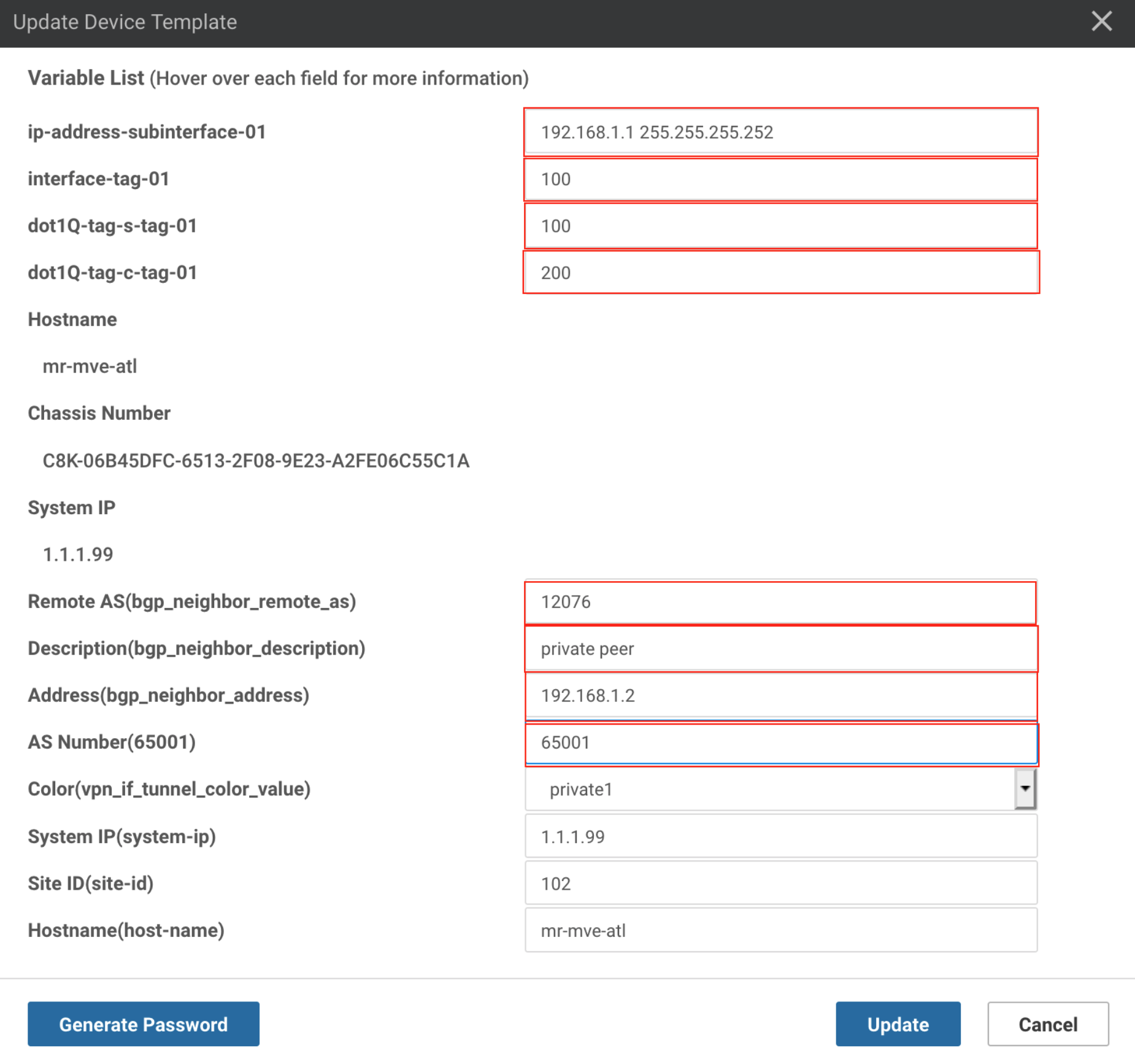

- 次の新しいフィールドに値を入力します。

- ip-address-subinterface – インターフェイスの IP アドレスを指定します。これは、/30のプライマリサブネットの最初のIPアドレスです。

- interface-tag – この値は、dot-1q-s-tag と同じです。この値は、Megaport PortalのVXC接続の詳細で確認できます。VXCの歯車アイコンをクリックして「Details(詳細)」を選択し、「A-End VLAN(AエンドVLAN)」の値を使用します。

- dot-1q-s-tag – dot1Q の S-tag です。この値は、interface-tagと同じです。この値は、Megaport PortalのVXC接続の詳細で確認できます。VXC名をクリックして「Details(詳細)」を選択し、「A-End VLAN(AエンドVLAN)」の値を使用します。(単一 Azure ピアリング VLAN を有効化した場合は、このインターフェイスを構成する必要はありません。)

- dot-1q-c-tag – dot1Q の C-tag です。このタグは、Azureのコンソールでピアと一緒に設定します。

- Remote AS (リモート AS) (bgp_neighbor_remote_as) – ExpressRoute の AS 番号は 12076 です。

- Description (説明) (bgp_neighbor_description) – BGP ピアのテンプレートのわかりやすい説明を入力します。

- Address (アドレス) (bgp_neighbor_address) – ExpressRoute MSEE ルーターのピア IP アドレスを指定します。これは、Azureコンソールでピアに割り当てられた/30のプライマリサブネットの2番目に利用可能なIPアドレスです。

- AS Number (AS 番号) – MVE の AS 番号を指定します。

-

「Update (更新)」をクリックします。

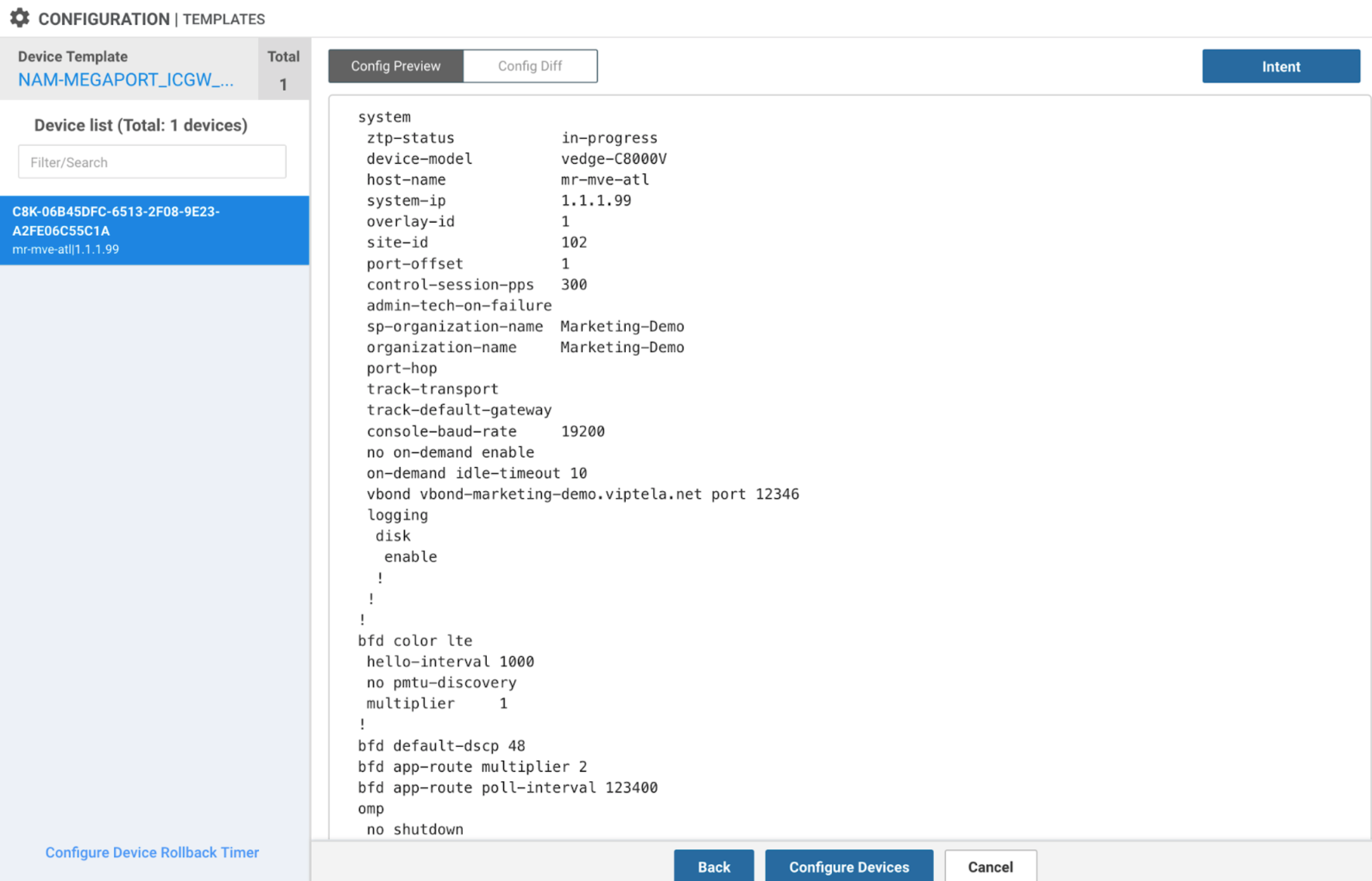

vManageに、設定のプレビューが表示されます。 「Config Diff(設定の差異)」をクリックして、変更内容を確認します。(変更点は緑色で強調表示されています。) -

デバイスリストからMVEを選択します。

-

変更内容を確認し、「Configure Devices(デバイスの設定)」をクリックします。

vManageがテンプレートを読み込みます。完了すると、成功のステータスが示されます。

ExpressRoute 接続の確認

ExpressRouteの接続は、Azureコンソールから確認できます。ARPとルートテーブルを確認します。

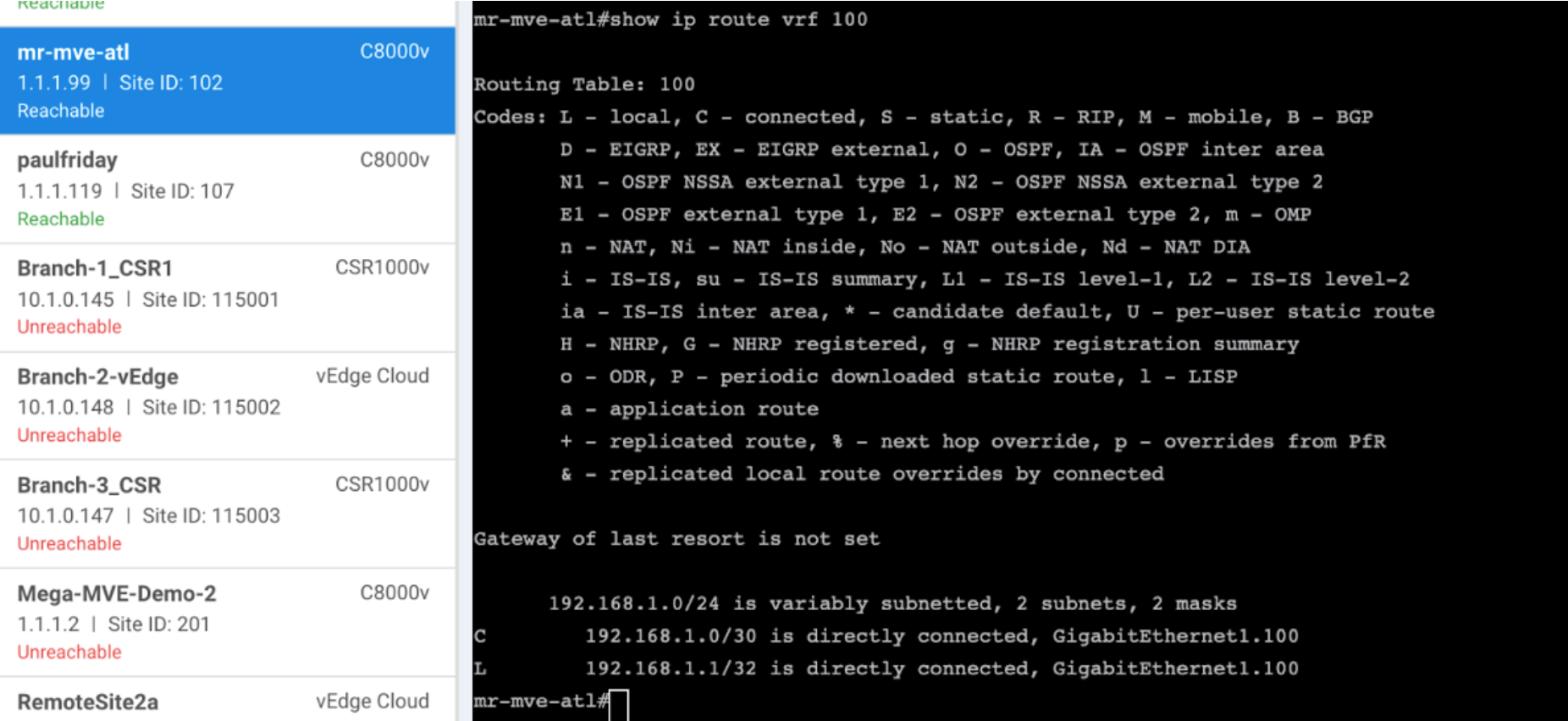

vManageからも検証できます。

vManageから確認するには

- 「Tools(ツール)」 >「SSH Terminal(SSHターミナル)」に移動し、MVEにログインします。

- VPNピアがアドバタイズしている経路を確認するには、次のコマンドを入力します。

show ip route vrf 100

セカンダリ接続の追加

セカンダリVXCを追加するには、デバイステンプレートにVPNを追加するプロセスを繰り返して、別のサブインターフェイスを持つCLIテンプレートを更新します。

interface GigabitEthernet1. {{interface-tag}}

encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}}

vrf forwarding 100

ip address {{ip-address-subinterface-01}}

ip mtu 1500

!

interface GigabitEthernet1. {{interface-tag}}

encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}}

vrf forwarding 100

ip address {{ip-address-subinterface-01}}

ip mtu 1500

!