高スループットかつ高耐障害性の AWS 暗号化オプション

このトピックでは、高スループットかつ高耐障害性の、AWSへの暗号化されたネットワーク接続を作成するための2つのシナリオについて説明します。

前提条件

- 多様性ゾーンが確立された、Megaport対応の場所2つ。

- AWS Direct Connectホスト型接続(このトピックの例として使用)、またはホスト型仮想インターフェイス(ホスト型VIF)接続。

- 暗号化を高スループットで処理するために、AWS内でネットワーク仮想アプライアンス(NVA)を実行するElastic Compute Cloud(EC2)インスタンスの十分な容量。

重要な考慮事項

- 最大スループットは、主に暗号化を処理するデバイス(ネットワーク仮想アプライアンス、ファイアウォール、ルーターなど)で使用可能なコンピューティングの量によって決まります。

- 全体的な稼働時間の目標によって、デバイス、基盤となる接続、オーバーレイトンネルの数が決まります(例:99.9%または99.99%、SLA番号とは別のメトリック)。

- ルーティングプロトコルと構成によって、フェイルオーバー時間とデバイスが障害を検出する速度が決まります。場合によっては、正常なシャットダウンができないことがあります。

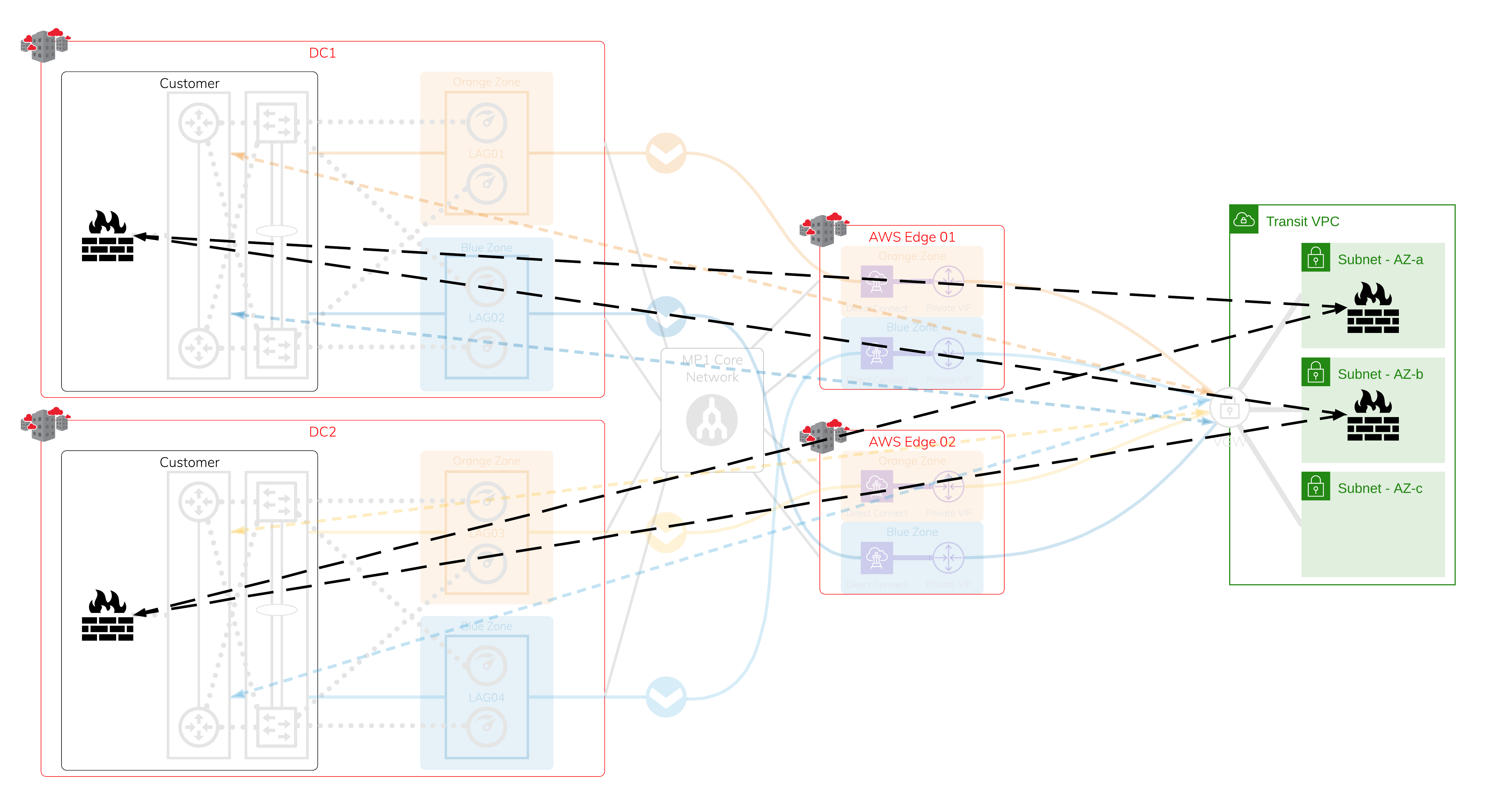

シナリオ1:トランジット仮想プライベートクラウド(VPC)への暗号化された接続

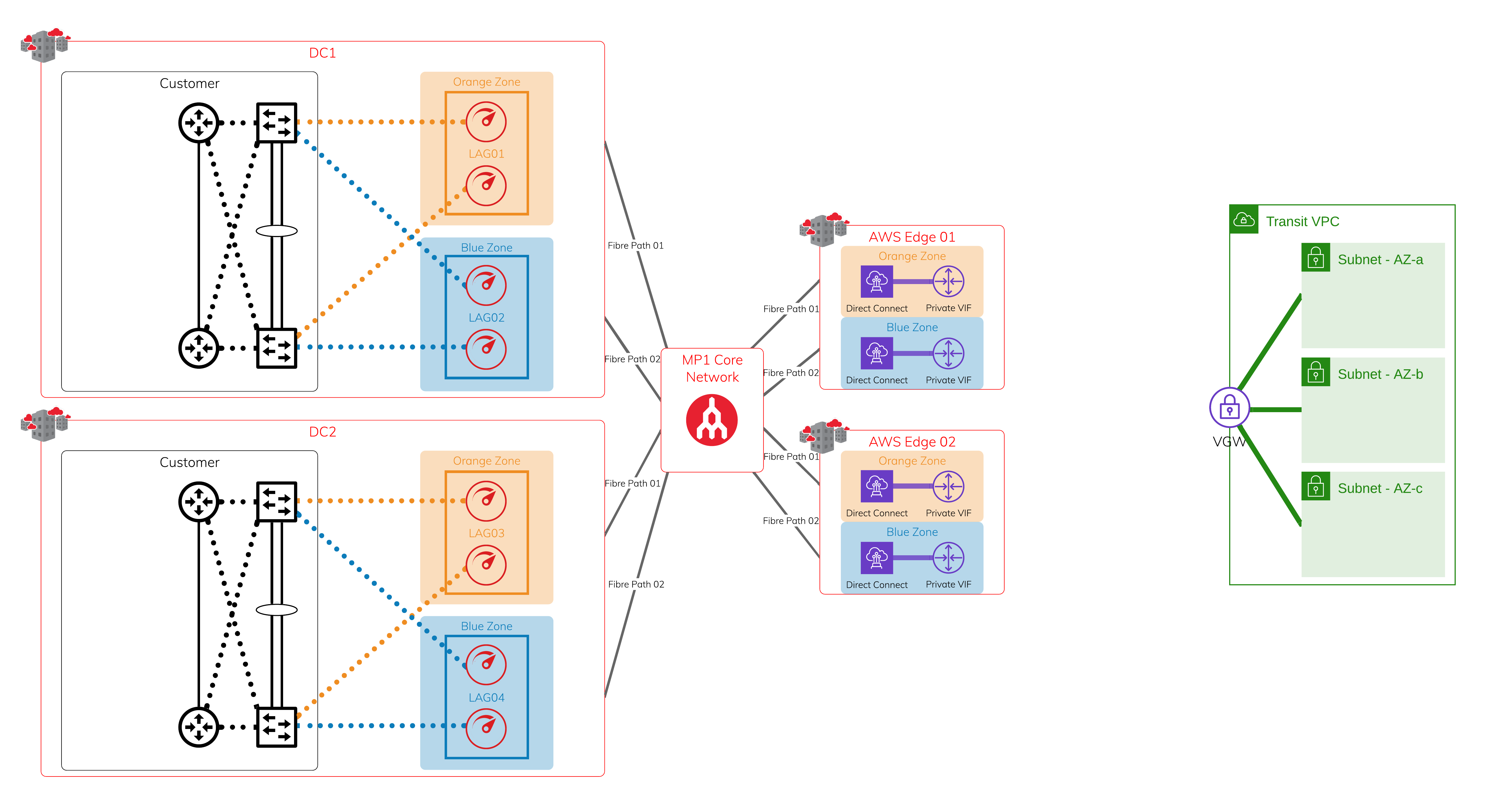

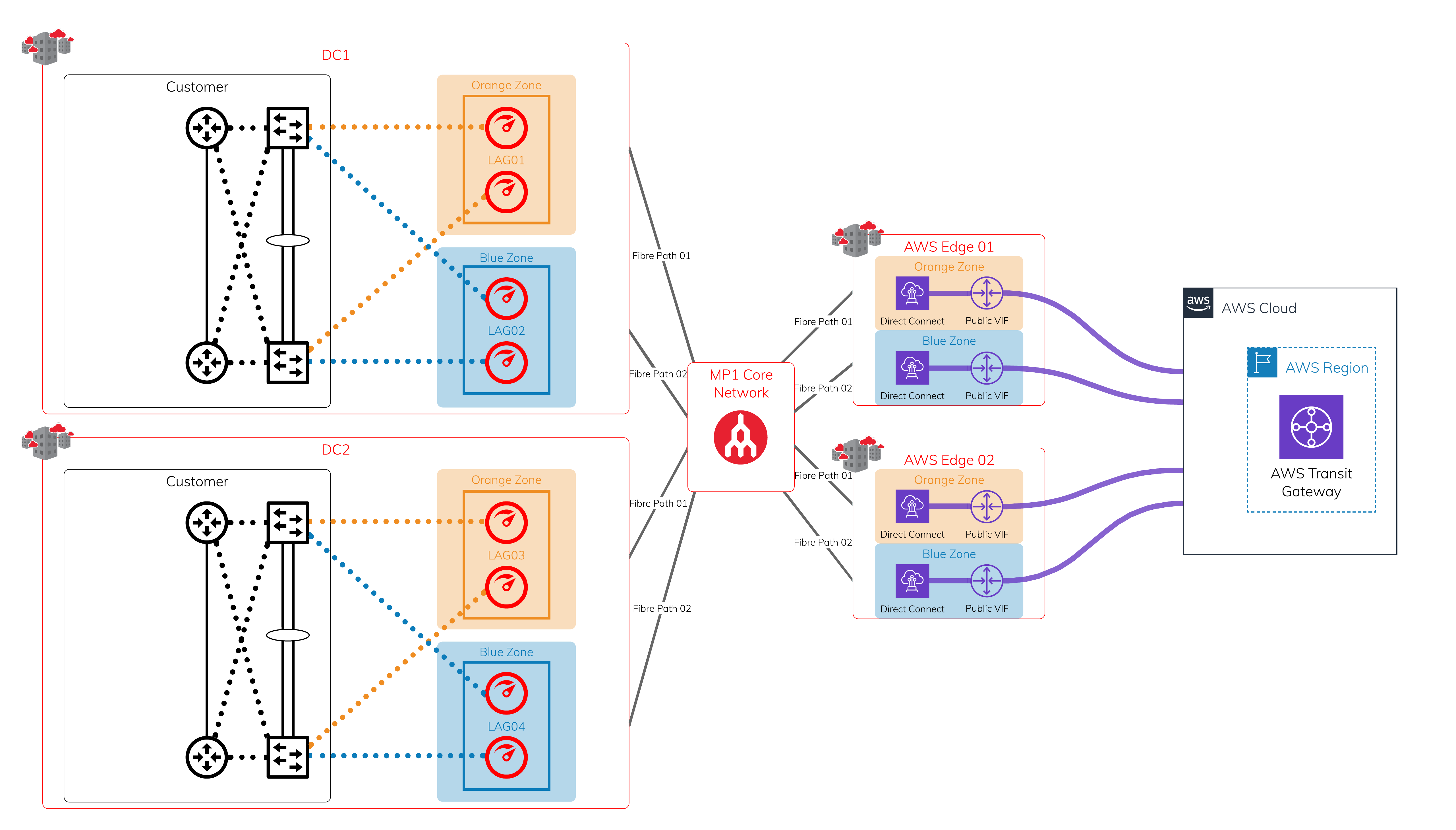

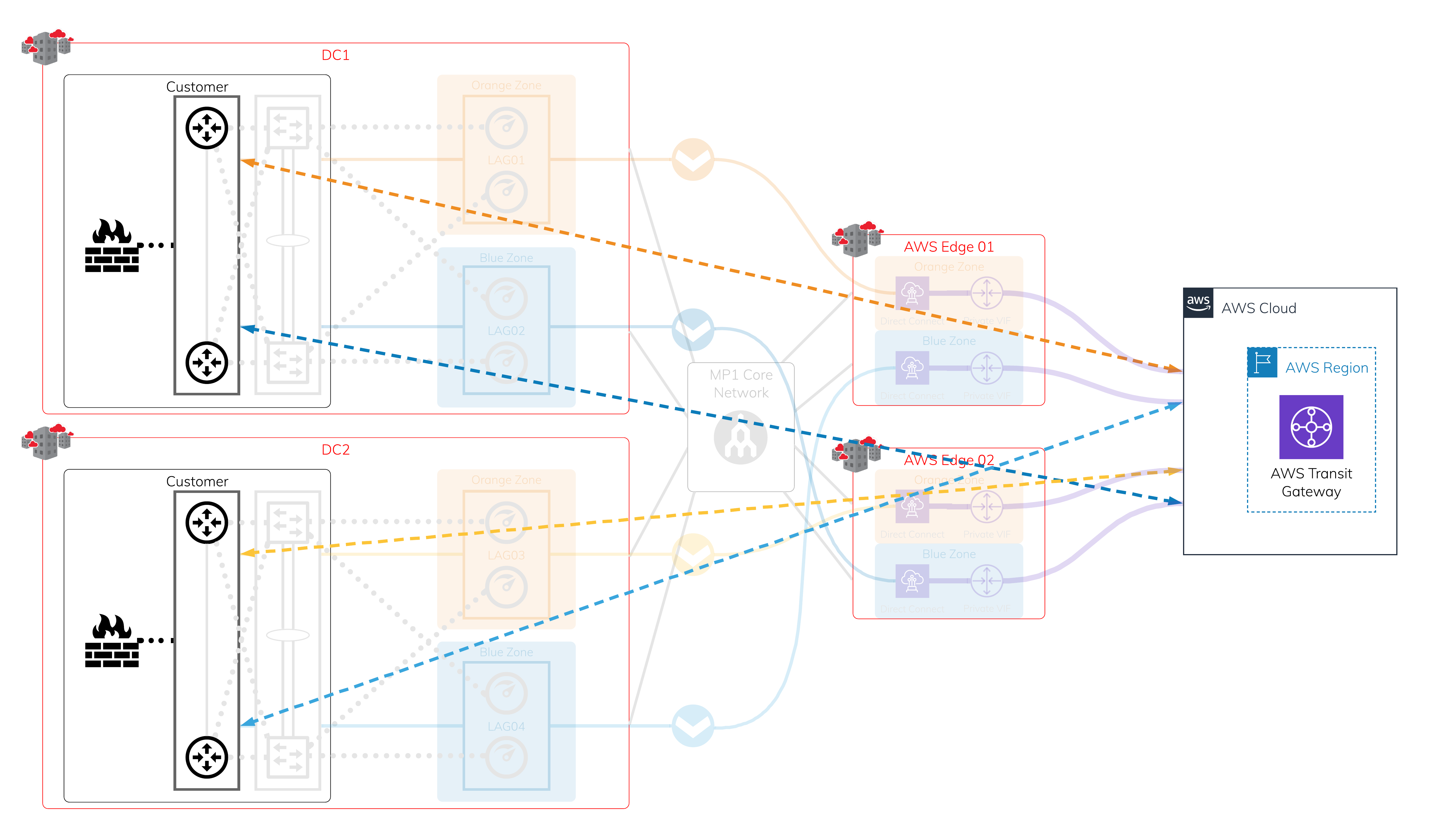

物理層 - Megaport および Megaport 対応のロケーション + AWS のエッジ ロケーション

各多様性ゾーンでは、リンクアグリゲーショングループ(LAG)に、単一のポートまたはペアのポートを含めることができます。Megaport対応の各場所は、Megaportのグローバルコアネットワークへの2重の多様なファイバーパスによって保護されています。

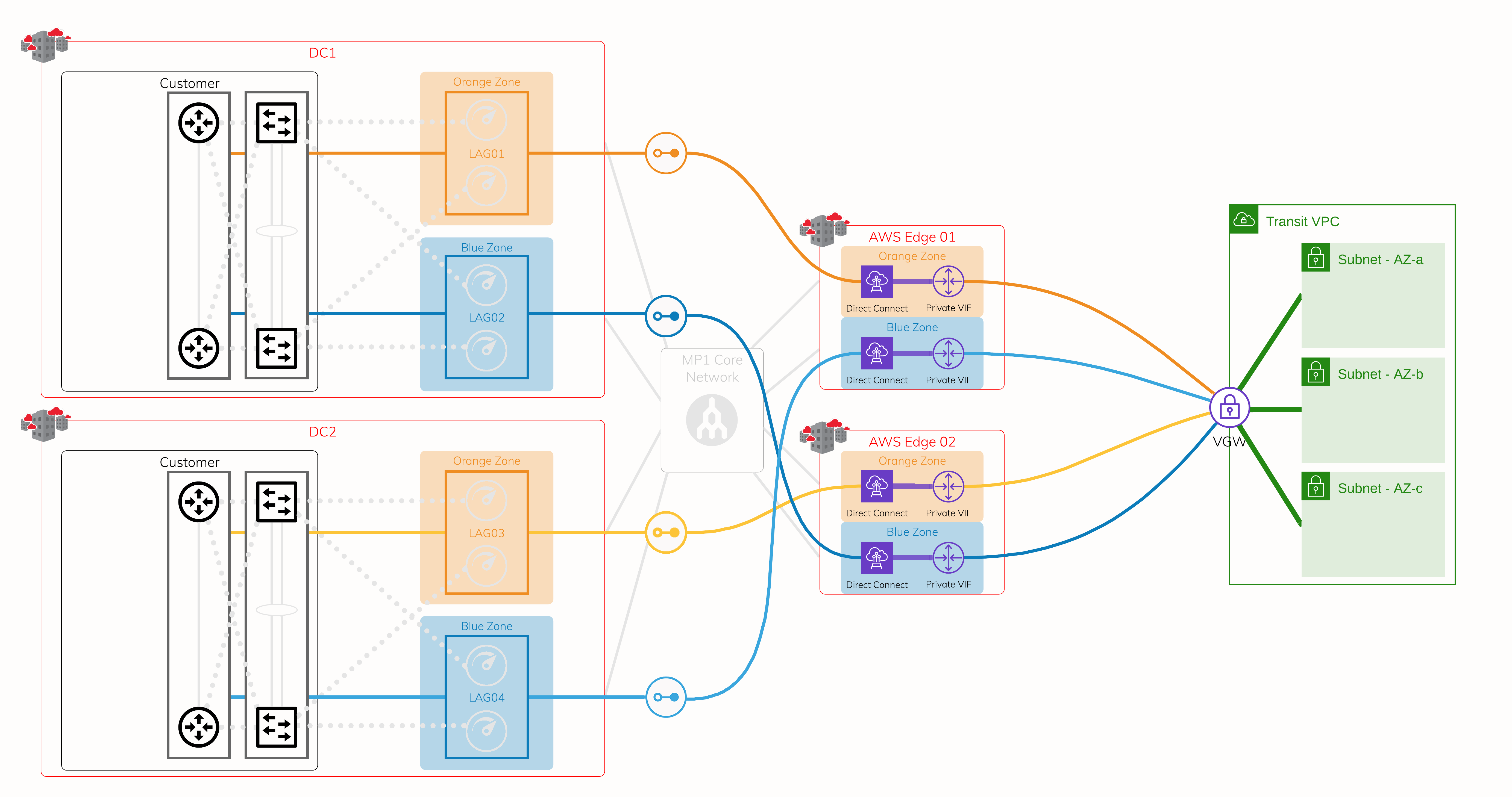

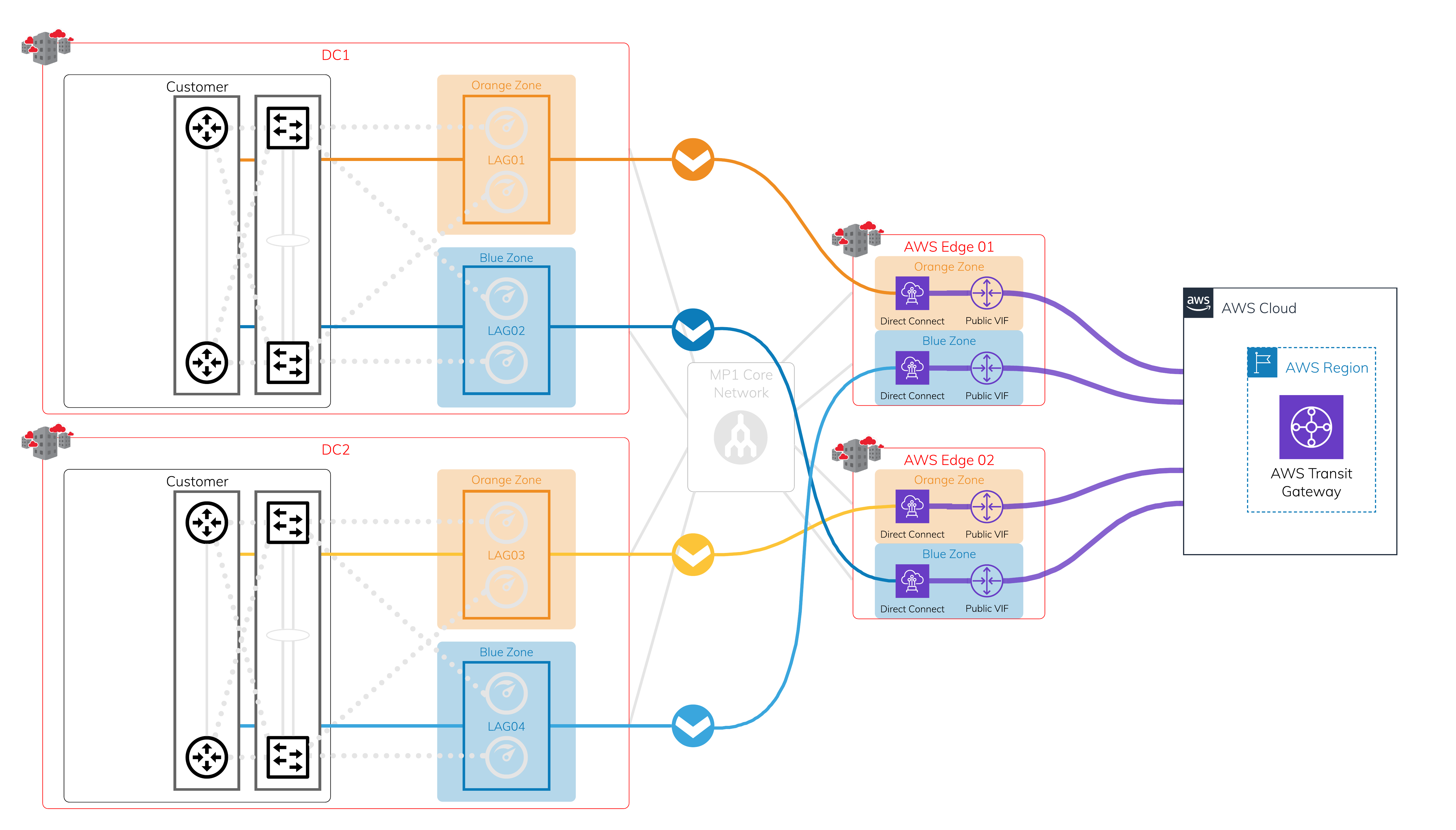

レイヤー 2 - 仮想クロスコネクト (VXC)

保護された物理層を活用して、VXC(レイヤー2回線)を作成し、MegaportがAWSエッジネットワークと接触する各オンランプに接続します。ホスト型接続の各場所には、多様な物理インフラストラクチャがあります。この図は、Megaport上の4つのデバイスをAWSエッジロケーションのAWSに接続する4つのVXCを示しています。AWS Direct Connectを介してプライベート仮想インターフェイスを使用するため、ターゲットのVirtual Private Gateway(VGW)またはDirect Connect GatewayからVGWに接続されます。

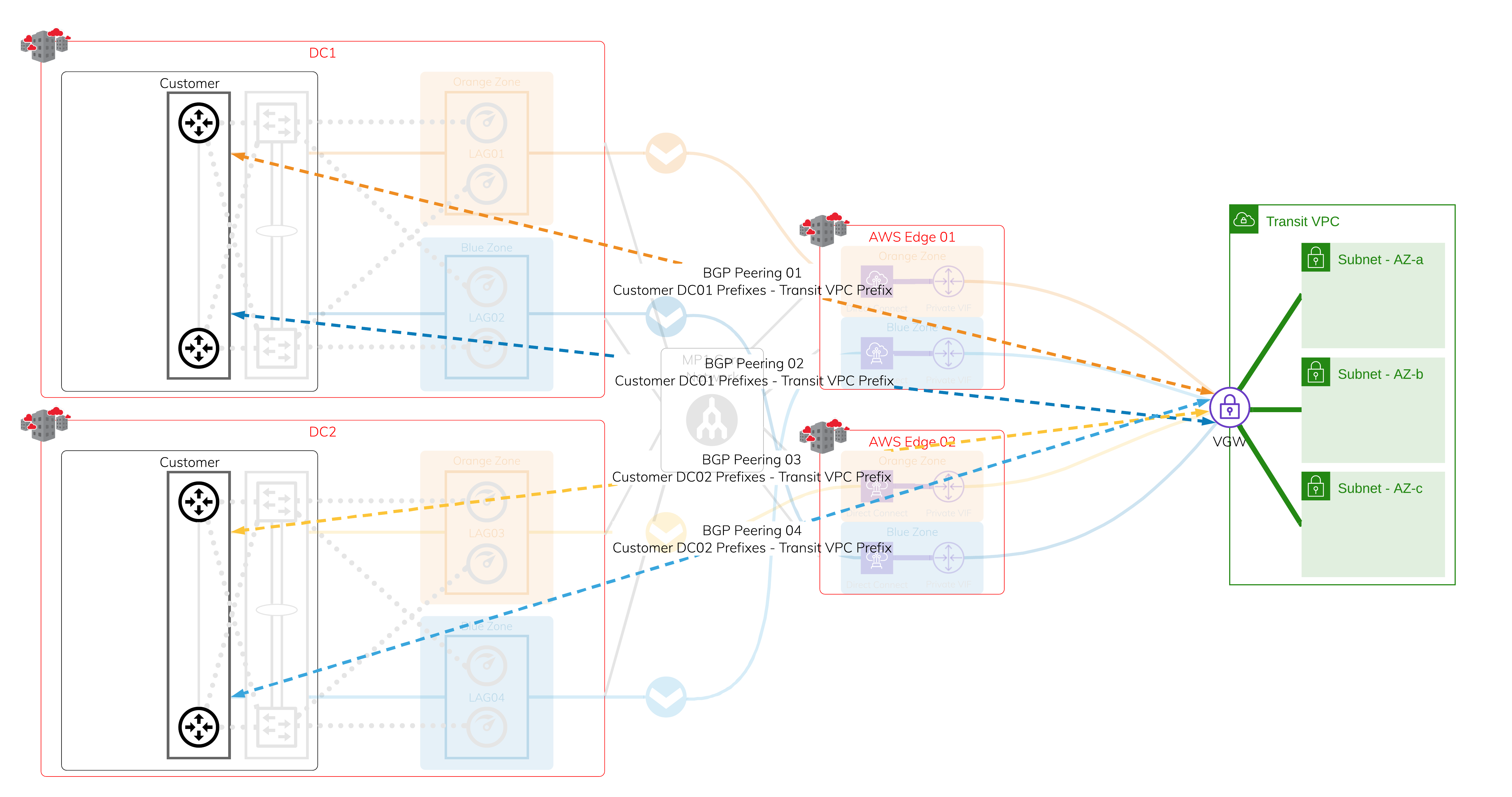

レイヤー 3 - IP および BGP セッション

IPアドレスを割り当て、以前に作成された各VXC上でBGPセッションを確立します。セッションの1つが中断された場合、アクティブなBGPセッションをフェイルオーバーに使用できます。

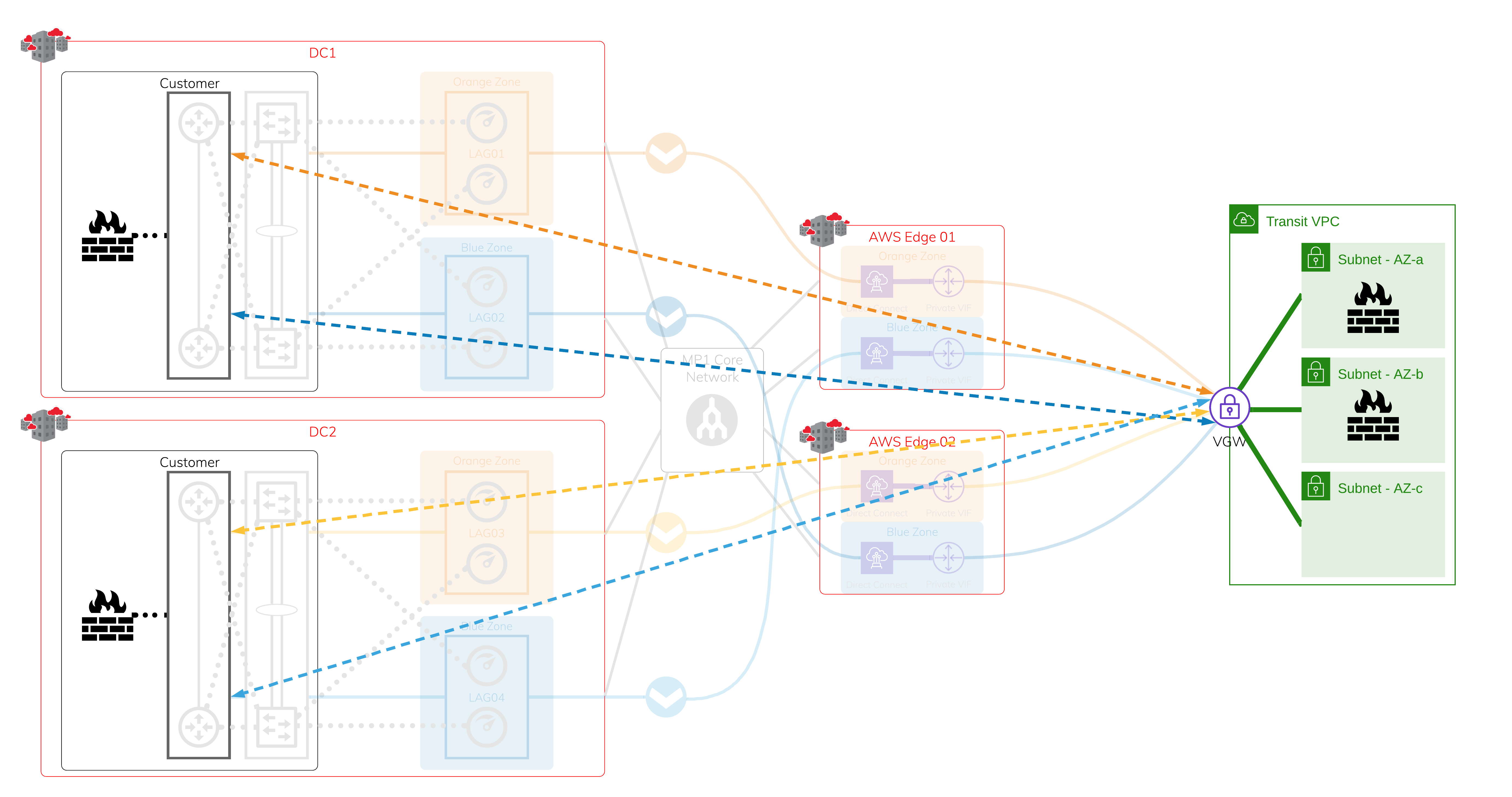

トランジット VPC およびオンプレミス ファイアウォール内のネットワーク仮想アプライアンス

稼働時間の要件によって、AWSのオンプレミスデバイスとネットワーク仮想アプライアンス(NVA)の数が決まります。各データセンター内の2つ以上のデバイスのクラスター/スタックにできます。

暗号化されたトンネル

業界標準のプロトコルまたはベンダー独自のプロトコルを使用して、暗号化されたトンネルを確立できます。最大スループットは、NVAとオンプレミスファイアウォールで利用可能なコンピューティング能力に応じて異なります。暗号化された各トンネルは、ネットワークインフラストラクチャの設定によって保護されます。

より高速で自動化されたフェイルオーバーを実現するには、基盤となるネットワークとは別の暗号化されたトンネルを介して、動的ルーティングプロトコルを設定することをお勧めします。

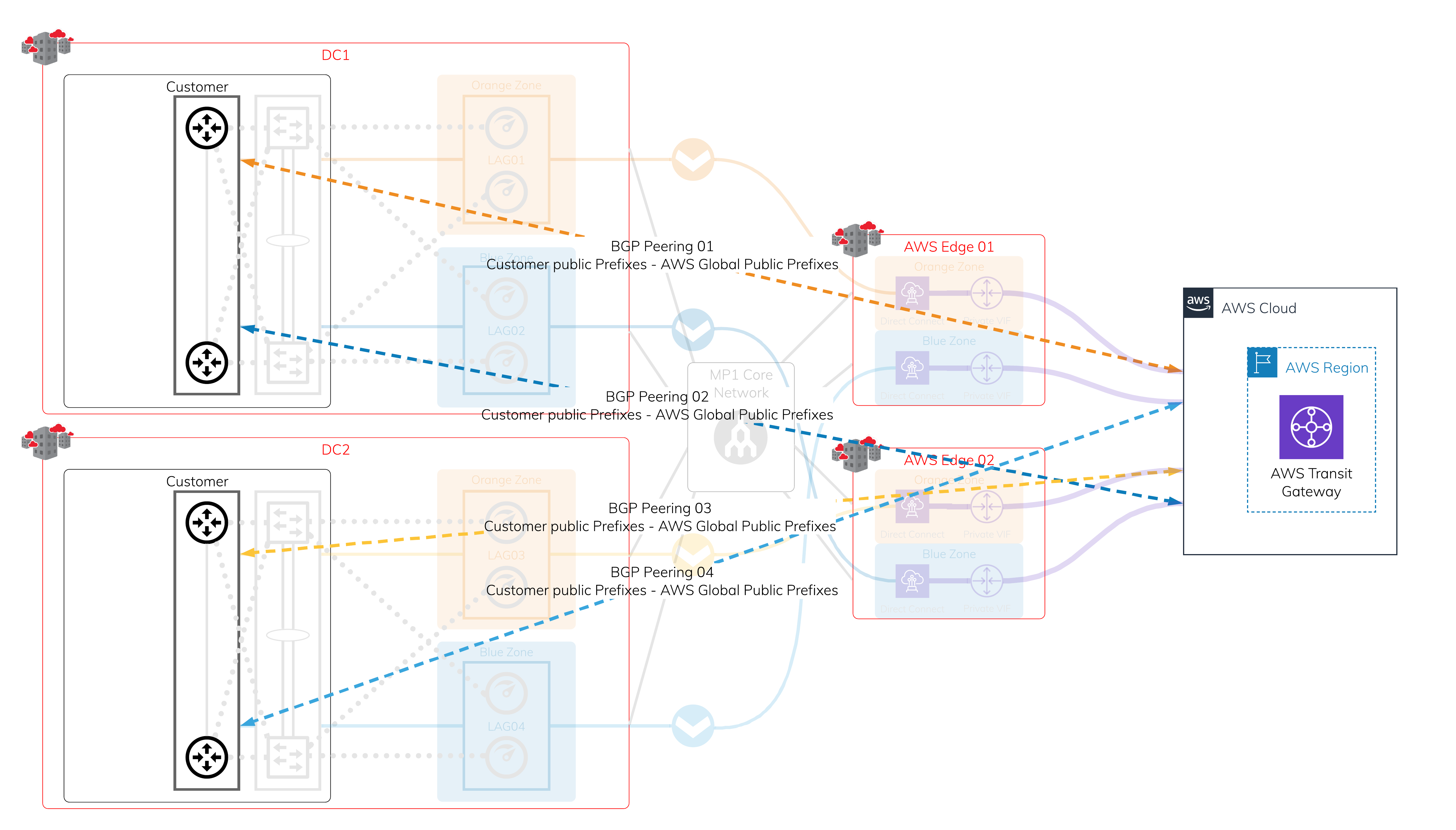

シナリオ2:TGWへの暗号化された接続

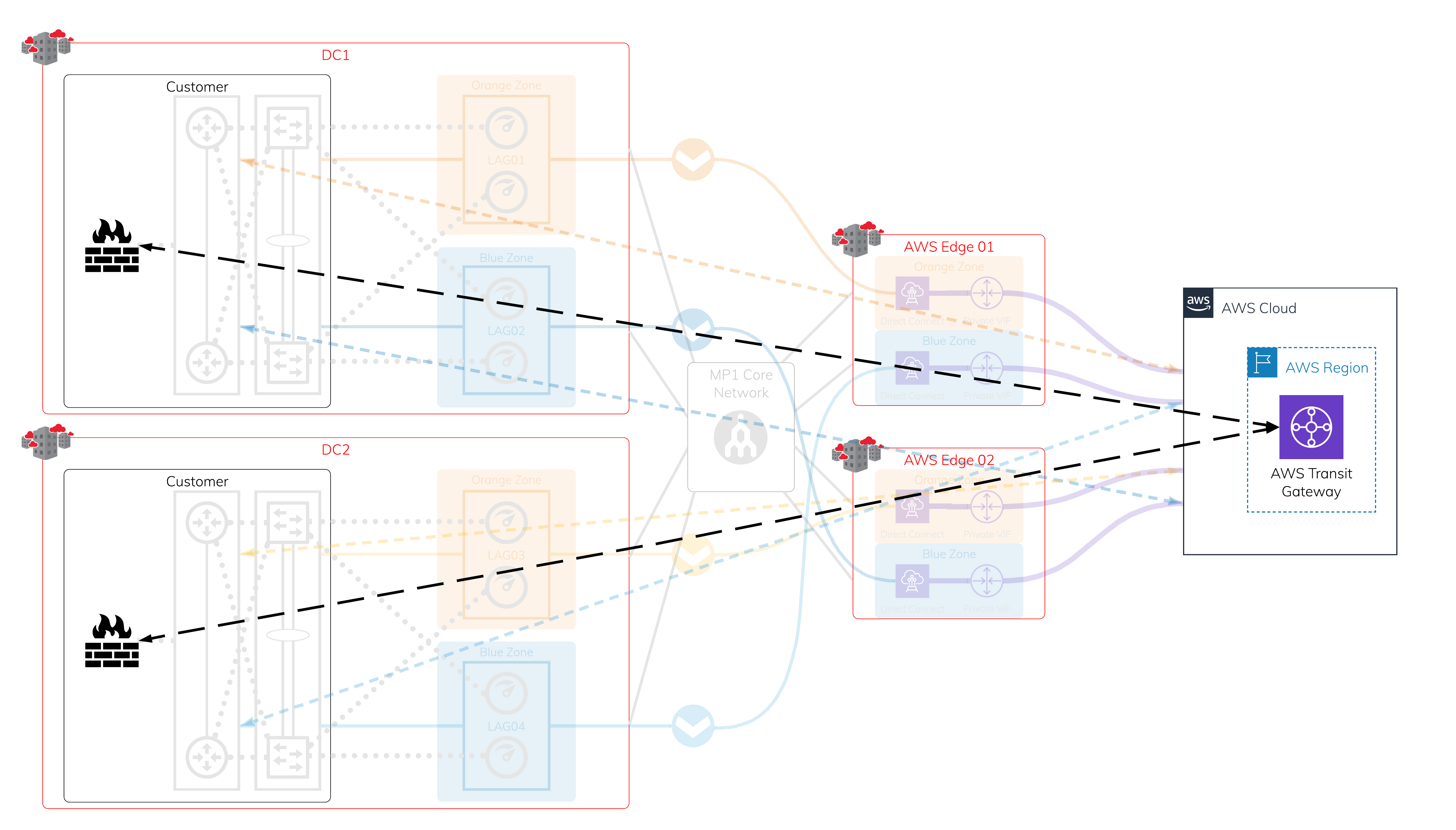

物理層 - Megaport および Megaport 対応のロケーション + AWS のエッジ ロケーション

各多様性ゾーンでは、LAGに単一のポートまたはペアのポートを含めることができます。Megaport対応の各場所は、Megaportのグローバルコアネットワークへの2重の多様なファイバーパスによって保護されています。

レイヤー 2 - VXC

保護された物理層を活用して、VXCを作成し、MegaportがAWSエッジネットワークと接触する各オンランプに接続します。ホスト型接続の各場所には、多様な物理インフラストラクチャがあります。この図は、Megaport上の4つの異なるデバイスをAWSエッジロケーションのAWSに接続する、4つのVXCを示しています。必ずAWS Direct Connectを介してパブリック仮想インターフェイスを使用して、すべてのパブリックAWSグローバルプレフィックスを受信してください。

レイヤー 3 - IP および BGP セッション

作成した各VXCが所有するパブリックIPアドレスを割り当て、BGPセッションを確立します。中断が発生した場合、4つのアクティブなBGPセッションがあるため、フェイルオーバーが容易です。

注意

パブリックIPアドレスを所有していない場合は、AWSへのMCR接続の作成を参照してください。

オンプレミス デバイスを使用した TGW への IPsec VPN 接続の確立

オンプレミスデバイスの数は、稼働時間の要件によって異なります。各データセンターには、2つ以上のデバイスのクラスターまたはスタックを配置できます。

トランジット ゲートウェイへの IPsec VPN トンネルの確立

AWSで作成された各VPN接続には、最大スループットが1.25 Gbpsの高可用性(HA)に利用可能な2つのトンネルがあります。ECMP(Equal-Cost Multi-Path)ルーティングを活用して、複数のVPN接続を作成し、最大50 Gbpsのスループットを集約できます。