MCR プライベート クラウド ピアリング

Megaport Cloud Router(MCR)は、プライベート クラウド ピアリング タイプとパブリック クラウド ピアリング タイプの組み合わせ、およびデータ センターへの非クラウド接続を含むマルチクラウド アーキテクチャをサポートします。このトピックは次の内容を説明します。

- 自律システム番号(ASN)が Border Gateway Protocol(BGP)ルーティングとどのように連携してトラフィック ルートをアドバタイズするか。

- クラウド サービス プロバイダー(CSP)によってサポートされる MCR プライベート接続オプション。

自律システム番号を理解する

自律システム(AS)は、事業部などの単一の管理エンティティに代わって管理および監視される単一のネットワークまたはネットワークとルーターのセットです。AS には、ネットワークを世界に識別するグローバルに一意の番号が割り当てられます。

MCR は、BGP を使用して、プライベート ピアリング タイプと非クラウド ピアリング タイプの間でトラフィック ルートを交換します。CSP の BGP サポートの複雑さを軽減するために、MCR は自動構成を提供し、標準の BGP ルーティング ポリシーと AS 間ルーティングのベスト プラクティスに従います。MCR はルーティングのベスト プラクティスに従い、BGP にはループ防止機能が組み込まれていますが、ASN をピアに割り当てる場合は、自律システム パス リストを理解しておくと役立ちます。

AS パス リストを理解する

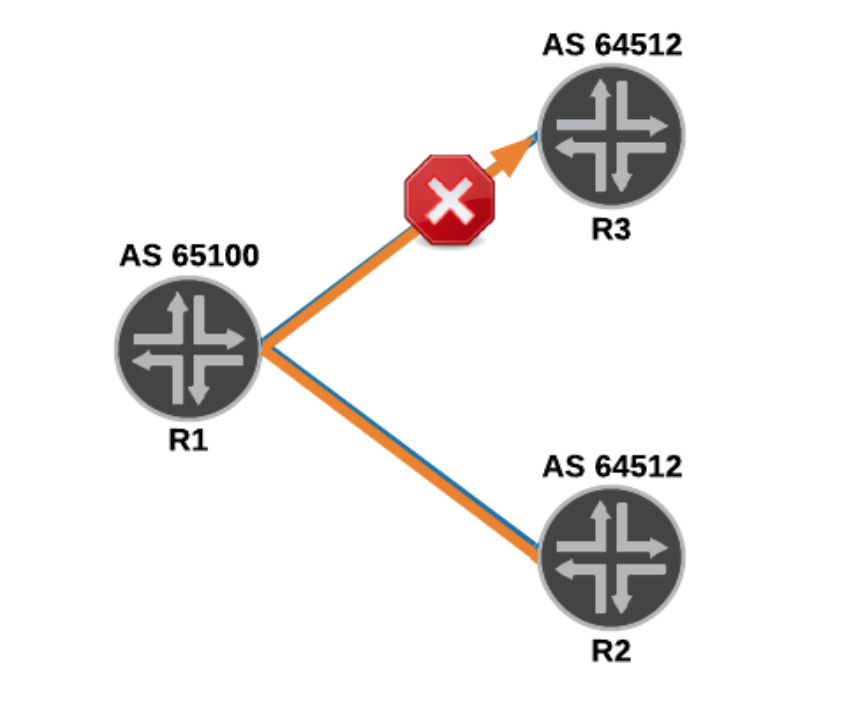

ルートが外部 BGP(eBGP)ネイバーにアドバタイズされると、ローカル ルーターの ASN が AS パス リスト(AS_PATH)に追加されます。受信自律システム(AS)にとって、これは発信元 AS へのブレッドクラム トレイルを作成します。この図は、同じ ASN を持つ 2 つのルーター R2 と R3 を示しています。

eBGP ピアは、AS パス属性として独自の AS 番号を含む eBGP ルートを受信すると、ルートを拒否してドロップし、BGP ルート ループを防止します。これは、BGP で予想される動作です。このシナリオでは、R2 と R3 の ASN が同じであるため、R3 は到着時に R2 のルートをドロップします。

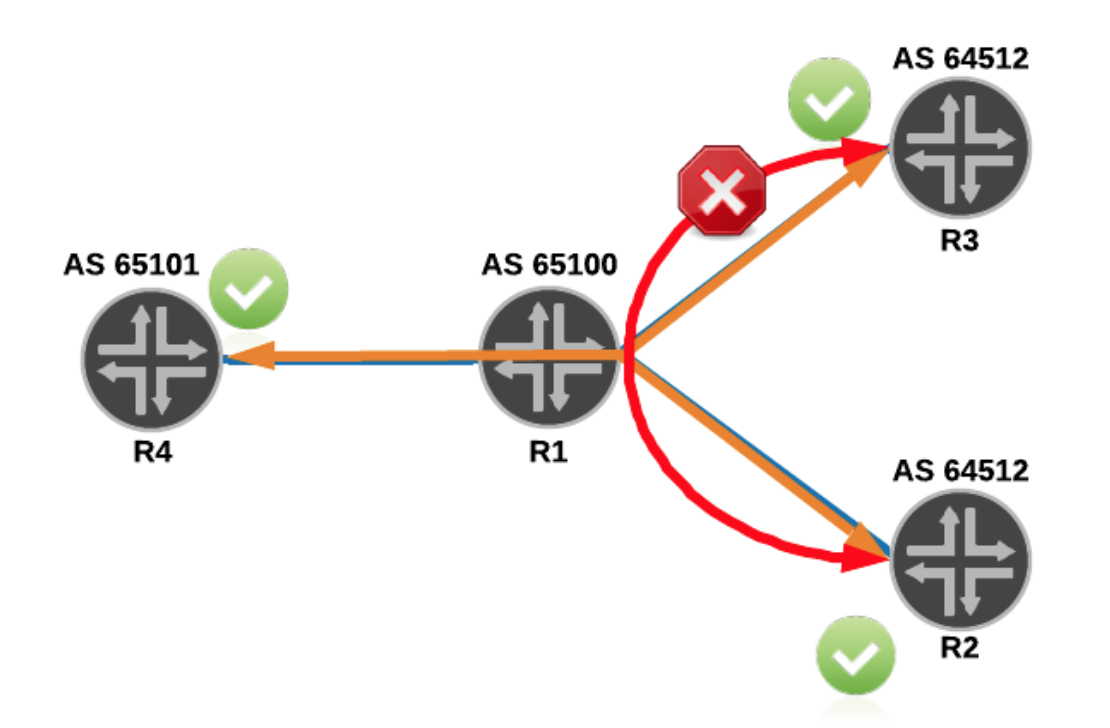

ここで、ASN が 65101 の R4 がネットワークに追加されたとします。このシナリオでは、ルートは R3 から R4 にアドバタイズされ、R1 を介して R2 から R4にアドバタイズされます。ただし、R2 と R3 の ASN は同じであるため、R3 は到着時に R2 のルートをドロップします。

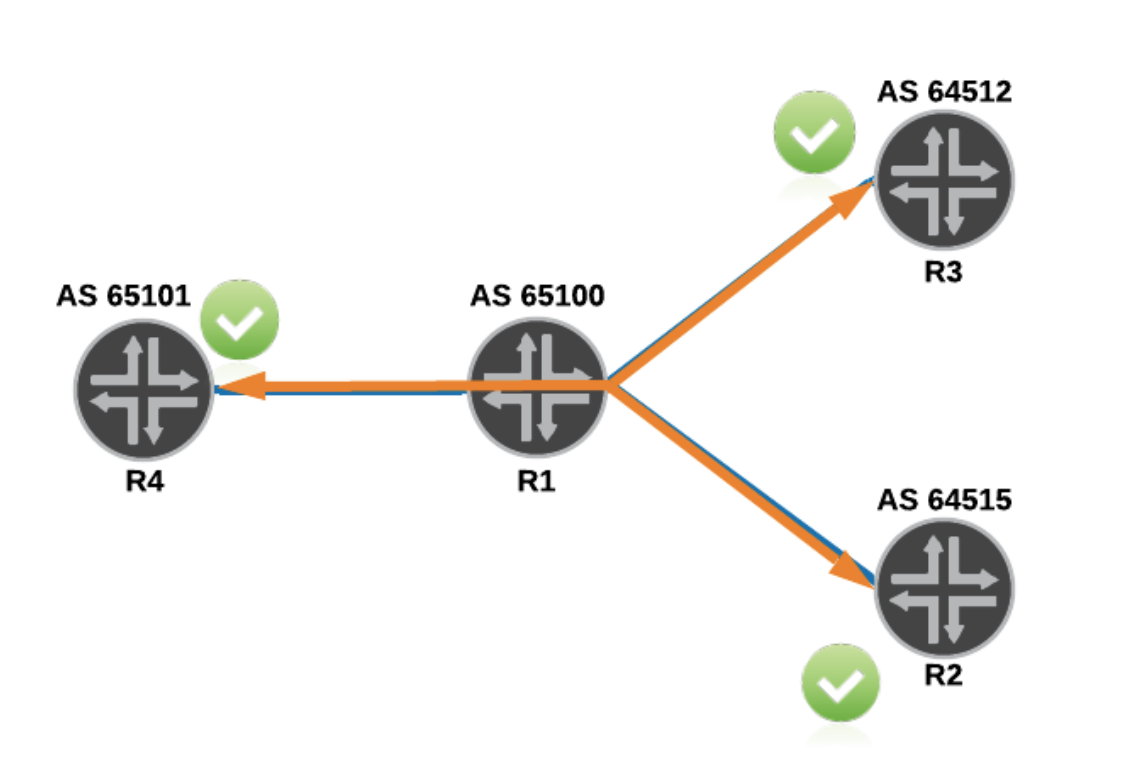

R2 の構成を一意の AS 番号 64515 で更新した後、R3 は R2 によってアドバタイズされているルートを受け入れるようになりました。

プライベート AS 番号のサポート

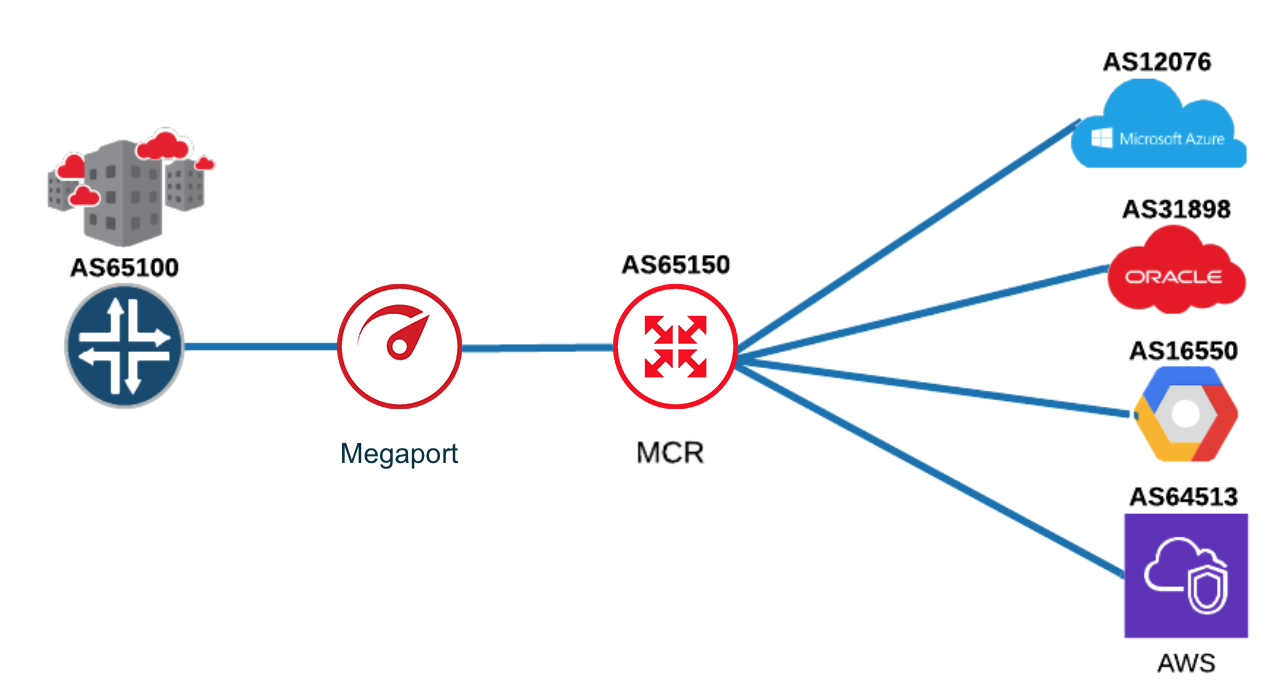

AWS Direct Connect ゲートウェイを使用すると、独自のプライベート ASN を接続の Amazon 側に持ち込むことができます。他のクラウド サービス プロバイダーは、パブリック ASN を使用してピアリングする必要があります。

この表は、各 CSP でサポートされている ASN をまとめたものです。

| クラウド プロバイダー | ピアリング タイプ | **カスタマー サイド AS ** | クラウド プロバイダー サイド AS |

|---|---|---|---|

| AWS | PRIV_CLOUD | プライベートまたはパブリック ASN | プライベート ASN または ASN 7224 |

| Google Cloud | PRIV_CLOUD | プライベートまたはパブリック ASN | ASN 16550 |

| Oracle Cloud | PRIV_CLOUD | プライベートまたはパブリック ASN | ASN 31898 (Gov Cloud 6142) |

| Microsoft Azure | PRIV_CLOUD | プライベートまたはパブリック ASN | ASN 12076 |

詳細については、これらのリソースをご覧ください。

- AWS – AWS Direct Connect のよくある質問 (FAQ)

- Google Cloud – パートナー相互接続の 99.99% の可用性の確立

- Oracle Cloud – FastConnect の要件

- Microsoft Azure – 自律システム番号

MCR でサポートされている接続オプション

MCR を使用すると、複数のクラウド プロバイダーへのプライベート ピアリングをサポートする堅牢なアーキテクチャを構築できます。データ センター内の別の MCR または物理ルーターへの内部 Border Gateway Protocol(iBGP)ピアを作成する場合を除き、MCR ピア間で一意の ASN を使用するようにしてください。同じ ASN を使用する eBGP ピアリングでトラフィックをルーティングしない限り、異なる地域の同じクラウドプロバイダーに異なるオンランプで接続を提供できます。

このセクションでは、すべてではありませんが、MCR でサポートされているプライベート ピアリング接続アーキテクチャの多くについて説明します。ネットワークは同一ではないため、例はピアリング アーキテクチャの開始点を提供します。

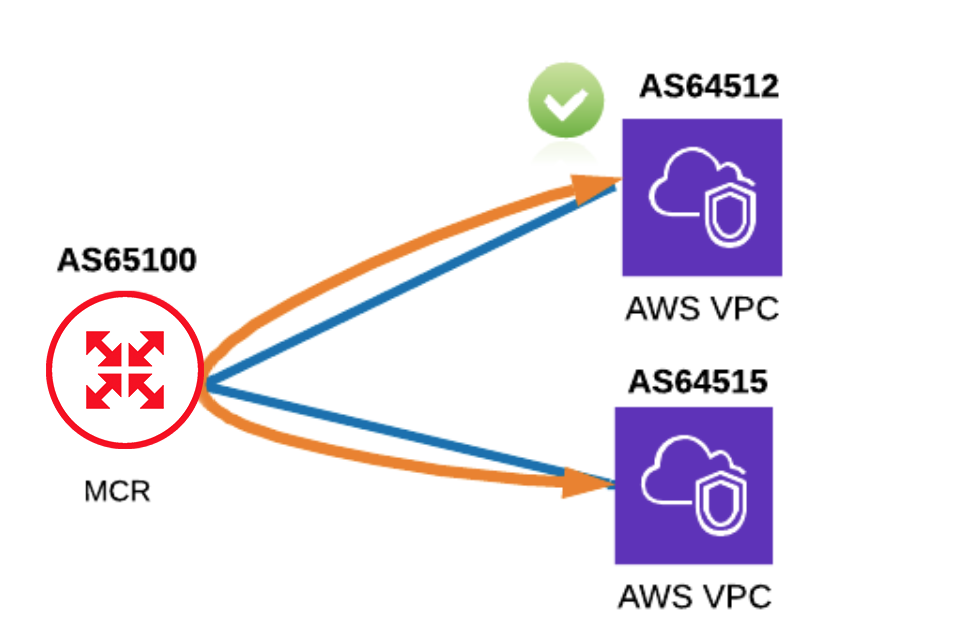

VPC 間での AWS プライベート ピアリング

AWS は、独自のプライベート ASN と MCR を使用するときに、異なる AWS 仮想プライベート クラウド(VPC)間をルーティングする機能を提供します。

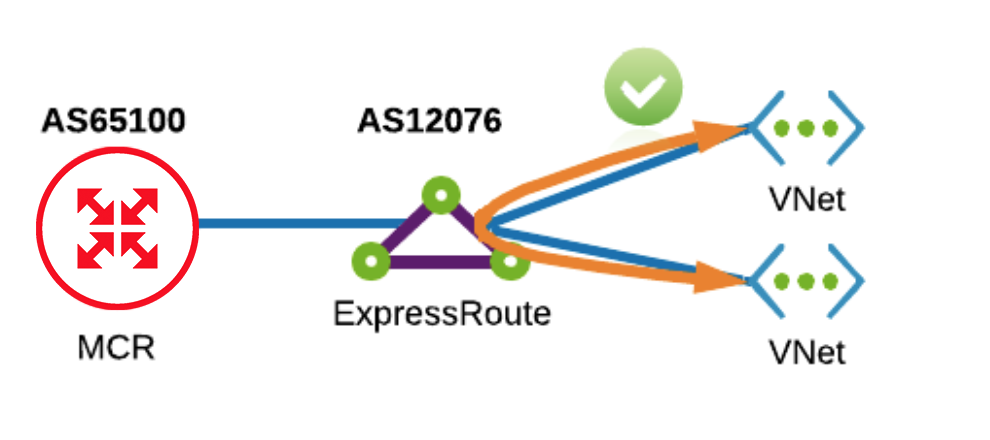

単一の ExpressRoute と複数の VNet を使用した Azure プライベート ピアリング

Azure を使用すると、複数の仮想ネットワーク(VNet)を同じ ExpressRoute に接続し、Azure ネットワークを離れることなく VNet 間でトラフィックをルーティングできます。

注意

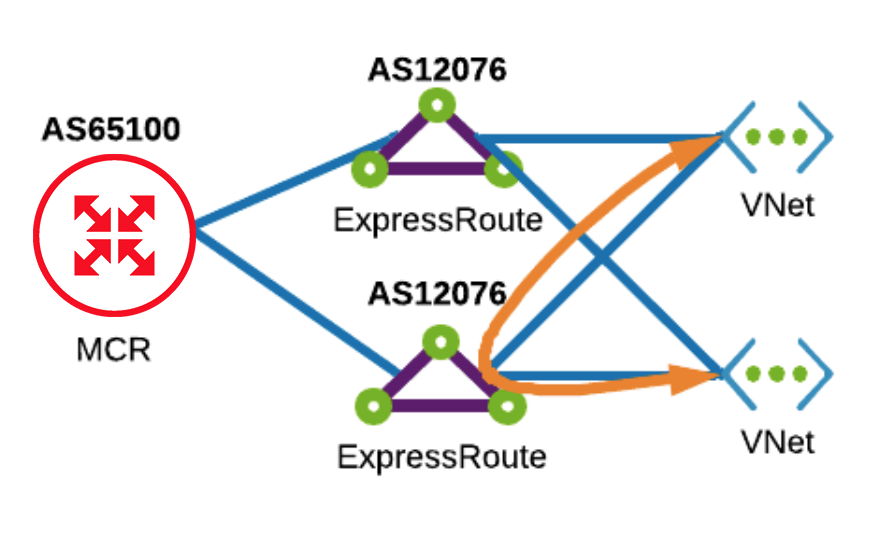

デュアル(冗長化) ExpressRoute を使用した Azure プライベート ピアリングはサポートされていません。 このシナリオでは、Azure が AS パスで独自の ASN を検出するため、BGP ループ防止によりルートがアドバタイズされなくなります。

デュアル ExpressRoute の VNet 間ルーティングを使用した Azure プライベート ピアリング

MCR は、各 VNet を両方の ExpressRoute 回線に接続するデュアル(冗長化)ExpressRoute 回線を備えたアーキテクチャをサポートします。VNet 間ルーティングは Azure を離れることなく行われるため、AS パスは評価されません。この構築により、高可用性が提供されると同時に、VNet 間ルーティングも可能になります。

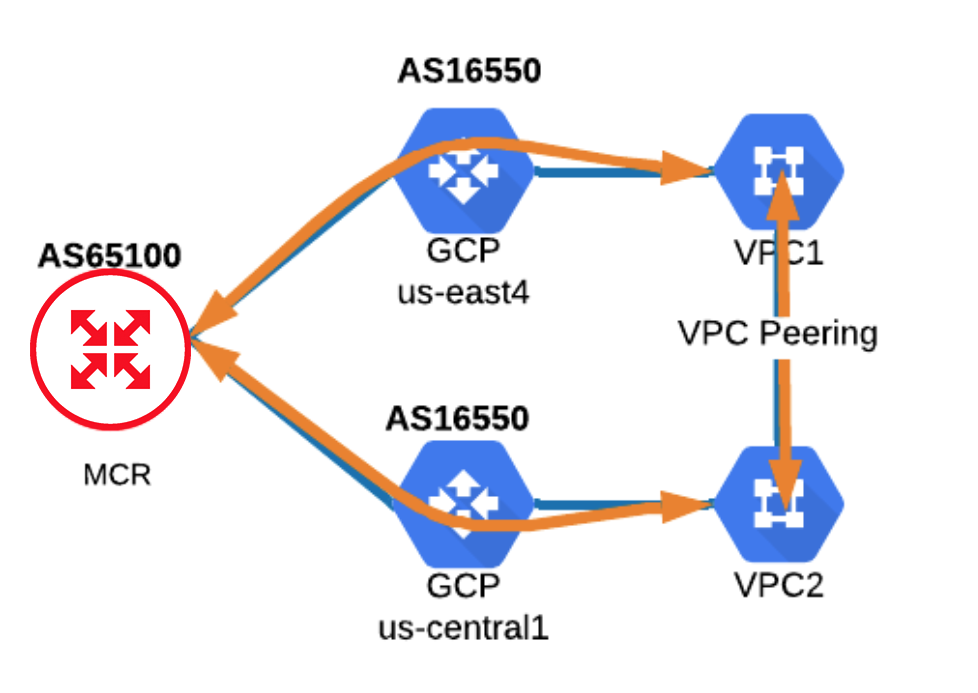

Google Cloud Platform VPC ピアリング

Google Cloud Platform(GCP)の VPC はグローバルであり、各リージョンのサブネットが含まれています。GCP は、VPC ピアリングを実行して 2 つの VPC 間でトラフィックをルーティングする機能を提供します。

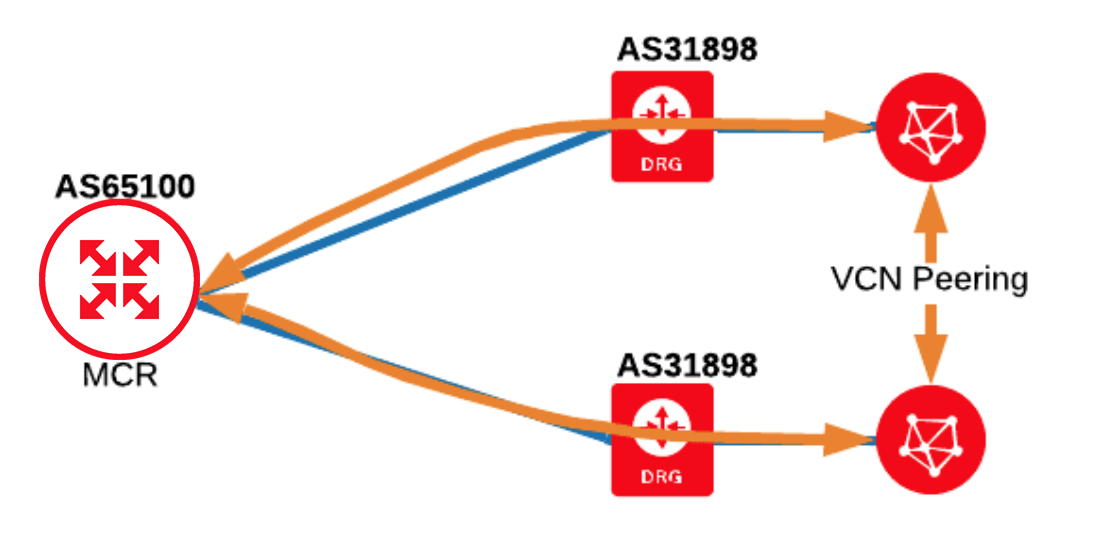

Oracle Cloud Infrastructure VCN ピアリング

オラクルは、リージョン間をルーティングするためのリモート仮想クラウド ネットワーク(VCN)ピアリングを提供しています。サポートには、Oracle Cloud Infrastructure(OCI)と OCI Classic の間、または OCI と Oracle Government Cloud の間のルーティングが含まれます。

注意

OCI 商用リージョン間の外部ルーティングはサポートされていません。

詳細については、 リモート VCN ピアリング にアクセスしてください。