Palo Alto VM シリーズを使用した MVE の Azure 接続の作成

MVE (Palo Alto VM シリーズ ファイアウォール) から Azure ExpressRoute へのネットワーク接続は、Virtual Cross Connections (VXC) で作成できます。プライベート接続、またはパブリック(Microsoft)接続のいずれかを作成することができます。

重要

始める前に、MVE (VM シリーズ) を作成します。詳細については、MVEの作成を参照してください。

MVE と VM シリーズに ExpressRoute の接続を追加するには、3 つの部分があります。

-

ExpressRouteプランをセットアップし、AzureコンソールでExpressRoute回線を展開します。構築すると、サービスキーを取得します。詳細については、Microsoft ExpressRoute のドキュメンテーションを参照してください。

-

Megaport Portalで、MVEからExpressRouteのロケーションへの接続(VXC)を作成します。

-

VM シリーズで新しいインターフェイスを作成し、ExpressRoute 接続の詳細を追加します。

このトピックでは、2番目と3番目の部分を順に説明します。

注意

Palo Alto の MVE では、すべてのクラウド接続について、VM シリーズと Megaport Portal の両方で構成手順が必要です。

Megaport Portal での ExpressRoute 接続の追加

ExpressRouteの接続を設定するには、Megaport Portalで接続を作成する必要があります。

Megaport PortalからExpressRouteへの接続を作成するには

-

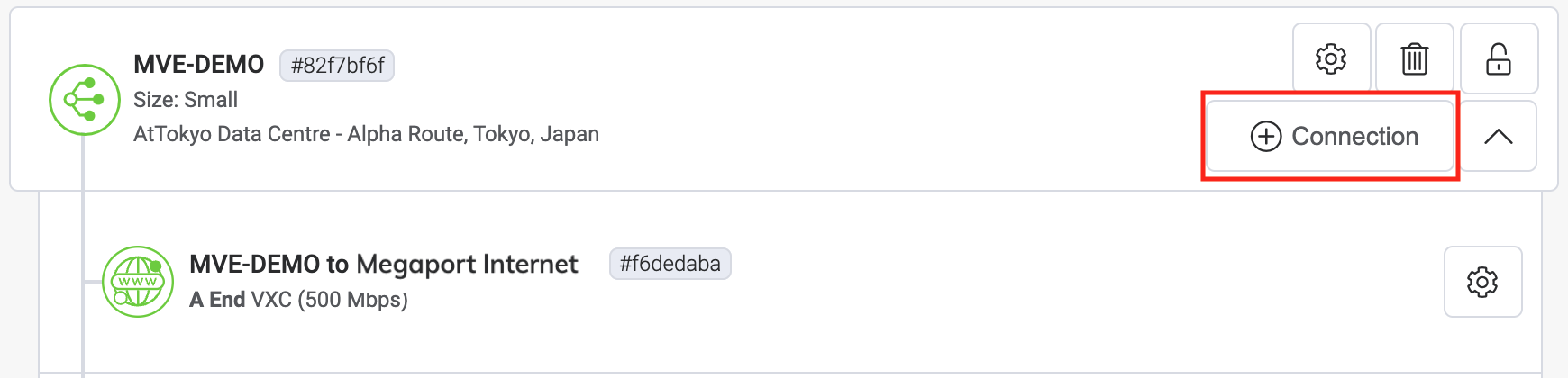

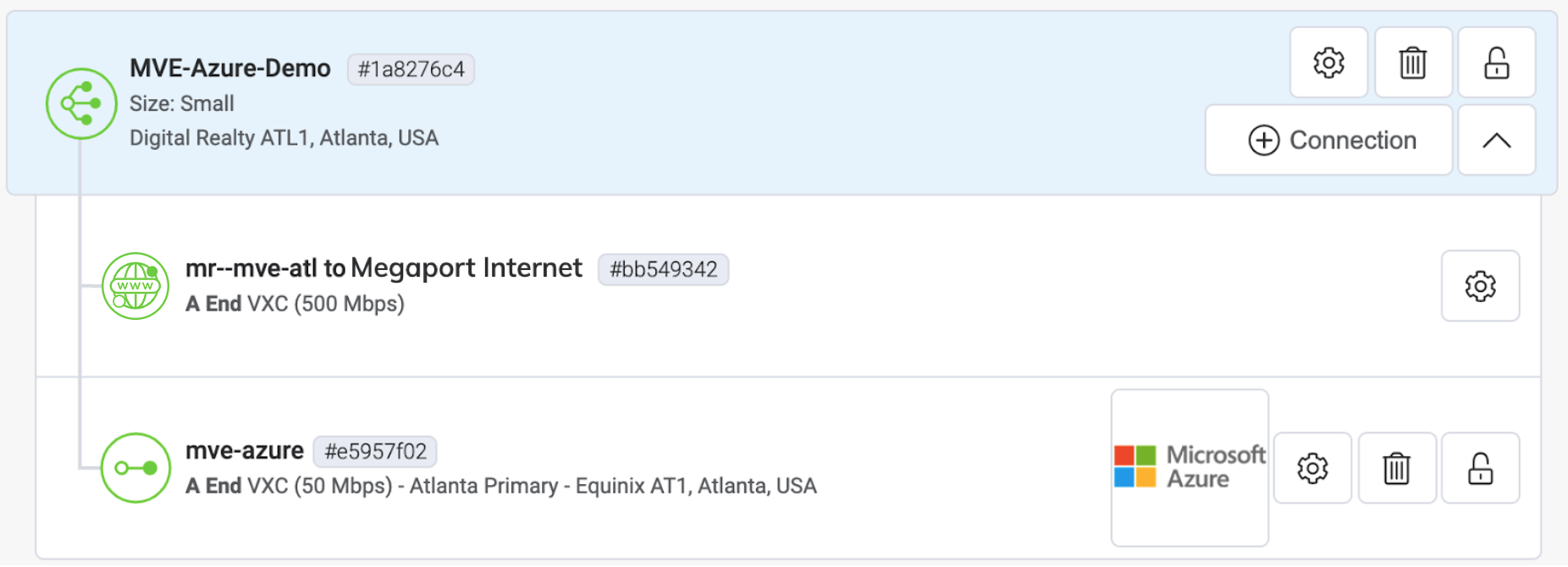

Megaport Portalで「Services(サービス)」ページに移動し、使用する MVE を選択します。

-

MVEの「+Connection(+接続)」をクリックします。

-

「Cloud (クラウド)」タイルをクリックします。

-

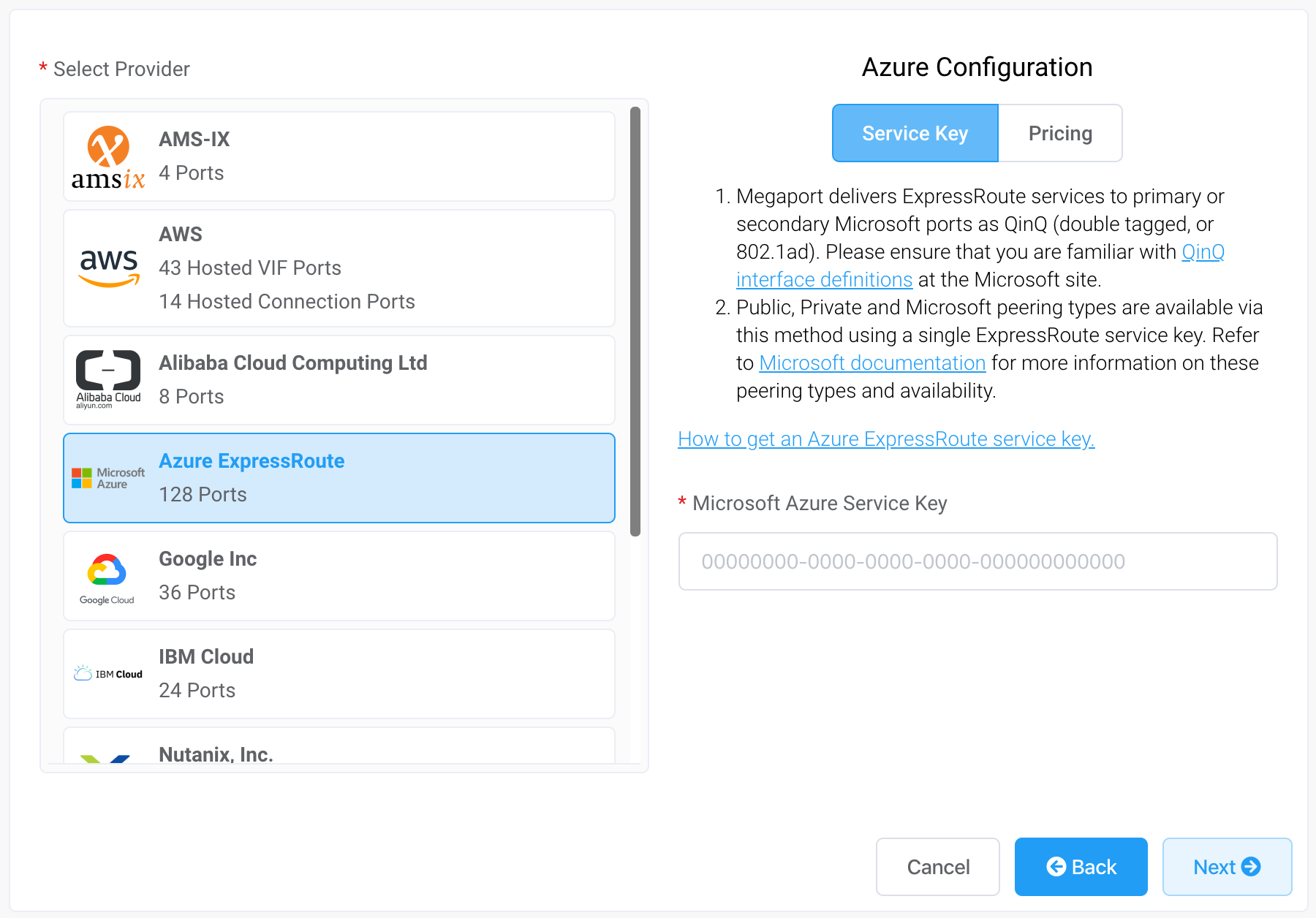

プロバイダーとして「Azure ExpressRoute」を選択します。

-

右側のパネルのフィールドに、ExpressRoute サービス キーを追加します。

ポータルはキーを確認してから、ExpressRoute リージョンに基づいて使用可能なポートのロケーションを表示します。たとえば、ExpressRoute サービスがシドニーのオーストラリア東部地域に展開されている場合は、シドニーのターゲットを選択することができます。 -

最初の接続の接続ポイントを選択します。

2 つ目の接続を構築するには (推奨)、2 つ目の VXC を作成します。- 同じサービス キーを入力し、もう 1 つの接続先を選択します。 構成画面には、Azure Resource Manager コンソールやチュートリアル ビデオなどのリソースへの便利なリンクが表示されます。 -

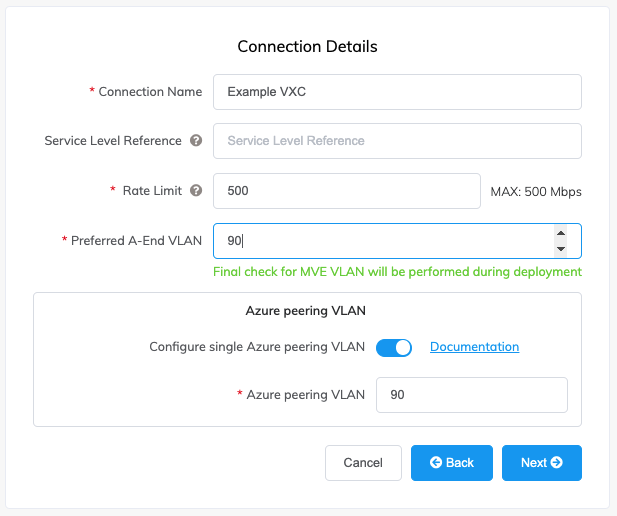

次の接続の詳細を指定します。

-

Connection Name (接続名) – Megaport Portal に表示される VXC の名前です。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、「取引をサービスに関連付ける」をご覧ください。

-

Rate Limit (帯域制限) – これは Mbps 単位の接続速度です。VXC の帯域制限は、ExpressRoute サービス キーに基づいて許容される最大値に制限されます。

-

Preferred A-End VLAN (優先 A エンド VLAN) – この接続で未使用の VLAN ID を指定します (ExpressRoute の場合は S-Tag)。これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合は、Megaport が値を割り当てます。

-

Configure Single Azure Peering VLAN (単一の Azure ピアリング VLAN の構成) – デフォルトでは、MVE についてこのオプションが有効化されています。このまま Palo Alto VM シリーズで有効にしておくことを強くお勧めします。

このオプションは、シングルタグVLANのソリューションを提供します。MVEのVLAN(Aエンド)とAzureに設定されたピアVLAN(Bエンド)でAzureにピアリングを設定します。なお、このオプションでは、VXCごとに1つのピアリングタイプ(プライベートまたはMicrosoft)しか設定できません。重要

このオプションを有効にしないと、VXCはアクティブに見えますが、トラフィックを認識しません。

-

Azure Peering VLAN (Azure ピアリング VLAN) – この値は、A エンドの VLAN と一致する必要があります。

-

-

「Next(次へ)」をクリックして注文プロセスを続行します。

VXCの設定が完了すると、VXCのアイコンが緑色になります。

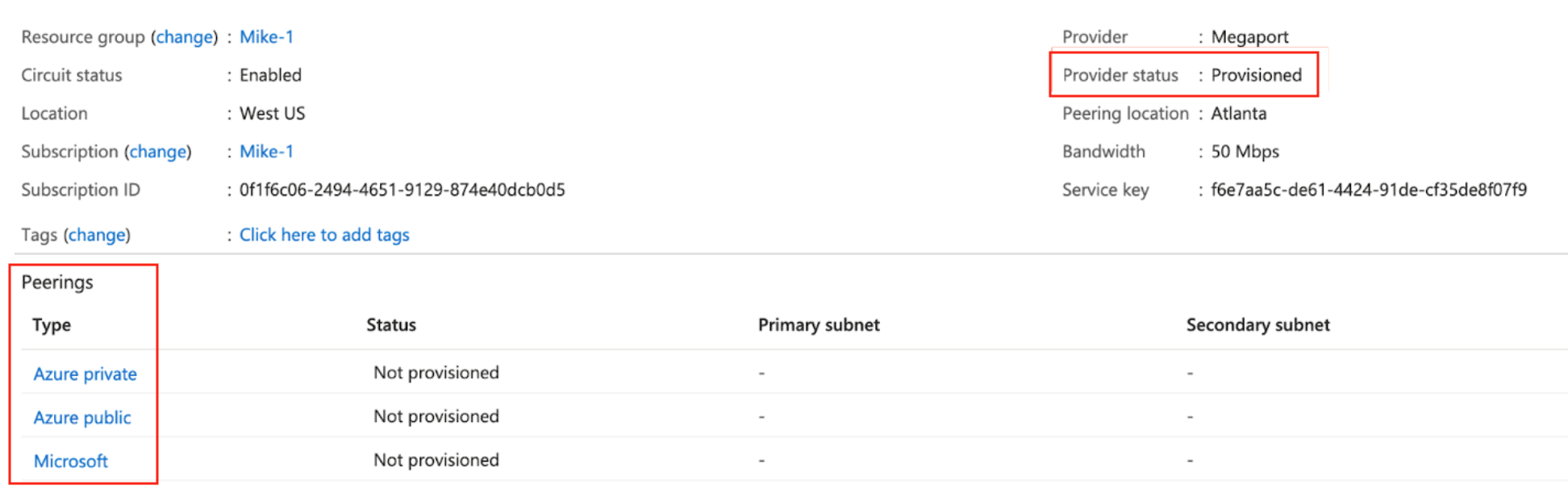

Azure Resource Managementコンソールでは、プロバイダーのステータスが「Provisioned(プロビジョニング済み)」になります。

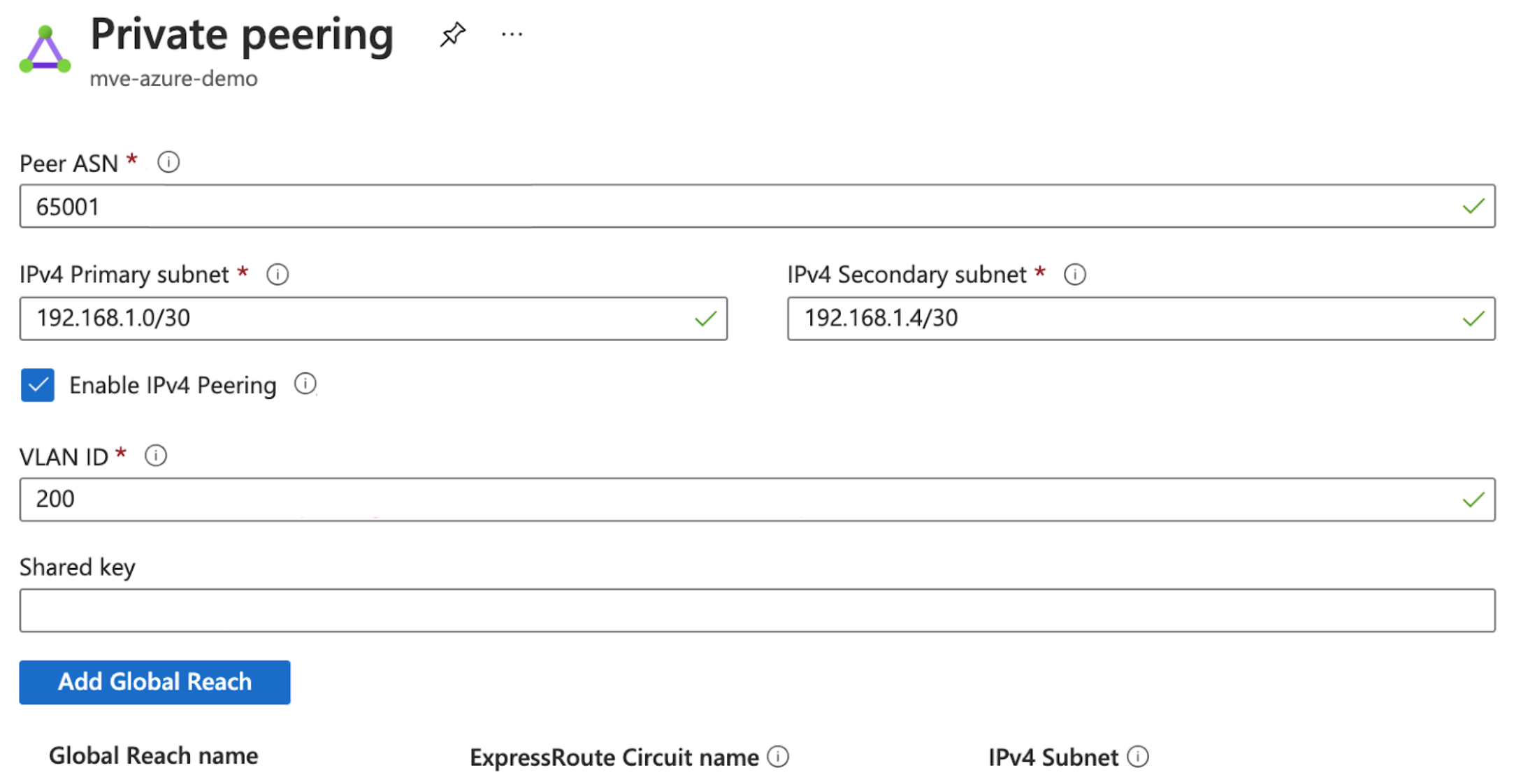

プロビジョニングされたら、ピアリングを設定する必要があります。プライベートピアリングとMicrosoftピアリングを設定することができます。設定する相手をクリックして、次の詳細を入力します。

- Peer ASN (ピア AS 番号) – MVE の AS 番号を入力します。

- IPv4 Subnets (IPv4 サブネット) – これらの各サブネットから、MVE は最初の使用可能な IP アドレスを使用し、Microsoft は 2 番目に使用可能な IP をルーターに使用します。

- VLAN ID – MVE から A エンドの VLAN を入力します。(注:AzureコンソールのVLAN IDは、AエンドVLANとは異なる可能性があります。)

- Shared Key (共有キー) – 必要に応じて、BGP の MD5 パスワードを入力します。

VM シリーズへの ExpressRoute 接続の追加

MVE から Azure への接続を作成し、Azure コンソールで接続を設定した後、VM シリーズで設定を行う必要があります。これには、インターフェイスの作成、BGPの設定、AS番号、VLAN、MD5値の設定が含まれます。

VM シリーズで Azure Cloud 接続を追加するには

-

Azureコンソールから接続の詳細を収集します。

この接続用にAzureで作成した接続の詳細を表示します。Peer ASN(ピアAS番号)、Shared Key(共有キー)、VLAN ID、IPv4 Primary Subnet(IPv4プライマリサブネット)の値に注意してください。 -

Megaport Portalから接続情報を収集します。

MVEからのAzure接続の歯車アイコンをクリックし、「Details(詳細)」ビューをクリックします。 AエンドVLANの値に注意してください。 -

VM シリーズにログインします。

-

「Network (ネットワーク)」>「Interfaces (インターフェイス)」の順に選択します。

-

A エンド MVE を選択します (「ethernet1/1」)。

-

「Add Subinterface (サブインターフェイスの追加)」をクリックします。

-

次の詳細を入力します。

-

Interface Name (インターフェイス名) – サブインターフェイスの名前を入力します。隣接するフィールドに、サブインターフェイスを識別する数値を入力します。

-

Comment (コメント) – 別名を入力します。

-

Tag (タグ) – Megaport Portal でこの Azure 接続に関連付けられている A エンド VLAN を指定します。

-

Virtual Router (仮想ルーター) – ネットワークで必要に応じて、インターフェイスへの仮想ルーターを選択します。

-

-

「IPv4」タブを選択します。

- タイプとして「Static (静的)」を選択します。

- 「+Add (+追加)」をクリックして、新しい IP アドレスを追加します。

- IPv4 アドレスとネットマスクを入力します。

これらの値は、Azureコンソールで確認できます。IPアドレスとCIDRが「IPv4 Primary Subnet(IPv4プライマリサブネット)」フィールドに表示されます。MVEは最初の使用可能なIPアドレスを使用し、Azureは2番目の使用可能なIPをルーターに使用します。このフィールドには、MVEの(最初に使用可能な)IPアドレスを入力します。 - 「OK」をクリックします。

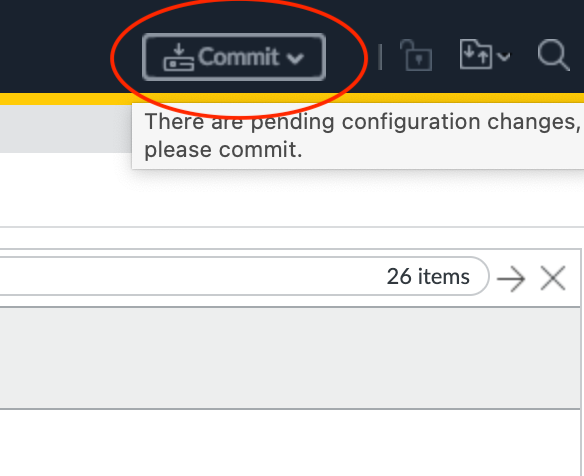

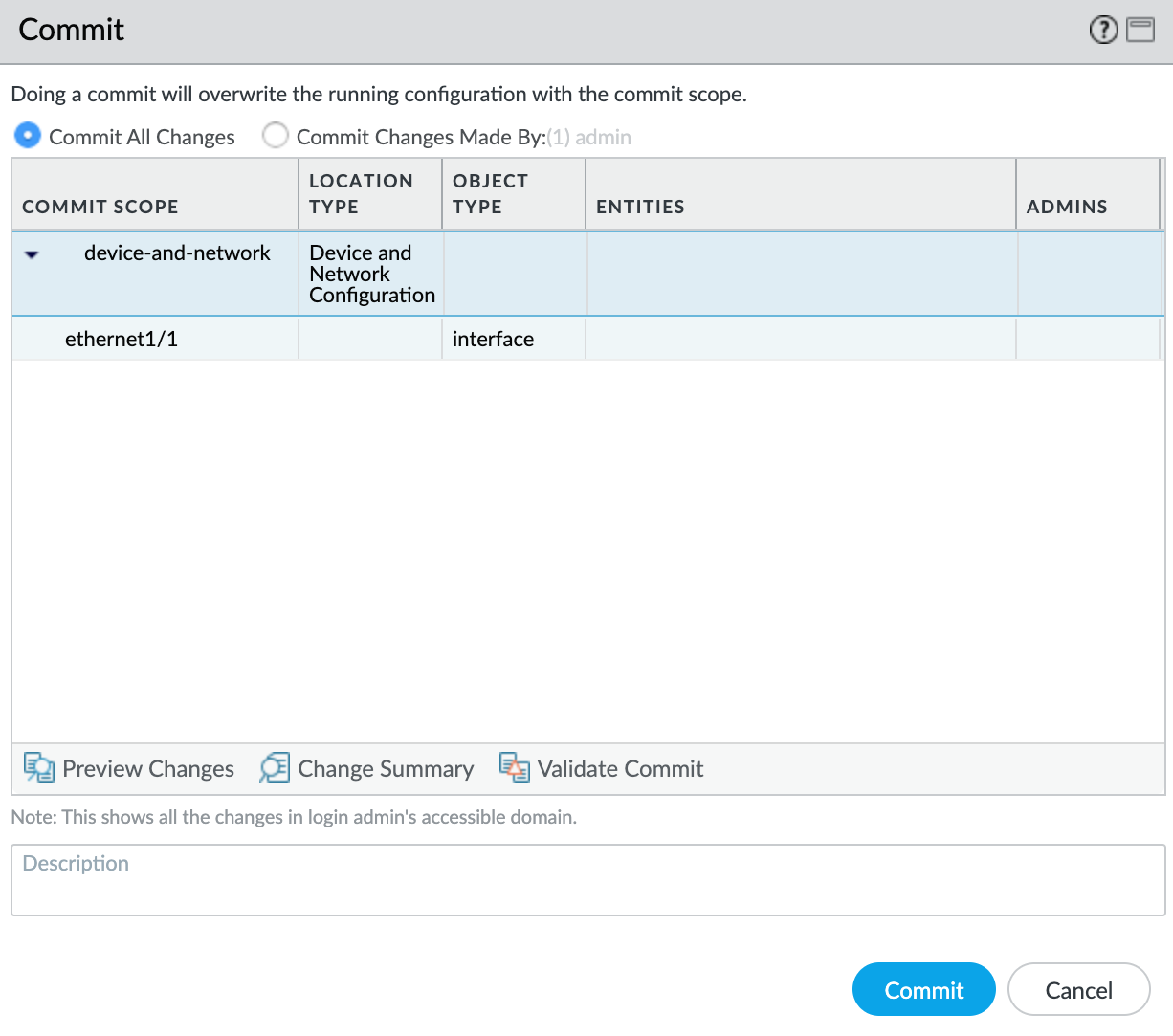

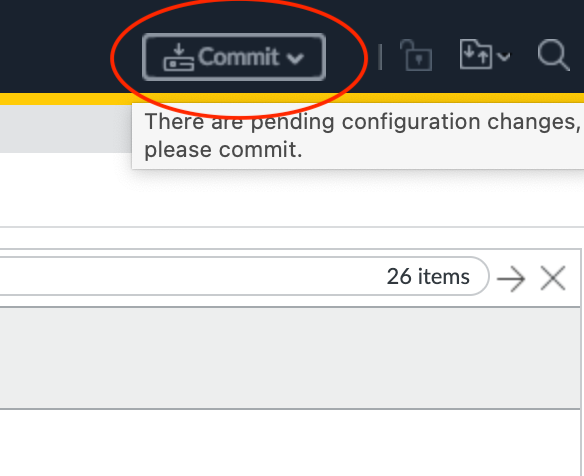

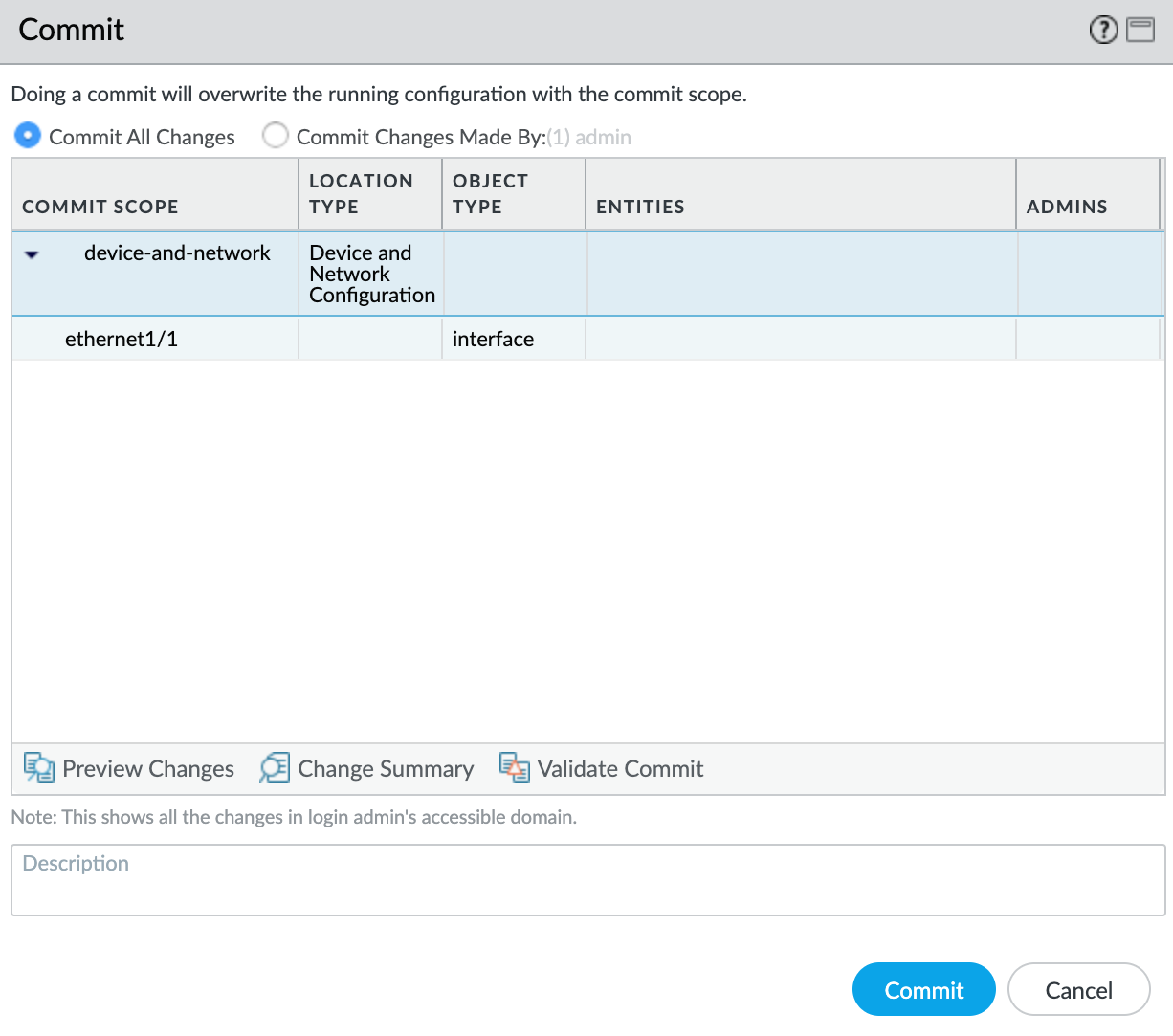

- 右上の「Commit (コミット)」をクリックします。

- 変更内容を確認し、「Commit (コミット)」をクリックします。

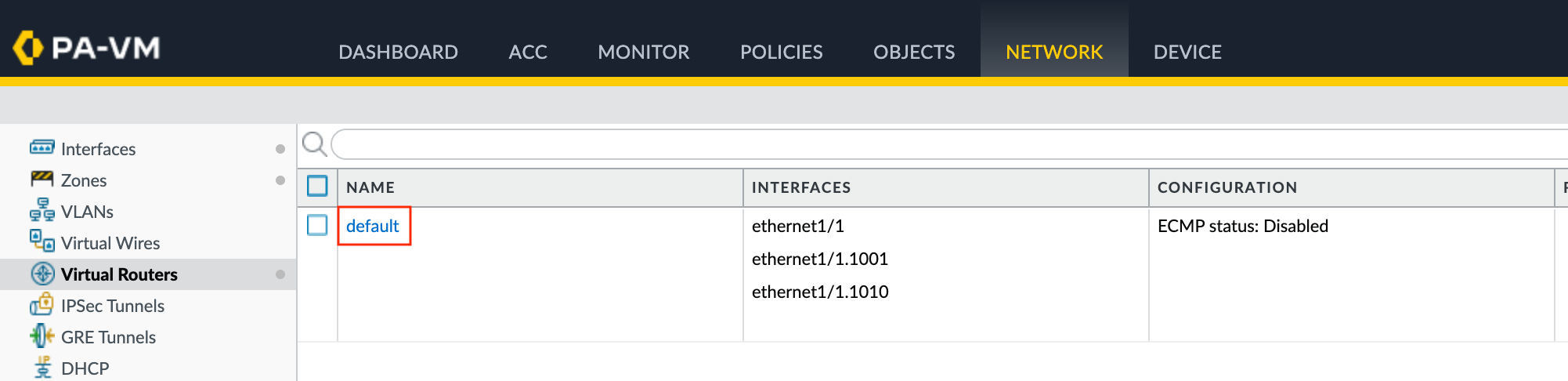

新しい VLAN インターフェイスは「ethernet1/1」物理インターフェイスと一緒に表示されます。

次に、インターフェイスがトラフィックをルーティングできるように、セキュリティ ゾーンを作成します。

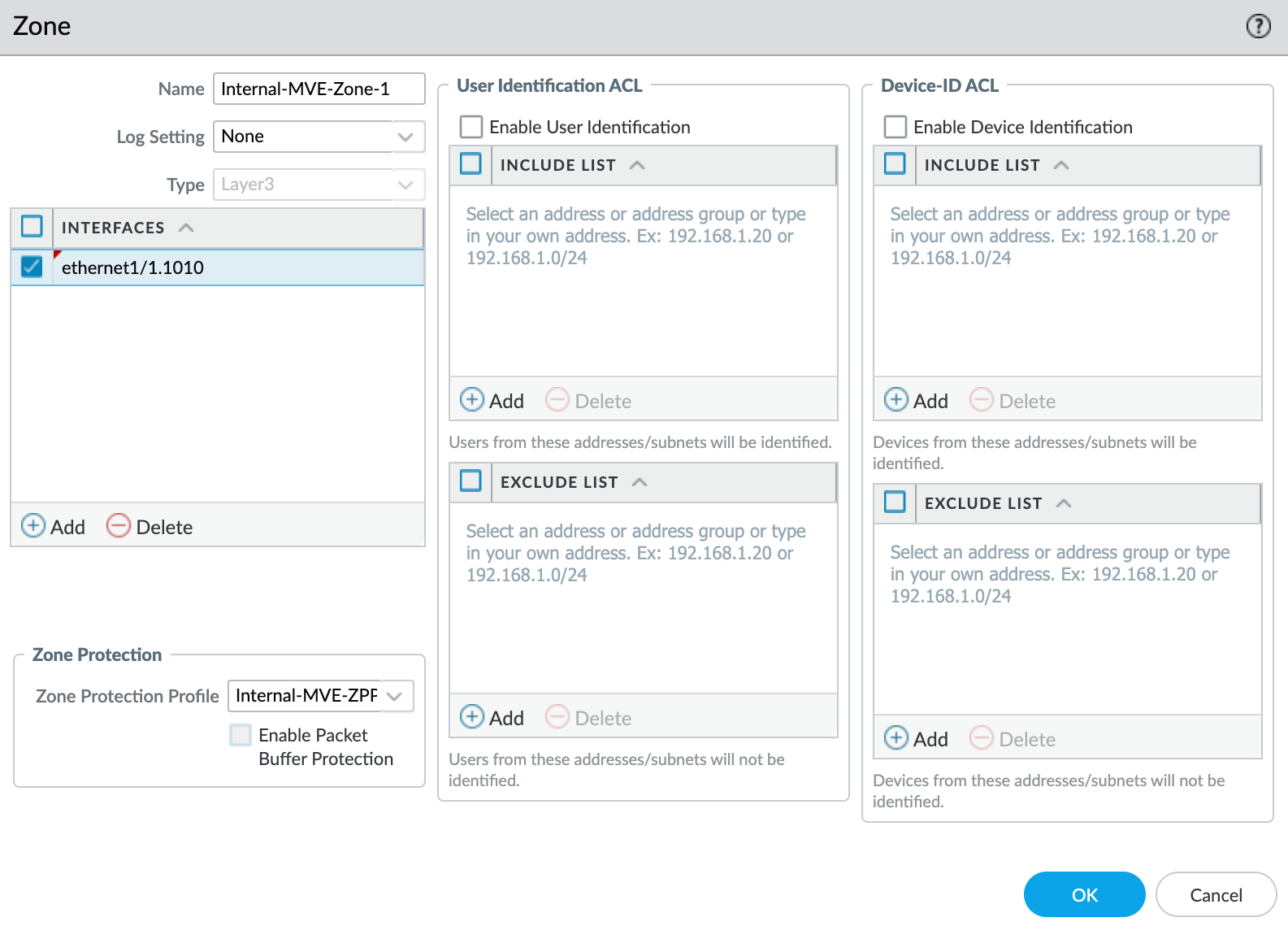

セキュリティ ゾーンを作成するには

- 「ethernet1/1.1010」サブインターフェイスを選択します。

- 「Security Zone (セキュリティ ゾーン)」のドロップダウン リストから「New Zone (新規ゾーン)」を選択します。

- セキュリティ ゾーンの名前を指定します。

- 「Interfaces (インターフェイス)」の下の「+Add (+追加)」をクリックし、セキュリティ ゾーンに「ethernet1/1.1010」を追加します。

- ネットワーク セキュリティに必要な追加情報を指定します。

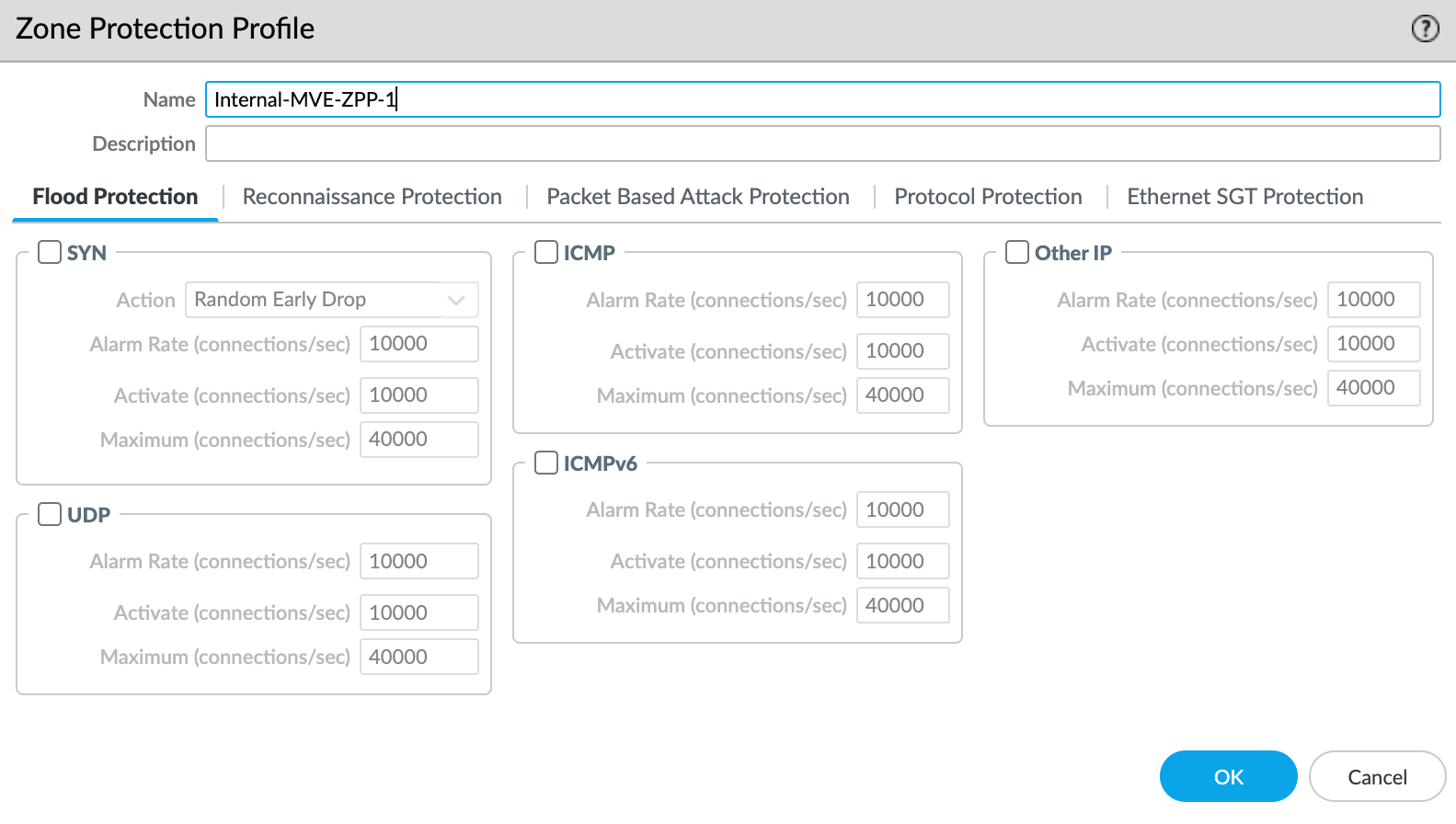

- 「Zone Protection Profile (ゾーン保護プロファイル)」のドロップダウン リストから「New Zone Protection Profile (新規ゾーン保護プロファイル)」を選択します。

- ネットワーク セキュリティに必要な情報を指定します。この例では、すべてのデフォルトを使用しています。

- 「OK」をクリックします。

- 「Layer 3 Subinterface (レイヤー 3 サブインターフェイス)」画面で「OK」をクリックします。

- 右上の「Commit (コミット)」をクリックします。

- 変更内容を確認し、「Commit (コミット)」をクリックします。

この時点で、インターフェイスが作成されます。次に、BGP セッションを作成する必要があります。

BGP セッションを作成するには

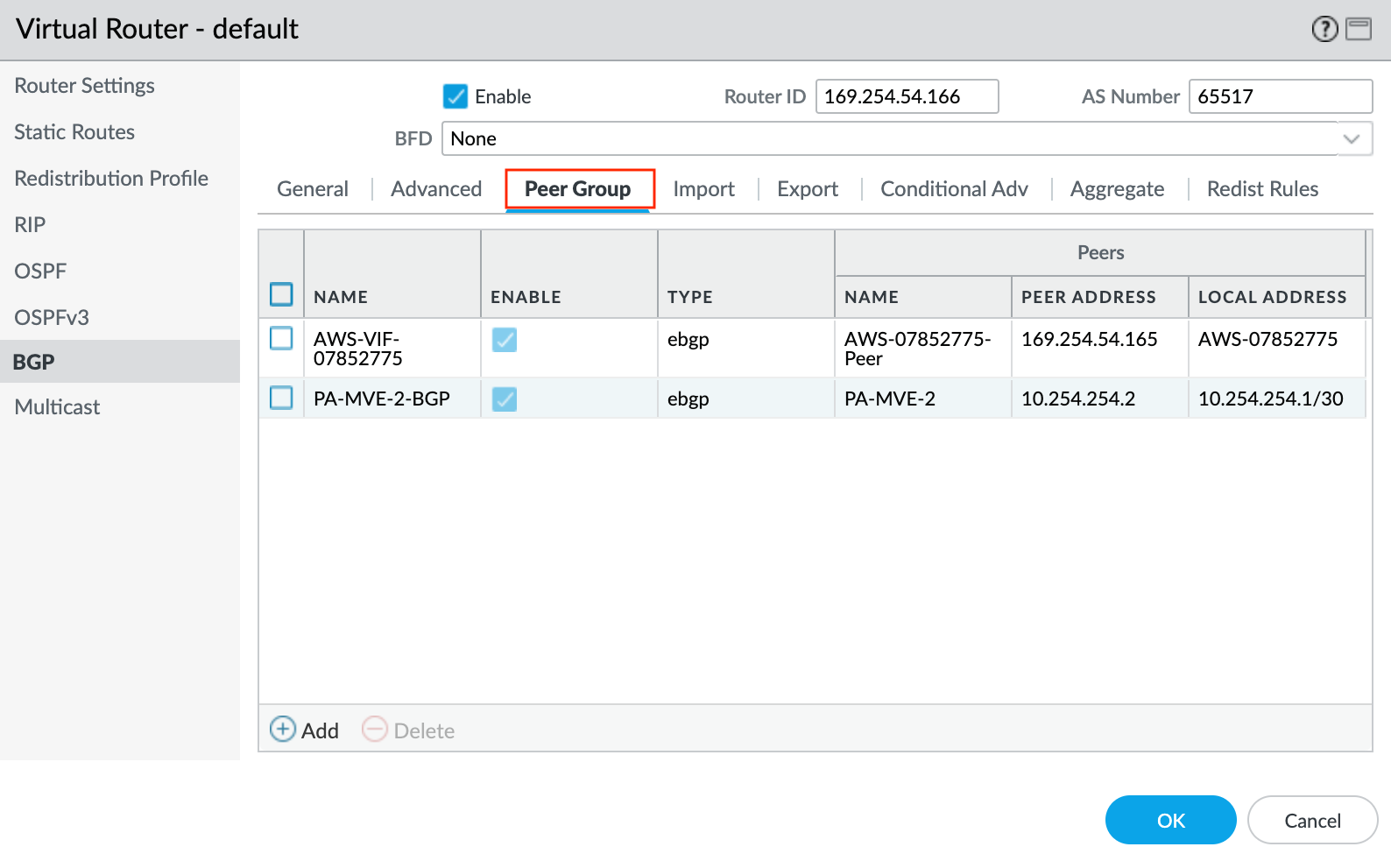

- VM シリーズで、「Network (ネットワーク)」>「Virtual Routers (仮想ルーター)」を選択します。

- 仮想ルーターを選択します。

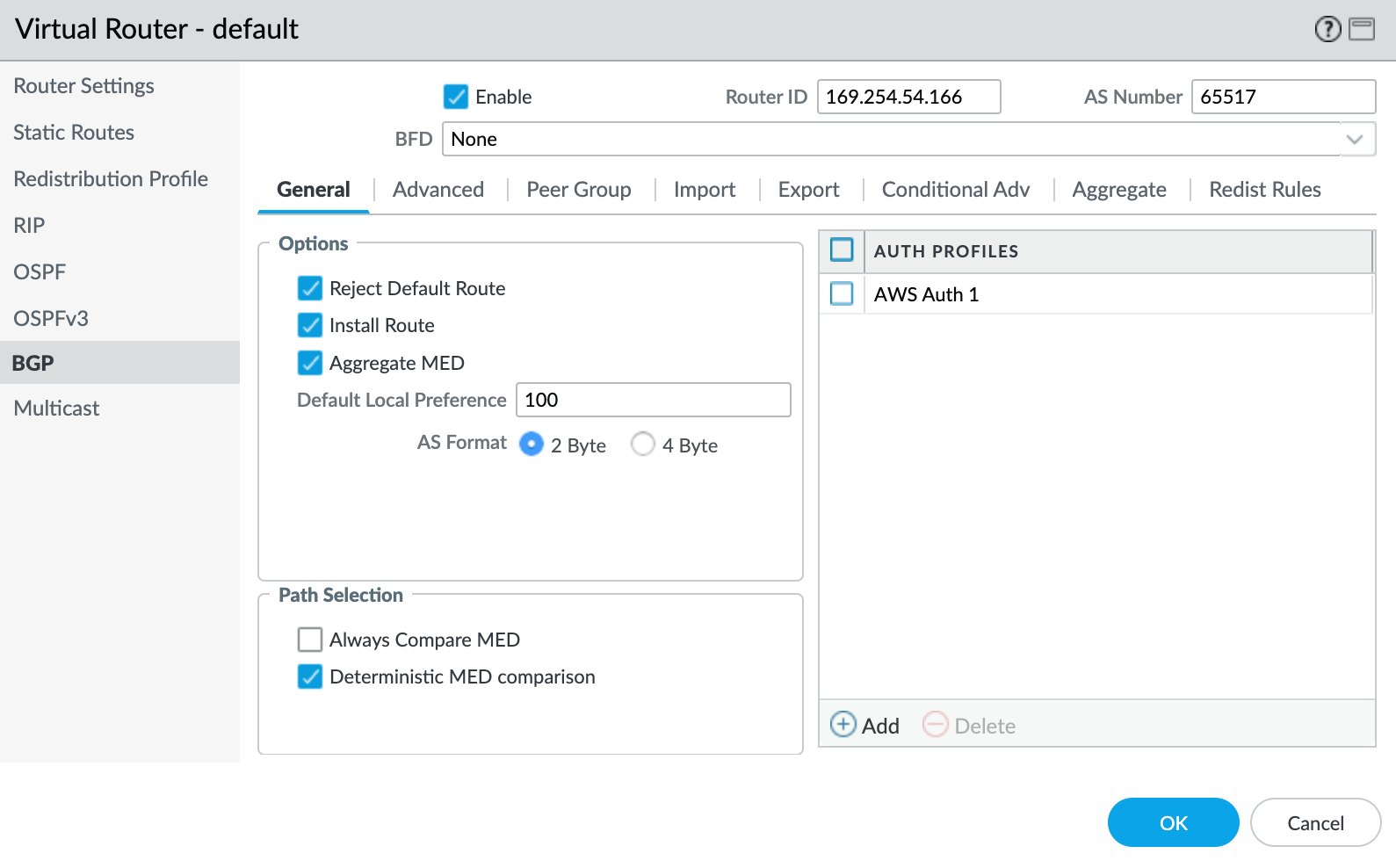

- 左側のパネルで BGP を選択します。

-

次の BGP の詳細を提供します。

- Enable (有効化) – これらの変更をコミットした後に BGP セッションを開始するには、このチェック ボックスを選択します。

- Router ID (ルーター ID) – Azure コンソールから IPv4 プライマリ サブネットの最初に使用可能な IP アドレスを入力します。

- AS Number (AS 番号) – MVE 接続用の ASN を入力します。MVE 接続用の ASN を入力します。AzureコンソールのPeer ASN(ピアAS番号)を使用します。

-

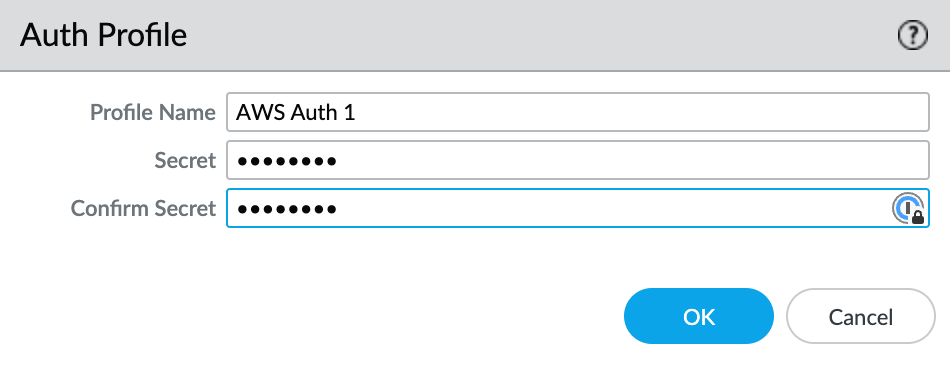

「Auth Profiles (認証プロファイル)」の「+Add (+追加)」をクリックします。

- プロファイル名を指定します。

- 認証パスワードを入力して確認します。

- 「OK」をクリックします。

- 「Peer Group (ピア グループ)」タブを選択します。

- 「+Add (+追加)」をクリックして、ピア グループを追加します。

- ピア グループ名を指定します。例: AWS-xxxx。

- セッション タイプとして eBGP を指定します。

- ネットワークに必要な追加の詳細を指定します。

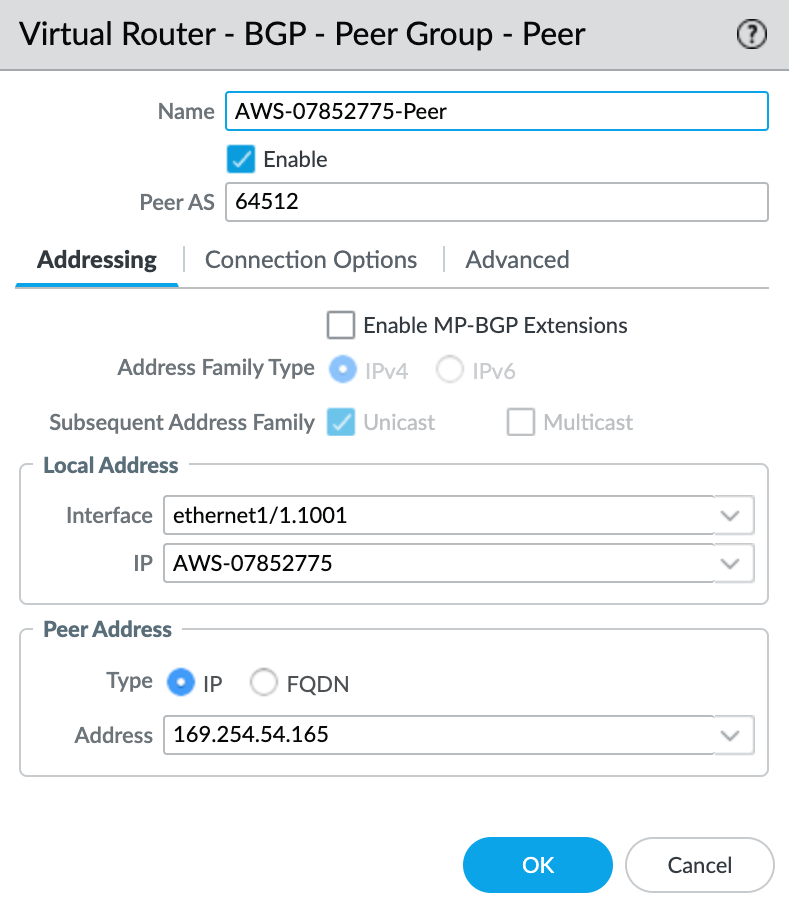

- 「+Add (+追加)」をクリックして、新規ピアを追加します。

- ピアの詳細を指定します。

- Name (名前) – ピア名を指定します。

- Peer AS (ピア AS) – Azure 側の AS 番号の 12076 を指定します。これは固定値で、Azureコンソールの接続詳細に表示されます。

- Local Address (ローカル アドレス) – ドロップダウン リストから適切なサブインターフェイスと IP アドレスを選択します。

- Peer Address (ピア アドレス) – Azure コンソールから「IPv4 Primary Subnet (IPv4 プライマリ サブネット)」の 2 つ目の使用可能な IP アドレスを入力します。

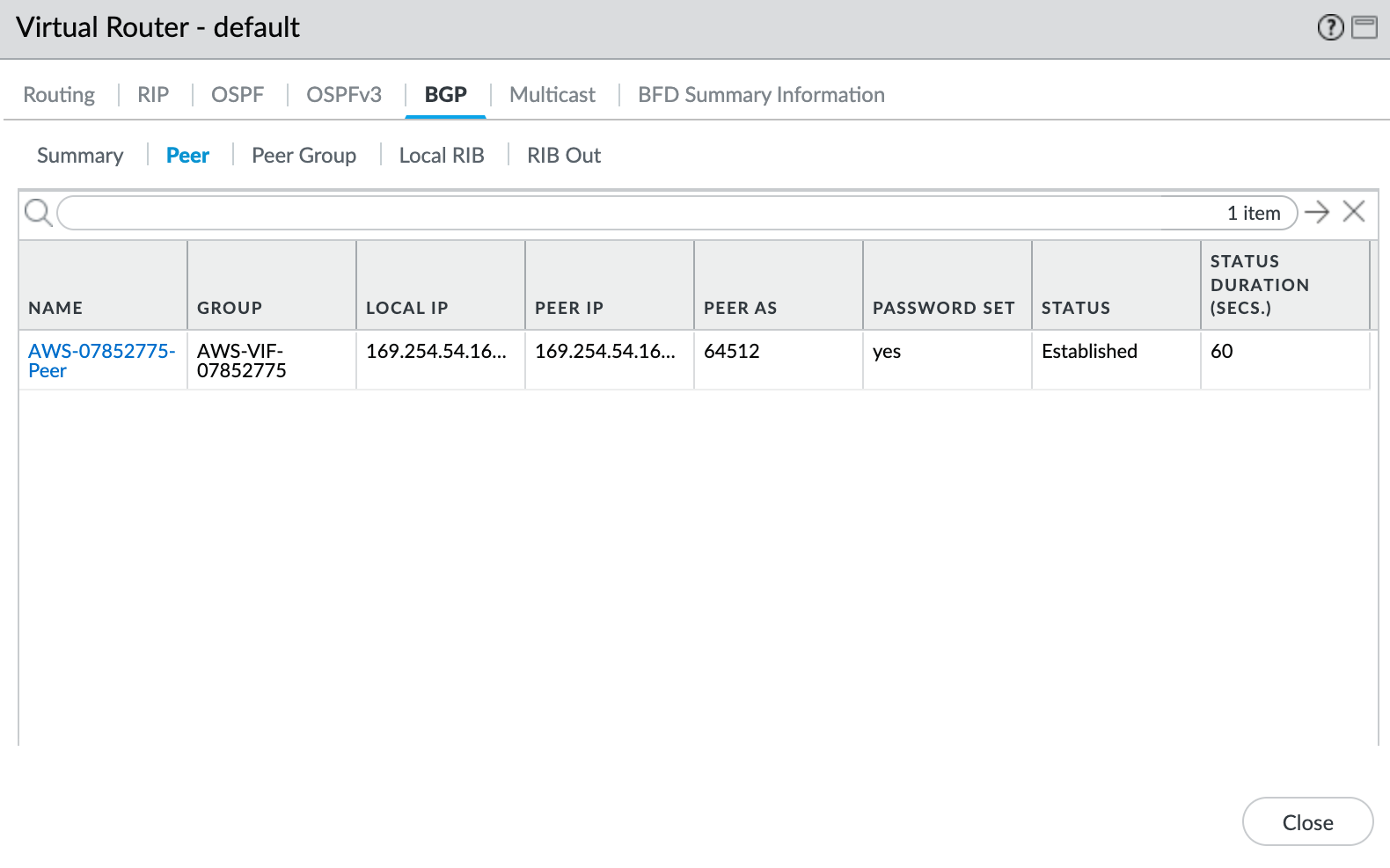

Azure 接続の確認

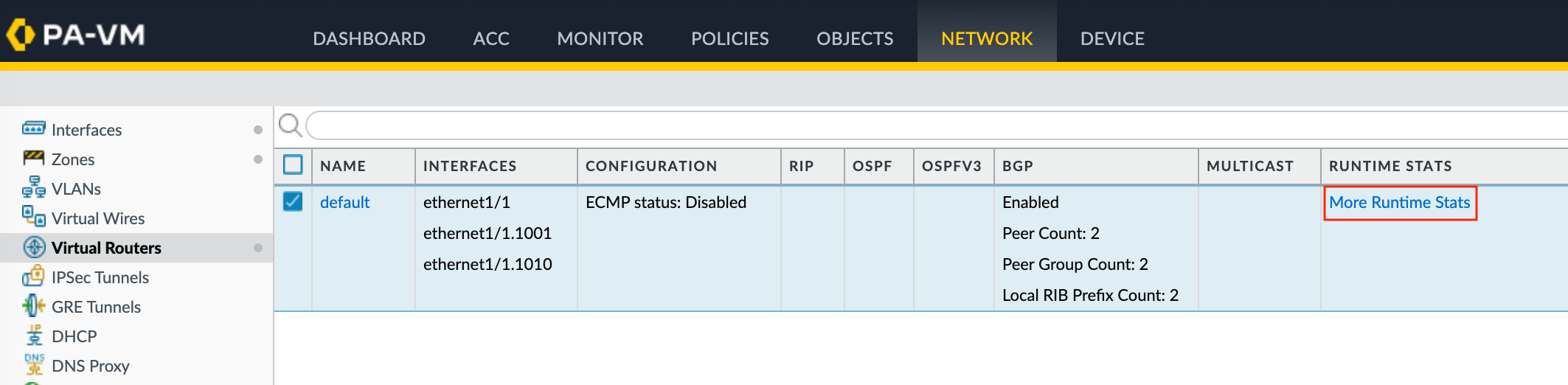

BGP ピアのステータスを確認するには

- 「Network (ネットワーク)」>「Virtual Routers (仮想ルーター)」を選択します。

- 仮想ルーターを探します (デフォルト)。

- 右側の「Runtime Stats (ランタイム ステータス)」列で「More Runtime Stats (その他のランタイム ステータス)」をクリックします。

- BGP タブを選択して、「Peer (ピア)」タブを選択します。

- ピア ステータスが「Established (確立済み)」であることを確認します。