MCR 経路広報

Megaport Cloud Router(MCR)は、ピアリングタイプのさまざまな組み合わせを使用して接続されているマルチクラウドアーキテクチャで機能します。MCRは、プライベートピアリング接続に加えて、AWS、Azure、Oracle、その他のクラウドサービスプロバイダー(CSP)などのパブリックピアリングタイプに接続できます。

このトピックでは、MCR ピアリング タイプと、各ピアリング タイプによって広報される経路について説明します。

MCRは、Virtual Cross Connect(VXC)を使用して、Megaportネットワーク上の他のエンドポイントに接続します。VXCは、さまざまなタイプのピアをサポートします。MCRは、VXCピアリングタイプに合わせたルーティングポリシーを採用しています。

VXC に定義されたピアリング タイプによって、広報される経路が決まります。

MCR ピアリング タイプ

MCRは、次の表に示すピアリングタイプをサポートしています。

| ピアリング タイプ | Megaport ピアリング属性 | アドバタイズされたルート | ||

|---|---|---|---|---|

| 非クラウド | NON_CLOUD | ポートの背後にあるボーダーゲートウェイプロトコル(BGP)ピアからのルート。 | ||

| プライベートクラウド | PRIV_CLOUD | AWSプライベート、Azureプライベートピア、および Google Cloud プラットフォームからのルート。 | ||

| パブリッククラウド | PUB_CLOUD | AWSパブリック、Azure MSピア、Salesforce、およびその他のクラウドプロバイダーからのルート。 |

注意

プライベートクラウドとパブリッククラウドのピアリングタイプを同時に設定できますが、MCRは2つの間で経路を交換しません。

非クラウド VXC

非クラウド(NON_CLOUD)VXCは、データセンターの物理ポートに接続します。これらの接続は、データセンター内のプライベートネットワークインフラストラクチャを参照し、Megaport Marketplaceのサービスプロバイダーを含めることができます。これらは、両側を完全に管理する接続、またはピア組織とルーティングの詳細を検討した接続です。

| Megaport エンドポイント | ピアリング タイプ | |

|---|---|---|

| 物理ポート | プライベート VXC | |

| Megaport Marketplace | プライベートVXC | |

| B2B VXC | サービス キー |

プライベート クラウド VXC

プライベートクラウド(PRIV_CLOUD)VXCは、パブリッククラウドサービスプロバイダーとのプライベートピアリングオプションに接続します。プライベートピアリングには通常、RFC 1918経路をサービスプロバイダーに換えることが含まれます。

| クラウド サービス プロバイダ | ピアリング タイプ | |

|---|---|---|

| AWS Direct Connect | プライベート VIF、トランジット VIF | |

| Azure ExpressRoute | プライベートピアリング | |

| Google Cloud Interconnect | パートナーインターコネクトアタッチメント | |

| Oracle Cloud Infrastructure | FastConnect プライベートピアリング |

同様の接続は、IBM Cloud、Alibaba、SAP HANA Enterprise Cloud、および他の多くのCSPから利用できます。CSPの完全なリストについては、MCRクラウド接続の概要にアクセスしてください。

パブリック クラウド VXC

パブリッククラウド(PUB_CLOUD)VXCは、パブリックCSPからパブリックピアリングオプションへのDirect Connectを提供します。パブリックピアリングオプションには、通常、サービスプロバイダーとのパブリックアドレス空間の交換が含まれます。

| クラウド サービス プロバイダ | ピアリング タイプ | |

|---|---|---|

| AWS Direct Connect | パブリック VIF | |

| Azure ExpressRoute | Microsoft ピアリング | |

| Salesforce | ExpressConnect | |

| Oracle Cloud Infrastructure | FastConnect パブリック ピアリング |

経路広報シナリオ

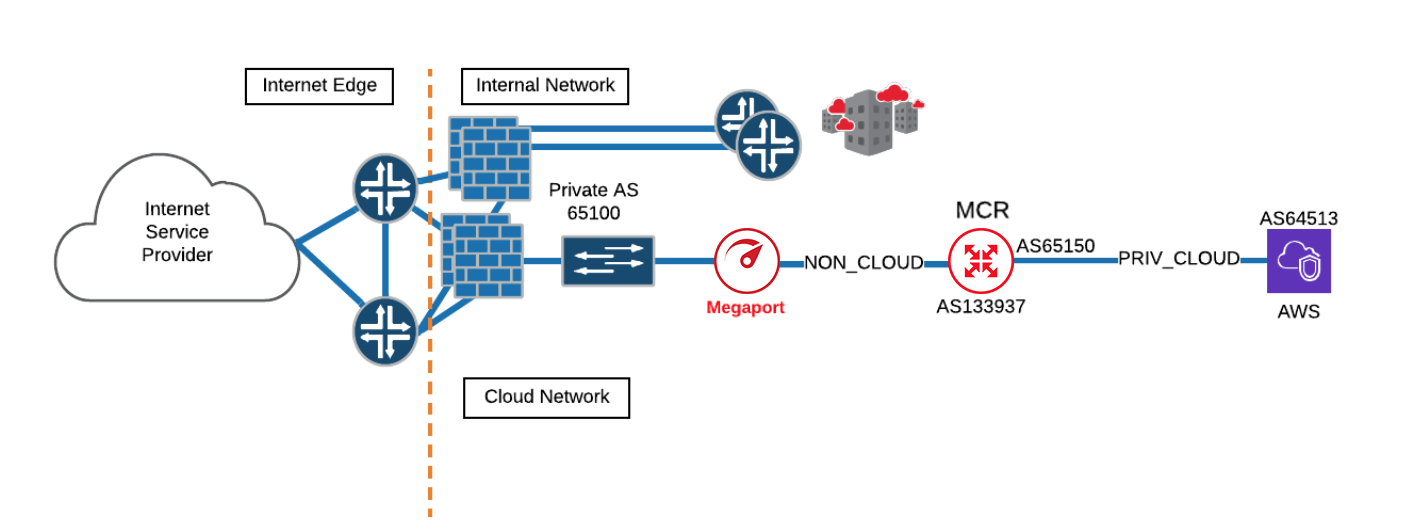

非クラウドおよびプライベート クラウド

経路広告に関しては、非クラウド接続とプライベートクラウド接続の組み合わせはとても簡単です。ネットワーク仮想化およびセグメンテーションメカニズムを使用すると、マルチテナントネットワークは各環境間でプライベートRFC 1918アドレス空間を交換できます。プライベートクラウドは、内部ネットワーク上のプライベートノードとして導入されます。

この図は、ファイアウォールを使用してクラウド接続をセグメント化している企業を示しています。クラウドネットワークは、データセンターのファイアウォールからプライベートNON_CLOUDVXCを介してMCRに接続しています。MCRは、PRIV_CLOUDVXCを介してAWSに接続します。

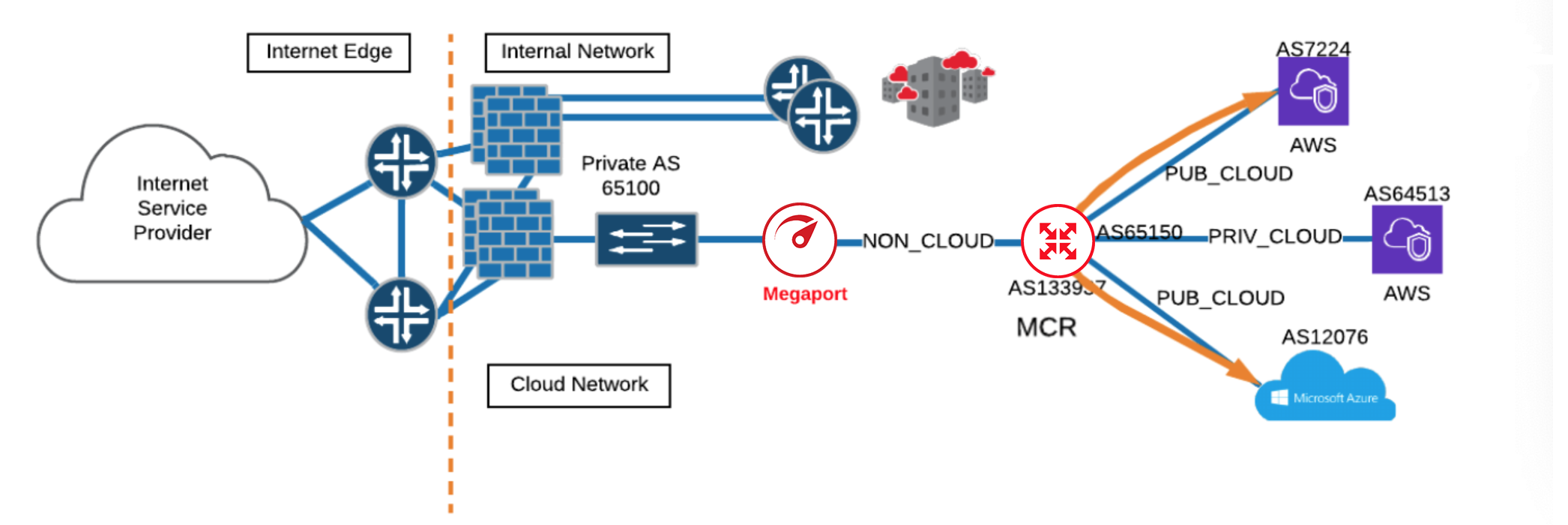

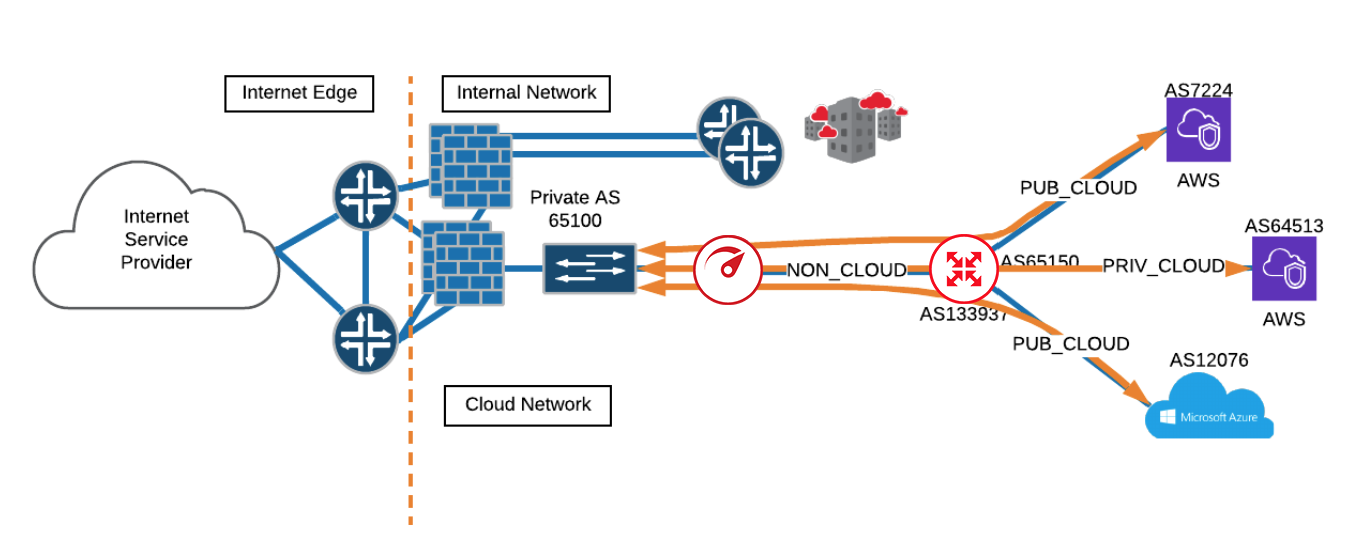

パブリック クラウド

パブリッククラウド接続オプションでは、インターネットサービスプロバイダー(ISP)とのピアリングと同様に、パブリックアドレス空間の交換が必要です。複数のISPへの接続を必要とする大規模な組織では、インターネット上の公共経路の交換に参加するために必要な微妙な要件のすべてに精通しているネットワークエンジニアとアーキテクトを雇用しています。

MCR は、あるクラウド サービス プロバイダーに属するパブリック経路を別のプロバイダーに誤って広報しないようにするデフォルトのポリシーを提供することにより、これらの微妙な違いの一部を軽減します。例えば、ExpressRoute MicrosoftがAzureをピアリングし、パブリック仮想インターフェイス(VIF)をAWSに接続するネットワークトポロジでの経路広告について考えてみます。

2つのパブリッククラウドピアリング間でany-to-any接続が許可されている場合、AWSとAzure間のすべてのトラフィックはMCRを通過します。これにより、両方のCSPのグローバルサービスが中断します。サービスの中断を回避するために、CSPは、このタイプの設定ミスを防止するポリシーで顧客を保護します。ただし、ミスが発生する可能性があるため、MCRには、パブリッククラウドピアリングタイプがパブリックアドレス空間を交換することを制限するルーティングメカニズムもあります。

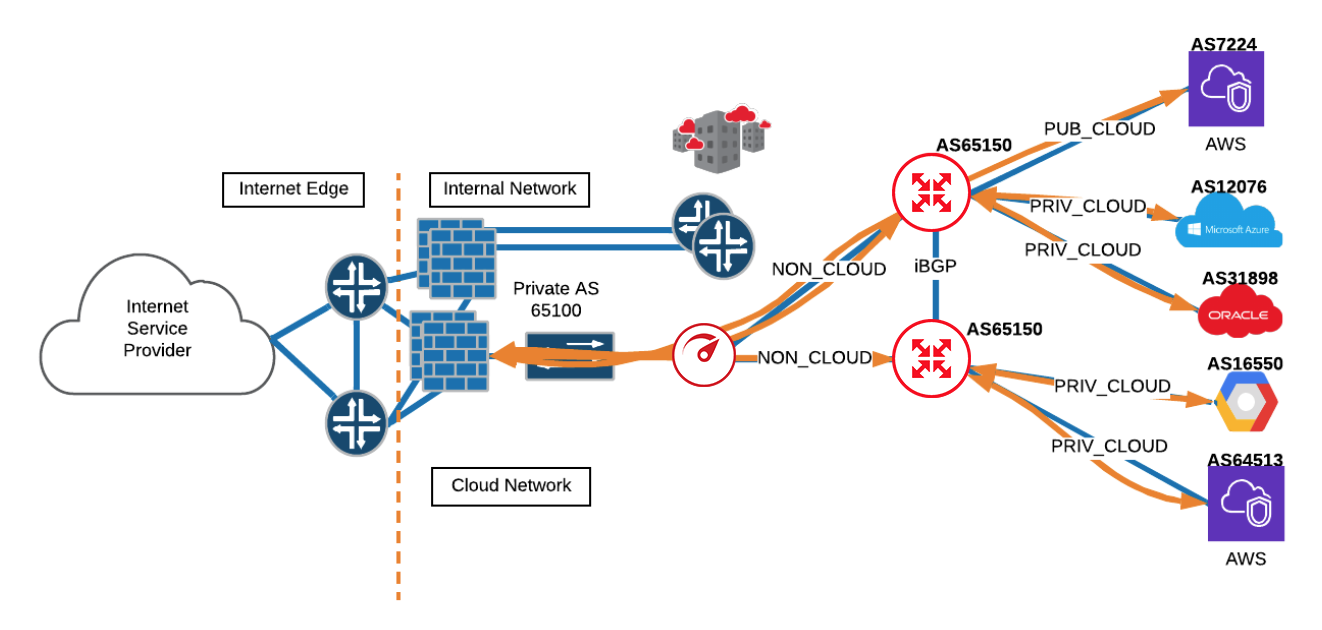

MCR経路広告設定

サポートされているMCR経路広告設定タイプは次のとおりです。

- パブリッククラウド=>非クラウド

- プライベートクラウド=>非クラウド、プライベートクラウド

- 非クラウド=>非クラウド、プライベートクラウド、パブリッククラウド

これらのピアリングタイプの設定のサポートにより、グローバルに利用可能なプラットフォームが実現し、ベストプラクティスのルーティングポリシーがすでに適用された状態で、安全な方法でオンデマンドでルーティングサービスを迅速に展開できます。