シングル サインオンの設定

注意

新規 Megaport アカウントの作成、または既存のアカウントへのログインに問題がある場合は、「Megaport Portal 認証に関するよくある質問 (FAQ)」と「シングル サインオン (SSO) に関するよくある質問 (FAQ)」を参照してください。

注意

詳細な設定手順、障害解決のヘルプ、プライバシー ポリシーについては、ID プロバイダーの Web サイトを参照してください。

このトピックでは、会社管理者が ID プロバイダー (IdP) の詳細を設定し、ユーザーに対し、シングル サインオン (SSO) を使用して Megaport Portal にログインすることを必須にする方法について説明します。会社管理者が会社の SSO 設定の詳細を確認する方法についても説明します。

シングル サインオンについて

ID を扱うビジネスには、さまざまなセキュリティ リスクがあります。従業員が脆弱なパスワードを使用していたり、複数のアカウントに同じパスワードを使用していたりすると、組織を侵害やサイバー犯罪活動の影響を受けやすくする可能性があります。シングル サインオン (SSO) は、組織がこれらの問題に対処するのに役立ちます。これにより、従業員の負担が減り、さまざまなアカウントをより簡単かつ安全に管理できるようになります。また、管理者に ID 管理の可視性と制御性を向上させ、組織がデータ規制の法的コンプライアンスを達成するのに役立ちます。

SSO は、ユーザーがワンタイム ユーザー認証を使用して、複数のアプリケーション、Web サイト、およびソフトウェア システムにログインできる ID およびアクセス管理ソリューションです。つまり、SSO を使用すると、ユーザーは一度ログインするだけで、再度認証することなく複数のサービスにアクセスできます。

SSO は、組織のセキュリティとユーザー エクスペリエンスを同時に向上させます。ユーザーは、ID が検証されると、権限のあるすべてのアプリケーションに、何度もログインして認証することなくアクセスすることができます。また、管理者はユーザーの ID とアクセスをより簡単に管理できます。

会社の SSO を設定すると、ユーザーは SSO を使用して Megaport Portal にログインできます。まず、ユーザー ID を管理するサードパーティのサービス プロバイダーである Megaport Portal に ID プロバイダー (IdP) を追加して、SSO を有効にする必要があります。有効にすると、既存のユーザーの E メール アドレスが外部 IdP に関連付けられている場合、既存のユーザーはデフォルトで SSO を使用します。これは、最初に SSO を有効にした後はオプションですが、会社管理者として、すべてのユーザーに SSO ログインを強制できます。ログインの詳細については、「Megaport Portal へのログイン」を参照してください。

SSO の利点

SSO を使用すると、ユーザーと組織に次のような利点があります。

-

より良いカスタマー エクスペリエンスを提供 – SSO は、ユーザーに単一のログイン エクスペリエンスを提供し、アクセスと ID 管理を簡素化します。ユーザーは少ないパスワードで、職務を遂行するために必要なアプリケーションに安全にアクセスできます。

-

パスワードとネットワークのセキュリティを向上 – SSO を使用しない場合、ユーザーはさまざまなアプリケーションの複数のログイン パスワードを記憶および管理する必要があります。これは、安全でないパスワードや推奨されないセキュリティ慣行につながる可能性があります。たとえば、複数のアプリケーションで同じパスワードを使用することなどです。SSO を使用することで、このようなパスワードの問題を防ぐことができ、複数のアプリケーションで認証に使用される強力なパスワードを要求することができます。

-

管理制御を強化 – すべてのユーザー アクセス管理情報は単一の場所に保存されます。これは、各ユーザーのアクセス権と権限のソースが 1 つしかないことを意味します。管理者は、ユーザーの権限を一度変更すれば、その設定が組織全体で更新されることを把握できます。

Megaport Portal 内の個々のユーザー権限は、ユーザーが IdP で持つロールではなく、Megaport の内部で定義されたロールによって制御されます。 -

生産性の向上 – ユーザーは複数のアプリケーションにアクセスすることが多く、ログインするにはそれぞれ個別の認証が必要です。特に技術的な問題が発生した場合、毎回ユーザー名とパスワードを手動で入力するのは非生産的です。SSO は、認証プロセスを合理化し、不要かつ時間のかかるアクティビティを省くのに役立ちます。

SSO と多要素認証 (MFA)

SSO を使用すると、ユーザーは単一のログインですべての接続されたサービスにアクセスできるため、組織はセキュリティを簡素化し、強化することができます。MFA は、複数の認証要素を必要とすることで、盗まれた認証情報を介した不正アクセスの可能性を低減するための追加のセキュリティを提供します。SSO と MFA の両方を Megaport Portal で設定して一緒に使用することで、セキュリティを向上させることができます。

アカウントに SSO をグローバルに強制できるのは誰ですか?

アカウントに SSO をグローバルに強制するには、アカウント内の会社管理者ロールを持つユーザーである必要があります。

重要

- SSO を導入する前に、SSO とは何か、なぜ実装するのか、SSO は任意なのか必須なのかを伝え、Megaport アカウントに関連するすべてのユーザーに準備させてください。

- SSO を強制すると、ユーザーをサポートするための新しい管理責任が導入される可能性があるため、ユーザーが認証の問題を迅速にトラブルシューティングおよび解決できるように、最低 2 人の会社管理者を割り当てることを強くお勧めします。

- 詳細な設定手順、障害解決のヘルプ、プライバシー ポリシーについては、ID プロバイダーの Web サイトを参照してください。

これらの規則は、さまざまなタイプの Megaport Portal アカウントに適用されます。

| アカウント タイプ | SSO を強制できる人物 |

|---|---|

| ダイレクト | 会社管理者ユーザーは、SSO をグローバルに強制することも、任意にすることもできます。 |

| パートナー | 会社管理者ユーザーは、SSO をグローバルに強制することも、自分のパートナー アカウントで任意にすることもできます。 会社管理者ユーザーは、SSO をグローバルに強制するか、マネージド アカウントのいずれかに任意を設定することができます。 注:1 つのマネージド アカウントの SSO 設定を変更しても、他のマネージド アカウントには影響しません。 |

| マネージド | 会社管理者ユーザーは、SSO をグローバルに強制することも、自分のアカウントで任意に強制することもできます。 注意:パートナーが会社管理者である場合、この設定を変更できます。 |

| ディストリビューター | 会社管理者ユーザーは、SSO をグローバルに強制することも、自分のアカウントでのみ任意にすることもできます。パートナーまたはマネージド アカウントの SSO 設定を変更することはできません。 |

ID プロバイダー (IdP) の追加

IdP は、組織のユーザー ID を管理する信頼できるサードパーティの会社またはサービスです。

IdP は、ログインの詳細を共有することなく、ID を検証し、IdP が管理する ID を使用してアプリケーションに対してユーザーを認証することにより、サードパーティのサービス プロバイダー (アプリケーション、Web サイト、またはその他のデジタル サービスなど) に認証サービスを提供します。SSO サービスは、IdP を使用してログイン時にユーザー ID を確認しますが、ユーザー ID は保存されません。

Megaport Portalで SSO を有効にするには、IdP 接続を追加する必要があります。各企業は、最大 1 つの IdP (SAML) 接続を持つことができます。接続を追加した後、接続を変更したり、削除したりすることもできます。

Megaport Portal は IdP と通信し、SAML 2.0 を使用して接続を作成します。

重要

詳細な設定手順、障害解決のヘルプ、プライバシー ポリシーについては、ID プロバイダーの Web サイトを参照してください。

注意

- SAML ベースの SSO のみがサポートされています。

- 現在、Megaport では、1 社につき 1 つの IdP (SAML) 接続のみを設定できます。

- 会社管理者ユーザーのみが、SSO 設定を変更できます。会社管理者以外のユーザーは、Megaport Portal のこのセクションにアクセスできません。

IdP 接続を追加するには

-

Megaport Portal にアクセスし、ログインします。

-

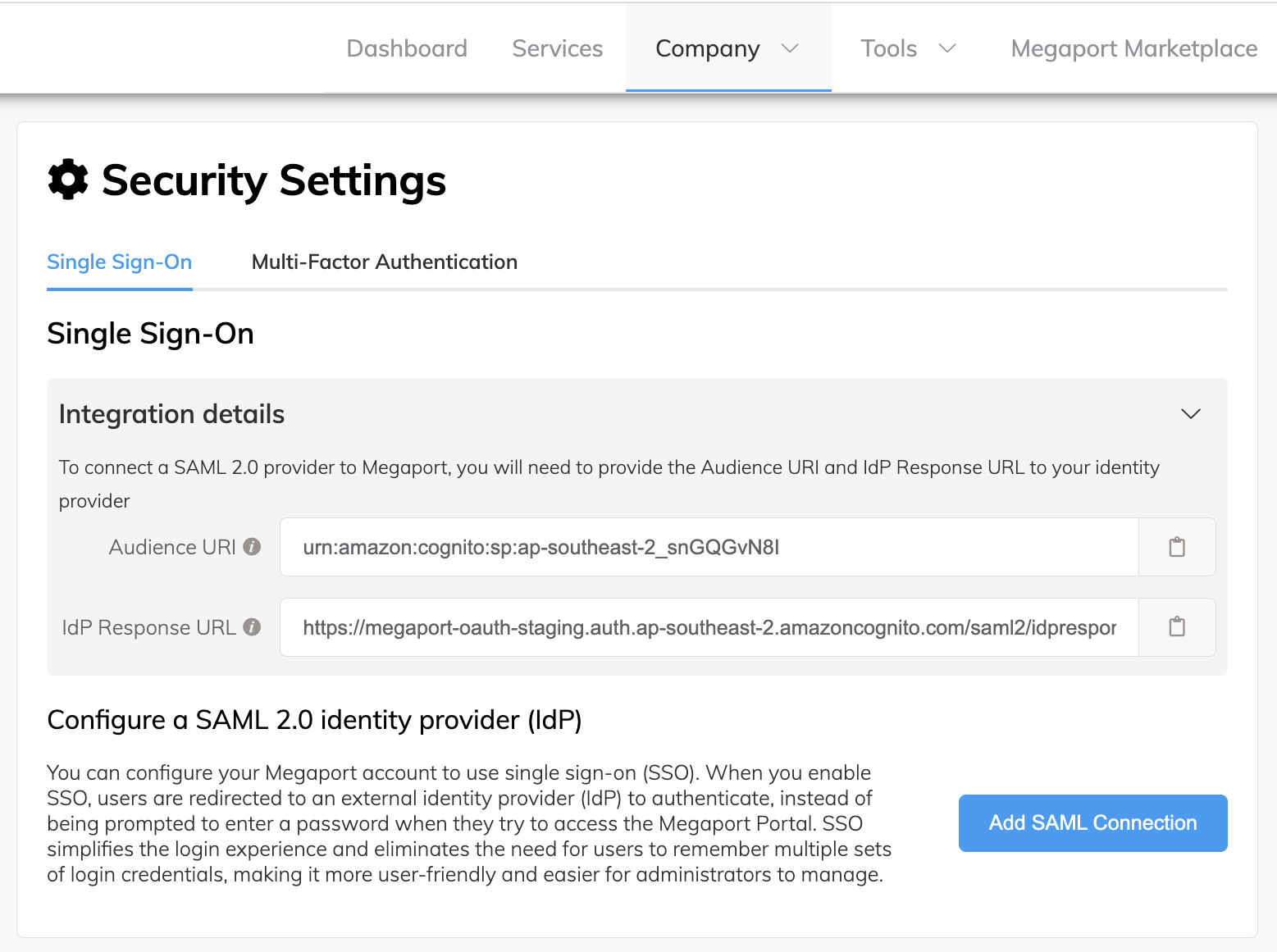

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

画面の「Integration details (統合の詳細)」エリアには、「Audience URI (オーディエンス URI)」と「IdP Response URL (IdP 応答 URL)」フィールドが含まれます。SSO 設定が完了していることを確認するには、IdP を、この画面にリストされているオーディエンス URI (エンティティ ID、オーディエンス) および IdP 応答 URL (アサーション コンシューマ ーサービス (ACS) URL、シングル サインオン URL、アプリケーション コールバック URL、返信 URL) 値と統合する必要があります。これらは Megaport で生成された値であり、SAML SSO 認証が正しく機能するために必要な不可欠なコンポーネントです。 -

「Audience URI (オーディエンス URI)」と「IdP Response URL (IdP 応答 URL)」値の両方のコピー アイコンをクリックして、安全な場所に貼り付けます。

-

Audience URI (オーディエンス URI) – エンティティ ID とも呼ばれ、このフィールドは、SAML アサーションが意図するエンティティまたはオーディエンスを定義します。この値は通常、IdP の名前を含む URL です。これは、アプリケーションの固有の識別子です。

-

IdP Response URL (IdP 応答 URL) – アサーション コンシューマー サービス (ACS) URL、シングル サインオン URL、アプリケーション コールバック URL、および返信 URL とも呼ばれます。このフィールドは、ユーザーがログインするために送られる URL を定義します。

-

-

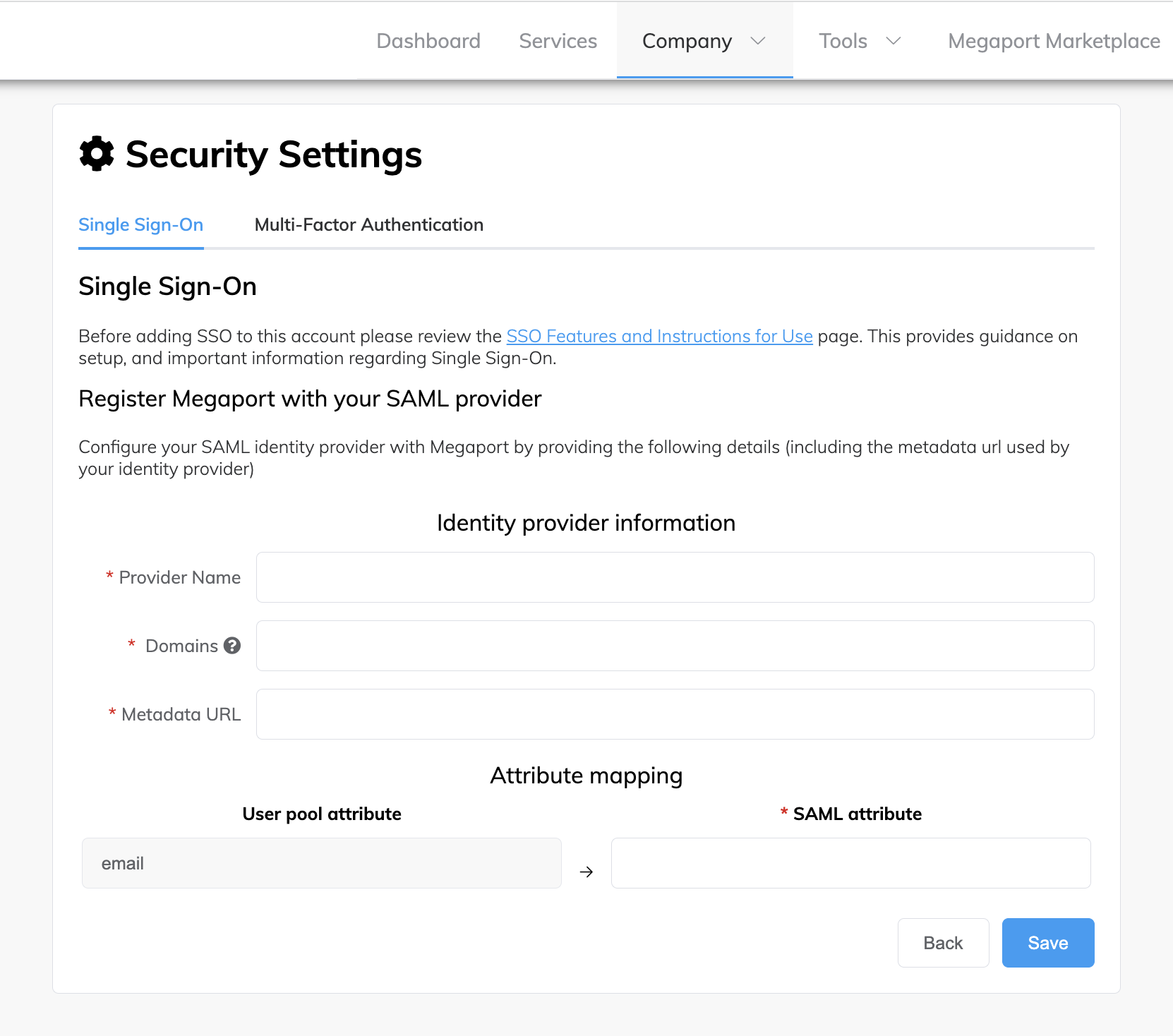

「Add SAML Connection (SAML 接続の追加)」をクリックします。

-

「SSO 機能と使用方法」トピックの情報を読んでください。

このトピックでは、セットアップに関するガイダンスと、シングル サインオンに関する重要な情報を提供します。 -

次の詳細を入力します。

- Provider Name (プロバイダー名) – IdP 接続の名前。これは、接続の Megaport Portal に表示されるユーザー定義の名前です。接続が作成された後は、名前を変更できません。

- Domains (ドメイン) – この IdP 接続によって処理される特定のドメイン。カンマで区切られた複数のドメインが受け入れられます。たとえば、megaport.com,gmail.com などです。

- Metadata URL (メタデータ URL) – IdP メタデータ ファイルのダウンロードに使用される URL。メタデータ ファイルは、識別子、エンドポイント URL、公開鍵など、IdP との対話に必要な情報を含む XML ドキュメントです。

- Attribute mapping (属性マッピング) – IdP から Megaport にマッピングする必要がある属性またはフィールド。SSO 属性マッピングは、IdP によって維持される Megaport Portal ユーザー プロファイルの属性値と、ユーザー プロファイルの属性値を一致させます。異なるシステムは異なる属性値と認証方法を使用するため、データは IdP と Megaport Portal の間で一致する必要があります。

IdP の属性マッピング要件の詳細については、IdP の Web サイトとドキュメンテーションを参照してください。

-

「Save(保存)」をクリックします。

SSO 設定が完了していることを確認するには、IdP を、以前にコピーしたオーディエンス URI (エンティティ ID) および IdP 応答 URL (ACS URL) 値と統合する必要があります。 -

IdP 設定で、Megaport で生成されたオーディエンス URI と応答 URL の値を設定します。IdP サービス プロバイダーでこれを行う方法については、IdP ドキュメントを参照してください。

これが完了すると、ユーザーは SSO を使用して Megaport Portal にログインできます。詳細については、「Megaport Portal へのログイン」を参照してください。

IdP 接続を変更するには

-

Megaport Portal にアクセスし、ログインします。

-

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

-

設定済みの接続の「Actions (アクション)」列で、「Edit (編集)」をクリックします。

シングル サインオン接続の詳細が表示されます。IdP 接続を変更する場合は、ドメインまたは属性のマッピング値のみを変更できます。 -

「Domains (ドメイン)」フィールドで、SSO を設定する特定のドメインを更新します。カンマで区切られた複数のドメインが受け入れられます。

-

「Attribute (属性)」マッピング領域で、IdP から Megaport にマッピングする必要がある属性またはフィールドを更新します。

-

「Save(保存)」をクリックします。

IdP 接続を削除するには

IdP 接続の削除は、たとえば、会社が IdP サービス プロバイダーを変更することを決定した場合に行われます。IdP 接続が削除されると、ユーザーはその IdP を介して Megaport Portal にログインできなくなります。ユーザー認証は以前に設定されたものに戻り、ユーザーは引き続き他の認証方法を使用してログインできます。

注意

- SSO の強制が有効になっている場合、無効になります。詳細については、「ユーザーに対して SSO を必須にする」を参照してください。

- アクティブユーザーが SSO を使用してのみログインしたことがある場合、ログイン画面の「Forgot Password (パスワードを忘れた場合)」リンクを使用して、ユーザー名/パスワード プロファイルのパスワードをリセットし、ユーザー名とパスワードを使用してログインすることができます。詳細については、「パスワードのリセット」と「Megaport Portal へのログイン」を参照してください。

-

Megaport Portal にアクセスし、ログインします。

-

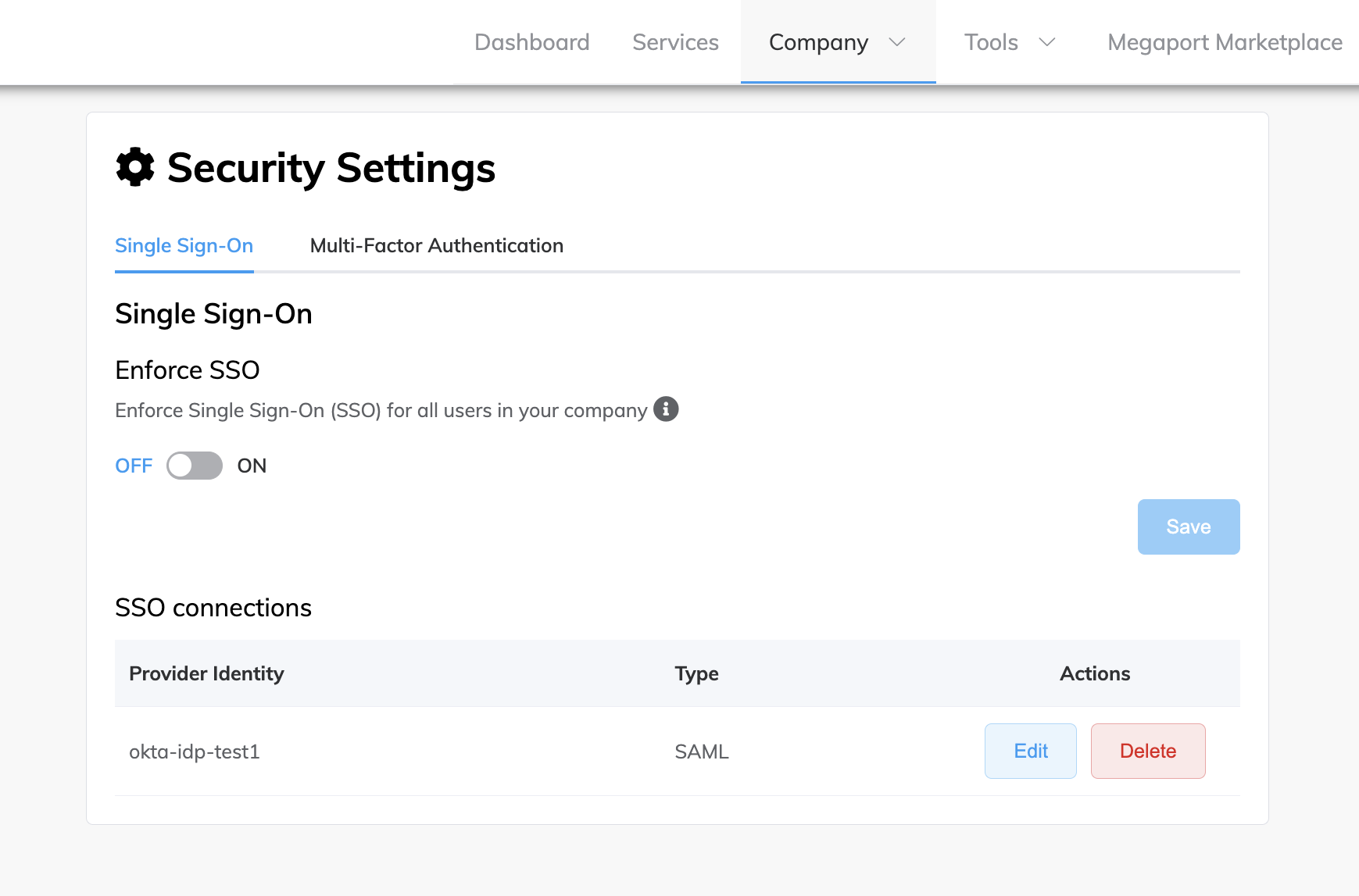

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

-

設定済みの接続の「Actions (アクション)」列で、「Delete (削除)」をクリックします。

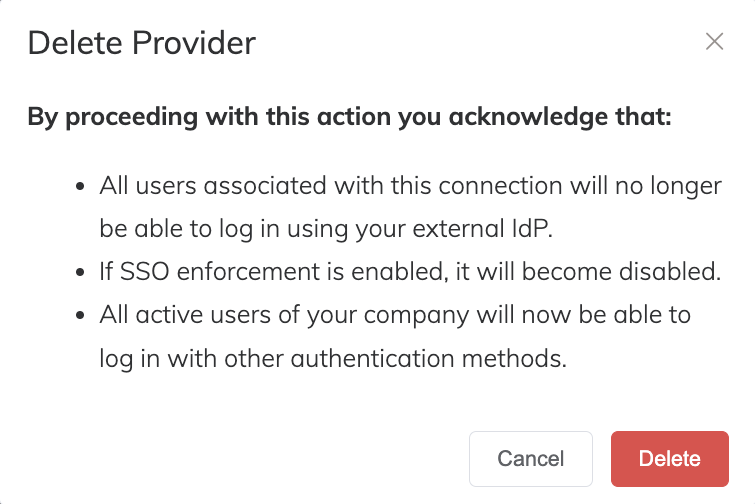

プロバイダーの削除プロンプトが表示されます。

-

プロンプトを読み、IdP 接続を削除することを確認します。

-

「Delete(削除)」をクリックします。

IdP 接続は削除されました。

ユーザーに対して SSO を必須にする

SSO を有効にするために、企業の IdP 接続を設定した後、SSO を強制することができます。会社管理者として、会社のグローバル SSO 設定を任意から必須に変更すると、Megaport Portal で会社にアクセスするすべてのユーザーが SSO を使用してログインできるようになります。

SSO が強制されると、すべてのユーザーは設定済みの IdP を使用して認証する必要があります。ユーザーがユーザー名とパスワードを使用する前に Megaport Portal にログインしており、会社管理者が IdP 接続を追加して SSO を強制すると、ユーザーの E メールに IdP と一致するドメインがある限り、次回ログイン時に外部 IdP にリダイレクトされます。

例外は、SSO に関連するドメインがなくても、他の方法でログインできる会社管理者ユーザーです。

SSO によるログインの詳細については、「Megaport Portal へのログイン」を参照してください。

ユーザーに対して SSO を必須にするには

-

Megaport Portal にアクセスし、ログインします。

-

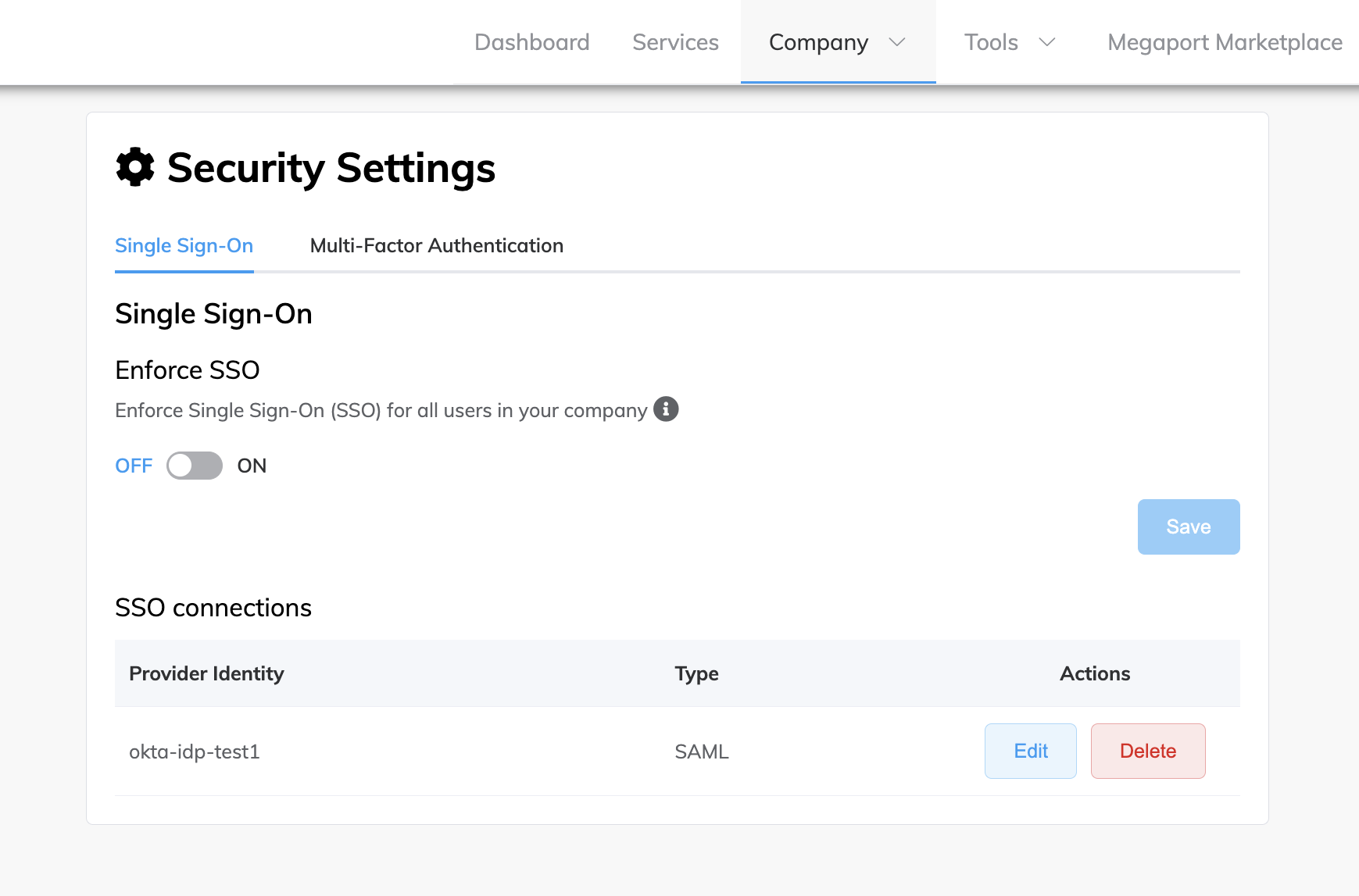

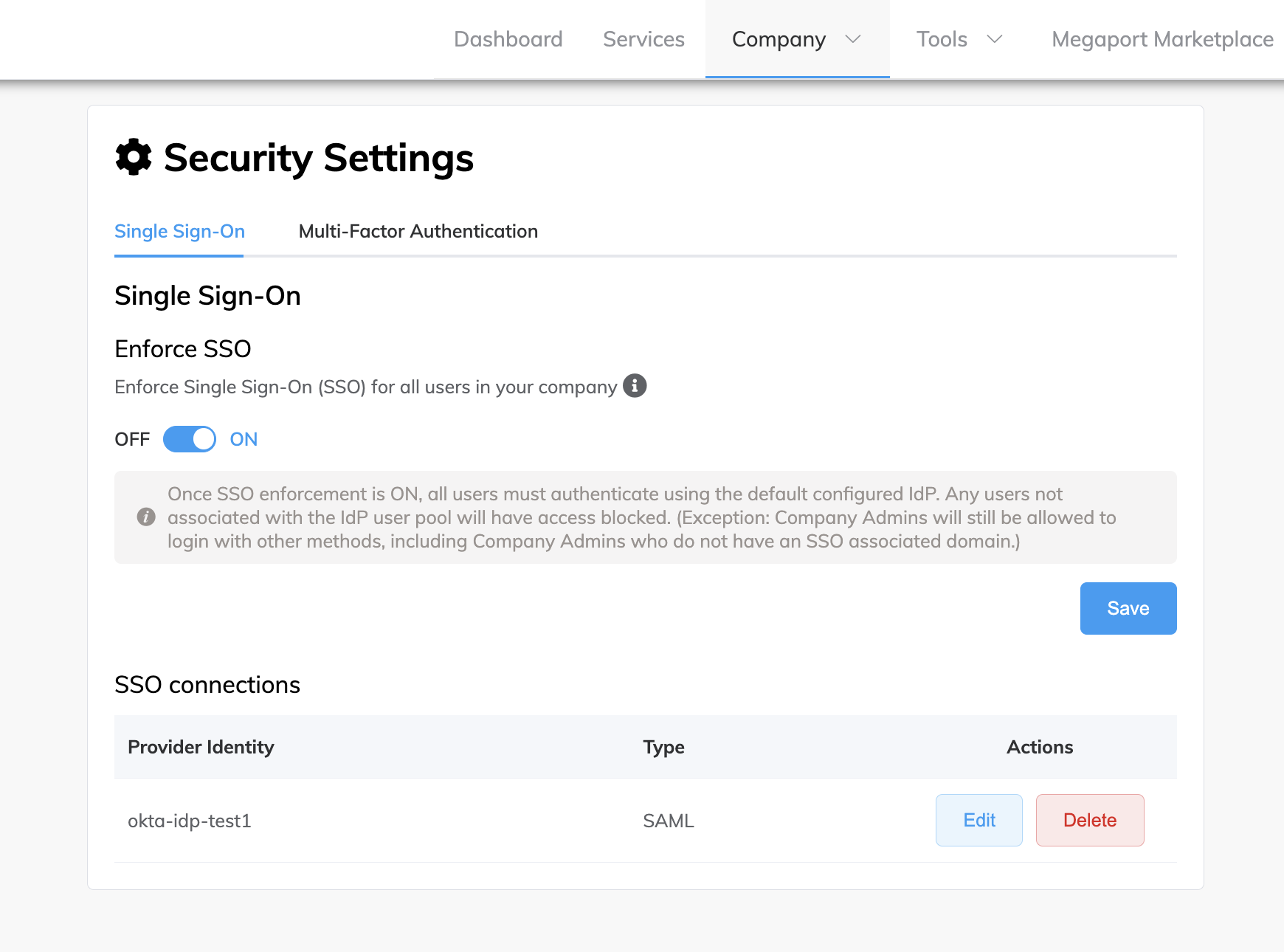

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

-

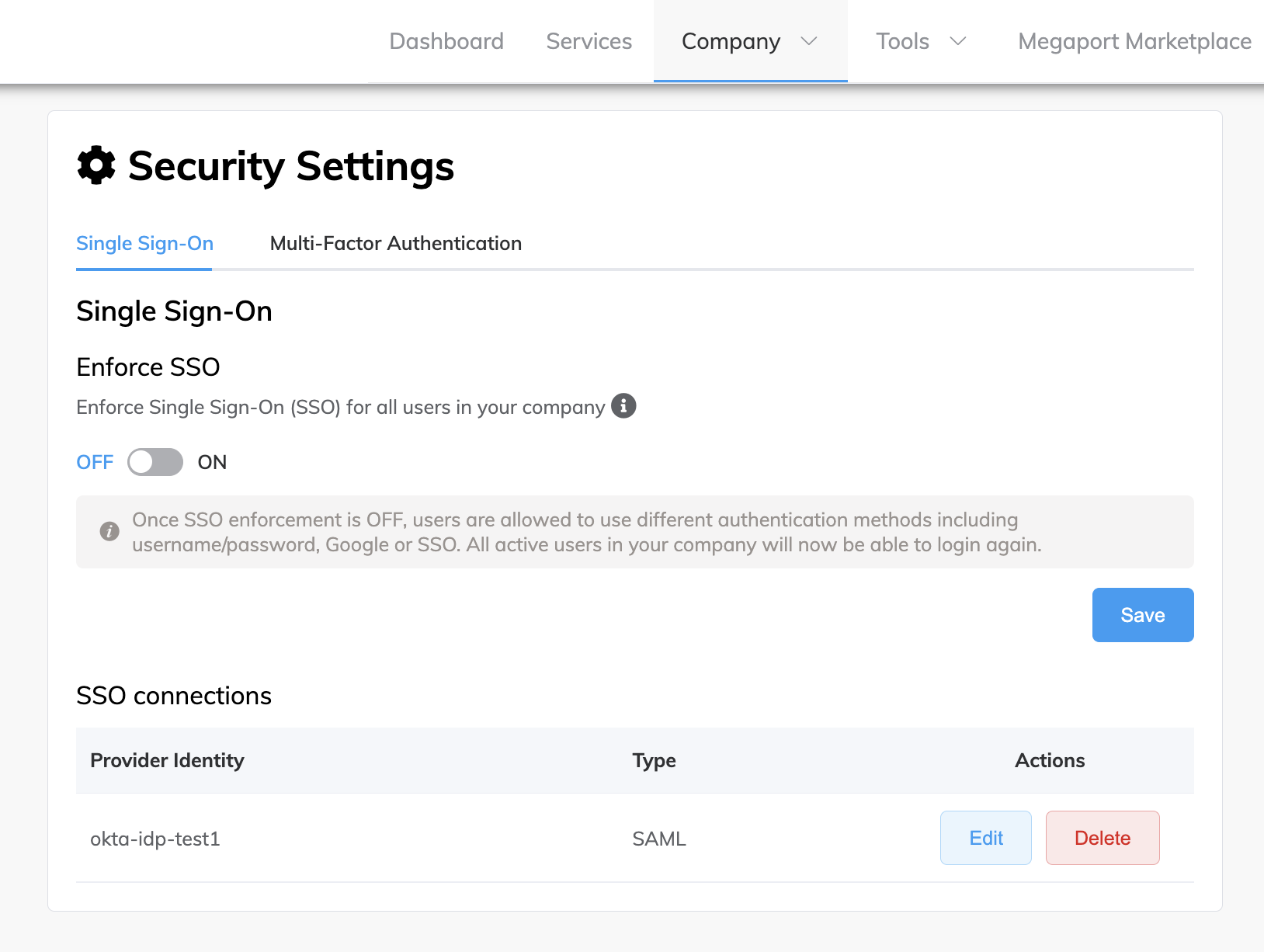

スライド ボタンをクリックして「ON」にします。

SSO 強制がオンになると、すべてのユーザーが設定済みの IdP を使用して認証する必要がある旨のメッセージが表示されます。

-

「Save(保存)」をクリックします。

SSO がオンに設定され、Megaport Portal にログインする際にすべてのユーザーに対してグローバルに強制されるようになりました。

ユーザーに対して SSO を任意にする

ユーザーに対し SSO を任意にする (強制をオフにする) ことができます。E メール アドレスが外部 IdP に関連付けられている場合、ユーザーはデフォルトで SSO を使用してログインする必要がありますが、すべてのユーザーには、Google、ダイレクト ユーザー名とパスワード、または SSO を含む承認された認証方法を使用して Megaport Portal にログインするオプションがあります。

注意

デフォルトの SSO 設定は任意 (オフ) ですが、SSO はある段階で会社により強制されている場合があります。このタスクは、SSO が現在強制 (オン) であり、設定を任意 (オフ) に戻すことを前提としています。

ユーザーに対して SSO を任意にするには

-

Megaport Portal にアクセスし、ログインします。

-

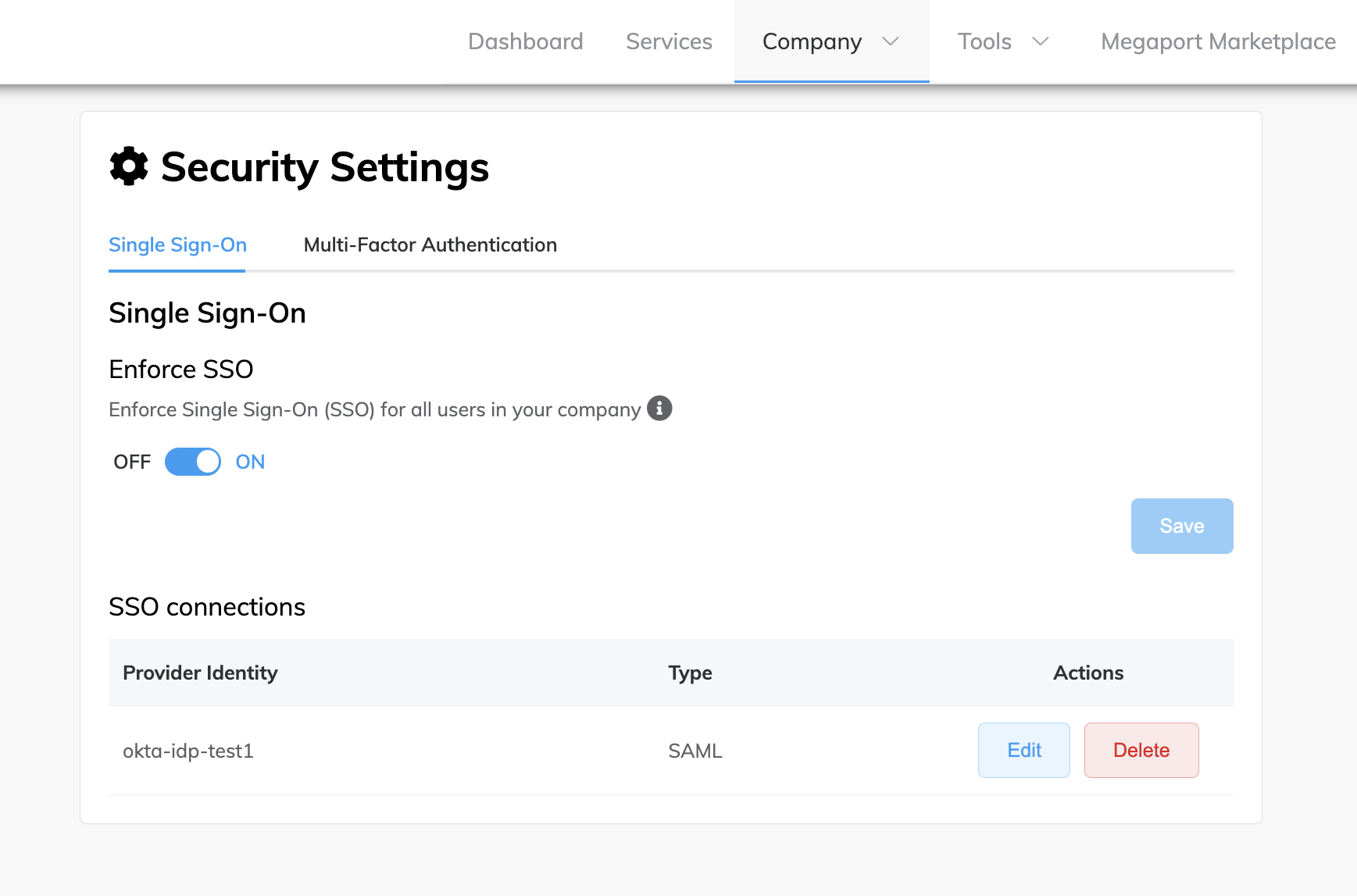

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

-

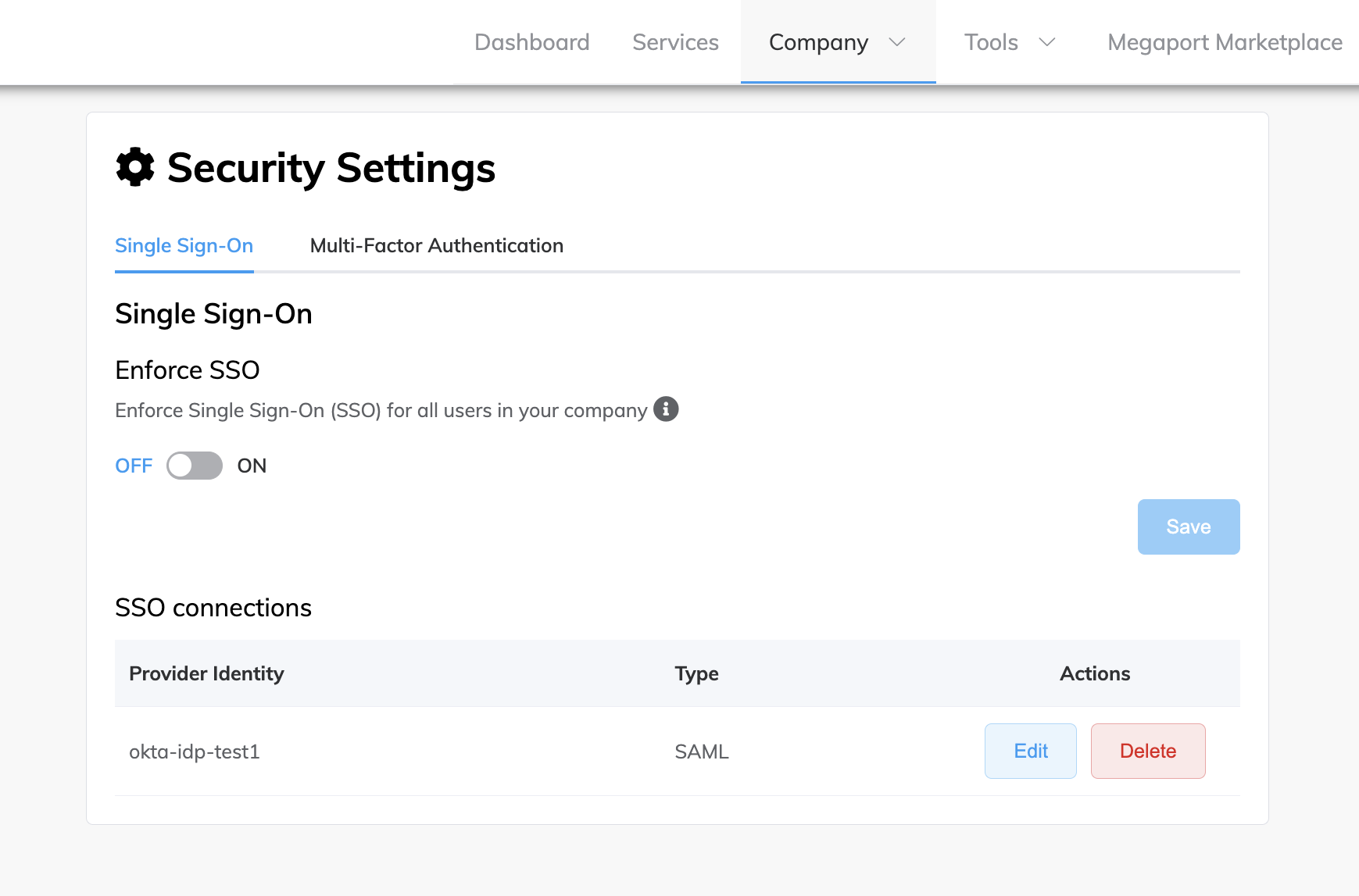

スライドボタンをクリックして「OFF」にします

SSO の強制がオフになると、ユーザーはユーザー名とパスワード、Google、SSO など、さまざまな認証方法を使用してログインできる旨のメッセージが表示されます。

-

「Save(保存)」をクリックします。

SSO の強制がオフ (任意) に設定されました。

会社の SSO の詳細の確認

会社管理者は、会社の SSO 設定の詳細を表示できます。たとえば、SSO を強制する前に、アカウントに対して設定された SSO IdP の詳細が正しいことを確認したり、検証したりすることができます。

次の SSO の詳細が表示されます。

-

Provider Name (プロバイダー名) – 設定済みの IdP 接続のユーザー定義名。

-

Domains (ドメイン) – SSO が設定されている特定のドメイン。カンマで区切られた複数のドメインが受け入れられます。たとえば、megaport.com,gmail.com などです。

-

Metadata URL (メタデータ URL) – IdP メタデータ ファイルのダウンロードに使用される URL。メタデータ ファイルは、識別子、エンドポイント URL、公開鍵など、IdP との対話に必要な情報を含む XML ドキュメントです。

-

Attribute mapping details (属性マッピングの詳細)- IdP から Megaport にマッピングされた属性またはフィールド。

会社の SSO の詳細を確認するには

-

Megaport Portal にアクセスし、ログインします。

-

「Company (会社)」>「Security Settings (セキュリティ設定)」を選択します。

「Provider Identity (プロバイダー ID)」列には、設定済みの IdP 接続のユーザー定義名が表示されます。「Type (タイプ)」列には、設定済みの SSO のタイプが表示され、「Actions (アクション)」列には、ロールに関連付けられた有効なアクションが表示されます。

注意

- SAML ベースの SSO のみがサポートされています。

- 現在、Megaport では、1 つの IdP 接続のみを設定できます。

- 会社管理者のみがこのページを表示できます。

-

「Edit (編集)」をクリックして、会社に設定されている SSO の詳細を確認します。

ユーザーの SSO ステータスの確認

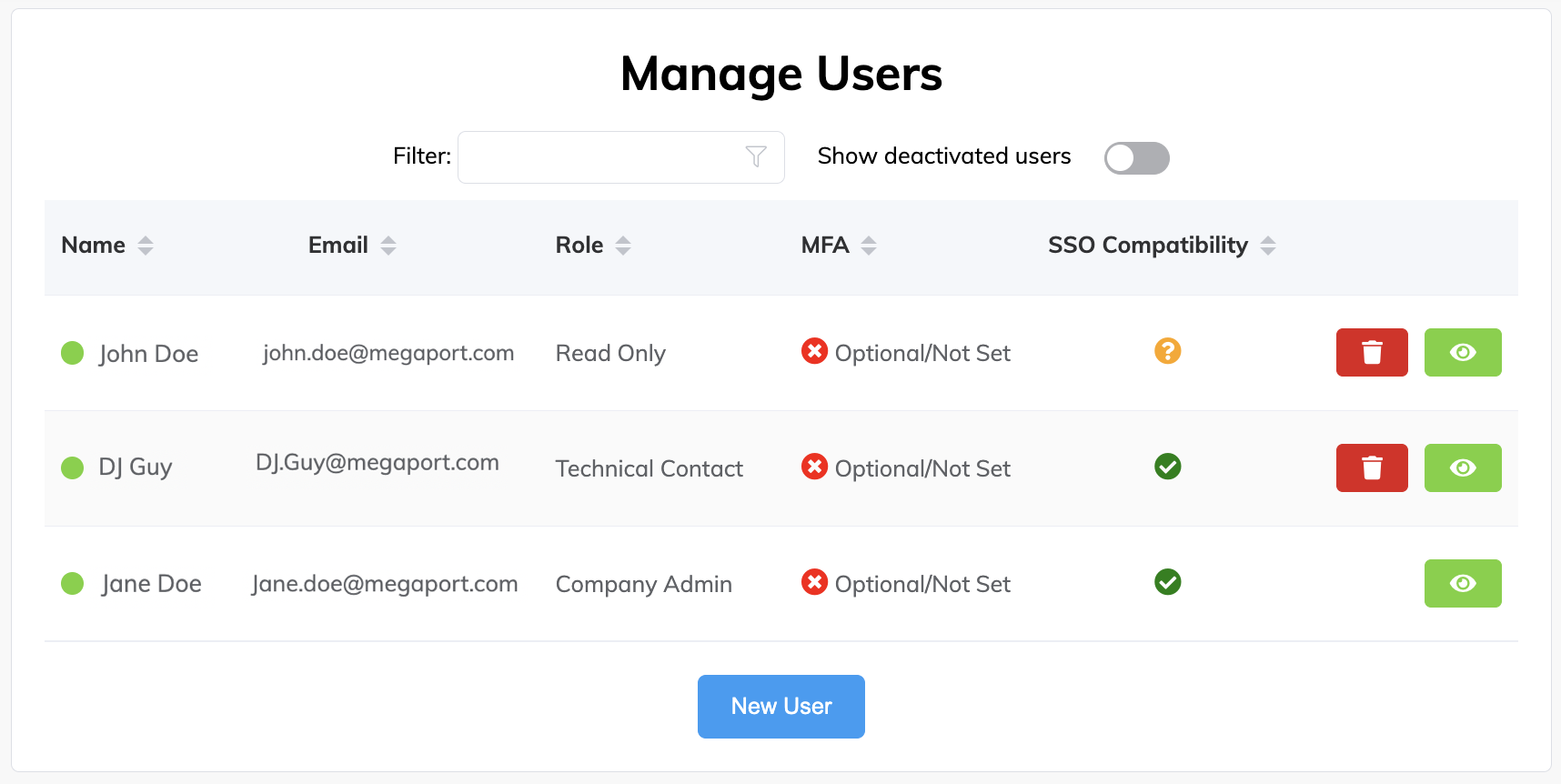

会社管理者は、Megaport Portal にログインするためのアクセス権を持つユーザーの SSO 認証情報の現在の強制状況を表示できます。これにより、Megaport サービスにアクセスできるユーザーのセキュリティ リスク プロファイルを管理できます。

SSO が設定されている場合、次のアイコンが表示されます。

| アイコン | 説明 |

|---|---|

|

ユーザーの E メール ドメインは SSO ドメインにリンクされ、Megaport Portal にログインする際、デフォルトで SSO を使用します。 |

|

ユーザーのメール ドメインは SSO ドメインに関連付けられていませんが、ユーザーは他の認証方法で Megaport Portal にログインできます。つまり、ユーザー名、パスワード、Googleです。 |

|

SSO は会社に対して強制されており、ユーザーに SSO の互換性がありません。アクセスが禁止されており、ユーザーは Megaport Portal にログインできません。 |

ユーザーの SSO ステータスを確認するには

-

Megaport Portal にアクセスし、ログインします。

-

「Company(会社)」 > 「Manage Users(ユーザーの管理)」を選択します。

-

「Role (ロール)」列にはユーザーが会社内で持つロールが表示され、「SSO Compatibility (SSO の互換性)」列にはユーザーのアカウントの MFA ステータスが表示されます。ユーザー ロールまたは SSO ステータス、または使用可能な列のいずれかで並べ替えるには、列名の横にある上下の矢印をクリックします。