Palo Alto SD-WAN を使用した MVE の AWS ホスト型 VIF の作成

ホスト型 VIF は、パブリックまたはプライベートの AWS クラウド サービスに接続できます。ホスト型 VIF は、トランジット仮想インターフェイスには接続できません。これらの接続は、帯域を共有しています。

MVEからAWSへのホスト型VIFを作成するには

-

Megaport Portal で、「Services (サービス)」ページに移動し、接続する MVE を選択します。

-

「+Connection (+接続)」をクリックして、「Cloud (クラウド)」タイルをクリックします。

-

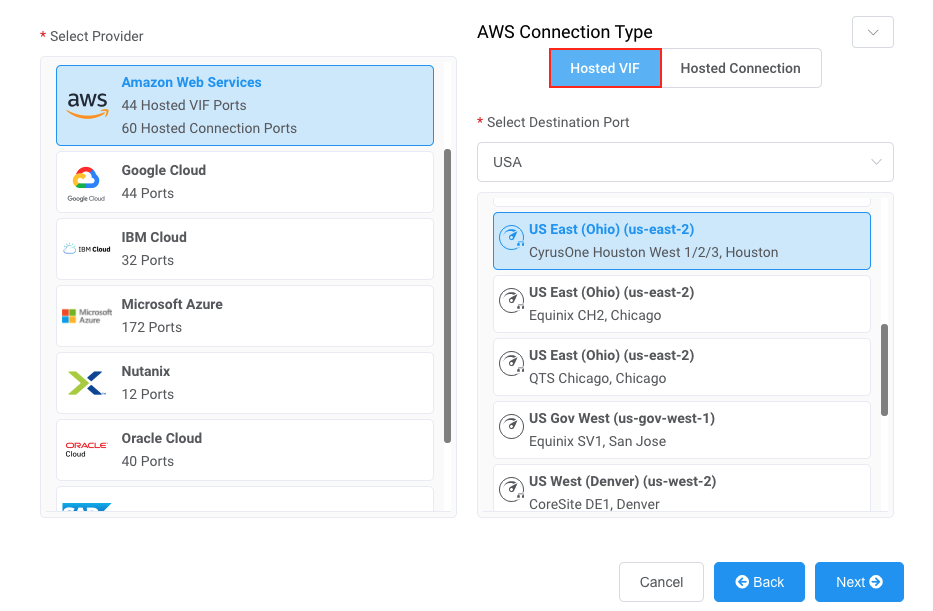

サービス プロバイダーとして AWS、「AWS Connection Type (AWS 接続方式)」 として 「Hosted VIF (ホスト型 VIF)」 をそれぞれ選択して、宛先ポートを選択し、「Next (次へ)」 をクリックします。 「Next (次へ)」をクリックします。

国フィルターを使用して、選択を絞り込むことができます。

-

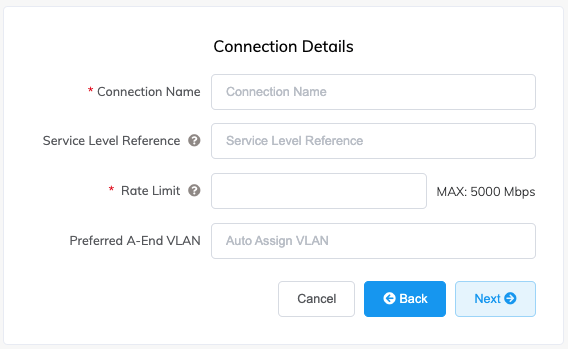

次の接続の詳細を指定します。

-

Connection Name (接続名) – Megaport Portal に表示される VXC の名前です。

ヒント

マッピングを容易にするために、これを次の画面の AWS 接続名と一致させてください。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、「取引をサービスに関連付ける」をご覧ください。

-

Rate Limit (帯域制限) – これは Mbps 単位の接続速度です。許容値は、1 Mbps 刻みで、1 Mbps から 5 Gbps の範囲になります。サービスに対するすべてのホスト型仮想 VXC の合計がMVE容量を超える可能性がありますが、合計がMVE容量を超えてバーストすることはありません。

- Preferred A-End VLAN (優先 A エンド VLAN) (オプション) – この接続で未使用の VLAN ID を指定します。

これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合は、Megaport が値を割り当てます。

-

-

「Next (次へ)」をクリックします。

-

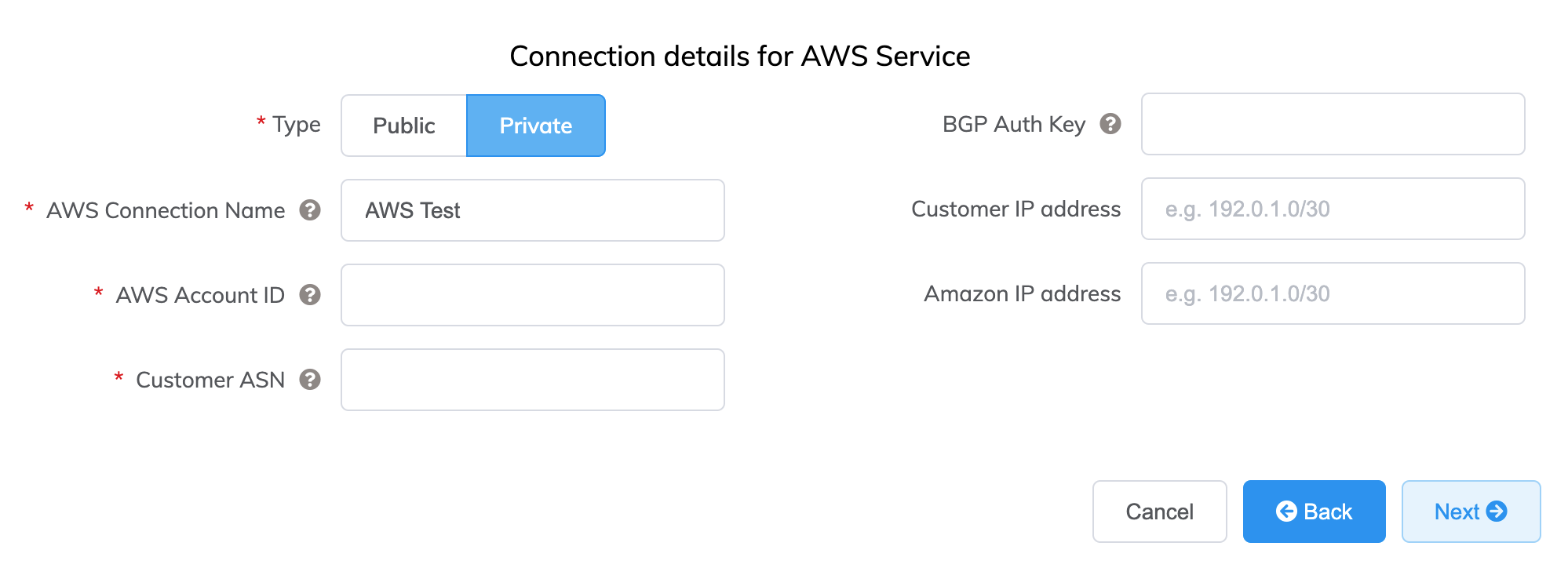

AWS サービスの詳細を指定します。

各フィールドの詳細は次のとおりです。

-

「Public (パブリック)」または「Private (プライベート)」を選択します。

Private (プライベート) – プライベート IP アドレス空間において、VPC、EC2 インスタンス、ロード バランサー、RDS DB インスタンスなどのプライベート AWS サービスにアクセスします。

Public (パブリック) – Amazon Simple Storage (S3)、DynamoDB、CloudFront、Glacier などのパブリック AWS サービスにアクセスします。Amazon のグローバル IP プレフィックス(約 2,000プレフィックス) も受け取ります。

注意: パブリック VIF には、Amazon からの手動による介入が必要であり、最大 72 時間かかる場合があります。 -

AWS Connection Name (AWS 接続名) – これはテキスト フィールドであり、AWS コンソールに表示される仮想インターフェイスの名前になります。「AWS Connection Name (AWS 接続名)」 には、1 つ前のステップで指定された名前が自動的に入力されます。

-

AWS Account ID (AWSアカウントID) – 接続するアカウントの ID です。この値は、AWS コンソールの管理セクションにあります。

-

Customer ASN (顧客 AS 番号) (オプション) – MVE に接続されているすべての VXC の BGP ピアリング セッションに使用される AS 番号を指定します。この値は MVE を構成するときに定義しますが、一度定義すると変更できません。

-

BGP Auth Key (BGP 認証キー) (オプション) – BGP MD5 キーを指定します。空白のままにすると、Megaport は、AWS を使用して自動的にキーをネゴシエートし、「Megaport Portal (Megaport ポータル)」 にキーを表示します。キーは AWS コンソールに表示されません。

-

Customer IP Address (顧客 IP アドレス) – ピアリングのためにネットワークで使用される IP アドレス空間 (CIDR 形式) です。このフィールドはプライベート接続の場合はオプションであり、空白のままにすると、Megaport によりアドレスが割り当てられます。

-

Amazon IP Address (Amazon IP アドレス) – ピアリングのために AWS VPC ネットワークで割り当てられる CIDR 形式の IP アドレス空間です。このフィールドは プライベート接続の場合はオプションで、空欄のままだと Megaport は自動的にアドレスを割り当てます。

-

Prefixes (プレフィックス) (オプション) – (パブリック接続のみに表示) AWS にアナウンスする IP プレフィックスを指定します。パブリック Direct Connect を展開するときに広告するプレフィックスを指定します (RIR によって割り当てられた IPv4 アドレスのみ)。

パブリック接続のプレフィックスを構成すると、プレフィックスを変更できなくなり、フィールドは淡色表示になります。この値を変更するには、AWS でサポート チケットを作成して、影響を与えない方法で変更できるようにします。または、ホスト型 VIF をキャンセルして再注文することもできます。どちらの場合も、リクエストが AWS により手動で承認されるのを待つ必要があります。

-

-

「Next (次へ)」 をクリックして接続の詳細の概要に進み、VXC をカートに入れて接続を注文します。

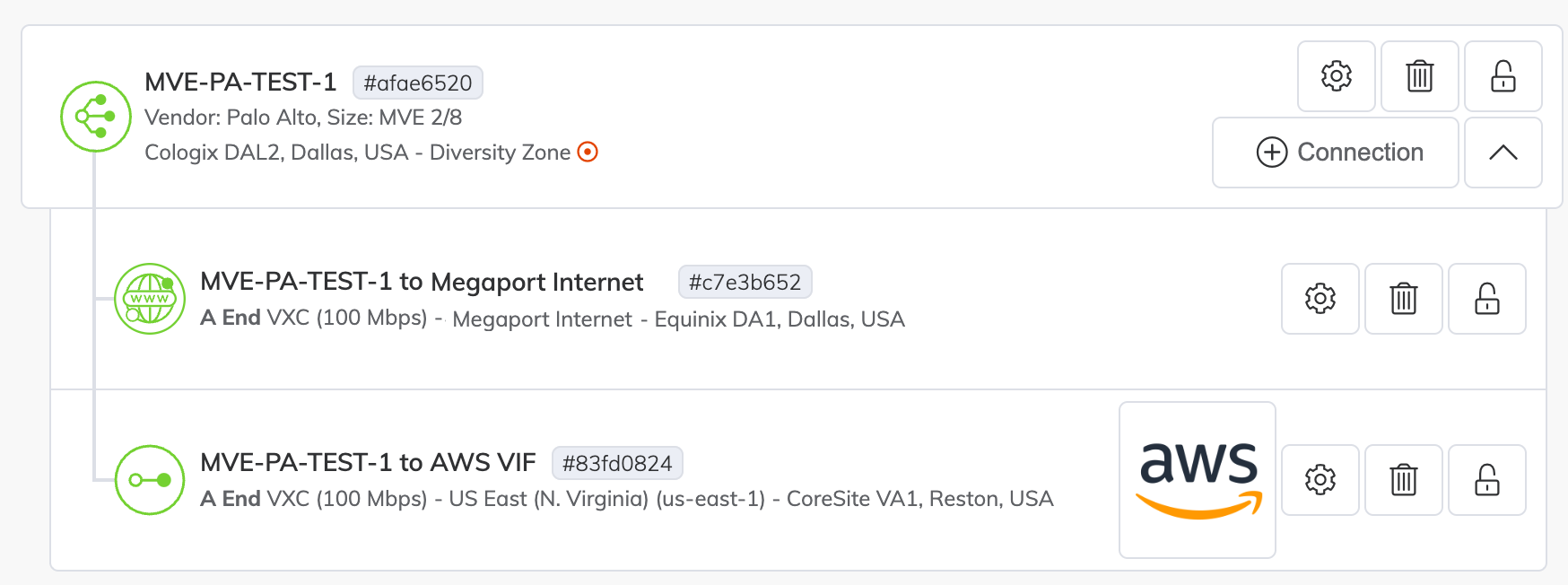

AWS VXCが、Megaport PortalでMVEの接続先として表示されます。

次に、AWSでの接続を受け入れます。

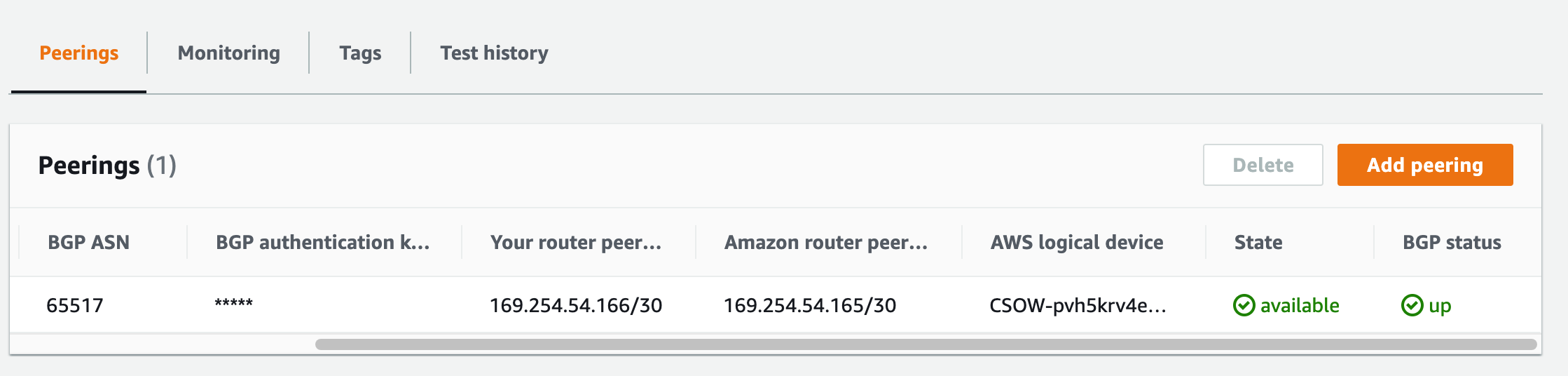

プライベート接続用の仮想インターフェイスの受け入れ

プライベート ホスト型 VIF VXC を注文して数分後、対応するインバウンド VIF リクエストは、AWS コンソールの「AWS Direct Connect」>「Virtual Interfaces (仮想インターフェイス)」ページに表示されます。(これは、ターゲット AWS ポートに関連付けられているリージョンに固有です。)数分経っても VIF が表示されない場合は、正しいリージョンを表示していることを確認してください。

プライベート仮想インターフェイスを確認して受け入れるには

-

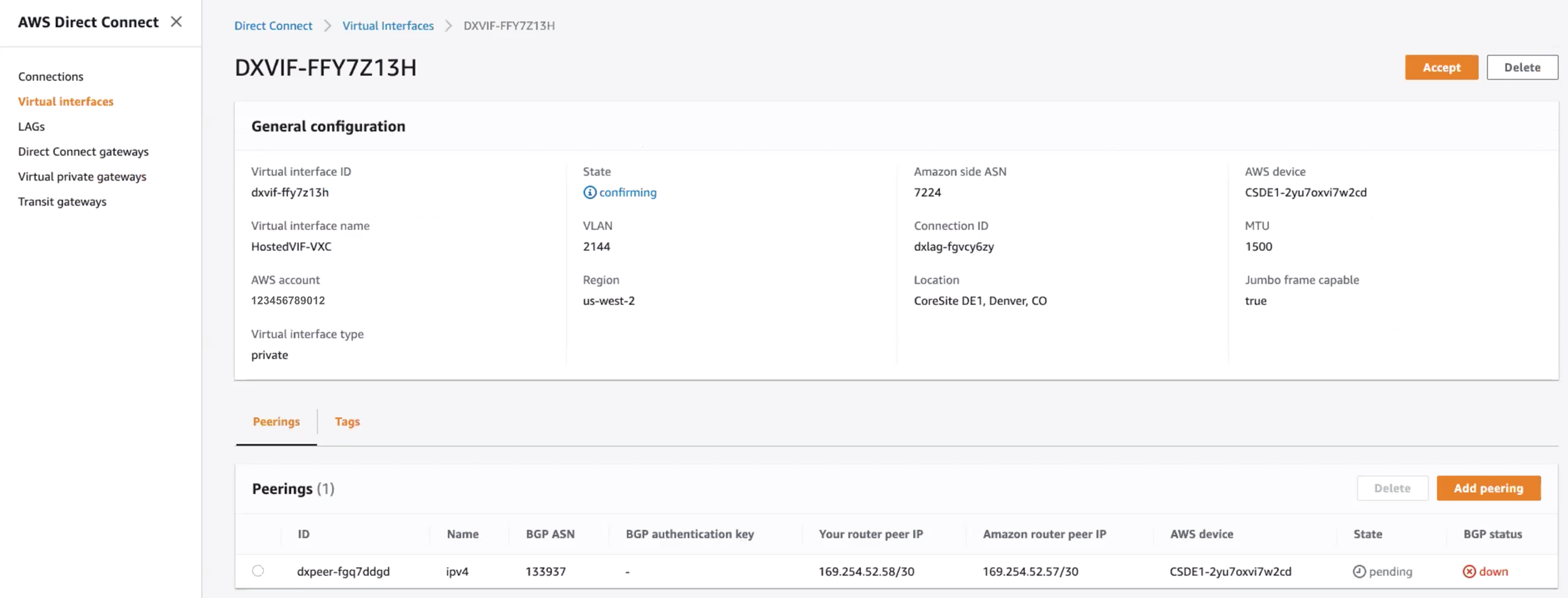

「AWS Direct Connect」>「Virtual Interface (仮想インターフェイス)」のページで、インターフェイスの ID をクリックし、構成とピアリングの詳細を表示します。

VIF の名前とアカウント ID は、ポータルで提供される値と一致する必要があります。そして、BGP AS 番号は、VXC で構成された顧客 AS 番号と一致する必要があります。Amazon の AS 番号は、デフォルト リージョンの AWS AS 番号であり、構成中に指定された値ではありません。- これは、仮想インターフェイスが受け入れられ、割り当てられた時に更新されます。

-

「Accept (受け入れ)」 をクリックします。

-

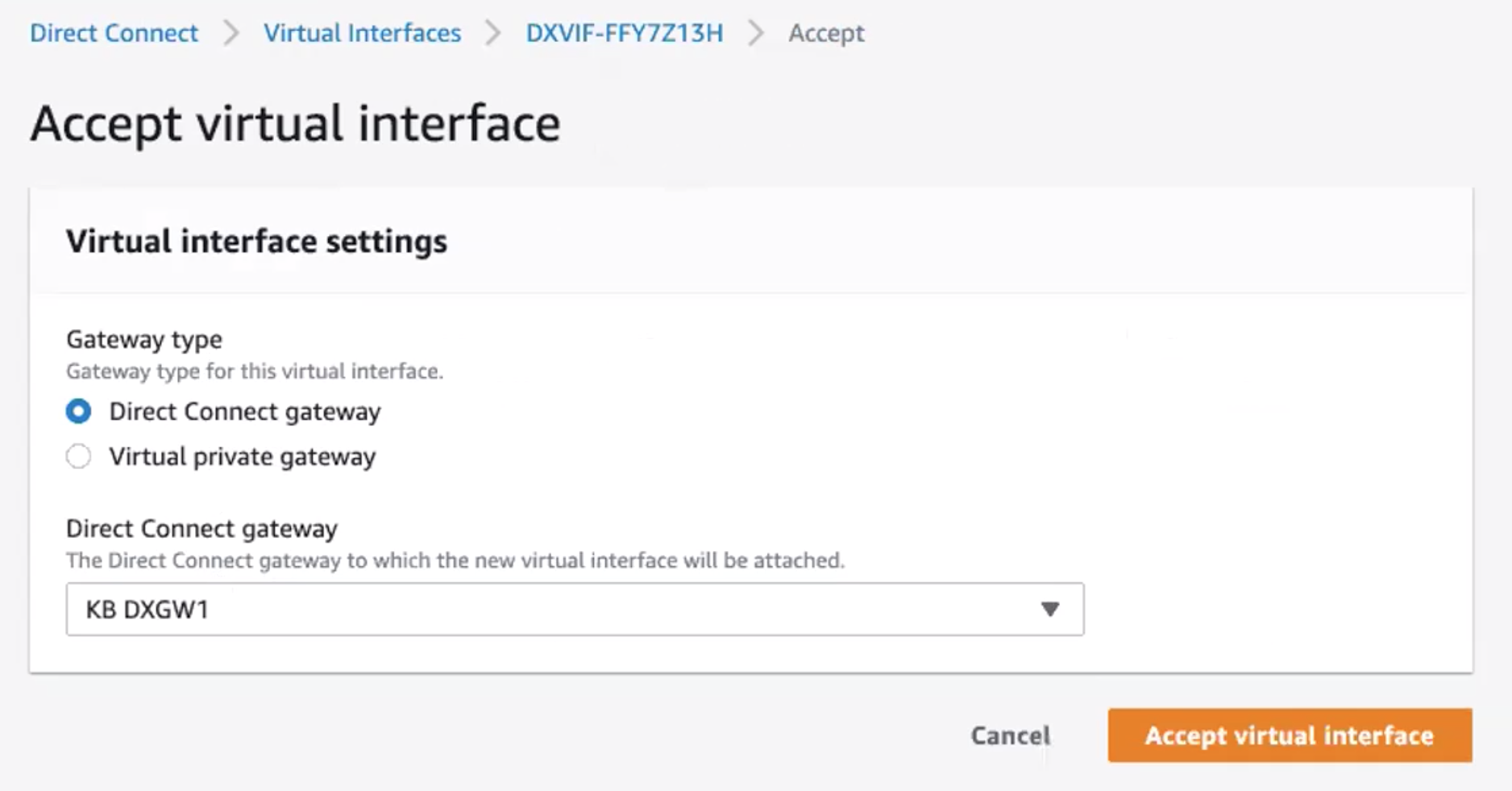

ゲートウェイ方式を選択してから、この新規仮想インターフェイス用に固有のゲートウェイを選択します。

-

「Accept virtual interface (仮想インターフェイスの受け入れ)」をクリックします。

接続のステータスは、「confirming (確認中)」 から 「pending (保留中)」 に変わり、BGP を確立すると、さらに 「available (利用可能)」 に変わります。AWS 側で 「available (利用可能)」 BGP ステータスの表示が遅れる場合があることに注意してください。ただし、レイヤー 3 リンクの現在の状態は、Portal ビューを介して確認できます。

パブリック接続用の仮想インターフェイスの受け入れ

パブリック ホスト型 VIF VXC を注文してから数分後、対応するインバウンド VIF リクエストが、AWS コンソールのページにある「AWS Direct Connect 」>「Virtual Interfaces (仮想インターフェイス)」ページに表示されます。これは、ターゲット AWS ポートに関連付けられているリージョンに固有です。

パブリック仮想インターフェイスを確認して受け入れるには

- 「AWS Direct Connect」>「Virtual Interface (仮想インターフェイス)」のページで、インターフェイスの ID をクリックし、構成とピアリングの詳細を表示します。

- 構成の詳細を確認して、「Accept (受け入れ)」をクリックし、プロンプトが表示されたら、「Confirm (確認)」をクリックします。

接続の状態が 「confirming (確認中)」 から 「verifying (検証中)」 に変わります。この時点で、接続は Amazon により検証されますが、- このプロセスには最大 72 時間かかる場合があります。検証されると、状態は 「available (利用可能)」に変わります。

Palo Alto VM シリーズへの AWS 接続の詳細の追加

MVE から AWS への接続を作成し、AWS コンソールで接続を設定した後、VM シリーズで設定する必要があります。これは、機器のインターフェイスを追加し、BGP を設定するものです。

Palo Alto MVE と AWS 間の AWS 接続を設定するには

-

Megaport Portalから接続情報を収集します。

MVEからのAWS接続の歯車アイコンをクリックし、「Details(詳細)」ビューをクリックします。A-End VLAN (A エンド VLAN)、Customer Address (顧客アドレス) (および CIDR)、Amazon Address (Amazon アドレス)、Customer ASN (顧客 AS 番号) の値をメモします。 -

VM シリーズにログインします。

-

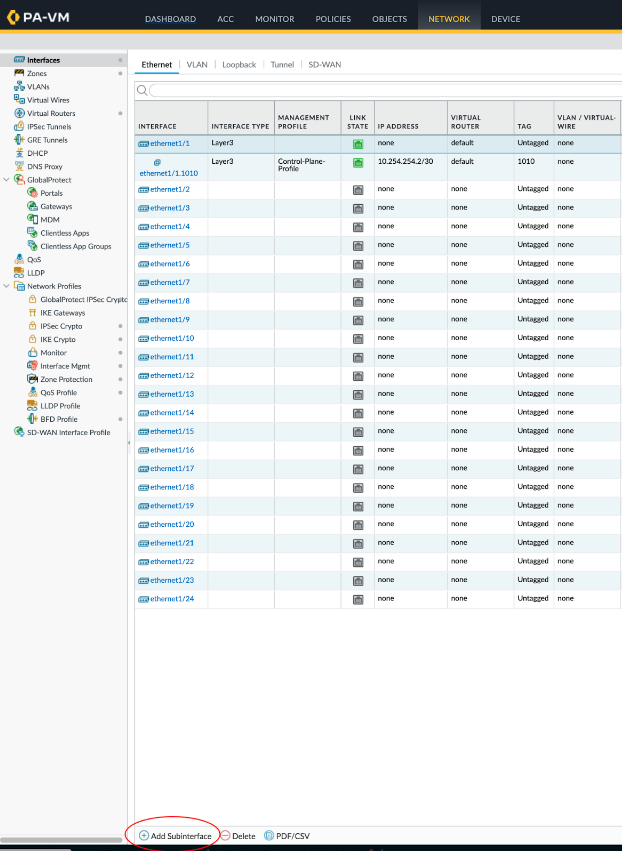

「Network (ネットワーク)」>「Interfaces (インターフェイス)」の順に選択します。

-

A エンド MVE を選択します (「ethernet1/1」)。

-

画面の下部にある「Add Subinterface (サブインターフェイスの追加)」をクリックします。

-

次の詳細を入力します。

-

Interface Name (インターフェイス名) – サブインターフェイスの名前を入力します。隣接するフィールドに、サブインターフェイスを識別する数値を入力します。

-

Comment (コメント) – AWS VIF dxvif-fh9aokej などの別名を入力します。

-

Tag (タグ) – Megaport Portal で作成した AWS VXC に関連付けられている A エンドの内部 VLAN 値を指定します。

-

Virtual Router (仮想ルーター) – ネットワークで必要に応じて、インターフェイスへの仮想ルーターを選択します。

-

-

「IPv4」タブを選択します。

- タイプとして「Static (静的)」を選択します。

- 「+Add (+追加)」をクリックして、新しい IP アドレスを追加します。

- IPv4 アドレスとネットマスクを入力します。

- 「OK」をクリックします。

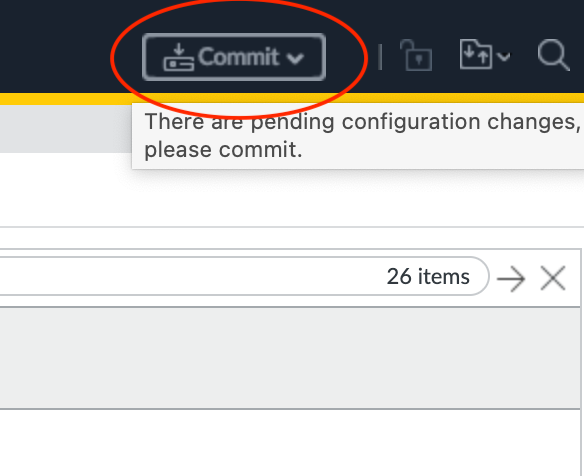

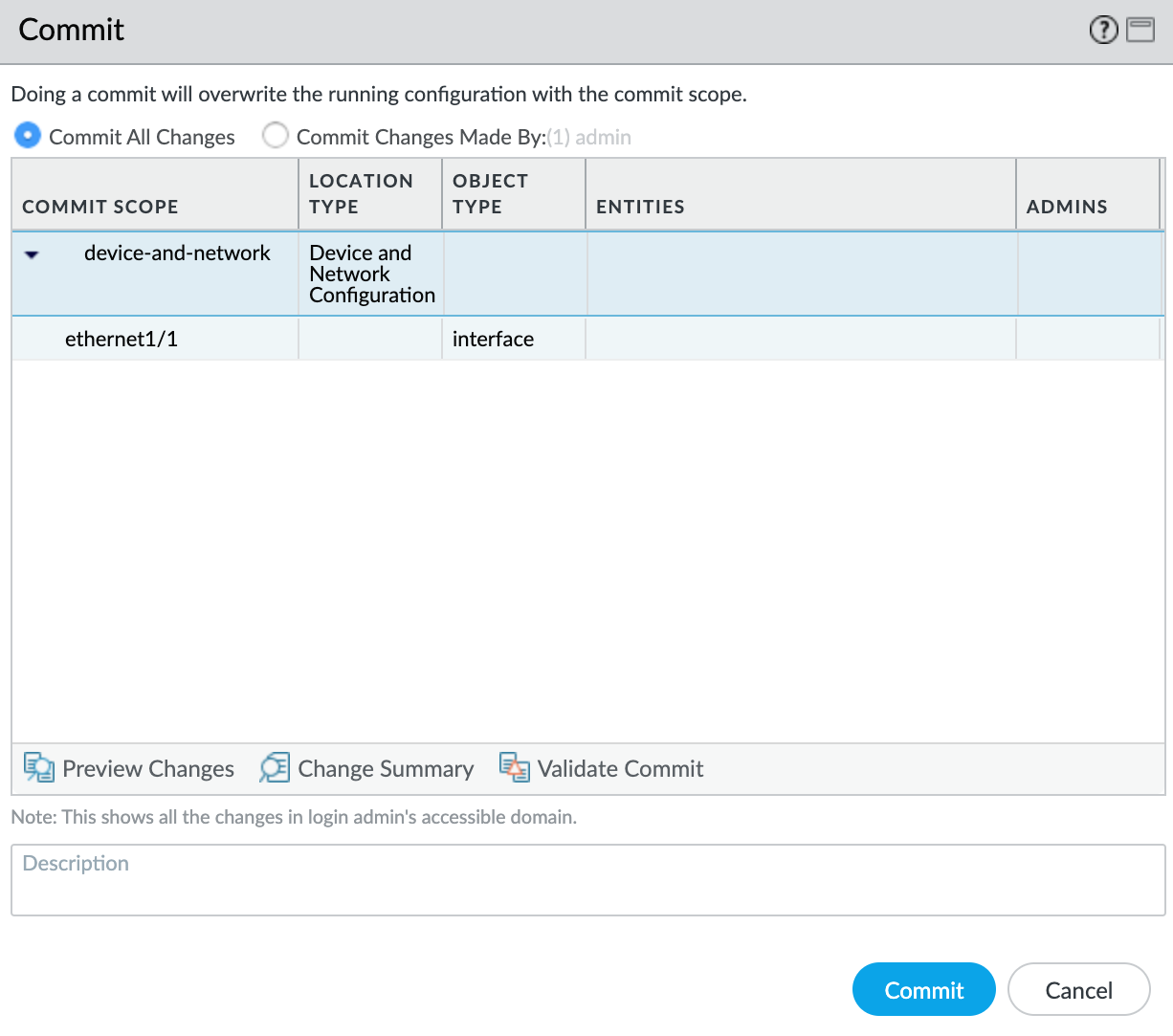

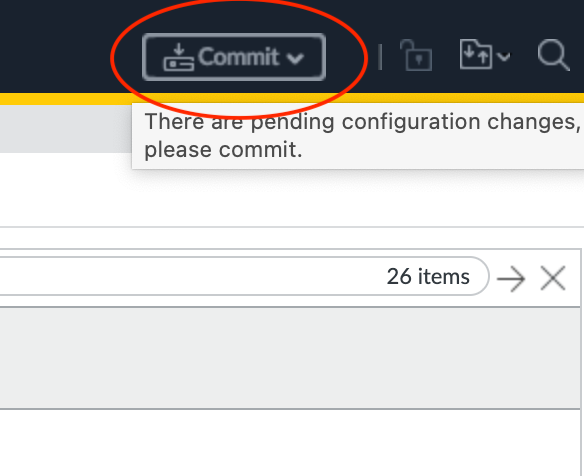

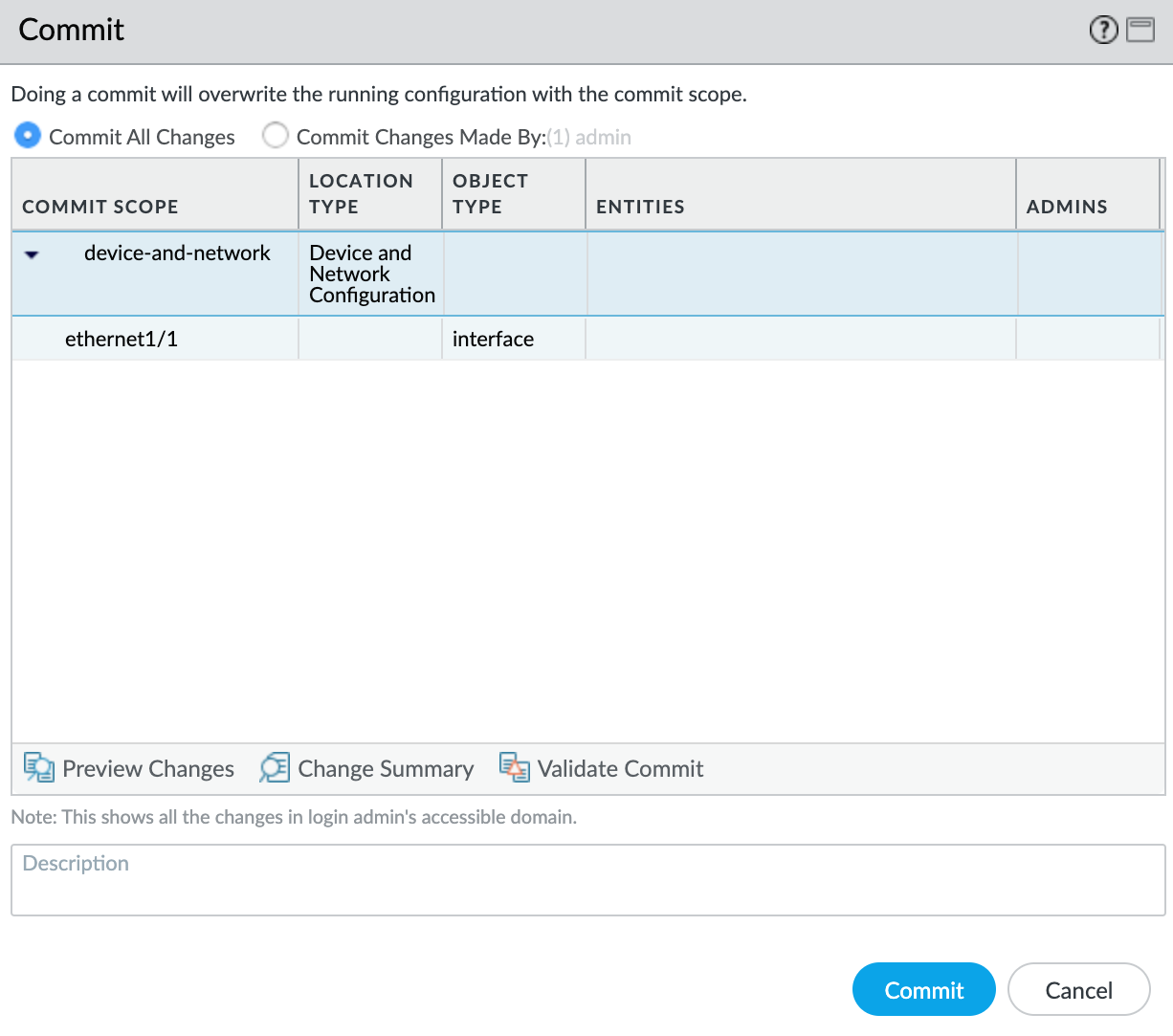

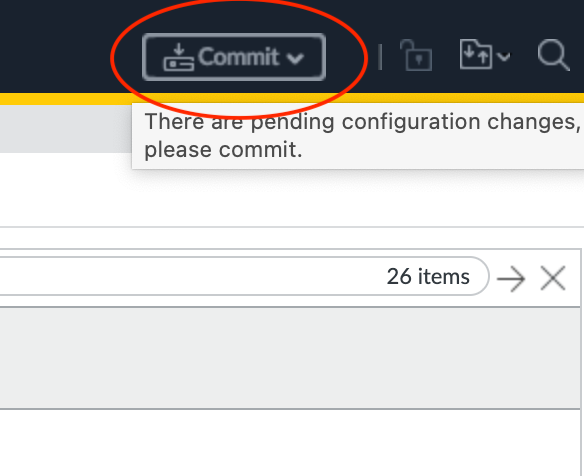

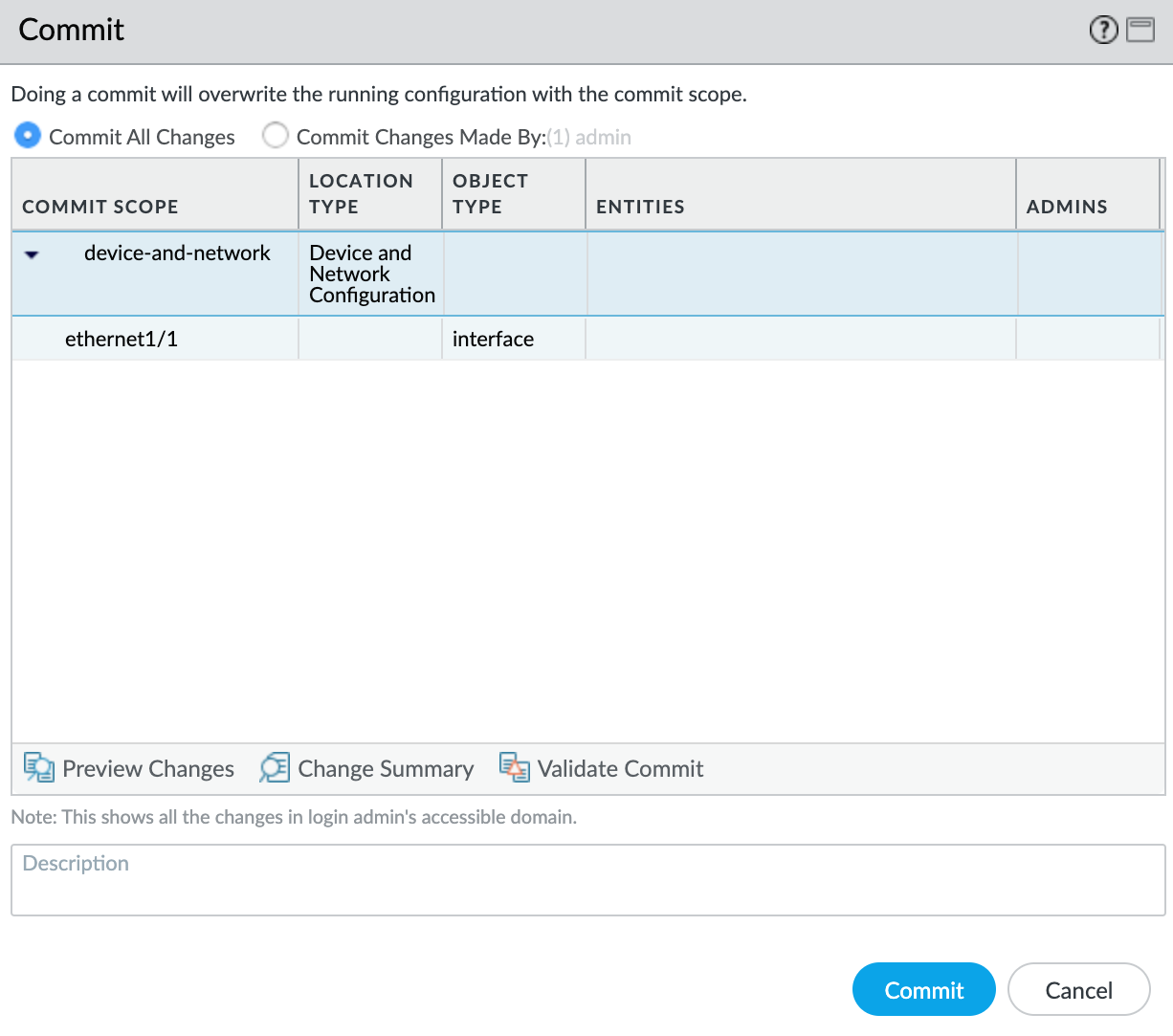

- 右上の「Commit (コミット)」をクリックします。

- 変更内容を確認し、「Commit (コミット)」をクリックします。

新しい VLAN インターフェイスは「ethernet1/1」物理インターフェイスと一緒に表示されます。

次に、インターフェイスがトラフィックをルーティングできるように、セキュリティ ゾーンを作成します。

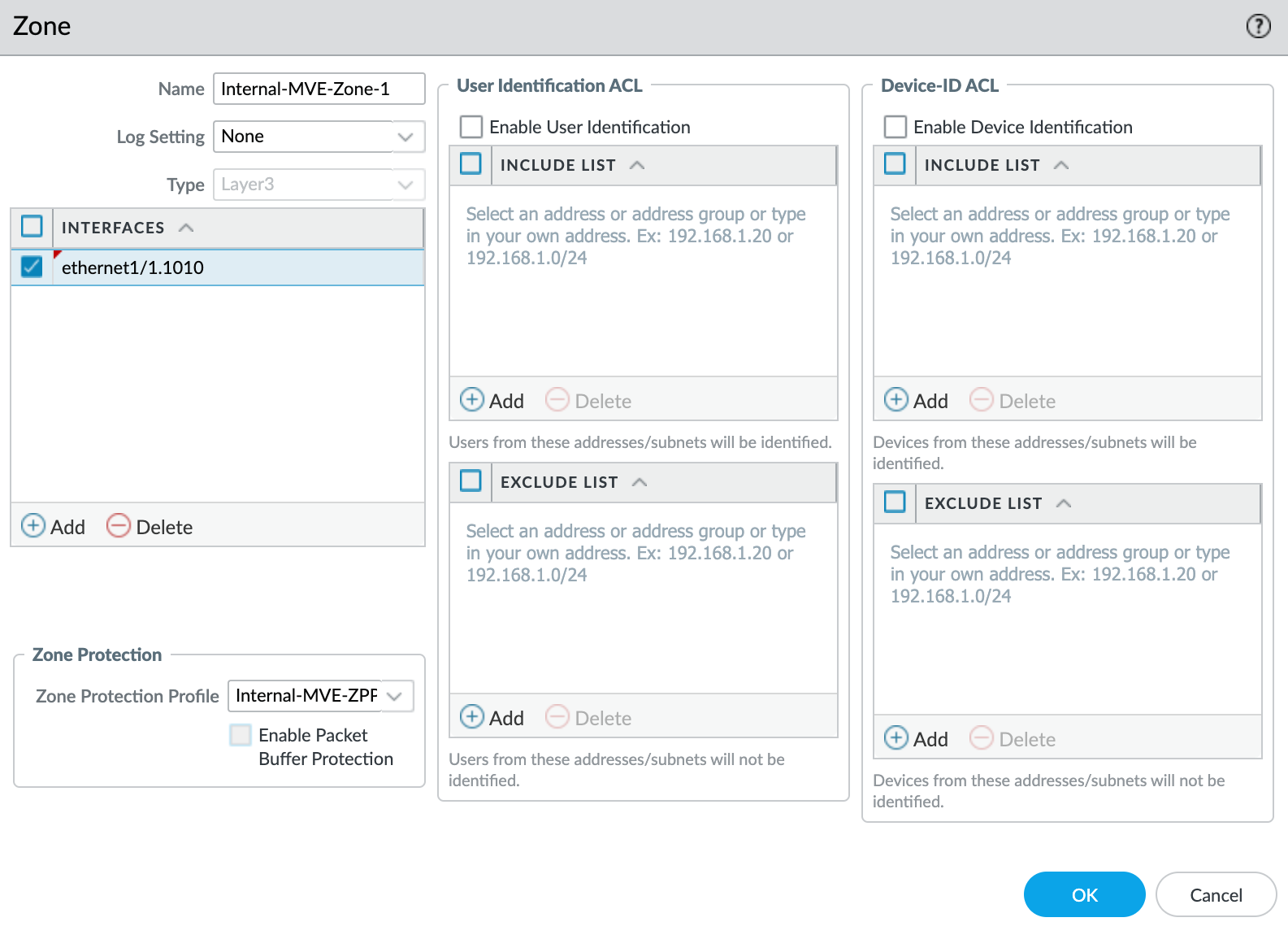

セキュリティ ゾーンを作成するには

- 「ethernet1/1.1010」サブインターフェイスを選択します。

- 「Security Zone (セキュリティ ゾーン)」のドロップダウン リストから「New Zone (新規ゾーン)」を選択します。

- セキュリティ ゾーンの名前を指定します。

- 「Interfaces (インターフェイス)」の下の「+Add (+追加)」をクリックし、セキュリティ ゾーンに「ethernet1/1.1010」を追加します。

- ネットワーク セキュリティに必要な追加情報を指定します。

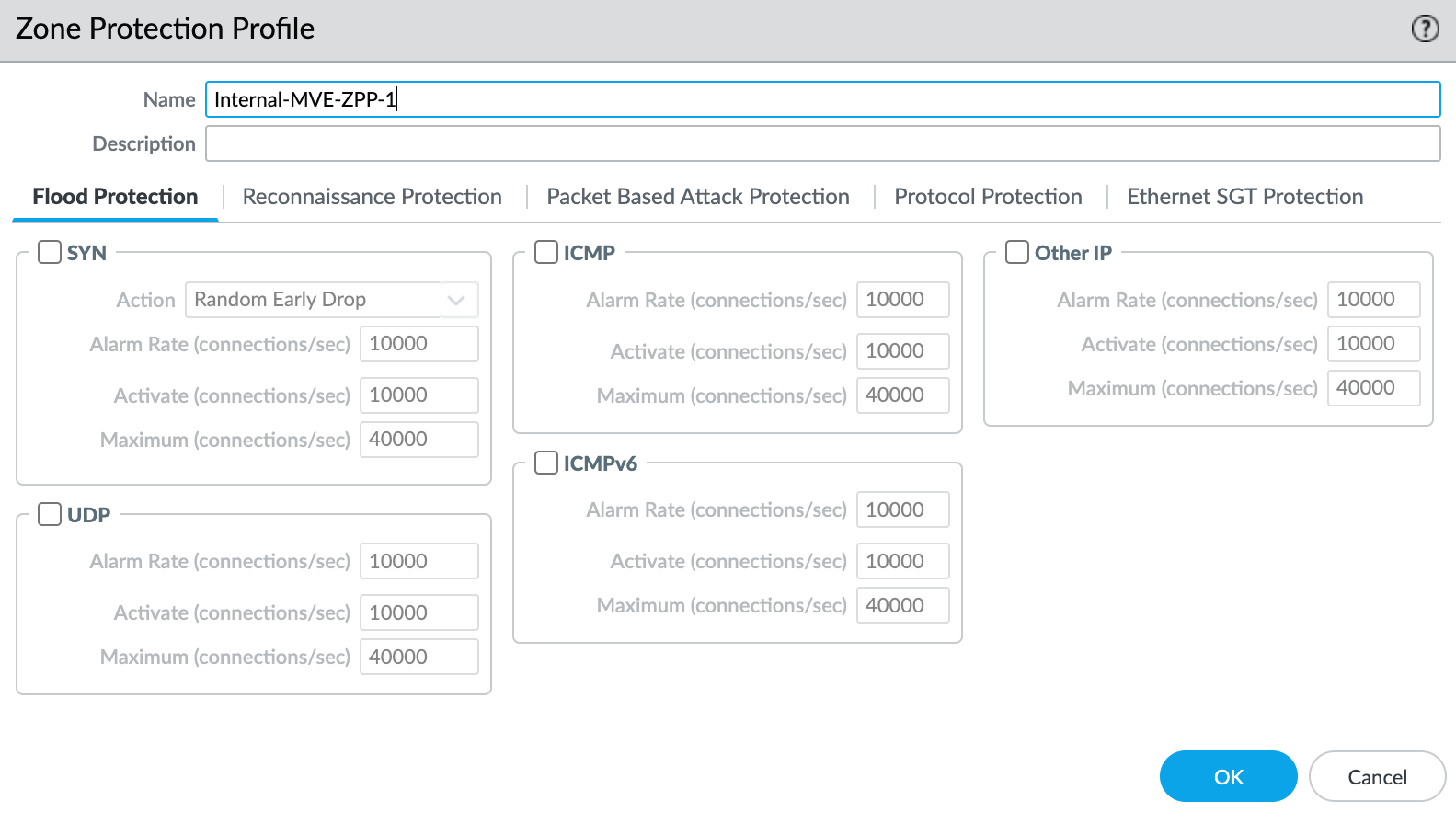

- 「Zone Protection Profile (ゾーン保護プロファイル)」のドロップダウン リストから「New Zone Protection Profile (新規ゾーン保護プロファイル)」を選択します。

- ネットワーク セキュリティに必要な情報を指定します。この例では、すべてのデフォルトを使用しています。

- 「OK」をクリックします。

- 「Layer 3 Subinterface (レイヤー 3 サブインターフェイス)」画面で「OK」をクリックします。

- 右上の「Commit (コミット)」をクリックします。

- 変更内容を確認し、「Commit (コミット)」をクリックします。

この時点で、インターフェイスが作成されます。次に、BGP セッションを作成する必要があります。

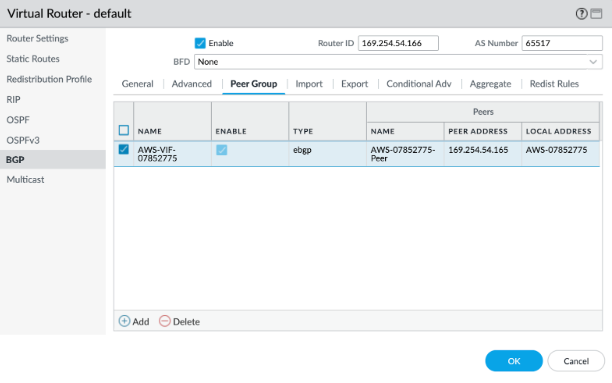

BGP セッションを作成するには

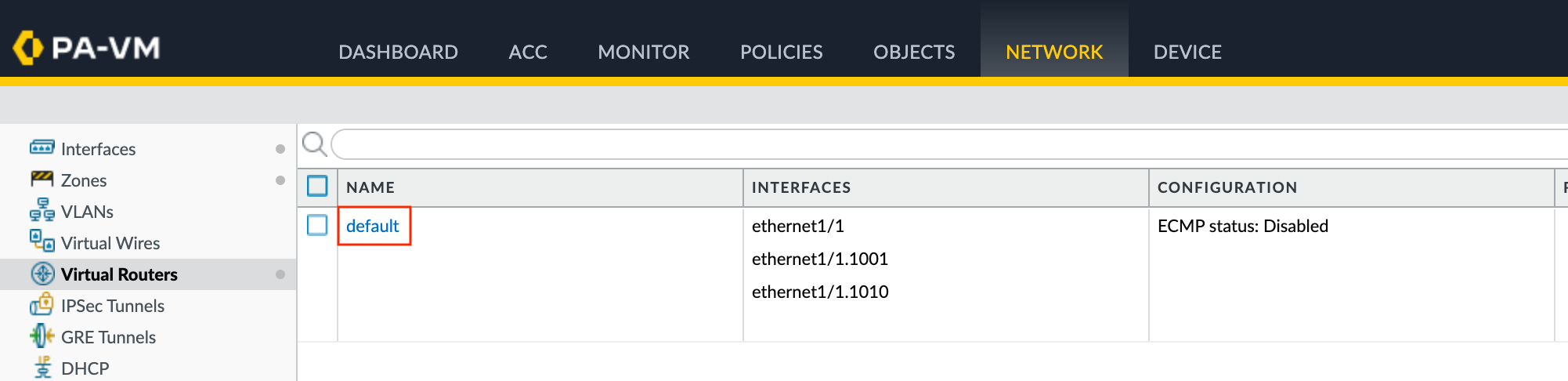

- 「Network (ネットワーク)」>「Virtual Routers (仮想ルーター)」を選択します。

- 仮想ルーターを選択します。

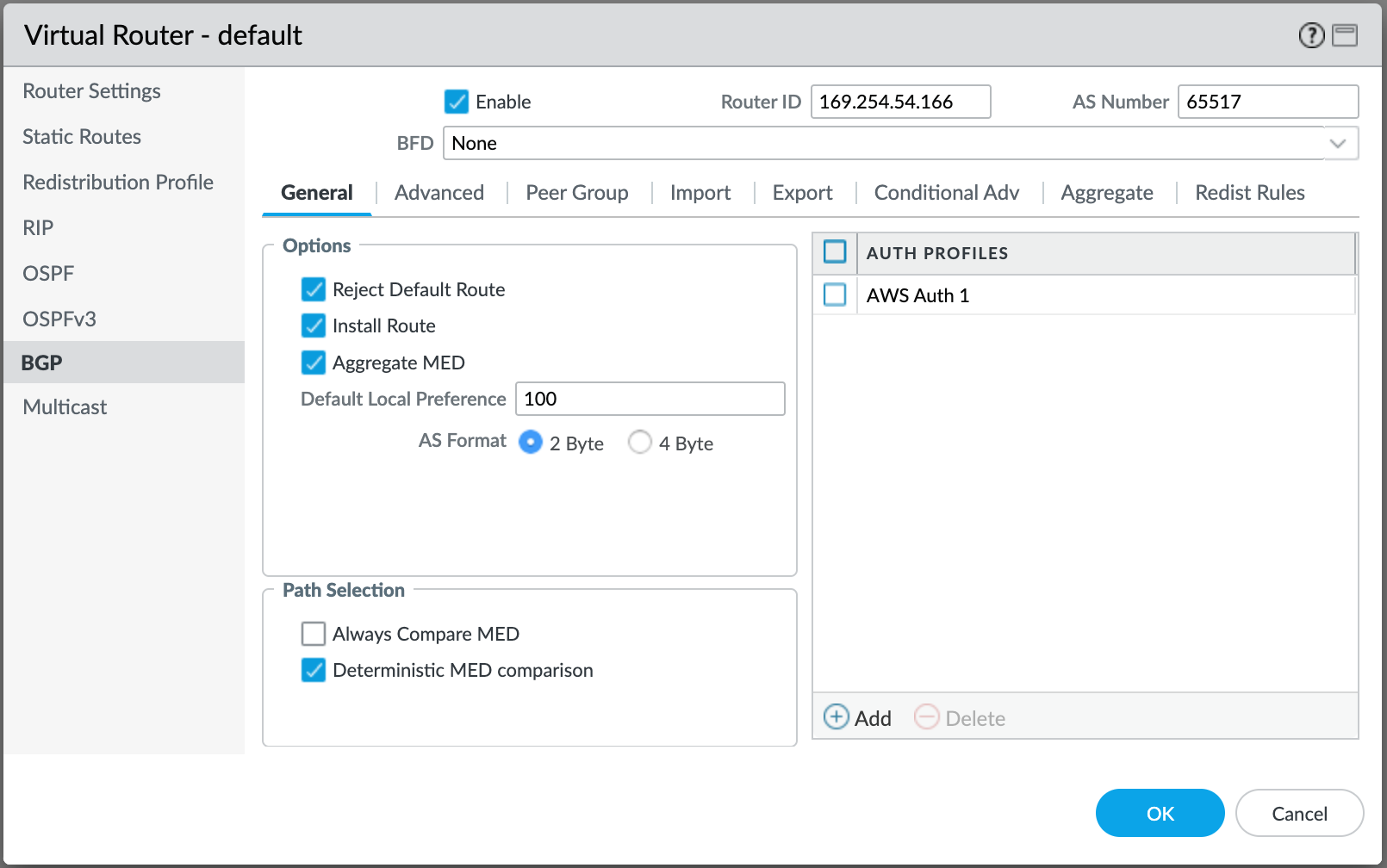

- 左側のパネルで BGP を選択します。

- 次の BGP の詳細を提供します。

- Enable (有効化) – これらの変更をコミットした後に BGP セッションを開始するには、このチェック ボックスを選択します。

- Router ID (ルーター ID) – ルーター ID として使用するこの Palo Alto システムの IP アドレスを指定します。これは、Megaport 接続の詳細からの「Customer Address (顧客アドレス)」の値です。

- AS Number (AS 番号) – AWS VIF 注文で使用した AS 番号を指定します。これは、Megaport Portal の AWS 接続からの顧客 AS 番号の値です。

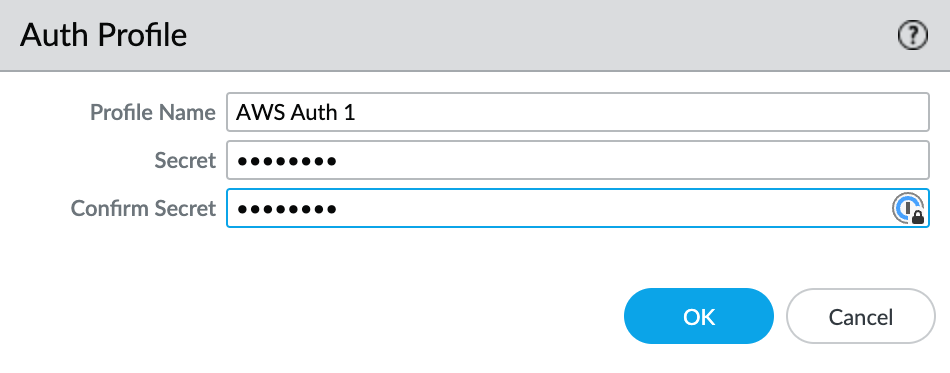

- 「Auth Profiles (認証プロファイル)」の「+Add (+追加)」をクリックします。

- プロファイル名を指定します。

- 認証パスワードを入力して確認します。

- 「OK」をクリックします。

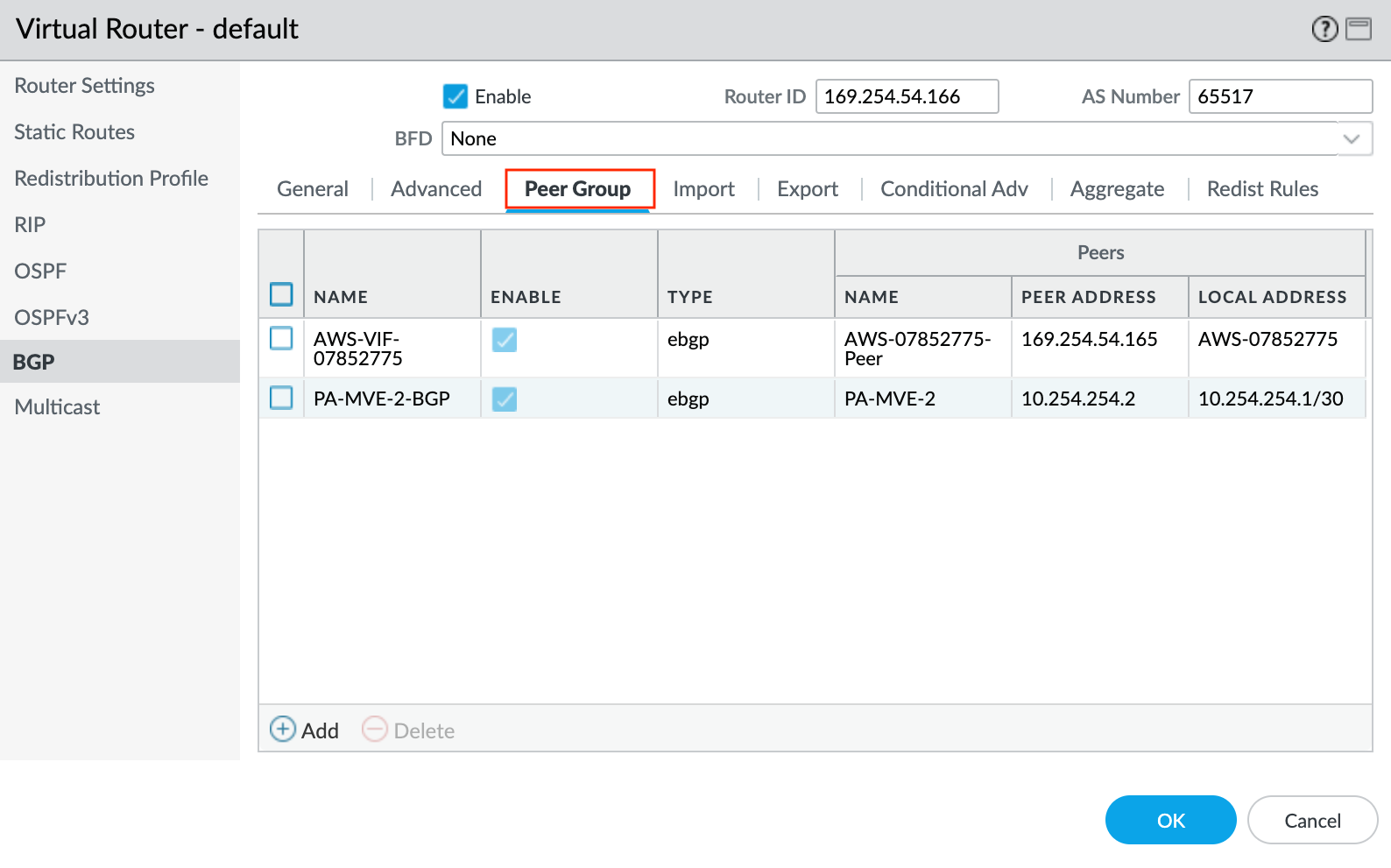

- 「Peer Group (ピア グループ)」タブを選択します。

- 「+Add (+追加)」をクリックして、ピア グループを追加します。

- ピア グループ名を指定します。例: AWS-VIF-xxxx。

- セッション タイプとして eBGP を指定します。

- ネットワークに必要な追加の詳細を指定します。

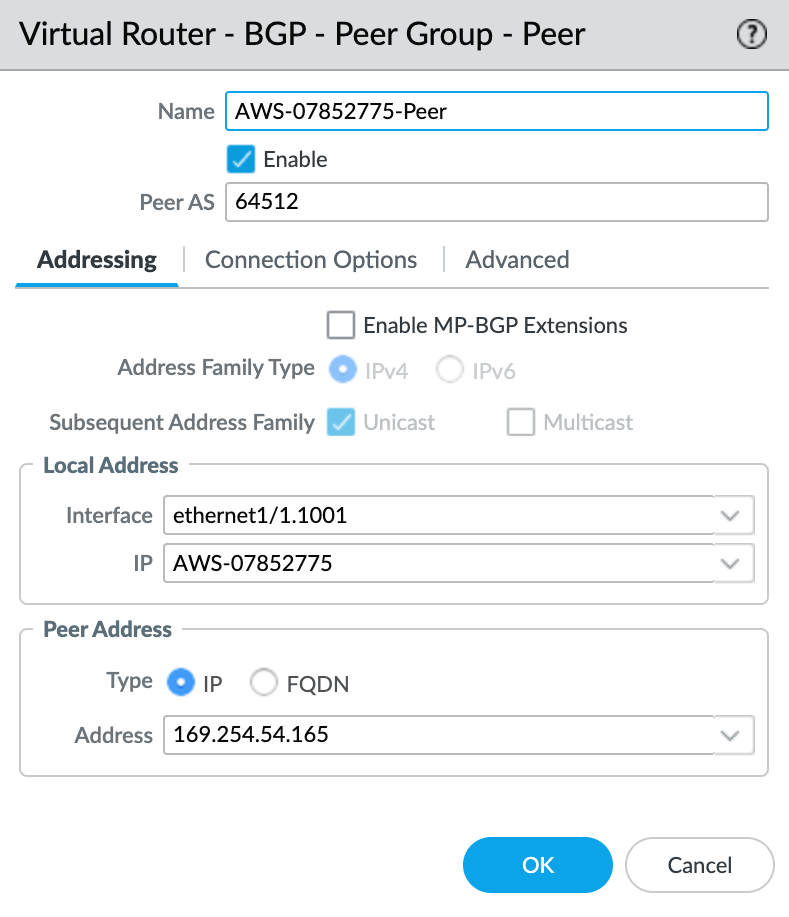

- 「+Add (+追加)」をクリックして、新規ピアを追加します。

- ピアの詳細を指定します。

- Name (名前) – ピア名を指定します。

- Peer AS (ピア AS) – ピアの自律システム番号 (ASN) を指定します。

- Local Address (ローカル アドレス) – ドロップダウン リストから適切なサブインターフェイスと IP アドレスを選択します。

- Peer Address (ピア アドレス) – AWS 側の IPv 4 アドレスを入力します。これは、Megaport Portal 接続の詳細からの「Amazon Address (Amazon アドレス)」です。

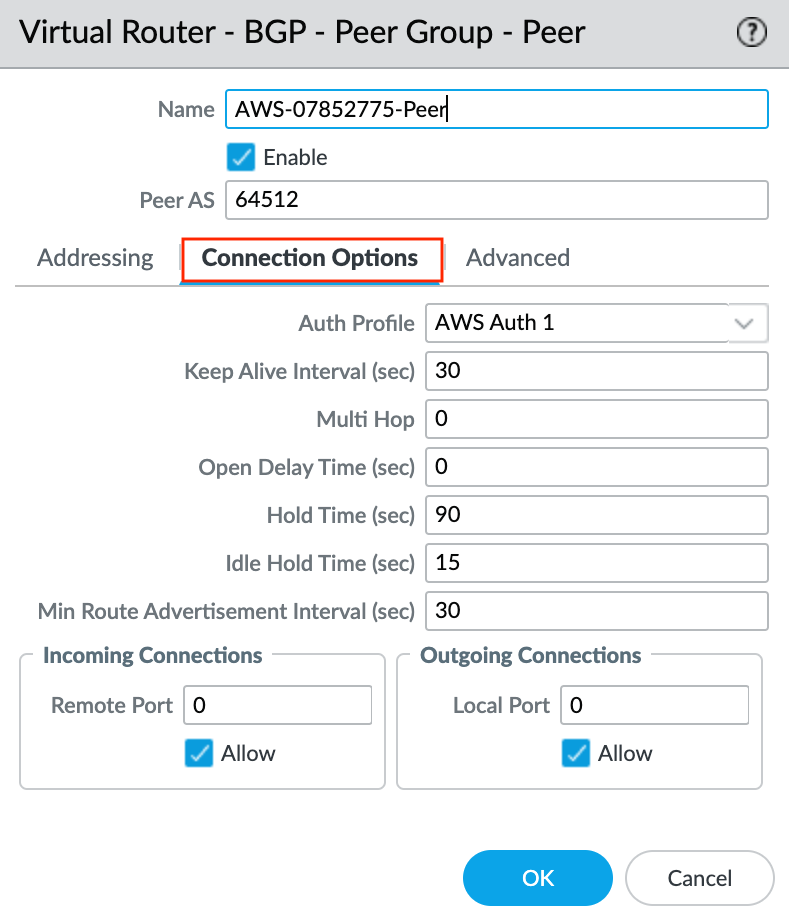

- 「Connection Options (接続オプション)」タブを選択します。

- 以前に作成した認証プロファイルを選択します。

- 「Peer Group - Peer (ピア グループ -ピア)」画面で「OK」をクリックします。

- 「BGP - Peer Group/Peer (BGP -ピア グループ/ピア)」画面で「OK」をクリックします。

- 「Virtual Router (仮想ルーター)」画面で「OK」をクリックします。

- 右上の「Commit (コミット)」をクリックします。

- 変更内容を確認し、「Commit (コミット)」をクリックします。

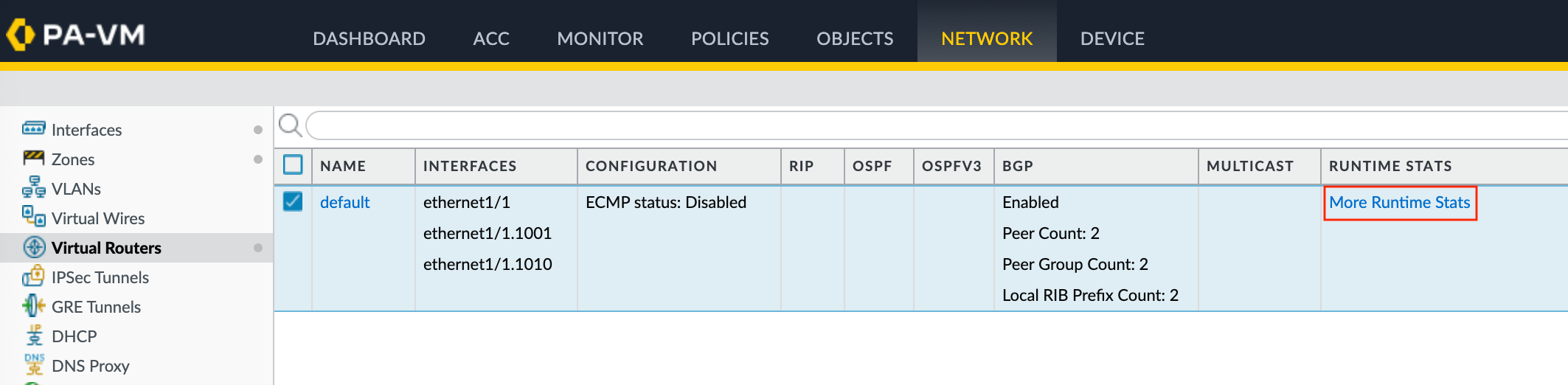

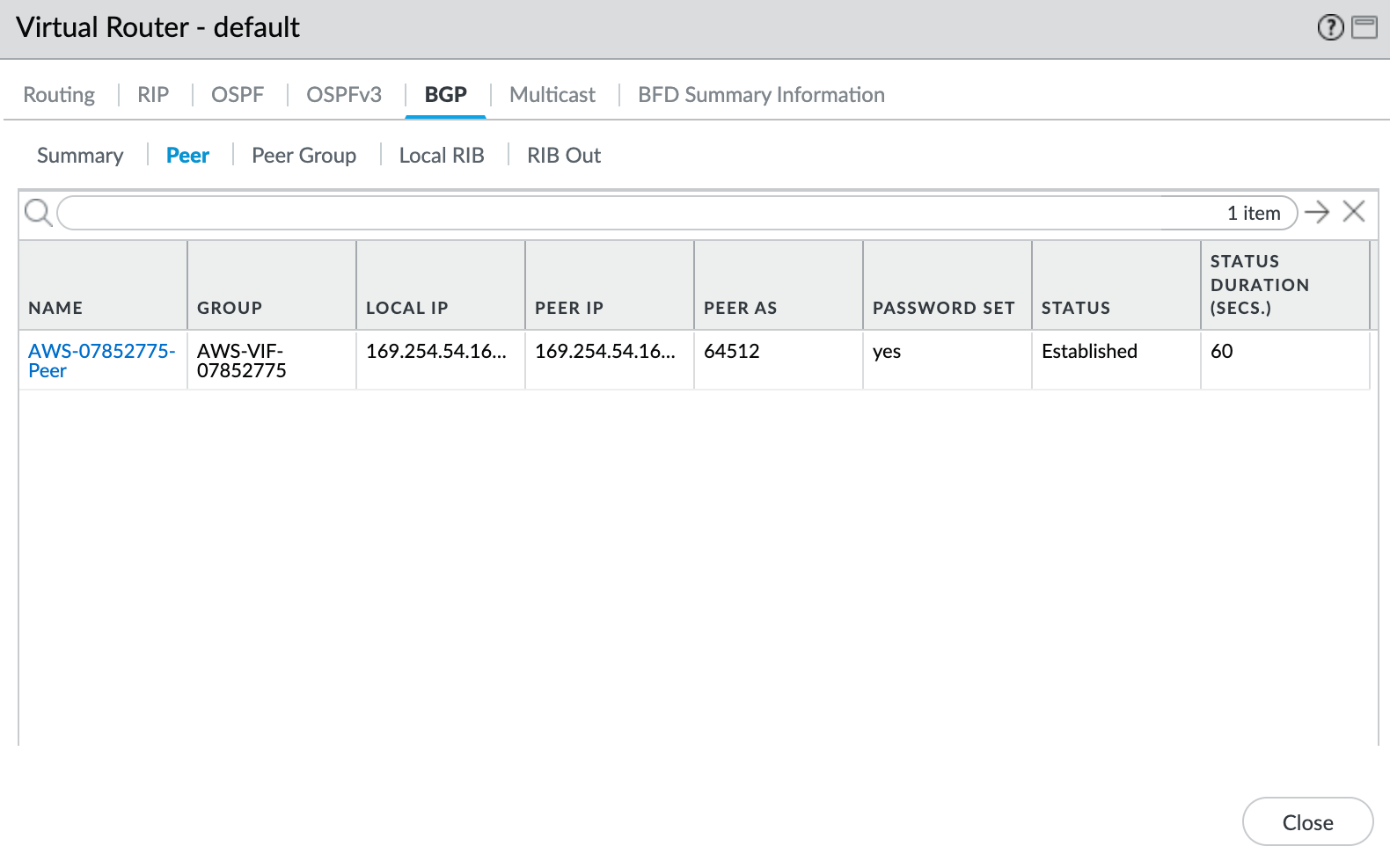

AWS 接続の確認

BGP ピアのステータスを確認するには

- 「Network (ネットワーク)」>「Virtual Routers (仮想ルーター)」を選択します。

- 仮想ルーターを探します (デフォルト)。

- 右側の「Runtime Stats (ランタイム ステータス)」列で「More Runtime Stats (その他のランタイム ステータス)」をクリックします。

- BGP タブを選択して、「Peer (ピア)」タブを選択します。

-

ピア ステータスが「Established (確立済み)」であることを確認します。

AWS Direct Connect ポータルでステータスを確認することもできます (更新に数分かかる場合があります)。