Aruba EdgeConnect SD-WAN を使用した MVE の Azure 接続の作成

MVE (Aruba EdgeConnect) から Azure ExpressRoute へのネットワーク接続は、VXC (Virtual Cross Connection) を使用して作成できます。プライベート接続、またはパブリック(Microsoft)接続のいずれかを作成することができます。

重要

開始する前に、Aruba Orchestrator で MVE を作成します。詳細については、MVEの作成を参照してください。

MVE と Aruba SD-WAN に ExpressRoute 接続を追加するには、3 つの部分があります。

-

ExpressRouteプランをセットアップし、AzureコンソールでExpressRoute回線を展開します。構築すると、サービスキーを取得します。詳細については、Microsoft ExpressRoute のドキュメンテーションを参照してください。

-

Megaport Portalで、MVEからExpressRouteのロケーションへの接続(VXC)を作成します。

-

Aruba Orchestrator で、LAN インターフェイスに ExpressRoute 接続の詳細を追加します。

このトピックでは、2番目と3番目の部分を順に説明します。

注意

Aruba SD-WAN の MVE では、すべてのクラウド接続について、オーケストレーターと Megaport Portal の両方で構成手順が必要です。

Megaport Portal での ExpressRoute 接続の追加

ExpressRouteの接続を設定するには、Megaport Portalで接続を作成する必要があります。

Megaport PortalからExpressRouteへの接続を作成するには

-

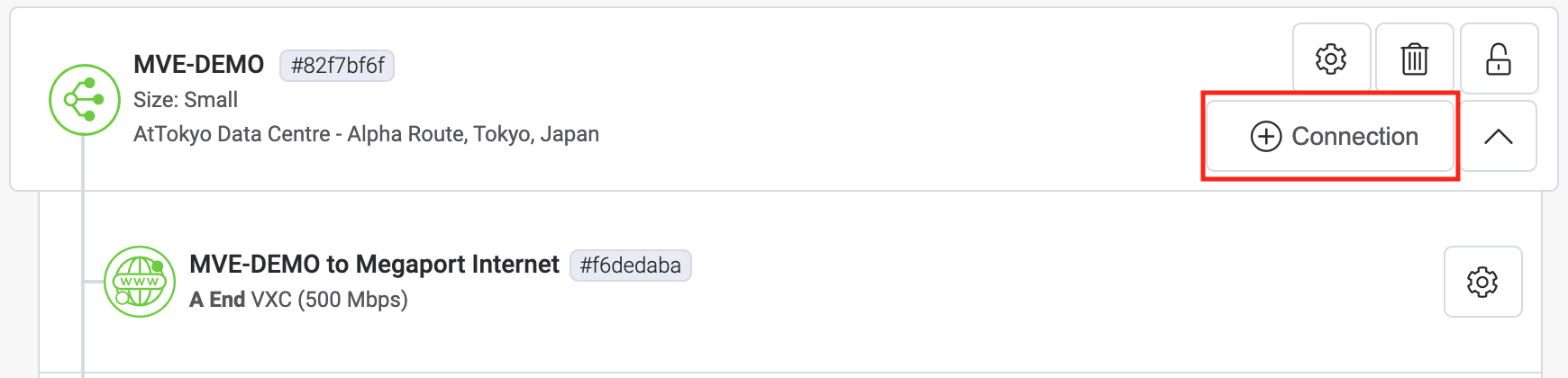

Megaport Portal で、 「Services (サービス)」ページに移動し、使用する MVE を選択します。

-

MVEの「+Connection(+接続)」をクリックします。

-

「Cloud (クラウド)」タイルをクリックします。

-

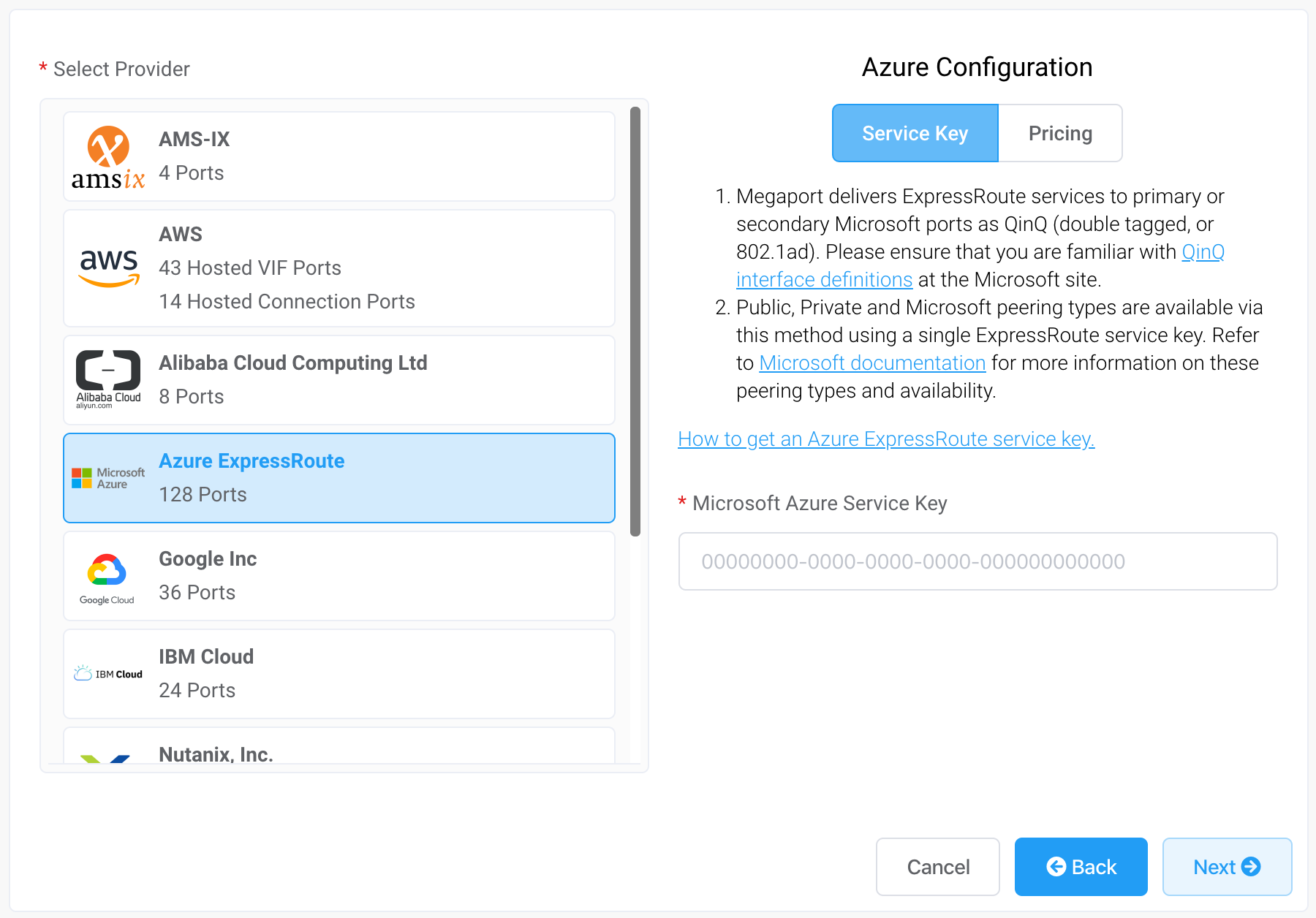

プロバイダーとして「Azure ExpressRoute」を選択します。

-

右側のパネルのフィールドに、ExpressRoute サービス キーを追加します。

ポータルはキーを確認してから、ExpressRouteリージョンに基づいて 使用可能なポートのロケーションを表示します。例えば、 ExpressRouteサービスが、シドニーのオーストラリア東部地域に構築されている場合、 シドニーのターゲットを選択できます。 -

最初の接続の接続ポイントを選択します。

2番目の接続を構築するには(これが推奨されます)、 2番目のVXCを作成します - 同じサービスキーを入力し、 別の接続ターゲットを選択します。設定画面には、Azure Resource Managerコンソールやチュートリアルビデオなどの リソースへの便利なリンクが 表示されます。

-

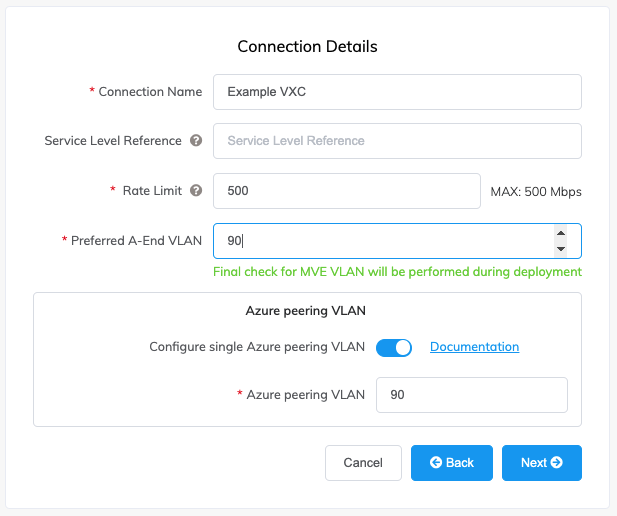

次の接続の詳細を指定します。

-

Connection Name (接続名) – Megaport Portal に表示される VXC の名前です。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、「取引をサービスに関連付ける」をご覧ください。

-

Rate Limit (帯域制限) – これは Mbps 単位の接続速度です。VXC の帯域制限は、ExpressRoute サービス キーに基づいて許容される最大値に制限されます。

-

Preferred A-End VLAN (優先 A エンド VLAN) (オプション) – この接続で未使用の VLAN ID を指定します (ExpressRoute の場合は S-Tag)。これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合は、Megaport が値を割り当てます。

-

Configure Single Azure Peering VLAN (単一の Azure ピアリング VLAN の構成) – デフォルトでは、MVE についてこのオプションが有効化されています。 Aruba SD-WAN を使用する場合は、このまま有効にしておくことを強くお勧めします。

このオプションは、シングルタグVLANのソリューションを提供します。MVEのVLAN(Aエンド)とAzureに設定されたピアVLAN(Bエンド)でAzureにピアリングを設定します。なお、このオプションでは、VXCごとに1つのピアリングタイプ(プライベートまたはMicrosoft)しか設定できません。重要

このオプションを有効にしないと、VXCはアクティブに見えますが、トラフィックを認識しません。

-

Azure Peering VLAN (Azure ピアリング VLAN) – この値は、A エンドの VLAN と一致する必要があります。

-

-

「Next(次へ)」をクリックして注文プロセスを続行します。

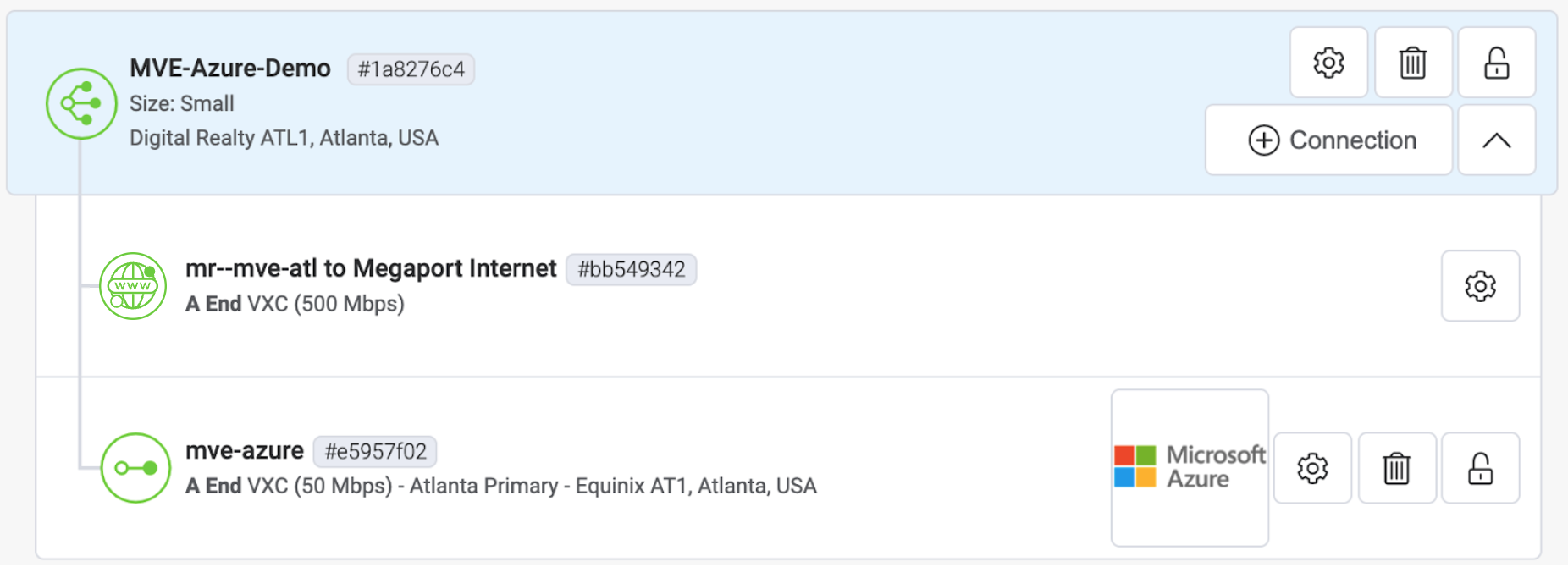

VXCの設定が完了すると、VXCのアイコンが緑色になります。

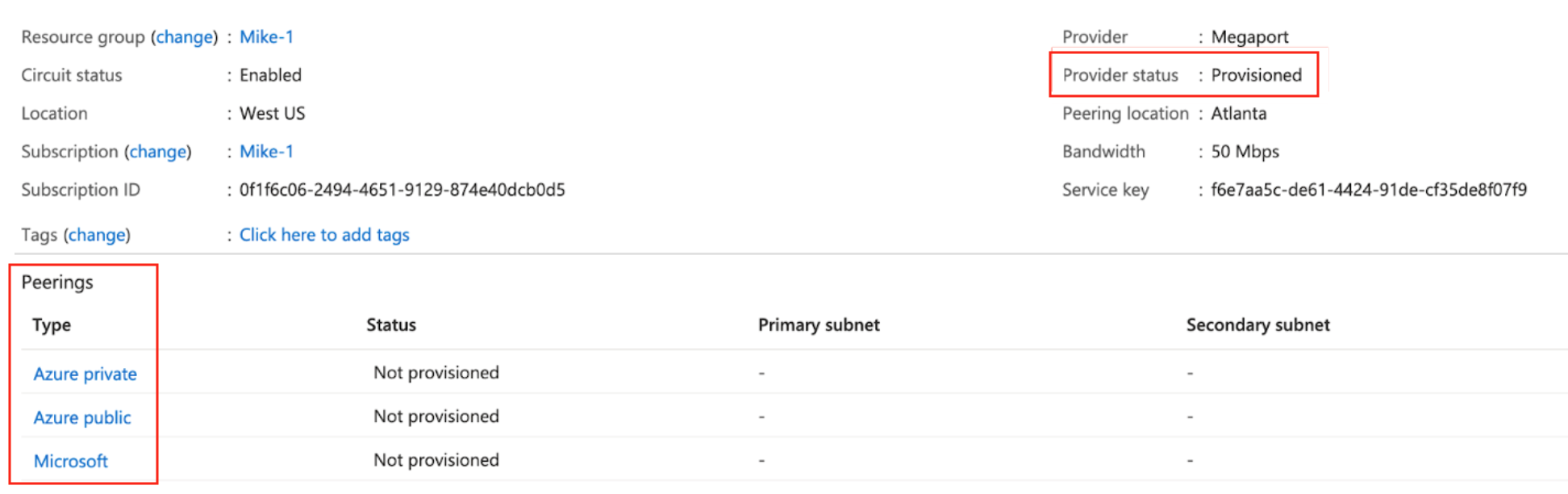

Azure Resource Managementコンソールでは、プロバイダーのステータスが「Provisioned(プロビジョニング済み)」になります。

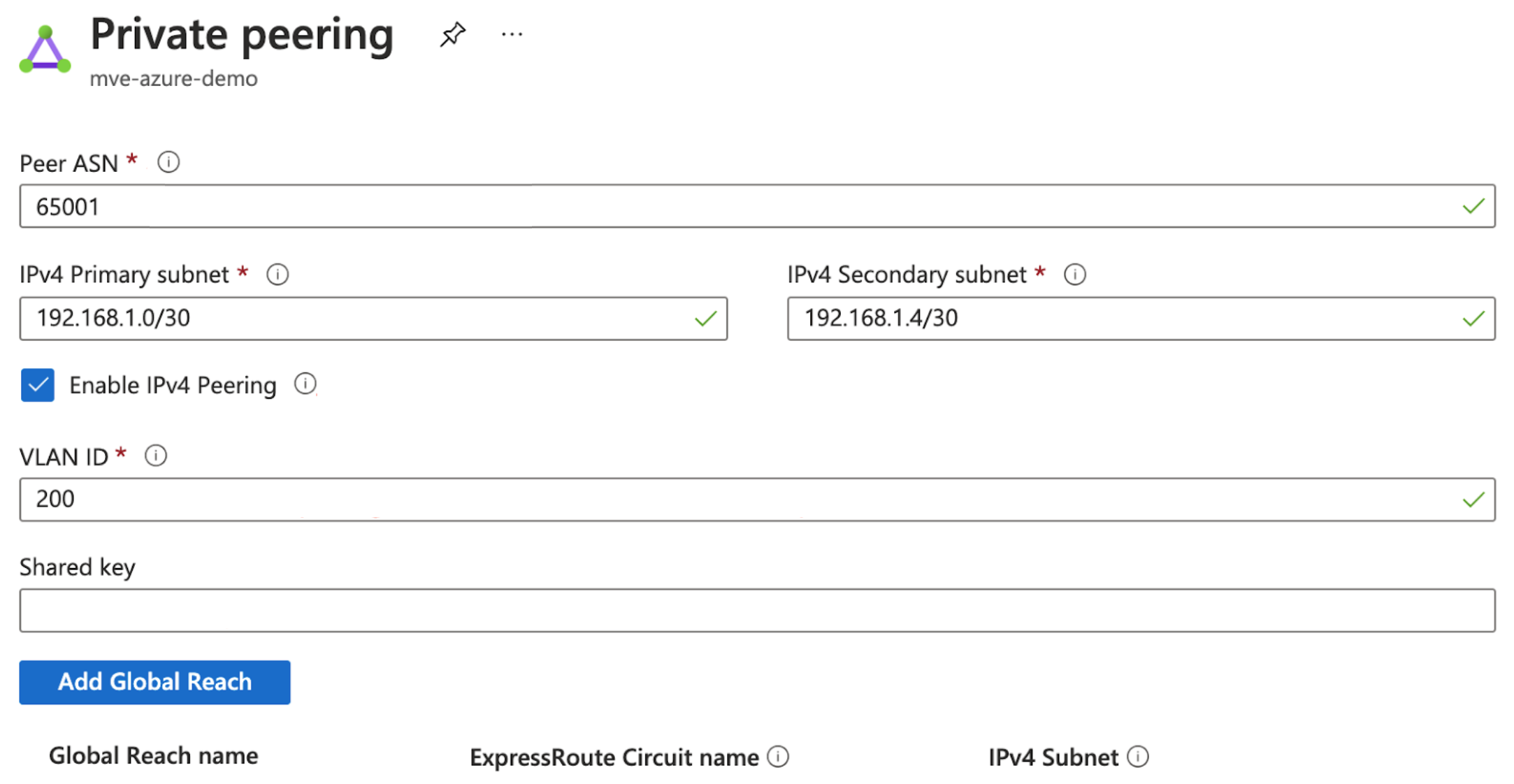

プロビジョニングされたら、ピアリングを設定する必要があります。プライベートピアリングとMicrosoftピアリングを設定することができます。設定する相手をクリックして、次の詳細を入力します。

- Peer ASN (ピア AS 番号) – MVE の AS 番号を入力します。

- IPv4 Subnets (IPv4 サブネット) – これらの各サブネットから、MVE は最初の使用可能な IP アドレスを使用し、Microsoft は 2 番目に使用可能な IP をルーターに使用します。

- VLAN ID – MVE から A エンドの VLAN を入力します。(注:AzureコンソールのVLAN IDは、AエンドVLANとは異なる可能性があります。)

- Shared Key (共有キー) – 必要に応じて、BGP の MD5 パスワードを入力します。

Aruba Orchestrator への ExpressRoute 接続の追加

MVE から Azure への接続を作成し、Azure コンソールで接続を設定したら、Aruba Orchestrator で構成を行う必要があります。これには、LAN インターフェイスの作成、BGP 設定、AS 番号、VLAN、MD5 値の構成が含まれます。

Aruba Orchestrator で Azure Cloud 接続を追加するには

-

Azureコンソールから接続の詳細を収集します。

Peer ASN(ピアAS番号)、Shared Key(共有キー)、VLAN ID、IPv4 Primary Subnet(IPv4プライマリサブネット)の値に注意してください。 -

Megaport Portalから接続情報を収集します。

MVE から Azure への接続について、 クリックし、「Details (詳細)」ビューをクリックします。

AエンドVLANの値に注意してください。

クリックし、「Details (詳細)」ビューをクリックします。

AエンドVLANの値に注意してください。 -

Aruba Orchestrator にログインします。

-

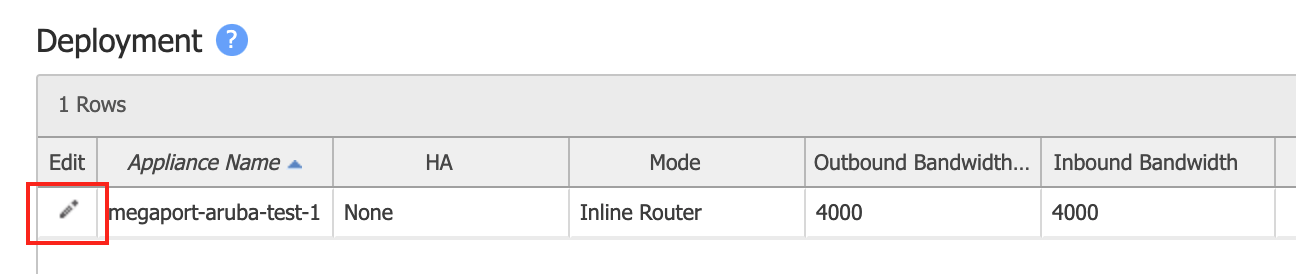

「Configure (構成)」>「Networking | Deployment (ネットワーキング | 構築)」に進みます。

-

ホスト名でアプライアンスを探し、「Edit (編集)」(鉛筆) アイコンをクリックします。

-

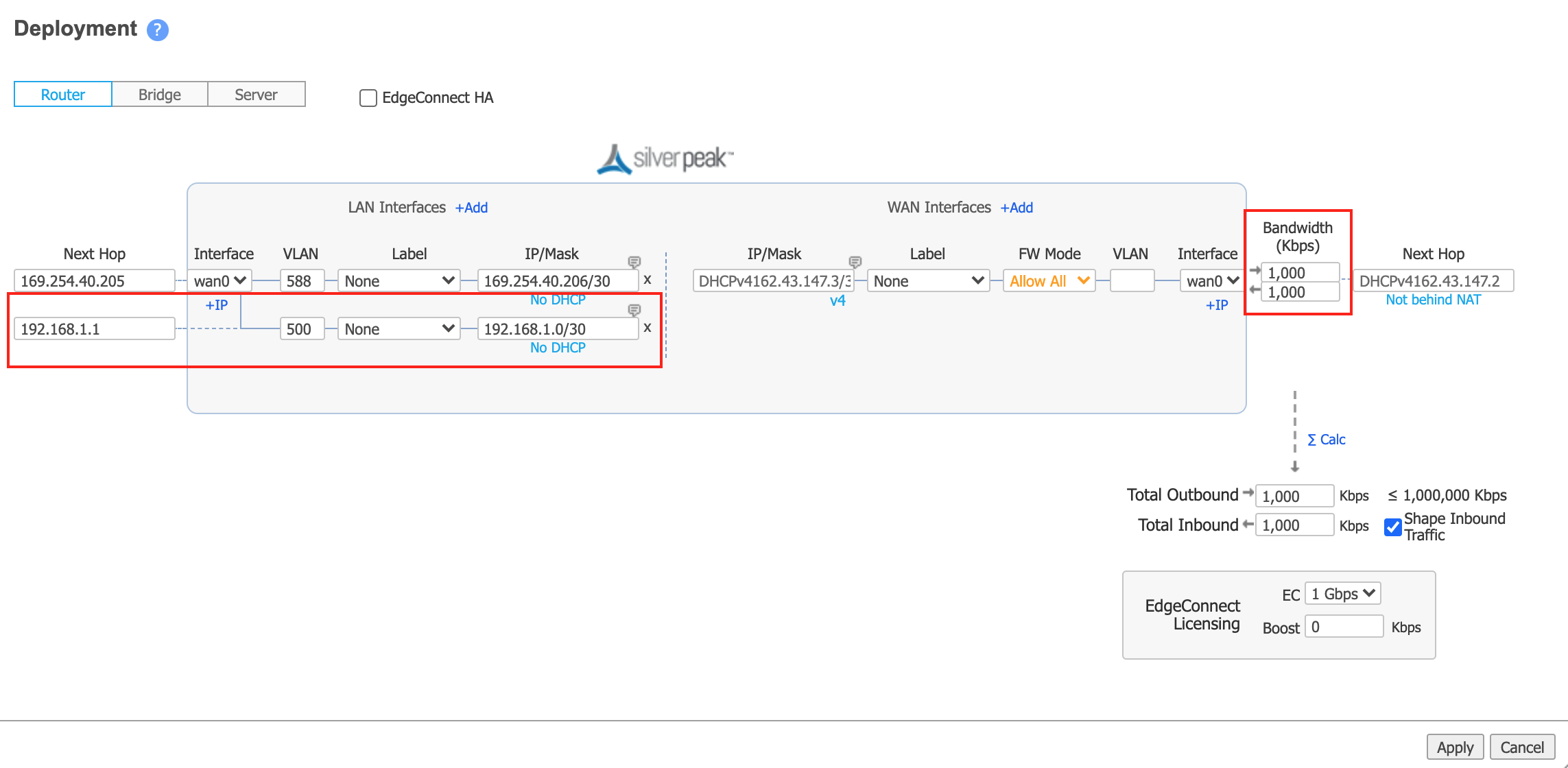

wan0 LAN インターフェイスがない場合: LAN インターフェイスの横にある「+Add (+追加)」をクリックして、「Interface (インターフェイス)」のドロップダウン メニューで「wan0」を選択します。

既に wan0 LAN インターフェイスがある場合は、「+IP」をクリックして、新規構成を追加します。

-

「VLAN」フィールドに、Megaport Portal から Azure 接続の A エンド VLAN の値を入力します (ステップ 2 を参照)。

- 必要に応じて、事前構成されているラベルを選択するか、「None (なし)」を選択します。

-

「IP/Mask (IP/マスク)」フィールドには、Azure 接続の MVE 側の IP アドレスとマスクを入力します。

この値は Azure コンソールで確認できます。IPアドレスとCIDRが「IPv4 Primary Subnet(IPv4プライマリサブネット)」フィールドに表示されます。MVEは最初の使用可能なIPアドレスを使用し、Azureは2番目の使用可能なIPをルーターに使用します。このフィールドには、MVEの(最初に使用可能な)IPアドレスを入力します。

-

「Next Hop (ネクスト ホップ)」には、Azure 側の接続の IP アドレスを入力します。

Azure コンソールの「IPv4 Primary Subnet (IPv4 プライマリ サブネット)」フィールドから、Azure ルーターの 2 番目の使用可能な IP を使用します。

-

インとアウトの帯域幅の値を指定します。

帯域幅は、MVE の帯域幅制限以下である必要があります。

この画像は、構成値のサンプルです (この例では、「+IP」リンクをクリックして Azure インターフェイスを追加しています)。

-

「Apply(適用)」をクリックします。

-

プロンプトが表示されたら、アプライアンスを再起動します。

再起動が必要になるのは、最初の LAN インターフェイスを追加するときだけです。システムがアプライアンスをサーバー モードからルーター モードに切り替えるためです。

オーケストレーターからデバイスに到達できるようになったら、BGP セッションを構成することができます。

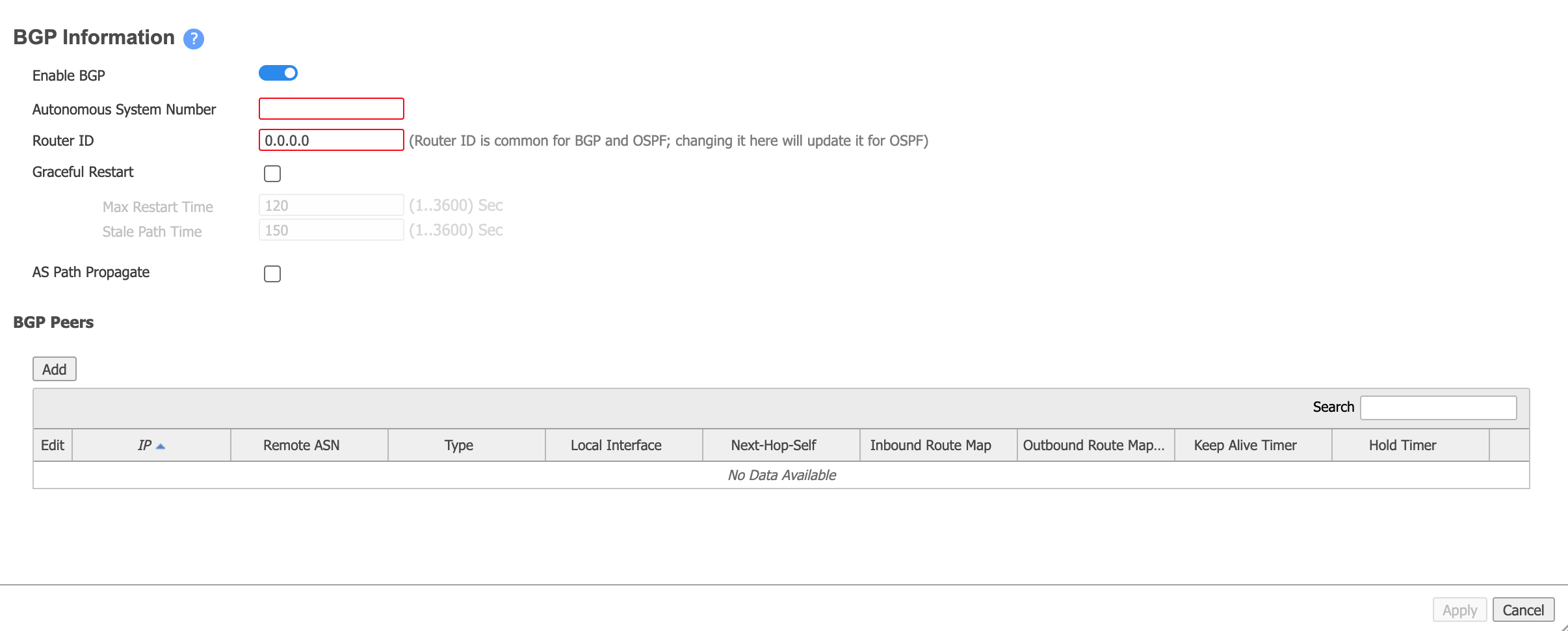

- オーケストレーターで、「Configure (構成)」>「Networking | Routing | BGP (ネットワーキング | ルーティング | BGP)」に進みます。

- アプライアンスの「Edit (編集)」 (鉛筆) アイコンをクリックします。

- スライダーを「Enable BGP (BGP の有効化)」に移動します。

-

自律システム番号を入力します。

これは、ステップ 1 で収集した (MVE の) ピア AS 番号です。

-

「Router ID (ルーター ID)」フィールドには、ネットワーク設計で要求されるシステム IP を入力します。

アプライアンスの初期受け入れ時に指定されたループバック 0 の IP、VXC の MVE 側のインターフェイス IP、またはトランジット IP アドレスなど、MVE 上の任意の IP アドレスを使用することができます。

-

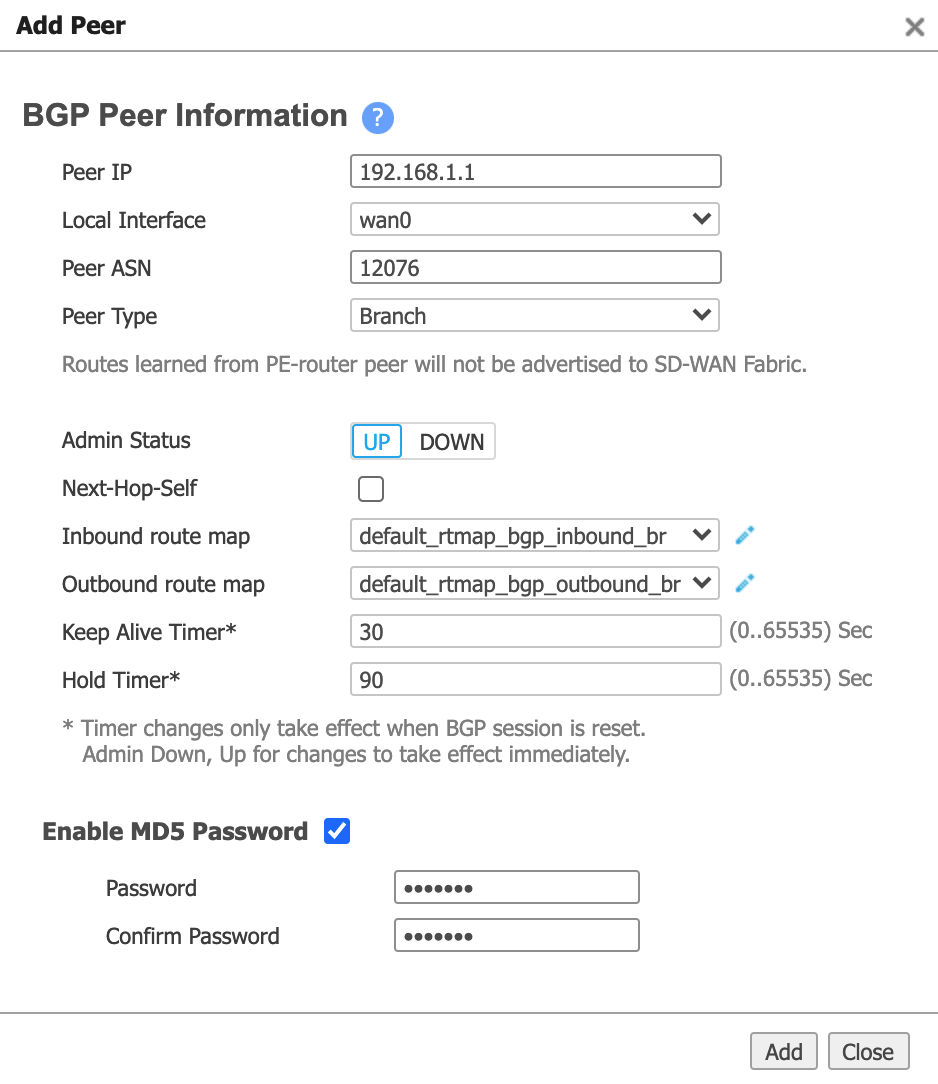

「BGP Peers (BGP ピア)」セクションで「Add (追加)」をクリックし、以下の情報を入力します。

- Peer IP (ピア IP) – これは Azure の IP アドレスです。Azure コンソールの「IPv4 Primary Subnet (IPv4 プライマリ サブネット)」フィールドから、Azure ルーターの 2 番目の使用可能な IP を使用します。

- Local Interface (ローカル インターフェイス) – 関連付けられた LAN インターフェイスを選択します (インターフェイスは wan0+VLAN の形式で表示されます)。

- Peer ASN (ピア AS 番号)。Azure 側の AS 番号の 12076 を入力します。これは固定値で、Azureコンソールの接続詳細に表示されます。

- Peer Type (ピア タイプ)- ブランチを選択します。

- Enable MD5 Password (MD5 パスワードの有効化)- 必要な場合は、これを選択し、MD5 のパスワードを入力・確認します。

-

「Add (追加)」 をクリックします。

- 「Apply(適用)」をクリックします。

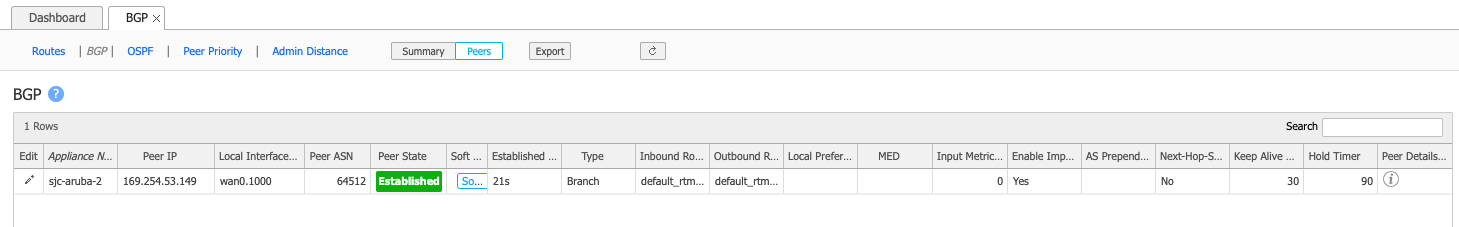

設定がアプライアンスにプッシュされるまで数秒かかります。 更新アイコンをクリックすると、アプライアンスからのデータが更新されます。

成功すると、ピア状態が Established (確立済み) になります。

Azure コンソールで接続の BGP ステータスを確認し、BGP セッションがアップしていることを確認することもできます。

Azure 接続の確認

次のコマンドを使って、CLIから接続状態を含む接続の詳細を確認することができます。

show interface wan0.<subinterface id>– アプライアンスの構成の詳細と現在のステータスを表示します。show bgp neighborsorshow bgp summary– BGP ネイバーの構成の詳細と現在のステータスを表示します。

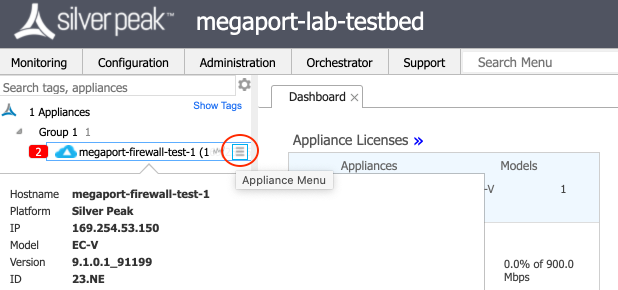

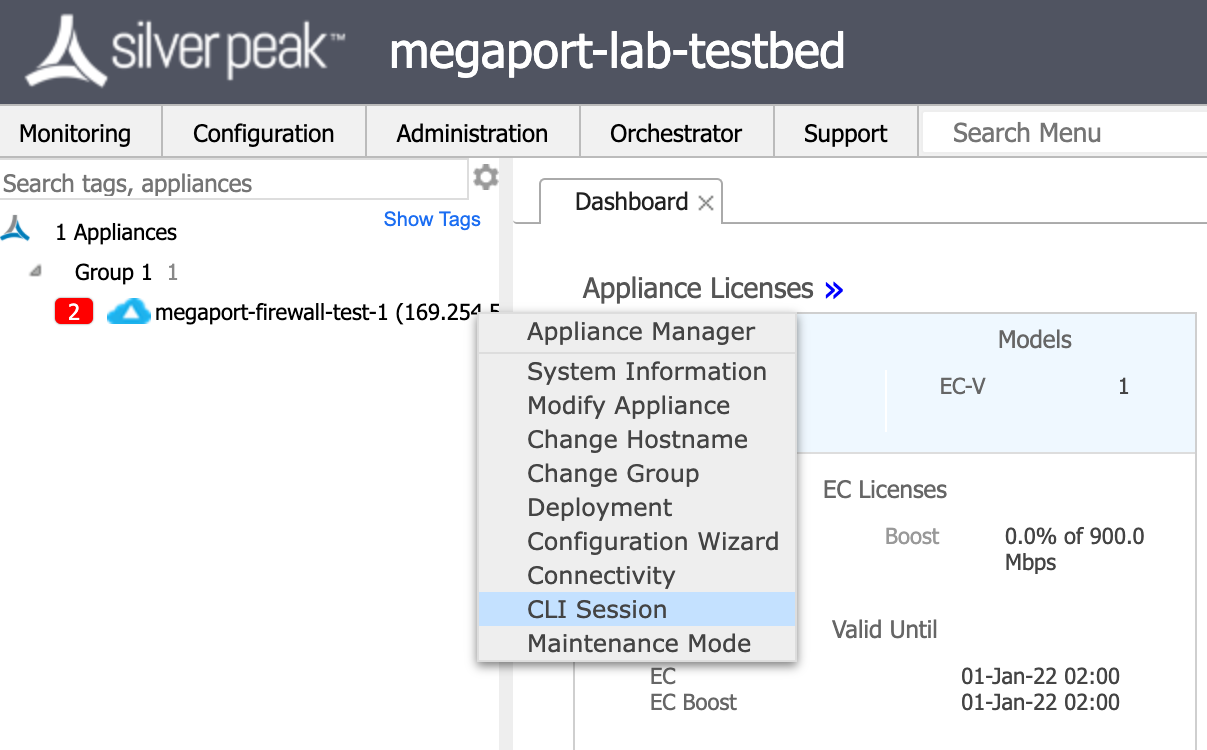

オーケストレーターから CLI セッションを開始するには

-

オーケストレーターでは、マウスを使ってアプライアンスの上にカーソルを置き、アプライアンス名の右にある「Appliance Menu (アプライアンス メニュー)」アイコンをクリックします。

-

メニューから「CLI Session (CLI セッション)」を選択します。

-

「enable (有効化)」モードに入り、推奨 CLI コマンドを使用して構成内容を表示します。