Q-in-Q の構成

このトピックでは、オンプレミス ネットワーク機器を Azure ExpressRoute などの Q-in-Q を使用するクラウドサービスプロバイダー(CSP)に接続する方法について説明します。また、CSPの中にはQ-in-Qを必要とするものもありますが、すべてのネットワーク機器がQ-in-Qや、単一の物理インターフェイス上で単一のタグと複数のタグを混在させる方法(「選択的Q-in-Q」)をサポートしているわけではありません。このため、このトピックでは、ネイティブでQ-in-Qをサポートしていないネットワーク機器で複数レイヤーのVLANタグハンドリングを設定する方法について説明します。

概要

Q-in-Q は 802.1ad とも呼ばれ、レイヤー 2 の柔軟性を高めるためにネットワーク サービス プロバイダー(NSP)が一般的に使用するプロトコルです。Q-in-Qでは、1つのイーサネットフレームに複数のVLANタグを挿入することができます。フレーム内に複数の VLAN タグをスタックすると、追加のタグが顧客のトラフィックを識別して分離するため、ルーティング ドメインを分離できます。顧客ごとに異なる VLAN タグを使用することにより、トラフィックはフレーム内で識別され、サービス プロバイダー ネットワーク全体に転送されます。

重要

802.1ad 規格に準拠して異なるタグを区別するため、内部タグは一般的に EtherType 0x8100 を、外部タグは 0x88a8 を使用します。ほとんどのネットワーク ベンダーの Q-in-Q のデフォルト構成では、内部タグと外部タグの両方の EtherTypes が 0x8100 になっています。Megaport のデュアル タグ フレーム仕様では、内部タグと外部タグは両方とも 0x8100 です。

Q-in-Q では、パケットが NSP または回線事業者のネットワークからサービス プロバイダーの VLAN に移動するときに、顧客トラフィックを識別する内部 VLAN タグ(C-Tags)が、サービス プロバイダーによって提供される外部 VLAN タグ(S-Tags)の内部に挿入されます。S-Tagは、複数のVLANをその中にカプセル化した1つのVLANを提供するものです。この構成では、1つのVXCが2つのネットワークエンドポイント間で複数のVLANタグを運ぶことができます。

Q-in-Q の詳細については、「VXC の接続」および Megaportのブログ記事「Q & A for Q-in-Q: Part 1 (Q-in-Q の Q & A: パート 1」を参照してください。 Azure 用の Q-in-Q の構成の詳細については、 Megaport ブログ記事「Q & A for Q-in-Q: Part 2 (Q-in-Q の Q & A: パート 2」を参照してください。

Megaport VXC を使用した Q-in-Q を理解する

VXC(仮想クロスコネクト)は、2 つのエンドポイント間のポイント ツー ポイント レイヤー 2 サーキットであり、両端に VLAN ID がマッピングされています。必要に応じて、Megaport ネットワークで A エンドと B エンドに VLAN タグが独立してマッピングされます。

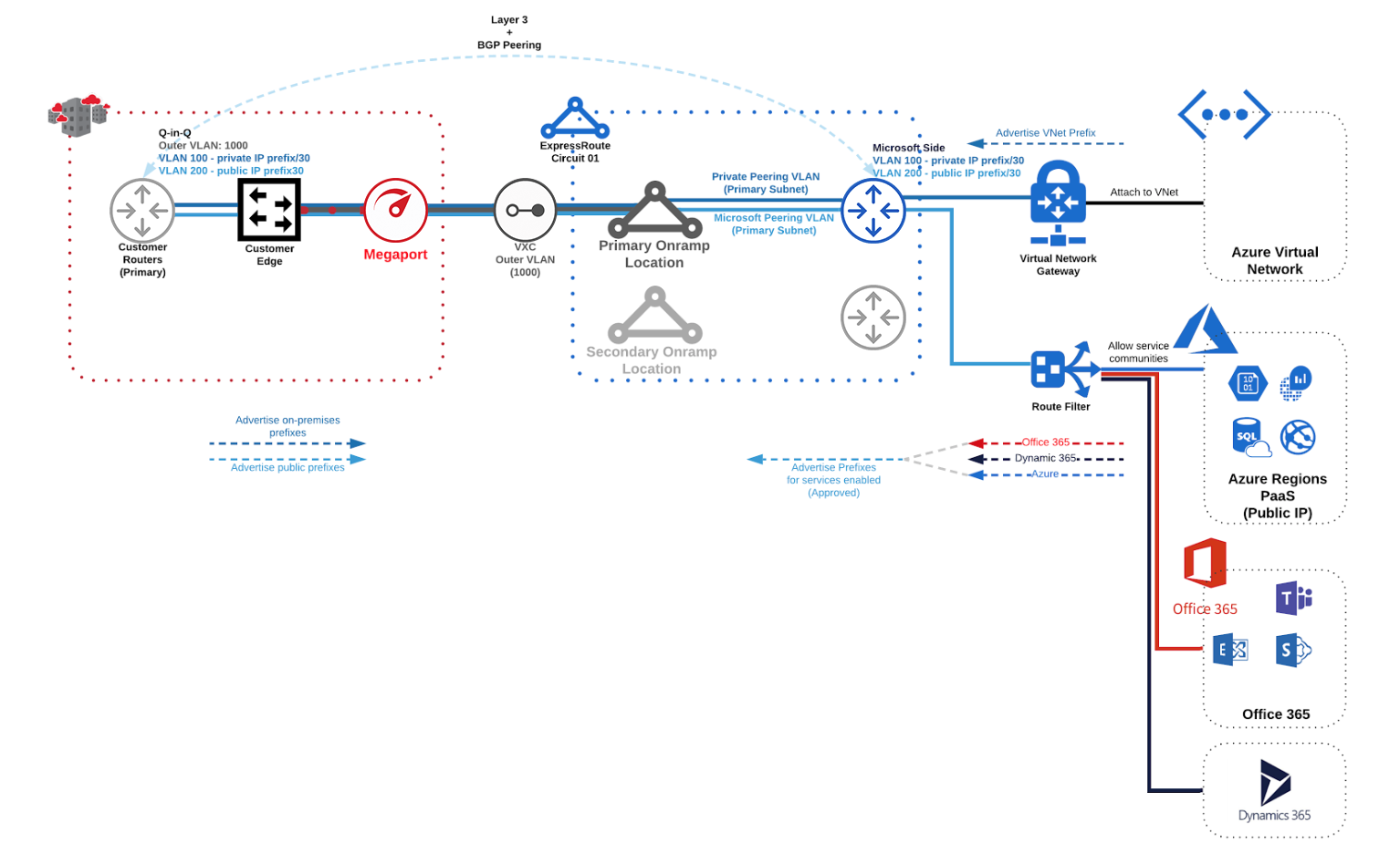

この図は、プライベート ピアリングと Microsoft ピアリングが有効になっている Azure ExpressRoute を示しています。VXC は、VLAN 1000(S-Tag)上のカスタマー エッジを Microsoft エッジに接続します。カスタマーエッジはQ-in-Qに対応しています。プライベート ピアリングは VLAN 100(C-Tag)で実行され、Microsoft ピアリングは VLAN 200(C-Tag)で実行され、Azure とのレイヤー 3 接続と BGP ピアリングを確立します。

ルーターまたはスイッチが Q-in-Q をサポートしていない場合はどうなるのか?

ここでは、Megaport 接続の終端となるネットワーク機器が Q-in-Q をネイティブにサポートしていない場合でも、Q-in-Q を必要とする B エンド サービスに接続する方法について説明します。

| Q-in-Q 代替 | 方法 | の欠点 | ||

|---|---|---|---|---|

| 単一 Azure ピアリング VLAN | プライベート ピアリングまたは Microsoft ピアリングの B エンドの VLAN ID の 1 つを顧客の Megaport 側の VLAN (A エンド) に再マップすることで、Megaport が Q-in-Q の要件を取り除くように VXC を構成できます。 | 1 つの VXC につき 1 つの Microsoft ピアリング タイプしか使用できません。 | ||

| 顧客のポートにアタッチされた VXC のタグ除去 | VXC をタグ除去済みに設定すると、S タグが自動的に削除されます。 | VLAN のタグを除去すると、ポートは 1 つの VXC 接続に制限されます。この方法を採用すると、ポートは 1 つの B エンドターゲットしか設定できませんが、そのピアからのすべての内部 C タグを single/dot1q tagged として受信します。 | ||

| Megaport Cloud Router の展開 | Megaport Cloud Router(MCR)を導入して、片方または両方のピアリングタイプの Q-in-Q 要件を自動的に管理することができます。 | MCR の追加コストと MCR への追加 VXC のコスト。 |

Microsoft ExpressRouteに接続するVXCには、1つまたは2つの内部VLANタグを含めることができます。これは、指定されたピアリングタイプに対してMicrosoft Azureコンソールで設定されたC-tagです。なお、このシナリオでは、Microsoftのエッジデバイス(プライマリまたはセカンダリ)やピアリングタイプ(プライベートまたはMicrosoft)が1つしか採用されていない場合でも、Q-in-Qが必要となります。Q-in-Qをサポートするネットワーク機器は、外部VLANタグ(S-Tag)を取り除くことで、この内側のタグにアクセスすることができます。Q-in-Qに対応していないネットワーク機器では、内部のタグにアクセスできません。

注意

Q-in-Qの回避策としては、顧客側で複数の機器を使ってQ-in-Qフレームのカプセルを除去する方法や、単一のデバイスでループバックケーブルを使い、内タグと外タグのVLAN構成が異なる複数のポートをカスケード接続して管理する方法などがあります。しかし、これは一般的に本番ネットワークでは推奨されません。

Azure ピアリング VLAN

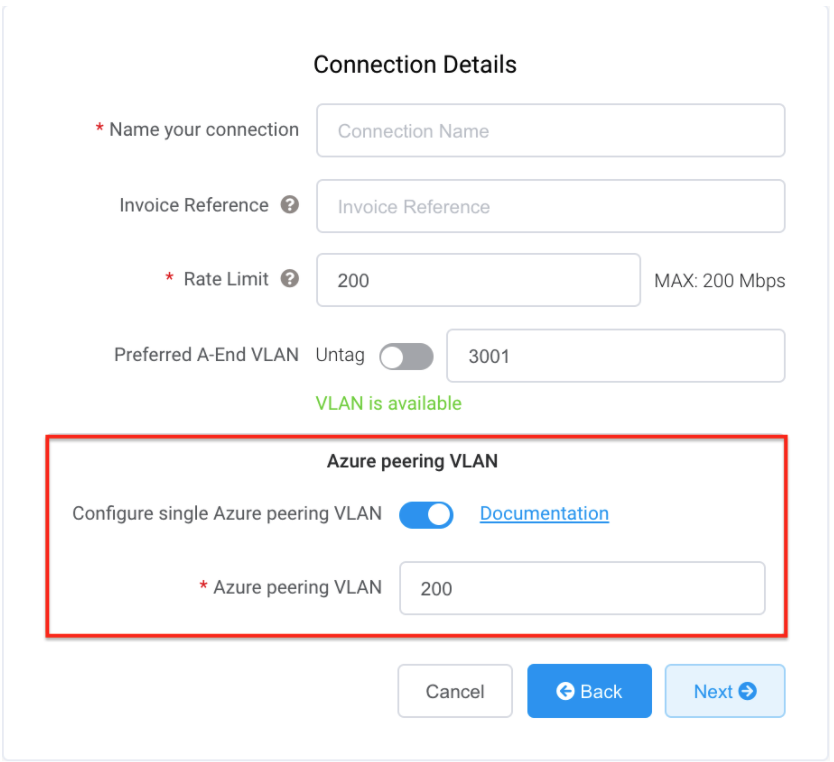

Microsoft Azure ExpressRoute接続では、MegaportはMicrosoftサービスキー(および関連付けられたプライマリおよびセカンダリターゲットエンドポイントの選択)を使用し、指定されたAzureピアリングタイプのカプセル化されたC-Tagをブレイクアウトする機能を提供します。 この機能を有効にするには、プライマリまたはセカンダリのターゲットB エンドポートを選択した後、新規 ExpressRoute 接続の「Connection Details (接続の詳細)」パネルにある「Configure Single Azure Peering VLAN (単一 Azure ピアリング VLAN の構成)」を有効にします。

ヒント

単一 Azure Peering VLAN のオプションを使用することをお勧めします。このオプションは、完全な機能と最もシンプルな実装を提供します。単一 Azure VLAN では、Q-in-Q 対応機器、MCR、タグなしポートを必要とせず、1 本の ER 回線でプライベートまたは Microsoft のピアリングを利用することができます。なお、このオプションでは、VXC ごとに 1 つのピアリング タイプ (プライベートまたは Microsoft) しか使用できないため、両方のピアリング タイプを使用するには 2 つの VXC が必要となります。

単一Azure ピアリング VLAN 機能を有効にすると、Azure ExpressRoute 構成で選択したピアリング タイプ構成に対して (Microsoft Azure ポータルまたはその他の構成方法を介して) 今後のステップで構成する値と一致する単一 Azure ピアリング VLAN を指定できます。詳細については、『Tutorial:Create and modify peering for an ExpressRoute circuit using the Azure portal (Azure ポータルを使用して ExpressRoute 回路のピアリングを作成・変更する)』を参照してください。

優先 A エンド VLANフィールドを空白にした場合、注文時にランダムに選択されたVLANがVXCに割り当てられますが、そうでない場合はVLANを入力すると、そのVLANが利用可能かどうかの検証チェックが行われます。

この例では、AzureのC-tag値200(関連するExpressRoute回線がプライベートタイプまたはMicrosoftピアリングタイプ)が、シングルタグのVXC VLAN値の3001に透過的にマッピングされています。つまり、物理的なMegaport・インターフェイスに接続されているカスタマー機器は、Q-in-Q 設定を行う必要はありません。dot1q VLAN 3001 は、関連する Microsoft 側の B エンド エッジ・デバイスに正しくラベル付けされます。

この設定では、特定のExpressRoute回路上のプライマリおよびセカンダリのMicrosoft ExpressRouteエンドポイントの両方を使用して、単一の顧客側ポートの異なるVLANタグにマッピングすることが可能です。これは、Azure ExpressRouteのサービスレベルアグリーメント(SLA)の目的に準拠しています。ただし、単一サイトのポートとデバイス (ゾーン) の多様性を採用するか、プライマリ/セカンダリの ExpressRoute 接続を Megaport 対応の 2 つのロケーションに分けて、構成に単一障害点が存在しないようにすることをお勧めします。

Azure ExpressRouteのSLAの詳細については、「Azure ExpressRouteのSLA」を参照してください。

この方法では、プライマリまたはセカンダリの ExpressRoute 側の VXC で複数のピアリング タイプを使用することはできません。なぜなら、このタグ変換は VXC の回路パスごとに 1 回しか行われないからです。ただし、1つのExpressRoute回線ペアで複数のピアリングタイプ間の帯域幅を分割することは、現在のところMicrosoftではサポートされていませんのでご注意ください。ほとんどの場合、この設定の目標を達成するためには、2つのExpressRouteペアを展開することが好ましいです。

注意

以下のセクションでは、Microsoft ExpressRouteの例に引き続き、回避策を説明します。なお、これらの回避策は、Azureエンドポイントに限ったことではなく、単一のS-Tag/外部VXC VLAN内で複数のC-Tag/内部VLANを伝送するために、BエンドがQ-in-Qを指定または要求するような、Megaportを介して行われる他の接続にも使用できます。Microsoft ExpressRouteの例を使用して、顧客シナリオを継続します。

S-Tagを自動的に管理するための、VXCのタグなし設定

注意

この方法を採用すると、Megaport は 1 つの B エンドターゲットしか設定できませんが、そのピアからのすべての内部 /C-Tagをsingle/dot1q タグで受信します。

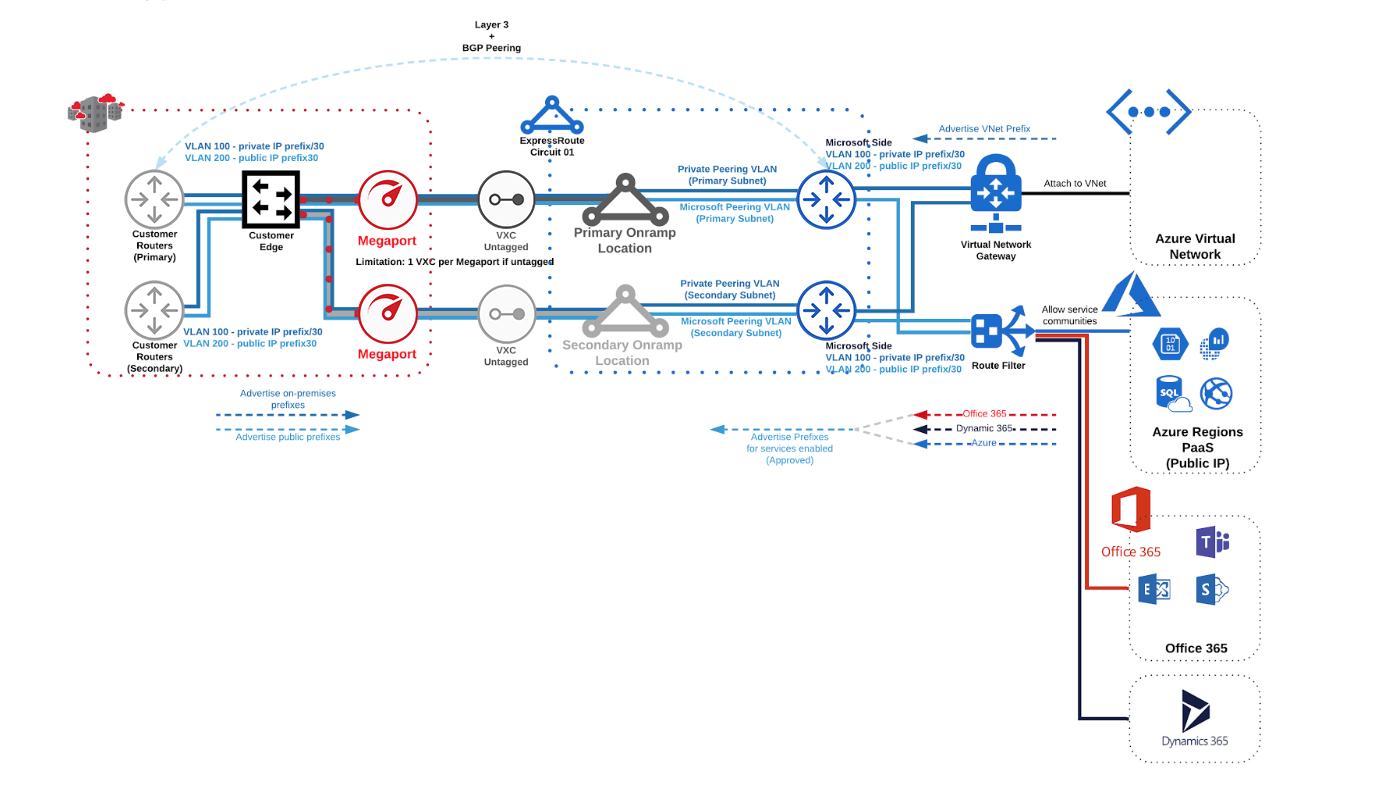

VXCは、Megaportが外側のVLAN(S-Tag)を削除し、内側のVLAN(C-Tag/s)の一方または両方を、プライベートピアリング、Microsoftピアリング、またはその両方としてMegaportに提示するように設定できます。

現在、このプロセスでは、1つのExpressRoute回路接続につき1つのVXCしか使用できません(プライマリポートまたはセカンダリポートの表示を選択)。ただし、このVXCでは1つまたは2つのdot1q VLAN(プライベート、Microsoftピアリング、またはその両方)として顧客のポートに表示され、両方のピアリングタイプをサポートできます。

重要

顧客ポートは、AzureポータルでAエンドの顧客ポートの指定のピアリングタイプに定義された内部VLANタグを受信します。詳細については、Microsoft Azure ExpressRouteへの接続を参照してください。

注意

ExpressRouteの各サブスクリプションには、選択されたマイクロソフトのエッジロケーションにおける2つのポートターゲットが含まれています。プライマリとセカンダリの両方のExpressRoute回路の配信を行うために、この構成ではMegaportの2つのポートが必要になります。Azure VNETのVLANタグは、両ポートで同じものを使用しています。Megaportは、プライマリ回路とセカンダリ回路のVLANタグを変更することはできませんし、同じ物理インターフェイスで同じVLANを2回配信することもできません。

注意

Azure ExpressRoute設定でプライベートまたはパブリックピアリングのみを構成した場合、構成されたVXCではExpressRouteサービスキーに関連付けられたVLANのみが利用可能となり、顧客ポートと1対1にマッピングされます。

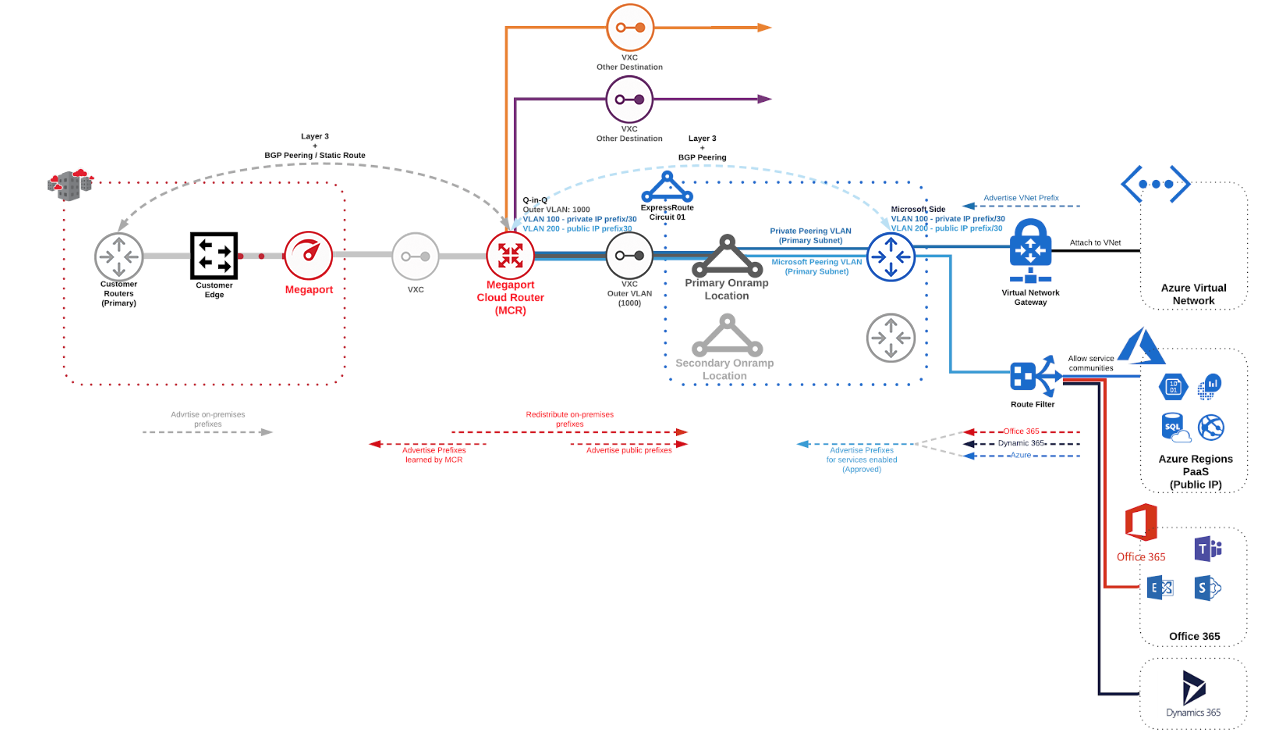

Megaport Cloud Routerの展開

Megaport Cloud Router (MCR) は、複数のクラウド宛先に接続するための Q-in-Q のサポートを含む、マルチクラウド、マルチリージョンの有効化をサポートします。S-Tag または外部タグは、MCR に関連付けられた A エンド VLAN に属し、C-Tag を透過的に伝送します。S-Tag は、Megaport ポータルで Azure Cloud にプライベート ピアリングとパブリック ピアリングをプロビジョニングするときに自動的に構成されます。この図は、構成例を示しています。

MCR 上の複数の Azure VXC が同じ VLAN 100 タグ(プライベート ピアリング)と同じ VLAN 200 タグ(パブリック ピアリング)を使用する場合、MCR は MCR で終了する各 Azure VXC の Q-in-Q トンネルを管理します。各 Azure VLAN は、引き続き個別の論理インターフェイスです。