プライベート接続を使用した AWS Outposts ラックの構成

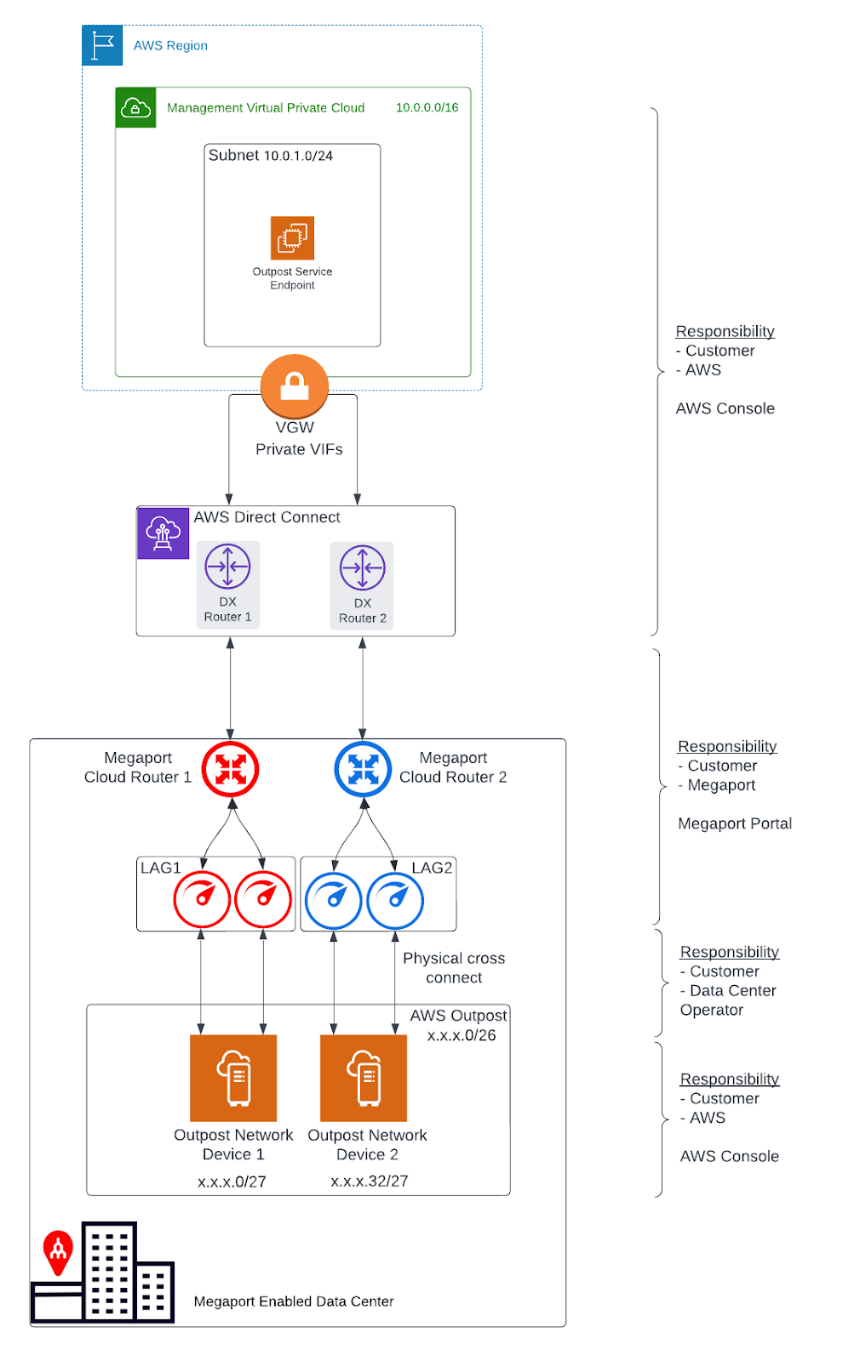

このトピックでは、Megaport Port、Megaport Cloud Router (MCR)、および仮想クロス コネクト (VXC) 経由で AWS Direct Connect ホスト型接続を使用して AWS Outposts を構築する方法について説明します。

AWS Outposts は、インターネット ゲートウェイ、仮想プライベート ゲートウェイ、Amazon Direct Connect ゲートウェイ、VPC エンドポイントなど、リージョン内でアクセス可能な VPC コンポーネントで、Amazon 仮想プライベート クラウド (VPC) を AWS リージョンから Outpost に拡張するものです。Outpost は、リージョン内の可用性ゾーンに配置され、その可用性ゾーンの延長として、耐障害性の目的で使用できます。

情報

Megaport では、Outposts の AWS Service Ready 認定を取得しています。

ヒント

このトピックの PDF 版をダウンロードします。

AWS Outposts を構築する理由

MegaportAWS Outposts ラックの Direct Connect ソリューションは、カスタム ハイブリッド アーキテクチャを提供し、以下を可能にします。

- ワークロードの実行場所とデータ所在地を制御し、ローカル データの所在地や超低レイテンシ処理に関する特定の要件に対応します。

- 使い慣れた AWS のサービス、ツール、API を使ってローカルでデータを処理します。

- 単一の AWS コンソールを使用して、クラウドとローカルで実行する同じサービスを完全に管理し、ハイブリッド IT 運用を合理化します。

- 規制要件を満たす距離にある同一国内での障害復旧を可能にします。これは、AWS リージョンが 1 つしかない国々で重要です。同じ国内でプライマリ サイトから安全な距離で復旧の設定を行うために、効果的に代替の第 2 リージョンを作成することができるためです。

注意

AWS Outposts の詳細については、『Outposts User Guide for Rack (ラック用 Outposts ユーザー ガイド)』を参照してください。このトピックには、AWS ユーザー ガイドからの抜粋が含まれています。

ネットワーク コンポーネント

Outpost ラック用の Megaport Direct Connect ソリューションには、以下のネットワーク コンポーネントと構築ロールが含まれます。

- AWS リージョンとオンプレミスのネットワーク

- リージョン内に複数のサブネットがある VPC

- 顧客所有の IP アドレス プール

- オンプレミス ネットワーク内の Outpost

- サブネット間ルーティング用の Megaport MCR

- AWS リージョン接続用の Megaport Port と VXC

- Megaport への物理ファイバー構内配線

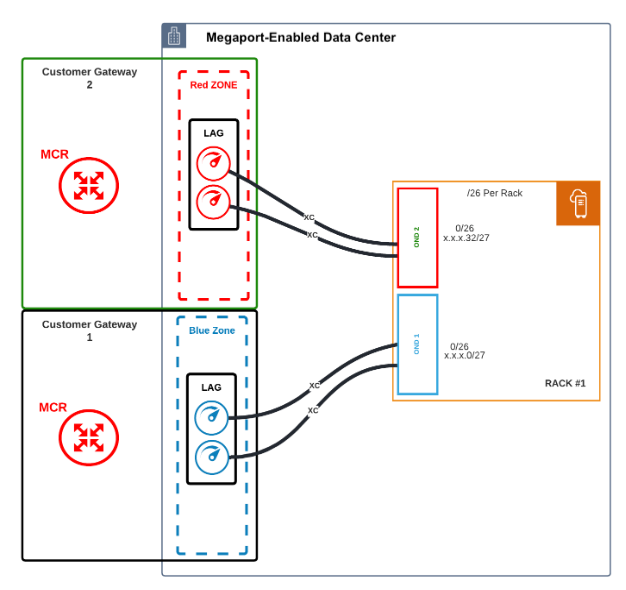

冗長性

各 Outpost ラック Networking Device (OND) と Megaport の間で完全な冗長性を確立するため、次の構成をお勧めします。

-

各 OND が Megaport にデュアル接続されている。

-

2 台の MCR が各 Outpost の構築用に構成されている。

-

同じ Outpost 構築のラック (2 番目、3 番目など) は同じ MCR ペアを使用し、追加ラック用の各 OND は同じデュアル ポートとリンク アグリゲーション グループ (LAG) 構成を使用する。

-

MCR は、異なる AWS Direct Connect のロケーションで終端する。

VPC とサブネット

VPC は、その AWS リージョン内のすべての可用性ゾーンにまたがっています。Outpost サブネットを追加することで、リージョン内の任意の VPC を Outpost に拡張することができます。Outpost サブネットを VPC に追加するには、サブネットの作成時に Outpost の Amazon Resource Name (ARN) を指定します。詳細については、このトピックにある Outpost サブネットの作成を参照してください。

Outposts は複数のサブネットをサポートします。EC2 インスタンスのサブネットは、Outpost で EC2 インスタンスを起動する際に指定できます。Outpost は AWS のコンピューティングとストレージの容量のプールであるため、インスタンスが構築される基盤となるハードウェアを指定することはできません。

各 Outpost は、1 つまたは複数の Outpost サブネットがある複数の VPC をサポートすることができます。VPC クォータについては、『Amazon Virtual Private Cloud User Guide (Amazon Virtual Private Cloud ユーザー ガイド)』の「Amazon VPC クォータ (Amazon VPC Quotas)」を参照してください。Outpost を作成した VPC の CIDR 範囲から、Outpost サブネットを作成します。Outpost のアドレス範囲は、Outpost サブネットに存在する EC2 インスタンスなどのリソースに使用することができます。AWS は、VPC の CIDR、または Outpost サブネット範囲をオンプレミスのロケーションに直接広報することはありません。

Outpost サービス リンク

Outpost から AWS リージョンに戻る接続は、サービス リンクと呼ばれます。Outpost リージョンの接続にプライベート接続オプションを選択すると、AWS は指定した VPC とサブネットを使用してサービス リンク接続を確立します。

最適なエクスペリエンスと耐障害性を実現するため、AWS では冗長接続を使用することを推奨しています。サービス リンク接続には、最低 500bps 以上の帯域幅の接続が必要です。帯域幅の要件は、以下によって異なります。

-

Outpost ラック数および Outpost の容量構成。

-

Amazon Machine Image (AMI) のサイズ、アプリケーションの弾力性、バースト速度の要件、リージョンへの Amazon VPC トラフィックなどのワークロードの特性。

通信パス

通信パスは、次の 2 つの目的のために考慮する必要があります。

-

サービス リンク パスと呼ばれる Outpost から AWS リージョンに戻る接続 - このパスを確立するには、OND 上で /30 または /31 の範囲で VLAN サブネットとサービス リンク VLAN 用の IP アドレスを指定します。

-

ローカル ゲートウェイ パスと呼ばれる、オンプレミスネットワークから VPC への接続 - このパスを確立するには、OND 上で /30 または /31 の範囲で VLAN サブネットとローカル ゲートウェイ VLAN 用の IP アドレスを指定します。

重要

このトピックでは、サービス リンク パスのみを取り上げます。ローカル ゲートウェイ パスの詳細は扱いません。ローカル ゲートウェイの詳細については、このトピックにあるローカル ゲートウェイ ネットワーク パラメーターと『Outposts User Guide for Rack (ラック用 Outposts ユーザー ガイド)』の「Local gateway (ローカル ゲートウェイ)」を参照してください。

サービス リンク ネットワーキング パラメーター

サービス リンクには、ネットワーク内で連続する 2 つの /27 ブロックとして広報される /26 IPv4 アドレス ブロックが必要です。これらの IP ブロックは、ローカル ネットワークで使用する RFC1918 アドレス空間、またはプライベートで使用する他の IP の範囲にすることができます。あるいは、公開アドレスである /26 を指定することもできます。

/26 IPv4 アドレス ブロック

これらの OND ネットワーキング パラメーターは、LAG 接続の OND 側と MCR 上の対応するエンドポイントを構成します。各 MCR に、以下が必要です。

- サービス リンクの BGP 自律システム番号 (AS 番号)。AS 番号は、各 MCR で同一にすることができます。

- MCR と OND 間のポイントツーポイント接続を表す VLAN。

- 各 MCR の IP アドレスとサブネット マスク (合計 2 個)。

各 OND は、サービス リンクの BGP AS 番号と IP アドレスとサブネット マスク (合計 2 個) を必要とします。MCR と Outpost の BGP AS 番号は異なる必要があります。

始める前に、この表にあるサービス リンク接続のネットワーキング パラメーターを定義します。

| コンポーネント | ネットワーキング パラメーター |

|---|---|

| サービス リンク BGP AS 番号 | 16 または 32 ビットの AS 番号 (プライベート AS 番号範囲: 64512 - 65534 または 4200000000 - 4294967294 から) |

| 最初の LAG (OND と MCR 間 #1) | Outpost IP アドレスとサブネット マスク (/30 または /31) |

| 顧客 IP アドレスとサブネット マスク (/30 または /31) | |

| 顧客 BGP AS 番号 (16 または 32 ビット) | |

| サービス リンク VLAN1 (LAG 間で同一にできる) | |

| 2 番目の LAG (OND と MCR 間#2) | Outpost IP アドレスとサブネット マスク (/30 または /31) |

| 顧客 IP アドレスとサブネット マスク (/30 または /31) | |

| 顧客 BGP AS 番号 (16 または 32 ビット) | |

| サービス リンク VLAN1 (LAG 間で同一にできる) |

ローカル ゲートウェイのネットワーキング パラメーター

重要

このトピックでは、サービス リンク パスのみを取り上げます。ローカル ゲートウェイ パスの構成の詳細は扱いません。ローカル ゲートウェイの詳細については、『Outposts User Guide for Rack (ラック用 Outposts ユーザー ガイド)』の「Local gateway (ローカル ゲートウェイ)」を参照してください。

ローカル ゲートウェイは、次の 2 つの目的を果たします。

-

オンプレミス宛のトラフィックを VPC の経路テーブルでターゲットとして提供します。

-

顧客所有の IP プールからアドレスが割り当てられたインスタンスに対して、ネットワーク アドレス変換 (NAT) を実行します。

インターネット向けの通信にも、ローカル ゲートウェイを使用することができます。

Megaport MCR を介したローカル ゲートウェイ接続には、現在のネットワークや目的に応じて、異なるオプションがあります。

Megaport LAG ポートからのローカル ゲートウェイ VLAN は、以下のオプションのいずれかに合わせて VLAN が構成されている場合があります。

- ローカル ゲートウェイを使わず、リージョンの通信用にサービス リンク パスのみを使用する場合もあります。

- 独立した Megaport Port を介した Outpost データ センター LAN。

- MCR を介したローカル AWS リージョン。

- Megaport ネットワークを介した任意の AWS リージョン。

- 世界中の任意の Megaport 対応データ センター。

ローカル ゲートウェイのネットワーキング パラメーターは、現状のネットワークとソリューションの要件によって異なります。

注文する前に

Outpost の注文は、2 つの手順からなります。まず、AWS に Outpost を注文します。Outpost のインストール後、Outpost サブネットを作成し、VPC とリンクさせます。

Outpost を注文する前に、次を行います。

-

以下の詳細な物理的要件を満たしていることを確認します。Outpost ラックのサイト要件。

-

AWS Enterprise Support プランが必要です。

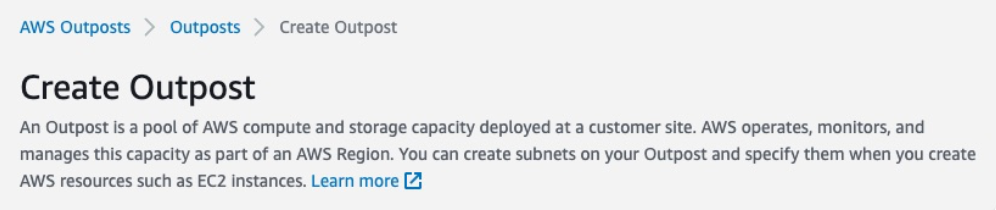

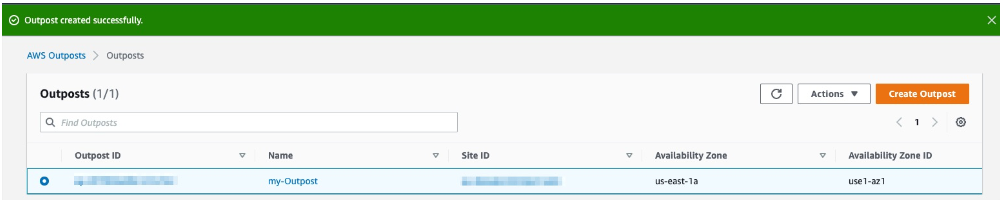

Outpost の注文

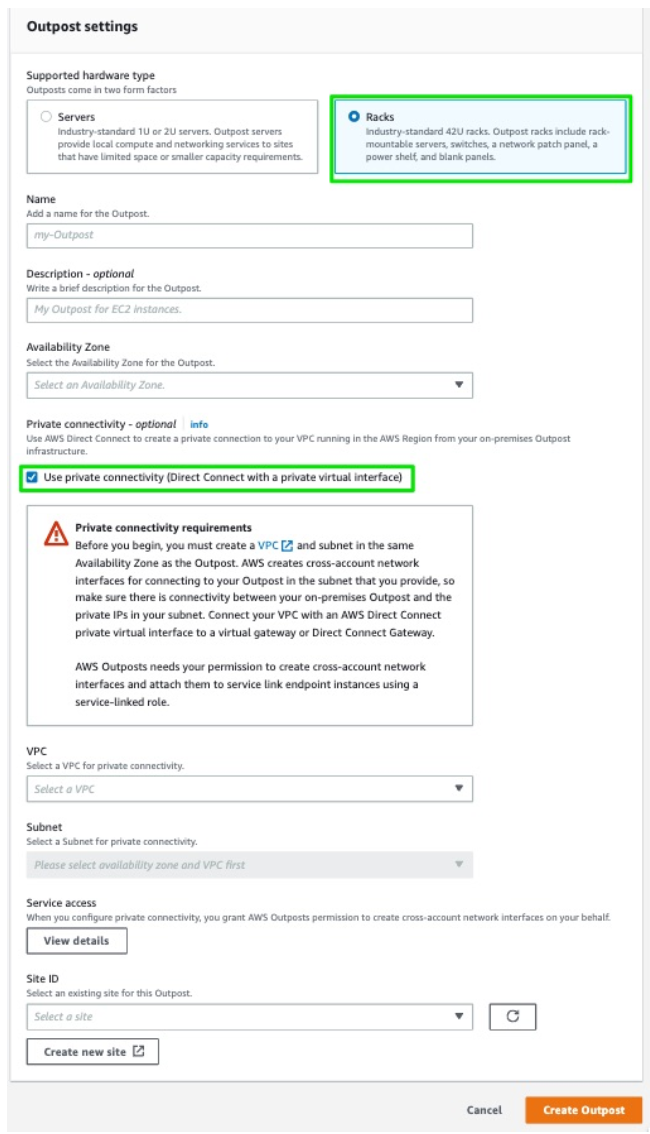

サイト要件が確認され、AWS サポート プランが導入されたら、以下の手順に従って Outpost を注文します。

Outpost を注文するには

-

AWS Outposts コンソール を開きます。

-

「Create Outpost (Create Outpost の作成)」を選択します。

-

「Racks (ラック)」ラジオ ボタンを選択します。

-

構築の名前と説明のフィールドを入力します。

-

ドロップダウン リストから、Outpost の可用性ゾーンを選択します。

-

「Use private connectivity (プライベート接続を使用する)]チェック ボックスを選択します。

Outpost のプライベート接続オプションを選択すると、AWS は自動的にプライベート接続のエンドポイントを作成し、AWS Outpost のプライベート接続に使用するよう選択した VPC サブネットの CIDR からプライベート IP を割り当てます。

これ以降は、次のようになります。

-

AWS Outpost ラックとリージョン内の AWS Outpost サービス エンドポイント間のすべてのサービス リンク トラフィックは、指定したプライベート接続を使用します。

-

AWS Outpost は、利用者に代わって以下のタスクを実行できるように、利用者のアカウントにサービスリンクされたロールを自動的に作成します。

-

指定したサブネットと VPC にネットワーク インターフェイスを作成し、ネットワーク インターフェイスのセキュリティ グループを作成します。

-

AWS Outpost サービスに対して、アカウント内のサービス リンク エンドポイント インスタンスにネットワーク インターフェイスをアタッチする権限を付与します。

-

アカウントからサービス リンク エンドポイント インスタンスにネットワーク インターフェイスをアタッチします。

-

-

-

VPC とサブネットについては、Outpost と同じ AWS アカウントと可用性ゾーンにある VPC とサブネットを選択します。

-

サイト ID については、「Create a new site (新規サイトの作成)」をクリックするか、ドロップダウン リストから既存のサイトを選択します。サイトの設定が表示されます。

-

「Create Outpost (Outpost の作成)」をクリックします。

-

左側のメニューから「Outposts catalog (Outposts カタログ)」を選択します。

-

「Supported hardware type (サポートされたハードウェアのタイプ)」を選択し、「Configuration (構成)」を選択します。

適切な構成オプションがない場合は、AWS Outpost チームに連絡してカスタム構成をリクエストします。

-

「Place order (発注)」をクリックします。

-

「Next (次へ)」をクリックします。

-

構成を確認し、「Place order (発注)」をクリックします。

Outpost 注文が作成され、スケジュールされたことを確認するダイアログが表示されます。Outpost がインストールされたという確認を受け取ったら、次の手順は Outpost ラックでインスタンスを起動することです。

インスタンスを起動する前に

Outpost 注文をインストールし、使用できるようになったら、Outpost ラック上で EC2 インスタンスを起動することができます。インスタンスを起動する前に、以下の前提条件を満たしていることを確認します。

-

IAM エンティティ (ユーザーまたはロール) に対して、ユーザーまたはロールがプライベート接続用にサービスリンクされたロールの作成を許可するように、権限を構成します。IAM エンティティは、以下のアクションにアクセスする権限が必要です。

iam:CreateServiceLinkedRole on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

iam:PutRolePolicy on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

ec2:DescribeVpcs

ec2:DescribeSubnets -

Outpost と同じ AWS アカウントと可用性ゾーンで、Outpost のプライベート接続のみを目的とした VPC を、/25 以上のサブネットで作成し、10.1.0.0/16 と競合しないようにします。(このブロックは、リージョン内のサブネットを含む VPC 内接続のために AWS が定義して使用します)。

-

データ センターの Outpost ロケーションと AWS リージョン間の Megaport AWS Direct Connect (DX) トランスポートを、VPC へのプライベート VIF 接続で有効化します。

-

Outpost が VPC にアクセスできるように、AWS Direct Connect 接続、プライベート仮想インターフェイス、および仮想プライベート ゲートウェイを作成します。

-

AWS Direct Connect 経由でサブネット CIDR をオンプレミスのネットワークに広報します。詳細については、『Direct Connect virtual interfaces (Direct Connect 仮想インターフェイス)』および『Working with AWS Direct Connect gateways (AWS Direct Connect ゲートウェイの操作)』を参照してください。

Outpost サブネットの作成

前提条件を満たした上で、Outpost サブネットを作成する必要があります。

Outpost サブネットを作成し、関連する AWS リージョンの VPC とリンクさせると、その VPC はOutpost 自体もカバーするようになります。

Outpost サブネットを作成するには

- AWS Outposts コンソール を開きます。

- 左側のナビゲーション ペインから「Outposts」を選択します。

- インストール済みの Outpost を選択します。

- 「Actions (アクション)」を選択し、「Create Subnet (サブネットの作成)」をクリックします。

- VPC を選択し、割り当て可能なサブネットの IP 範囲を決定します。

- 「Create (作成)」 を選択します。

AWS は、指定した VPC とサブネットを使用してサービス リンク接続を確立します。サービス リンクが確立されると、Outpost が稼働し、AWS の構成が完了します。

Megaport の構成

これで Megaport 側の Outposts 構築の準備ができました。以下に、手順の詳細へのリンクと共に、構成手順の概要を示します。

- Megaport Port を作成します。

- 1 つまたは 2 つの MCR と VXC 接続を作成します。

- AWS Direct Connect ホスト型接続を作成します。

- AWS Portal で接続を受け入れます。

- AWS Portal で VIF を作成します。

- Port と MCR 間にプライベート VXC を作成し現在の会社アカウントで MCR に接続します。プライベート VXC は、基本的に、A エンド (利用者のポート) と B エンド (プライベート VXC 宛先タイプ、この場合は MCR) 間のポイントツーポイント イーサネット接続です。接続の B エンドとしてターゲット MCR を選択します。

Outposts ラックから Megaport Ports への物理的な接続

標準的な冗長構築は 4 つの物理ポートで構成され、ここに示すようにファイバー構内配線で Outposts ラックに接続されます。

構成に関する注意:

- 各 OND は、ファイバー構内配線を介して 2 つの物理ポートに接続されます。

- 各 OND は物理的な冗長性のために別々のゾーン (赤または青のいずれか) に接続されます。

- 各ポートは、 Link Aggregation Control Protocol (LACP) を使用して、LAG グループに構成・構築する必要があります。赤色の多様性ゾーンにあるポートは、LAG グループに属しています。青い多様性ゾーンにあるポートは、別の LAG グループになります。

- ポートは 10 Gbps で構築する必要があります。

- ポートを作成すると、ポートの作成で説明したように、Megaport ワーク上のポート割り当てのための授権書 (LOA) が生成されます。この LOA は、データ センター事業者がファイバー設備を接続する際に使用されます。参考までに、終端ポートの仕様はこちらにあります。

- 多様性のため、赤と青の多様性ゾーンは別々の MCR に配置されます。

- LAG ポートと MCR は同じデータ センター内にある必要はありません。別々のロケーションに配置して、Megaport ネットワークで仮想的に接続することができます。

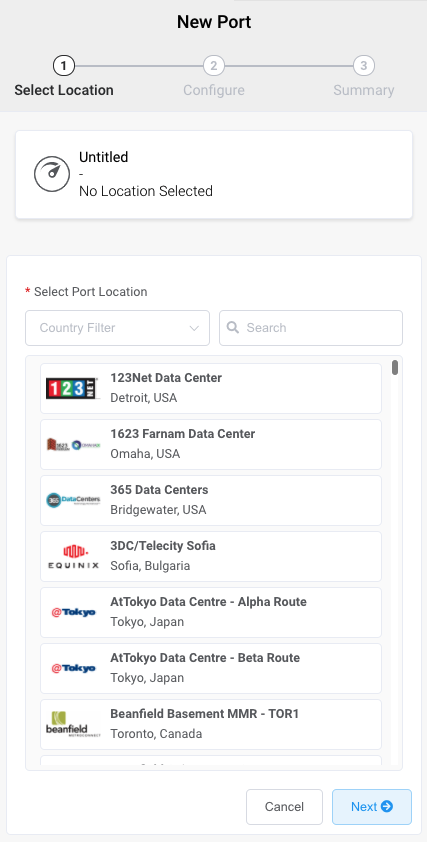

ポートの作成

Megaport Portal では、順を追って、データ センターのロケーションを選択し、ポートの詳細を指定し、発注できるようになっています。

注意

先に進む前に、Megaport Portal アカウントが設定されていることを確認します。詳細については、Megaport アカウントを設定するを参照してください。

ポートを作成するには

-

Megaport Portal で、「Services(サービス)」ページに移動します。

-

「Create Port (ポートの作成)」をクリックします。

-

Outposts ラックが構築されたデータ センターを選択し、「Next (次へ)」をクリックします。

リストでローカル マーケットを検索するには、国フィルターに国を入力するか、検索フィルターにデータ センターの詳細を入力します。

-

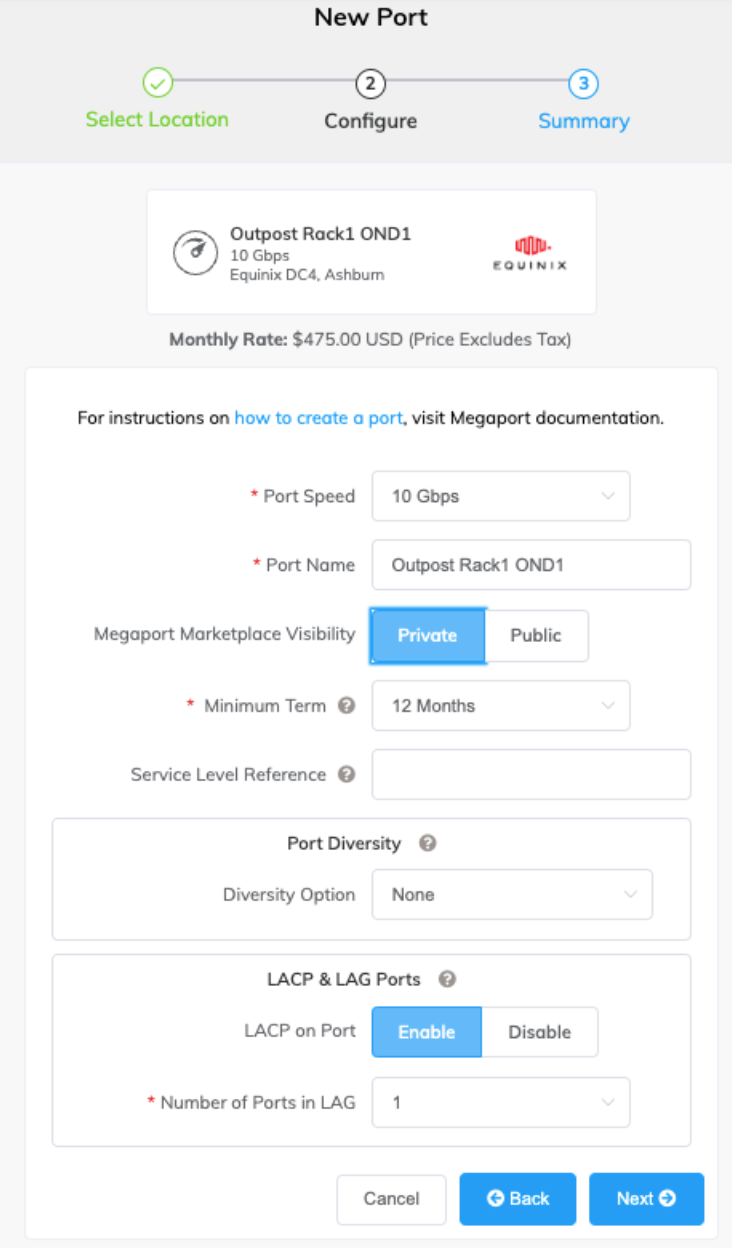

ポートの詳細を指定します。

-

Port Speed (ポート速度) – ドロップダウン リストから 10 Gbps を選択します。

-

Connection Name (接続名) – 簡単に識別できるポートの名前を指定します。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、『Associating a Deal with a Service (サービスへのディールの関連付け)』を参照してください。

-

Megaport Marketplace Visibility (Megaport Marketplace の可視性) – デフォルトでは、ポートは企業にとってプライベートなもので、Megaport ネットワークから社内、チーム、およびリソース向けのサービスを使用するようになっています。「Private (プライベート)」に設定されている場合、ポートは Megaport Marketplace で検索できません (ただし、他のユーザーはサービス キーを使用して引き続き接続できます)。「Public (パブリック)」をクリックして、新しいポートとプロファイルを Megaport ネットワークに表示し、インバウンド接続要求を行います。初期設定後、ポートをプライベートからパブリックに変更することができます。Marketplace プロファイルの設定の詳細については、Megaport Marketplace の作成を参照してください。

-

Minimum Term (最低利用期間) – 1 か月、12 か月、24 か月または 36 か月を選択します。期間が長くなると、月額料金が下がります。デフォルトでは、月ごとのローリング期間が選択されています。

注意

パートナーおよびパートナーが管理するアカウントでは、ポートの契約期間を表示したり、変更したりすることはできません。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用するポートの識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

ポートに関連付けられた VXC は、ポート サービス レベル参照番号で自動更新されません。

-

Port Diversity (ポートの多様性) – ドロップダウン リストから多様性オプションを選択します。2 つの異なるポートを作成するか、選択した既存のポートを基に新規ポートを作成することができます。ポートの多様性を構成する詳細については、ポートの多様性を参照してください。

-

LACP on Port (ポートの LACP) - Outposts ラック ソリューションでは、ポートを LACP で有効にする必要があります。LAG のメンバーとなるポートについて「Enable (有効化)」をクリックします。

注意

LACP を有効にするには、ポート速度が 10 Gbps 以上である必要があります。LAG に含めるポートの数を最大 8 まで指定します。LAG の詳細については、リンクアグリゲーショングループを作成するを参照してください。

価格は、選択に基づいて動的に更新されます。(パートナーが管理するアカウントの中には、価格の詳細が表示されないものもあります。)

-

-

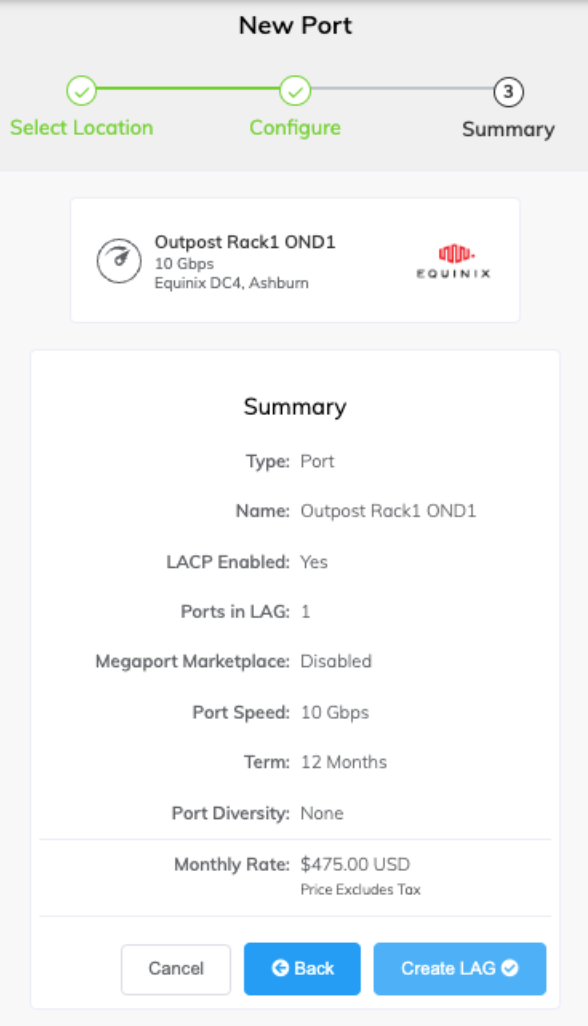

「Next (次へ)」をクリックして、「Summary (概要)」画面を表示します。

-

選択したオプションを確認し、「Create LAG (LAG の作成)」をクリックします。

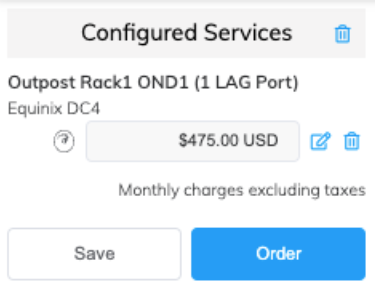

新規作成されたポートとその月額料金が「Configured Services (構成済みサービス)」の下に表示され、接続を追加する準備が整います。有効化されていないマーケットでサービスを作成すると、まず有効化するよう促されます。

-

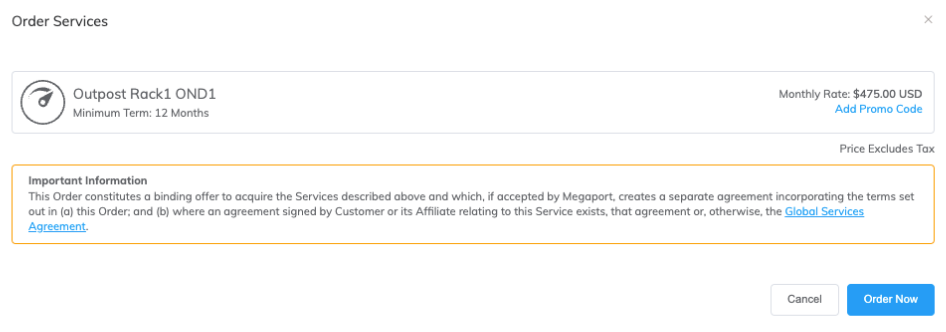

「Order(注文)」をクリックして新規ポートを今すぐ構築するか、「Save(保存)」をクリックして設定済みのサービスを保存してから注文します。

-

「Create Port (ポートの作成)」をクリックして、他のロケーションにポートを追加します。

-

「Order Now(今すぐ注文)」をクリックして、新規ポートのプロビジョニングを開始します。

ほとんどの場合、Portはすぐにプロビジョニングされますが、場合によってはそれ以上かかることもあります。ポートがプロビジョニングされた後、 Megaport はサービスに適用される責任分界点を指定する授権書 (LOA) を生成します。LOAのPDFがメールで送られてきます。

-

「Services(サービス)」ページの新しいポートの横にある「Download LOA(LOA のダウンロード)」リンクをクリックします。ポートが利用可能になると、「Download LOA(LOAのダウンロード)」のリンクが表示されます。

-

データセンター事業者に LOA を提供して、ネットワークデバイスから新規ポートへの物理的な構内配線を確立します。

注意

Megaport のグローバル サービス契約に概説されているように、新しい構内配線の費用と関連する VXC 料金は顧客の負担となります。

MCR の作成

このトピックでは、Megaport Cloud Router (MCR) を作成する方法について説明します。Megaport Portal では、順を追って、ロケーションの選択、MCR 構成の詳細の指定、および発注ができるようになっています。

開始する前に、ポータルアカウントを設定する必要があります。MCR インスタンスは、登録しているビリング マーケットでのみ作成できます。詳細については、Megaport アカウントを設定するを参照してください。

![]() MCR の作成プロセスに関する 3 分のビデオをご覧ください。

MCR の作成プロセスに関する 3 分のビデオをご覧ください。

MCR を作成するには

-

Megaport Portal で、「Services(サービス)」ページに移動します。

-

「Create MCR (MCR の作成)」をクリックします。

-

MCR は、Megaport コア ロケーションに物理的に配置されています。MCR 用に希望するデータ センターのロケーションを選択し、「Next (次へ)」をクリックします。選択する国は、すでに登録済みのマーケットである必要があります。

注意

リストでローカル マーケットを検索するには、国フィルターに国を入力するか、検索フィルターにデータ センターの詳細を入力します。

-

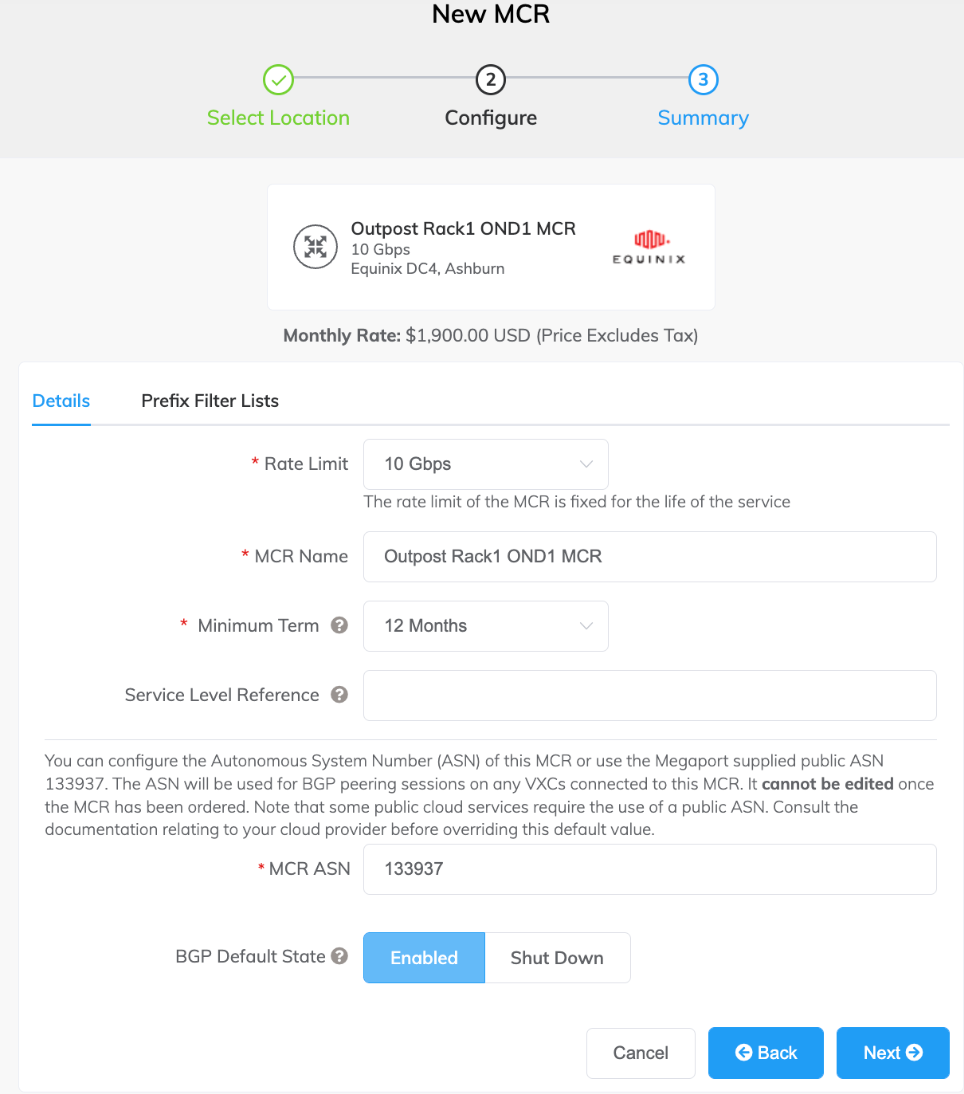

MCR の詳細を指定します。

-

Rate Limit (帯域制限) – ドロップダウン リストから帯域制限を選択します。MCR は、1 Gbps から 10 Gbps まで拡張できます。帯域制限は、MCR を介したすべての接続の速度を決定する総容量です。MCR 帯域幅は、それに追加されたすべてのクラウドサービスプロバイダー(CSP)接続間で共有されます。帯域制限は、サービスの期間中は固定されています。

-

MCR Name (MCR 名) – 特に複数の MCR をプロビジョニングする予定の場合は、簡単に識別できる MCR の名前を指定します。必要に応じて、後で名前を変更できます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、『Associating a Deal with a Service (サービスへのディールの関連付け)』を参照してください。

- Minimum Term (最低利用期間) – 最低利用期間なしを選択して従量課金制にするか、12、24、36 か月の中から利用期間を選択します。期間が長くなると、月額料金が下がります。デフォルトでは、12 か月の期間が選択されています。

注意

パートナー アカウントおよびパートナー マネージド アカウントでは、MCR の契約期間を表示したり、変更したりすることはできません。

契約期間の詳細については、「MCR の価格設定と契約期間」を参照してください。

- Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する MCR の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

MCR に関連付けられた VXC は、MCR サービス レベル参照番号で自動更新されません。

-

MCR ASN (MCR AS 番号) – この MCR の自律システム番号 (AS 番号) を指定するか、Megaport によって提供されるデフォルトのパブリック AS 番号 133937 を使用します。ほとんどの設定では、デフォルトの AS 番号が適切です。AS 番号は、この MCR に接続されているすべての VXC での BGP ピアリングセッションに使用されます。

-

BGP Default State (BGP デフォルト状態) – BGP 接続をデフォルトで有効にするかシャットダウンするかを選択します。

構成を保存してすぐに構成した新規 BGP セッションをライブ状態にする場合は、デフォルトの「Enabled (有効)」を選択します。設定を保存するときに、設定した新規 BGP セッションをシャットダウン状態のままにする場合は、「Shut Down(シャットダウン)」を選択します。

たとえば、仮想クロスコネクト(VXC)全体に多数の BGP セッションを追加する予定で、経路情報を交換する前に他のルーターセットアップを実行する必要がある場合などに「Shut Down(シャットダウン)」オプションを選択できます。ルーターの設定が完了したら、関連する BGP セッションに移動して、ルーターを有効にすることができます。

BGP セットアップ画面で、個々の接続に対してこの設定をオーバーライドできます。個々の接続の BGP 状態をオーバーライドする方法の詳細については、BGP 接続をシャットダウンするを参照してください。

-

-

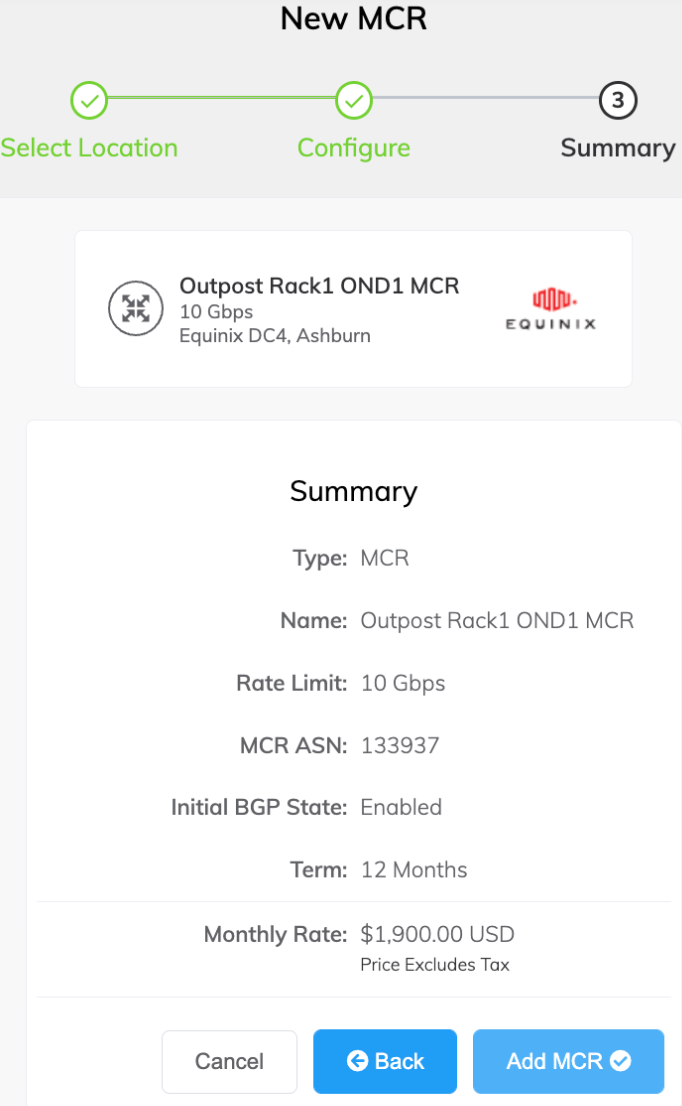

「Next (次へ)」をクリックして、「Summary (概要)」画面を表示します。

月額料金は、ロケーションと帯域制限に基づいています。(パートナーが管理するアカウントの中には、価格の詳細が表示されないものもあります。)

-

選択したオプションを確認し、「Add MCR (MCR の追加)」をクリックします。

-

「Create MCR(MCR の作成)」をクリックして、他のロケーションに MCR を追加します。

-

「Order (注文)」をクリックします。

-

「Order Services(サービス注文)」契約を確認し、「Order Now(今すぐ注文)」をクリックします。

- 注文する前に、「Save(保存)」をクリックし、設定済みの MCR を保存します。

- 「Add Promo Code(プロモーションコードの追加)」をクリックしてプロモーションコードを入力し、「Add Code(コードの追加)」をクリックします。

MCR プロビジョニングが完了するまで約 59 秒かかります。

注意

MCR は後払いであるため、1 月 15 日に注文した場合、最初の請求書は 2 月 1 日になり、1 月 15 日から 1 月 31日までの料金が反映されます。

MCR の構築が完了したので、次は AWS Direct Connect に仮想クロス コネクト (VXC) を追加します。

AWS への MCR 接続の作成

MCR から AWS Direct Connect (DX) への VXC は、Portal 経由で作成できます。このトピックの手順に従い、単一または複数の AWS リージョン (単一の AWS アカウント内) にある、選択した VPC または VPC の範囲に直接接続する、プライベート VIF 接続を確立します。

開始する前に

注意

AWS は AWS Outposts プライベート接続向けの AWS Transit Gateway をサポートしていません。必要に応じて、リージョンをまたがる Direct Connect アクセスに対する Amazon Direct Connect ゲートウェイをサポートします。本記事では、 プライベート仮想インターフェイス (VIF) 経由での AWS VGW への終端がデフォルトで推奨される構成となっています。

プライベート仮想インターフェイス

MCR から AWS へのプライベート接続を作成する前に、以下があることを確認します。

- AWS アカウント番号。

- VPC に関連付けられた AWS 仮想プライベート ゲートウェイまたは Direct Connect ゲートウェイ。

- AWS ゲートウェイの AS 番号。AWS ゲートウェイを作成する場合、プライベート接続にはプライベート AS 番号をお勧めします。また、複数の VXC インスタンスを同じターゲット AS 番号にルーティングすると、異常を引き起こす可能性があるため、AWS のデフォルト AS 番号 (通常は 7224) の置き換えをお勧めします。

MCR から AWS Direct Connect への VXC の接続

前提条件を満たした後、MCR から AWS への VXC を作成できます。

注意

ベスト プラクティスとして、AWS Direct Connect ホスト型接続モデルを使用することをお勧めします。このセクションでは、Direct Connect のサービス提供モデルとして、AWS ホスト型接続に焦点を当てます。

ホスト型接続の構成プロセスには MCR のルーティング情報への自動アクセスがないため、Megaport Portal でルーティングを手動で構成し、AWS 仮想インターフェイスと MCR A エンドの構成の両方に BGP ピアリングの詳細を指定する必要があります。

AWS Direct Connect ホスト型接続の作成

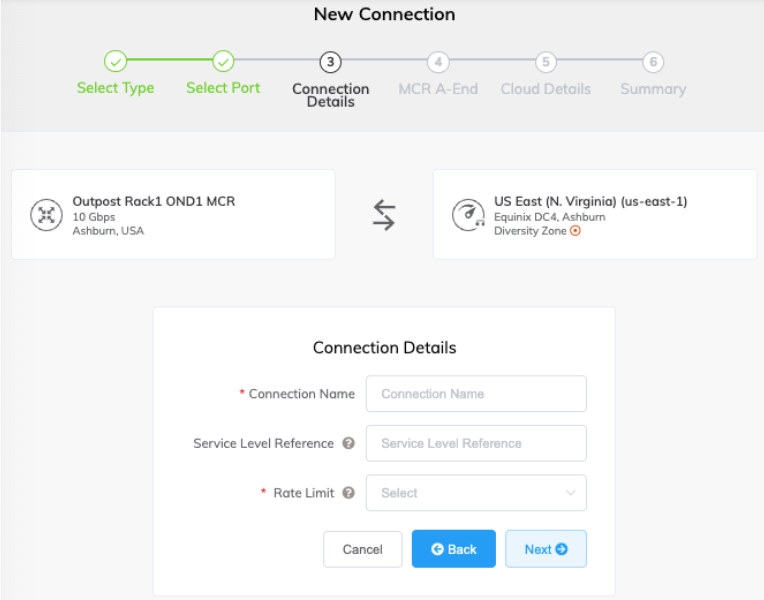

MCR から AWS へのホスト型接続 VXC を作成するには

-

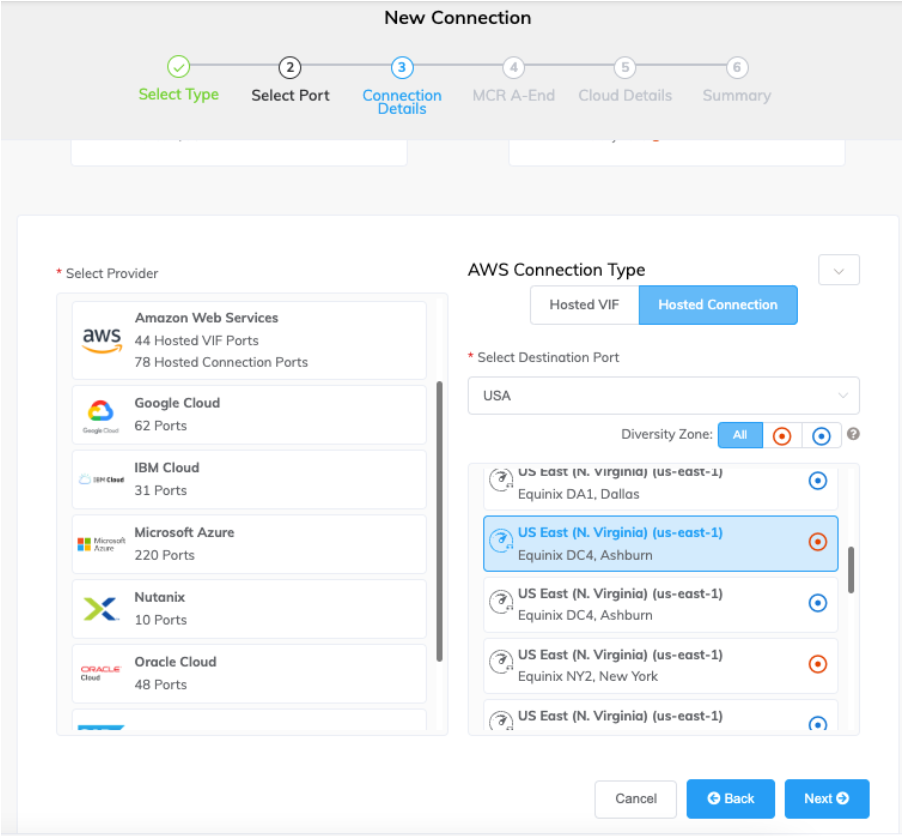

Megaport Portal で、「Services (サービス)」 ページに移動し、使用する MCR を選択します。

-

「+Connection (+接続)」、「Cloud (クラウド)」 の順にクリックします。

-

サービス プロバイダーに AWS、AWS 接続方式にホスト型接続をそれぞれ選択して、宛先ポートを選択し、「Next (次へ)」をクリックします。

各宛先ポートでは、青色またはオレンジ色アイコンにより、その多様性ゾーンを示します。多様性を実現するには、2 つの接続をそれぞれ異なるゾーンで作成する必要があります。

国フィルターを使用して選択を絞り込み、多様性ゾーンごとにフィルター処理できます。

-

接続の名前 (Megaport Portal での表示用) および帯域制限 (Mbps) を入力します。オプションで、コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

帯域制限では VXC の速度を指定し、月ごとの請求の詳細が、ロケーションと帯域制限に基づいて表示されます。

注意

Outpost ラック VXC でサポートされる最小帯域制限は 500 Mbps です。

-

「Next (次へ)」をクリックします。

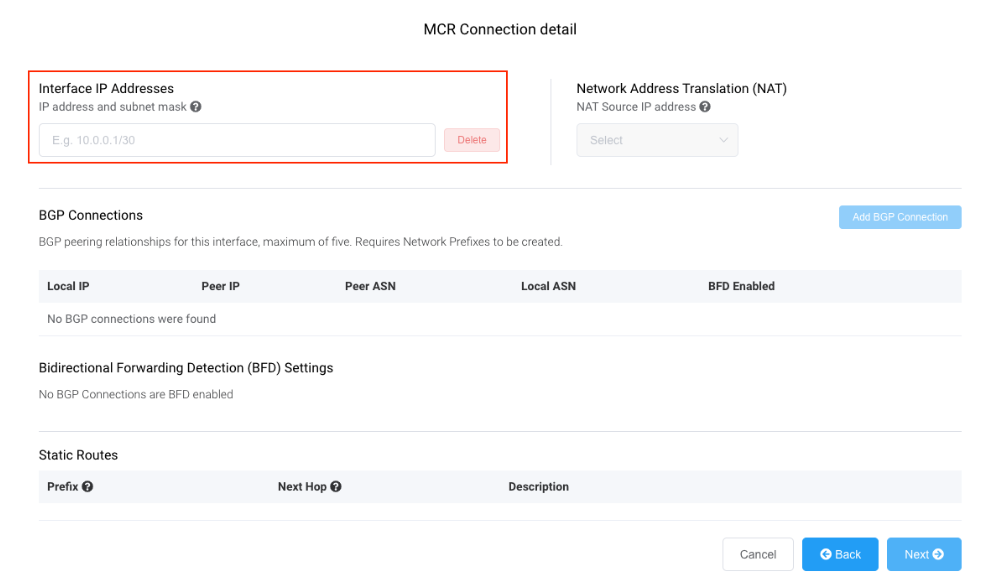

-

MCR 接続の詳細のために、CIDR 形式で IP アドレスを提供してください。

この値はインターフェイスの IP アドレスであり、AWS への BGP ピアリングに使用される MCR IP アドレスです。プライベート アドレス スペースに /30 アドレスを割り当てます。

必要に応じて、セカンダリ IP アドレスを追加できます。

注意

これらの値は、VXC 構成の A-End の詳細で変更できます。

-

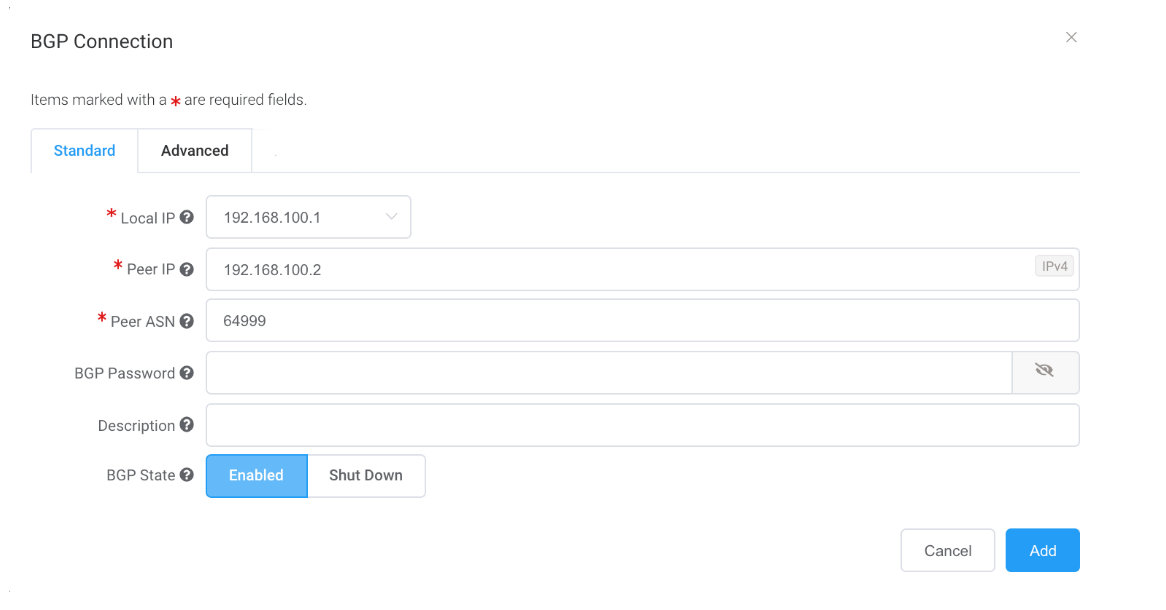

「Add BGP Connection (BGP 接続の追加)」をクリックします。

-

次の値を指定します。

-

Local IP (ローカル IP) – BGP ピアと通信するこのインターフェイスの IP アドレスです。

メニューは、インターフェイスの IP アドレスとして指定したアドレスに基づいて、自動的に入力されます。

-

Peer IP (ピア IP) – BGP ピアの IP アドレスです。

この例では、ローカル IP は 192.168.100.1 であるため、ピア IP アドレスは 192.168.100.2 になります。 - Peer ASN (ピア AS 番号) – AWS ゲートウェイの AS 番号です。

-

BGP Password (BGP パスワード) – ピアを認証するための共有キーです。

このフィールドは、VXC の作成の場合はオプションですが、BGP ピアリングの設定の場合は必須です。VXC を作成した後に追加できます。

共有キーの長さは1から25文字です。キーには、次の文字のいずれかを含めることができます。

a-z

A-Z

0-9

! @ # . $ % ^ & * + = - _ -

Description (説明) – オプションで、この接続を識別するために役立つ説明を含めます。

説明は 1 から 100 文字で指定します。 -

BGP State (BGP 状態) – 接続を削除せずにシャットダウンします。

初期設定は、MCR の A-End の設定から取得されます。BGP状態を有効またはシャットダウンしても、既存のBGPセッションには影響しません。BGP の状態は、新規 VXC のみに影響します。この設定は、個々の接続の MCR 状態をオーバーライドします。「MCR の作成」を参照してください。

この接続のために AWS コンソールで仮想インターフェイスを作成する場合は、これらの値を一致させます。

-

-

「Add (追加)」をクリックします。

BGP の詳細は、「BGP Connection (BGP 接続)」 の詳細の下に表示されます。

-

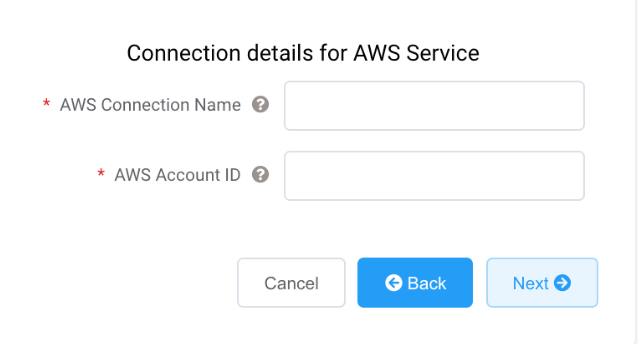

「Next (次へ)」をクリックします。

-

AWS サービスの接続の詳細を指定します。

-

AWS Connection Name (AWS 接続名) – これはテキスト フィールドであり、AWS コンソールに表示される仮想インターフェイスの名前になります。「AWS Connection Name (AWS 接続名)」 には、1 つ前のステップで指定された名前が自動的に入力されます。

-

AWS Account ID (AWS アカウント ID) – 接続するアカウントの ID です。この値は、AWS コンソールの管理セクションにあります。

-

-

「Next (次へ)」をクリックして接続の詳細の概要に進み、「Add VXC (VXC の追加)」をクリックして接続を注文します。

VXC 接続が正常に構築されると、その接続は Megaport Portal の「Services (サービス)」ページに表示され、MCR に関連付けらます。VXC タイトルをクリックして、この接続の詳細を表示します。

サービス ステータス (レイヤー 2) は開始されますが、BGP (レイヤー 3) は開始されません。これは、構成がまだ存在しないからです。

Megaport Portal で接続を構築したら、AWS コンソールで接続を受け入れる必要があります。

接続の受け入れ

接続を受け入れるには

-

Services (サービス) > AWS Direct Connect > Connections (接続)」 に移動して、接続名をクリックし、詳細を確認して受け入れます。詳細については、AWS のドキュメンテーションを参照してください。

AWS が接続を構築する間、状態は数分間保留になります。

VIF の作成

仮想インターフェイスを作成するには

-

AWSコンソールで、「Create Virtual Interface(仮想インターフェイスを作成)」をクリックします。BGP ピアリングには次の値を入力します。

- Your router peer IP (使用するルーター ピア IP) – MCR で構成された BGP ピア IP です。

- Amazon router peer IP (Amazon ルーター ピア IP) – AWS エンドポイントで構成された BGP ピア IP です。

- BGP authentication key (BGP 認証キー) – BGP セッションの認証に使用されるパスワードです。

重要

-

AWS では、プライベート仮想インターフェイスを作成するための詳細な手順を提供しています。

-

Megaport Portal で接続に付与した名前は、このページの「Connection (接続)」リストに表示されます。

-

VLAN にデータが入力され、編集可能であるように見えます。しかし、変更しようとするとエラーになります。

AWS でホスト型接続を受け入れ、BGP ピアリングの設定で仮想インターフェイスを作成すると、Megaport Portal での VXC の状態が構成済みに変わります。

ポートと MCR 間のプライベート VXC の作成

このセクションでは、Megaport ネットワーク内のポートと Megaport Cloud Router 間でプライベート VXC (仮想クロス コネクト)を接続する方法について説明します。

ポートを構成すると、プライベート VXC を構築して、現在の会社アカウントの MCR に接続できます。プライベート VXC は、基本的に、A エンド (利用者のポート) と B エンド (プライベート VXC 宛先タイプ、この場合は MCR) 間のポイントツーポイント イーサネット接続です。

プライベート VXC を構築するには

-

Megaport Portalで「Services (サービス)」ページに移動し、使用するポートを選択します。

-

発信元ポート(A エンド)を選択します。

-

「+Connection (+接続)」をクリックします。

-

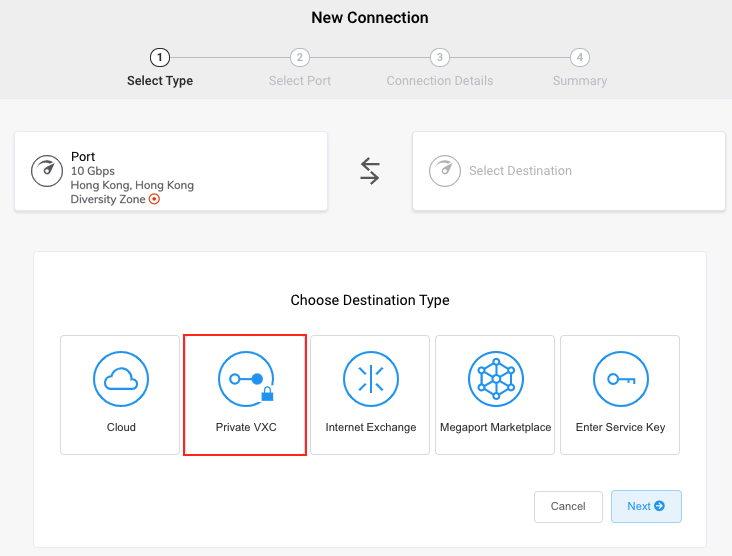

「Private VXC (プライベート VXC)」をクリックします。

-

ターゲット MCR (B エンド) を選択します。

-

「Next (次へ)」をクリックします。

-

VXC の詳細を指定します。

-

Connection Name (接続名) – 簡単に識別できる VXC の名前を指定します。必要に応じて、後で名前を変更できます。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

-

Rate Limit (帯域制限) – 帯域制限を Mbps で指定します。表示される最高速度は、両端の最低速度で設定されます。

-

Preferred A-End VLAN (優先 A エンド VLAN) – A エンドのこの接続に 802.1q VLAN タグを指定します。各 VXC は、ポート上で個別の VLAN として配信されます。これは、このポートの一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。すでに使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合、Megaport が値を割り当てます。ポートのタグの設定は、「Tagged (タグあり)」のままにしておきます。

-

-

「Next (次へ)」をクリックします。

MCR 接続の詳細ページが表示されます。

次の手順では、この VXC の BGP 設定を構成します。MCR に接続されている VXC ごとに、1 つ以上のインターフェイス、IP アドレス、BGP 接続、または静的経路を設定できます。ほとんどの VXC は 1 つのインターフェイスを使用します。この場合、インターフェイスを 1 つ指定し、BGP 接続を 1 つ追加します。

VXC の BGP 設定を構成するには

-

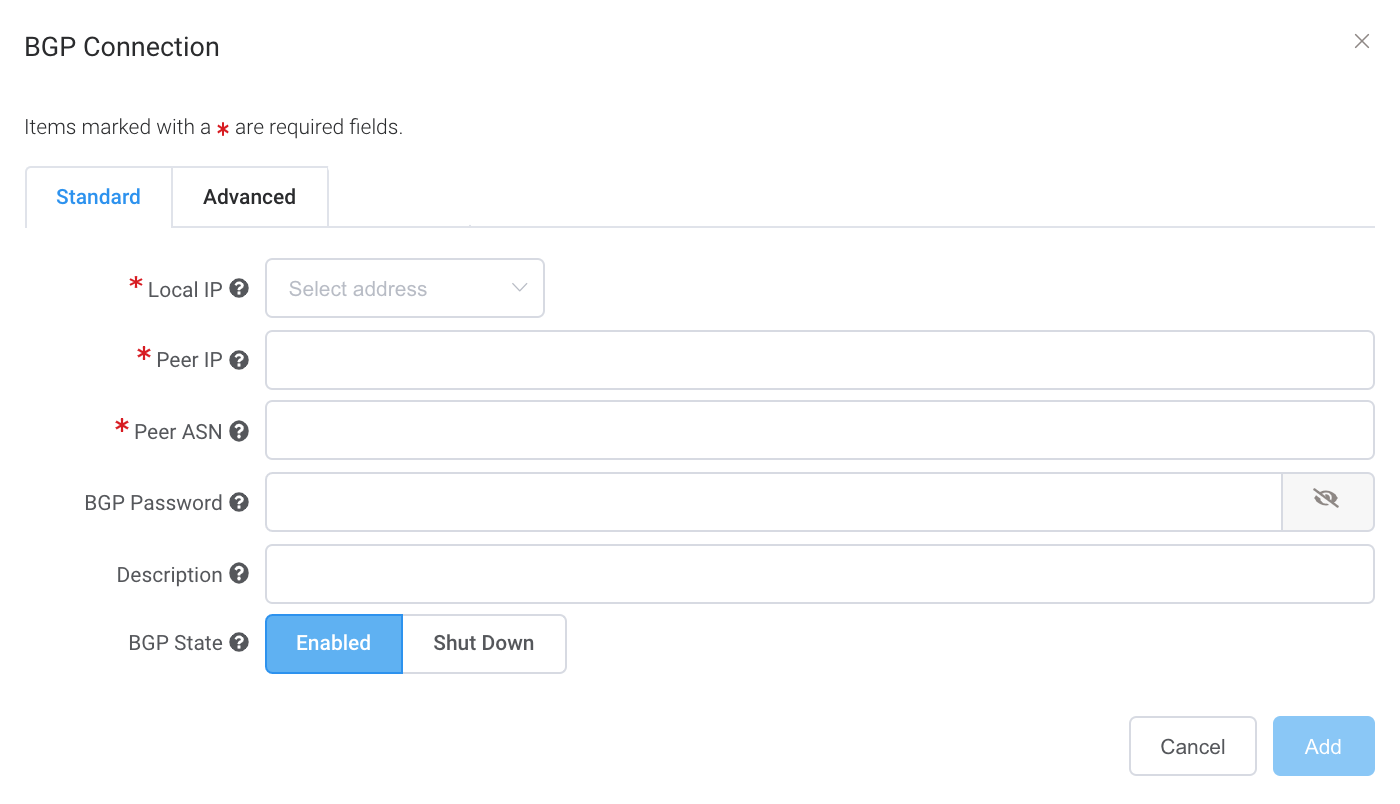

「MCR Connection detail (MCR 接続の詳細)」ページで、「Add BGP Connection (BGP 接続の追加)」をクリックします。

-

BGP ピアと通信するこのインターフェイスのローカル IP をドロップダウン メニューから選択します。

-

ピア設定が OND に関連する場合は、ピア IP、ピア AS 番号について BGP の詳細を指定します。

-

「Add (追加)」をクリックして、VXC を保存します。これらの手順を繰り返して、さらに VXC を構成します。

-

「Next (次へ)」をクリックします。

-

「Order (注文)」をクリックして、注文プロセスに進みます。

VXC が構築されると、ポータル サービス ページでそれらを表示できます。サービス ID 番号は、接続の両端の VXC で同じであることに注意してください。

BGP 設定を確認する

MCR Looking Glass は、BGP 設定を単一画面で表示します。詳細については、MCR Looking Glass を介したトラフィック ルーティングの表示を参照してください。

BGP ステータスを表示するには

- Megaport Portal で、「Services (サービス)」を選択します。

- VXC を選択します。

- MCR A エンドまたは MCR B エンドをクリックします。

- 「Details(詳細)」を選択します。

BGP をトラブルシューティングする

「Services(サービス)」 > 「Connection Detail(接続の詳細)」ページにステータスの問題が表示された場合は、次の項目を確認します。

- VXC を選択し、MCR A エンドまたは B エンドを選択します。

- 「BGP Connections(BGP 接続)」で、VXC の A エンドに正しいローカル AS 番号が使用されていることを確認します。

- 正しいピア IP アドレスが使用されていることを確認します。

- VXC の A エンドに正しい BGP MD5 パスワードが使用されていることを確認します。

BGP 設定が正しく見える場合:

-

BGP ピアが TCP ポート 179(BGP)およびその他の関連するエフェメラルポートからの入力または出力をブロックしていないことを確認します。

-

BGP ピアが AWS に 100 を超えるプレフィックスを広報していないことを確認します。AWS に広報される経路の最大数は 100 です。100 の広報された経路のプレフィックス制限を超えると、BGP セッションは無効になります。

BGP 接続をシャットダウンする

BGP セッションを削除せずに一時的に無効にするには、この設定を使用します。BGP シャットダウンは、新規経路の設定、メンテナンス、トラブルシューティングなどの実行中に、BGP 接続を管理上シャットダウンする方法を提供します。

BGP 接続を一時的に無効にするには

- Megaport Portal で、「Services(サービス)」ページに移動します。

- VXC を選択し、A エンドまたはB エンドを選択します。

- BGP 接続の詳細が表示されたら、「Shut Down(シャットダウン)」をクリックします。

- 「Yes(はい)」をクリックして確認します。