Microsoft Azure ExpressRoute への接続

Megaport は、データ センターと Microsoft Azure 間の高速で安全なプライベート接続を簡単にプロビジョニングし、世界中の数百の拠点から Azure プライベート リソースと Microsoft パブリック リソースへの専用アクセスを提供します。

Azure ExpressRoute接続の概要

Megaportでは、ExpressRouteへの2種類の接続を提供しています。Megaportを介してMicrosoft Cloudへの仮想相互接続を注文するか、ポイントツーポイントイーサネットリンク(ExpressRoute Direct)を介してMicrosoft Cloudに直接接続できます。

このトピックでは、VXCを介したAzureへの接続について説明します。直接接続の詳細については、Microsoft Azure ExpressRouteの直接接続の設定を参照してください。

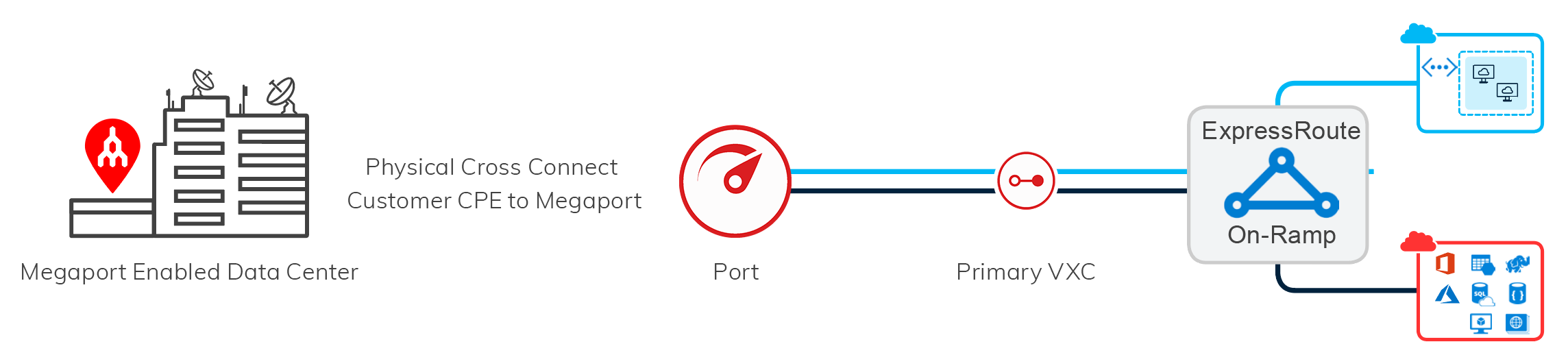

Megaport を含む ExpressRoute を介して Microsoft Cloud (Azure) に接続する場合、VXC は接続のレイヤー 2 コンポーネントを形成し、レイヤー 3 の BGP 接続は顧客間で直接確立されます。 確立されます。

ExpressRoute接続には2つの要素が関係しています。1 つ目は ExpressRouteプラン で、Microsoftから直接請求されます。(正確な価格設定になるように、 正しい地域と通貨を選択してください)。2つ目は、ExpressRouteの場所に接続するための Megaportを使用したVXCです。

ExpressRouteのサブスクリプションごとに、Microsoft Cloud側の2つの仮想ポートが含まれています。Microsoft は ExpressRoute の接続に関する SLA を提供していますが、これに準拠するには、冗長性を確保するために Microsoft の各仮想ポートに ExpressRoute VXC を展開する必要があります。

Megaportは、AzureプライベートおよびMicrosoft(パブリック)ピアリングの、両方の ピアリングインターフェイスへのExpressRouteアクセスをサポートしています。Azureプライベートは 承認を必要としないためすぐに利用できますが、Microsoft(パブリック)ピアリングには、 MicrosoftによるパブリックIPスペースの手動検証が必要で、 一部のパブリックエンドポイント(Office 365など)では追加の検証が必要となります。 これらのピアリングインターフェイスは両方とも、802.1adの設定を使用して 単一のVXCを介して配信されます。ExpressRouteの回線をプロビジョニングする際には、1つの回線に複数のVNETを接続することができます(デフォルトでは10までですが、プランによってはそれ以上も可能です)。

次の図は、一般的な ExpressRoute の構築を示しています。

注意

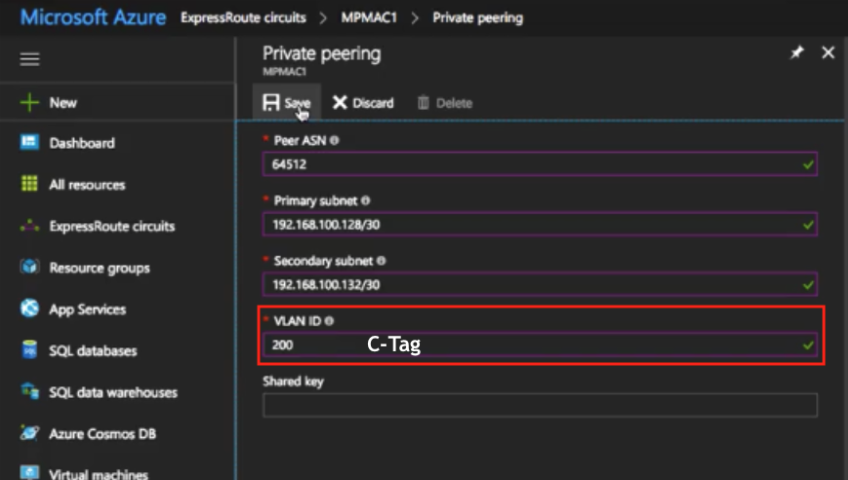

Microsoftに接続するVXCには、2つの「内部」VLANが含まれています。これらは C-Tagged VLANと呼ばれ、Azureコンソールで 設定されます。「外部」VLANタグはS-Tagと呼ばれ、Megaport Portalの VXC に割り当てられた VLAN です。

ExpressRoute接続の作成

ExpressRoute接続を構築するには、ExpressRouteプランを選択し、 Azure Portal で ExpressRoute 回線を構築する必要があります。構築すると、サービスキーを取得します。サービス キーをコピーして、Megaport Portal にログインします。

-

Megaport Portal で、 [Services(サービス)] ページに移動し、使用するポートを選択します。

ポートをまだ作成していない場合は、 ポートの作成をご参照ください。 1. ポートのVXC接続を追加します。

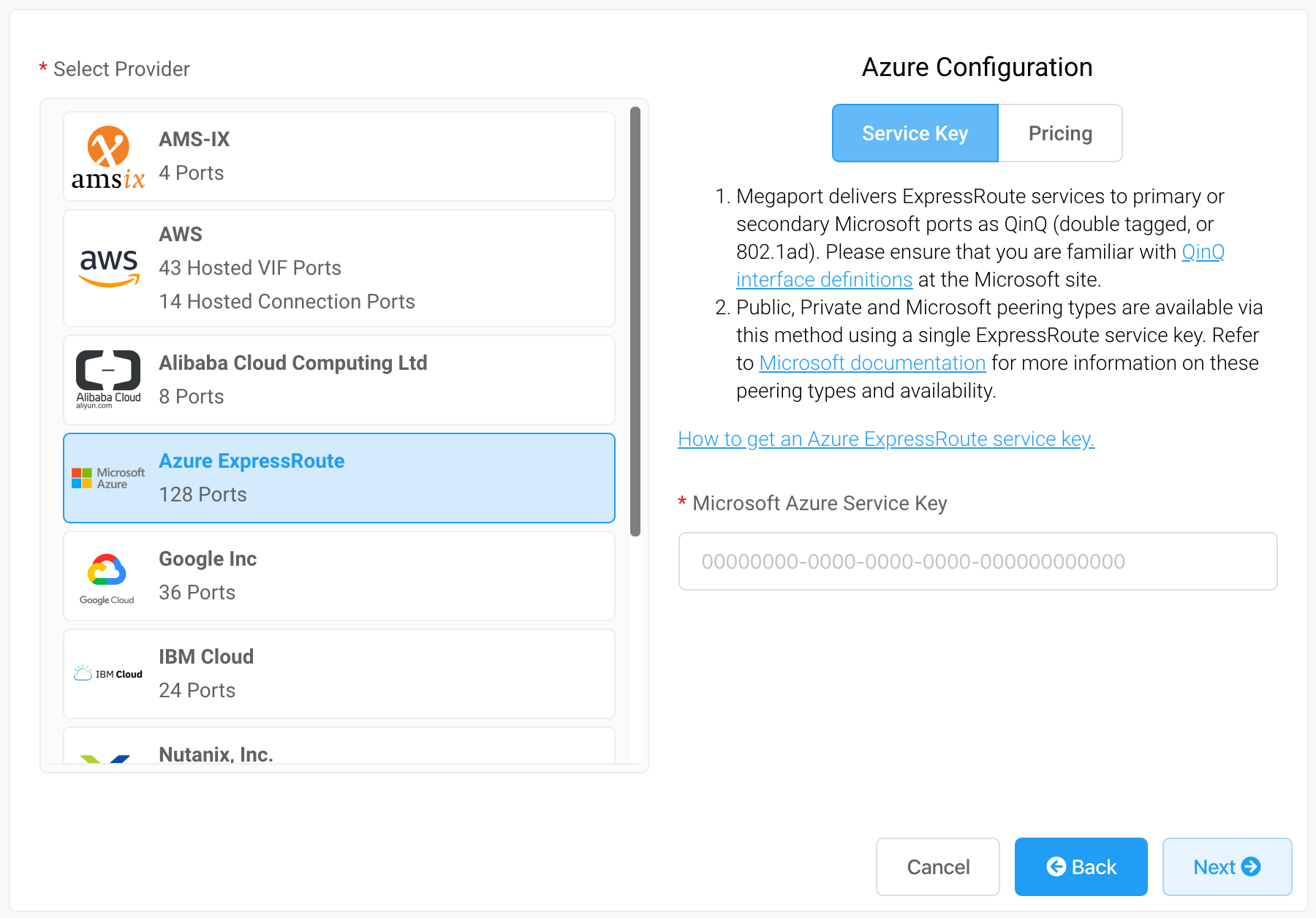

「+Connection(+接続)」、「Cloud(クラウド)」、「Azure ExpressRoute」の順にクリックします。

-

ExpressRouteサービスキーをMicrosoft Azureサービスキーのフィールドに追加します。 追加します。

ポータルはキーを確認してから、ExpressRouteリージョンに基づいて ポータルはキーを確認してから、Azure PortalでExpressPortを作成したときに選択したピアリングロケーションに基づいて、利用可能なポートを表示します。例えば、ExpressRouteサービスがシドニーのピアリングロケーションに展開されている場合は、シドニーのターゲットのみを選択することができます。

-

最初の接続の接続ポイントを選択します。

設定画面には、Azure Resource Managerコンソールやチュートリアルビデオなどの リソースへの便利なリンクが 表示されます。

-

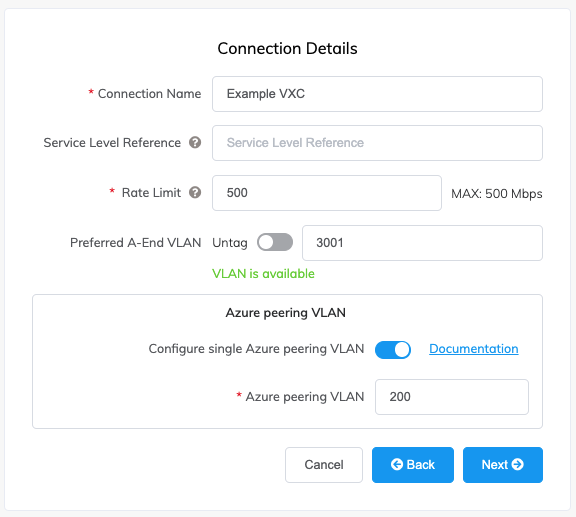

次の接続の詳細を指定します。

-

Connection Name (接続名) – Megaport Portal に表示される VXC の名前です。

-

Service Level Reference (サービス レベル参照) (オプション) – コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

注意

パートナー マネージド アカウントは、サービスにパートナー ディールを適用することができます。詳細については、「取引をサービスに関連付ける」をご覧ください。

-

Rate Limit (帯域制限) – これは Mbps 単位の接続速度です。Azure コンソールの設定から自動生成されます。

-

Preferred A-End VLAN (優先 A エンド VLAN) – デフォルトでは、Q-in-Q が有効になっています。この接続に未使用の VLAN ID を指定します (ExpressRoute の場合は、データ センターの S-Tag です)。この接続の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。Q-in-Q を有効にすると、Microsoft とプライベートの両方のピアリング、プライマリとセカンダリの両方の Azure ExpressRoute 回路を構築できるという利点がありますが、顧客側でデュアル タグを終端するには、ルーティングとスイッチングのハードウェアが Q-in-Q 対応でなければなりません。

わかりやすくするために、お使いのオンプレミス デバイスは、内部 (C-Tag) と外部 (S-Tag) のタグで構成されています。対応する外部タグは、上記のように Megaport Portal で構成されます。内部タグは、Microsoft Azure Portal で ExpressRoute ピアリング VLAN ID の下でプロビジョニングされます。

-

-

「Next (次へ)」をクリックします。

-

2 つ目の接続を構築するには (これを推奨します)、サービス キーを再利用して、これらの手順を繰り返します。2 つ目の接続を追加することで、Azure ExpressRoute の SLA を確実に受信することができます。Azure は、単一接続に対する SLA を提供しません。

-

「Next(次へ)」をクリックして注文プロセスを続行します。

Q-in-Qに対応していない機器でのExpressRouteへの接続

Q-in-Qの技術を使用していない組織もあります。お使いの機器が Q-in-Q に対応していない場合は、このセクションで説明するオプションを参照してください。

単一 Azure ピアリング VLAN の構成

VXC をシングル タグ VLAN ソリューションで構成することができます。Azure でピアリングを構成するには、ポートの VLAN (A エンド) とピアの VLAN (B エンド) が必要です。なお、単一 Azure ピアリング VLAN では、VXC ごとに 1 つのピアリング タイプ (プライベートまたは Microsoft) しか使用できないため、両方のピアリング タイプを使用するには 2 つの VXC が必要となります。

ヒント

単一 Azure ピアリング VLAN を使用することをお勧めします。このオプションは、完全な機能と最もシンプルな実装を提供します。単一 Azure ピアリング VLAN では、Q-in-Q 対応機器、MCR、タグなしポートを必要とせず、1 本の ER 回線でプライベートと Microsoft のピアリングを利用することができます。

注意

Azure サービス キーを複数回再利用して、プライマリおよびセカンダリ VXC と両方のピアリングをプロビジョニングすることができます。

例えば、Q-in-Q に対応していない環境で、プライベートと Microsoft のピアリングの両方を使用したい場合、単一 Azure ピアリング VLAN を使用して次の 4 つの VXC をプロビジョニングできます。

- VXC 1 - B エンドの VLAN 100 があるプライマリ プライベート ピアリング。

- VXC 2 - B エンドの VLAN 100 があるセカンダリ プライベート ピアリング。

- VXC 3 - B エンドの VLAN 200 があるプライマリ Microsoft ピアリングで、プライマリ オプションを再利用。

- VXC 4 - B エンドの VLAN 200 があるセカンダリ Microsoft ピアリングで、セカンダリ オプションを再利用。

Q-in-Q に対応していない機器で ExpressRoute へ接続する他のオプション

-

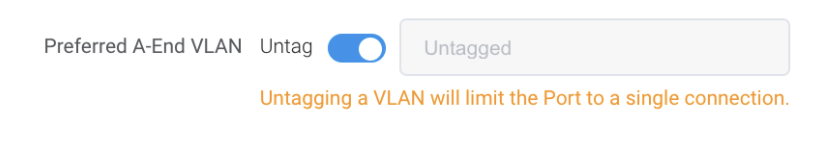

(優先 A エンドVLAN に「Untag (タグなし)」を選択して) 接続をタグなしにし、Microsoft Azure に専用ポートを割り当てることで、Q-in-Q の要件を取り除くことができます。Megaport は、トラフィックの方向に応じて、外部 VLAN の S-Tag を正しく適用または除去します。このポートでは 1 つの VXC しか構築できないため、拡張性に乏しく、Azure SLA を受信できないということになります。しかし、タグなし接続は一時的な解決策として役立ちます。

-

Megaport Cloud Router (MCR) を構築することで、Q-in-Q に対応できるようにします。

注意

Q-in-Q の詳細については、 Q-in-Q の構成 を参照してください。

単一 Azure ピアリング VLAN の有効化

Azure ピアリング VLAN を有効にすると、Azure ExpressRoute の構成で選択したピアリング タイプの構成に対して (ステップ 8 で) 構成した値と一致する単一の Azure ピアリング VLAN を (Microsoft Azure Portal を介して) 指定することができます。

**単一 Azure ピアリング VLAN を有効化するには

-

ExpressRouteへの接続を作成するにはのステップ1から5までの手順を実行します。

-

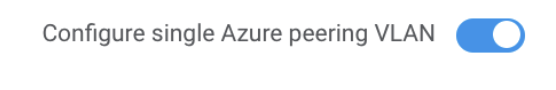

「AzureピアリングVLAN」で「Configure single Azure peering VLAN(単一のAzureピアリングVLANの作成)」オプションを有効にします。

-

必要な ExpressRoute ピアリングについて、2 から 4093 の範囲でピアリング VLAN タグを入力します。 Megaport はこれを利用して、B エンドの ExpressRoute ピアリング VLAN ID に直接マップバックするピアリング VLAN タグを設定します。タグは有効な ExpressRoute の VLAN ID である必要があり、正しいペアを構成するためには、VXC の Azure B エンドの VLAN ID と一致させる必要があります。

- 「Next (次へ)」をクリックします。

月額料金を含む概要ページが表示されます。 - 「Back(戻る)」をクリックして変更を加えるか、「Add VXC(VXCを追加)」をクリックします。

- 2 つ目の接続を構築するには (これを推奨します)、2 つ目の VXC を作成します。同じサービスキーを入力し、もう一方の接続先を選択し、ステップ 3 で構成した ExpressRoute ピアリングに同じピアリング VLAN ID を入力します。

- 「Next(次へ)」をクリックして注文プロセスを続行します。

-

Azure Portal でピアを構成し、C-Tag の VLAN ID を Megaport Portal で入力した単一 Azure ピアリング VLAN タグと一致させます。

この図は、Azure PortalでVLAN C-Tagを設定したところです。

-

オンプレミスの機器の設定を行います。

既存の 単一 Azure ピアリング VLAN を変更するには

- 「Services (サービス)」ページで、Megaport Portal の接続の横にある歯車アイコンをクリックします。

- 単一 Azure ピアリング VLAN ID を変更します。

- 「Save(保存)」をクリックします。

- 「Next (次へ)」をクリックします。

- Azure Portal でピアを構成し、C-Tag の VLAN ID を Megaport Portal で入力した単一 Azure ピアリング VLAN タグと一致させます。

単一 Azure ピアリング VLAN を確認するには

- 「Services (サービス)」ページで、Megaport Portal の接続の横にある歯車アイコンをクリックします。

「Connection Details (接続の詳細)」ページには、単一 Azure ピアリング VLAN の値が表示されます。

タグなしVXCのタグ付きVXCへの変換

タグなしVXCの既存のAzureサービスにタグを付けることができるようになり、物理的なポートを追加することなく、既存のポートに即座に追加サービスを発注できるようになりました。

重要

タグなしVXCをタグ付きVXCに変換すると、サービスが停止します。

既存のタグなしVXCをタグ付きVXCに変換するには

- 「Services (サービス)」ページで、Megaport Portal の接続の横にある歯車アイコンをクリックします。

- Untagの選択を無効にします。

- 顧客のMegaport側のVLANの、優先AエンドVLANタグを入力します。

- 単一 Azure ピアリング VLAN の設定の有効化

- ExpressRouteピアリングの、2~4093の範囲のピアリングLAN IDを入力します。

Megaportはこれを利用して、BエンドのExpressRouteピアリングVLAN IDに直接マップバックするピアリングVLANタグを設定します。タグは有効なAzure ExpressRouteのVLAN IDである必要があり、正しい組み合わせを設定するためには、VXCのAzure BエンドのVLAN IDと一致させる必要があります。 - 「Save(保存)」をクリックします。

- 「Next (次へ)」をクリックします。

- Azure Portal でピアを構成し、C-Tag の VLAN ID を Megaport Portal で入力した単一 Azure ピアリング VLAN タグと一致させます。

ExpressRoute 接続の削除

ExpressRoute 接続を削除する必要がある場合があります。Azure 側にアクティブな BGP ピアリングがある場合、ExpressRoute 接続を Megaport Portal から直接削除することはできません。したがって、ExpressRoute 接続を削除するには、次の手順に従います。

ExpressRoute 接続を削除するには

- Azure Portal で ExpressRoute 接続のピアリングを削除します(プライベートまたは Microsoft)。

- Megaport Portal で VXC を削除します。

詳細については、「VXC の終了」を参照してください。 - Azure Portal で ExpressRoute 接続を削除します。

これにより、Megaport と Azure の間で予約されてたネットワーク リソースが解放されます。