専用のクラウド接続パスを介したクラウドネイティブVPN/暗号化オプションの有効化

ExpressRouteからMicrosoft AzureまたはDirect ConnectからAmazon Web Servicesを介してパブリッククラウドへの専用接続を実装する場合、トランスポートパスのセキュリティは、潜在的な中間者攻撃のリスクを最小限に抑えるためのセキュリティリスク評価の一部です。

AzureとAWSは、それぞれの専用クラウド接続オプションを介してVPNサービスを使用する方法の詳細を公開しています。

しかし、ExpressRouteまたはDirect Connectの接続パートナーとしてMegaportを使用するのはどうでしょうか。Megaportは、クラウドへのプライベートな経路を超えて何を提供できますか?

このトピックでは、専用のクラウド接続を活用するいくつかのシナリオについて説明します。

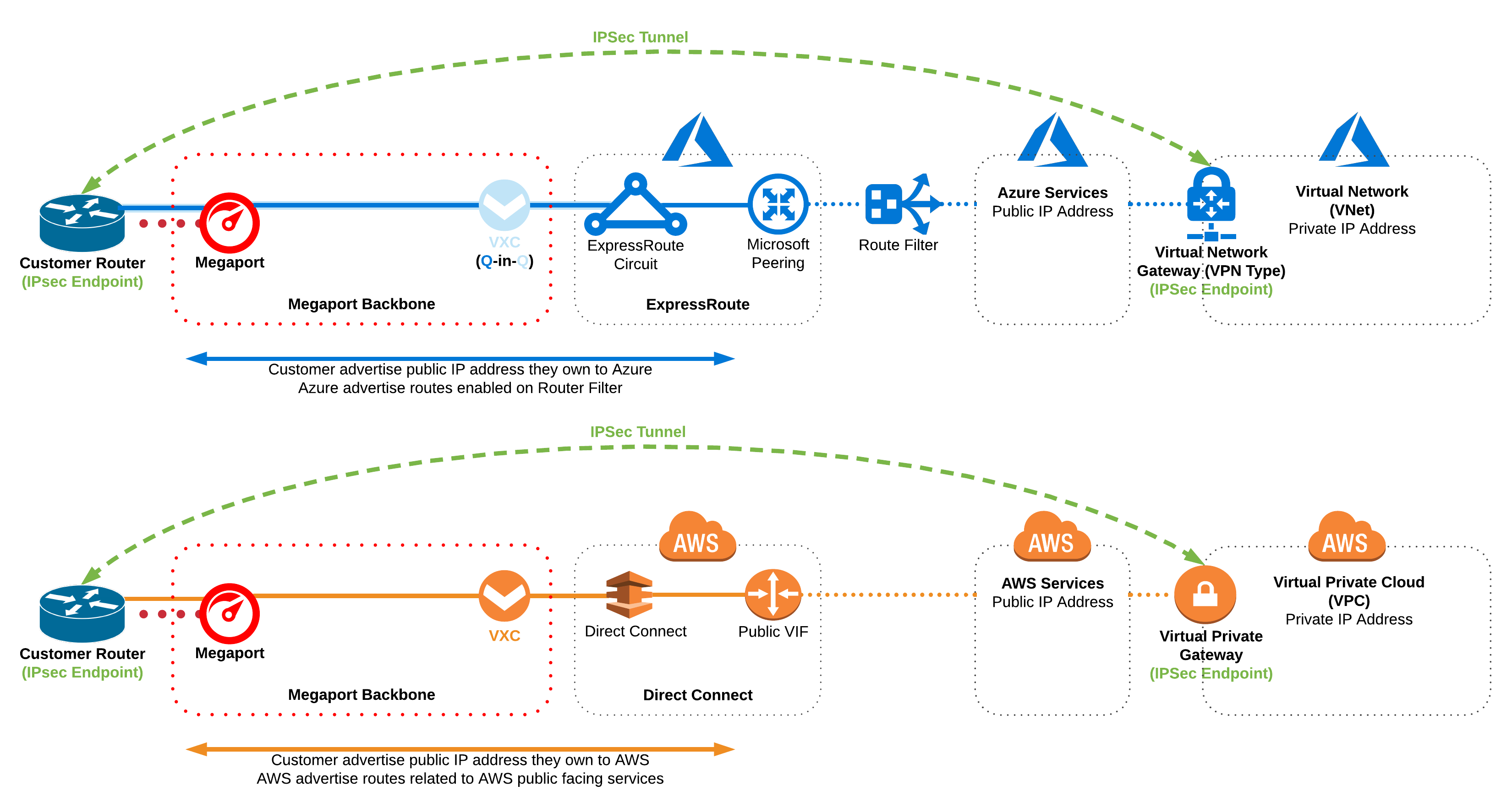

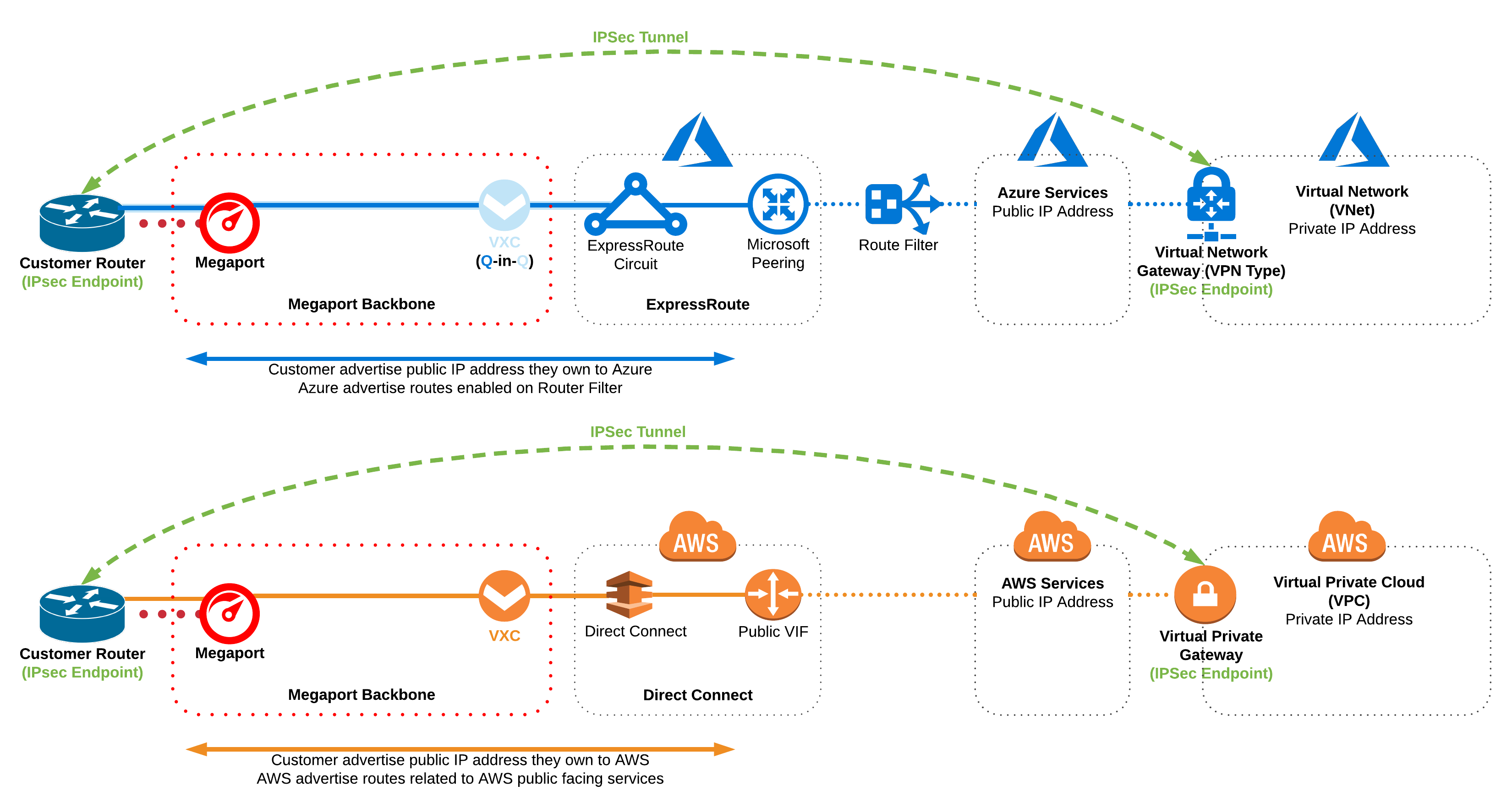

- シナリオ1: IPsec VPN – Azure ER MicrosoftピアリングまたはAWS DXパブリックVIF

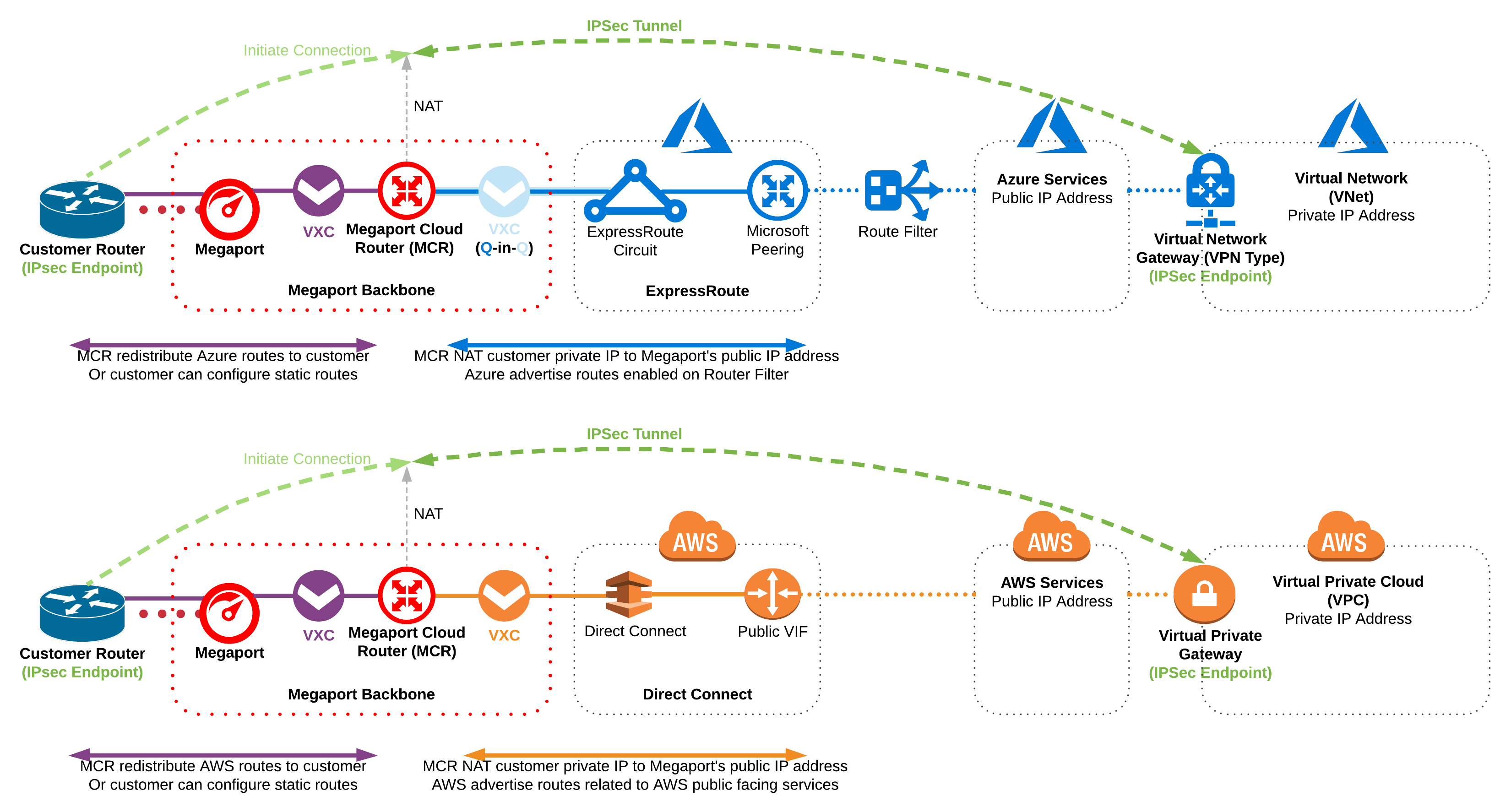

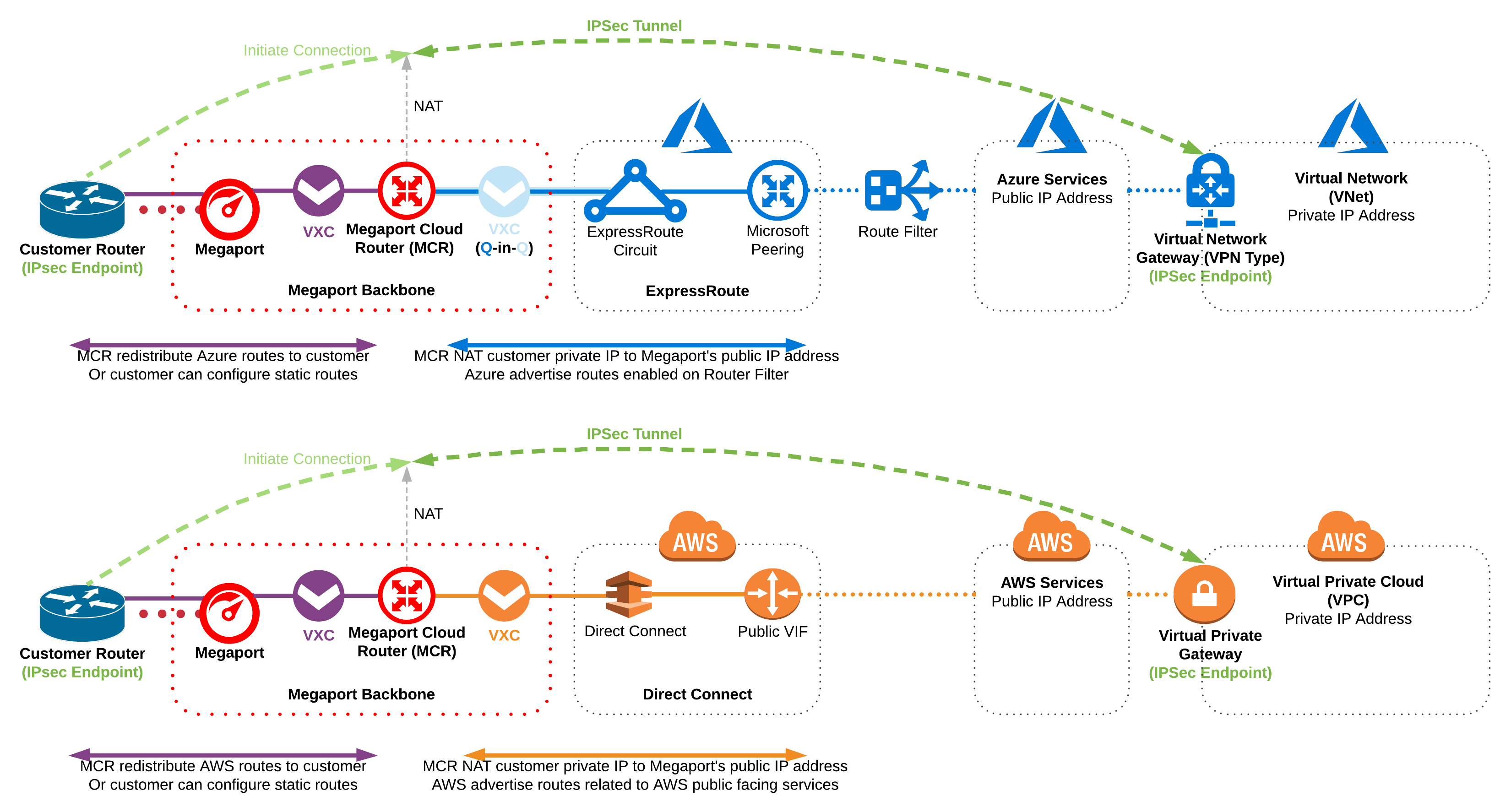

- シナリオ2: Megaport Cloud Router(MCR)を介したIPsec VPN – Azure ER MicrosoftピアリングまたはAWS DXパブリックVIF

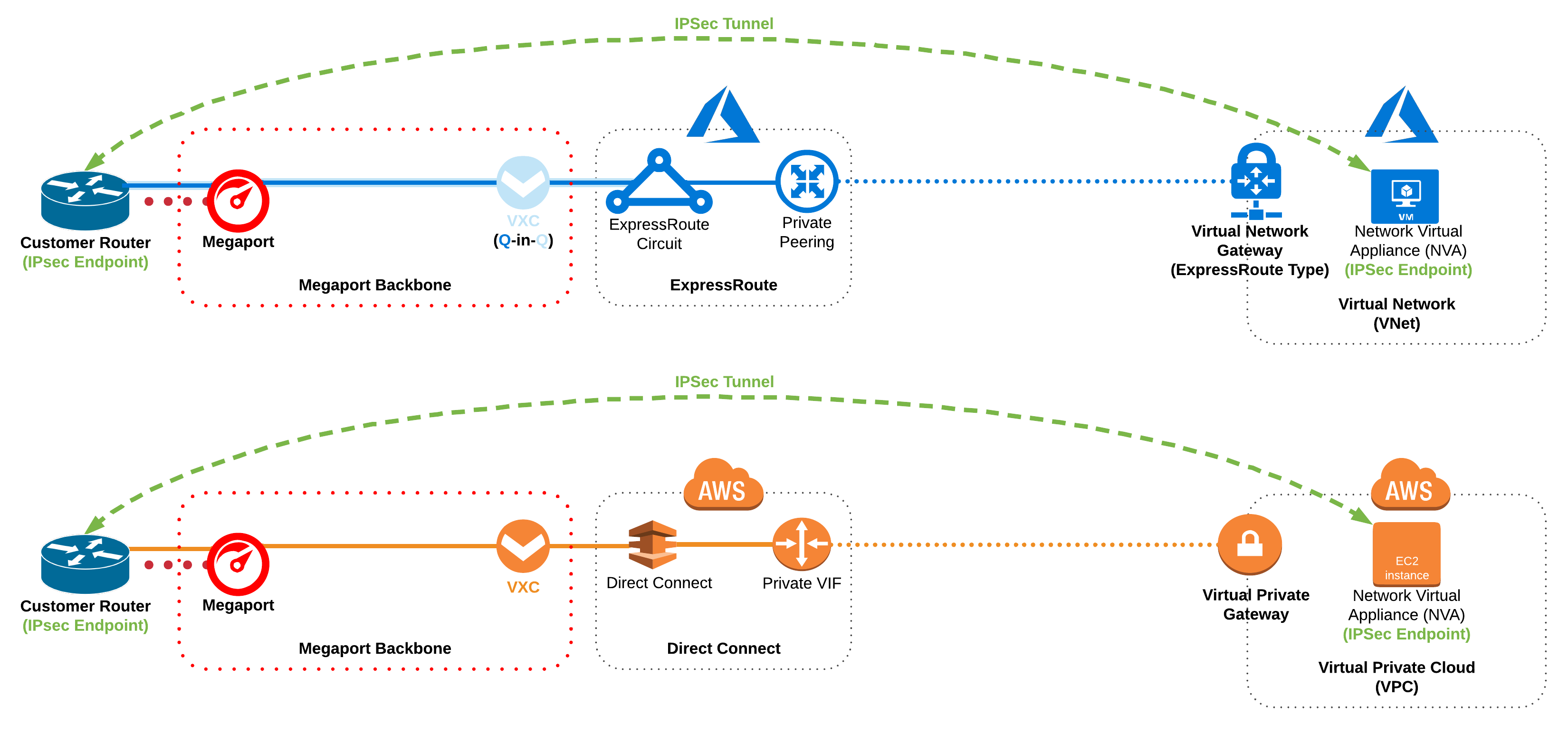

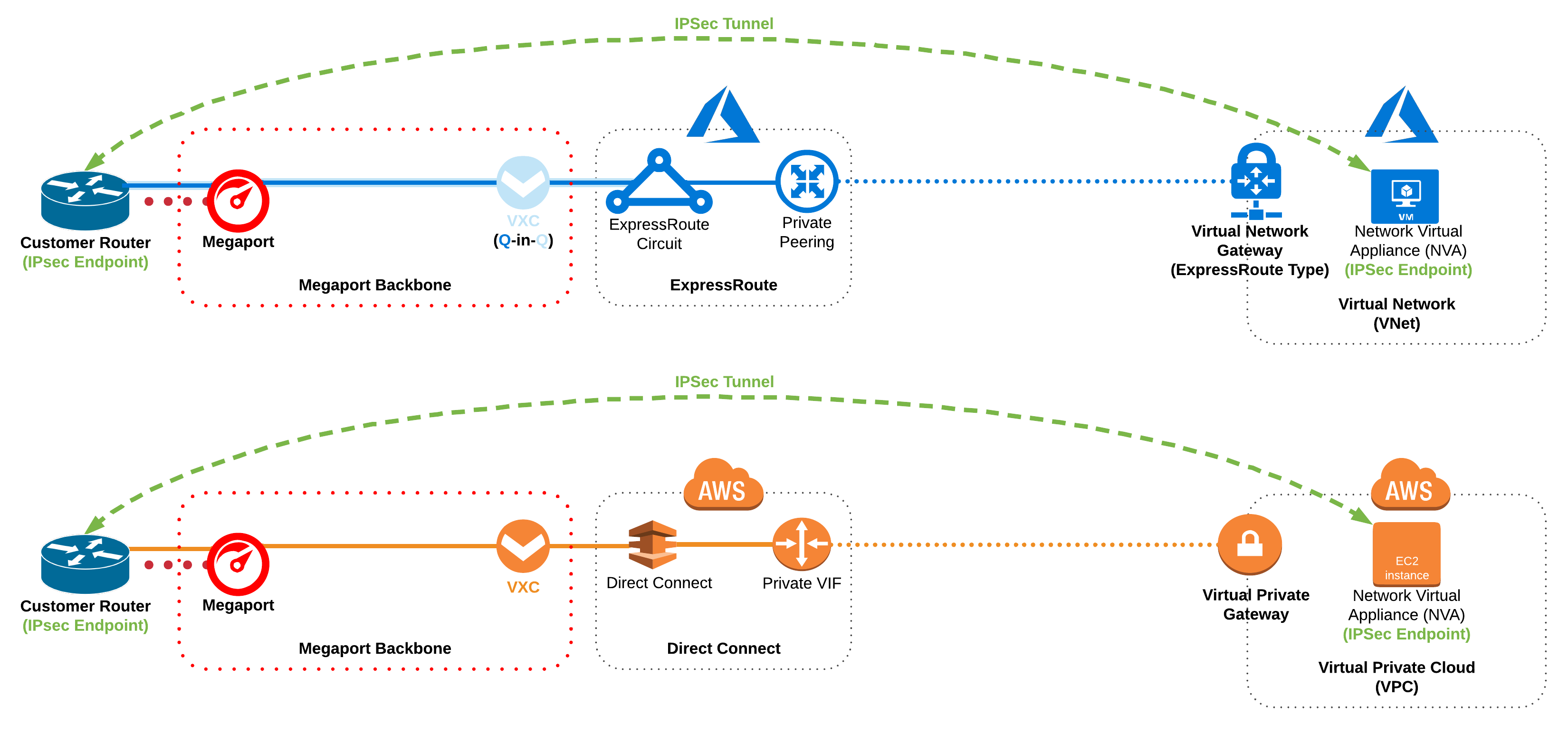

- シナリオ3: IPsec VPN – AzureまたはAWSのNetwork Virtual Appliance(NVA)を使用したAzure ERプライベートピアリングまたはAWS DXプライベートVIF

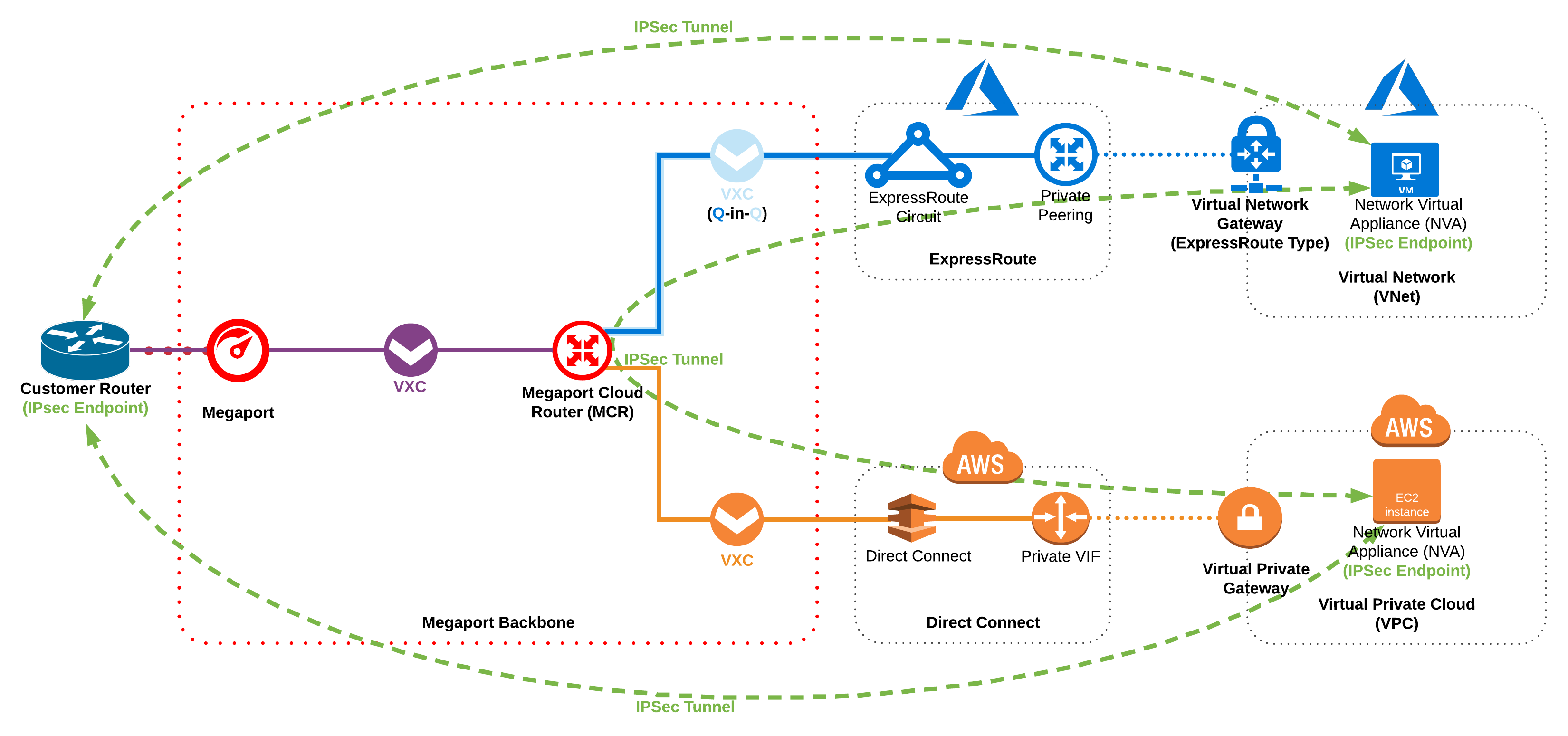

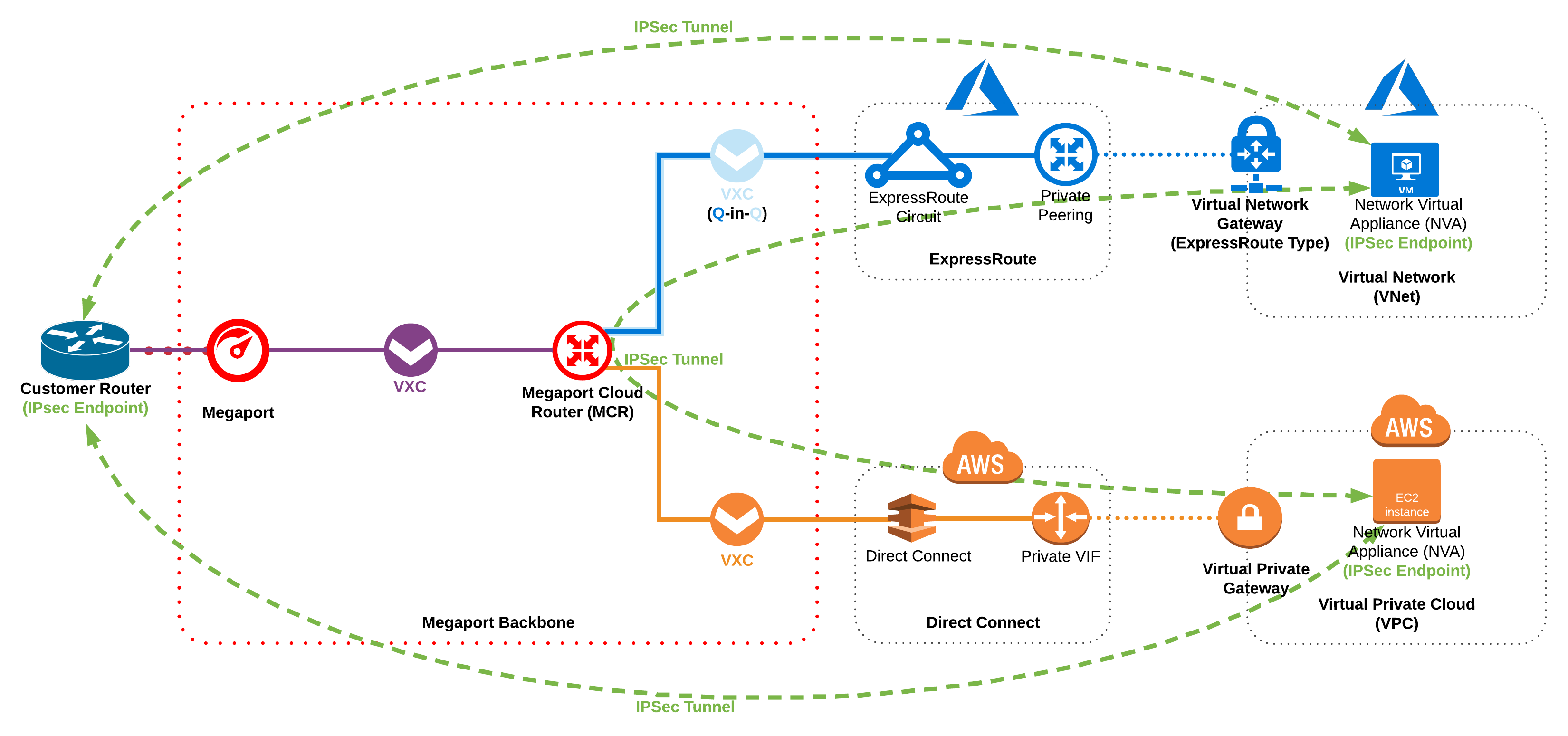

- シナリオ4: IPsec VPN – AzureおよびAWSのNetwork Virtual Appliance(NVA)を備えたマルチクラウド

|

シナリオ1

|

|

IPsec VPN - MicrosoftピアリングまたはパブリックVIF

|

|

前提条件

|

- MicrosoftピアリングおよびパブリックVIFを使用するために割り当てることができる所有パブリックIPアドレス。

注意:パブリックIPアドレスが所有されていない場合は、MCR(シナリオ2)を使用します。

- IEEE 802.1ad(Q-in-Q)をサポートするAzure用のオンプレミスネットワークアプライアンス。

注意:802.1adがサポートされていない場合は、MCR(シナリオ2)を使用してください。

- IPsecに対応した所有ネットワークアプライアンス。

|

| 必要なMegaportテクノロジー |

いくつ? |

| Megaport |

はい |

1つまたは(リンクアグリゲーション/LAGでは2つ) |

| Megaport Cloud Router(MCR) |

いいえ |

|

| Virtual Cross Connect(VXC) |

はい |

CSPごとに1つ(AzureまたはAWS) |

|

|

考慮事項

|

- AzureとAWSは、暗号化に業界標準プロトコルのIPsec AES128またはAES256を使用しています。セキュリティやパフォーマンスのために他のプロトコルを使用すると、簡単にはカスタマイズできません。

- AzureおよびAWS IPsec VPNは、アクティブ-アクティブHA設定で設定できます。

- Azure VPN GatewayとAWS Virtual Private Gatewayの両方で利用できる最大スループットは1.25 Gbpsです。

|

|

シナリオ2

|

MCR - MicrosoftピアリングまたはパブリックVIFを介したIPsec VPN。

このソリューションは、パブリックIPアドレスを所有していない組織に適しています。

|

|

前提条件

|

- IPsec対応の顧客所有のネットワークアプライアンス。

|

| 必要なMegaportテクノロジー |

いくつ? |

| Megaport |

はい |

1つ(リンクアグリゲーション/LAGでは2つ) |

| Megaport Cloud Router(MCR) |

はい |

1 |

| Virtual Cross Connect(VXC) |

はい |

CSPごとに1つ(AzureまたはAWS)、Private VXC 1つ |

|

|

考慮事項

|

- AzureとAWSは、暗号化に業界標準プロトコルのIPsec AES128またはAES256を使用しています。セキュリティやパフォーマンスのために他のプロトコルを使用すると、簡単にはカスタマイズできません。

- AzureおよびAWS IPsec VPNは、アクティブ-アクティブHA設定で設定できます。

- Azure VPN GatewayとAWS Virtual Private Gatewayの両方で利用できる最大スループットは1.25 Gbpsです。

|

|

シナリオ3

|

|

AzureまたはAWSのIPsec(またはその他)VPN- プライベートピアリングまたはプライベートVIFとNetwork Virtual Appliance(NVA)。

|

|

前提条件

|

- IEEE 802.1ad(Q-in-Q)をサポートするAzure用の顧客(オンプレミス)ネットワークアプライアンス。

注意:802.1adがサポートされていない場合は、MCR(シナリオ2)を使用しながら、プライベートピアリングまたはプライベートVIFを使用します。

- 顧客は、オンプレミスおよびクラウドでIPsec対応のネットワークアプライアンスを所有しています。

|

| 必要なMegaportテクノロジー |

いくつ? |

| Megaport |

はい |

1つ(リンクアグリゲーション/LAGでは2つ) |

| Megaport Cloud Router(MCR) |

いいえ |

|

| Virtual Cross Connect(VXC) |

はい |

CSPごとに1つ(AzureまたはAWS) |

|

|

考慮事項

|

- 組織は、セキュリティまたはパフォーマンスを向上させるための暗号化方式を柔軟に選択することができます。

- NVAを実行しているVMの追加コスト。

- 組織は、このシナリオでHAを設計および提供する方法を検討する必要があります。

- 最大スループットは、NVAで利用可能な適切な計算能力を使用して、最大Megaportサイズ(1 Gbpsまたは10 Gbps)まで1.25 Gbpsを超えることができます。

|

|

シナリオ4

|

AzureおよびAWSでのIPsec(またはその他の)VPN - マルチクラウドとNetwork Virtual Appliance(NVA)。

このソリューションは、地理的にCSPに近接していないオンプレミスインフラストラクチャを備えた組織に適しています。

|

|

前提条件

|

- 顧客は、オンプレミスおよびクラウドでIPsec対応のネットワークアプライアンスを所有しています。

|

| 必要なMegaportテクノロジー |

いくつ? |

| Megaport |

はい |

1つ(リンクアグリゲーション/LAGでは2つ) |

| Megaport Cloud Router(MCR) |

はい |

1 |

| Virtual Cross Connect(VXC) |

はい |

CSPごとに1つ(AzureとAWS)、Private VXC 1つ |

|

|

考慮事項

|

- セキュリティまたはパフォーマンスを向上させるための暗号化方式を柔軟に選択することができます。

- NVAを実行しているVMの追加コスト。

- このシナリオでHAを設計および配信する方法を検討する必要があります。

- 最大スループットは、NVAで利用可能な必要な計算能力を使用して、最大Megaportクラウドルーターサイズ(5 Gbps)まで1.25 Gbpsを超えることができます。

|

最終更新日:

2022-02-03