Verbinden von MVEs, die in die Palo Alto VM-Series integriert sind

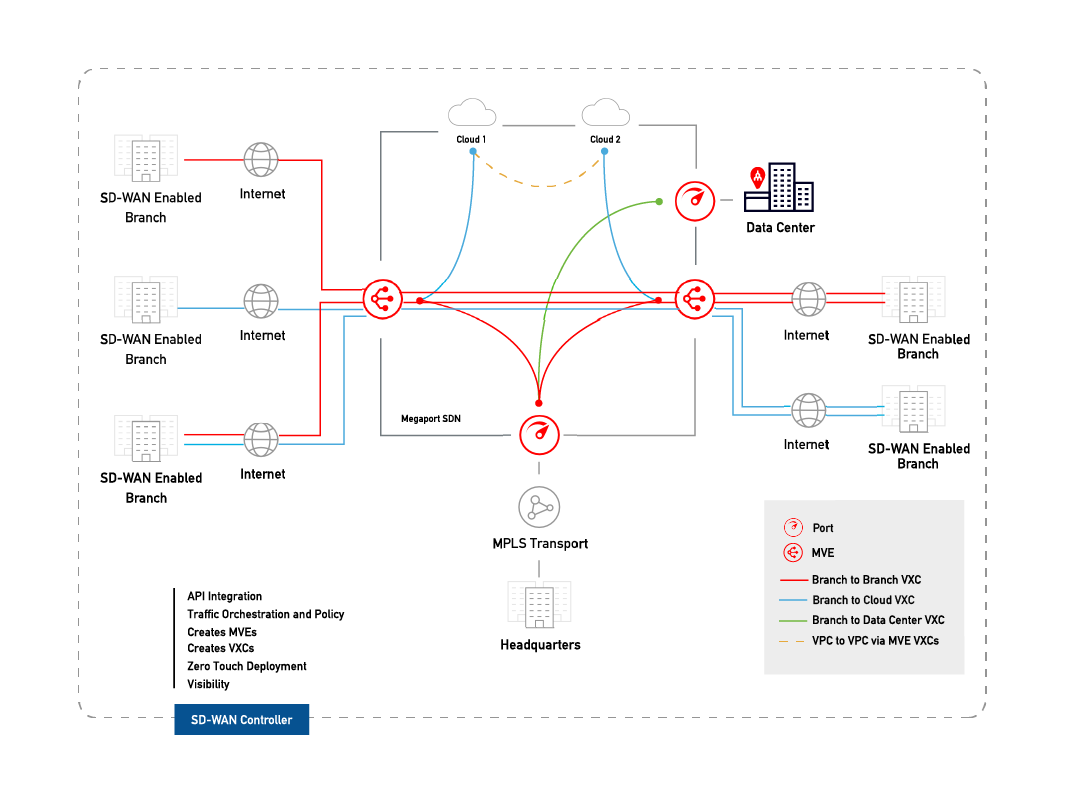

Unter diesem Thema wird beschrieben, wie Sie eine in die Palo Alto-NGFW (Next Generation Firewall) integrierte Megaport Virtual Edge (MVE) mit einer anderen MVE verbinden.

Bei dieser Implementierung wird das private Software-definierte Netzwerk (SDN) von Megaport verwendet, um die Abhängigkeit vom Internet zu verringern und die Zweigstellenstandorte des Unternehmens zu verbinden.

Wenn zwei MVEs konfiguriert sind, können Sie einen privaten VXC erstellen, um sie im Megaport-Netzwerk zu verbinden, ohne dass eine physische Infrastruktur erforderlich ist. Ein VXC ist im Wesentlichen eine private Punkt-zu-Punkt-Ethernet-Verbindung zwischen einer A-Ende-MVE und einer B-Ende-MVE.

Bevor Sie beginnen

- Stellen Sie zwei MVEs an verschiedenen Standorten bereit. Wenn Sie noch keine MVEs erstellt haben, finden Sie weitere Informationen unter Erstellen einer Palo Alto-MVE.

Erstellen eines VXC zwischen zwei MVEs

Die Implementierung eines privaten VXC zwischen zwei in Palo Alto integrierten MVEs beginnt im Megaport Portal. Um die Konfiguration abzuschließen, verwenden Sie Palo Alto VM-Series.

So erstellen Sie einen VXC

-

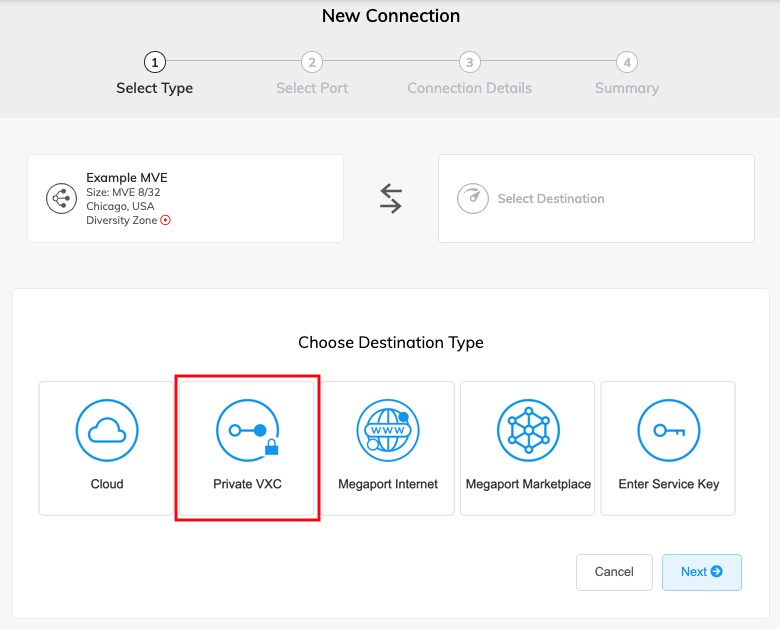

Wechseln Sie im Megaport Portal auf die Seite Services (Dienste), und klicken Sie neben der ursprünglichen A-Ende-MVE auf +Connection (Neue Verbindung).

-

Wählen Sie „Private VXC“ aus.

-

Wählen Sie die Ziel-B-Ende-MVE und den Standort aus.

Sie können den Länderfilter verwenden, um die Auswahl einzuschränken. -

Klicken Sie auf Next (Weiter).

-

Geben Sie die VXC-Details an:

-

Connection Name (Verbindungsname) – Geben Sie für die VXC-Verbindung einen Namen an, der leicht identifizierbar ist. Beispiel: LA MVE 2 nach Dallas MVE 4. Sie können den Namen später ändern, wenn Sie möchten.

-

Service Level Reference (Service-Level-Referenz) (optional) – Geben Sie für den VXC eine eindeutige Identifikationsnummer an, die für Abrechnungszwecke verwendet werden soll, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

-

Rate Limit (Übertragungsratenlimit) – Geben Sie ein Übertragungsratenlimit in Mbit/s an. Die maximale Geschwindigkeit wird angezeigt. Obwohl das Übertragungsratenlimit für einen VXC bis zu 10 Gbit/s liegt, kann die Rechenkapazität der A-Ende- oder B-Ende-MVE den Schaltungsdurchsatz beeinflussen. Weitere Informationen dazu finden Sie in der Dokumentation von Palo Alto.

-

vNIC-Auswahl – Abhängig von der Definition der von Ihnen verwendeten MVEs müssen Sie möglicherweise vNICs für A-Ende und B-Ende angeben.

-

A-End vNIC – Spezifizieren Sie einen vNIC, indem Sie den vorausgefüllten Wert verwenden oder einen Wert in der Dropdown-Liste auswählen.

-

B-End vNIC – Spezifizieren Sie einen vNIC, indem Sie den vorausgefüllten Wert verwenden oder einen Wert in der Dropdown-Liste auswählen.

Weitere Informationen zur vNIC-Auswahl beim Verbinden von MVEs mit verschiedenen Diensten finden Sie unter Typen von vNIC-Verbindungen.

-

-

Preferred A-End VLAN (Bevorzugtes A-Ende-VLAN) – Geben Sie das 802.1q-VLAN-Tag für diese Verbindung an. Jeder VXC wird als ein separates VLAN auf Ihrer MVE bereitgestellt. Die VLAN-ID muss eine eindeutige ID auf dieser MVE im Bereich von 2 bis 4093 sein. Megaport versucht dann, in beiden MVE-Instanzen dieselbe VLAN-ID zu verwenden, und diese wird dann auch zur Konfiguration des VLAN-Tags in Palo Alto PAN-OS verwendet. Wenn Sie eine VLAN-ID angeben, die bereits verwendet wird, werden Sie bei Erteilung des MVE-Auftrags benachrichtigt.

-

-

Klicken Sie auf Next (Weiter), um den Bildschirm „Summary“ (Zusammenfassung) anzuzeigen.

-

Bestätigen Sie die Konfiguration, und klicken Sie auf Add VXC (VXC hinzufügen).

-

Klicken Sie auf Order (Bestellung), um mit dem Bestellvorgang fortzufahren.

Wenn der VXC bereitgestellt ist, können Sie ihn auf der Megaport Portal-Seite „Services“ (Dienste) anzeigen. Auf der Seite „Services“ (Dienste) wird der VXC unter der A-Ende-MVE und der B-Ende-MVE angezeigt. Beachten Sie, dass die Dienst-ID der VXCs an beiden Enden der Verbindung gleich ist.

Der nächste Schritt ist die Konfiguration der A-Ende- und B-Ende-MVEs in der Palo Alto VM-Serie.

Hinweis

Die nächste Prozedur konfiguriert die IP-Konnektivität mit BGP und bietet damit nur eine Lösung von vielen. Konsultieren Sie die Dokumentation Ihres Anbieters für spezifische Netzwerkdesign- und Konfigurationsoptionen, bevor Sie Schnittstellen für die MVEs konfigurieren.

Konfigurieren der A-Ende-MVE in VM-Series

-

Melden Sie sich bei Ihrer VM-Series-Instanz an.

-

Wählen Sie „Network“ (Netzwerk) > „Schnittstellen“ (Interfaces) aus.

-

Wählen Sie die A-Ende-MVE (

ethernet1/1) aus. -

Klicken Sie auf Add Subinterface (Unterschnittstelle hinzufügen).

-

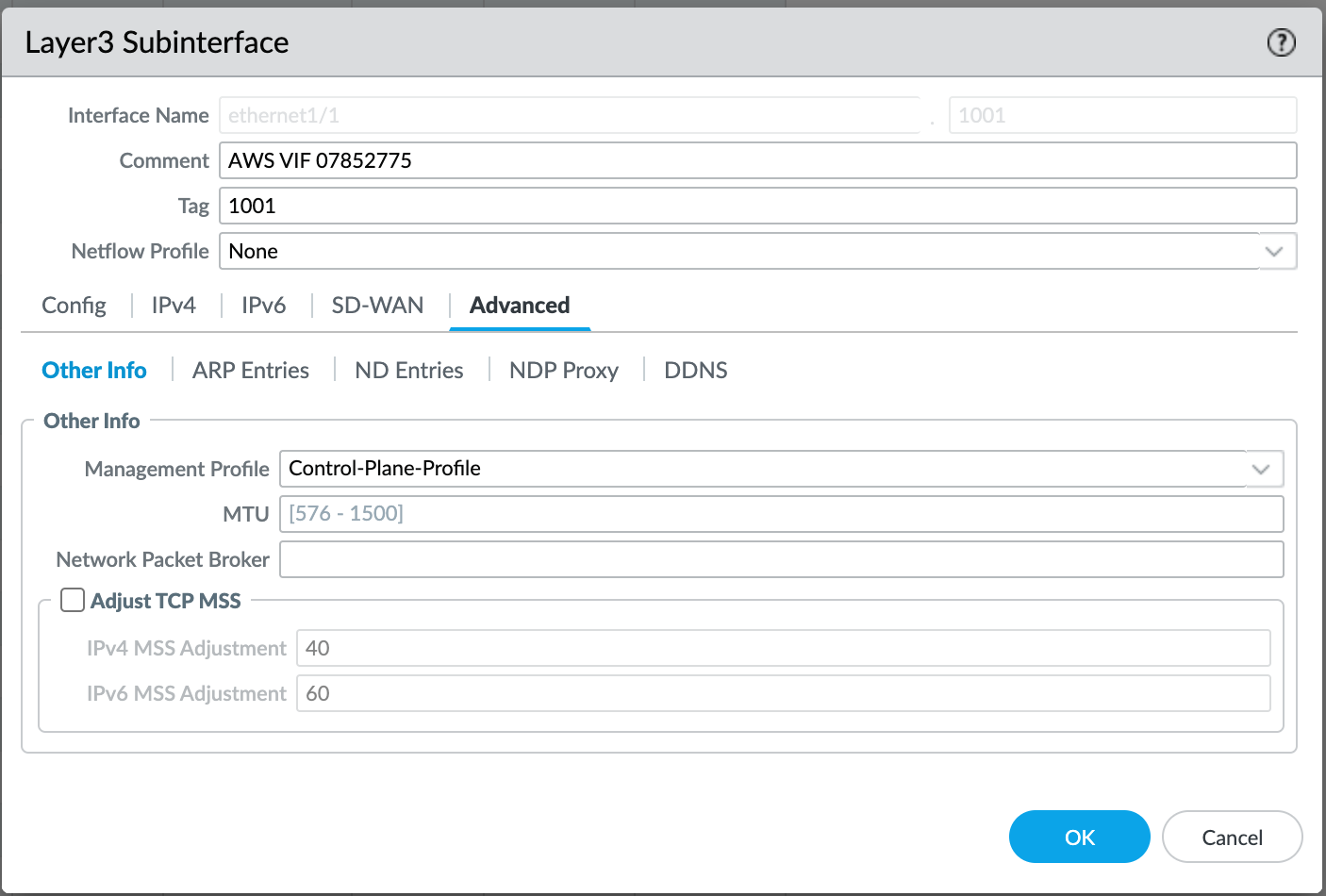

Geben Sie die folgenden Details an:

-

Interface Name (Name der Schnittstelle) – Geben Sie einen Namen für die Unterschnittstelle ein. Geben Sie in das nebenstehende Feld eine Nummer zur Identifizierung der Unterschnittstelle ein.

-

Comment (Kommentar) – Geben Sie einen alternativen Namen ein, zum Beispiel PA-MVE-1 zu PA-MVE-2.

-

Tag – Geben Sie den VLAN-Wert des A-Endes an, das mit dem zuvor erstellten VXC verbunden ist. Geben Sie der Einfachheit halber die gleiche Nummer an, die für „Interface Name“ (Schnittstellenname) verwendet wurde.

-

Virtual Router (Virtueller Router) – Wählen Sie einen virtuellen Router zur Schnittstelle aus, wie es Ihr Netzwerk erfordert.

-

-

Wählen Sie die IPv4-Registerkarte aus.

- Wählen Sie Static (Statisch) als Typ aus.

- Klicken Sie auf +Add (Hinzufügen), um eine neue IP-Adresse hinzuzufügen.

- Geben Sie die IPv4-Adresse und die Netzmaske ein.

- Klicken Sie auf OK.

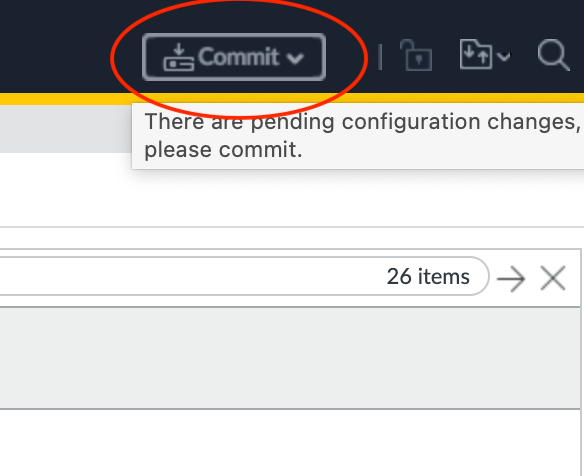

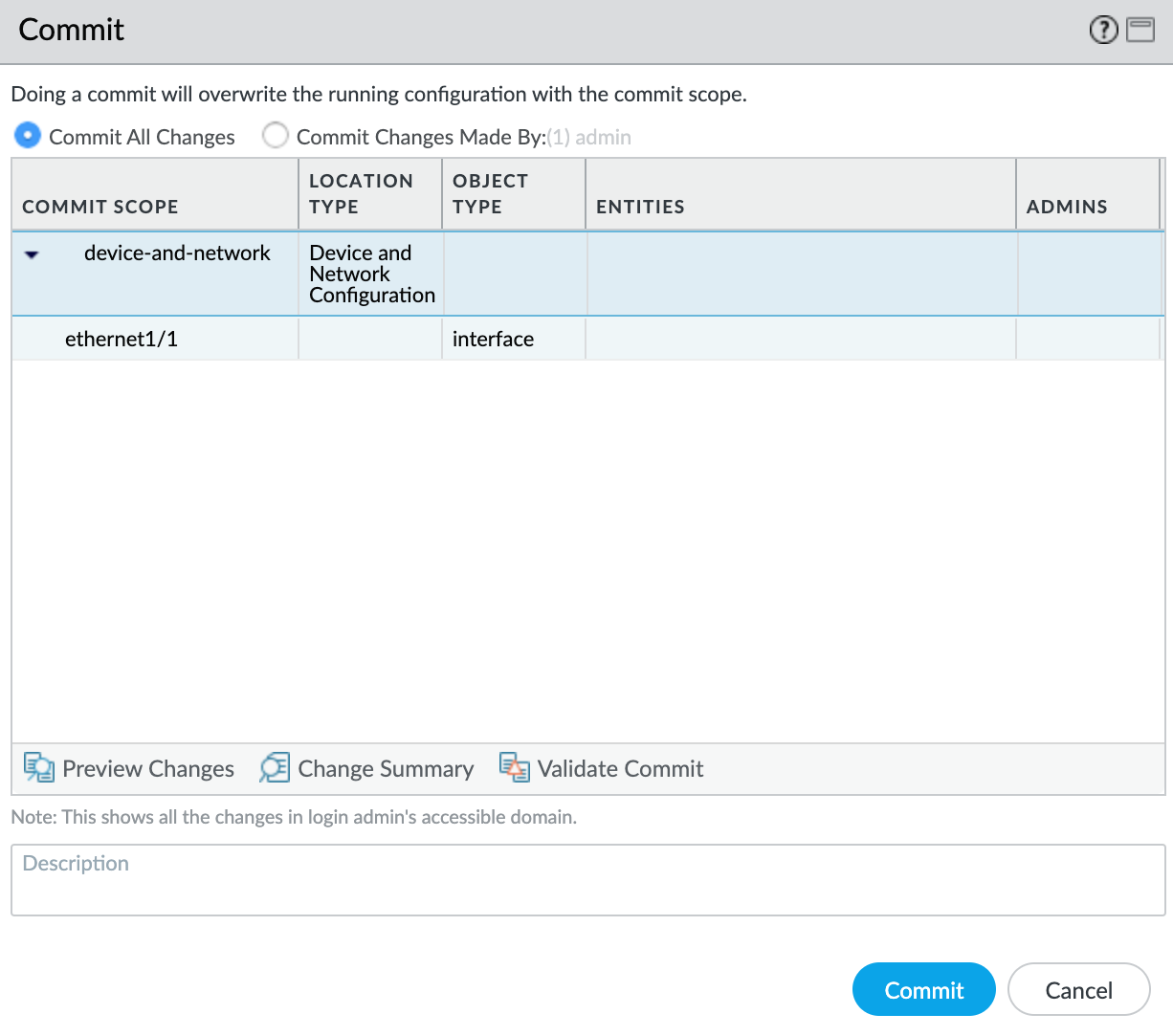

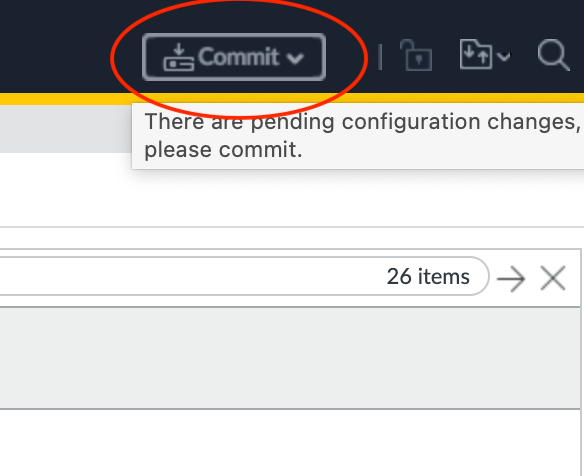

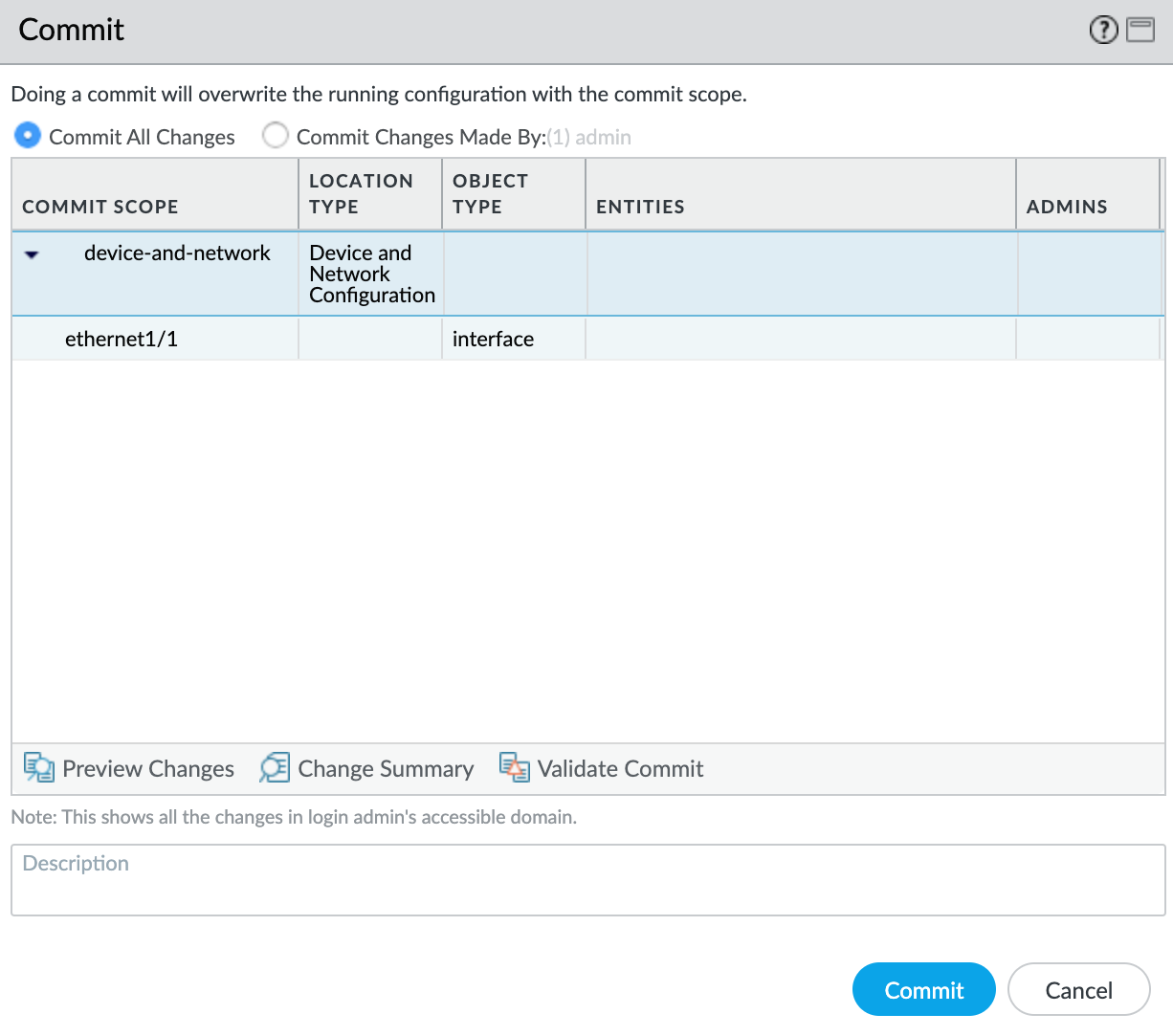

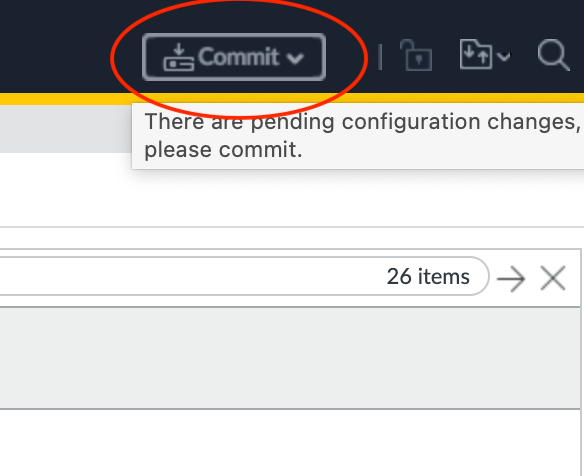

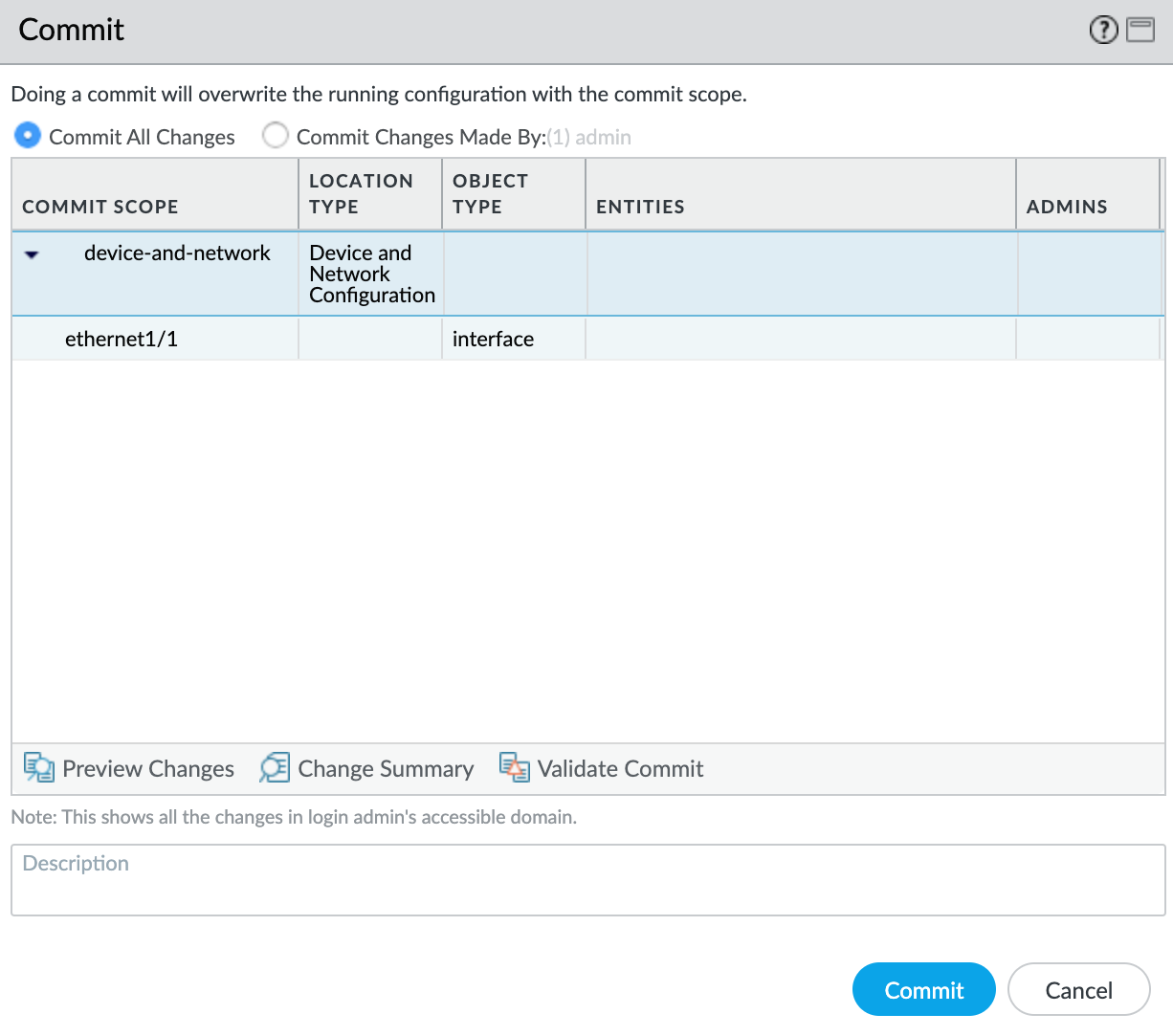

- Klicken Sie in der rechten oberen Ecke auf Commit (Bestätigen).

- Überprüfen Sie die Änderungen, und klicken Sie auf Commit (Bestätigen).

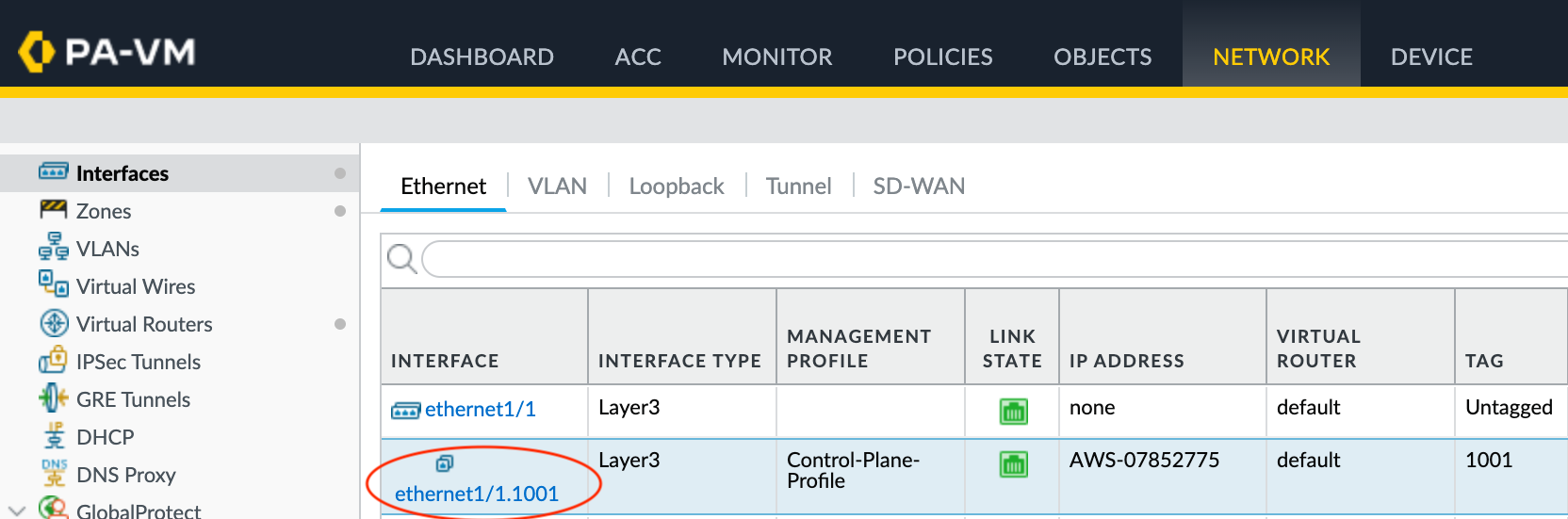

Die neue VLAN-Schnittstelle wird mit Ihrer physischen Schnittstelle ethernet1/1 angezeigt.

Als Nächstes erstellen Sie eine Sicherheitszone, damit die Schnittstelle den Datenverkehr weiterleiten kann.

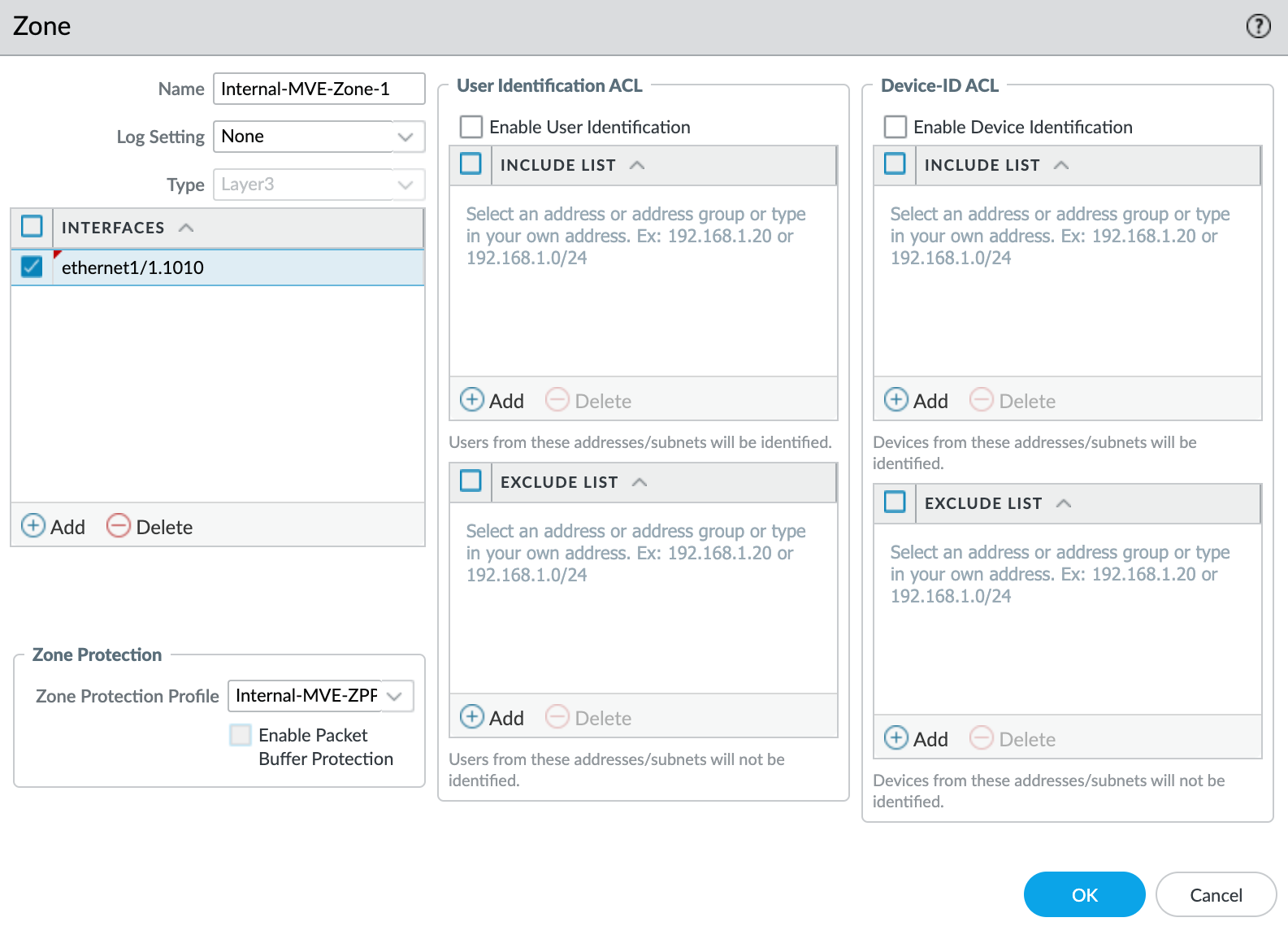

So erstellen Sie eine Sicherheitszone

- Wählen Sie die Unterschnittstelle

ethernet1/1.1010aus. - Wählen Sie in der Dropdown-Liste „Security Zone“ (Sicherheitszone) die Option „New Zone“ (Neue Zone) aus.

- Geben Sie einen Namen für die Sicherheitszone an.

- Klicken Sie unter „Interfaces“ (Schnittstellen) auf +Add (Hinzufügen), und fügen Sie

ethernet1/1.1010zur Sicherheitszone hinzu. - Geben Sie alle zusätzlichen Details an, die für die Sicherheit Ihres Netzwerks erforderlich sind.

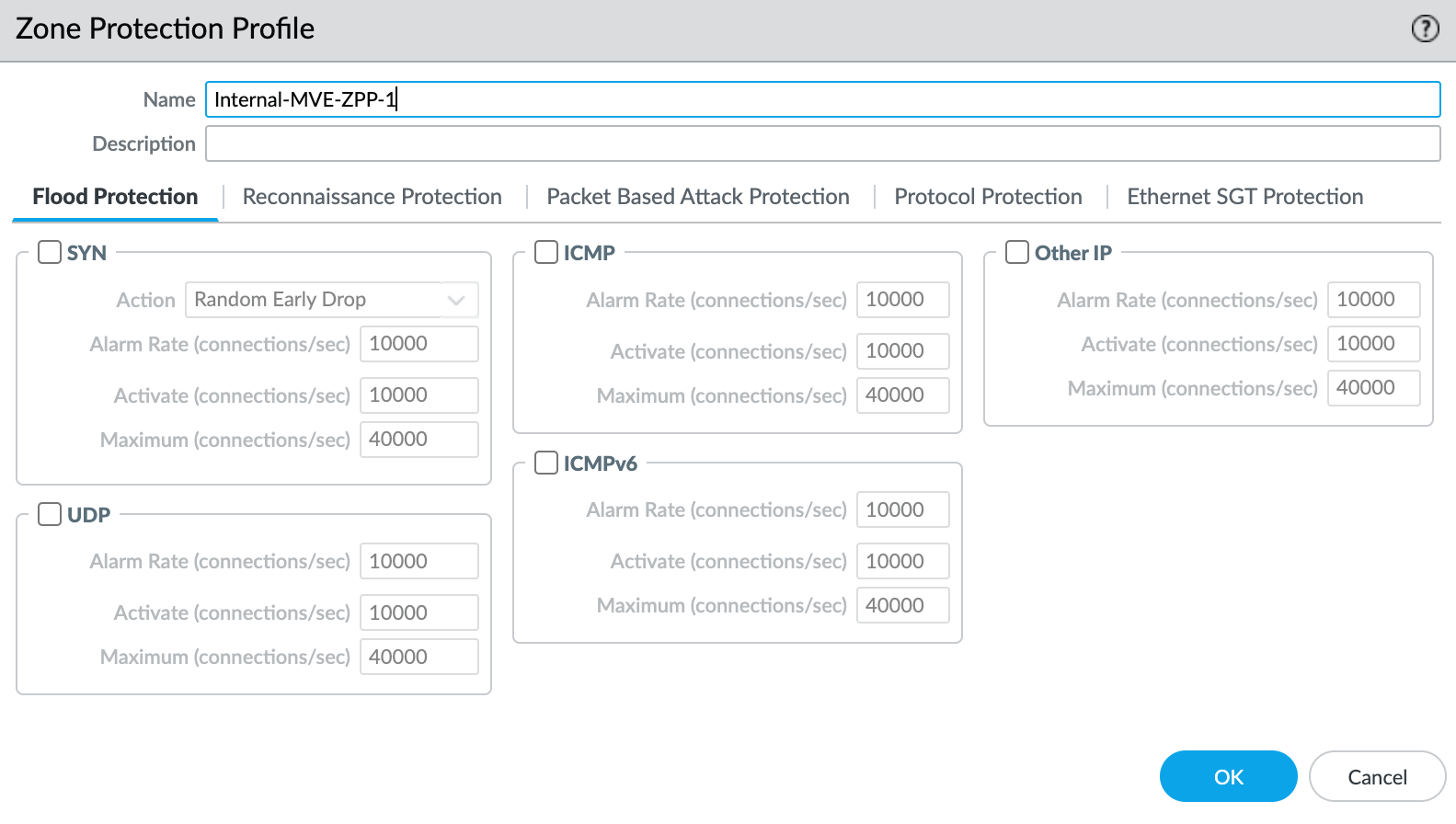

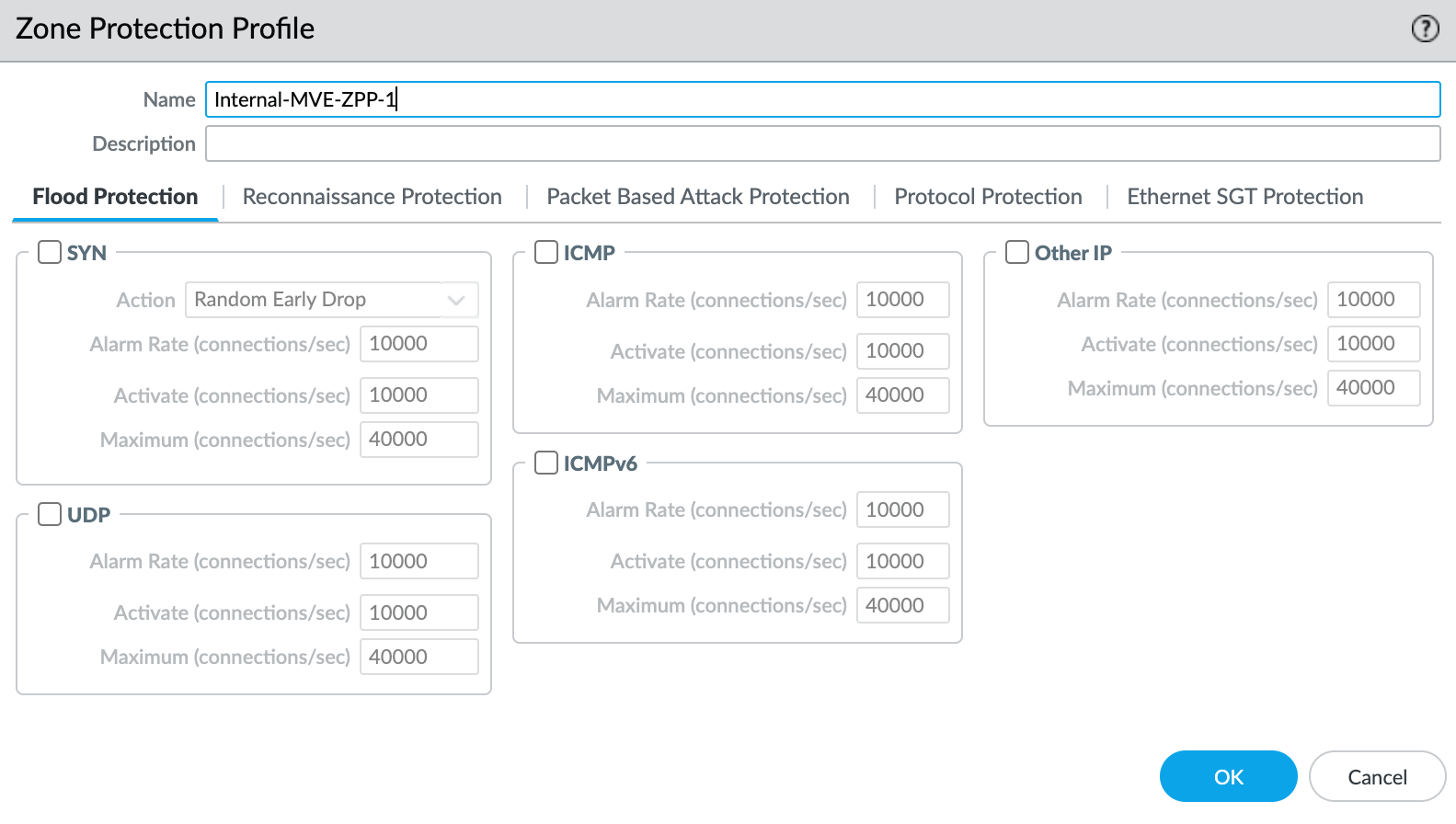

- Wählen Sie in der Dropdown-Liste „Zone Protection Profile“ (Zonenschutzprofil) die Option „New Zone Protection Profile“ (Schutzprofil der neuen Zone) aus.

- Geben Sie alle Details an, die für die Sicherheit Ihres Netzwerks erforderlich sind. In diesem Beispiel werden alle Standardeinstellungen verwendet.

- Klicken Sie auf OK.

- Klicken Sie auf dem Bildschirm „Layer 3 Subinterface“ (Layer-3-Unterschnittstelle) auf OK.

- Klicken Sie in der rechten oberen Ecke auf Commit (Bestätigen).

- Überprüfen Sie die Änderungen, und klicken Sie auf Commit (Bestätigen).

Konfigurieren der B-Ende-MVE in VM-Series

- Gehen Sie beim Konfigurieren der B-Ende-Schnittstelle genauso vor, wobei Sie eine andere IP-Adresse verwenden.

Validieren der Verbindung

Als Nächstes werden Sie die Konnektivität zwischen den Palo Alto-MVEs testen.

Hinweis

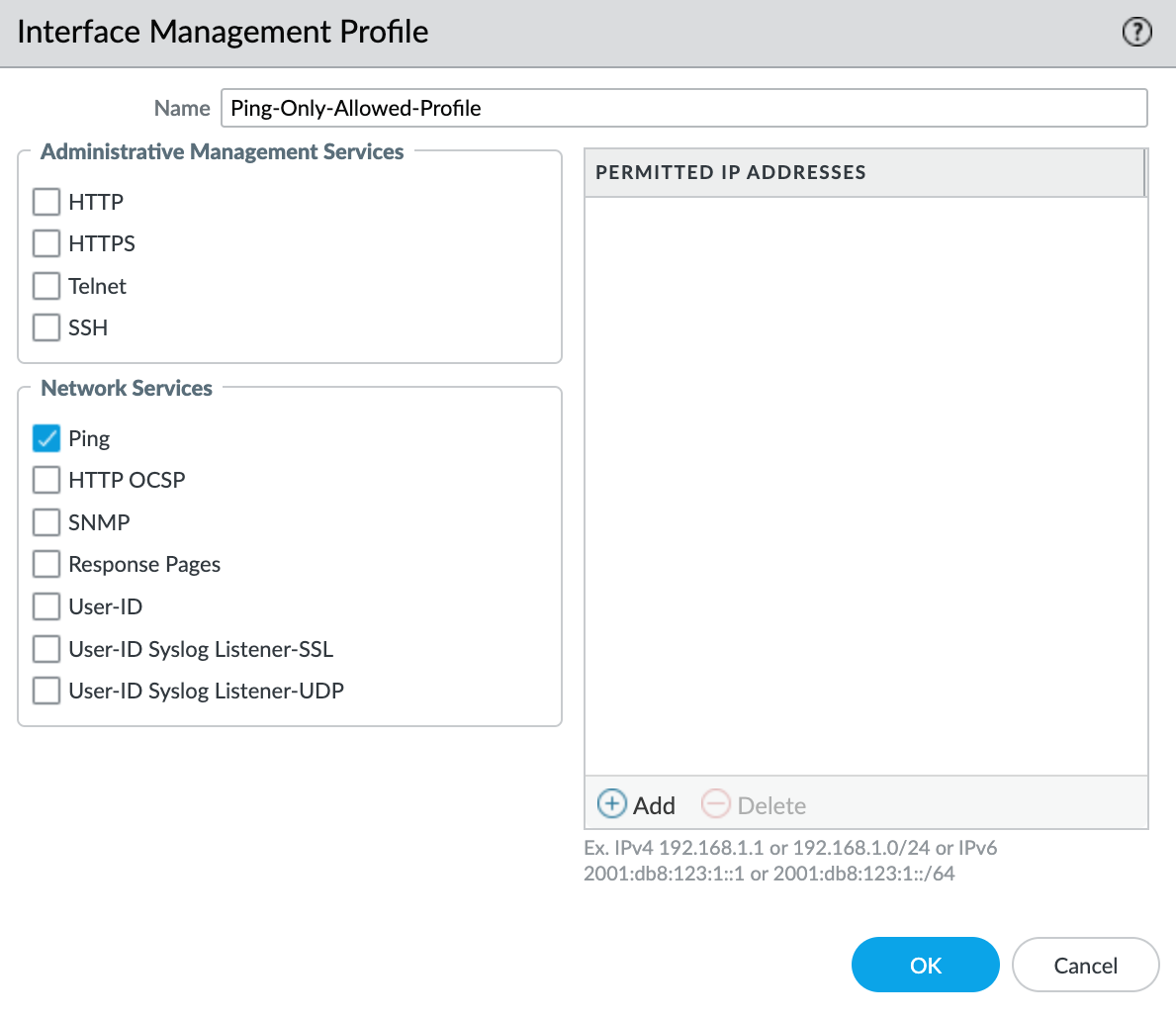

Da Palo Alto eine Firewall ist, müssen Sie erst ICMP aktivieren, bevor eine Schnittstelle auf eine ICMP-Echo-Anfrage antworten kann.

So validieren Sie die Verbindung

- Melden Sie sich bei Ihrer VM-Series-Instanz an.

- Wählen Sie „Network“ (Netzwerk) > „Schnittstellen“ (Interfaces) aus.

- Wählen Sie die neu erstellte Unterschnittstelle aus.

- Wählen Sie die Registerkarte „Advanced“ (Erweitert) aus.

- Wählen Sie in der Dropdown-Liste die Option „New Management Profile“ (Neues Verwaltungsprofil) aus.

- Geben Sie im Feld „Name“ einen Profilnamen an.

- Wählen Sie in der Liste „Network Services“ (Netzwerkdienste) die Option „Ping“ aus.

- Um der ACL bestimmte IP-Adressen oder Subnetze hinzuzufügen, klicken Sie unter „Permitted IP Addresses“ (Erlaubte IP-Adressen) auf +Add (Hinzufügen).

- Klicken Sie auf OK.

- Klicken Sie auf OK.

- Klicken Sie in der rechten oberen Ecke auf Commit (Bestätigen).

- Überprüfen Sie die Änderungen, und klicken Sie auf Commit (Bestätigen).

- Wiederholen Sie die Schritte 1 bis 12 für die zweite Palo Alto-MVE.

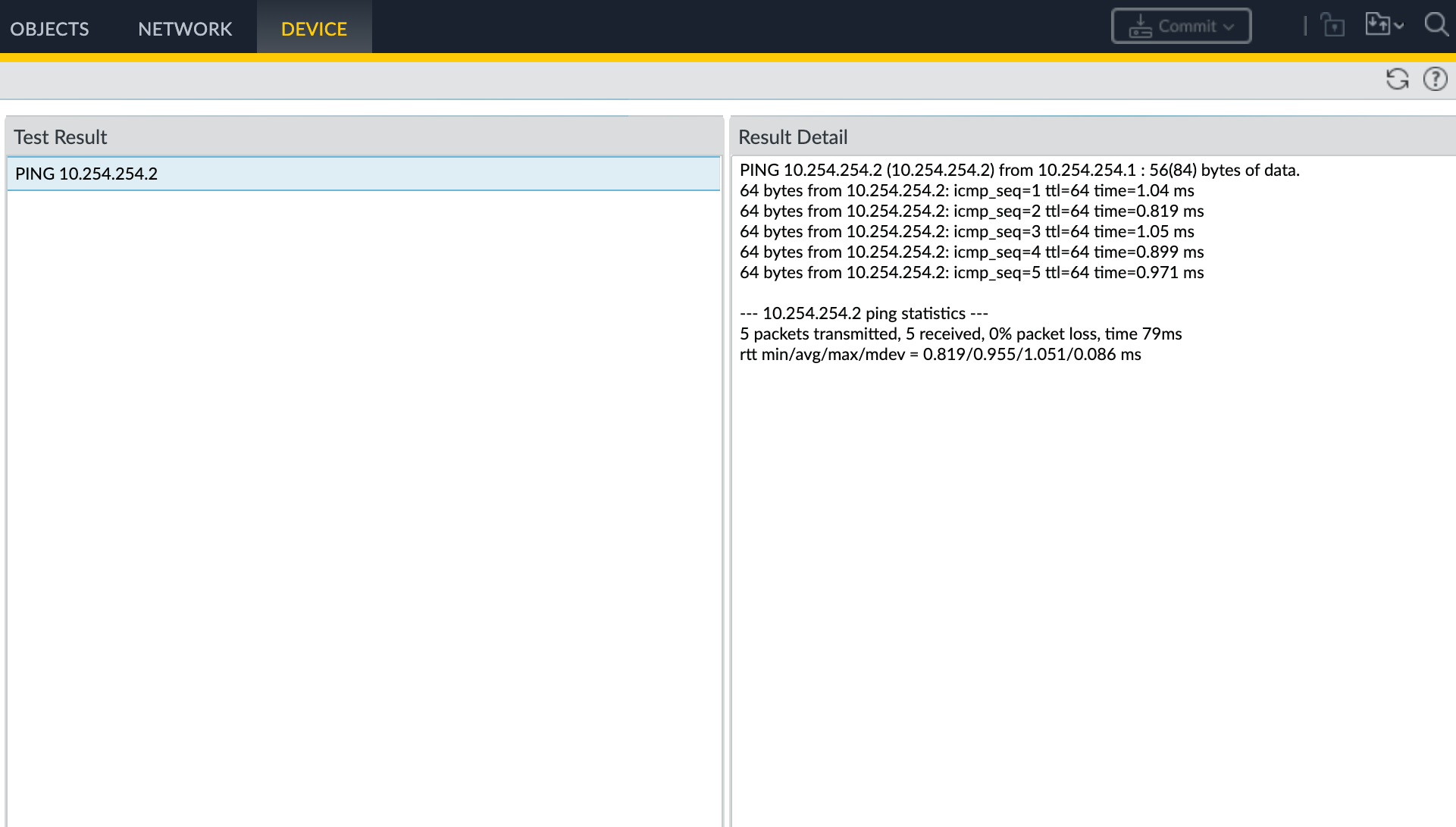

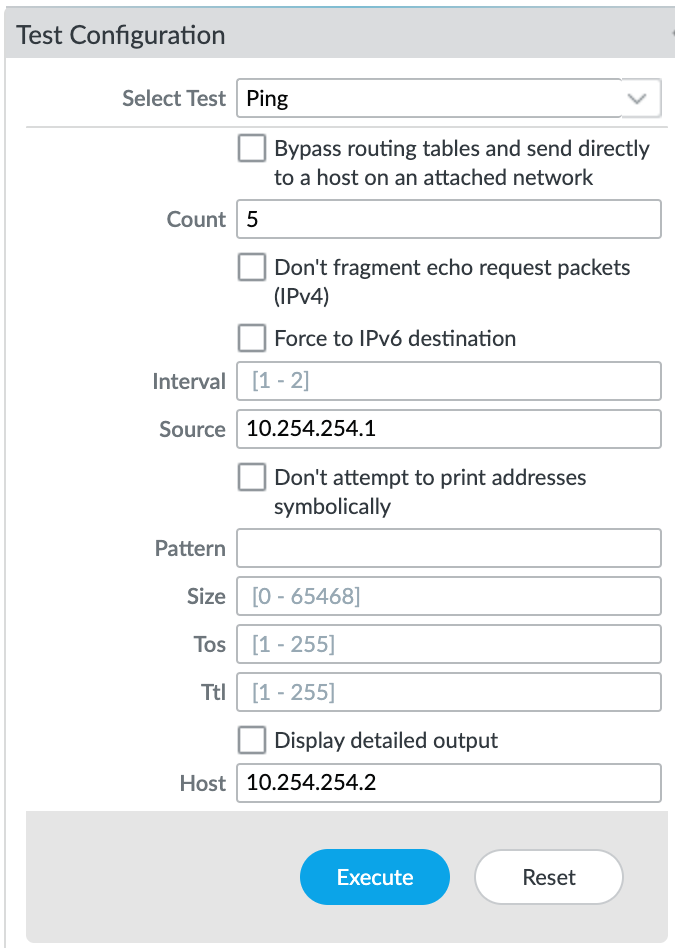

- Wählen Sie „Device“ (Gerät) > „Troubleshooting“ (Fehlersuche) aus, um die Konnektivität zwischen den Palo Alto-MVEs zu testen.

- Wählen Sie in der Liste „Select Test“ (Test auswählen) die Option „Ping“ aus.

- Geben Sie die entsprechenden Details ein.

Weitere Informationen zu diesen Feldern finden Sie in den Palo Alto Tech Docs. - Klicken Sie auf Execute (Ausführen), um den Test auszuführen.