Erstellen von MVE-Verbindungen zu allgemeinen Endpunkten

Unter diesem Thema werden allgemeine Schritte zur Konfiguration und Bereitstellung einer Megaport VXC-Verbindung im Megaport Portal und zur Integration mit einer MVE (dem Interconnect-Gateway) im Cisco SD-WAN beschrieben. Der VXC kann eine Verbindung zu einem Cloud Service Provider, einem Port oder einem MCR herstellen.

Tipp

Obwohl Sie MVE-zu-MVE- und AWS-Verbindungen von der MVE im Portal erstellen können, empfiehlt Megaport dringend, diese Verbindungen in vManage zu erstellen, um eine nahtlose Integration mit Ihrer Cisco SD-WAN-Umgebung zu erreichen.

Schritt 1 – MVE erstellen

- Erstellen Sie eine MVE (Cisco Interconnect-Gateway) in vManage.

Weitere Informationen dazu finden Sie unter Erstellen einer MVE. Die MVE muss sich im aktiven Zustand befinden.

Schritt 2 – VXC über die MVE erstellen

- Wählen Sie im Megaport Portal die in Schritt 1 erstellte MVE aus.

- Erstellen Sie eine VXC-Verbindung zu einem Port, MCR oder Cloud Service Provider.

Weitere Informationen dazu finden Sie unter Erstellen eines VXC. - Beachten Sie in den Verbindungsdetails das A-Ende-VLAN.

Schritt 3 – Standard-Gerätevorlage kopieren

- Wählen Sie in Cisco vManage „Configuration“ (Konfiguration) > „Templates“ (Vorlagen) aus, und klicken Sie auf die Registerkarte „Device“ (Gerät).

- Erstellen Sie eine Kopie von „Default_MEGAPORT_ICGW_C8000V_Template_V01“.

Klicken Sie auf die Ellipse (…) am Ende der Zeile, und wählen Sie in der Dropdown-Liste „Copy“ (Kopieren) aus. - Geben Sie einen Namen für die kopierte Vorlage ein, und klicken Sie auf Copy (Kopieren).

Dieser Name darf nur Groß- und Kleinbuchstaben, die Ziffern 0 bis 9, Bindestriche und Unterstriche enthalten. Er darf keine Leerzeichen oder andere Zeichen enthalten.

Schritt 4 – VPN-Funktionsvorlage erstellen

- Wählen Sie auf der Seite „Templates“ (Vorlagen) die Registerkarte „Features“ (Merkmal) aus, und klicken Sie auf +Add Template (Vorlage hinzufügen).

- Wählen Sie unter „Select Devices“ (Geräte auswählen) das Gerät C8000v aus.

- Wählen Sie unter „Select Template“ (Vorlage wählen) > „VPN“ aus, und klicken Sie auf Cisco VPN.

- Geben Sie einen Namen für die Vorlage und eine Beschreibung ein.

- Geben Sie im Abschnitt „Basic Configuration“ (Basiskonfiguration) die VPN (VRF)-ID für den VXC ein.

Die VPN-ID kann eine beliebige Zahl zwischen 1 – 511 oder 513 – 65530 sein. VPN 0 ist für Transport-VPN und VPN 512 für Managed VPN reserviert. Die Zahl ist normalerweise identisch mit der VPN-ID, die für Firmennetzwerke vergeben wird, um zwischen dem Firmennetzwerke und dem Clouddienst zu kommunizieren. - Klicken Sie auf Save (Speichern).

Schritt 5 – BGP-Funktionsvorlage erstellen

- Wählen Sie auf der Seite „Templates“ (Vorlagen) die Registerkarte „Features“ (Merkmal) aus, und klicken Sie auf +Add Template (Vorlage hinzufügen).

- Wählen Sie unter „Select Devices“ (Geräte auswählen) das Gerät C8000v aus.

- Klicken Sie unter „Select Template“ (Vorlage wählen) > „OTHER TEMPLATES“ (Andere Vorlagen) auf Cisco BGP.

- Geben Sie einen Namen für die Vorlage und eine Beschreibung ein.

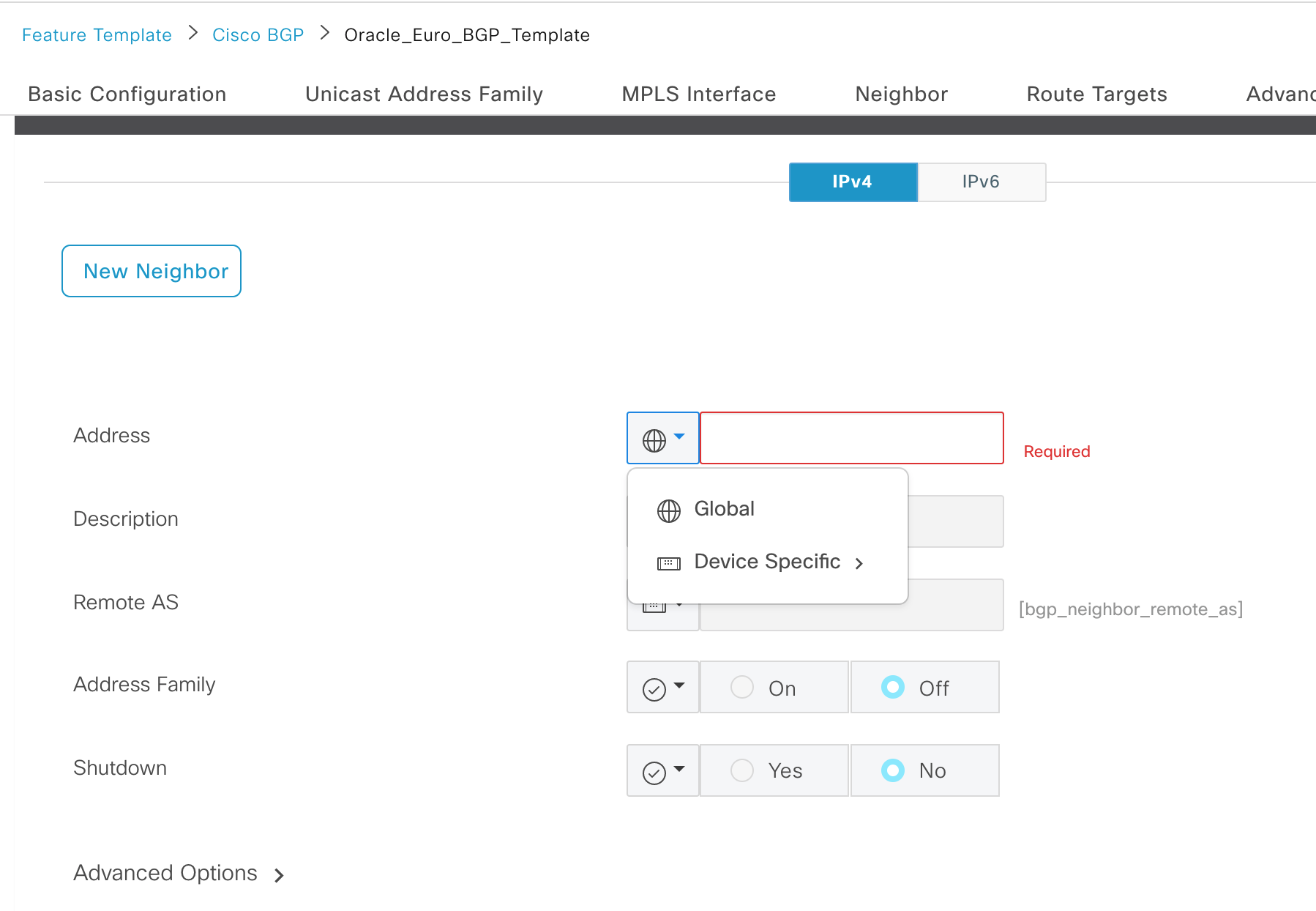

- Klicken Sie im Abschnitt „Neighbor“ (Nachbar) auf +New Neighbor (Neuer Nachbar).

-

Wählen Sie neben dem Feld „Address“ (Adresse) aus der Dropdown-Liste die Option „Device Specific“ (Gerätespezifisch) aus.

-

Wählen Sie neben dem Feld „Remote AS“ (Remote-AS) aus der Dropdown-Liste die Option „Device Specific“ (Gerätespezifisch) aus.

- Klicken Sie auf Add (Hinzufügen) und dann auf Save (Speichern).

Schritt 6 – CLI-Add-On-Funktionsvorlage erstellen

- Wählen Sie auf der Seite „Templates“ (Vorlagen) die Registerkarte „Features“ (Merkmal) aus, und klicken Sie auf +Add Template (Vorlage hinzufügen).

- Wählen Sie unter „Select Devices“ (Geräte auswählen) das Gerät C8000v aus.

- Klicken Sie unter „Select Template“ (Vorlage wählen) > „OTHER TEMPLATES“ (Andere Vorlagen) auf Cli Add-On Template (CLI Add-On-Vorlage).

- Geben Sie einen Namen für die Vorlage und eine Beschreibung ein.

-

Kopieren Sie die folgende Konfiguration in das Feld „CLI CONFIGURATION“ (CLI-KONFIGURATION).

interface GigabitEthernet1.{{interface-tag}} encapsulation dot1Q {{dot1Q-tag}} vrf forwarding {{vrf-number}} ip address {{ip-address-subinterface}} ip mtu 1500 ! -

Klicken Sie auf Save (Speichern).

Schritt 7 – Funktionsvorlagen auf Gerätevorlage hinzufügen

- Gehen Sie zu „Configuration“ (Konfiguration) > „Templates“ (Vorlagen), und klicken Sie auf die Registerkarte „Device“ (Gerät).

- Wählen Sie die MVE-Vorlage aus, die aus der Vorgabe in Schritt 1 kopiert wurde.

- Klicken Sie auf die Ellipse (…) in der letzten Spalte, und wählen Sie „Edit“ (Bearbeiten) aus.

- Wählen Sie im Abschnitt „Transport & Management VPN“ in der Dropdown-Liste „Cisco VPN 512“ die Vorlage „Factory_Default_Cisco_VPN_512_Template“ aus.

- Klicken Sie auf der Registerkarte „Service VPN“ (Dienst-VPN) auf +Add VPN (VPN hinzufügen).

- Wählen Sie die in Schritt 4 erstellte VPN-Vorlage aus, klicken Sie auf den Pfeil, um sie in die Liste der ausgewählten VPN-Vorlagen zu verschieben. Klicken Sie dann auf Next (Weiter).

Der Schritt zur Auswahl der Untervorlagen wird angezeigt. - Klicken Sie in den zusätzlichen Cisco VPN-Vorlagen auf Cisco BGP.

- Wählen Sie in der Dropdown-Liste „Cisco BGP“ die BGP-Vorlage aus, die Sie in Schritt 5 erstellt haben, und klicken Sie auf Add (Hinzufügen).

- Wählen Sie unter „Additional Templates“ (Zusätzliche Vorlagen) in der Dropdown-Liste „CLI Add-On Template“ (CLI-Add-On-Vorlage) die in Schritt 6 erstellte CLI-Vorlage.

- Klicken Sie auf Update (Aktualisieren).

Schritt 8 – Gerätevorlage auf MVE anwenden

- Gehen Sie zu „Configuration“ (Konfiguration) > „Templates“ (Vorlagen), und klicken Sie auf die Registerkarte „Device“ (Gerät).

- Wählen Sie die MVE-Vorlage aus, die aus der Vorgabe in Schritt 1 kopiert wurde.

- Klicken Sie auf die Ellipse (…) in der letzten Spalte, und wählen Sie Attach Devices (Geräte anbinden).

- Wählen Sie die Live-MVE aus, die vor dem Start von Schritt 1 erstellt wurde, und verschieben Sie sie in das rechte Fenster. Klicken Sie dann auf Attach (Anbinden).

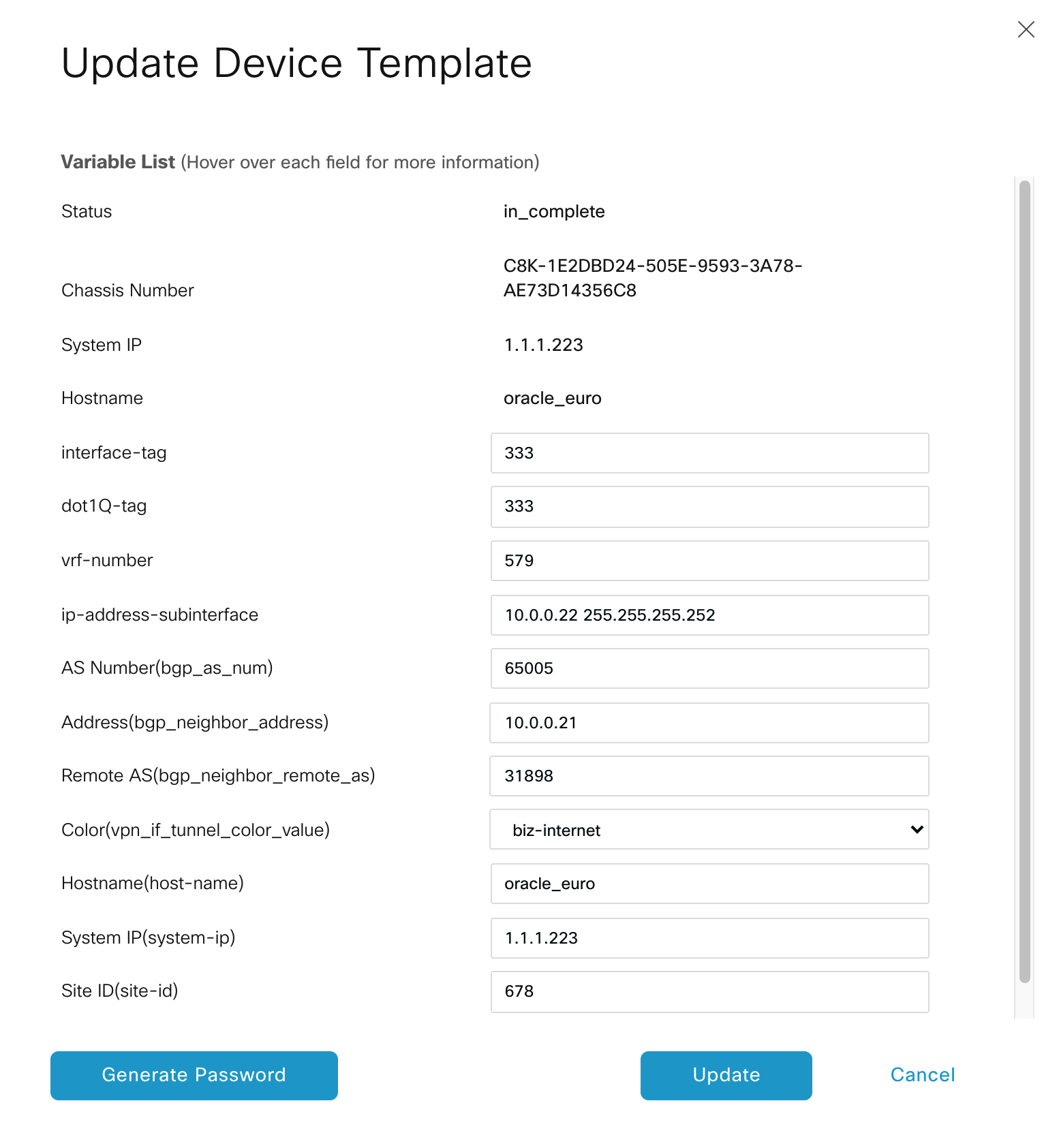

Geben Sie als Nächstes gerätespezifische Informationen ein. -

Klicken Sie auf die Ellipse (…) in der letzten Spalte, und klicken Sie dann auf Edit Device Template (Gerätevorlage bearbeiten) aus.

-

Geben Sie Werte in diese Felder ein:

- interface-tag – Dieser Wert ist der gleiche wie für „dot-1Q-tag“.

- dot-1Q-tag – Dieser Wert ist der gleiche wie für „interface-tag“. Sie finden diesen Wert in den VXC-Verbindungsdetails im Megaport Portal: Klicken Sie auf den VXC-Namen, klicken Sie auf „Details“, und verwenden Sie den Wert des A-Ende-VLAN.

- vrf-number – Geben Sie die VRF-Nummer (VPN-ID) für die Schnittstelle an.

- ip-address-subinterface – Geben Sie die IP-Adresse und die Maske der Schnittstelle an.

- AS Number (ASN) – Geben Sie die ASN (Autonomous System Number) der MVE an.

- Address (Adresse) – Geben Sie die IP-Adresse des externen BGP-Peers an.

- Remote AS - Geben Sie die ASN für den entfernten BGP-Peer ein.

-

Klicken Sie auf Update (Aktualisieren).

- Klicken Sie auf Next (Weiter).

vManage zeigt die Konfigurationsvorschau (Config Preview) und die Konfigurationsdifferenz (Config Diff) an. Verwenden Sie diese Funktionen, um sicherzustellen, dass die richtige Konfiguration angewendet wird. - Wählen Sie die MVE im linken Abschnitt aus.

- Klicken Sie auf Configure Devices (Geräte konfigurieren).

vManage überträgt die Konfiguration an die MVE. Wenn der Vorgang erfolgreich abgeschlossen wurde, zeigt der Status dies an.

Schritt 9 – Verbindung überprüfen

- Wählen Sie in vManage „Tools“ (Werkzeuge) > „SSH Terminal“ aus.

- Wählen Sie die MVE in der Gerätegruppe aus.

Ein SSH-Terminal wird geöffnet. - Geben Sie Ihre Anmeldedaten ein.

-

Geben Sie den folgenden Befehl ein, um ein Ping-Signal an das andere Ende des Megaport VXC vom MVE aus zu senden.

ping vrf <VPN ID> <IP address> -

Geben Sie den folgenden Befehl ein, um zu bestätigen, dass die BGP-Sitzung aktiv ist:

show ip bgp vpnv4 vrf <VPN ID> summary