Erstellen einer Azure-Verbindung für eine MVE mit Fortinet-SD-WAN

Sie können eine Netzwerkverbindung von einer MVE (einem FortiGate) zu Azure ExpressRoute mit Virtual Cross Connections (VXCs) erstellen. Sie können entweder eine private Verbindung oder eine öffentliche (Microsoft-)Verbindung erstellen.

Wichtig

Bevor Sie beginnen, müssen Sie erst eine MVE (FortiGate) in FortiManager erstellen. Weitere Informationen dazu finden Sie unter Erstellen einer MVE.

Das Hinzufügen einer ExpressRoute-Verbindung zu Ihrer MVE und FortiManager besteht aus drei Schritten.

-

Richten Sie Ihren ExpressRoute-Plan ein, und stellen Sie die ExpressRoute-Leitung in der Azure-Konsole bereit. Nach der Bereitstellung erhalten Sie einen Dienstschlüssel. Weitere Details dazu finden Sie in der Microsoft ExpressRoute-Dokumentation.

-

Erstellen Sie im Megaport Portal eine Verbindung (VXC) von Ihrer MVE zu Ihrem ExpressRoute-Standort.

-

Erstellen Sie in FortiManager eine neue Schnittstelle, und fügen Sie die Details der ExpressRoute-Verbindung hinzu.

Unter diesem Thema finden Sie eine Anleitung für den zweiten und dritten Schritt.

Hinweis

MVE für Fortinet SD-WAN erfordert bei allen Cloudverbindungen Konfigurationsschritte sowohl in FortiManager als auch im Megaport Portal.

Hinzufügen der ExpressRoute-Verbindung im Megaport Portal

Zum Einrichten der ExpressRoute-Verbindung müssen Sie die Verbindung im Megaport Portal erstellen.

So erstellen Sie eine Verbindung zu ExpressRoute über das Megaport Portal

-

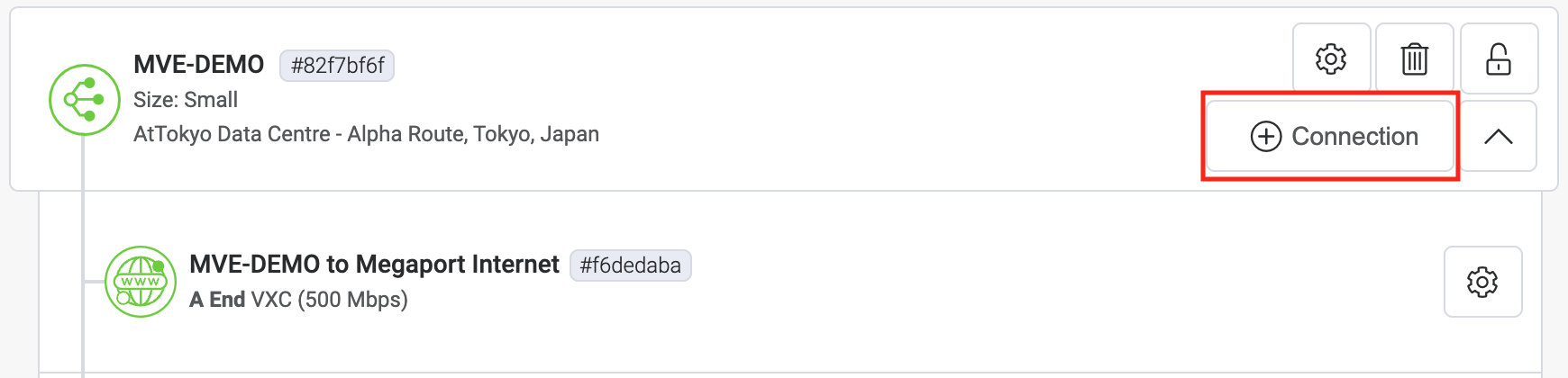

Öffnen Sie im Megaport Portal die Seite Services (Dienste), und wählen Sie die gewünschte MVE aus.

-

Klicken Sie für die MVE auf +Connection (Neue Verbindung).

-

Klicken Sie auf die Cloud-Kachel.

-

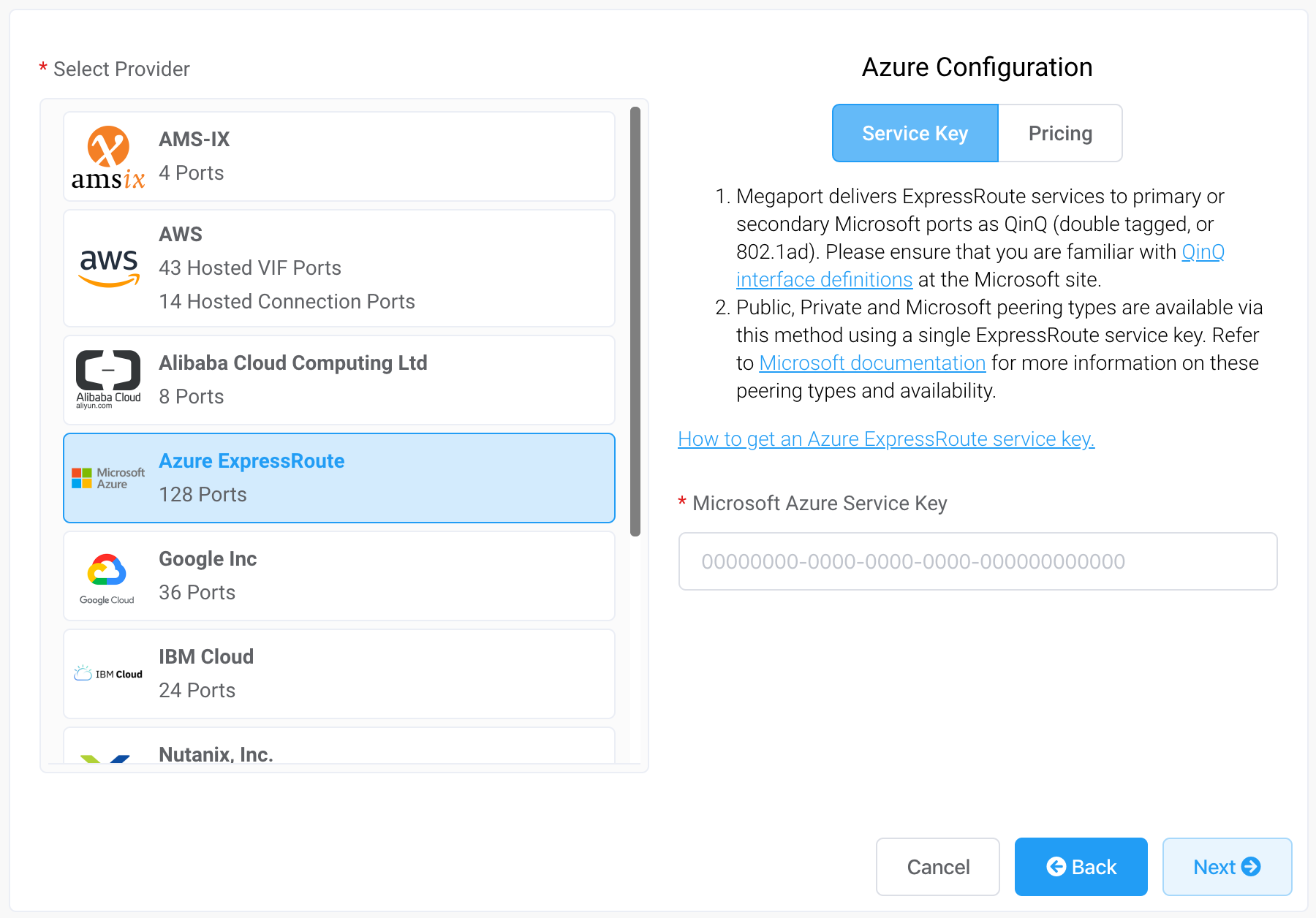

Wählen Sie Azure ExpressRoute als Anbieter aus.

-

Fügen Sie den ExpressRoute-Dienstschlüssel in das Feld im rechten Bereich ein.

Das Portal verifiziert den Schlüssel und zeigt dann die verfügbaren Portstandorte basierend auf dem ExpressRoute-Bereich an. Beispiel: Wenn Ihr ExpressRoute-Dienst in der Region „Australia East“ (Ostaustralien) in Sydney bereitgestellt wird, wählen Sie Ziele in Sydney aus. -

Wählen Sie den Verbindungspunkt für Ihre erste Verbindung aus.

Um eine zweite Verbindung bereitzustellen (und dies wird empfohlen), können Sie einen weiteren VXC erstellen. Geben Sie den gleichen Dienstschlüssel ein und wählen Sie das andere Verbindungsziel.Im Konfigurationsbildschirm erscheinen einige hilfreiche Links zu Ressourcen, einschließlich der Azure Resource Manager-Konsole und einiger Tutorial- Videos.

-

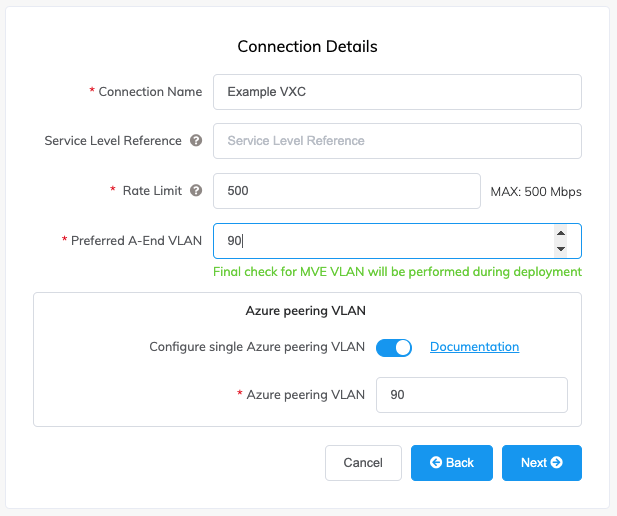

Geben Sie die folgenden Verbindungsdetails an:

-

Connection Name (Name der Verbindung) – Der Name der VXC-Verbindung, der im Megaport Portal angezeigt wird.

-

Service Level Reference (Service-Level-Referenz) (optional) – Geben Sie für den VXC eine eindeutige Identifikationsnummer an, die für Abrechnungszwecke verwendet werden soll, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

Hinweis

Von Partnern verwaltete Konten können ein Partnerangebot auf einen Dienst anwenden. Einzelheiten finden Sie unter Verknüpfen eines Angebots mit einem Dienst.

-

Rate Limit (Übertragungsratenlimit) – Dies ist die Geschwindigkeit Ihrer Verbindung in Mbit/s. Das Übertragungsratenlimit für den VXC ist basierend auf dem ExpressRoute-Dienstschlüssel auf den maximal zulässigen Wert begrenzt.

-

Preferred A-End VLAN (Bevorzugtes A-Ende-VLAN) (optional) – Geben Sie eine nicht verwendete VLAN-ID für diese Verbindung an (bei ExpressRoute ist dies das S-Tag). Dies muss eine eindeutige VLAN-ID auf dieser MVE im Bereich von 2 bis 4093 sein. Wenn Sie eine VLAN-ID angeben, die bereits verwendet wird, zeigt das System die nächste verfügbare VLAN-Nummer an. Die VLAN-ID muss eindeutig sein, um mit der Bestellung fortfahren zu können. Wenn Sie keinen Wert angeben, weist Megaport einen zu.

-

Configure Single Azure Peering VLAN (Einzelnes Azure Peering-VLAN konfigurieren) – Standardmäßig ist diese Option für MVE aktiviert, und wir empfehlen dringend, sie für Fortinet-SD-WAN aktiviert zu lassen.

Diese Option bietet eine VLAN-Lösung mit nur einem Tag. Sie konfigurieren Peering in Azure mit dem MVE-VLAN (A-Ende) und dem in Azure eingestellten Peer-VLAN (B-Ende). Beachten Sie, dass Sie mit dieser Option nur einen Peering-Typ (Privat oder Microsoft) pro VXC haben können.Wichtig

Wenn Sie diese Option nicht aktivieren, scheint der VXC zwar aktiv zu sein, aber er erkennt keinen Datenverkehr.

-

Azure Peering VLAN (Azure-Peering-VLAN) – Dieser Wert muss mit dem A-Ende-VLAN übereinstimmen.

-

-

Klicken Sie auf Next (Weiter), um mit dem Bestellvorgang fortzufahren.

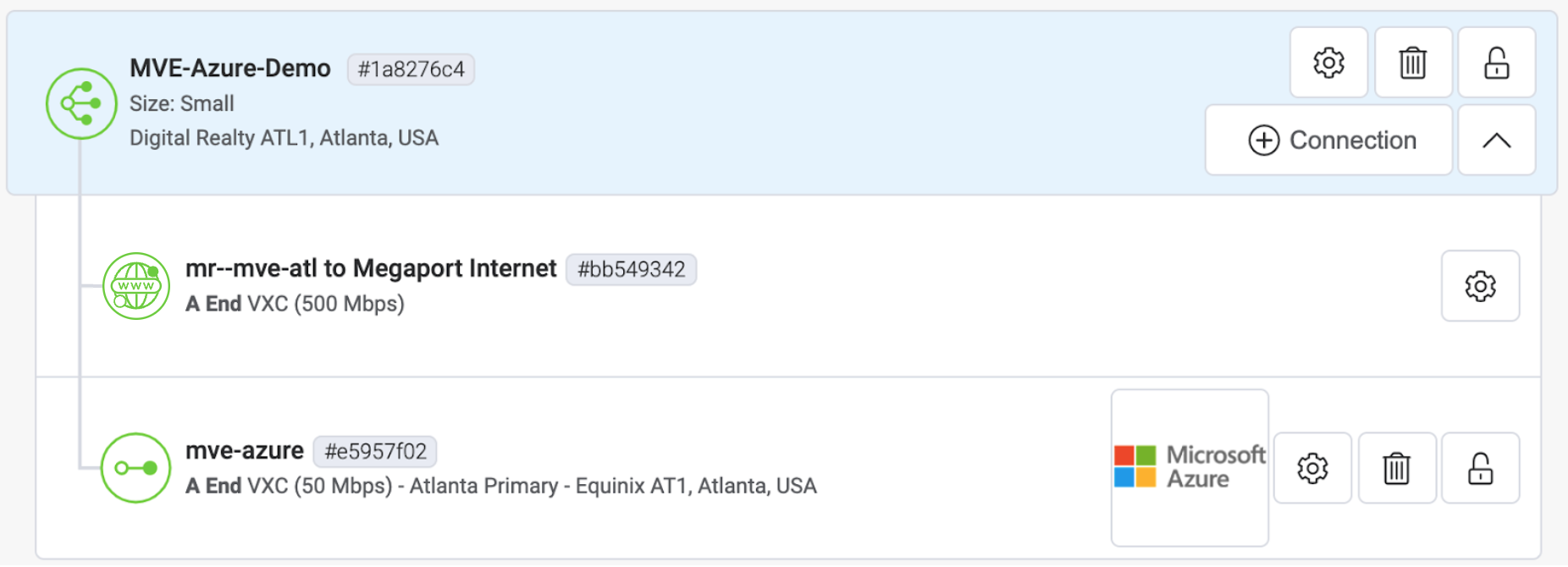

Wenn die VXC-Konfiguration abgeschlossen ist, ist das VXC-Symbol grün.

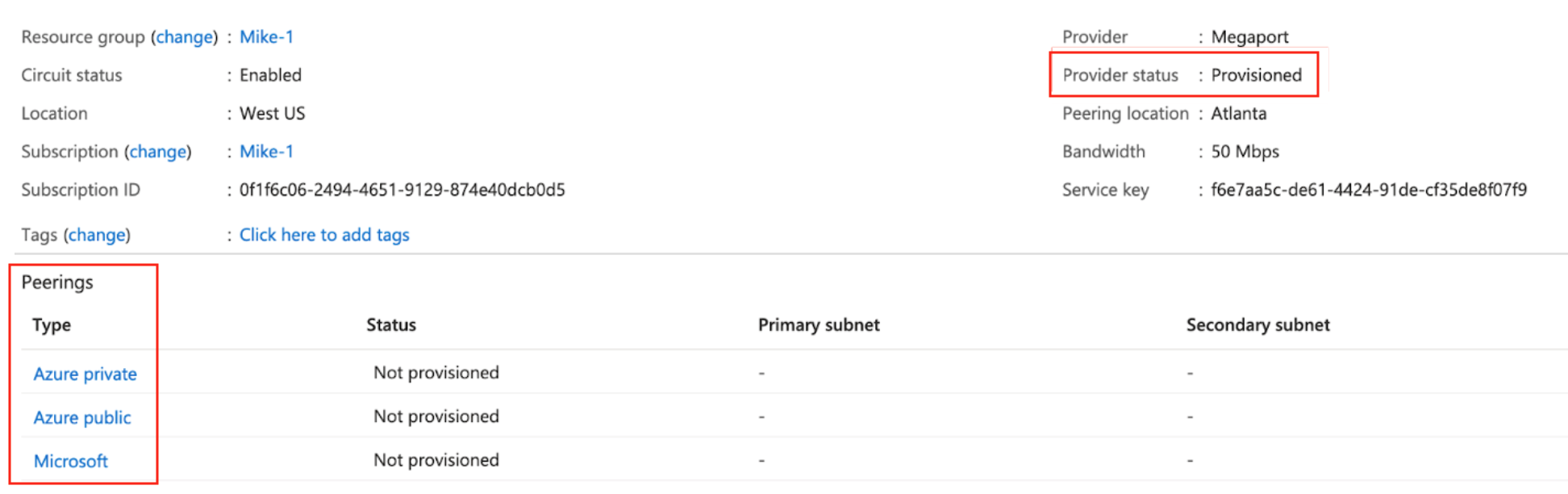

In der Azure Resource Management-Konsole ändert sich der Anbieterstatus in „Provisioned“ (Bereitgestellt).

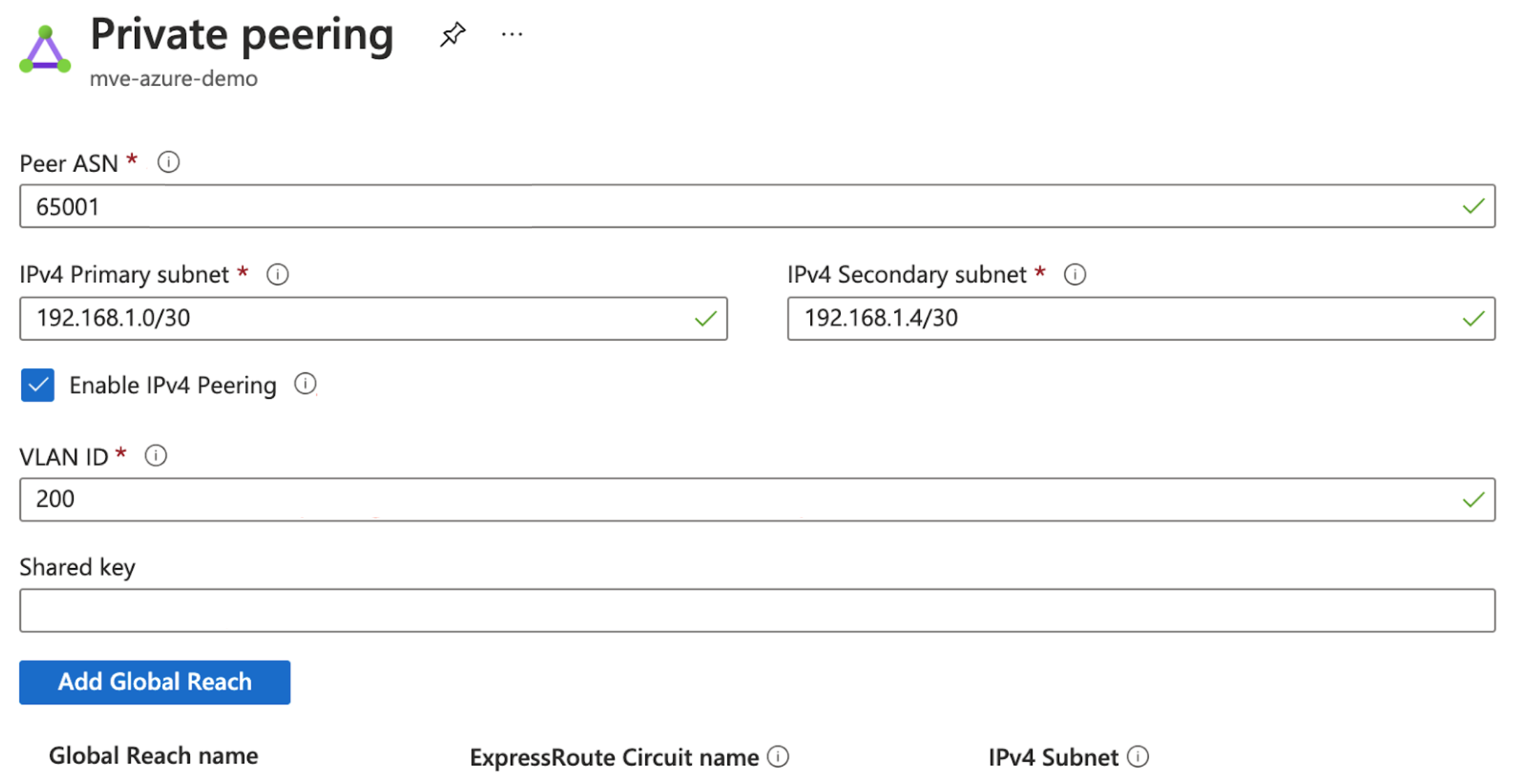

Nach der Bereitstellung müssen Sie Peerings konfigurieren. Sie können privates und Microsoft-Peering konfigurieren. Klicken Sie auf den gewünschten Peer, um die folgenden Details zu konfigurieren und bereitzustellen:

- Peer ASN (Peer-ASN) – Geben Sie die ASN für die MVE ein.

- IPv4 Subnets (IPv4-Subnetze) – Von jedem dieser Subnetze verwendet MVE die erste nutzbare IP-Adresse und Microsoft die zweite nutzbare IP für seinen Router.

- VLAN ID (VLAN-ID) – Geben Sie das A-Ende-VLAN aus der MVE ein. (Hinweis: Die VLAN-ID in der Azure-Konsole kann sich vom A-Ende-VLAN unterscheiden).

- Shared Key (Gemeinsam verwendeter Schlüssel) – Geben Sie optional ein MD5-Passwort für BGP ein.

Hinzufügen der ExpressRoute-Verbindung zu FortiManager

Nachdem Sie die Verbindung von Ihrer MVE zu Azure erstellt und die Verbindung in der Azure-Konsole eingerichtet haben, müssen Sie sie in FortiManager konfigurieren. Dies umfasst das Erstellen einer Schnittstelle und die Konfiguration von BGP-Einstellungen, ASNs, VLANs und MD5-Werten.

So fügen Sie die Azure Cloud-Verbindung in FortiManager hinzu

-

Notieren Sie sich die in der Azure-Konsole angezeigten Verbindungsdetails.

Zeigen Sie die Details der Verbindung an, die Sie in Azure für diese Verbindung erstellt haben. Notieren Sie sich die Werte für Peer ASN, Shared Key (Gemeinsam verwendeter Schlüssel), VLAN ID und IPv4 Primary Subnet (Primäres IPv4-Subnetz). -

Notieren Sie sich die im Megaport Portal angegebenen Verbindungsdetails.

Klicken Sie auf das Zahnradsymbol für die Azure-Verbindung von Ihrer MVE aus, und klicken Sie dann auf die Ansicht „Details“. Beachten Sie den Wert für das A-Ende-VLAN. -

Melden Sie sich beim FortiManager an.

Hinweis

Sie können sich auch bei Ihrer MVE-Instanz anmelden: https://<mve-ip-address>

-

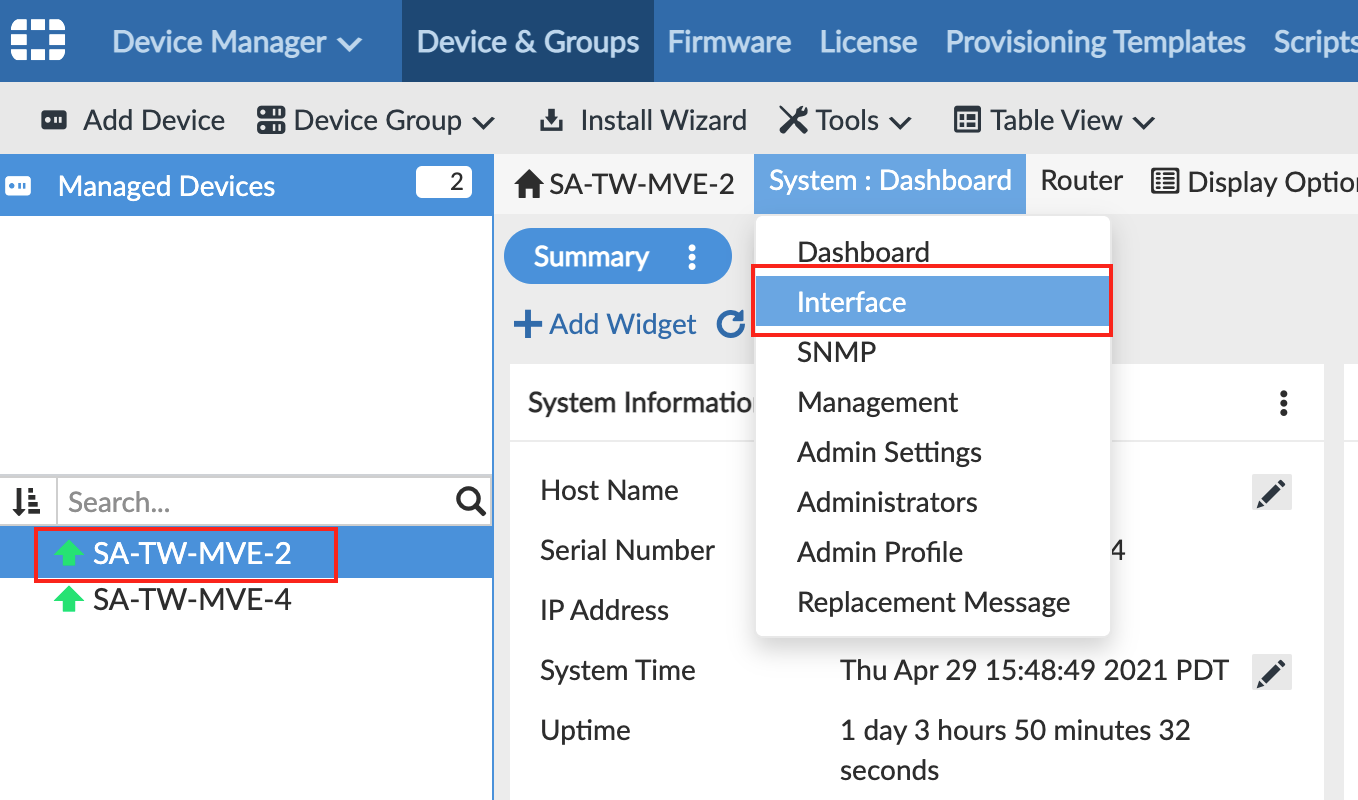

Wählen Sie in Ihrem verwalteten Gerät im Menü System die Option Interface (Schnittstelle) aus.

Die Seite zeigt Port1 als Ihre physische Schnittstelle an. -

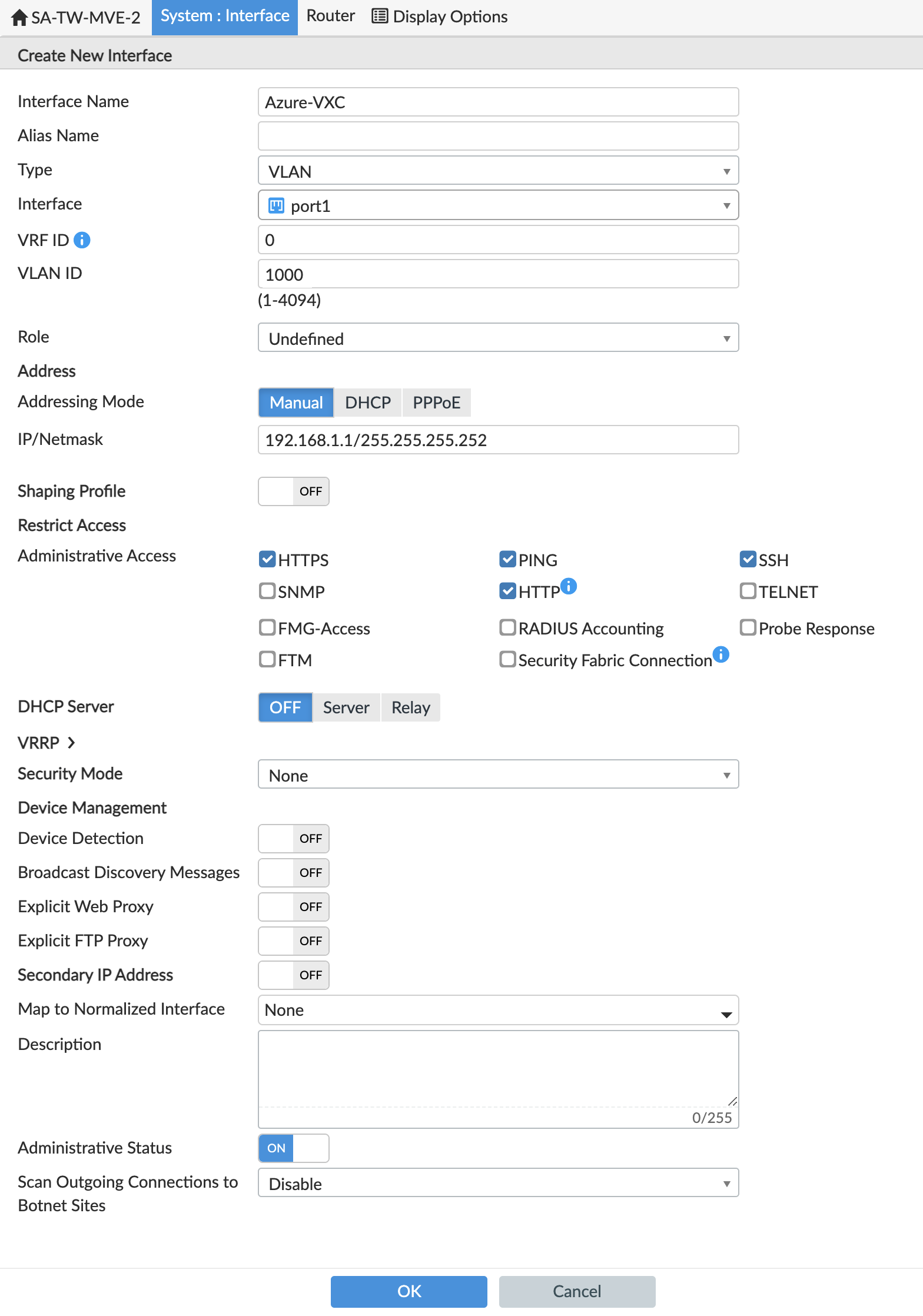

Klicken Sie auf +Create New > Interface (Erstellen > Schnittstelle), und geben Sie folgende Informationen ein:

- Interface Name (Schnittstellenname) – Geben Sie einen aussagekräftigen Namen für die Schnittstelle an.

- Alias Name (Aliasname) – Geben Sie optional einen alternativen Namen an.

- Type (Typ) – Wählen Sie „VLAN“ aus.

- Interface (Schnittstelle) – Wählen Sie die übergeordnete Schnittstelle:

port1. - VLAN ID (VLAN-ID) – Geben Sie das A-Ende-VLAN an, das für diese Azure-Verbindung im Megaport Portal aufgeführt ist.

- Role (Rolle) – Wählen Sie „Undefined“ (Nicht definiert) aus.

- Addressing Mode (Adressierungsmodus) – Wählen Sie „Manual“ (Manuell) aus.

- IP/Netmask – Diese Werte sind in der Azure-Konsole verfügbar. Die IP-Adressen und CIDR werden im Feld IPv4 Primary Subnet (Primäres IPv4-Subnetz) angezeigt. MVE verwendet die erste nutzbare IP-Adresse, und Azure verwendet die zweite nutzbare IP für seinen Router. Geben Sie für dieses Feld die MVE-IP-Adresse (erste verwendbare IP-Adresse) ein.

- Administrative Access (Administrativer Zugriff) - Legen Sie fest, wie Sie auf diese Schnittstelle zugreifen möchten, z. B. über HTTPS, PING oder SSH.

- DHCP Server - Klicken Sie auf OFF (Aus).

-

Klicken Sie auf OK.

Die neue VLAN-Schnittstelle wird mit Ihrer physischen SchnittstellePort1angezeigt.

Sie können einen execute ping-Befehl von FortiOS aus ausführen, um die Verbindung zu überprüfen.

Hinweis

Sie müssen die Konfiguration an die MVE übertragen, was geschieht, wenn Sie AutoUpdate konfiguriert haben. Wenn Sie die Verbindung nicht erfolgreich anpingen können, gehen Sie in FortiManager zu „Manage Devices“ (Geräte verwalten), wählen Sie die MVE aus, und wählen Sie im Menü „More“ (Mehr) die Option Refresh Device (Gerät aktualisieren) aus. Wenn Sie dazu aufgefordert werden, wählen Sie für den Config Status (Konfigurationsstatus) die Option „AutoUpdate“ aus.

An diesem Punkt haben wir die Schnittstelle erstellt. Als Nächstes müssen wir die BGP-Sitzung erstellen.

-

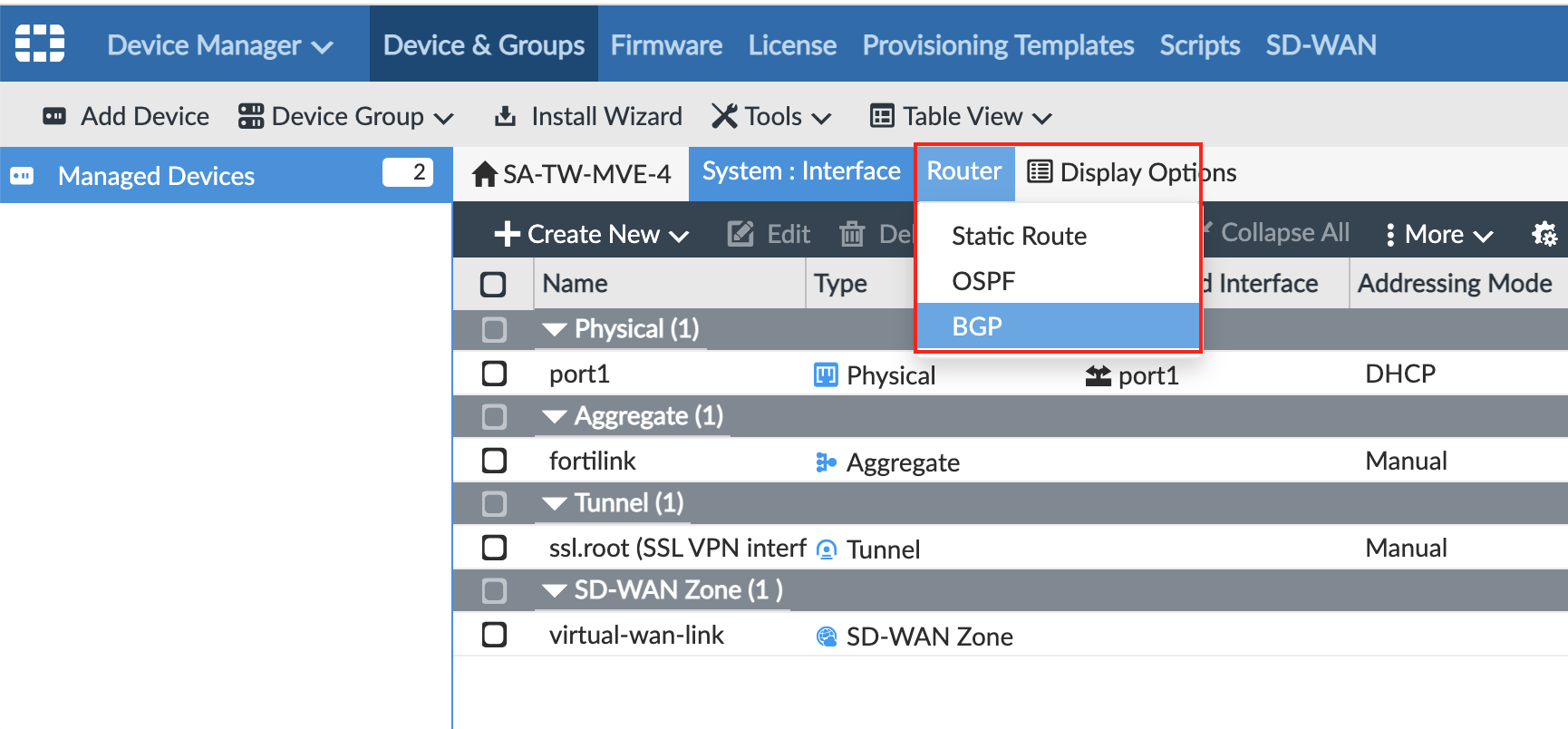

Wählen Sie in FortiManager Router > BGP aus.

-

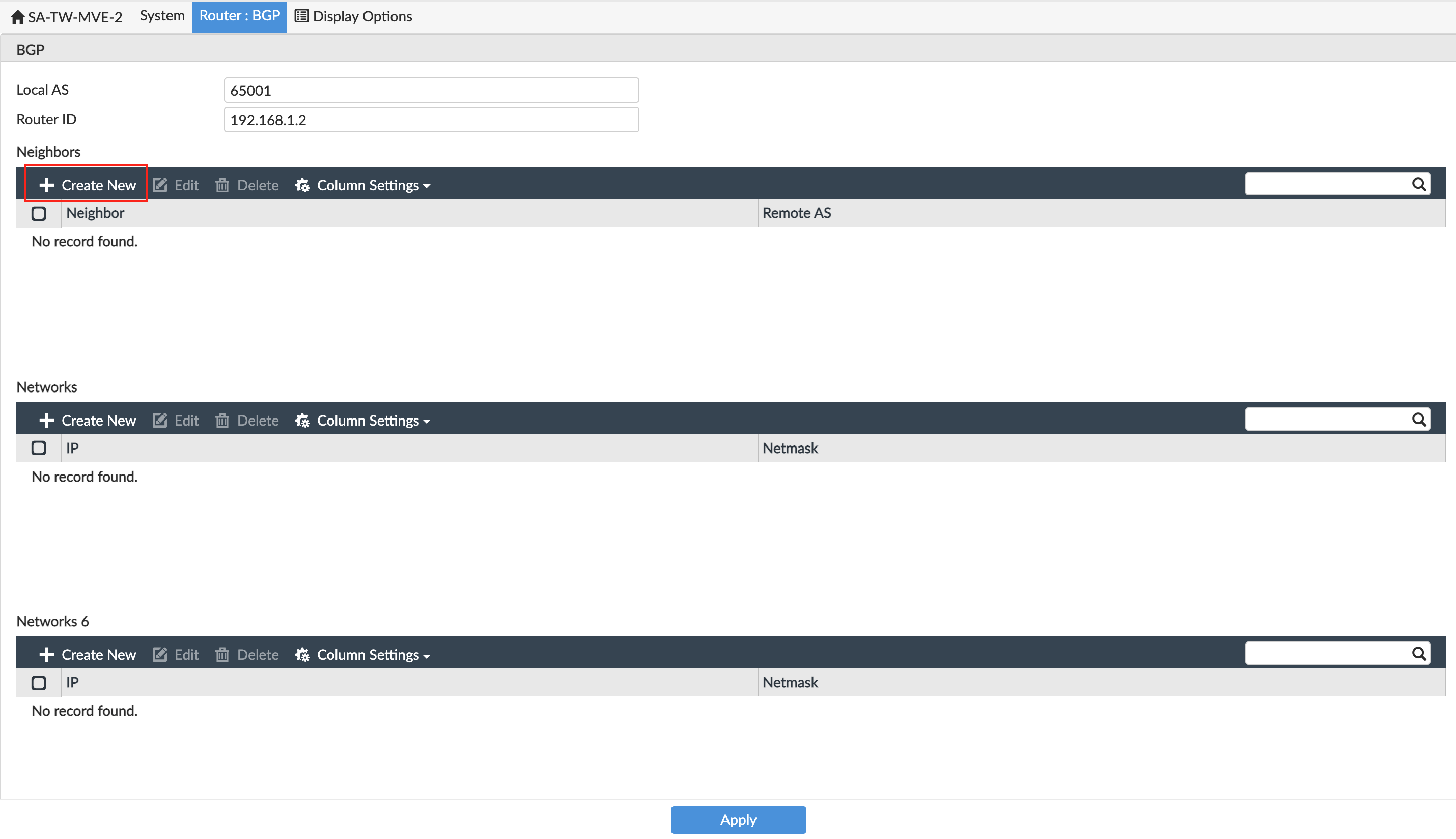

Geben Sie die folgenden Informationen an:

- Locale AS (Lokales AS) – Geben Sie die ASN (Autonomous System Number) für die MVE-Verbindung an. Verwenden Sie die Peer ASN aus der Azure-Konsole.

- Router ID (Router-ID) – Geben Sie die erste nutzbare IP-Adresse aus dem IPv4 Primary Subnet (Primäres IPv4-Subnetz) der Azure-Konsole ein.

-

Klicken Sie unter „Neighbors“ (Nachbarn) auf +Create New (Neu erstellen).

- Fügen Sie unter Neighbor IP (Nachbar-IP) die zweite nutzbare IP-Adresse aus dem IPv4 Primary Subnet (Primäres IPv4-Subnetz) der Azure-Konsole hinzu.

-

Geben Sie für Remote ASN die Azure-seitige ASN von 12076 ein.

Dies ist ein fester Wert, der in den Verbindungsdetails der Azure-Konsole angezeigt wird. -

Klicken Sie auf OK.

-

Klicken Sie auf Apply (Anwenden).

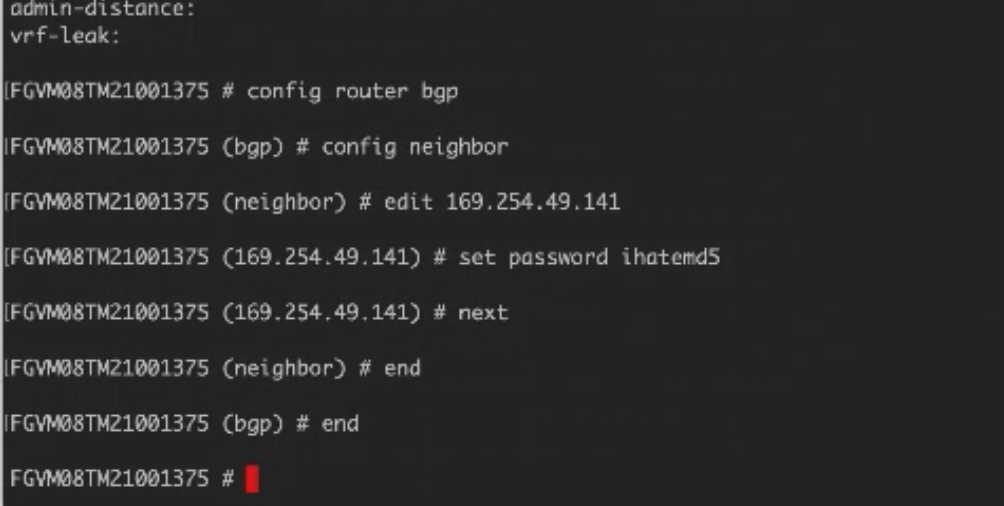

Damit ist der Nachbar ist konfiguriert, aber wir müssen die BGP-Authentifizierungsinformationen hinzufügen, falls Sie dies in der Azure-Konsole definiert haben. (Dies war optional.) BGP-Details kann allerdings nicht über die Weboberfläche festlegt werden, sondern nur über die Befehlszeile. -

SSH zur MVE-Instanz unter Verwendung Ihrer privaten Schlüsseldatei.

Beispiel:

ssh -i ~/.ssh/megaport-mve-instance-1-2048 admin@162.43.143.XX -

Verwenden Sie folgende Befehle, um ein Kennwort für den BGP-Nachbarn hinzuzufügen.

Validieren Ihrer Azure-Verbindung

Mit den folgenden Befehlen können Sie Verbindungsdetails, einschließlich des Verbindungsstatus, über die CLI überprüfen:

get system interface– Zeigt Konfigurationsdetails und den aktuellen Status der Geräteschnittstellen an.get router info bgp neighbor <ip-address>– Zeigt Konfigurationsdetails und den aktuellen Status der BGP-Nachbarn an.