AWS-Verschlüsselungsoptionen für hohen Durchsatz und hohe Ausfallsicherheit

In diesem Thema werden zwei Szenarien zum Erstellen verschlüsselter Netzwerkverbindungen zu AWS mit hohem Durchsatz und hoher Ausfallsicherheit beschrieben.

- Szenario 1 – Verschlüsselte Verbindung zur Transit-VPC (Virtual Private Cloud)

- Szenario 2 – Verschlüsselte Verbindung zum Transit-Gateway (TGW)

Voraussetzungen

- Zwei Megaport-aktivierte Standorte mit etablierten Diversity-Zonen

- Eine gehostete AWS Direct Connect-Verbindung (in diesem Thema als Beispiel verwendet) oder eine Verbindung über eine gehostete virtuelle Schnittstelle (gehostete VIF)

- Ausreichende Größe der Elastic Compute Cloud (EC2)-Instanz, auf der die Network Virtual Appliance (NVA) innerhalb von AWS läuft, um die Verschlüsselung mit hohem Durchsatz zu verarbeiten.

Wichtige Aspekte

- Der maximale Durchsatz wird in erster Linie davon bestimmt, wie viel Rechenleistung auf den Geräten verfügbar ist, die die Verschlüsselungen verarbeiten (z. B. Network Virtual Appliances, Firewalls oder Router).

- Die Betriebszeitanforderung bestimmt die Anzahl der Geräte, genutzten Verbindungen und Overlay-Tunnel (z. B. 99,9 % oder 99,99 %, eine von der SLA-Zahl getrennte Metrik).

- Das Routing-Protokoll und die Konfiguration bestimmen die Failover-Zeit und wie schnell ein Gerät einen Fehler erkennt. In manchen Fällen ist ein normales Herunterfahren nicht möglich.

Szenario 1: Verschlüsselte Verbindung zur Transit Virtual Private Cloud(VPC)

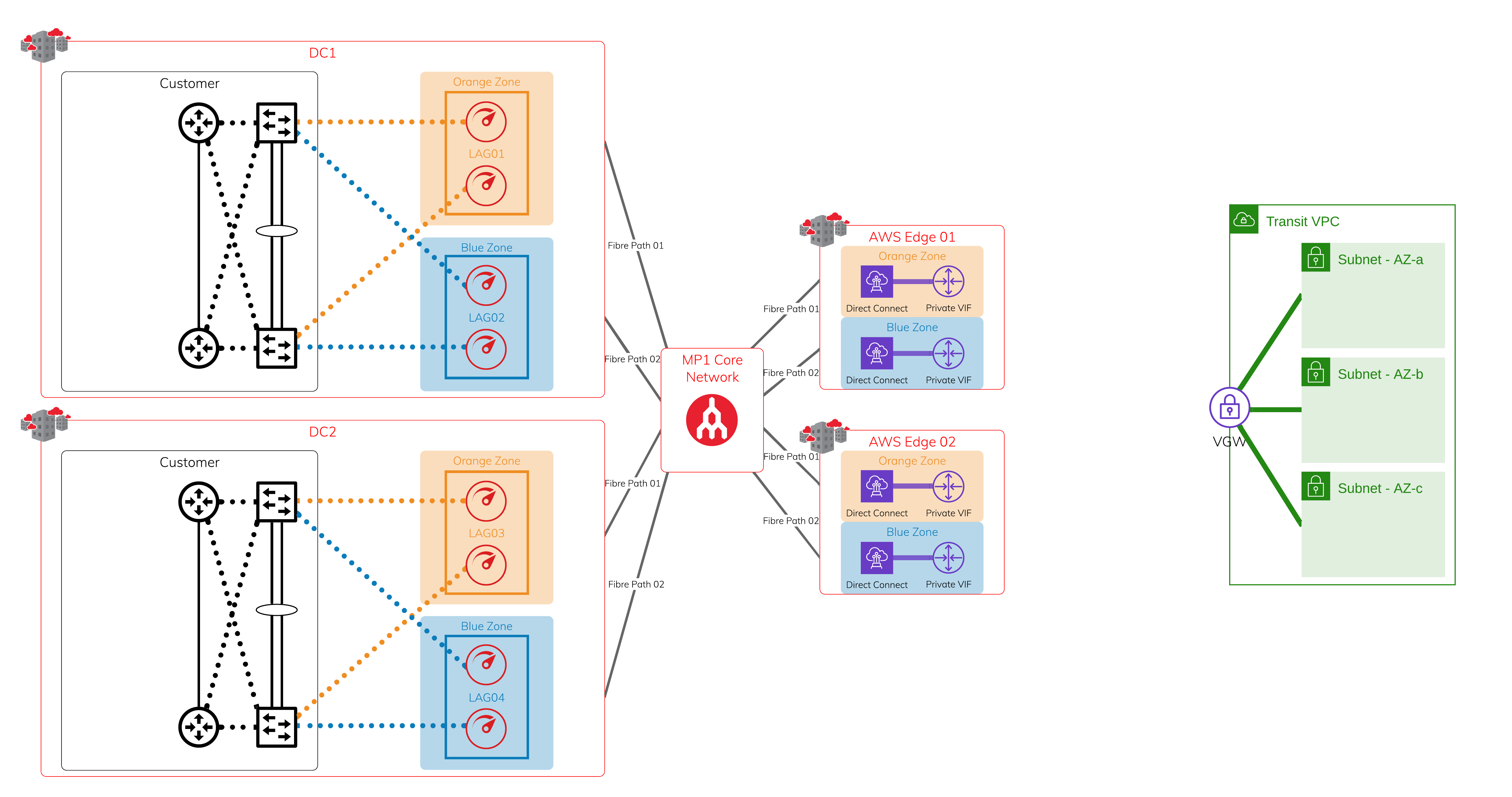

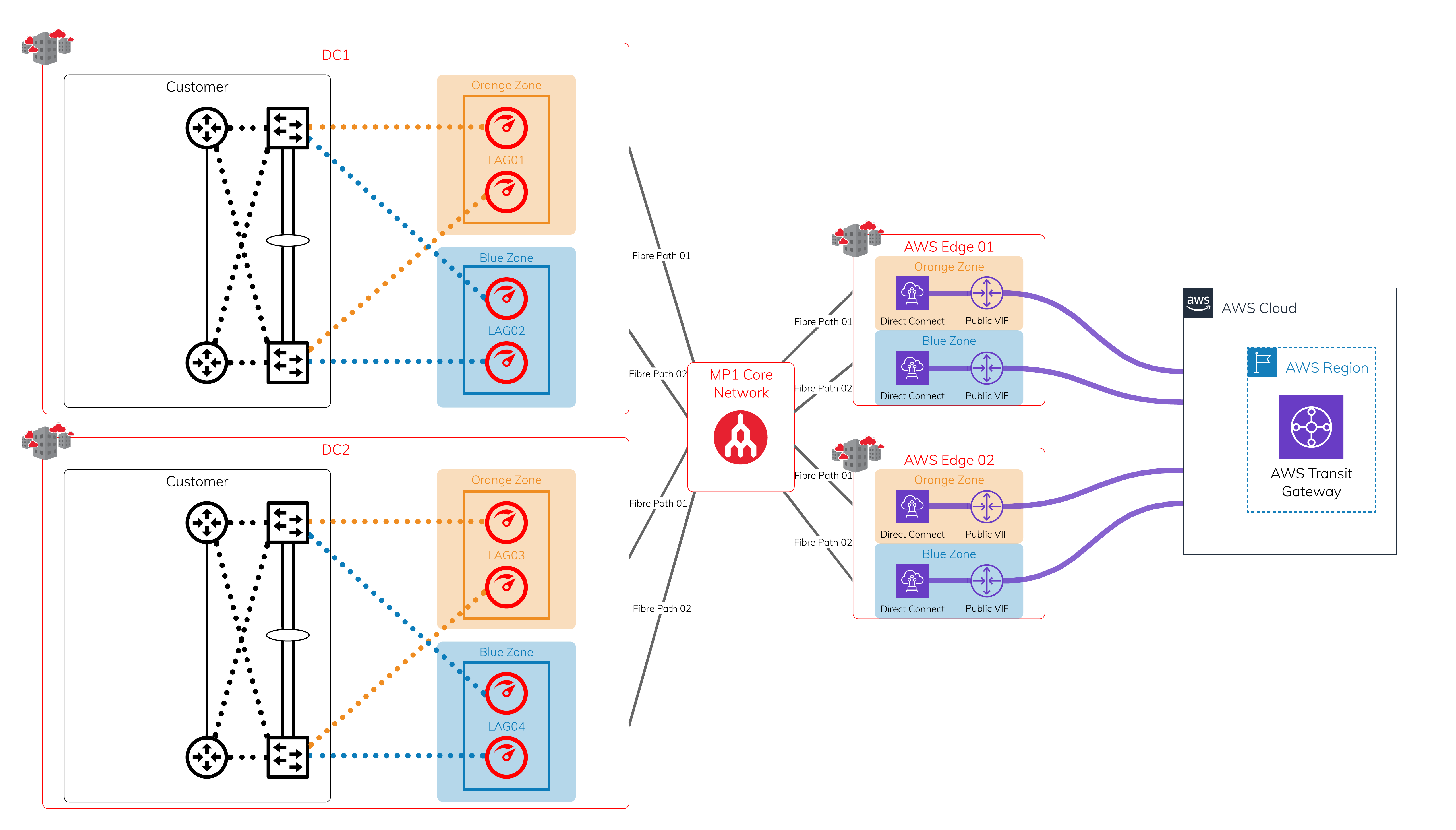

Physischer Layer - Megaport und Megaport-aktivierte Standorte + AWS-Anbindungsstellen

In jeder Diversity-Zone können Sie einen einzelnen Port oder ein Paar von Ports in einer Link Aggregation Group (LAG) haben. Jeder Megaport-fähige Standort ist durch zwei verschiedene Glasfaserpfade in das globale Kernnetzwerk von Megaport geschützt.

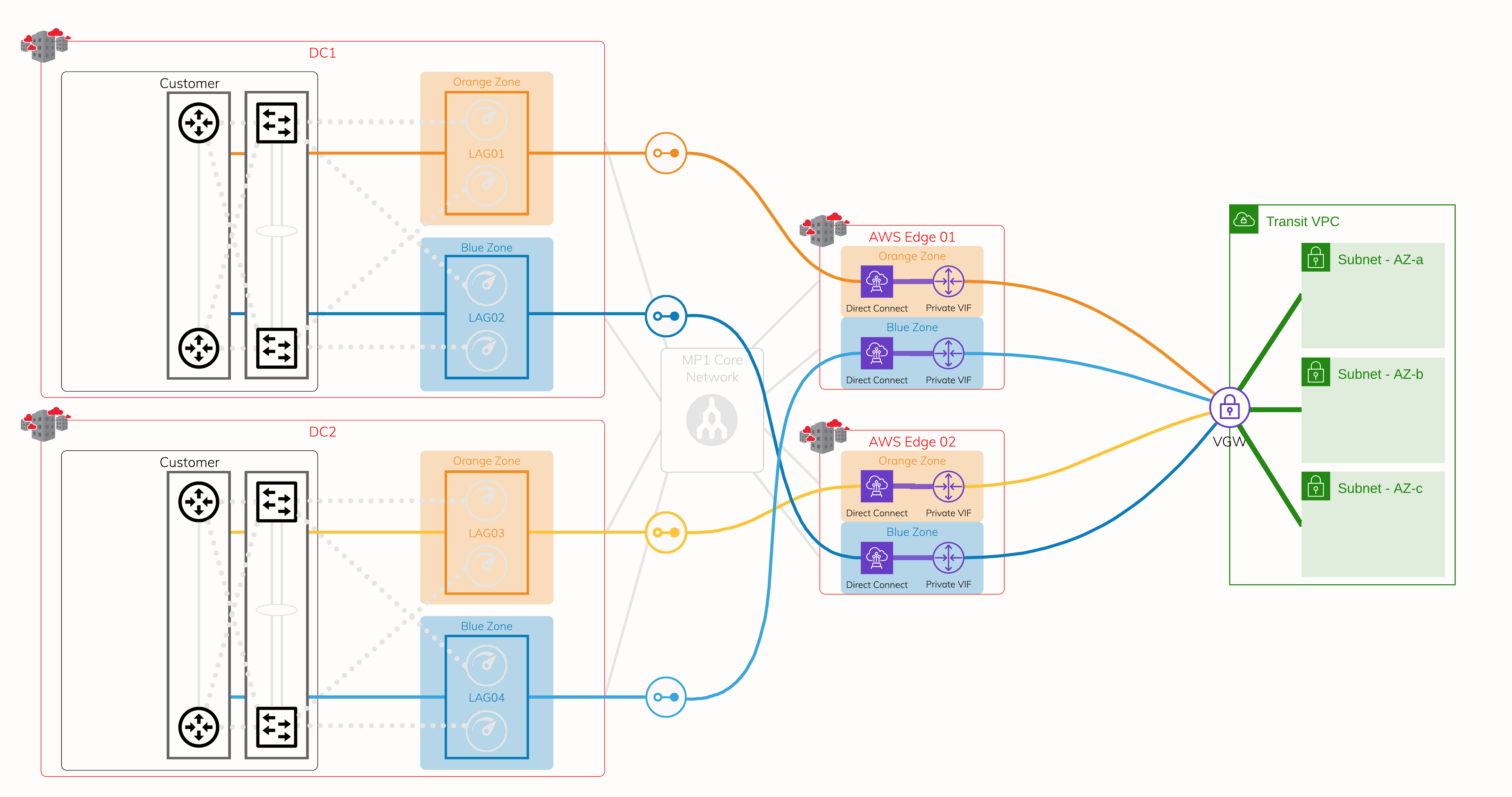

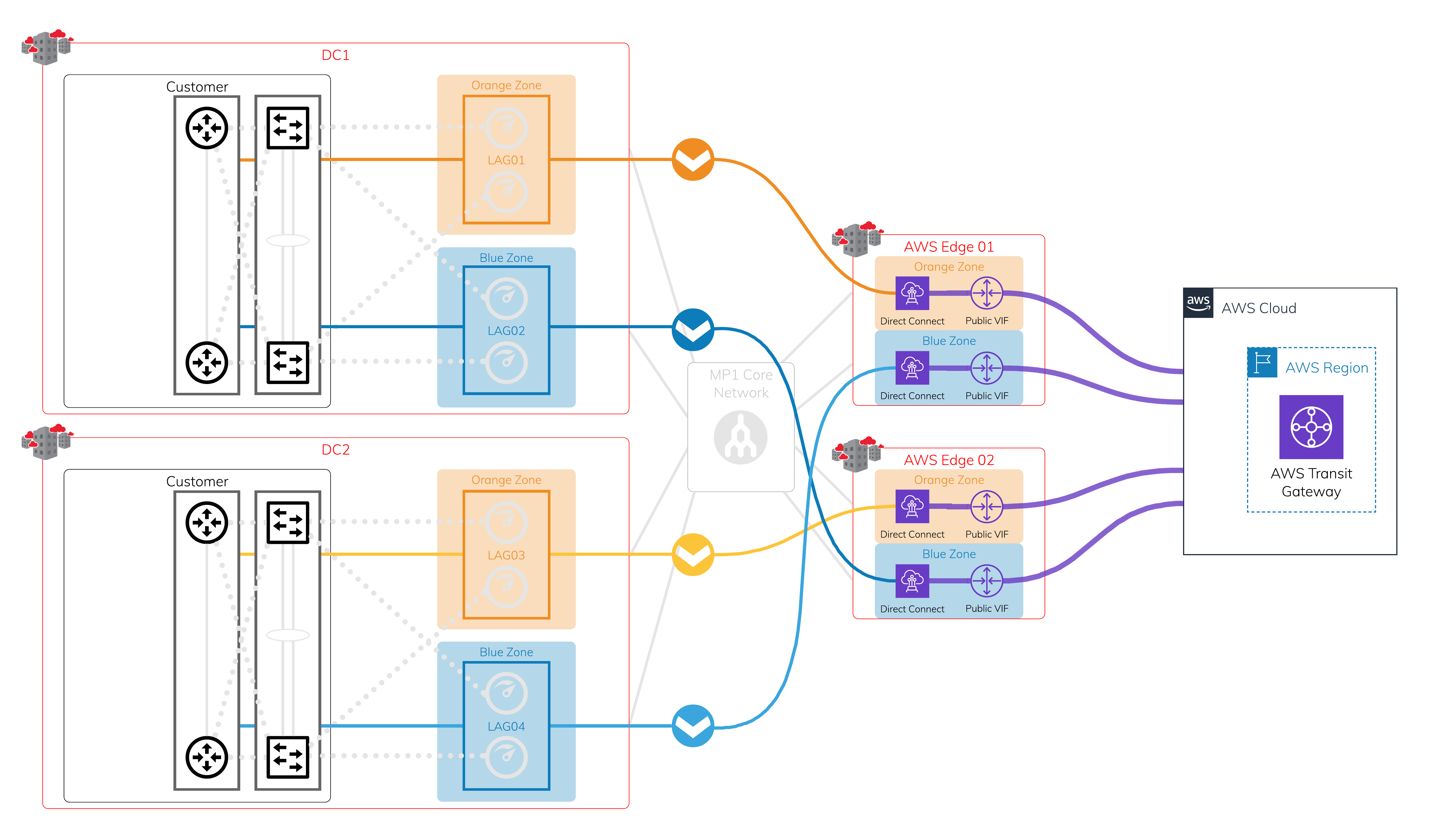

Layer 2 - Virtual Cross Connect (VXC)

Erstellen Sie unter Nutzung des geschützten physischen Layers einen VXC (Layer 2-Verbindung), um eine Verbindung zu jeder Anbindunsstelle (On-ramp) herzustellen, an der Megaport auf das AWS-Edge-Netzwerk trifft. Jeder Standort mit gehosteter Verbindung verfügt über unterschiedliche physische Infrastrukturen. Diese Abbildung zeigt vier VXCs, die vier Geräte über Megaport mit AWS an AWS-Edge-Standorten verbinden. Verwenden Sie eine private virtuelle Schnittstelle über AWS Direct Connect, sodass diese mit dem Ziel-VGW (Virtual Private Gateway) oder einem Direct Connect Gateway auf dem VGW verbunden ist.

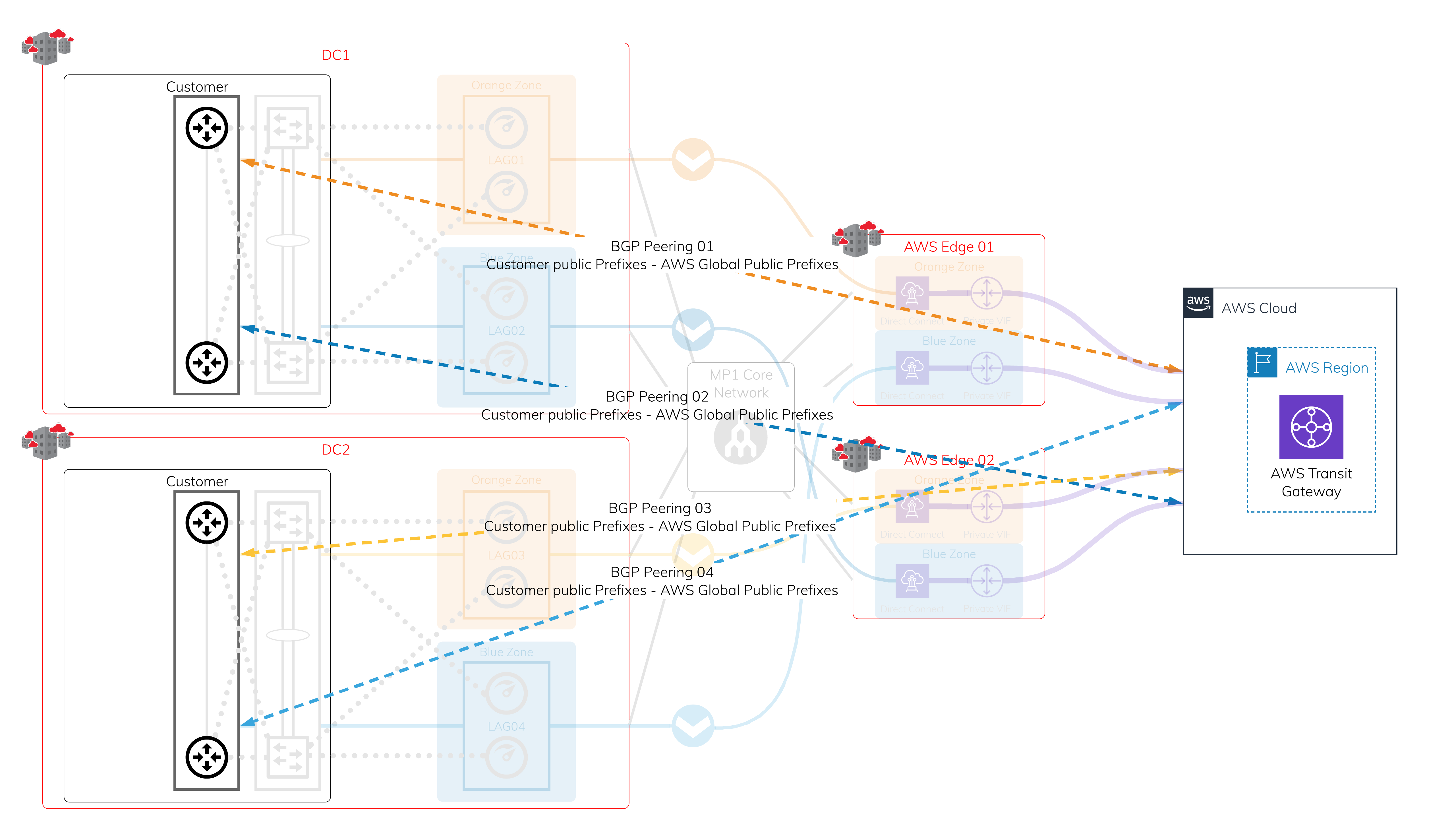

Layer 3 - IP-Adressen und BGP-Sitzungen

Weisen Sie IP-Adressen zu, und erstellen Sie eine BGP-Sitzung über jede der zuvor erstellten VXCs. Wenn eine der Sitzungen unterbrochen wird, stehen aktive BGP-Sitzungen für Failover zur Verfügung.

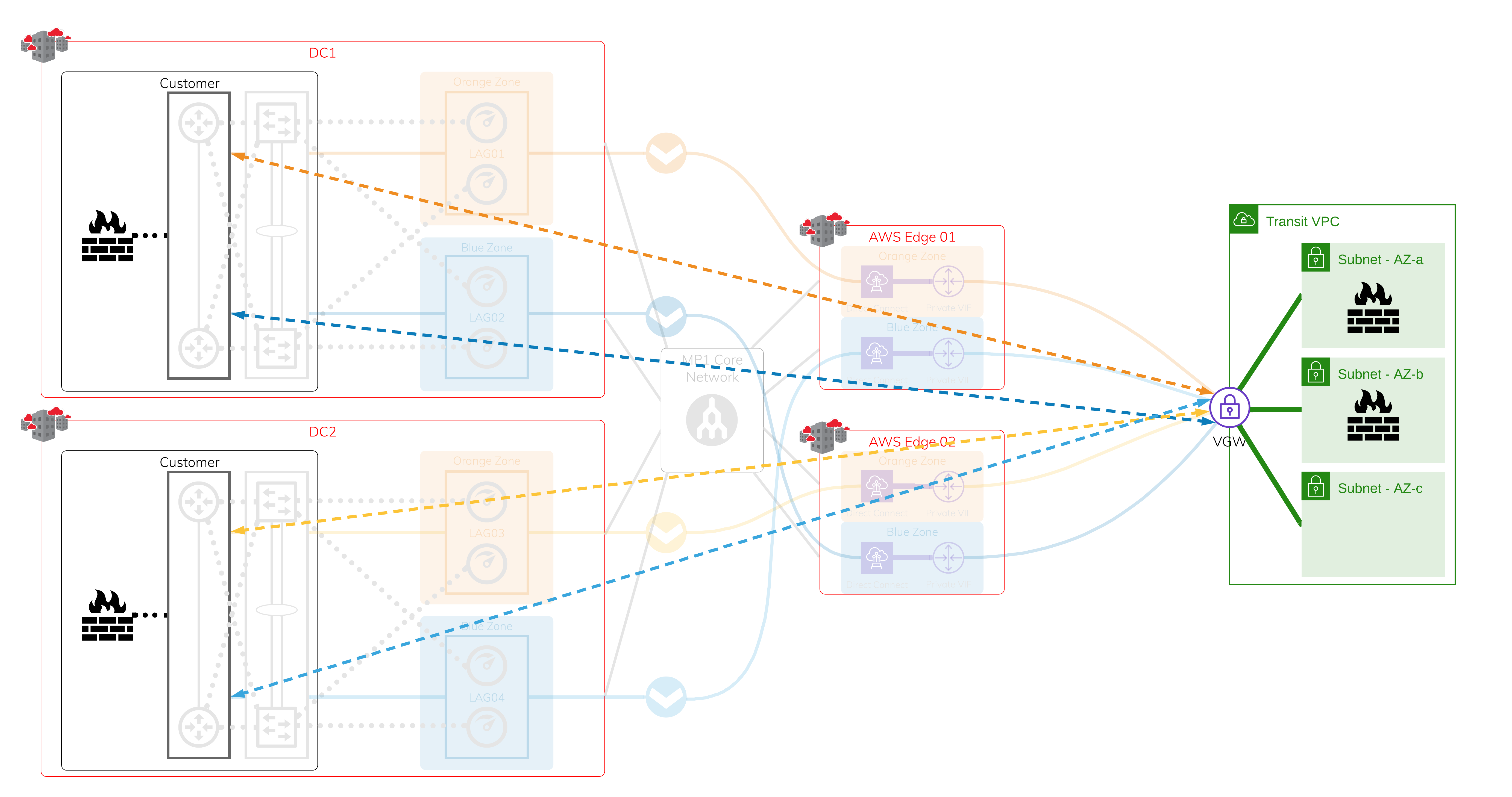

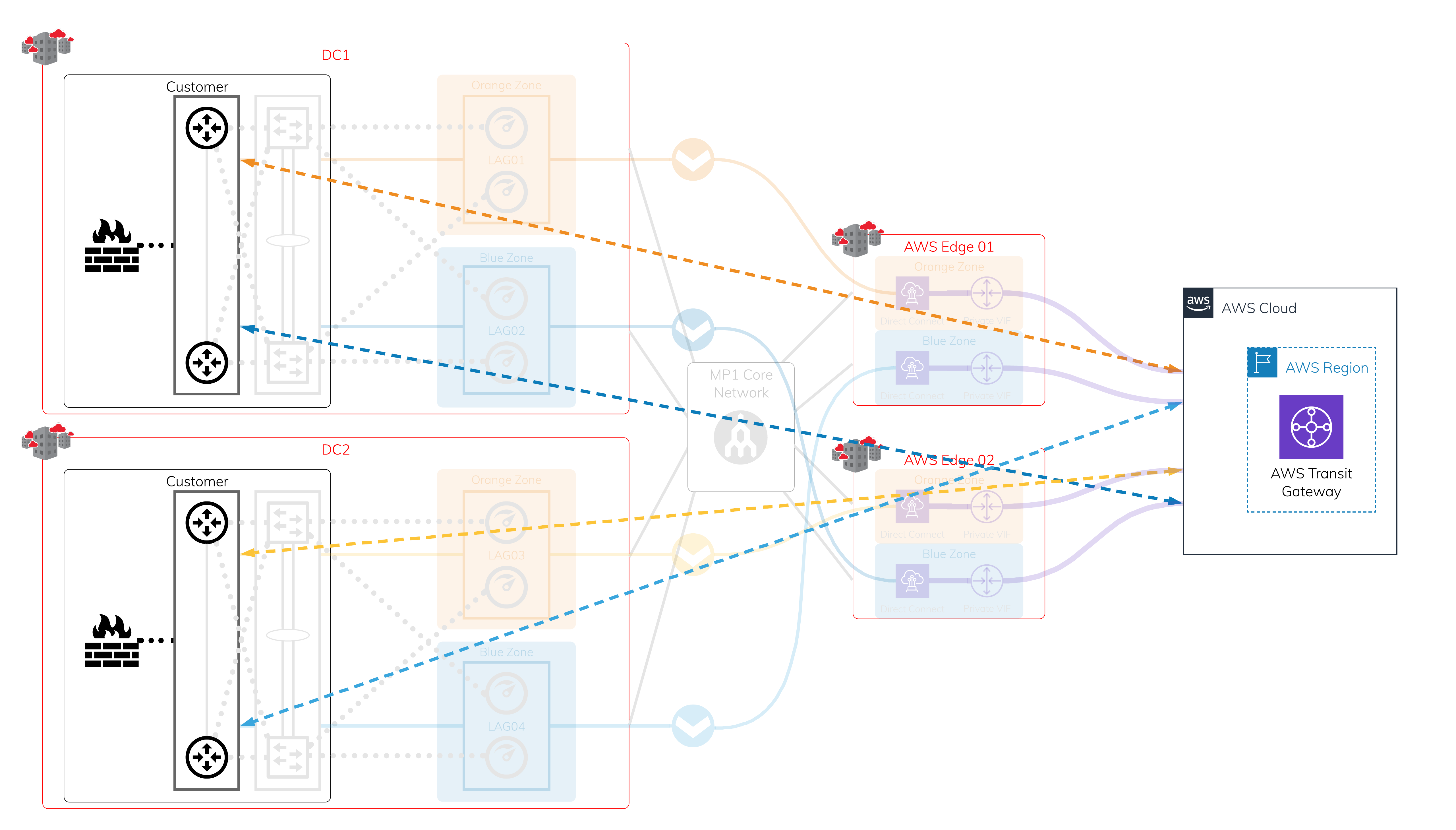

Network Virtual Appliances innerhalb von Transit-VPC und lokalen Firewalls

Die Betriebszeitanforderung bestimmt die Anzahl der lokalen Geräte und Network Virtual Appliances (NVAs) in AWS. Es kann ein Cluster/Stack aus zwei oder mehr Geräten in jedem Rechenzentrum sein.

Verschlüsselte Tunnel

Sie können verschlüsselte Tunnel mit Standardprotokollen oder herstellerspezifischen Protokollen einrichten. Der maximale Durchsatz hängt von der verfügbaren Rechenleistung auf den NVAs und der lokalen Firewall ab. Jeder verschlüsselte Tunnel ist durch die Konfiguration der Netzwerkinfrastruktur geschützt.

Für ein schnelleres, automatisiertes Failover empfehlen wir, dynamische Routing-Protokolle über die verschlüsselten Tunnel einzurichten, die vom zugrunde liegenden Netzwerk getrennt sind.

Szenario 2: Verschlüsselte Verbindung zu einem TGW

Physischer Layer - Megaport und Megaport-aktivierte Standorte + AWS-Anbindungsstellen

In jeder Diversity-Zone können Sie einen einzelnen Port oder ein Paar von Ports in einem LAG haben. Jeder Megaport-fähige Standort ist durch zwei verschiedene Glasfaserpfade in das globale Kernnetzwerk von Megaport geschützt.

Layer 2 - VXC

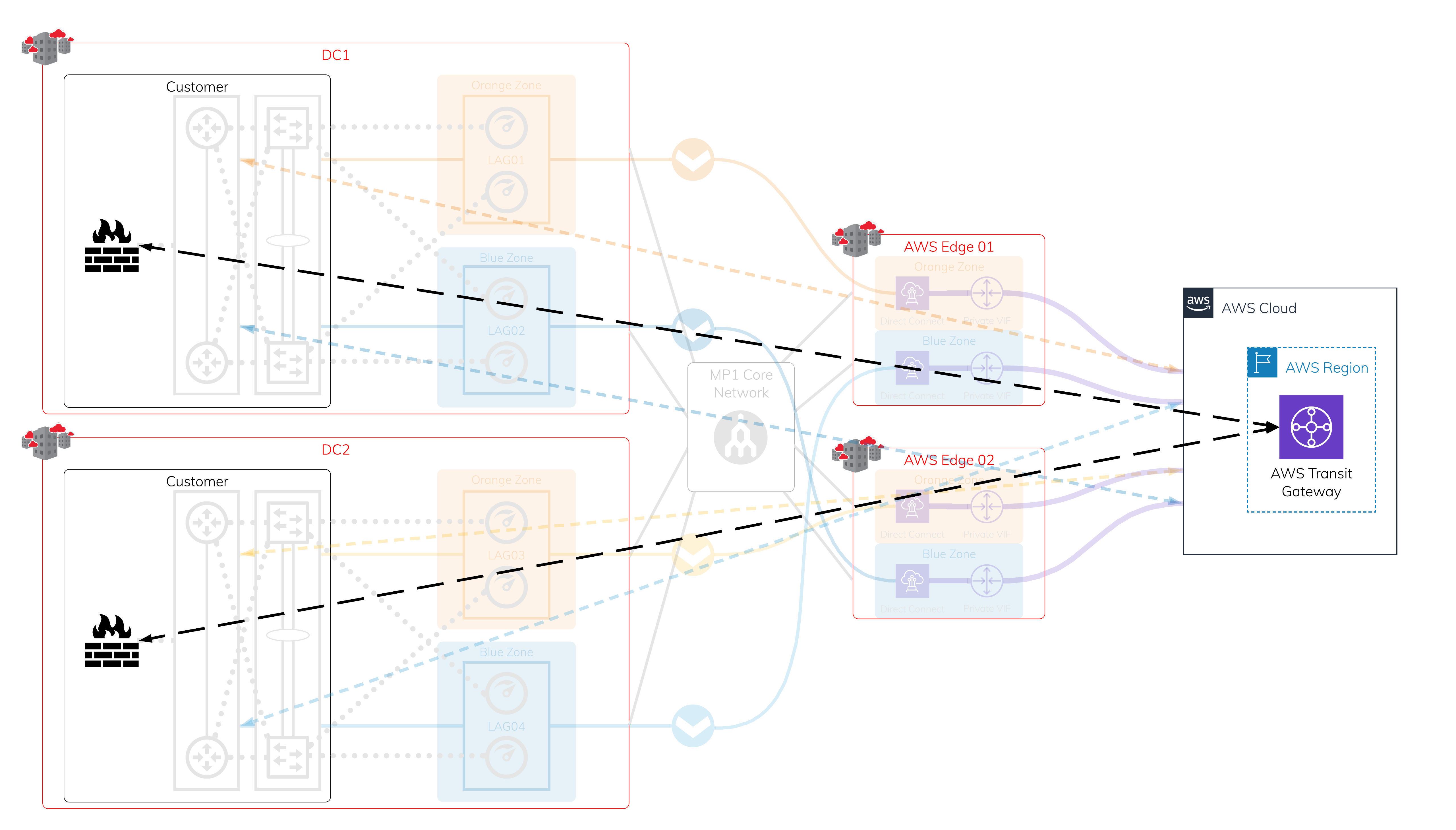

Nutzen Sie den geschützten physischen Layer, und erstellen Sie einen VXC, um eine Verbindung zu jeder Anbindungsstelle (On-ramp) herzustellen, wo Megaport auf das AWS-Edge-Netzwerk trifft. Jeder Standort mit gehosteter Verbindung verfügt über unterschiedliche physische Infrastrukturen. Diese Abbildung zeigt vier VXCs, die vier verschiedene Geräte über Megaport mit AWS an AWS-Edge-Standorten verbinden. Stellen Sie sicher, dass Sie eine öffentliche virtuelle Schnittstelle über AWS Direct Connect verwenden, um alle öffentlichen globalen AWS-Präfixe zu empfangen.

Layer 3 - IP-Adressen und BGP-Sitzungen

Weisen Sie jedem, von Ihnen erstellten VXC eine eigene öffentliche IP-Adresse zu und erstellen Sie eine BGP-Sitzung. Bei Unterbrechungen stehen vier aktive BGP-Sitzungen für ein einfaches Failover zur Verfügung.

Hinweis

Wenn Sie keine öffentlichen IP-Adressen besitzen, finden Sie weitere Informationen unter Erstellen von MCR-Verbindungen zu AWS.

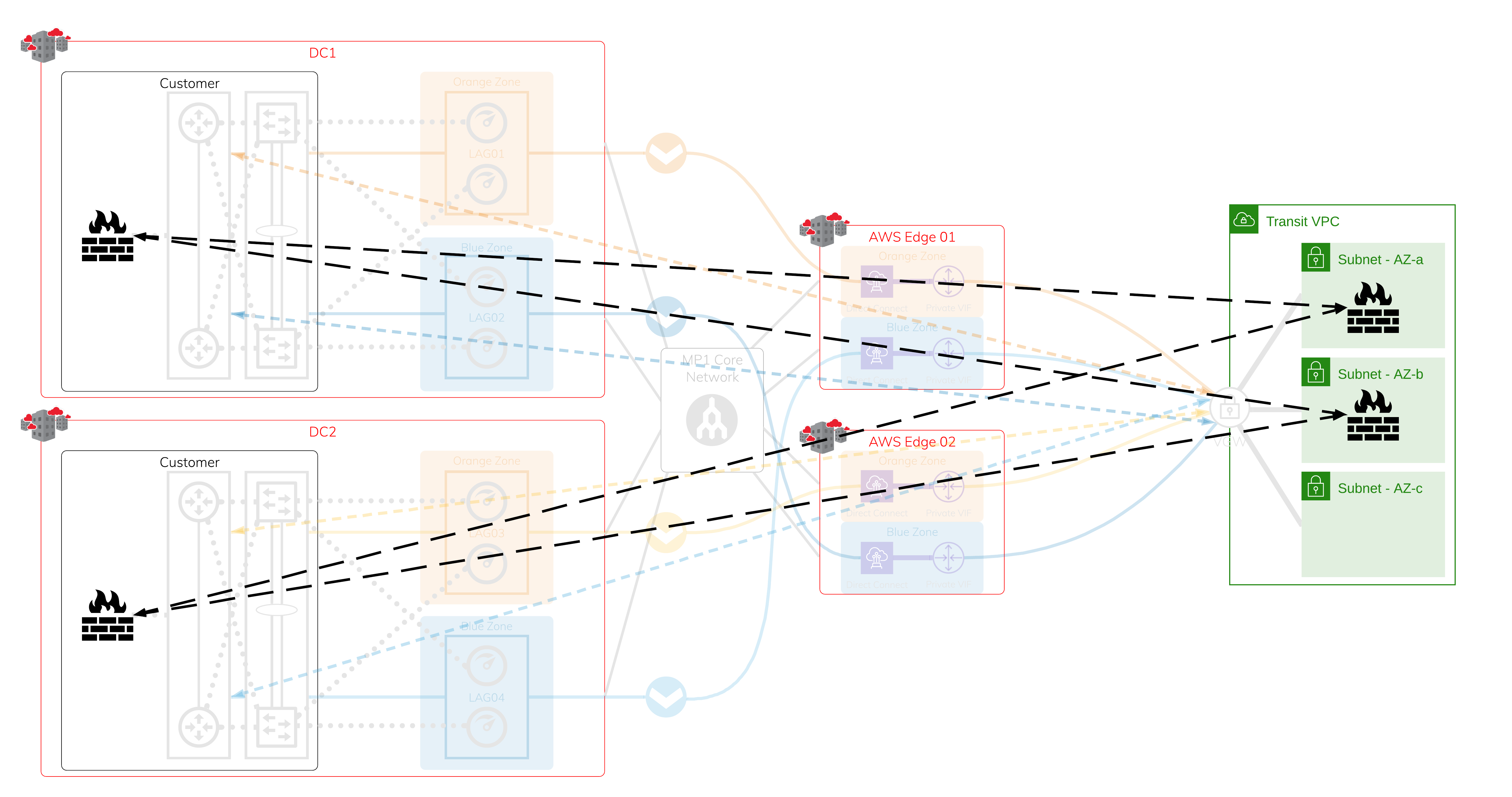

Aufbau von IPsec-VPN-Verbindungen zum TGW über lokale Geräte

Die Anzahl der lokalen Geräte hängt von Ihren Anforderungen an die Betriebszeit ab. Sie können in jedem Rechenzentrum einen Cluster oder Stack von zwei oder mehr Geräten haben.

Aufbauen von IPsec-VPN-Tunneln zum Transit Gateway

Jede in AWS erstellte VPN-Verbindung verfügt über zwei verfügbare Tunnel für hohe Verfügbarkeit (HV) mit einem maximalen Durchsatz von 1,25 Gbit/s. Sie können ECMP-Routing (Equal-Cost Multi-Path) nutzen, um mehrere VPN-Verbindungen für einen Durchsatz von bis zu 50 Gbit/s zu erstellen.