Configuration d’un rack AWS Outposts avec une connectivité privée

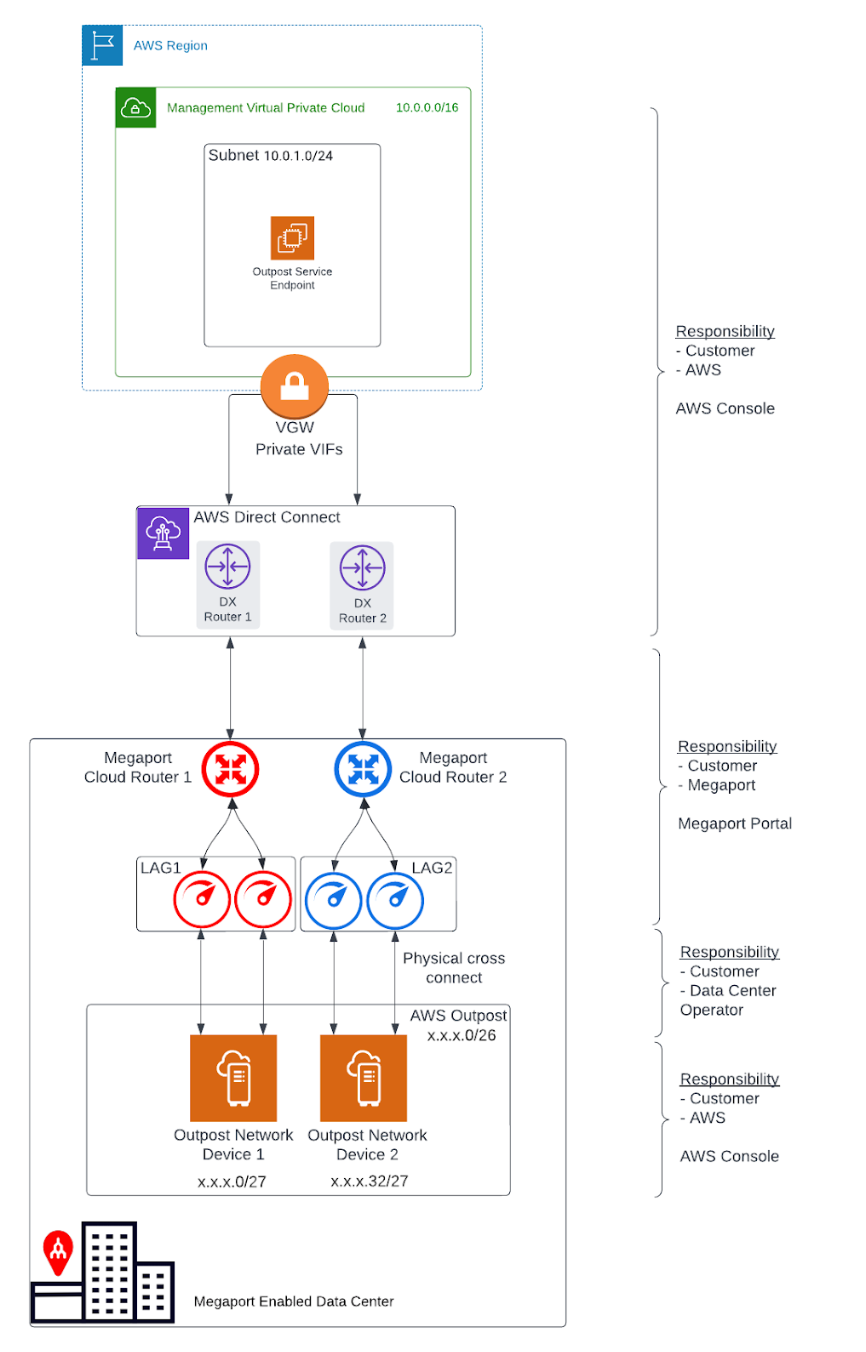

Cette rubrique d’aide décrit comment déployer un rack AWS Outposts avec connexion hébergée AWS Direct Connect via un port Megaport, un MCR (Megaport Cloud Router) et des connexions transversales virtuelles (VXC).

AWS Outposts étend un cloud privé virtuel (VPC) Amazon d’une région AWS à un Outpost avec les composants VPC accessibles dans la région, y compris les passerelles Internet, les passerelles privées virtuelles, les passerelles Amazon Direct Connect et les points de terminaison VPC. Un Outpost est rattaché à une zone de disponibilité dans la région et constitue une extension de cette zone de disponibilité que vous pouvez utiliser pour la résilience.

Info

Megaport a reçu l’accréditation AWS Service Ready pour les Outposts.

Conseil

Téléchargez une version PDF de cette rubrique.

Pourquoi déployer AWS Outposts ?

Une solution Megaport Direct Connect pour rack AWS Outposts fournit une architecture hybride personnalisée qui vous permet de :

- Contrôler l’endroit où s’exécutent vos charges de travail et où résident vos données, en répondant à certaines exigences concernant la résidence des données locales ou le traitement à très faible latence.

- Traiter les données localement en utilisant des services, des outils et des API AWS familiers.

- Rationaliser les opérations informatiques hybrides en utilisant une console AWS unique pour gérer entièrement les mêmes services exécutés dans le cloud et localement.

- Permettre la reprise après sinistre dans le même pays, à une distance qui répond aux exigences réglementaires. Ceci est important dans les pays où il n’y a qu’une seule région AWS, car vous pouvez créer une deuxième région de substitution effective pour mettre en place la reprise à une distance sûre du site principal dans le même pays.

Remarque

Pour plus d’informations sur AWS Outposts, consultez le Guide de l’utilisateur du rack Outposts. Cette rubrique comprend des extraits du Guide de l’utilisateur d’AWS.

Composants de mise en réseau

Une solution Megaport Direct Connect pour rack Outpost comprend les composants réseau et les rôles de déploiement suivants :

- Une région AWS et un réseau sur site

- Un VPC avec plusieurs sous-réseaux dans la région

- Un pool d’adresses IP appartenant au client

- Un Outpost au sein du réseau sur site

- Un MCR Megaport pour le routage entre les sous-réseaux

- Un port Megaport et une VXC pour la connectivité de la région AWS

- Des connexions transversales fibre optique physiques à Megaport

Redondance

Pour établir une redondance complète entre chaque périphérique OND (Outpost Rack Networking Device) et Megaport, nous recommandons la configuration suivante :

-

Chaque périphérique OND est doublement connecté à Megaport.

-

Deux MCR sont configurés pour chaque déploiement d’Outpost.

-

Les racks d’un même déploiement d’Outpost (deuxième, troisième, etc.) utilisent la même paire de MCR ; chaque périphérique OND d’un rack supplémentaire utilise la même configuration de double port et de groupe d’agrégation de liens (LAG).

-

Les MCR se terminent à différents emplacements AWS Direct Connect.

VPC et sous-réseaux

Un VPC couvre toutes les zones de disponibilité de sa région AWS. Vous pouvez étendre n’importe quel VPC de la région à votre Outpost en ajoutant un sous-réseau Outpost. Pour ajouter un sous-réseau Outpost à un VPC, spécifiez le nom de ressource Amazon (ARN) de l’Outpost lorsque vous créez le sous-réseau. Pour plus d’informations, voir Création du sous-réseau Outpost dans cette rubrique.

Les Outposts prennent en charge plusieurs sous-réseaux. Vous pouvez spécifier le sous-réseau de l’instance EC2 lorsque vous lancez l’instance EC2 dans votre Outpost. Vous ne pouvez pas spécifier l’équipement sous-jacent à l’emplacement auquel l’instance est déployée, car l’Outpost est un pool de capacité de traitement et de stockage AWS.

Chaque Outpost peut prendre en charge plusieurs VPC qui peuvent avoir un ou plusieurs sous-réseaux Outpost. Pour plus d’informations sur les quotas VPC, voir Quotas VPC Amazon dans le Guide de l’utilisateur Amazon Virtual Private Cloud. Vous créez des sous-réseaux Outpost à partir de la plage CIDR du VPC sur lequel vous avez créé l’Outpost. Vous pouvez utiliser les plages d’adresses Outpost pour les ressources, telles que les instances EC2 qui résident dans le sous-réseau Outpost. AWS n’annonce pas directement le CIDR du VPC ou la plage de sous-réseaux Outpost à votre emplacement sur site.

Liaison de service de l’Outpost

La connexion d’un Outpost à une région AWS est appelée liaison de service. Lorsque vous sélectionnez l’option de connectivité privée pour la connectivité de votre région Outpost, AWS établit la connexion de la liaison de service en utilisant le VPC et le sous-réseau que vous avez spécifiés.

Pour une expérience et une résilience optimales, AWS vous recommande d’utiliser une connectivité redondante. La connexion de la liaison de service nécessite une connexion dotée d’une bande passante minimum de 500 Mbits/s. Vos besoins en bande passante varient en fonction des éléments suivants :

-

Le nombre de racks Outpost et les configurations de capacité d’Outpost.

-

Les caractéristiques de la charge de travail, telles que la taille de l’image machine Amazon (AMI), l’élasticité de l’application, les exigences de vitesse en rafale et le trafic Amazon VPC vers la région.

Chemins de communication

Vous devez envisager les chemins de communication à deux fins :

-

**La connexion d’un Outpost à une région AWS, appelée chemin de liaison de service ** - Pour établir ce chemin, vous spécifiez un sous-réseau VLAN avec une plage de /30 ou /31 et une adresse IP pour le VLAN de liaison de service sur le périphérique OND.

-

**La connexion de votre réseau sur site à un VPC, appelée chemin de passerelle locale ** - Pour établir ce chemin, vous spécifiez un sous-réseau VLAN avec une plage de /30 ou /31 et une adresse IP pour le VLAN de passerelle locale sur le périphérique OND.

Important

Cette rubrique couvre uniquement le chemin de liaison de service et n’inclut pas les détails du chemin de passerelle locale. Pour plus d’informations sur la passerelle locale, voir Paramètres de mise en réseau de la passerelle locale dans cette rubrique, et Passerelle locale dans le Guide de l’utilisateur du rack Outposts.

Paramètres de mise en réseau de la liaison de service

La liaison de service nécessite un bloc d’adresses IPv4 /26 annoncé comme deux blocs /27 contigus au sein de votre réseau. Ces blocs d’adresses IP peuvent être un espace d’adresses RFC 1918 utilisé sur votre réseau local, ou une autre plage d’adresses IP que vous utilisez à titre privé. Vous pouvez également fournir un bloc /26 adressable publiquement.

Bloc d’adresses IPv4 /26

Ces paramètres de mise en réseau OND configurent l’extrémité OND de la connexion du LAG et les points de terminaison correspondants sur le ou les MCR. Pour chaque MCR, vous avez besoin des éléments suivants :

- Un numéro de système autonome (ASN) BGP de liaison de service. Les ASN peuvent être les mêmes sur chaque MCR.

- Un VLAN qui représente la connectivité point à point entre le MCR et les périphériques OND.

- Une adresse IP et un masque de sous-réseau pour chaque MCR (pour un total de 2).

Chaque périphérique OND a besoin d’un ASN BGP de liaison de service, d’une adresse IP et d’un masque de sous-réseau (pour un total de 2). Les ASN BGP du MCR et de l’Outpost doivent être différents.

Avant de commencer, définissez les paramètres de mise en réseau pour la connexion de la liaison de service dans ce tableau :

| Composant | Paramètres de mise en réseau |

|---|---|

| ASN BGP de liaison de service | ASN 16 ou 32 bits de la plage d’ASN privée (64512 - 65534 ou 4200000000 - 4294967294) |

| Premier LAG (entre le périphérique OND et le MCR #1) | Adresse IP et masque de sous-réseau (/30 ou /31) de l’Outpost |

| Adresse IP et masque de sous-réseau (/30 ou /31) du client | |

| ASN BGP du client (16 ou 32 bits) | |

| VLAN1 de liaison de service (peut être le même pour tous les LAG) | |

| Second LAG (entre le périphérique OND et le MCR #2) | Adresse IP et masque de sous-réseau (/30 ou /31) de l’Outpost |

| Adresse IP et masque de sous-réseau (/30 ou /31) du client | |

| ASN BGP du client (16 ou 32 bits) | |

| VLAN1 de liaison de service (peut être le même pour tous les LAG) |

Paramètres de mise en réseau de la passerelle locale

Important

Cette rubrique couvre uniquement le chemin de liaison de service et ne détaille pas la configuration du chemin de passerelle locale. Pour plus d’informations sur les passerelles locales, voir Passerelle locale dans le Guide de l’utilisateur du rack Outposts.

Une passerelle locale sert deux objectifs :

-

Elle fournit une cible dans vos tables de routage VPC pour le trafic sur site.

-

Elle effectue la traduction d’adresses réseau (NAT) pour les instances auxquelles des adresses ont été attribuées à partir du pool d’adresses IP appartenant au client.

Vous pouvez également utiliser la passerelle locale à des fins de communication pour le trafic Internet.

Vous disposez d’un certain nombre d’options différentes pour la connectivité de la passerelle locale via le MCR Megaport, en fonction de l’état actuel de votre réseau et de vos objectifs.

Un VLAN de passerelle locale depuis les ports LAG Megaport pourrait avoir des VLAN configurés pour l’une des options suivantes :

- Vous pouvez utiliser le chemin de liaison de service uniquement pour la communication de la région au lieu d’utiliser la passerelle locale.

- Un LAN de centre de données Outpost via un port Megaport séparé.

- Une région AWS locale via un MCR.

- Toute région AWS via le réseau Megaport.

- Tout centre de données compatible avec Megaport dans le monde entier.

Les paramètres de mise en réseau de la passerelle locale dépendront de l’état actuel du réseau et des exigences de la solution.

Avant de commander

La commande d’un Outpost s’effectue en deux étapes : tout d’abord, vous commandez un Outpost auprès d’AWS. Après l’installation de votre Outpost, vous créez un sous-réseau Outpost et le liez à un VPC.

Avant de commander un Outpost :

-

Assurez-vous que votre site répond précisément aux exigences physiques suivantes : Exigences du site pour le rack Outpost.

-

Vous avez besoin d’un plan AWS Enterprise Support.

Commande d’un Outpost

Après avoir vérifié les exigences du site et mis en place un plan de support AWS, effectuez les étapes suivantes pour commander votre Outpost.

Pour commander un Outpost

-

Ouvrez la console AWS Outposts.

-

Sélectionnez Create Outpost (Créer un Outpost).

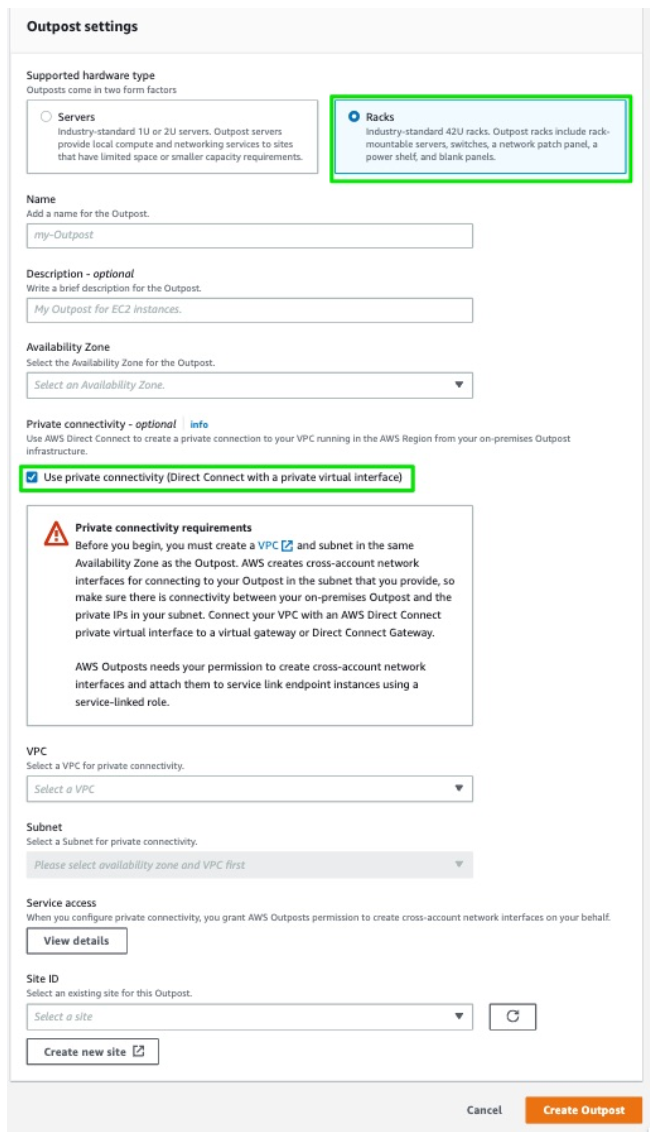

-

Sélectionnez le bouton radio Racks.

-

Renseignez les champs Name (Nom) et Description pour votre déploiement.

-

Sélectionnez une zone de disponibilité pour votre Outpost dans la liste déroulante.

-

Cochez la case Use private connectivity (Utiliser une connectivité privée).

Une fois que vous avez sélectionné l’option de connectivité privée pour votre Outpost, AWS crée automatiquement un point de terminaison de connectivité privée et lui attribue des adresses IP privées à partir du CIDR du sous-réseau VPC que vous avez choisi d’utiliser pour la connectivité privée AWS Outpost.

Suite à cela :

-

Tout le trafic de liaison de service entre votre rack AWS Outpost et les points de terminaison de service AWS Outpost dans la région utilisera la connectivité privée désignée.

-

AWS Outpost crée automatiquement un rôle lié au service dans votre compte qui lui permet d’effectuer les tâches suivantes pour votre compte :

-

Créer des interfaces réseau dans le sous-réseau et le VPC que vous spécifiez, et créer un groupe de sécurité pour les interfaces réseau.

-

Accorder au service AWS Outpost l’autorisation d’associer les interfaces réseau à une instance de point de terminaison de liaison de service dans le compte.

-

Associer les interfaces réseau aux instances de point de terminaison de la liaison de service du compte.

-

-

-

Pour le VPC et le sous-réseau, sélectionnez un VPC et un sous-réseau dans le même compte AWS et la même zone de disponibilité que votre Outpost.

-

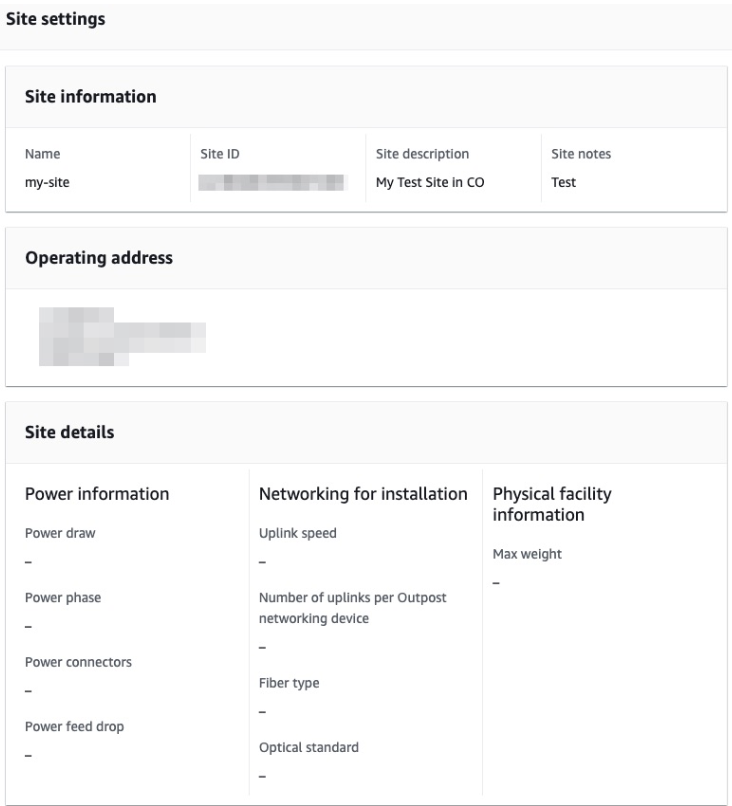

Pour l’ID du site, cliquez sur Create a new site (Créer un nouveau site), ou sélectionnez un site existant dans la liste déroulante. Les paramètres du site s’affichent.

-

Cliquez sur Create Outpost (Créer un Outpost).

-

Choisissez le catalogue Outposts dans le menu de gauche.

-

Sélectionnez Supported hardware type (Type de matériel pris en charge), puis Configuration.

Si aucune option de configuration appropriée n’est disponible, contactez l’équipe AWS Outpost pour demander une configuration personnalisée.

-

Cliquez sur Place order (Commander).

-

Cliquez sur Next (Suivant).

-

Confirmez votre configuration, puis cliquez sur Place order (Commander).

Une boîte de dialogue confirme que la commande d’Outpost a été créée et planifiée. Une fois que vous avez reçu la confirmation que l’Outpost a été installé, l’étape suivante consiste à lancer l’instance sur votre rack Outpost.

Avant de lancer une instance

Une fois que votre commande Outpost est installée et disponible, vous pouvez lancer votre instance EC2 sur votre rack Outpost. Avant de lancer une instance, assurez-vous que vous remplissez les conditions préalables suivantes :

-

Configurez les autorisations pour une entité IAM (utilisateur ou rôle) afin de permettre à l’utilisateur ou au rôle de créer le rôle lié au service pour la connectivité privée. L’entité IAM a besoin d’une autorisation pour accéder aux actions suivantes :

iam:CreateServiceLinkedRole on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

iam:PutRolePolicy on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

ec2:DescribeVpcs

ec2:DescribeSubnets -

Dans le même compte AWS et la même zone de disponibilité que votre Outpost, créez un VPC dans le seul but d’assurer la connectivité privée de l’Outpost avec un sous-réseau /25 ou plus grand qui n’entre pas en conflit avec le bloc 10.1.0.0/16. (Ce bloc est défini et utilisé par AWS pour la connectivité intra-VPC, y compris les sous-réseaux de la région).

-

Activez un transport Megaport AWS Direct Connect (DX) entre l’emplacement d’Outpost du centre de données et la région AWS avec une connexion VIF privée dans le VPC.

-

Créez une connexion AWS Direct Connect, une interface virtuelle privée et une passerelle privée virtuelle pour permettre à votre Outpost d’accéder au VPC.

-

Annoncez le CIDR du sous-réseau à votre réseau sur site via AWS Direct Connect. Pour plus d’informations, voir Interfaces virtuelles Direct Connect et Fonctionnement des passerelles AWS Direct Connect.

Création du sous-réseau Outpost

Après avoir rempli les conditions préalables, vous devez créer le sous-réseau Outpost.

Une fois que vous avez créé un sous-réseau Outpost et que vous l’avez lié à un VPC dans la région AWS associée, le VPC couvrira également l’Outpost lui-même.

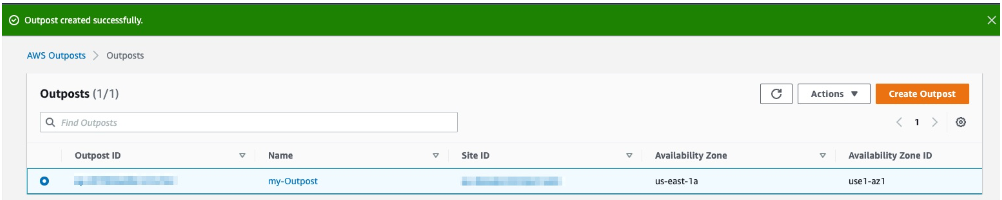

Pour créer le sous-réseau Outpost

- Ouvrez la console AWS Outposts.

- Sélectionnez Outposts dans le volet de navigation de gauche.

- Sélectionnez l’Outpost installé.

- Sélectionnez Actions, puis cliquez sur Create Subnet (Créer un sous-réseau).

- Sélectionnez votre VPC et déterminez une plage IP pour le sous-réseau que vous pouvez allouer.

- Sélectionnez Create (Créer).

AWS établit la connexion de liaison de service en utilisant le VPC et le sous-réseau que vous avez spécifiés. Une fois la liaison de service établie, l’Outpost est en service et la configuration AWS est terminée.

Configuration Megaport

Vous êtes maintenant prêt à configurer le côté Megaport du déploiement Outposts. Les étapes de la configuration sont résumées ici, avec des liens vers les détails de la procédure :

- Créez un port Megaport

- Créez un ou deux MCR et des connexions VXC.

- Créez une connexion hébergée AWS Direct Connect.

- Acceptez la connexion dans le portail AWS.

- Créez la VIF dans le portail AWS.

- Créez une VXC privée entre le port et le MCR pour vous connecter à un MCR dans le compte d’entreprise actuel. Une VXC privée est essentiellement une connexion Ethernet point à point entre une extrémité A-End (votre port) et une extrémité B-End (le type de destination VXC privée), qui dans ce cas correspond au MCR. Sélectionnez le MCR cible comme extrémité B-End de la connexion.

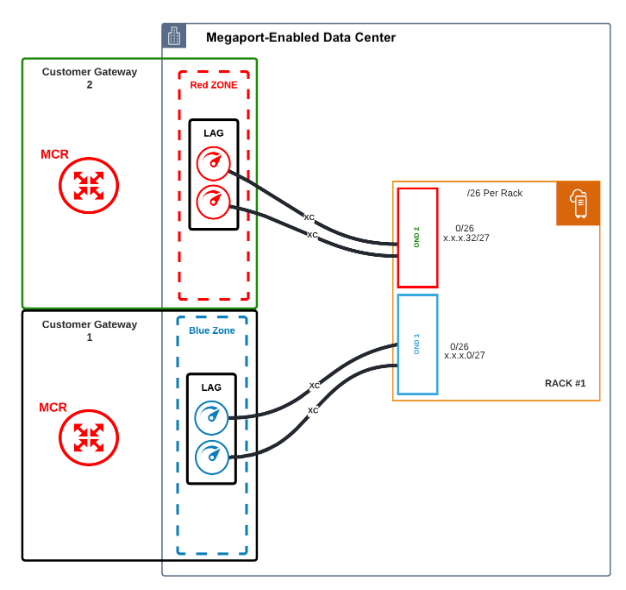

Connexion physique entre le rack Outposts et les ports Megaport

Le déploiement redondant standard comprend quatre ports physiques, connectés au rack Outposts via des connexions transversales fibre optique, comme illustré ici :

Notes de configuration :

- Chaque périphérique OND se connecte à deux ports physiques via une connexion transversale fibre optique.

- Chaque périphérique OND se connecte à des zones distinctes (soit Rouge, soit Bleue) pour établir une redondance physique.

- Chaque port doit être configuré et déployé dans un groupe LAG à l’aide du protocole LACP (Link Aggregation Control Protocol). Les ports dans la zone de diversité rouge font partie d’un groupe LAG. Les ports de la zone de diversité bleue figurent dans un groupe LAG séparé.

- Les ports doivent être déployés à 10 Gbits/s.

- La création du port génère une lettre d’autorisation (LOA) pour l’affectation du port sur le réseau Megaport, comme décrit dans la section Création d’un port. Cette LOA est utilisée par l’opérateur du centre de données pour connecter les installations fibre optique. Pour référence, vous trouverez les spécifications du port de terminaison ici.

- Pour la diversité, chaque zone de diversité rouge et bleue est rattachée à un MCR distinct.

- Les ports LAG et le MCR ne doivent pas nécessairement se trouver dans le même centre de données. Ils peuvent se trouver dans des endroits différents et se connecter virtuellement à travers le réseau Megaport.

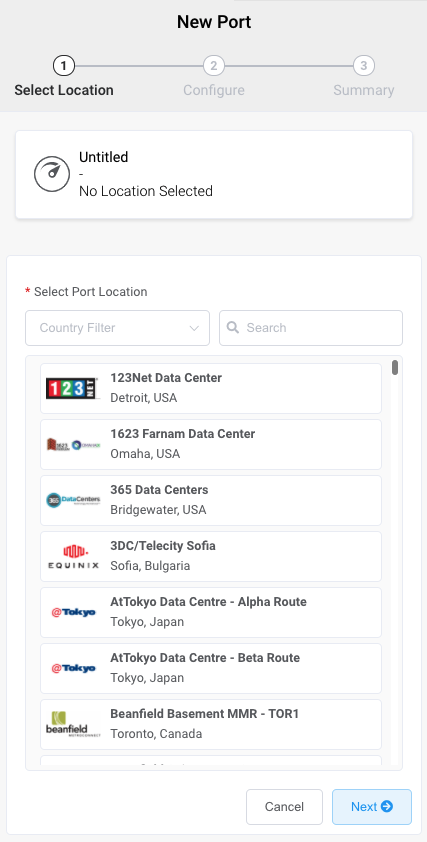

Création d’un port

Le Portail Megaport vous guide à travers les étapes de sélection d’un emplacement de centre de données, de spécification des détails du port et de commande.

Remarque

Avant de poursuivre, assurez-vous d’avoir configuré votre compte sur le Portail Megaport. Pour plus de détails, voir Configuration d’un compte Megaport.

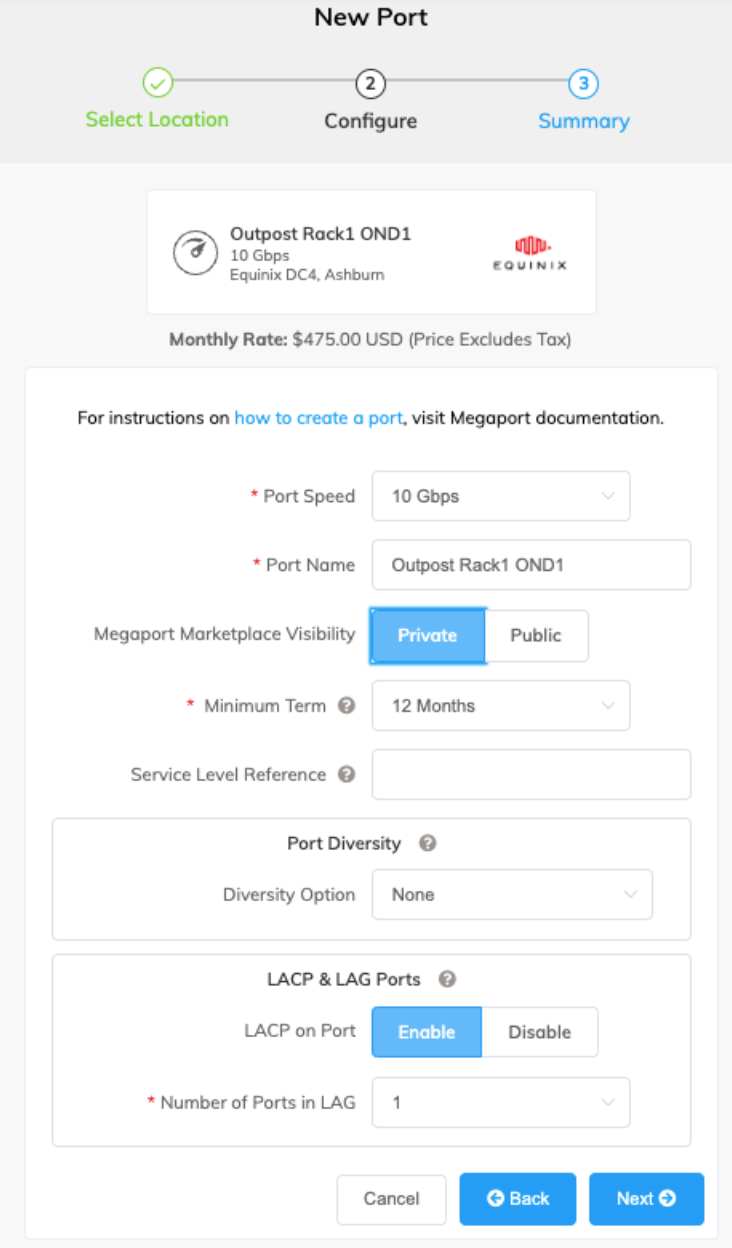

Pour créer un port

-

Dans le Megaport Portal, allez à la page Services.

-

Cliquez sur Create Port (Créer un port).

-

Sélectionnez le centre de données où votre rack Outposts est déployé et cliquez sur Next (Suivant).

Pour rechercher votre marché local dans la liste, entrez un pays dans le Country Filter (filtre Pays) ou un détail de centre de données dans le filtre Search (Recherche).

-

Précisez les détails pour le port.

-

Port Speed (Vitesse du port) – Sélectionnez 10 Gbits/s dans la liste déroulante Port Speed (Vitesse du port).

-

Port Name (Nom du port) – Spécifiez un nom facilement identifiable pour le port.

Remarque

Les comptes gérés par les partenaires peuvent appliquer un accord partenaire à un service. Pour plus d’informations, voir Association d’un accord à un service.

-

Megaport Marketplace Visibility (Visibilité de la Megaport Marketplace) – Par défaut, le port est privé et appartient à votre entreprise et consomme les services du réseau Megaport pour votre propre entreprise, votre équipe et vos ressources internes. Lorsqu’il est réglé sur Private (Privé), le port n’est pas consultable dans la Megaport Marketplace (cependant, d’autres personnes peuvent toujours se connecter à vous en utilisant une clé de service). Cliquez sur Public pour rendre le nouveau port et le profil visibles sur le réseau Megaport pour les demandes de connexion entrantes. Il est possible de changer le port de private (privé) à public après la configuration initiale. Pour plus de détails sur la configuration d’un profil Marketplace, voir Création d’un profil Megaport Marketplace.

-

Minimum Term (Durée minimale) – Sélectionnez 1 mois, 12 mois, 24 mois ou 36 mois. Des durées plus longues se traduisent par un tarif mensuel plus bas. Par défaut, une durée de mois en mois est sélectionnée.

Remarque

Les partenaires et comptes gérés par les partenaires ne peuvent pas voir ou modifier les durées de contrat de port.

-

Service Level Reference (Référence de niveau de service) (facultatif) – Spécifiez un numéro d’identification unique pour le port à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Remarque

Une VXC associée au port n’est pas automatiquement mise à jour avec le numéro de référence du niveau de service du port.

-

Port Diversity (Diversité de port) – Choisissez une option de diversité dans la liste déroulante. Vous pouvez créer deux ports différents ou choisir un port existant pour que le nouveau port soit différent. Pour plus de détails sur la configuration de la diversité de port, voir Diversité de port.

-

LACP on Port ** (LACP du port) - La solution de rack Outposts exige que le protocole LACP soit activé sur les ports. Cliquez sur Enable** (Activer) pour que le port soit membre d’un LAG.

Remarque

Pour activer le protocole LACP, la vitesse du port doit être d’au moins 10 Gbits/s. Précisez le nombre de ports à inclure dans le LAG, jusqu’à un maximum de 8. Pour plus de détails sur le LAG, voir Création d’un groupe d’agrégation de liens.

Le prix est mis à jour dynamiquement en fonction de vos choix. (Remarque : certains comptes gérés par des partenaires n’affichent pas les détails de tarification).

-

-

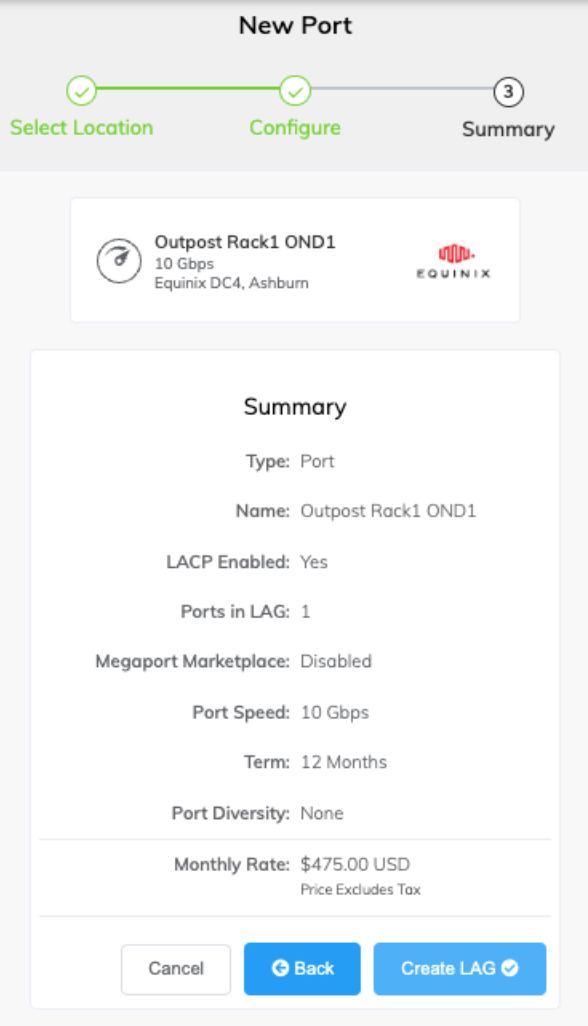

Cliquez sur Next (Suivant) pour afficher l’écran Summary (Résumé).

-

Confirmez les options sélectionnées et cliquez sur Create LAG (Créer un LAG).

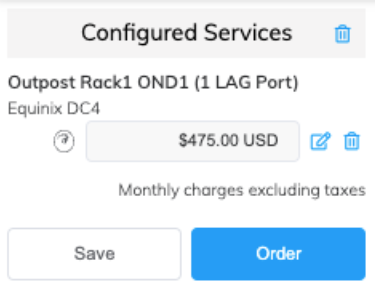

Le(s) nouveau(x) port(s) et ses/leurs frais mensuels apparaissent sous Configured services (Services configurés), prêts pour que vous puissiez ajouter une connexion. Si vous créez un service dans un marché qui n’est pas activé, vous êtes invité à l’activer d’abord.

-

Cliquez sur Order (Commander) pour déployer le(s) nouveau(x) port(s) maintenant ou cliquez sur Save (Enregistrer) pour enregistrer les services configurés avant de passer la commande.

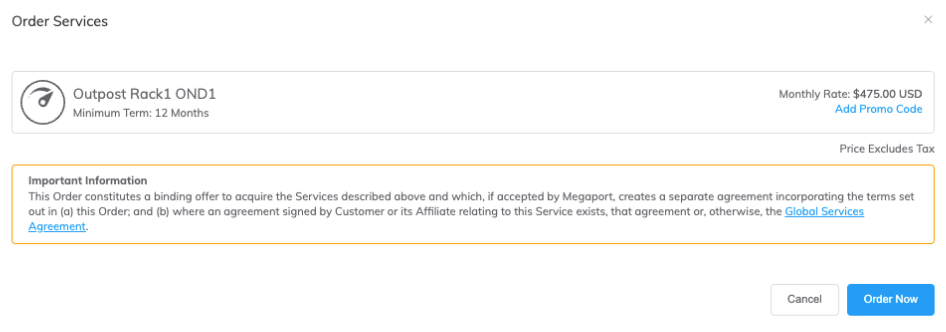

-

Cliquez sur Create port (Créer un port) pour ajouter d’autres ports dans d’autres emplacements.

-

Cliquez sur Order Now (Commander maintenant) pour lancer le provisionnement de votre nouveau port.

Dans la plupart des cas, le port est provisionné immédiatement, mais cela peut parfois prendre plus de temps. Une fois que le port est provisionné, Megaport génère une lettre d’autorisation (LOA) spécifiant le point de démarcation à appliquer à votre service. Un PDF de la LOA vous est envoyé par courriel.

-

Cliquez sur le lien Download LOA (Télécharger la LOA) à côté du nouveau port sur la page Services. Le lien Download LOA (Télécharger la LOA) apparaît dès que le port est disponible.

-

Fournissez la LOA à l’opérateur de votre centre de données pour établir la connexion transversale physique entre votre dispositif réseau et votre nouveau port.

Remarque

Le coût d’une nouvelle connexion transversale et tous les frais liés aux VXC connexes sont à la charge du client, comme indiqué dans le Contrat de services global de Megaport.

Création d’un MCR

Cette rubrique décrit comment créer un MCR (Megaport Cloud Router). Le Portail Megaport vous guide à travers les étapes de sélection d’un emplacement, de spécification des détails de configuration du MCR et de commande.

Avant de commencer, vous devez créer votre compte de portail. Vous pourrez uniquement créer des instances MCR dans les marchés de facturation sur lesquels vous êtes enregistré. Pour plus de détails, voir Configuration d’un compte Megaport.

![]() Regardez une vidéo de 3 minutes sur le processus de création du MCR.

Regardez une vidéo de 3 minutes sur le processus de création du MCR.

Pour créer un MCR

-

Dans le Megaport Portal, allez à la page Services.

-

Cliquez sur Create MCR (Créer un MCR).

-

Un MCR est physiquement rattaché à un emplacement central Megaport. Sélectionnez l’emplacement du centre de données souhaité pour le MCR et cliquez sur Next (Suivant). Le pays que vous choisissez doit être un marché dans lequel vous vous êtes déjà enregistré.

Remarque

Pour rechercher votre marché local dans la liste, entrez un pays dans le Country Filter (filtre Pays) ou un détail de centre de données dans le filtre Search (Recherche).

-

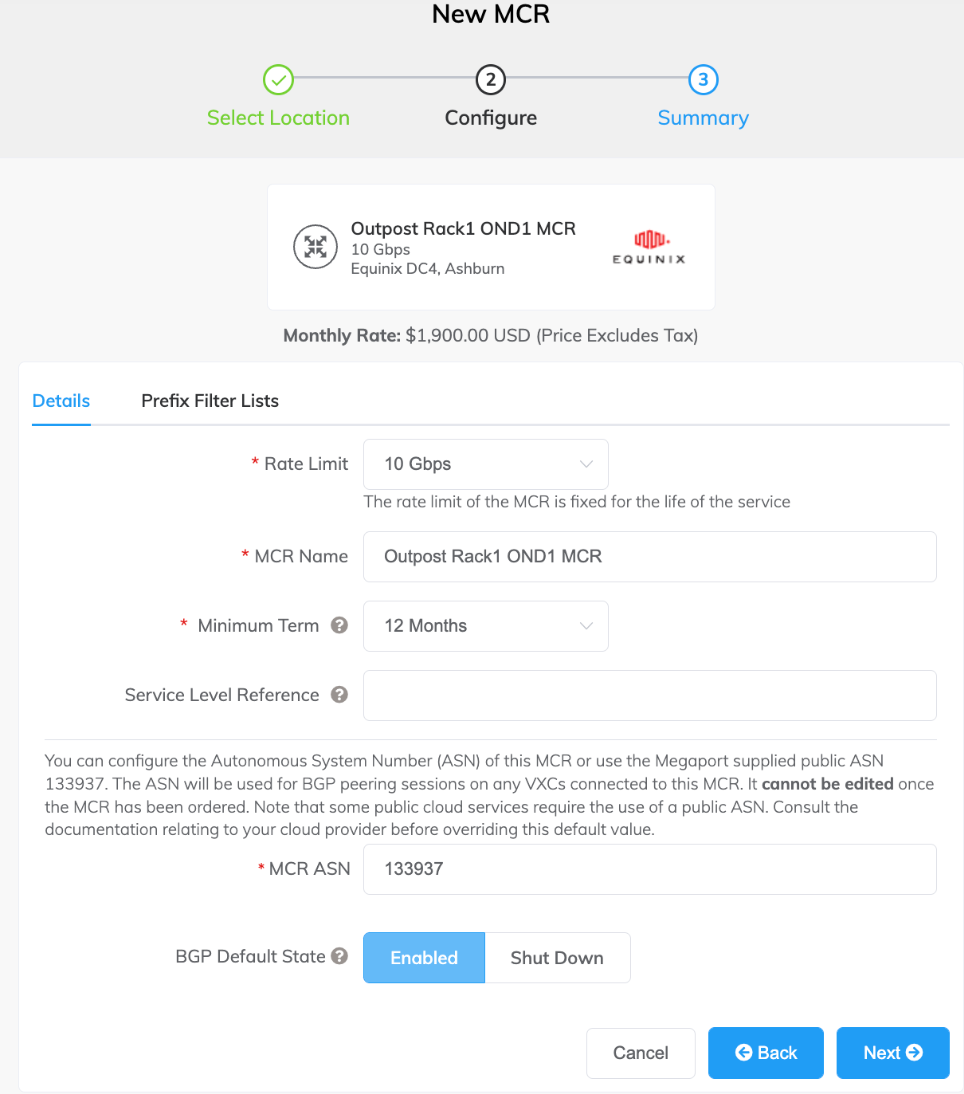

Saisissez les détails du MCR.

-

Rate Limit (Débit maximal) – Sélectionnez un débit maximal dans la liste déroulante. Le MCR peut s’échelonner de 1 Gbit/s à 10 Gbits/s. Le débit maximal est une capacité globale qui détermine la vitesse de toutes les connexions via le MCR. La bande passante du MCR est partagée entre toutes les connexions avec les fournisseurs de services cloud (CSP) qui y sont ajoutées. Le débit maximal est fixé pour toute la durée du service.

-

MCR Name (Nom du MCR) – Spécifiez un nom pour le MCR qui soit facilement identifiable, en particulier si vous provisionnez plusieurs MCR. Vous pouvez changer le nom plus tard si vous le souhaitez.

Remarque

Les comptes gérés par les partenaires peuvent appliquer un accord partenaire à un service. Pour plus d’informations, voir Association d’un accord à un service.

- Minimum Term (Durée minimale) – Sélectionnez No Minimum Term (Aucune durée minimale) pour un mode de paiement à l’utilisation, ou sélectionnez une durée de 12, 24 ou 36 mois. Des durées plus longues se traduisent par un tarif mensuel plus bas. Par défaut, une période de 12 mois est sélectionnée.

Remarque

Les partenaires et comptes gérés par les partenaires ne peuvent pas voir ou modifier les durées de contrat MCR.

Pour plus d’informations sur les durées de contrat, consultez la rubrique Tarification et durées des contrats MCR.

- Service Level Reference (Référence de niveau de service) (facultatif) – Spécifiez un numéro d’identification unique pour le MCR à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Remarque

Une VXC associée au MCR n’est pas automatiquement mise à jour avec le numéro de référence du niveau de service du MCR.

-

MCR ASN (ASN du MCR) – Spécifiez le numéro de système autonome (Autonomous System Number, ASN) de ce MCR, ou utilisez l’ASN public par défaut, 133937, fourni par Megaport. Pour la plupart des configurations, l’ASN par défaut est approprié. L’ASN est utilisé pour les sessions de peering BGP sur toute VXC connectée à ce MCR.

-

BGP Default State (État BGP par défaut) – Spécifiez si les connexions BGP sont activées ou désactivées par défaut.

Sélectionnez Enabled (Activé) (valeur par défaut) si vous souhaitez que toutes les nouvelles sessions BGP que vous configurez soient actives dès que vous enregistrez la configuration. Sélectionnez Shut Down (Désactivé) si vous voulez que les nouvelles sessions BGP que vous configurez restent dans l’état désactivé lorsque vous enregistrez la configuration.

Par exemple, vous pouvez sélectionner Shut Down (Désactivé) si vous prévoyez d’ajouter un certain nombre de sessions BGP entre vos connexions transversales virtuelles (VXC) mais que vous savez que vous voulez effectuer une autre configuration de routeur avant qu’elles n’échangent des informations sur les routes. Lorsque vous avez fini de configurer vos routeurs, vous pouvez alors accéder aux sessions BGP correspondantes et les activer.

Vous pouvez remplacer ce paramètre pour une connexion individuelle dans l’écran de configuration BGP. Pour plus de détails sur la manière de remplacer l’état BGP pour une connexion individuelle, voir Désactivation d’une connexion BGP.

-

-

Cliquez sur Next (Suivant) pour afficher l’écran Summary (Résumé).

Le tarif mensuel est basé sur l’emplacement et le débit maximal. (Remarque : certains comptes gérés par des partenaires n’affichent pas les détails de tarification).

-

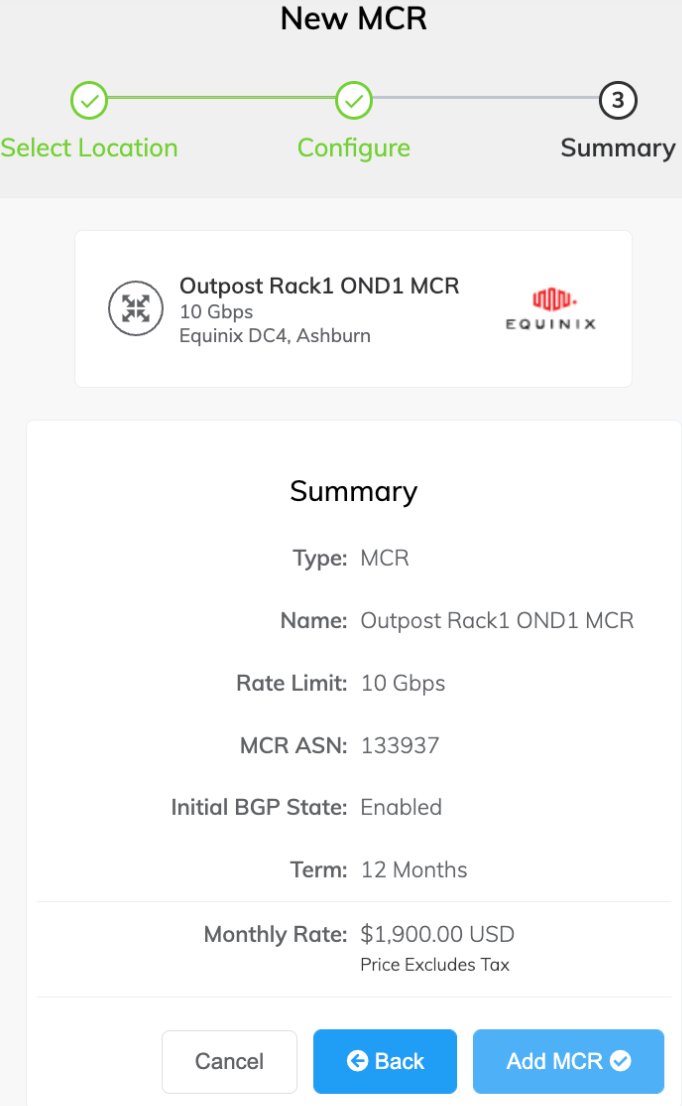

Confirmez les options sélectionnées et cliquez sur Add MCR (Ajouter MCR).

-

Cliquez sur Create MCR (Créer un MCR) pour ajouter d’autres MCR dans d’autres emplacements.

-

Cliquez sur Order (Commander).

-

Passez en revue l’accord de services des commandes et cliquez sur Order Now (Commander maintenant).

- Cliquez sur Save (Enregistrer) pour enregistrer le MCR configuré avant de passer la commande.

- Cliquez sur Add Promo Code (Ajouter code promotionnel) pour entrer un code promotionnel, et cliquez sur Add Code (Ajouter le code).

Le provisionnement du MCR prend environ 59 secondes.

Remarque

MCR est post-payé, donc si vous passez votre commande le 15 janvier, votre première facture sera le 1er février, et les frais correspondront à la période du 15 janvier au 31 janvier.

Maintenant que vous avez déployé un MCR, l’étape suivante consiste à ajouter une connexion transversale virtuelle (VXC) à AWS Direct Connect.

Création de connexions MCR à AWS

Vous pouvez créer une VXC à partir d’un MCR à AWS Direct Connect (DX) via le Portail. Suivez les étapes de cette section pour établir une connexion VIF privée qui peut se connecter soit directement à un VPC sélectionné, soit à une plage de VPC dans une seule ou plusieurs régions AWS (au sein d’un seul compte AWS).

Avant de commencer

Remarque

AWS ne prend pas en charge AWS Transit Gateway pour la connectivité privée AWS Outposts. La passerelle Amazon Direct Connect est prise en charge pour l’accès Direct Connect interrégional si nécessaire. Tout au long de cet article, la terminaison vers une VGW AWS via une interface virtuelle privée (VIF) sera la configuration par défaut et recommandée.

Interface virtuelle privée

Avant de créer une connexion privée entre un MCR et AWS, assurez-vous que vous disposez des éléments suivants :

- Votre numéro de compte AWS.

- Une passerelle privée virtuelle AWS ou une passerelle Direct Connect associée à vos VPC.

- Le numéro ASN de la passerelle AWS. Lors de la création de la passerelle AWS, nous recommandons l’utilisation d’ASN privés pour les connexions privées et de remplacer l’ASN par défaut d’AWS (généralement 7224), car le routage de plusieurs instances VXC vers le même ASN cible peuvent entraîner des anomalies de routage.

Connexion d’une VXC du MCR à AWS Direct Connect

Une fois que vous avez rempli les conditions préalables, vous pouvez créer la VXC vers AWS depuis le MCR.

Remarque

Comme meilleure pratique, nous vous recommandons d’utiliser le modèle de connexion hébergée AWS Direct Connect. Cette section porte sur le modèle de connexion hébergée AWS pour la fourniture du service Direct Connect.

Le processus de configuration de la connexion hébergée n’accède pas automatiquement aux informations de routage pour le MCR, vous devez donc configurer le routage manuellement et spécifier les détails du peering BGP à la fois sur l’interface virtuelle AWS et la configuration A-End du MCR dans le Portail Megaport.

Création d’une connexion hébergée AWS Direct Connect

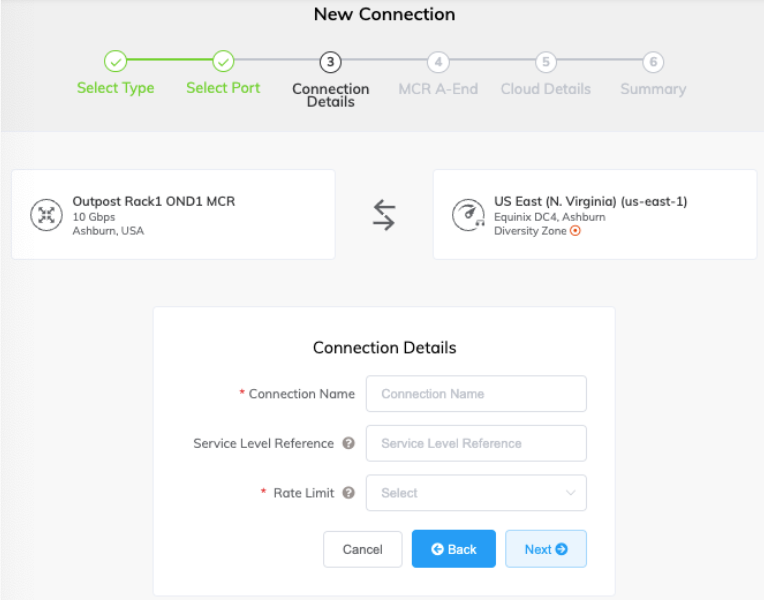

Pour créer une connexion hébergée VXC d’un MCR à AWS

-

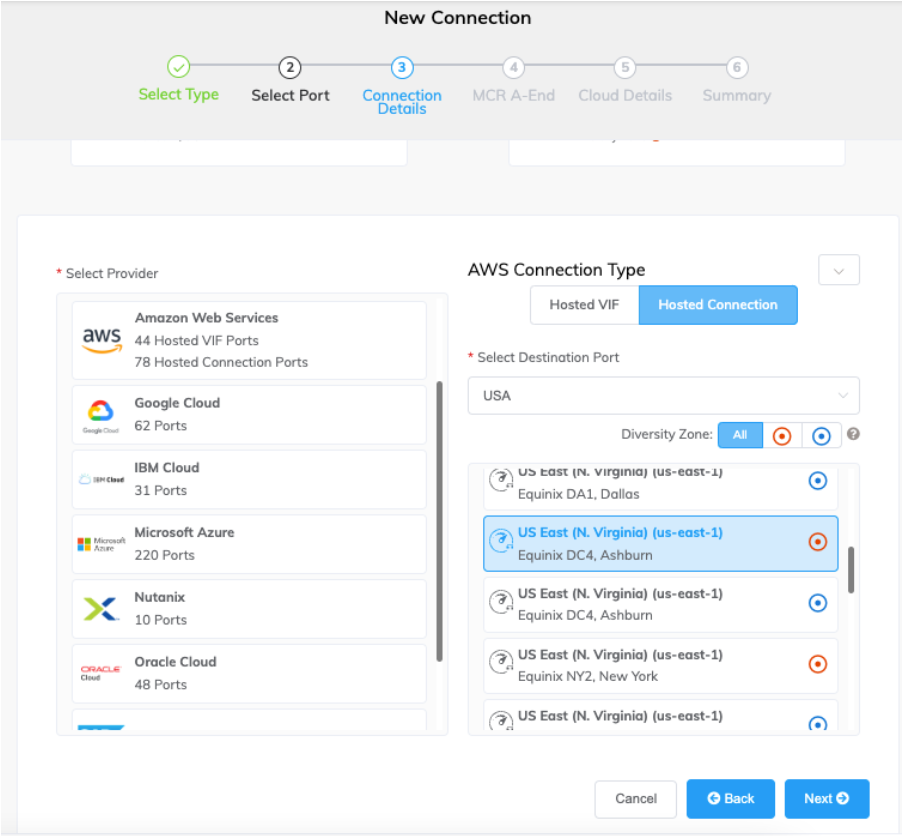

Dans le portail Megaport, accédez à la page Services et sélectionnez le MCR que vous souhaitez utiliser.

-

Cliquez sur +Connection (+Connexion), puis sur Cloud.

-

Sélectionnez AWS comme fournisseur de services, sélectionnez Hosted Connection (Connexion hébergée) comme type de connexion AWS, sélectionnez le port de destination et cliquez sur Next (Suivant).

Chaque port de destination est doté d’une icône bleue ou orange pour indiquer sa zone de diversité. Pour bénéficier de la diversité, vous devez créer deux connexions dans des zones différentes.

Vous pouvez utiliser le filtre Country (Pays) pour restreindre la sélection et vous pouvez filtrer par zone de diversité.

-

Saisissez le nom de la connexion (pour l’affichage dans le Portail Megaport) et le débit maximal (Mbits/s). En option, spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Le débit maximal précise la vitesse de la VXC et les détails de facturation mensuelle apparaissent en fonction de l’emplacement et du débit maximal.

Remarque

Le débit minimal pris en charge pour les VXC du rack Outpost est de 500 Mbits/s.

-

Cliquez sur Next (Suivant).

-

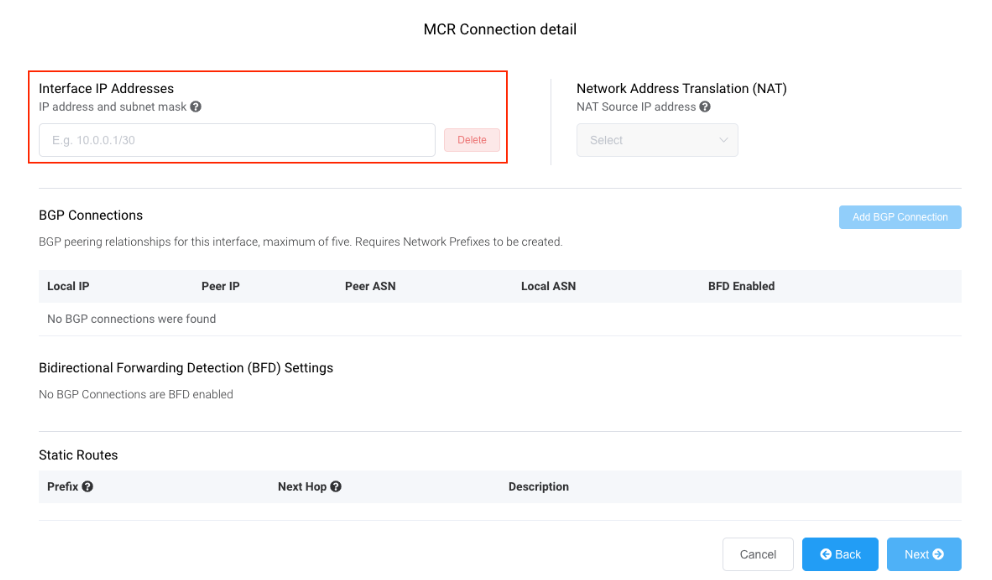

Dans le champ MCR Connection detail (Détails de la connexion MCR), saisissez une adresse IP au format CIDR.

Cette valeur est l’adresse IP de l’interface et l’adresse IP du MCR utilisée pour le peering BGP vers AWS. Attribuez une adresse /30 dans l’espace d’adressage privé.

Vous pouvez ajouter une adresse IP secondaire, si nécessaire.

Remarque

Vous pouvez modifier ces valeurs dans les détails de l’A-End de la configuration VXC.

-

Cliquez sur Add BGP Connection (Ajouter une connexion BGP).

-

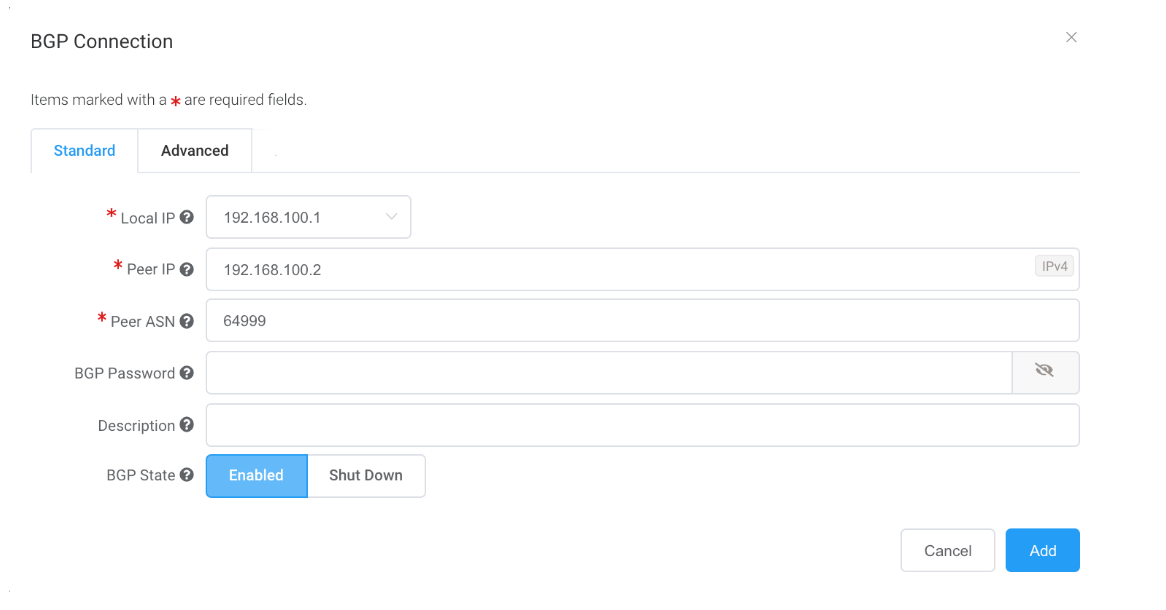

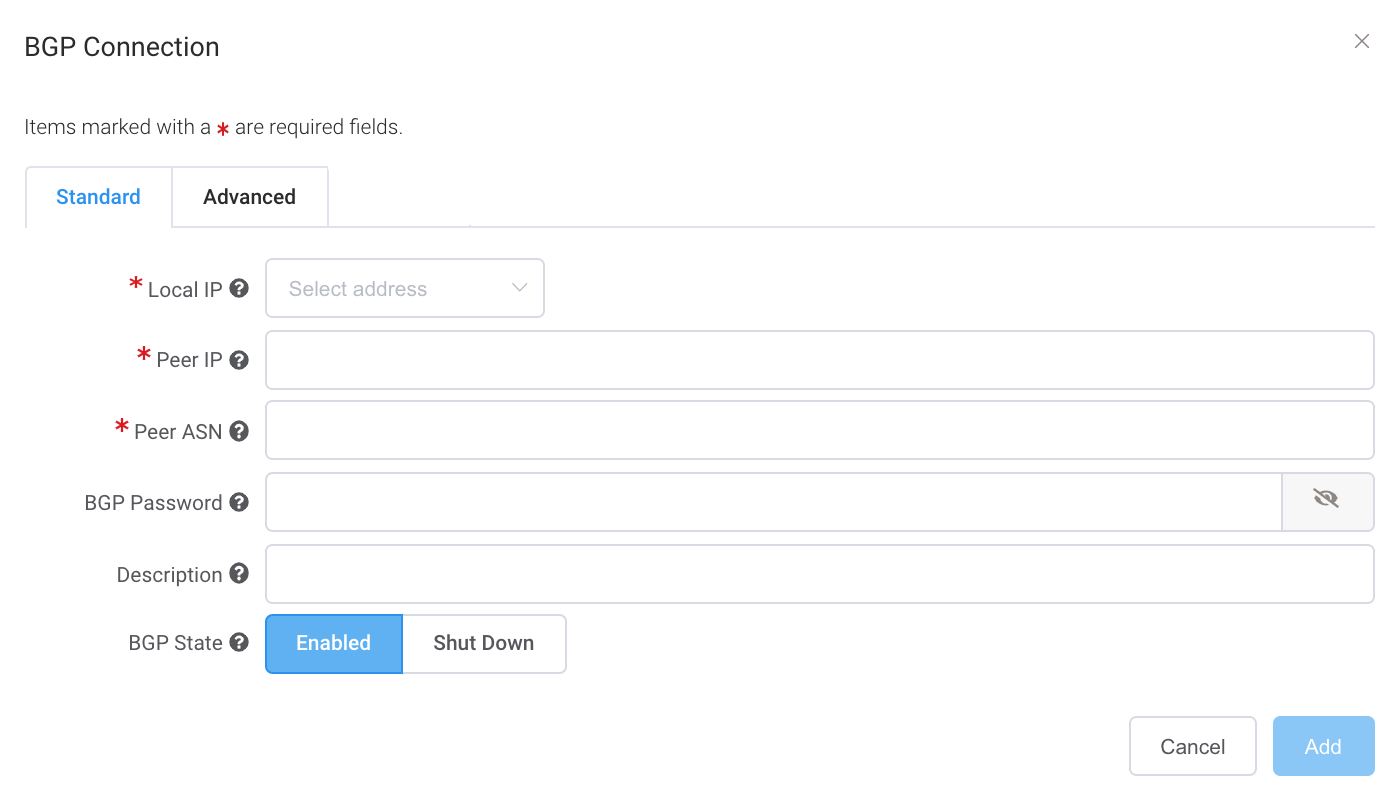

Précisez ces valeurs :

-

Local IP (Adresse IP locale) – L’adresse IP de cette interface qui communique avec le pair BGP.

Le menu est automatiquement renseigné en fonction de l’adresse que vous avez spécifiée comme adresse IP d’interface.

-

Peer IP (Adresse IP du pair) – L’adresse IP pour le pair BGP.

Dans cet exemple, l’adresse IP locale est 192.168.100.1, l’adresse IP du pair serait donc 192.168.100.2. - Peer ASN (ASN du pair) – L’ASN de la passerelle AWS.

-

BGP Password (Mot de passe BGP) – La clé partagée pour authentifier le pair.

Ce champ est facultatif pour la création de la VXC, mais il est obligatoire pour la configuration du peering BGP. Vous pouvez l’ajouter après avoir créé la VXC.

La longueur de la clé partagée est comprise entre 1 et 25 caractères. La clé peut inclure n’importe lequel de ces caractères :

a-z

A-Z

0-9

! @ # . $ % ^ & * + = - _ -

Description – Si vous le souhaitez, vous pouvez inclure une description qui permettra d’identifier cette connexion.

La longueur minimale de la description est comprise entre 1 et 100 caractères. -

BGP State (État BGP) – Ferme la connexion sans la supprimer.

Le réglage initial sera effectué en fonction du réglage sur l’A-End du MCR. L’activation ou la désactivation de l’état BGP n’a aucune incidence sur les sessions BGP existantes. L’état BGP ne concerne que les nouvelles VXC. Ce réglage a priorité sur l’état MCR pour une connexion individuelle. Voir Création d’un MCR.

Lorsque vous créez l’interface virtuelle dans la console AWS pour cette connexion, vous faites correspondre ces valeurs.

-

-

Cliquez sur Add (Ajouter).

Les détails BGP figurent sous la rubrique BGP Connection details (Détails de la connexion BGP).

-

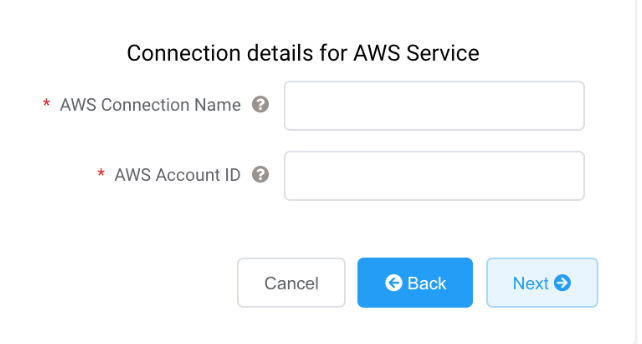

Cliquez sur Next (Suivant).

-

Précisez les détails de la connexion pour le service AWS.

-

AWS Connection Name (Nom de la connexion AWS) – Il s’agit d’un champ de texte qui portera le nom de votre interface virtuelle indiqué dans la console AWS. Le champ AWS Connection Name (Nom de la connexion AWS) est automatiquement renseigné avec le nom spécifié dans une étape précédente.

-

AWS Account ID (ID du compte AWS) – Il s’agit de l’ID du compte auquel vous souhaitez vous connecter. Vous pouvez trouver cette valeur dans la section Management (Gestion) de votre console AWS.

-

-

Cliquez sur Next (Suivant) pour passer au résumé des détails de la connexion, cliquez sur Add VXC (Ajouter VXC) et commandez la connexion.

Une fois que la connexion VXC est déployée avec succès, elle apparaît sur la page Services du Portail Megaport et est associée au MCR. Cliquez sur le titre de la VXC pour afficher les détails de cette connexion.

Notez que l’état de service (couche 2) est en ligne, mais que BGP (couche 3) sera hors ligne, car la configuration n’existe pas encore.

Une fois le déploiement effectué dans le Portail Megaport, vous devez accepter la connexion dans la console AWS.

Acceptation de la connexion

Pour accepter la connexion

-

Dans AWS, accédez à Services > AWS Direct Connect > Connections (Connexions) et cliquez sur le nom de la connexion pour examiner ses détails et l’accepter. Pour plus d’informations, voir la Documentation AWS.

L’état sera défini sur Pending (En attente) pendant quelques minutes, le temps qu’AWS déploie la connexion.

Création de la VIF

Pour créer l’interface virtuelle

-

Dans la console AWS, cliquez sur Create Virtual Interface (Créer une interface virtuelle). Entrez les valeurs suivantes pour le peering BGP :

- Your router peer IP (Adresse IP de pair de votre routeur) – L’adresse IP du pair BGP configurée sur le MCR.

- Amazon router peer IP (Adresse IP de pair du routeur Amazon) – L’adresse IP du pair BGP configurée sur le point de terminaison AWS.

- BGP Auth Key (Clé d’authentification BGP) – Le mot de passe utilisé pour authentifier la session BGP.

Important

-

AWS fournit des étapes détaillées pour créer une interface virtuelle privée.

-

Le nom que vous avez fourni pour la connexion dans le Portail Megaport apparaît dans la liste Connection (Connexion) sur cette page.

-

Le VLAN est renseigné et semble être modifiable ; cependant, vous recevrez un message d’erreur si vous essayez de le modifier.

Une fois que vous avez accepté la connexion hébergée dans AWS et que vous avez créé une interface virtuelle avec les paramètres de peering BGP, l’état de la VXC passe à Configured (Configurée) dans le Portail Megaport.

Création d’une VXC privée entre un port et un MCR

Cette section décrit comment connecter une VXC (connexion transversale virtuelle) privée entre un port et le MCR (Megaport Cloud Router) sur le réseau Megaport.

Avec un port configuré, vous pouvez déployer une VXC privée pour vous connecter à un MCR sur le compte actuel de l’entreprise. Une VXC privée est essentiellement une connexion Ethernet point à point entre une extrémité A-End (votre port) et une extrémité B-End (le type de destination VXC privée), qui dans ce cas correspond au MCR.

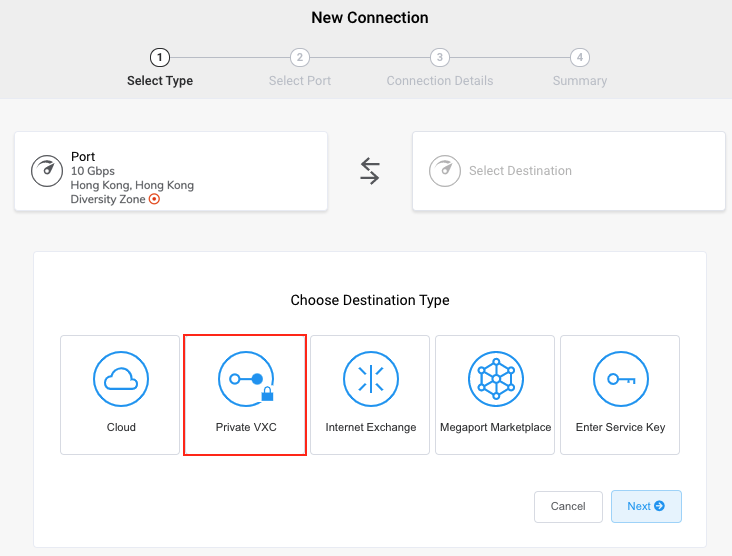

Pour déployer une VXC privée

-

Dans le Megaport Portal, allez à la page Services et sélectionnez le port que vous souhaitez utiliser.

-

Sélectionnez le port d’origine (l’A-End).

-

Cliquez sur +Connection (+Connexion).

-

Cliquez sur Private VXC (VXC privée).

-

Sélectionnez le MCR cible (l’extrémité B-End).

-

Cliquez sur Next (Suivant).

-

Précisez les détails de la VXC :

-

Connection Name (Nom de la connexion) – Spécifiez un nom facilement identifiable pour la VXC. Vous pouvez changer le nom plus tard si vous le souhaitez.

-

Service Level Reference (Référence de niveau de service) (facultatif) – Spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

-

Rate Limit (Débit maximal) – Spécifiez un débit maximal, en Mbits/s. La vitesse maximale est affichée et définie par la vitesse la moins importante à chaque extrémité.

-

Preferred A-End VLAN (VLAN A-End préféré) – Spécifiez la balise VLAN 802.1q de cette connexion pour l’extrémité A-End. Chaque VXC est fournie en tant que VLAN distinct sur votre port. Il doit s’agir d’un ID VLAN unique sur ce port, qui peut être compris entre 2 et 4093. Si vous indiquez un ID VLAN déjà utilisé, le système affiche le prochain numéro VLAN disponible. L’ID VLAN doit être unique pour pouvoir procéder à la commande. Si vous ne spécifiez pas de valeur, Megaport vous en attribuera une. Laissez le paramètre de balise de port défini sur Tagged (Balisé).

-

-

Cliquez sur Next (Suivant).

La page MCR Connection detail (Détails de connexion MCR) apparaît.

L’étape suivante consiste à configurer les paramètres BGP pour cette VXC. Pour chaque VXC connectée à un MCR, vous pouvez configurer une ou plusieurs interfaces, adresses IP, connexions BGP ou routes statiques. La plupart des VXC utiliseront une seule interface. Dans ce cas, vous spécifiez une interface et ajoutez une connexion BGP.

Pour configurer les paramètres BGP pour la VXC

-

Sur la page MCR Connection Details (Détails de connexion MCR), cliquez sur Add BGP Connection (Ajouter une connexion BGP).

-

Sélectionnez l’adresse IP locale de cette interface qui communique avec le pair BGP dans le menu déroulant.

-

Spécifiez les détails BGP pour l’adresse IP du pair, l’ASN du pair, où les paramètres du pair sont liés au périphérique OND.

-

Cliquez sur Add (Ajouter) pour enregistrer la VXC. Répétez ces étapes pour configurer d’autres VXC.

-

Cliquez sur Next (Suivant).

-

Cliquez sur Order (Commander) pour procéder à la commande.

Lorsque les VXC sont déployées, vous pouvez les consulter sur la page Services du portail. Notez que le numéro d’identification du service est le même pour les VXC aux deux extrémités de la connexion.

Vérification de la configuration du BGP

Le Looking Glass du MCR permet de visualiser la configuration du BGP sur un seul écran. Pour plus de détails, voir Affichage du routage du trafic à travers le Looking Glass du MCR.

Pour afficher le statut du BGP

- Dans le Portail Megaport, choisissez Services.

- Sélectionnez la VXC.

- Cliquez sur l’A-End MCR ou la B-End MCR.

- Choisissez Détails.

Dépannage BGP

Si la page Services > Connection Detail (Détails de connexion) affiche un problème de statut, vérifiez ces éléments :

- Sélectionnez la VXC et choisissez l’A-End ou la B-End du MCR.

- Dans BGP Connections (Connexions BGP), vérifiez que l’ASN local correct est utilisé pour l’A-End de la VXC.

- Vérifiez que l’adresse IP du pair est correcte.

- Vérifiez que le bon mot de passe BGP MD5 est utilisé pour l’A-End de la VXC.

Si la configuration du BGP semble correcte :

-

Assurez-vous qu’un pair BGP ne bloque pas l’entrée ou la sortie du port TCP 179 (BGP) et d’autres ports éphémères pertinents.

-

Vérifiez qu’un pair BGP n’annonce pas plus de 100 préfixes à AWS. Le nombre maximal de routes annoncées à AWS est de 100. La session BGP est désactivée si elle dépasse la limite de préfixe de 100 routes annoncées.

Désactivation d’une connexion BGP

Utilisez ce paramètre pour désactiver temporairement la session BGP sans la supprimer. La désactivation BGP permet d’interrompre administrativement une connexion BGP lorsque vous établissez une nouvelle route, effectuez une opération de maintenance, de dépannage, etc.

Pour désactiver temporairement une connexion BGP

- Dans le Megaport Portal, allez à la page Services.

- Sélectionnez la VXC et choisissez l’A-End ou la B-End.

- Après les détails de connexion BGP, cliquez sur Shut Down (Désactivé).

- Cliquez sur Oui pour confirmer.