Connexion des MVE intégrés à la série VM de Palo Alto

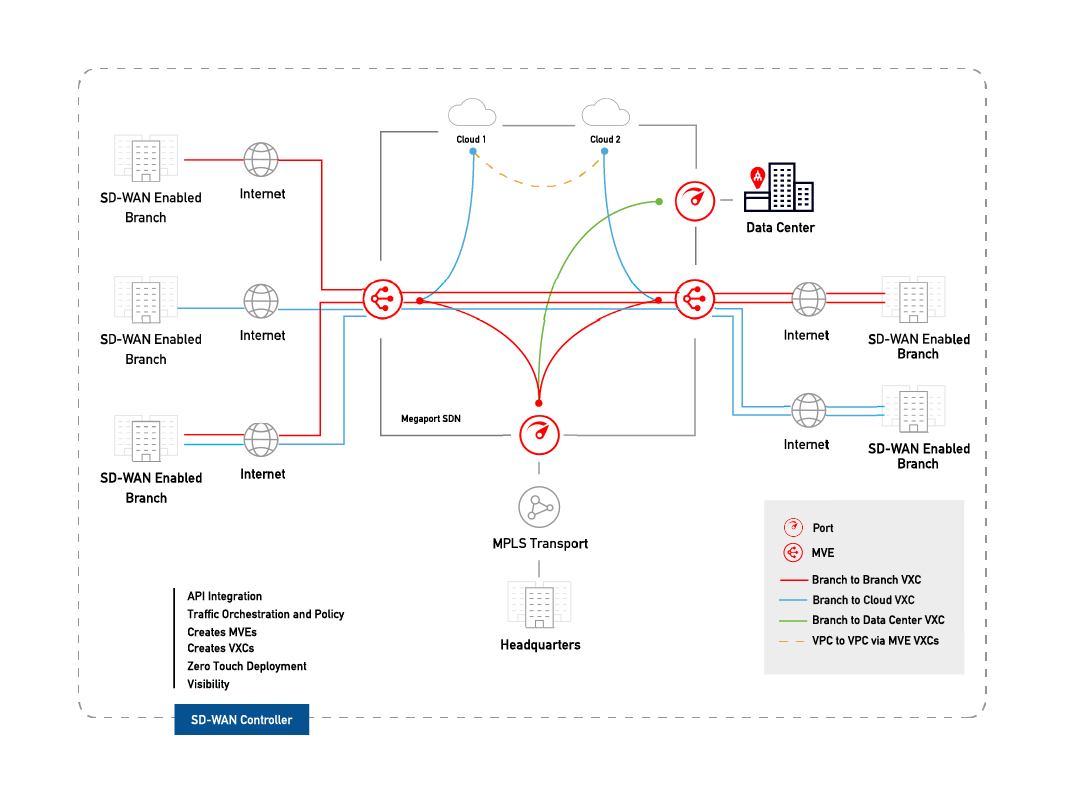

Cette rubrique décrit comment connecter un Megaport Virtual Edge (MVE) intégré à un pare-feu nouvelle génération Palo Alto (NGFW) à un autre MVE.

Ce déploiement utilise le réseau à définition logicielle privé Megaport (SDN) pour réduire la dépendance à l’égard d’Internet et connecter les différents sites (succursales) d’une entreprise.

Avec deux MVE configurés, vous pouvez créer une connexion transversale virtuelle (VXC) privée pour les connecter sur le réseau Megaport sans avoir besoin d’une quelconque infrastructure physique. Une VXC est essentiellement une connexion Ethernet point à point privée entre une A-End (MVE) et une B-End (MVE).

Avant de commencer

- Provisionnez deux MVE à des endroits différents. Si vous n’avez pas encore créé MVE, voir Création d’un MVE de Palo Alto.

Création d’une VXC entre deux MVE

Un déploiement VXC privé entre deux MVE intégrés à Palo Alto commence dans le Portail Megaport. Pour terminer la configuration, vous utiliserez la série VM de Palo Alto.

Pour créer une VXC

-

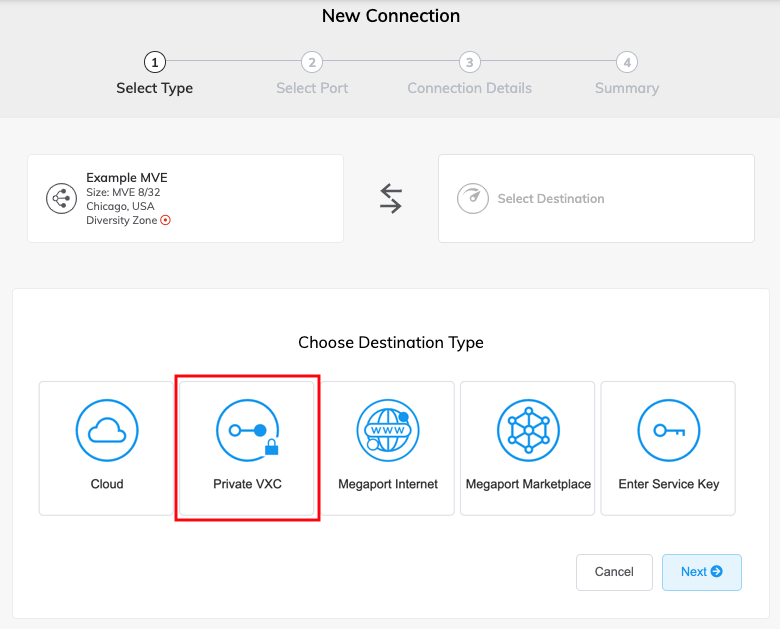

Dans Megaport Portal, allez à la page Services et cliquez sur +Connection (Connexion) à côté du MVE A-End d’origine.

-

Sélectionnez Private VXC (VXC privée).

-

Sélectionnez le MVE et l’emplacement du B-End de destination.

Utilisez le filtre Country (Pays) pour restreindre la sélection. -

Cliquez sur Next (Suivant).

-

Précisez les détails de la VXC :

-

Connection Name (Nom de la connexion) – Spécifiez un nom facilement identifiable pour la VXC. Par exemple, MVE 2 Paris vers MVE 4 Nice. Vous pouvez changer le nom plus tard si vous le souhaitez.

-

Service Level Reference (Référence de niveau de service) (optionnelle) – Spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

-

Rate Limit (Débit maximal) – Spécifiez un débit maximal, en Mbits/s. La vitesse maximale est affichée. Même si le débit maximal d’une VXC peut atteindre 10 Gbits/s, la capacité de calcul du MVE A-End ou B-End peut influencer le débit du circuit. Consultez la documentation de Palo Alto pour plus de détails.

-

vNIC selection (Sélection de vNIC) – En fonction de la définition des MVE que vous utilisez, vous devrez peut-être spécifier des vNIC A-End et B-End.

-

A-End vNIC – (vNIC A-End) Spécifiez une vNIC en utilisant la valeur par défaut pré-remplie ou sélectionnez-la dans la liste déroulante.

-

B-End vNIC – (vNIC B-End) Spécifiez une vNIC en utilisant la valeur par défaut pré-remplie ou sélectionnez-la dans la liste déroulante.

Voir Types de connexions vNIC pour plus de détails sur la sélection de vNIC lors de la connexion de MVE à différents services.

-

-

Preferred VLAN (VLAN préféré) – Spécifiez la balise VLAN 802.1q pour cette connexion. Chaque VXC est fournie en tant que VLAN distinct sur le MVE. L’ID du VLAN doit être unique sur ce MVE et peut être compris entre 2 et 4093. Megaport tentera d’utiliser le même ID de VLAN sur les deux instances MVE, et il sera également utilisé pour configurer la balise VLAN dans Palo Alto PAN-OS. Si vous indiquez un ID VLAN déjà utilisé, vous serez notifié lorsque vous passerez commande.

-

-

Cliquez sur Next (Suivant) pour afficher l’écran Summary (Résumé).

-

Confirmez la configuration et cliquez sur Add VXC (Ajouter VXC).

-

Cliquez sur Order (Commander) pour poursuivre la procédure de paiement.

Lorsque la VXC est déployée, vous pouvez la consulter sur la page Services du Portail Megaport. La page Services affiche le VXC sous le MVE A-End et le MVE B-End. Notez que le numéro d’identification du service est le même pour les VXC aux deux extrémités de la connexion.

L’étape suivante consiste à configurer les MVE A-End et B-End dans la VM-Series de Palo Alto.

Remarque

La procédure suivante configure la connectivité IP avec BGP, fournissant une solution parmi d’autres. Consultez la documentation de votre fournisseur pour connaître les options spécifiques de conception et de configuration du réseau avant de configurer les interfaces pour les MVE.

Configuration du MVE A-End dans VM-Series

-

Connectez-vous à votre instance VM-Series.

-

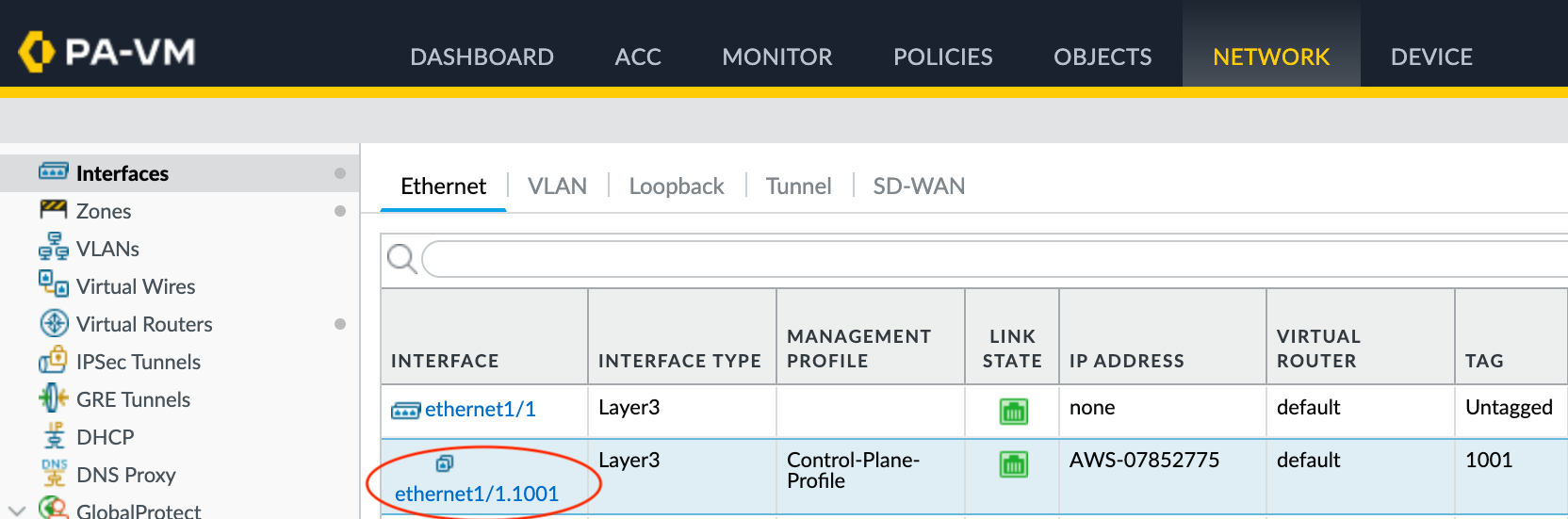

Choisissez Network > Interfaces (Réseau > Interfaces).

-

Sélectionnez le MVE A-End (

ethernet1/1). -

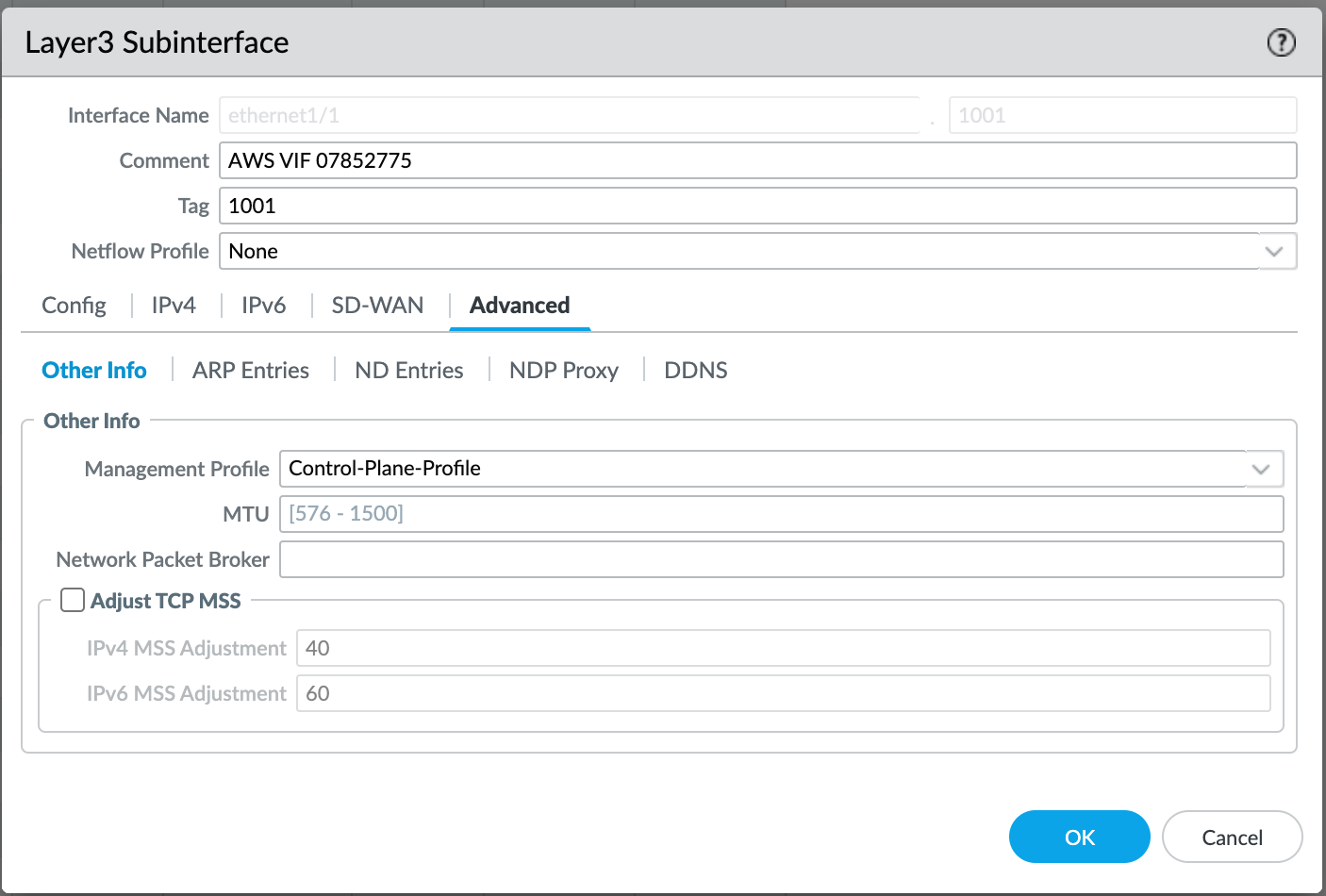

Cliquez sur Add Subinterface (Ajouter une sous-interface).

-

Fournissez ces détails :

-

Interface Name – (Nom de l’interface) Entrez un nom pour la sous-interface. Dans le champ adjacent, entrez un numéro pour identifier la sous-interface.

-

Comment – (Commentaire) Saisissez un autre nom, par exemple, PA-MVE-1 à PA-MVE-2.

-

Balise – Spécifiez la valeur VLAN associée à la VXC que vous avez créée précédemment. Pour faciliter l’utilisation, spécifiez le même numéro que le nom de l’interface.

-

Virtual Router (Routeur virtuel) – Sélectionnez un routeur virtuel pour l’interface, selon les besoins de votre réseau.

-

-

Sélectionnez l’onglet IPv4.

- Sélectionnez Static (Statique) comme Type.

- Cliquez sur +Add (+Ajouter) pour ajouter une nouvelle adresse IP.

- Saisissez l’adresse IPv4 et le masque de réseau.

- Cliquez sur OK.

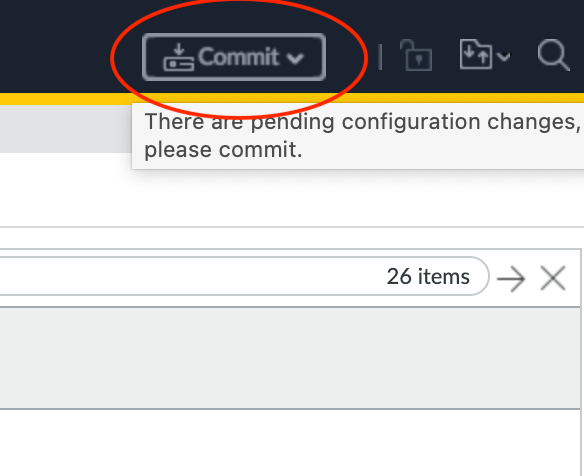

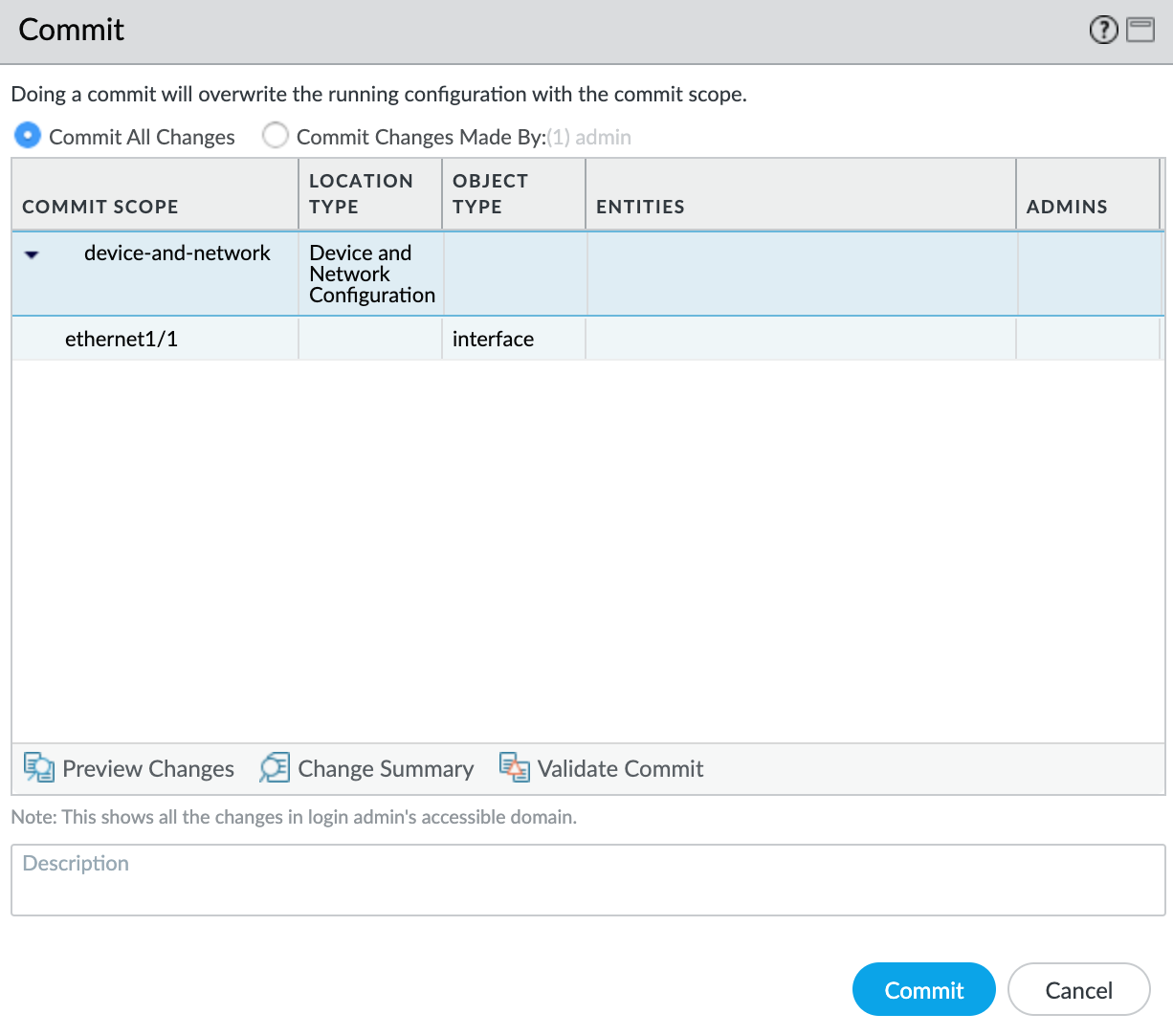

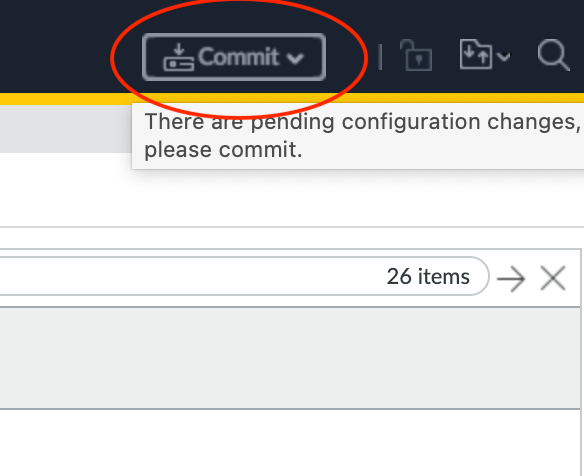

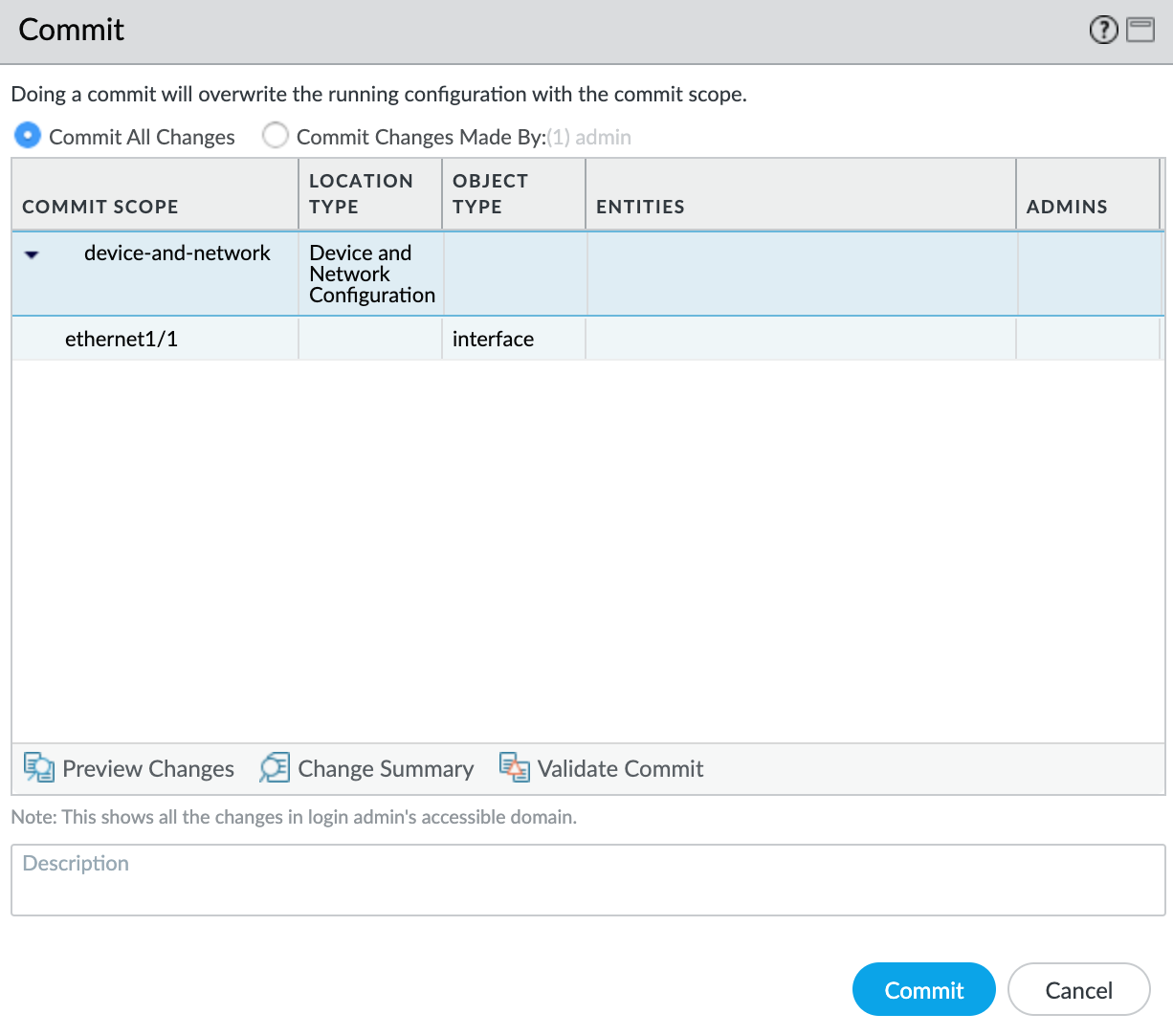

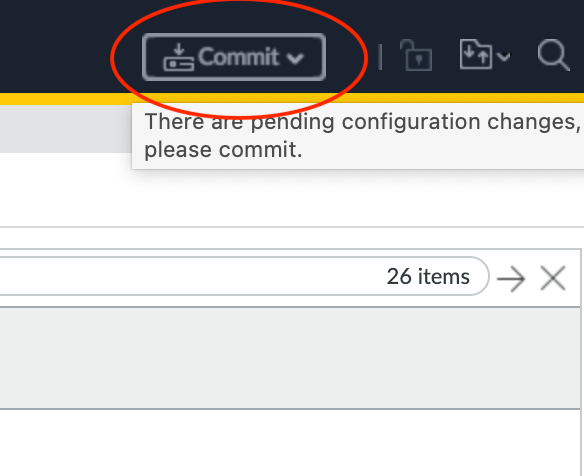

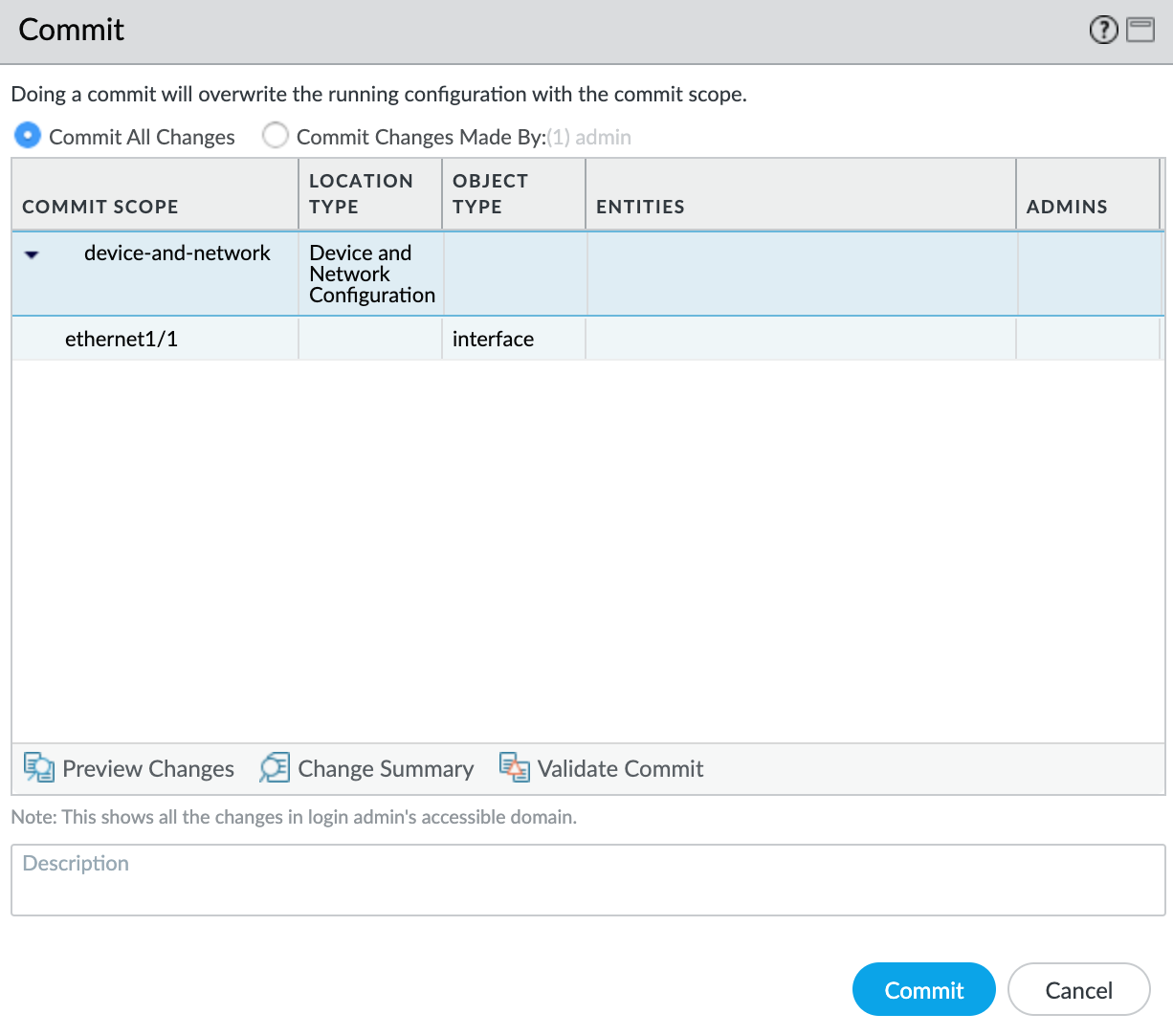

- Cliquez sur Commit (Valider) dans le coin supérieur droit.

- Vérifiez les modifications et cliquez sur Commit (Valider).

La nouvelle interface VLAN apparaît avec votre interface physique ethernet1/1.

Ensuite, vous allez créer une zone de sécurité afin que l’interface puisse acheminer le trafic.

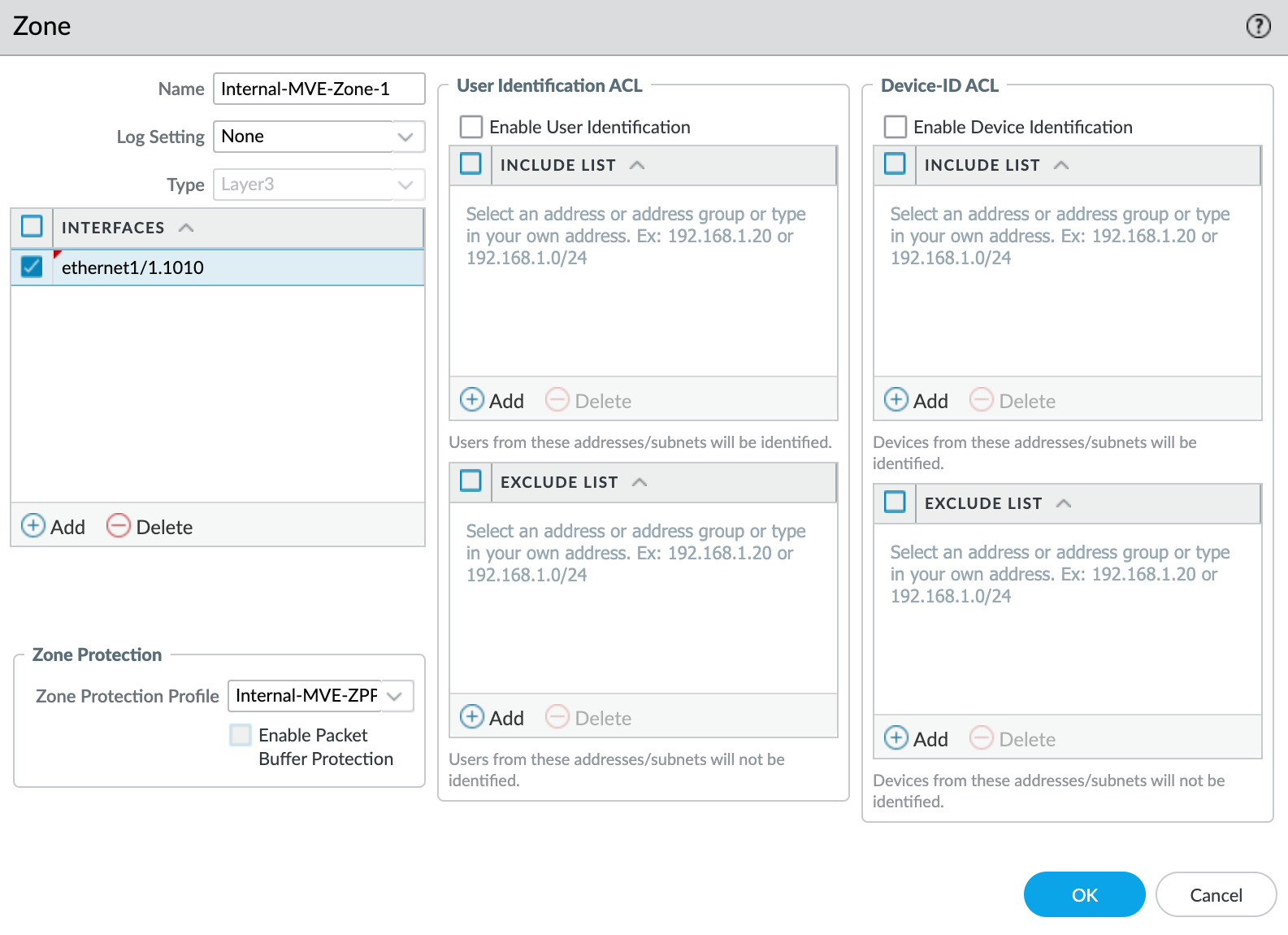

Pour créer une zone de sécurité

- Sélectionnez la sous-interface

ethernet1/1.1010. - Sélectionnez New Zone (Nouvelle zone) dans la liste déroulante Security Zone (Zone de sécurité).

- Spécifiez un nom pour la zone de sécurité.

- Cliquez sur +Add (+Ajouter) sous Interfaces et ajoutez

ethernet1/1.1010à la zone de sécurité. - Spécifiez tous les détails supplémentaires requis pour la sécurité de votre réseau.

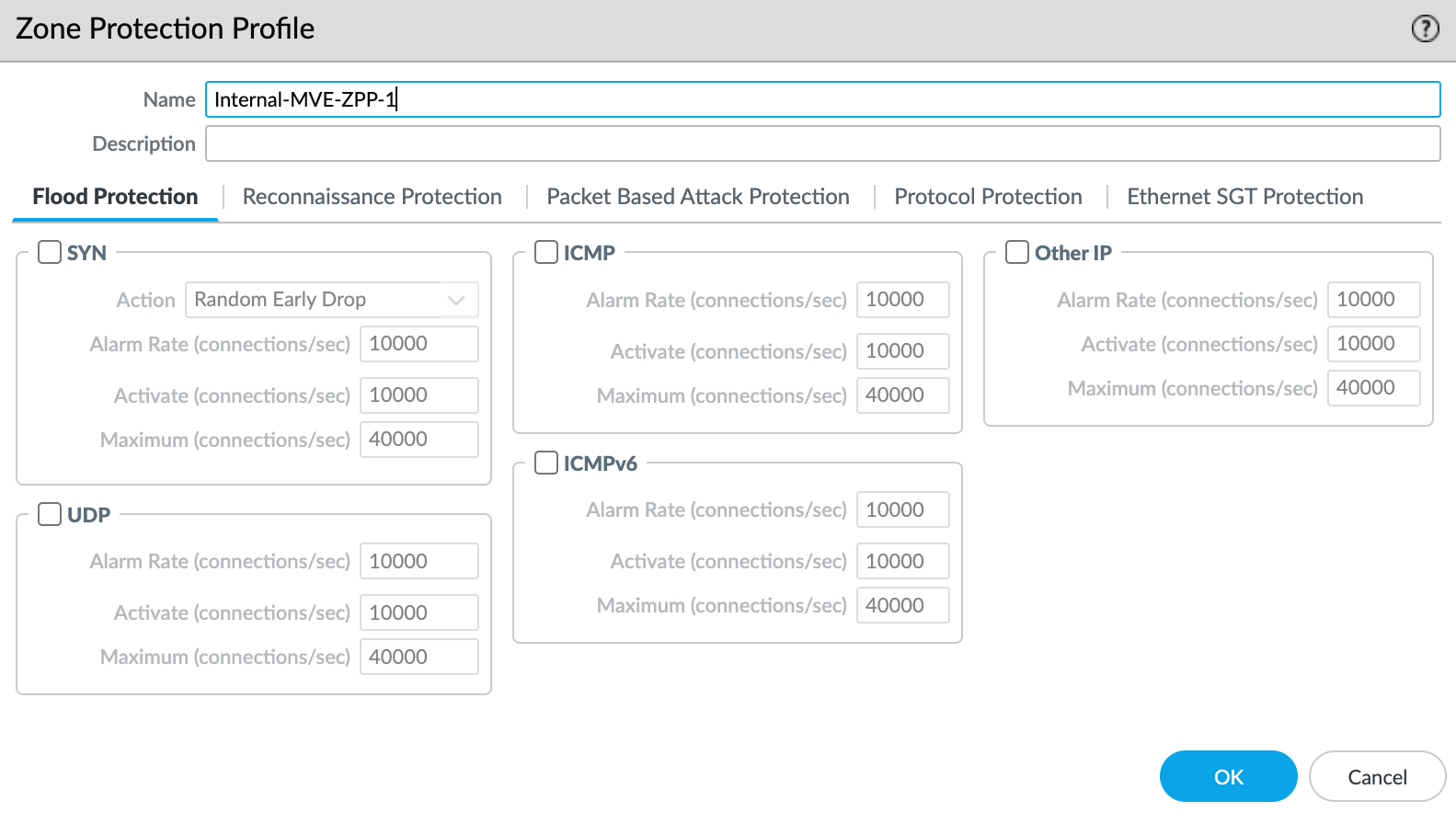

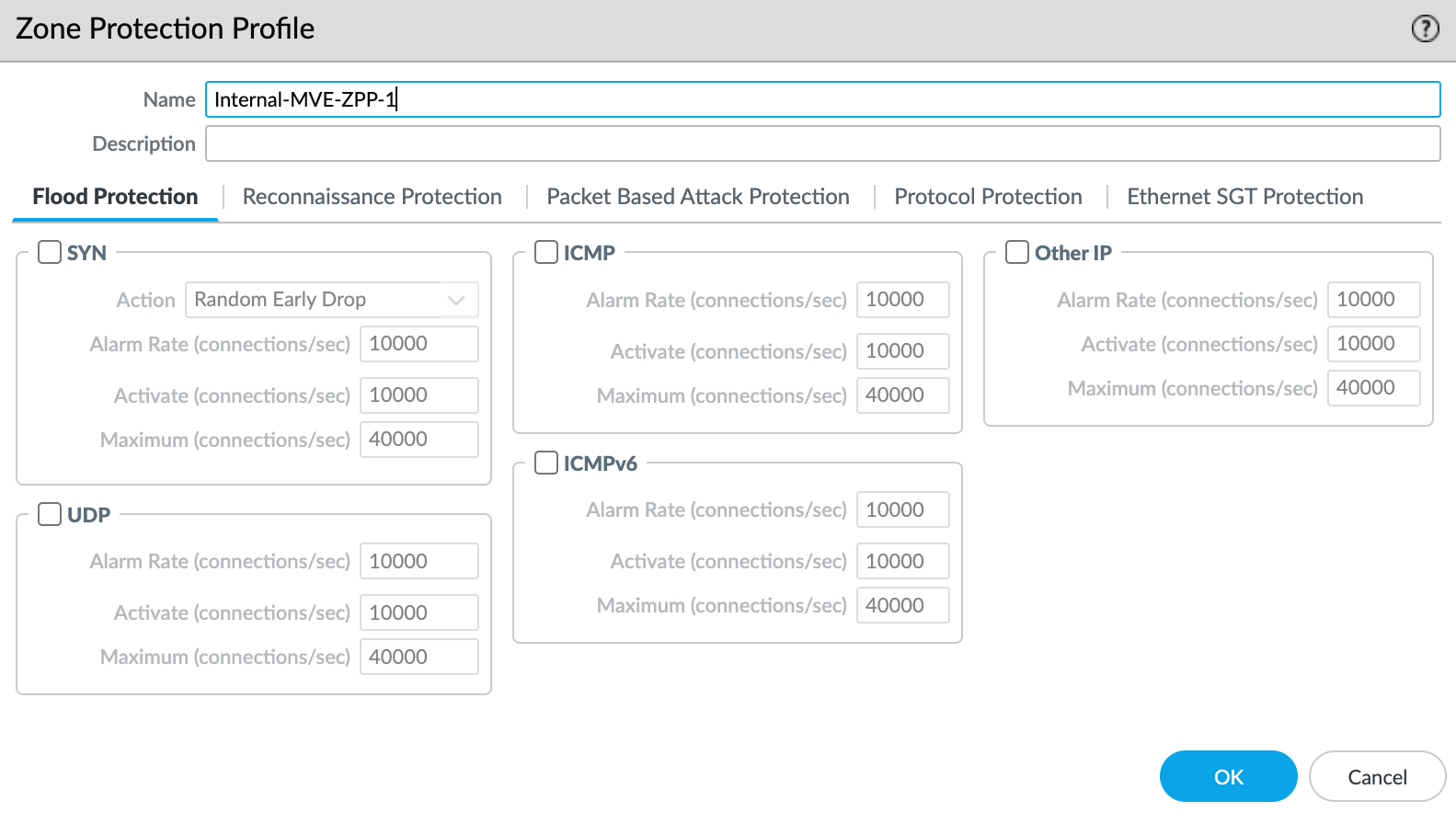

- Sélectionnez New Zone Protection Profile (Nouveau profil de protection de zone) dans la liste déroulante Zone Protection Profile (Profil de protection de zone).

- Spécifiez tous les détails requis pour la sécurité de votre réseau. Cet exemple utilise toutes les valeurs par défaut.

- Cliquez sur OK.

- Cliquez sur OK (OK) dans l’écran Layer3 Subinterface (Sous-interface de la Couche 3).

- Cliquez sur Commit (Valider) dans le coin supérieur droit.

- Vérifiez les modifications et cliquez sur Commit (Valider).

Configuration du MVE B-End dans VM-Series

- Suivez la même procédure pour configurer l’interface B-End, en utilisant une adresse IP différente.

Validation de votre connexion

Ensuite, vous testerez la connectivité entre les MVE de Palo Alto.

Remarque

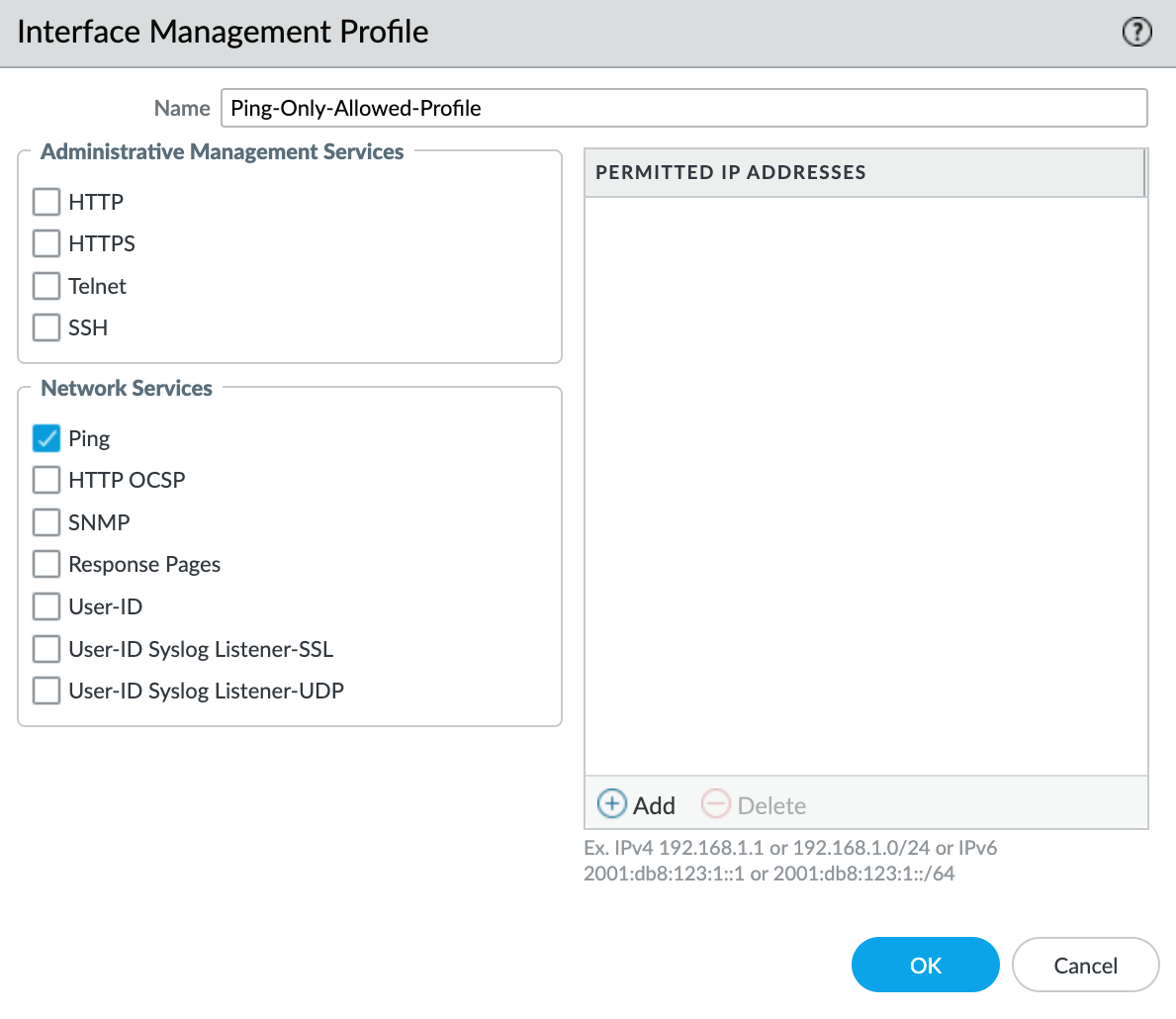

Palo Alto étant un pare-feu, vous devez activer ICMP avant qu’une interface puisse répondre à une demande d’écho ICMP.

Pour valider votre connexion

- Connectez-vous à votre instance VM-Series.

- Choisissez Network > Interfaces (Réseau > Interfaces).

- Sélectionnez la sous-interface nouvellement créée.

- Sélectionnez l’onglet Advanced (Avancé).

- Sélectionnez Nouveau profil de gestion dans la liste déroulante.

- Spécifiez un nom de profil dans le champ Nom.

- Sélectionnez Ping dans la liste Services réseau.

- Pour ajouter des adresses IP ou des sous-réseaux spécifiques à l’ACL, cliquez sur +Add (+Ajouter) sous Adresses IP autorisées.

- Cliquez sur OK.

- Cliquez sur OK.

- Cliquez sur Commit (Valider) dans le coin supérieur droit.

- Vérifiez les modifications et cliquez sur Commit (Valider).

- Répétez les étapes 1 à 12 pour la deuxième MVE de Palo Alto.

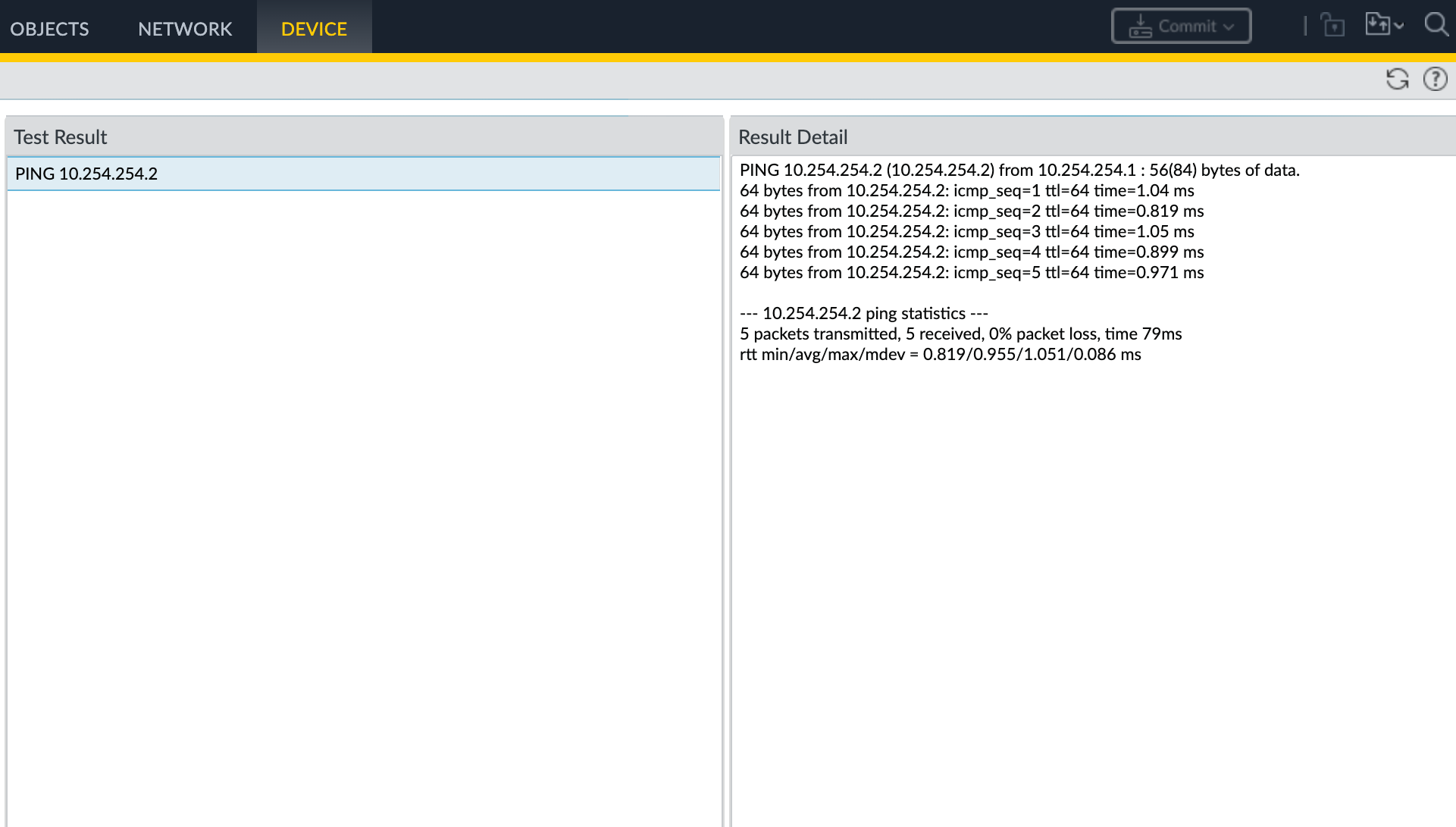

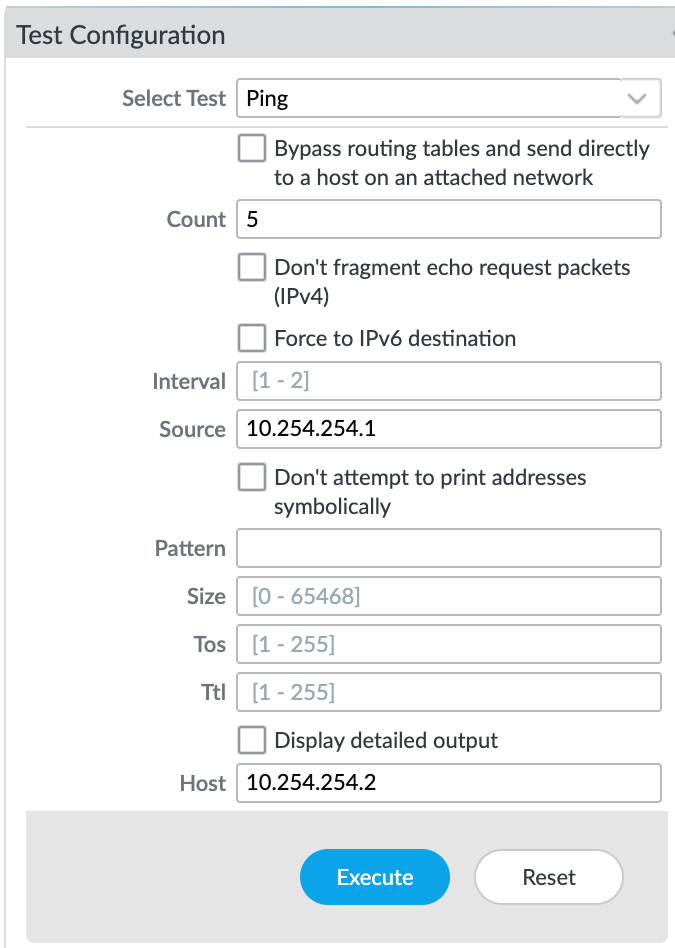

- Choisissez Device > Troubleshooting (Appareil > Dépannage du périphérique) pour tester la connectivité entre les MVE de Palo Alto.

- Sélectionnez Ping dans la liste déroulante Sélectionner un test.

- Entrez les détails pertinents.

Consultez les documents techniques de Palo Alto pour plus d’informations sur ces champs. - Cliquez sur Execute (Exécuter) pour exécuter le test.