Création de connexions MVE à des points de terminaison génériques

Cette rubrique présente les étapes génériques pour configurer et déployer une connexion VXC Megaport dans le Portail Megaport et l’intégrer à un MVE (passerelle Interconnect) dans Cisco SD-WAN. La VXC peut se connecter à un fournisseur de services Cloud, à un port ou à un MCR.

Conseil

Bien que vous puissiez créer des connexions de MVE à MVE et AWS à partir du MVE dans le portail, Megaport recommande fortement de créer ces connexions dans vManage pour une intégration transparente avec votre environnement Cisco SD-WAN.

Étape 1 – Créer un MVE

- Créez un MVE (passerelle d’interconnexion Cisco) dans vManage.

Pour plus de détails, voir Création d’un MVE. Le MVE doit être à l’état actif.

Étape 2 – Créer une VXC à partir du MVE

- Dans le Portail Megaport, sélectionnez le MVE créé dans l’étape 1.

- Créez une VXC vers un port, un MCR ou un fournisseur de services Cloud.

Pour plus de détails, voir Création d’une VXC. - Dans les détails de la connexion, notez le VLAN A-End.

Étape 3 – Copier le modèle de périphérique par défaut

- Dans Cisco vManage, allez dans Configuration > Templates (Modèles) et cliquez sur l’onglet Device (Périphérique).

- Faites une copie de Default_MEGAPORT_ICGW_C8000V_Template_V01.

Cliquez sur les points de suspension (…) à la fin de la ligne et choisissez Copy (Copier) dans le menu déroulant. - Donnez un nom au modèle copié et cliquez sur Copy (Copier).

Ce nom ne peut contenir que des lettres majuscules et minuscules, les chiffres 0 à 9, des traits d’union et des caractères de soulignement. Il ne peut pas contenir d’espaces ou d’autres caractères.

Étape 4 – Créer un modèle de fonctionnalité VPN

- Sur la page Templates (Modèles), sélectionnez l’onglet Feature (Fonctionnalité) et cliquez sur +Add Template (Ajouter un modèle).

- Dans Select Devices (Sélectionner les périphériques), sélectionnez le C8000v.

- Sous Select Template (Sélectionner le modèle) > VPN, cliquez sur Cisco VPN.

- Saisissez un nom et une description du modèle.

- Dans la section Basic Configuration (Configuration de base), entrez l’ID du VPN (VRF) pour la VXC.

L’ID du VPN peut être un nombre quelconque : 1 – 511 ou 513 – 65530. Le VPN 0 est réservé au Transport VPN et le VPN 512 est réservé au Managed VPN. Ce numéro est normalement identique à l’ID du VPN attribué aux réseaux d’entreprise pour communiquer entre le réseau d’entreprise et le service Cloud. - Cliquez sur Save (Enregistrer).

Étape 5 – Créer un modèle de fonctionnalité BGP

- Sur la page Templates (Modèles), sélectionnez l’onglet Feature (Fonctionnalité) et cliquez sur +Add Template (Ajouter un modèle).

- Dans Select Devices (Sélectionner les périphériques), sélectionnez le C8000v.

- Dans Select Template (Sélectionner le modèle) > OTHER TEMPLATES (AUTRES MODÈLES), cliquez sur Cisco BGP.

- Saisissez un nom et une description du modèle.

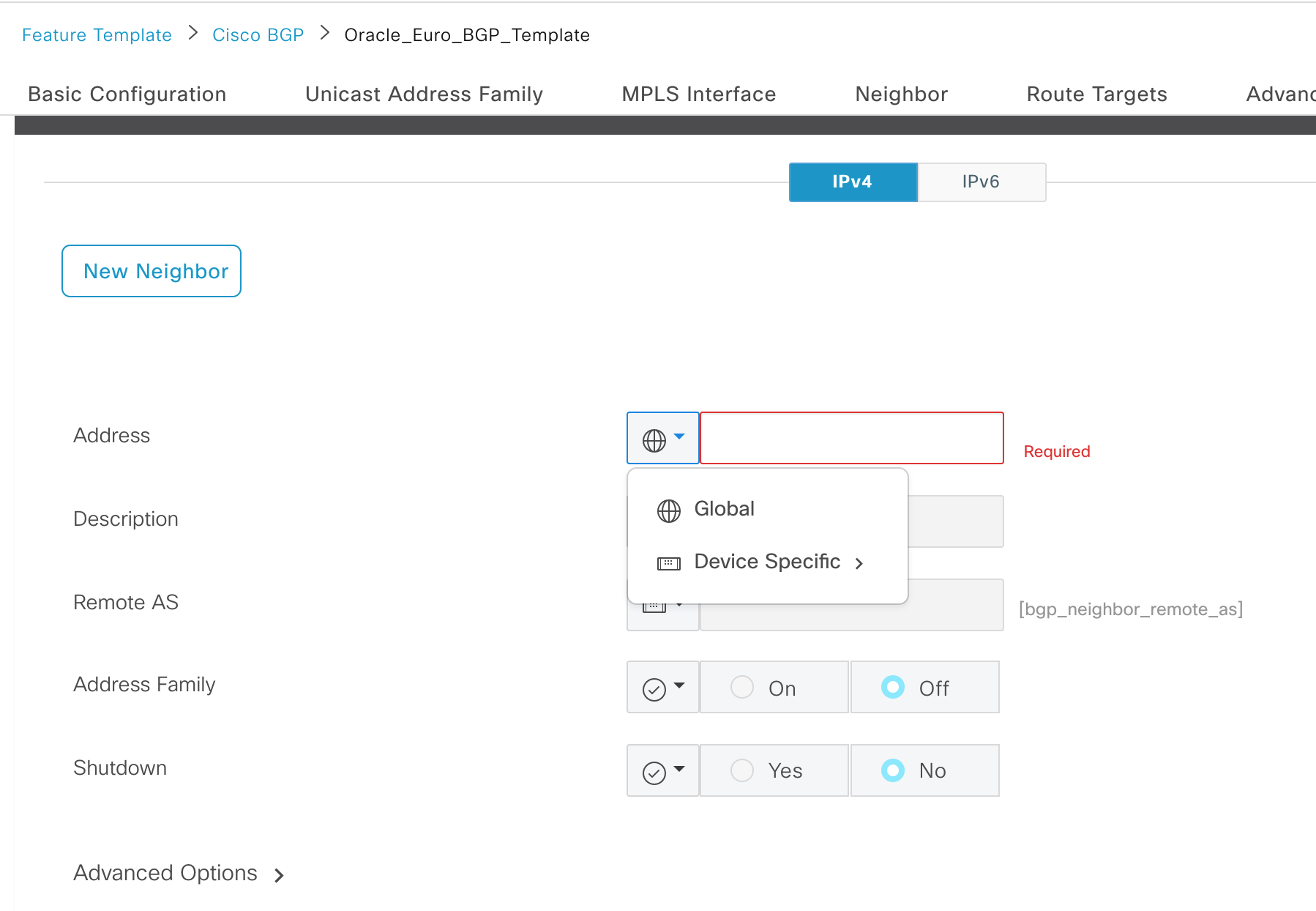

- Dans la section Neighbor (Voisin), cliquez sur +New Neighbor (Nouveau voisin).

-

À côté du champ Address (Adresse), sélectionnez Device Specific (Spécifique au périphérique) dans la liste déroulante.

-

À côté du champ Remote AS (AS distant), sélectionnez Device Specific (Spécifique au périphérique) dans la liste déroulante.

- Cliquez sur Add (Ajouter) et cliquez sur Save (Enregistrer).

Étape 6 – Créer un modèle de fonctionnalité d’extension CLI

- Sur la page Templates (Modèles), sélectionnez l’onglet Feature (Fonctionnalité) et cliquez sur +Add Template (Ajouter un modèle).

- Dans Select Devices (Sélectionner les périphériques), sélectionnez le C8000v.

- Dans Select Template (Sélectionner le modèle) > OTHER TEMPLATES (AUTRES MODÈLES), cliquez sur Cli Add-On Template (Modèle d’extension CLI).

- Saisissez un nom et une description du modèle.

-

Copiez la configuration suivante dans le champ « CLI CONFIGURATION » (CONFIGURATION CLI).

interface GigabitEthernet1.{{interface-tag}} encapsulation dot1Q {{dot1Q-tag}} vrf forwarding {{vrf-number}} ip address {{ip-address-subinterface}} ip mtu 1500 ! -

Cliquez sur Save (Enregistrer).

Étape 7 – Appliquez les modèles de fonctionnalités au modèle de périphérique

- Accédez au menu Configuration > Templates (Modèles) et cliquez sur l’onglet Device (Périphérique).

- Sélectionnez le modèle MVE qui a été copié depuis le modèle par défaut à l’étape 1.

- Cliquez sur les trois petits points (…) dans la dernière colonne et choisissez Edit (Modifier).

- Dans le menu déroulant Cisco VPN 512 de la section Transport & Management VPN (VPN de transport et de gestion), sélectionnez Factory_Default_Cisco_VPN_512_Template.

- Dans Service VPN (VPN de service), cliquez sur +Add VPN (Ajouter un VPN).

- Sélectionnez le modèle de VPN créé à l’étape 4 et cliquez sur la flèche pour le déplacer vers le volet Selected VPN Templates (Modèles de VPN sélectionnés), puis cliquez sur Next (Suivant).

L’étape de sélection des sous-modèles apparaît. - Dans Additional Cisco VPN Templates (Modèles supplémentaires de VPN Cisco), cliquez sur Cisco BGP (BGP Cisco).

- Dans le menu déroulant Cisco BGP, sélectionnez le modèle BGP que vous avez créé à l’étape 5, puis cliquez sur Add (Ajouter).

- Dans le menu déroulant CLI Add-On Template (Modèle d’extension CLI) de la section Additional Templates (Modèles supplémentaires), sélectionnez le modèle CLI créé à l’étape 6.

- Cliquez sur Update (Mettre à jour).

Étape 8 – Appliquez le modèle de périphérique au MVE

- Accédez au menu Configuration > Templates (Modèles) et cliquez sur l’onglet Device (Périphérique).

- Sélectionnez le modèle MVE qui a été copié depuis le modèle par défaut à l’étape 1.

- Cliquez sur les trois petits points (…) dans la dernière colonne et choisissez Attach Devices (Joindre les périphériques).

- Sélectionnez le MVE actif créé avant de commencer l’étape 1, déplacez-le dans le volet de droite, puis cliquez sur Attach (Rattacher).

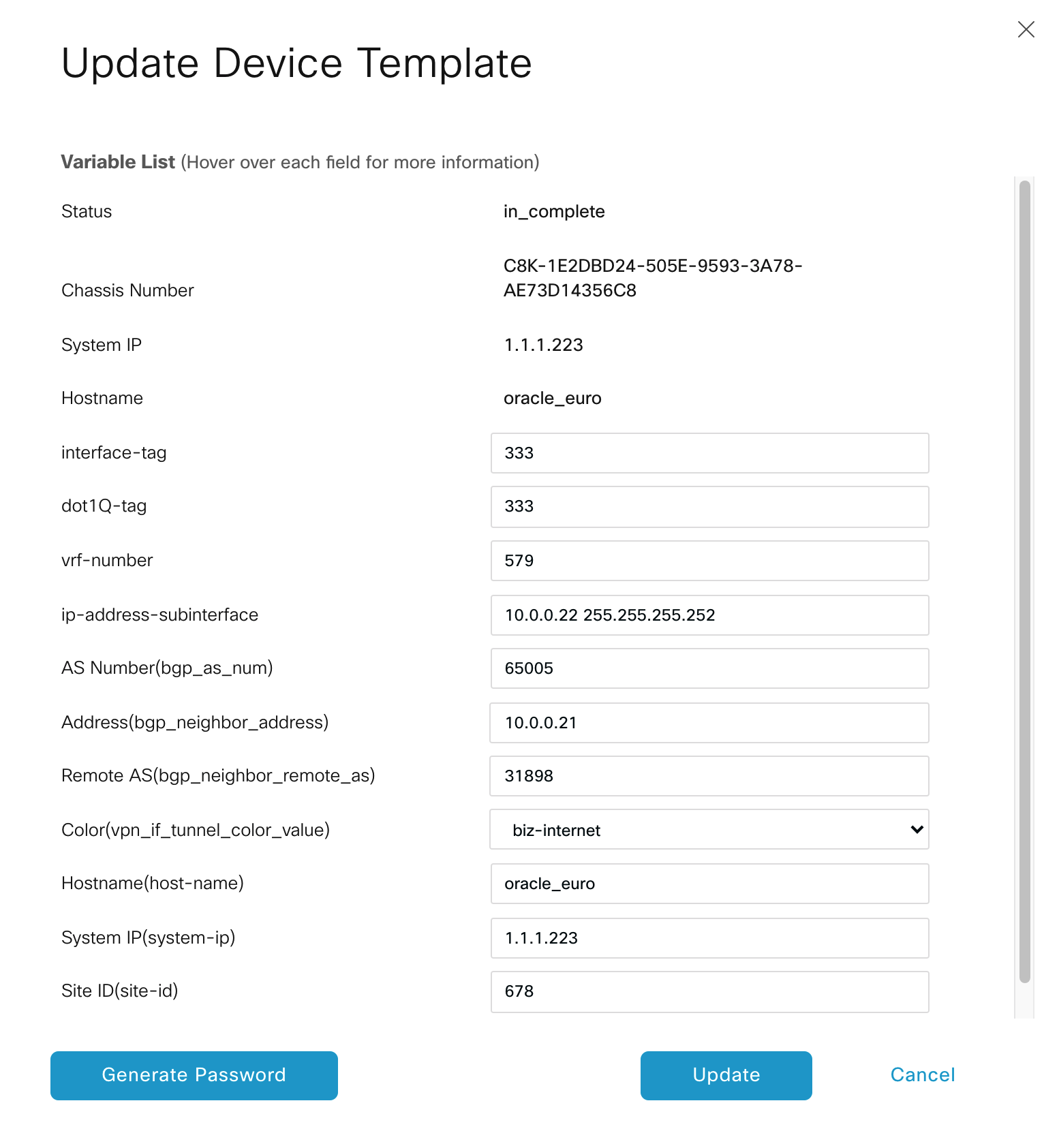

Saisissez ensuite les informations spécifiques au périphérique. -

Cliquez sur les trois petits points (…) dans la dernière colonne et cliquez sur Edit Device Template (Modifier le modèle de périphérique).

-

Saisissez des valeurs dans les champs suivants :

- interface-tag – Cette valeur est identique à dot-1Q-tag.

- dot-1Q-tag – Cette valeur est identique à interface-tag. Vous pouvez trouver cette valeur dans les détails de la connexion VXC sur le Portail Megaport : cliquez sur le nom de la VXC, sélectionnez Details (Détails), et utilisez la valeur VLAN A-End.

- vrf-number – Spécifiez le numéro de VRF (ID de VPN) pour l’interface.

- ip-address-subinterface – Spécifiez l’adresse IP et le masque de l’interface.

- AS Number (Numéro AS) – Spécifiez le numéro AS du MVE.

- Address (Adresse) – Spécifiez l’adresse IP du pair BGP distant.

- Remote AS (AS distant) - Entrez l’ASN du pair BGP distant.

-

Cliquez sur Update (Mettre à jour).

- Cliquez sur Next (Suivant).

vManage affiche Config Preview (Aperçu de la configuration) et Config Diff (Diff de la configuration). Utilisez ces fonctionnalités pour vous assurer que la configuration correcte sera appliquée. - Sélectionnez le MVE dans la section de gauche.

- Cliquez sur Configure Devices (Configurer les périphériques).

vManage pousse la configuration vers le MVE. Une fois terminé, le statut indique le succès.

Étape 9 – Vérifiez la connexion

- Dans vManage, allez dans Tools (Outils) > SSH Terminal (Terminal SSH).

- Sélectionnez le MVE dans le groupe de périphériques.

Un terminal SSH s’ouvre. - Entrez vos données de connexion.

-

Entrez la commande suivante pour envoyer une commande ping à l’autre extrémité de la VXC Megaport depuis le MVE.

ping vrf <VPN ID> <IP address> -

Entrez la commande suivante pour confirmer que la session BGP est en place :

show ip bgp vpnv4 vrf <VPN ID> summary