Configuration de l’authentification unique

Remarque

Si vous rencontrez des difficultés pour créer un nouveau compte Megaport ou pour vous connecter à un compte existant, consultez la FAQ concernant l’authentification sur le Portail Megaport et la FAQ concernant l’authentification unique (SSO) pour obtenir les questions et réponses les plus fréquemment posées.

Remarque

Veuillez vous référer au site Web de votre fournisseur d’identité pour obtenir des instructions de configuration supplémentaires, de l’aide pour la résolution des problèmes et des politiques de confidentialité.

Cette rubrique décrit comment un administrateur d’entreprise peut configurer les détails du fournisseur d’identité (IdP), puis rendre obligatoire la connexion des utilisateurs au Megaport Portal avec l’authentification unique (SSO). Elle décrit également comment un administrateur d’entreprise peut consulter les détails de configuration SSO de son entreprise.

À propos de l’authentification unique

Il existe divers risques de sécurité associés à l’identité des entreprises. Les employés qui utilisent des mots de passe faibles, ou les mêmes mots de passe pour plusieurs comptes, peuvent rendre les organisations vulnérables aux violations et aux activités cybercriminelles. L’authentification unique (SSO) peut aider les organisations à résoudre ces problèmes. Elle facilite la vie des collaborateurs en leur permettant de gérer plus facilement et de manière sécurisée leurs différents comptes. Elle offre également aux administrateurs une plus grande visibilité et un meilleur contrôle sur la gestion des identités, et aide les organisations à se conformer aux réglementations en matière de données.

La SSO est une solution de gestion des identités et des accès qui permet aux utilisateurs de se connecter à plusieurs applications, sites Web et systèmes logiciels avec une authentification utilisateur unique. Autrement dit, la SSO permet aux utilisateurs de se connecter une seule fois et d’accéder à plusieurs services sans avoir à s’authentifier à nouveau.

La SSO offre à la fois une sécurité améliorée aux organisations et une expérience utilisateur améliorée. Les utilisateurs peuvent accéder à toutes les applications auxquelles ils ont droit, sans avoir besoin de se connecter et de s’authentifier plusieurs fois une fois leur identité validée. Il permet également aux administrateurs de gérer plus facilement l’identité et l’accès des utilisateurs.

Lorsque vous configurez la SSO pour votre entreprise, vos utilisateurs pourront se connecter au Megaport Portal à l’aide de la SSO. Vous devez d’abord activer la SSO en ajoutant un fournisseur d’identité (IdP) dans Megaport Portal, qui est le fournisseur de services tiers qui gère l’identité des utilisateurs. Une fois activée, vos utilisateurs existants utiliseront par défaut la SSO si leur adresse e-mail est liée à votre IdP externe. Ceci est facultatif après l’activation initiale de la SSO. Cependant, en tant qu’administrateur d’entreprise, vous pouvez imposer la connexion SSO pour tous vos utilisateurs. Pour plus de détails sur la connexion, voir Connexion au portail Megaport.

Les avantages de la SSO

L’utilisation de la SSO profite aux utilisateurs et aux organisations des manières suivantes :

-

Offre une meilleure expérience client – La SSO offre aux utilisateurs une expérience de connexion unique et simplifie la gestion des accès et des identités. Les utilisateurs ont besoin de moins de mots de passe et peuvent toujours accéder en toute sécurité aux applications dont ils ont besoin pour exercer leur fonction.

-

Améliore la sécurité des mots de passe et du réseau – Lorsque l’authentification unique n’est pas utilisée, les utilisateurs doivent mémoriser et gérer plusieurs mots de passe de connexion pour diverses applications. Cela peut conduire à des mots de passe non sécurisés et à des pratiques de sécurité déconseillées. Par exemple, utiliser le même mot de passe pour plusieurs applications. L’utilisation de la SSO évite ces problèmes de mot de passe et nécessite un mot de passe fort utilisé pour la validation dans plusieurs applications.

-

Augmente le contrôle administratif – Toutes les informations de gestion des accès des utilisateurs sont stockées dans un seul emplacement. Ceci signifie qu’il n’existe qu’une seule source de droits d’accès et de privilèges pour chaque utilisateur. Les administrateurs peuvent modifier les privilèges d’un utilisateur une fois et savent que les paramètres seront mis à jour dans toute l’organisation.

Les autorisations des utilisateurs individuels au sein de Megaport Portal sont contrôlées par les rôles définis en interne de Megaport, et non par les rôles que l’utilisateur a dans son IdP. -

Améliore la productivité – Les utilisateurs accèdent souvent à plusieurs applications qui nécessitent chacune une authentification distincte pour se connecter. Saisir manuellement un nom d’utilisateur et un mot de passe à chaque fois est improductif, surtout si des problèmes techniques sont rencontrés. La SSO permet de rationaliser le processus d’authentification et de supprimer les activités chronophages inutiles.

SSO et authentification multifacteur (MFA)

La SSO permet aux organisations de simplifier et de renforcer la sécurité car les utilisateurs peuvent accéder à tous les services connectés avec une seule connexion. La MFA offre une sécurité supplémentaire pour réduire le risque d’accès non autorisé via des informations d’identification volées, en exigeant plusieurs facteurs d’authentification. La SSO (authentification unique) et la MFA (authentification multifactorielle) peuvent être configurées et utilisées ensemble dans le Megaport Portal pour améliorer la sécurité.

Qui peut appliquer la SSO à l’échelle globale pour un compte ?

Pour appliquer l’authentification unique à l’échelle globale pour un compte, vous devez être un utilisateur doté du rôle d’administrateur d’entreprise au sein du compte.

Important

- Avant de mettre en œuvre l’authentification unique, assurez-vous de préparer tous les utilisateurs associés à votre compte Megaport en communiquant ce qu’est l’authentification unique, pourquoi elle est mise en œuvre et si l’authentification unique est facultative ou requise.

- Étant donné que l’application de l’authentification unique peut introduire de nouvelles responsabilités administratives pour assister les utilisateurs, nous vous recommandons vivement d’affecter au moins deux administrateurs d’entreprise pour aider les utilisateurs à résoudre rapidement les problèmes d’authentification.

- Veuillez vous référer au site Web de votre fournisseur d’identité pour obtenir des instructions de configuration supplémentaires, de l’aide pour la résolution des problèmes et des politiques de confidentialité.

Ces règles s’appliquent aux différents types de comptes Megaport Portal :

| Type de compte | Qui peut appliquer l’authentification unique ? |

|---|---|

| Direct | Un utilisateur administrateur de l’entreprise peut appliquer la SSO unique à l’échelle globale ou la rendre facultative. |

| Partner | (Partenaire) Un utilisateur administrateur d’entreprise peut appliquer la SSO à l’échelle globale ou la rendre facultative pour son propre compte partenaire. Un utilisateur administrateur d’entreprise peut appliquer la SSO à l’échelle globale ou la rendre facultative pour n’importe lequel de ses comptes gérés. Remarque : La modification du paramètre SSO pour un compte géré n’a pas d’impact sur les autres comptes gérés. |

| Managed | (Géré) Un utilisateur administrateur d’entreprise peut appliquer l’authentification unique à l’échelle globale ou la rendre facultative pour son propre compte. Remarque : Les partenaires peuvent modifier ce paramètre s’ils sont administrateurs de l’entreprise. |

| Distributeur | Un utilisateur administrateur d’entreprise peut appliquer la SSO à l’échelle globale ou la rendre facultative pour son propre compte uniquement. Le paramètre SSO ne peut être modifié pour aucun compte partenaire ou géré. |

Ajout d’un fournisseur d’identité (IdP)

Un IdP est une société ou un service tiers de confiance qui gère l’identité des utilisateurs d’une organisation.

Les IdP fournissent des services d’authentification à des fournisseurs de services tiers (tels que des applications, des sites Web ou d’autres services numériques) en validant l’identité et en authentifiant un utilisateur auprès de l’application à l’aide de l’identité gérée par l’IdP, sans partager les informations de connexion. Un service SSO utilise un IdP pour vérifier l’identité de l’utilisateur lors de la connexion, mais ne stocke pas l’identité de l’utilisateur.

Pour activer la SSO dans le Megaport Portal, vous devez ajouter une connexion IdP. Chaque entreprise peut disposer d’un maximum d’une connexion IdP (SAML). Après avoir ajouté une connexion, vous pouvez également modifier et supprimer la connexion.

Le Megaport Portal communique avec l’IdP et crée des connexions à l’aide de SAML 2.0.

Important

Veuillez vous référer au site Web de votre fournisseur d’identité pour obtenir des instructions de configuration supplémentaires, de l’aide pour la résolution des problèmes et des politiques de confidentialité.

Remarque

- Seule la SSO basée sur SAML est prise en charge.

- Actuellement, une seule connexion IdP (SAML) peut être configurée dans Megaport par entreprise.

- Seuls les utilisateurs administrateurs de l’entreprise peuvent modifier les paramètres SSO. Les utilisateurs non administrateurs de l’entreprise n’ont pas accès à cette section dans le Megaport Portal.

Pour ajouter une connexion IdP

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

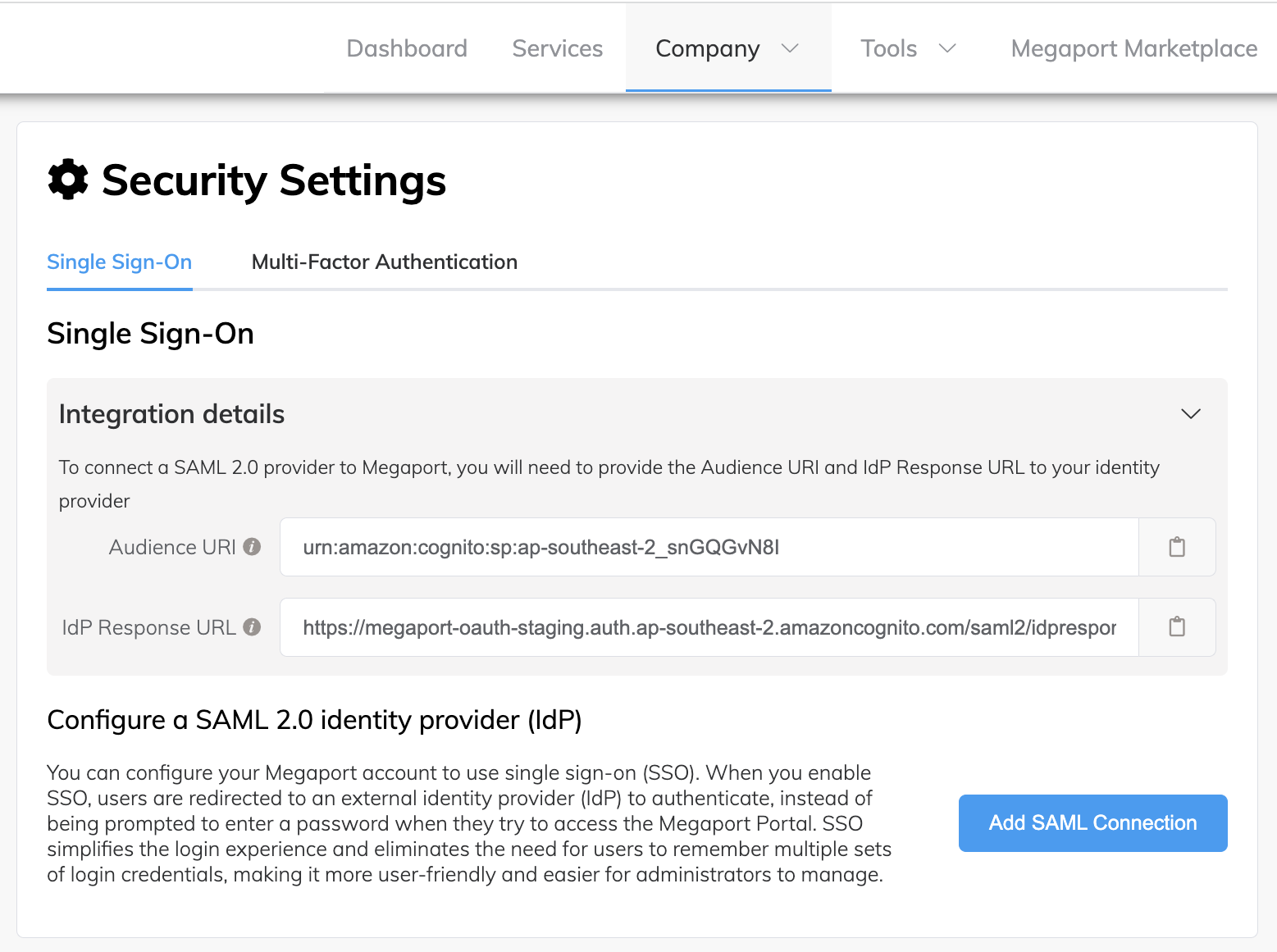

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

La zone Integration details (Détails de l’intégration) de l’écran comprend les champs Audience URI (URI d’audience) et IdP Response URL (URL de réponse IdP). Pour vous assurer que votre configuration SSO est terminée, vous devez intégrer votre IdP aux valeurs d’URI d’audience (ID d’entité, audience) et d’URL de réponse IdP (URL de service de consommateur d’assertion (ACS), URL d’authentification unique, URL de rappel d’application, URL de réponse) répertoriées dans cet écran. Il s’agit de valeurs générées par Megaport et de composants essentiels requis pour le bon fonctionnement de l’authentification SSO SAML. -

Cliquez sur l’icône Copier pour les valeurs Audience URI (URI d’audience) et IdP Response URL (URL de réponse IdP) et collez-les dans un emplacement sûr.

-

Audience URI (URI d’audience) – Également appelé ID d’entité, ce champ définit l’entité ou l’audience à laquelle l’assertion SAML est destinée. Cette valeur est généralement une URL qui contient le nom de l’IdP. Il s’agit d’un identifiant unique pour votre application.

-

IdP Response URL (URL de réponse IdP) – Également appelé URL ACS (Assertion Consumer Service), URL d’authentification unique, URL de rappel d’application et URL de réponse, ce champ définit l’URL vers laquelle vos utilisateurs seront dirigés pour se connecter.

-

-

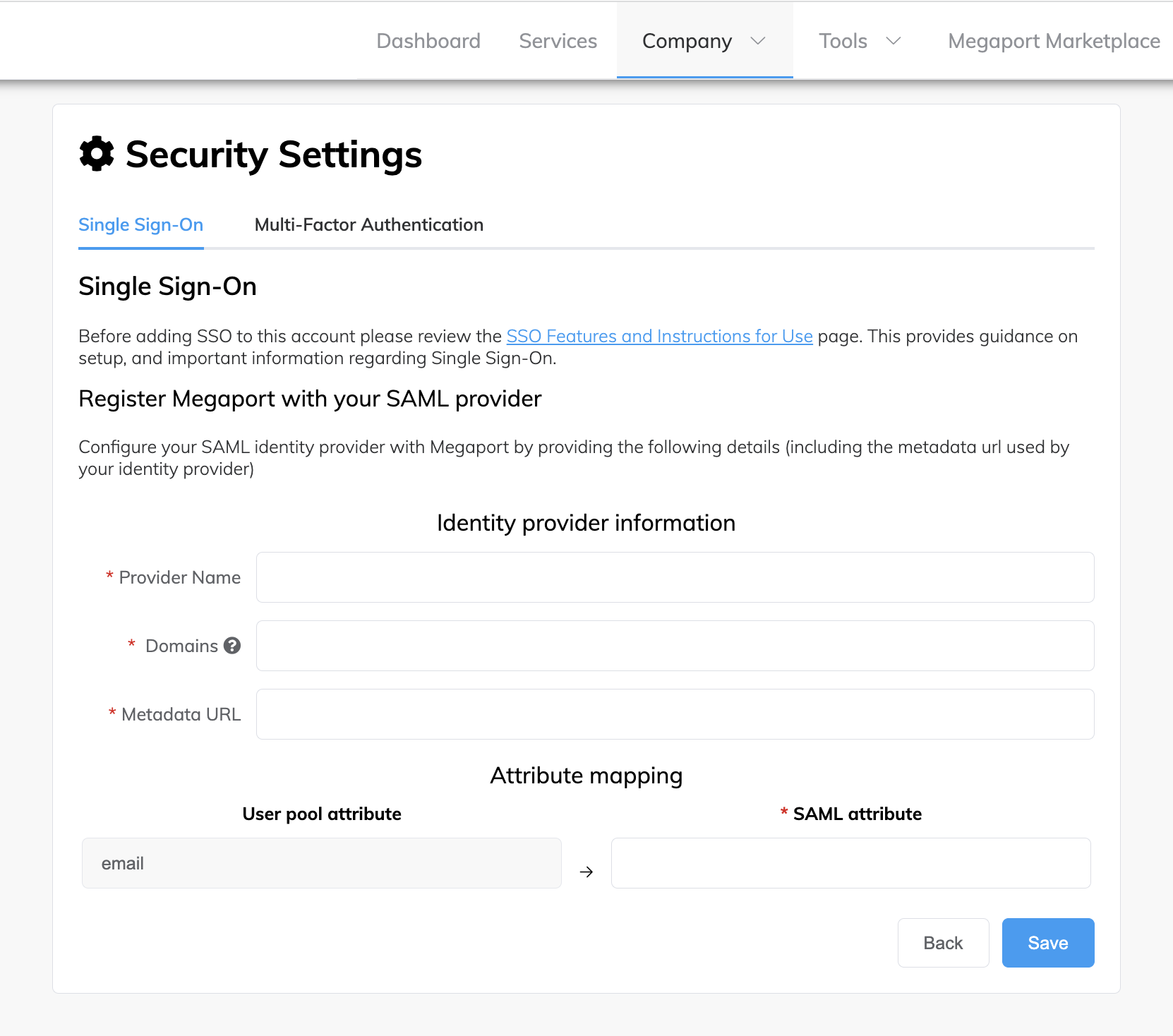

Cliquez sur Add SAML Connection (Ajouter une connexion SAML).

-

Lisez les informations de la rubrique Fonctionnalités SSO et instructions d’utilisation.

Cette rubrique fournit des conseils sur la configuration et des informations importantes sur l’authentification unique. -

Fournissez ces détails :

- Provider Name (Nom du fournisseur) – Le nom de la connexion IdP. Il s’agit d’un nom défini par l’utilisateur qui sera affiché dans le Megaport Portal pour la connexion. Le nom ne peut pas être modifié une fois la connexion créée.

- Domaines – Domaines spécifiques qui seront gérés par cette connexion IdP. Plusieurs domaines séparés par une virgule sont acceptés. Par exemple, megaport.com,gmail.com

- Metadata URL (URL de métadonnées) – L’URL utilisée pour télécharger le fichier de métadonnées IdP. Le fichier de métadonnées est un document XML qui contient les informations requises pour l’interaction avec l’IdP, telles que les identifiants, les URL des points de terminaison et les clés publiques.

- Détails du mappage des attributs (Mappage d’attributs) – Attributs ou champs qui doivent être mappés de l’IdP à Megaport. Le mappage d’attributs SSO fait correspondre les valeurs d’attribut d’un profil d’utilisateur géré par l’IdP aux valeurs d’attribut de profil utilisateur sur Megaport Portal. Étant donné que différents systèmes utilisent des valeurs d’attribut et des méthodes d’authentification différentes, les données doivent correspondre entre l’IdP et Megaport Portal.

Pour plus de détails sur les exigences de mappage d’attributs pour votre IdP, reportez-vous au site Web et à la documentation de votre IdP.

-

Cliquez sur Save (Enregistrer).

Pour vous assurer que votre configuration SSO est terminée, vous devez maintenant intégrer votre IdP aux valeurs d’URI d’audience (ID d’entité) et d’URL de réponse IdP (URL ACS) que vous avez copiées précédemment. -

Configurez les valeurs d’URI d’audience et d’URL de réponse générées par Megaport dans votre configuration IdP. Pour obtenir des instructions sur la façon de procéder pour votre fournisseur de services IdP, reportez-vous à la documentation IdP.

Une fois cette opération effectuée, vos utilisateurs peuvent se connecter au Megaport Portal via l’authentification unique. Pour plus de détails, voir Connexion au portail Megaport.

Pour modifier une connexion IdP

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

-

Dans la colonne Actions de la connexion configurée, cliquez sur Modifier.

Les détails de la connexion SSO s’affichent. Lors de la modification d’une connexion IdP, vous pouvez uniquement modifier les domaines ou les valeurs de mappage d’attributs. -

Dans le champ Domains (Domaines), mettez à jour les domaines spécifiques pour lesquels configurer la SSO. Plusieurs domaines séparés par une virgule sont acceptés.

-

Dans la zone Attribute mapping (Mappage d’attributs), mettez à jour tous les attributs ou champs qui doivent être mappés de l’IdP vers Megaport.

-

Cliquez sur Save (Enregistrer).

Pour supprimer une connexion IdP

Vous pouvez supprimer une connexion IdP, par exemple, si votre entreprise décide de changer de fournisseur de services IdP. Si une connexion IdP est supprimée, les utilisateurs ne pourront plus se connecter au Megaport Portal via cet IdP. L’authentification des utilisateurs reviendra à ce qui a été défini précédemment et les utilisateurs pourront toujours se connecter à l’aide d’autres méthodes d’authentification.

Remarque

- Si l’application SSO est activée, elle sera désactivée. Pour plus de détails, voir Rendre l’authentification unique obligatoire pour les utilisateurs.

- Si un utilisateur actif n’est connecté qu’à chaque fois que via SSO, il peut utiliser le lien Mot de passe oublié sur l’écran de connexion pour réinitialiser son mot de passe pour son profil nom d’utilisateur/mot de passe, puis se connecter en utilisant son nom d’utilisateur et son mot de passe. Pour plus de détails, voir Réinitialiser votre mot de passe et Connexion au portail Megaport.

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

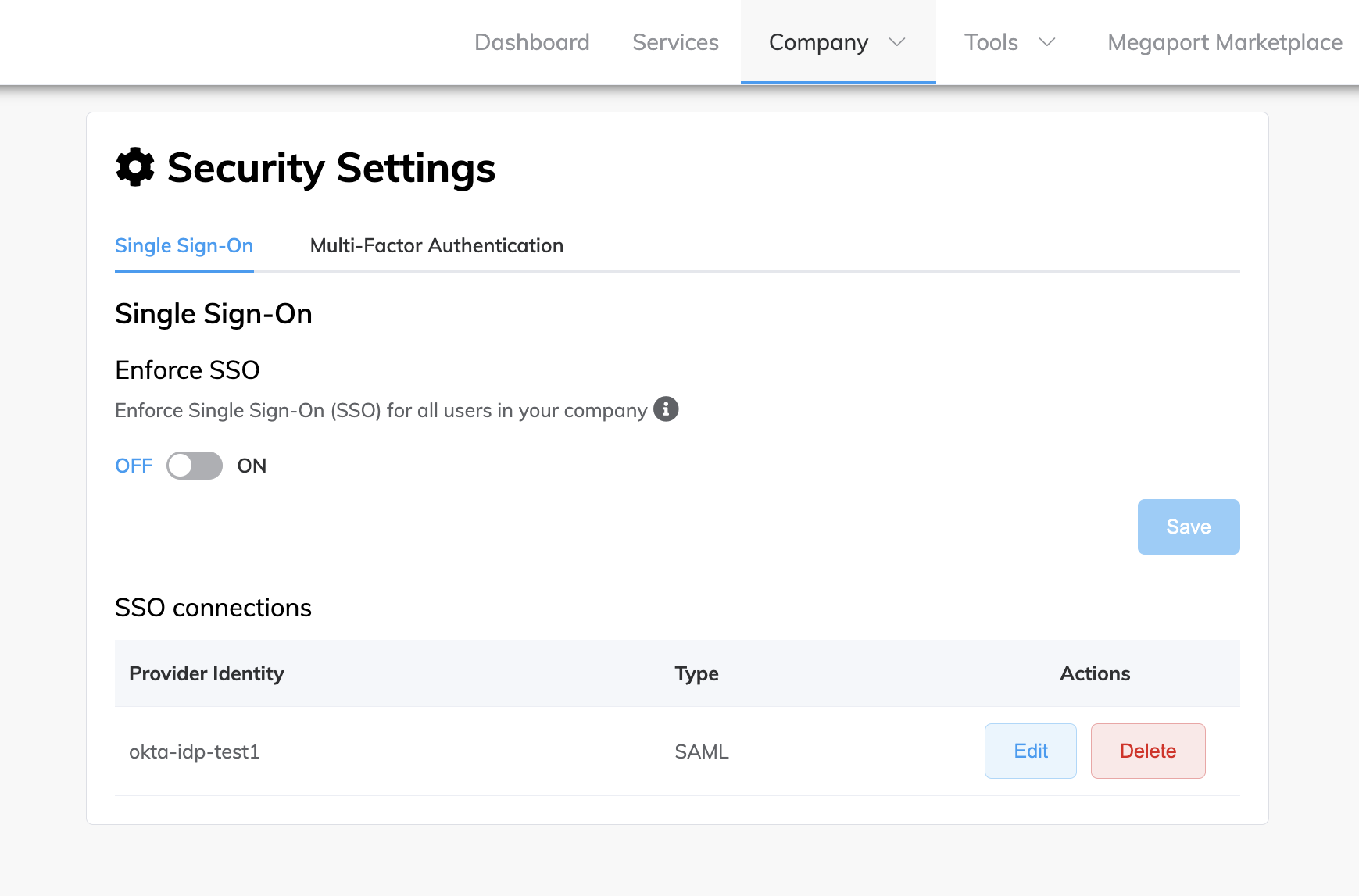

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

-

Dans la colonne Actions de la connexion configurée, cliquez sur Supprimer.

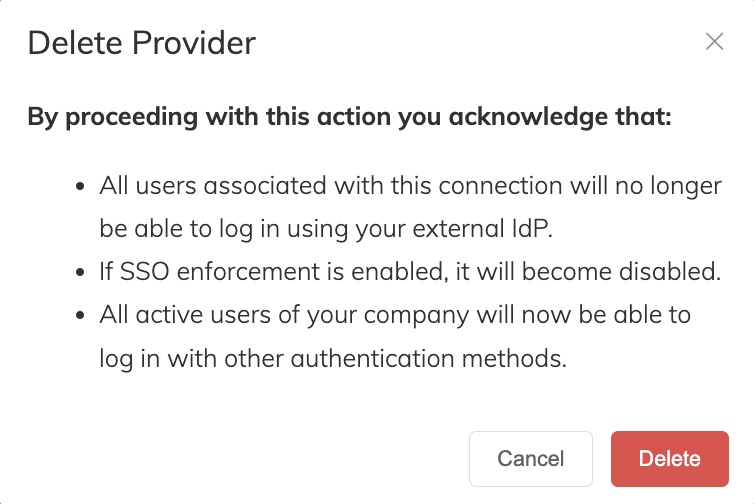

L’invite Delete Provider (Supprimer le fournisseur) s’affiche.

-

Lisez l’invite et assurez-vous que vous souhaitez supprimer la connexion IdP.

-

Cliquez sur Delete (Supprimer).

La connexion IdP est supprimée.

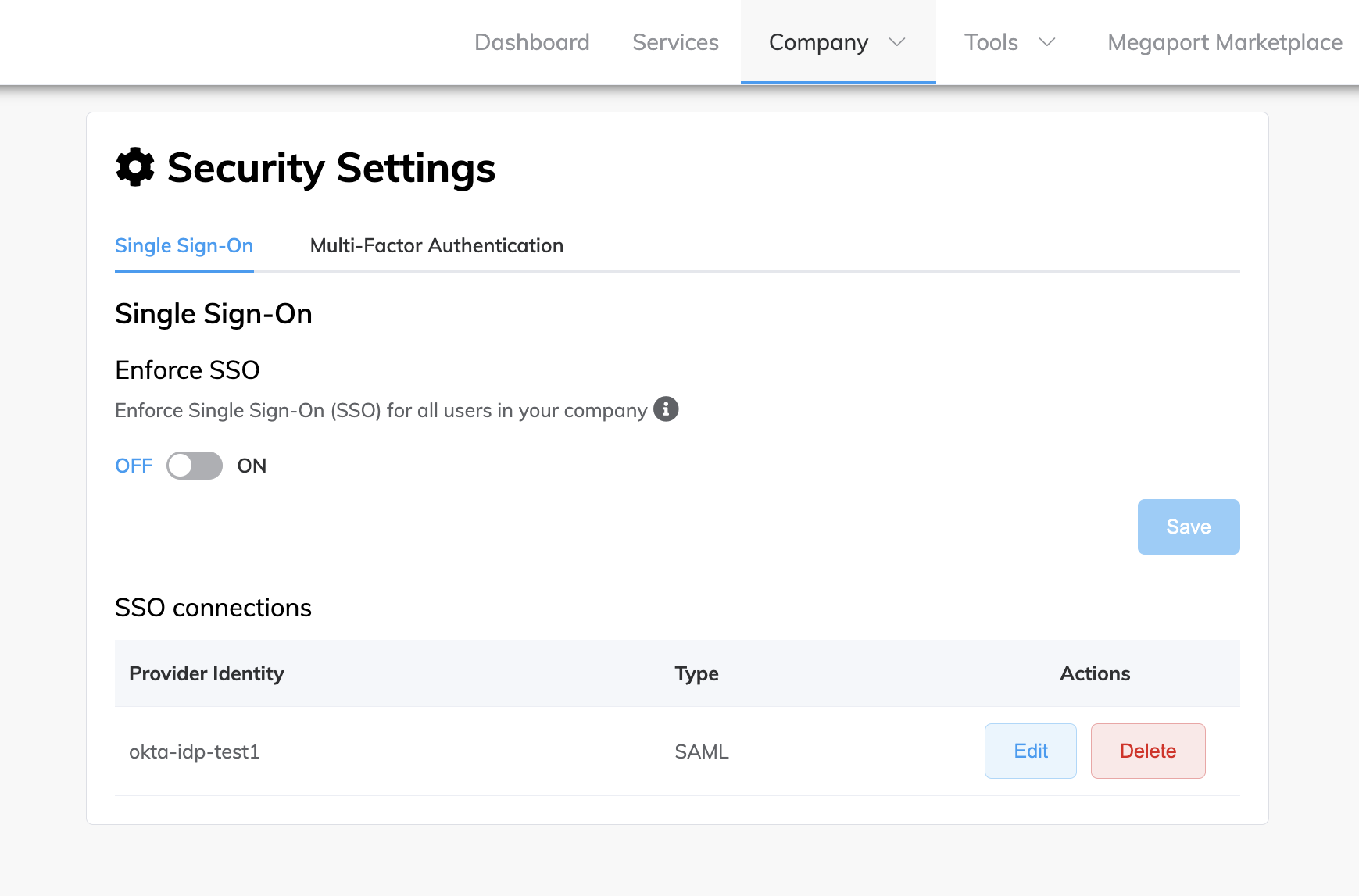

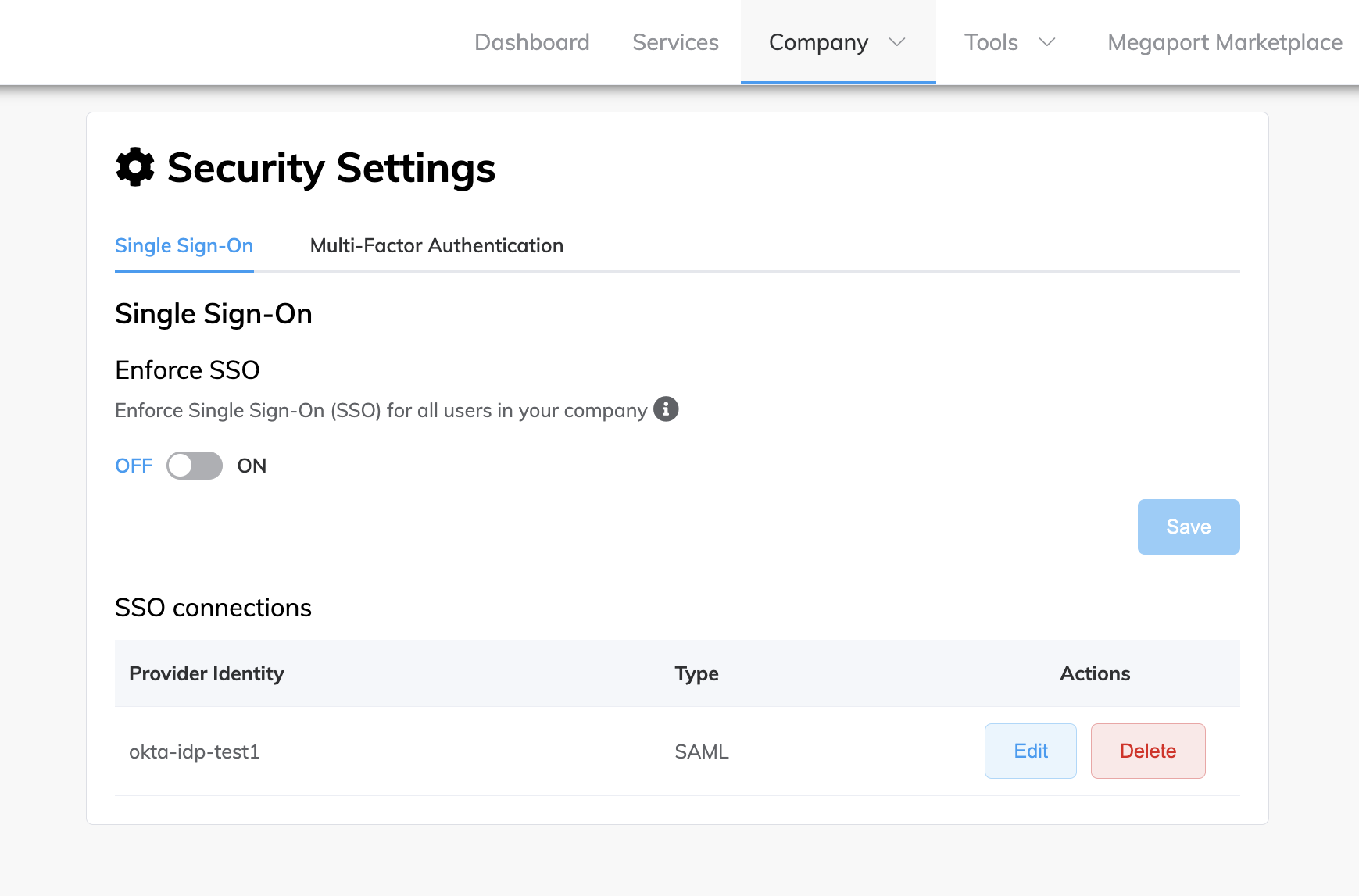

Rendre la SSO obligatoire pour les utilisateurs

Après avoir configuré une connexion IdP pour que votre entreprise active l’authentification unique, vous pouvez appliquer l’authentification unique. En tant qu’administrateur d’entreprise, la modification des préférences globales de votre entreprise en termes d’authentification unique de facultative à obligatoire garantit que tous les utilisateurs accédant à votre entreprise dans le Megaport Portal se connectent à l’aide de l’authentification unique.

Lorsque la SSO est appliquée, tous les utilisateurs doivent s’authentifier à l’aide de l’IdP configuré. Si un utilisateur s’est connecté à Megaport Portal avant d’utiliser son nom d’utilisateur et son mot de passe et qu’un administrateur de l’entreprise ajoute une connexion IdP et applique la SSO, alors tant que l’adresse e-mail de l’utilisateur a un domaine qui correspond à l’IdP, il sera redirigé vers le IdP externe lors de la prochaine connexion.

Une exception à cette règle concerne les utilisateurs administrateurs de l’entreprise qui peuvent toujours se connecter avec d’autres méthodes, même sans domaine associé à la SSO.

Pour plus de détails sur la connexion à l’aide de l’authentification unique, voir Connexion au portail Megaport.

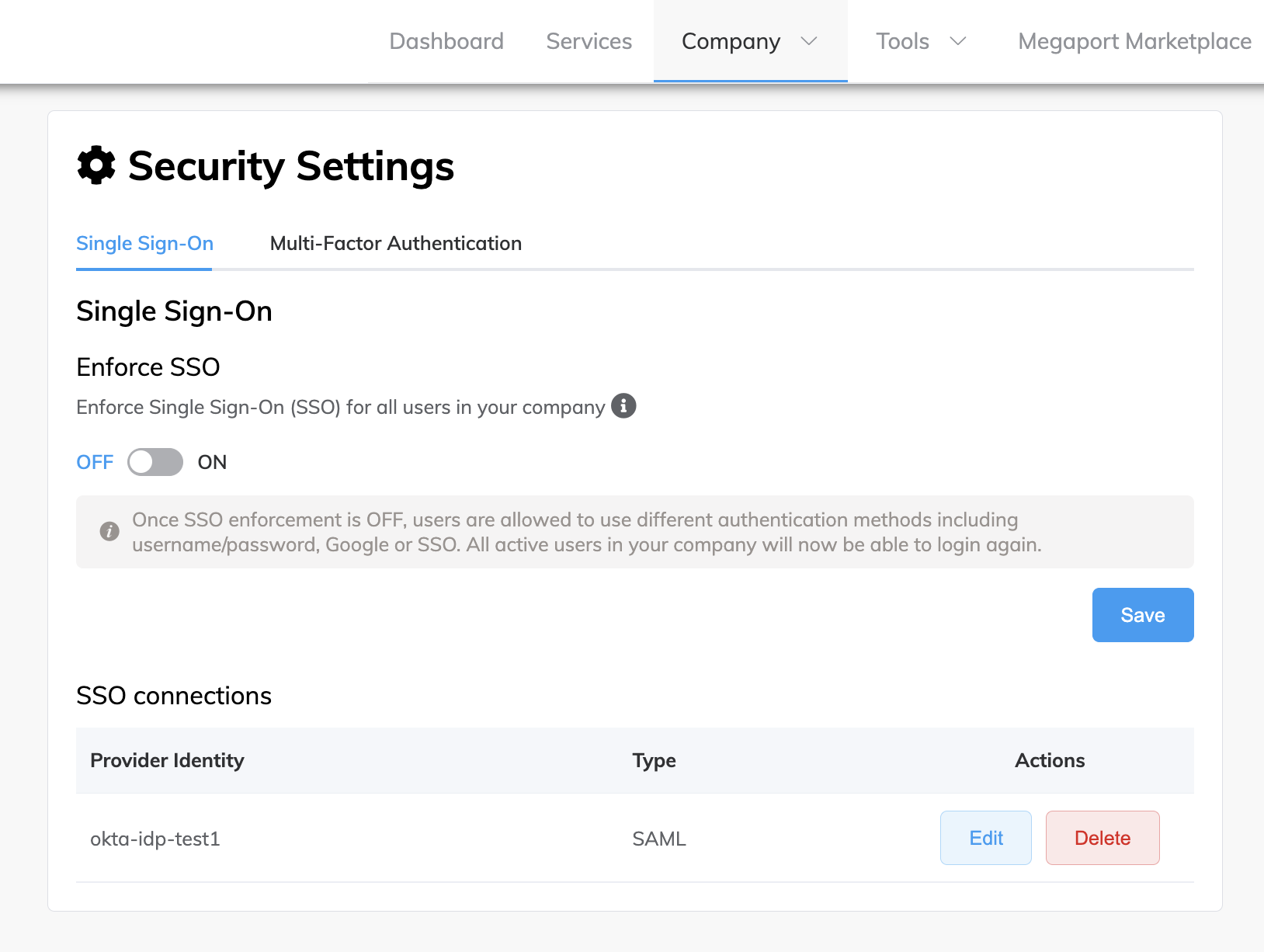

Pour rendre la SSO obligatoire pour les utilisateurs

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

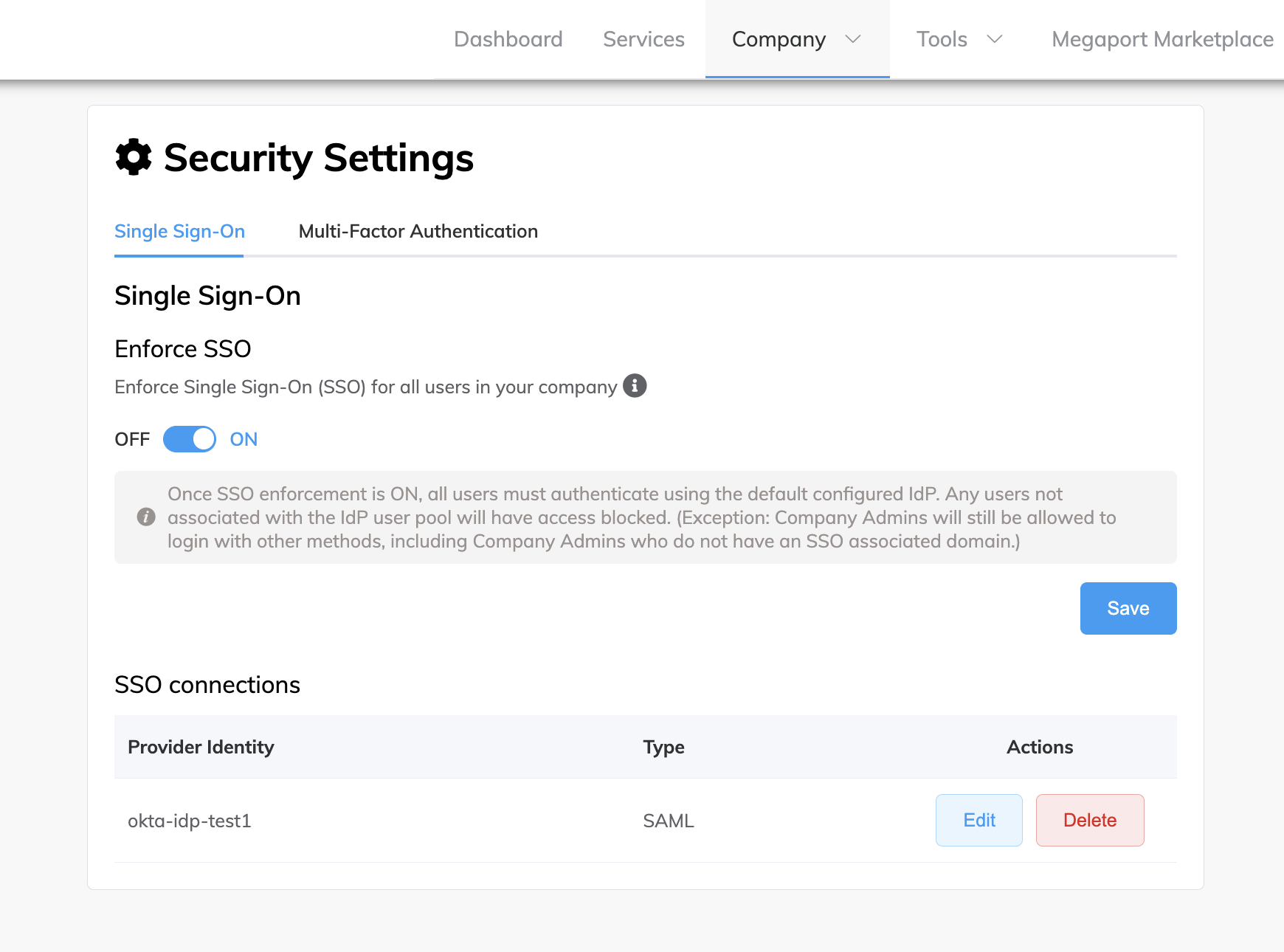

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

-

Faites glisser le bouton coulissant sur ON.

Un message s’affiche indiquant qu’une fois l’application de la SSO activée, tous les utilisateurs doivent s’authentifier à l’aide de l’IdP configuré.

-

Cliquez sur Save (Enregistrer).

La SSO est désormais activée et appliquée globalement pour tous les utilisateurs lors de la connexion à Megaport Portal.

Rendre la SSO facultative pour les utilisateurs

Vous pouvez rendre la SSO facultative pour vos utilisateurs (désactiver l’application). Les utilisateurs devront toujours se connecter via SSO par défaut si leur adresse e-mail est associée à votre IdP externe. Cependant, tous les utilisateurs ont la possibilité de se connecter au Megaport Portal en utilisant n’importe quelle méthode d’authentification approuvée, y compris Google, un nom d’utilisateur et un mot de passe directs, ou la SSO.

Remarque

Facultatif (OFF) est le paramètre SSO par défaut. Toutefois, la SSO peut avoir été appliquée à votre entreprise à un moment donné. Cette tâche suppose que la SSO est actuellement appliquée (ON) et que vous souhaitez revenir au paramètre Facultatif (OFF).

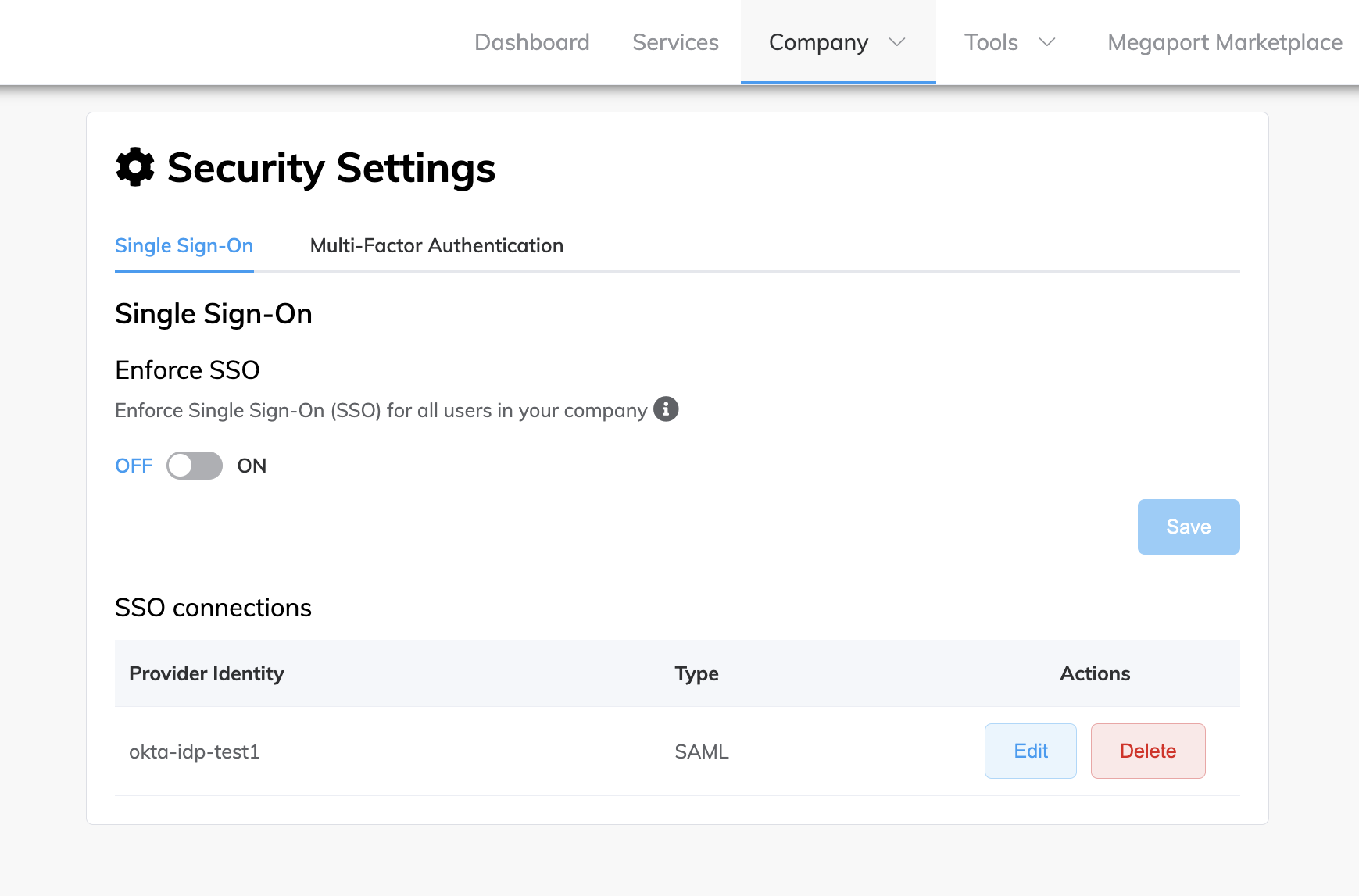

Pour rendre la SSO facultative pour les utilisateurs

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

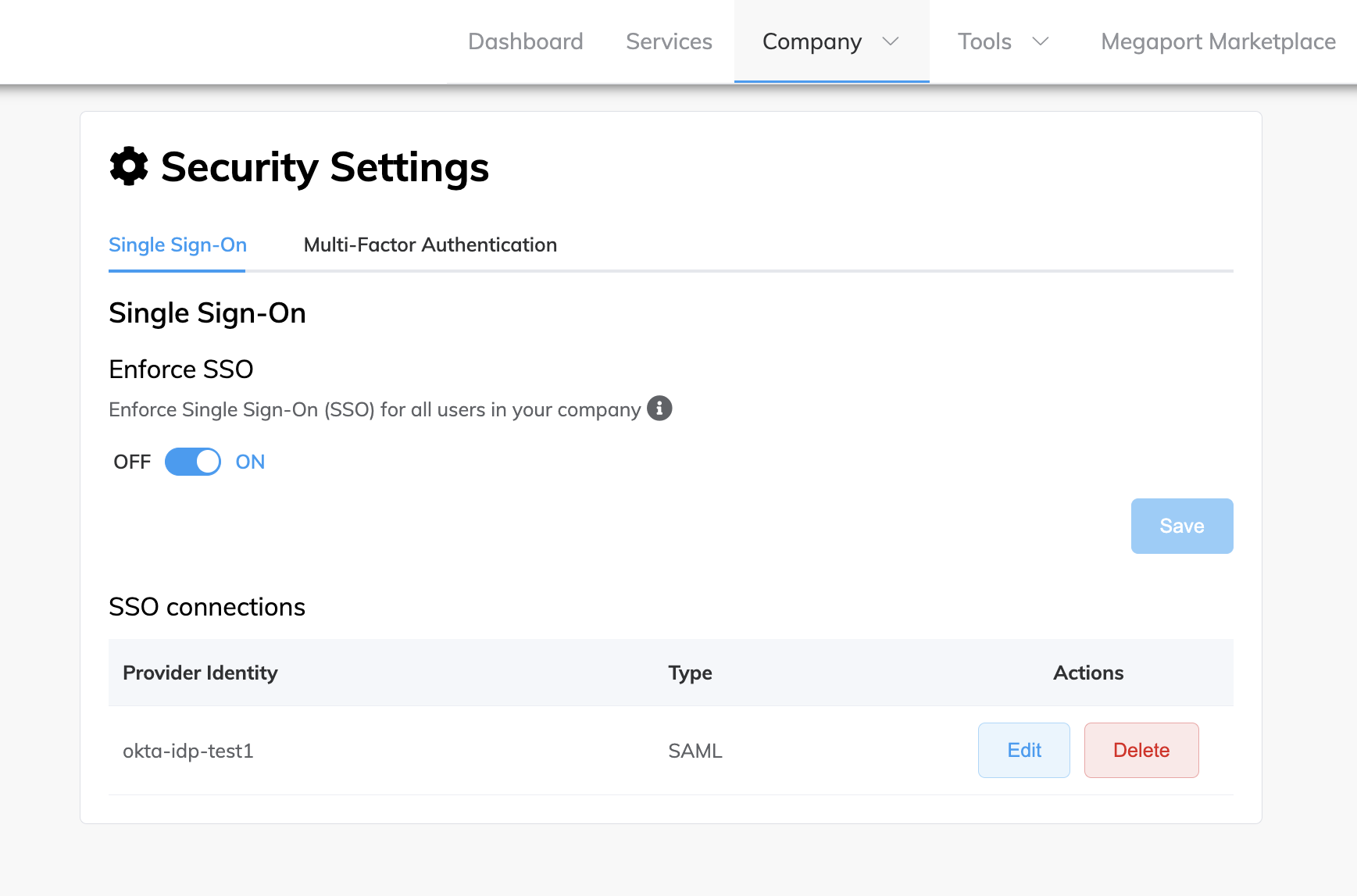

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

-

Faites glisser le bouton coulissant sur OFF.

Un message s’affiche indiquant qu’une fois l’application de l’authentification unique désactivée, les utilisateurs peuvent utiliser différentes méthodes d’authentification pour se connecter, notamment le nom d’utilisateur et le mot de passe, Google ou l’authentification unique.

-

Cliquez sur Save (Enregistrer).

L’application de la SSO est désormais désactivée (facultative).

Vérifier les détails de la SSO de votre entreprise

En tant qu’administrateur d’entreprise, vous pouvez afficher les détails de la configuration de l’authentification unique de votre entreprise. Par exemple, cela vous permet de vérifier et de valider que les détails de l’IdP SSO configurés pour votre compte sont corrects avant d’appliquer la SSO.

Ces détails SSO sont affichés :

-

Provider Name (Nom du fournisseur) – Le nom défini par l’utilisateur pour la connexion IdP qui a été configurée.

-

Domaines – Domaines spécifiques pour lesquels la SSO a été configurée. Plusieurs domaines séparés par une virgule sont acceptés. Par exemple, megaport.com,gmail.com

-

Metadata URL (URL de métadonnées) – L’URL utilisée pour télécharger le fichier de métadonnées IdP. Le fichier de métadonnées est un document XML qui contient les informations requises pour l’interaction avec l’IdP, telles que les identifiants, les URL des points de terminaison et les clés publiques.

-

Attribute mapping details (Détails du mappage des attributs)- Attributs ou champs qui ont été mappés de l’IdP à Megaport.

Pour consulter les détails SSO de votre entreprise

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

Choisissez Company (Entreprise) > Security Settings (Paramètres de sécurité).

La colonne Provider Identity (Identité du fournisseur) affiche le nom défini par l’utilisateur de la connexion IdP qui a été configurée, la colonne Type (Type) affiche le type de SSO configuré et la colonne Actions (Actions) affiche les actions valides associées à votre rôle.

Remarque

- Seule la SSO basée sur SAML est prise en charge.

- Actuellement, une seule connexion IdP peut être configurée dans Megaport.

- Seuls les administrateurs de l’entreprise peuvent voir cette page.

-

Cliquez sur Modifier pour consulter les détails SSO configurés pour votre entreprise.

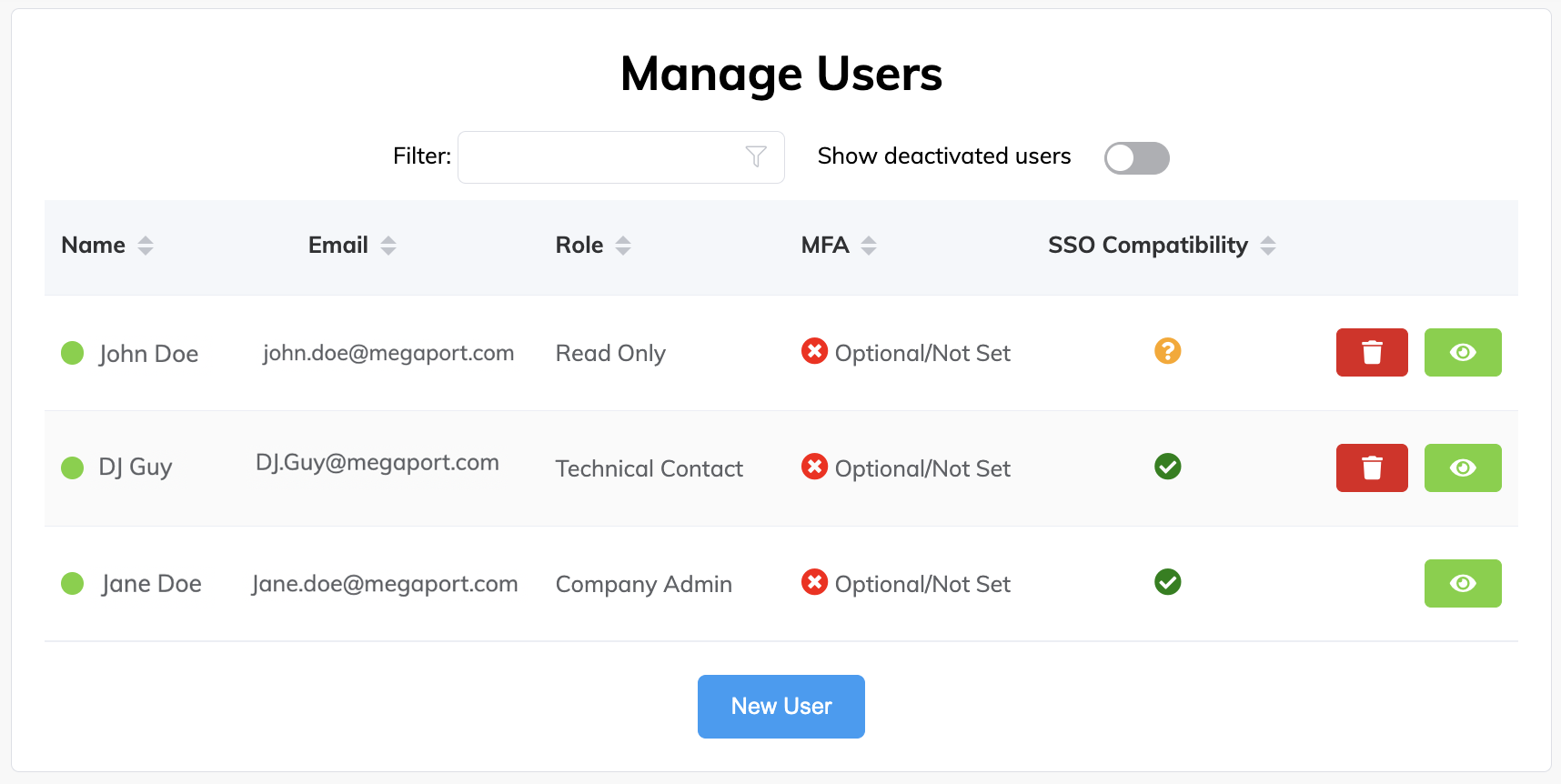

Vérifier le statut SSO de vos utilisateurs

En tant qu’administrateur de l’entreprise, vous pouvez consulter l’état actuel de l’application des informations d’identification de l’authentification unique pour vos utilisateurs ayant accès à la connexion à Megaport Portal. Cela vous permet de gérer le profil de risque de sécurité pour les utilisateurs ayant accès aux services Megaport.

Ces icônes s’affichent lorsque la SSO est configurée :

| Icon (Icône) | Description |

|---|---|

|

Le domaine de messagerie de l’utilisateur est lié à un domaine SSO et il utilisera la SSO par défaut lors de sa connexion à Megaport Portal. |

|

Le domaine de messagerie de l’utilisateur n’est pas associé à un domaine SSO. Cependant, l’utilisateur peut se connecter au Megaport Portal avec d’autres méthodes d’authentification. C’est-à-dire, nom d’utilisateur et mot de passe, et Google. |

|

La SSO est appliquée pour l’entreprise et l’utilisateur n’est pas compatible avec la SSO. L’accès est interdit et l’utilisateur ne pourra pas se connecter au Megaport Portal. |

Pour consulter le statut SSO de vos utilisateurs

-

Rendez-vous sur le Megaport Portal et connectez-vous.

-

Choisissez Company (Entreprise) > Manage Users (Gérer les utilisateurs).

-

La colonne Role (Rôle) indique le rôle de l’utilisateur au sein de l’entreprise, et la colonne SSO Compatibility (Compatibilité SSO) affiche l’état SSO du compte de l’utilisateur. Cliquez sur les flèches haut et bas à côté du nom de la colonne pour trier par rôle d’utilisateur ou statut SSO, ou par l’une des colonnes disponibles.