Création d’une connexion Azure pour un MVE avec Versa Secure SD-WAN

Vous pouvez créer une connexion réseau entre un MVE (un contrôleur Versa) et Azure ExpressRoute à l’aide de connexions transversales virtuelles (VXC). Vous pouvez créer soit une connexion privée, soit une connexion publique (Microsoft).

Important

Avant de commencer, créez un MVE dans Versa Director. Pour plus de détails, voir Création d’un MVE.

L’ajout d’une connexion ExpressRoute à votre MVE et à Versa SD-WAN se fait en trois parties.

-

Configurez votre plan ExpressRoute et déployez le circuit ExpressRoute dans la console Azure. Lors du déploiement, vous obtenez une clé de service. Pour plus de détails, voir la documentation Microsoft ExpressRoute.

-

Dans le Portail Megaport, créez une connexion (VXC) entre votre MVE et votre emplacement ExpressRoute.

-

Dans Versa Director, créez une nouvelle interface et ajoutez les détails de la connexion ExpressRoute.

Les instructions de cette rubrique passent en revue les deuxième et troisième parties.

Remarque

MVE pour Versa SD-WAN nécessite des étapes de configuration à la fois dans Versa Director et dans le Portail Megaport pour toutes les connexions au cloud.

Ajout de la connexion ExpressRoute dans le Portail Megaport

Pour mettre en place la connexion ExpressRoute, vous devez créer la connexion dans le Portail Megaport.

Pour créer une connexion vers ExpressRoute à partir du Portail Megaport

-

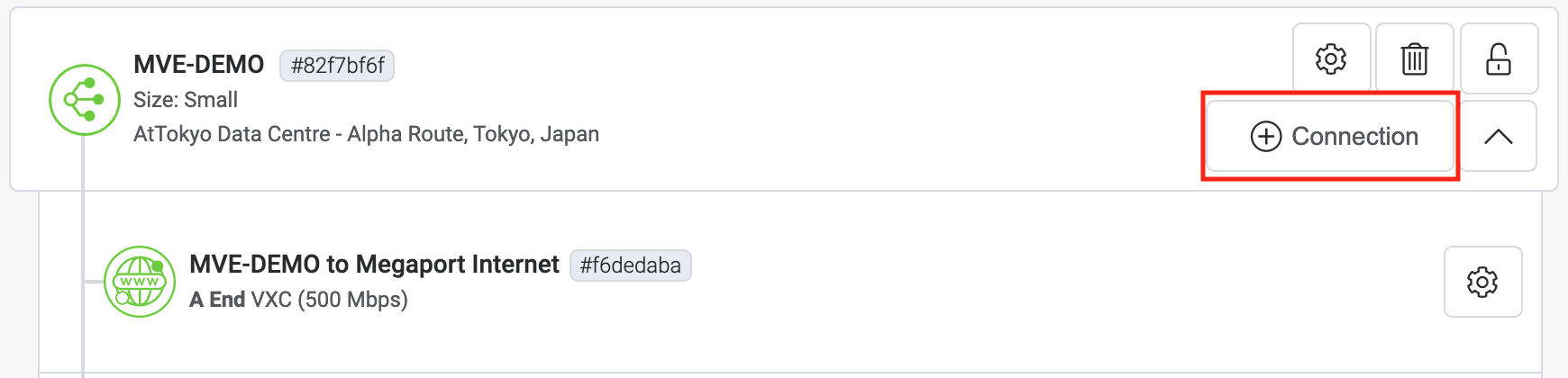

Dans le Megaport Portal, allez à la page Page Services et sélectionnez le MVE que vous souhaitez utiliser.

-

Cliquez sur +Connection (+Connexion) sur le MVE.

-

Cliquez sur la vignette Cloud.

-

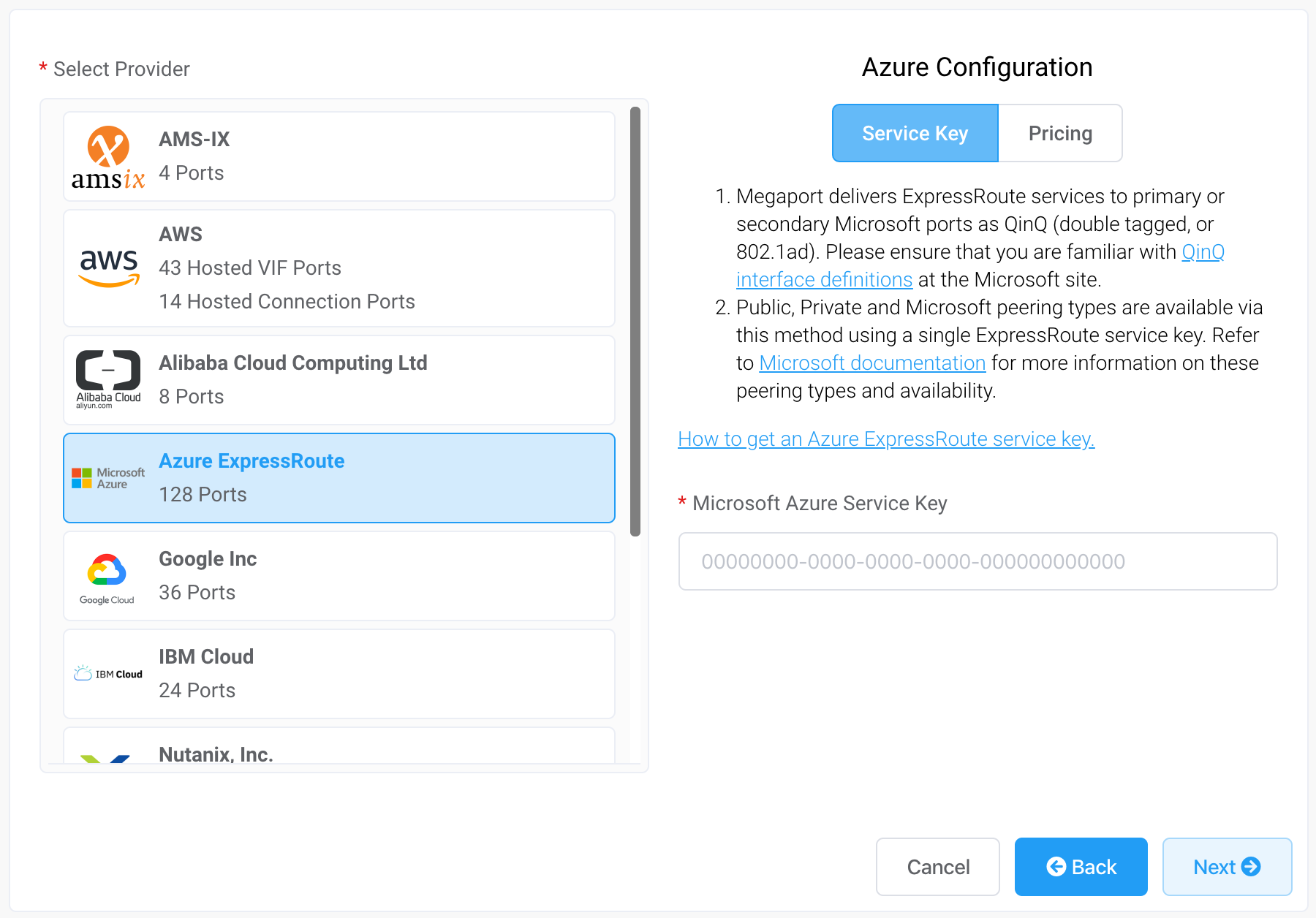

Sélectionnez Azure ExpressRoute comme fournisseur.

-

Ajoutez la clé de service ExpressRoute dans le champ du volet de droite.

Le portail vérifie la clé et affiche ensuite les emplacements de port disponibles en fonction de la région ExpressRoute. Par exemple, si votre service ExpressRoute est déployé dans la région Est de l’Australie à Sydney, vous pouvez sélectionner les cibles de Sydney. -

Sélectionnez le point de connexion pour votre première connexion.

Pour déployer une deuxième connexion (et c’est recommandé), vous pouvez créer une seconde VXC - entrer la même clé de service et sélectionner l’autre cible de connexion.Certains liens utiles apparaissent sur l’écran de configuration vers des ressources notamment la console Azure Resource Manager et quelques tutoriels vidéos.

-

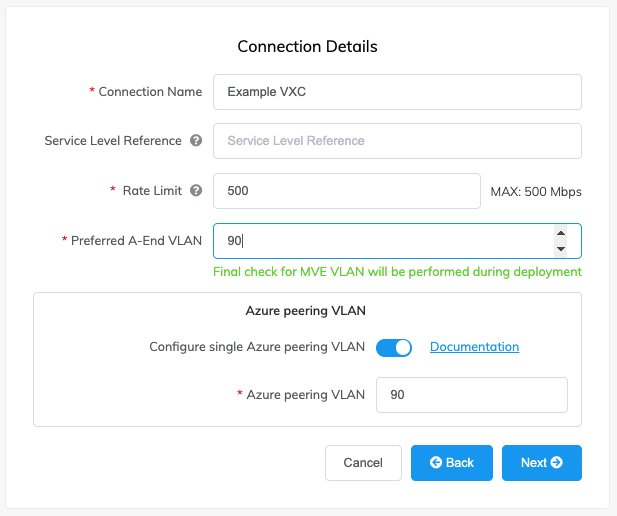

Précisez ces détails de connexion :

-

Name your connection (Nommez votre connexion) – Le nom de votre VXC qui doit apparaître sur le Portail Megaport.

-

Service Level Reference (Référence de niveau de service) (optionnelle) – Spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Remarque

Les comptes gérés par les partenaires peuvent appliquer un accord partenaire à un service. Pour plus de détails, voir Association d’une transaction à un service.

-

Rate Limit (Débit maximal) – Il s’agit de la vitesse de votre connexion en Mbits/s. Le débit maximal pour la VXC est plafonné au maximum autorisé en fonction de la clé de service ExpressRoute.

-

Preferred A-End VLAN (VLAN A-End préféré) (facultatif) – Spécifiez un ID VLAN inutilisé pour cette connexion (pour ExpressRoute, il s’agit du S-Tag). Il doit s’agir d’un ID VLAN unique sur ce MVE, qui peut être compris entre 2 et 4093. Si vous indiquez un ID VLAN déjà utilisé, le système affiche le prochain numéro VLAN disponible. L’ID VLAN doit être unique pour pouvoir procéder à la commande. Si vous ne spécifiez pas de valeur, Megaport vous en attribuera une.

-

Configure Single Azure Peering VLAN (Configurer un VLAN de peering Azure unique) – Par défaut, cette option est activée pour le MVE et nous recommandons fortement de la conserver avec le SD-WAN Versa.

Cette option fournit une solution VLAN à balise unique. Vous configurez le peering dans Azure avec le VLAN MVE (A-End) et le VLAN du pair défini dans Azure (B-End). Notez que vous ne pouvez avoir qu’un seul type de peering (privé ou Microsoft) par VXC avec cette option.Important

Si vous n’activez pas cette option, la VXC semble active mais elle ne reconnaît pas le trafic.

-

Azure Peering VLAN (VLAN de peering Azure) – Cette valeur doit correspondre au VLAN de l’A-End.

-

-

Cliquez sur Next (Suivant) et procédez à la commande.

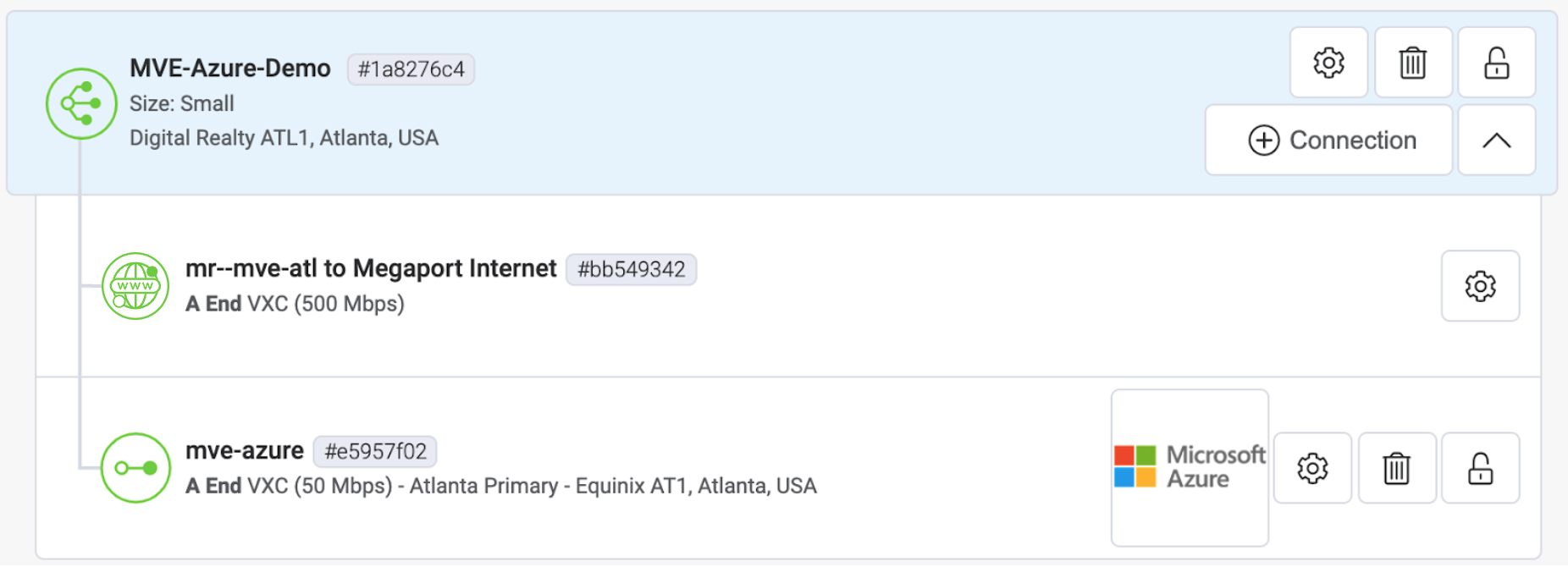

Lorsque la configuration du VXC est terminée, l’icône VXC est verte.

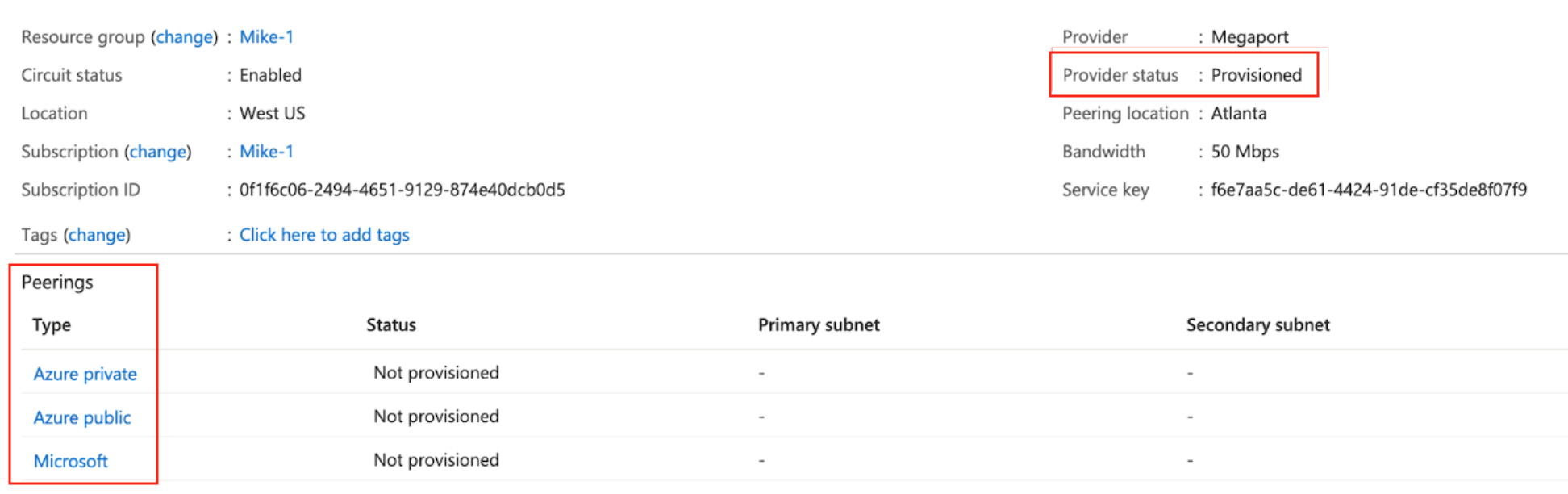

Dans la console Azure Resource Management, le statut du fournisseur sera « Provisionné ».

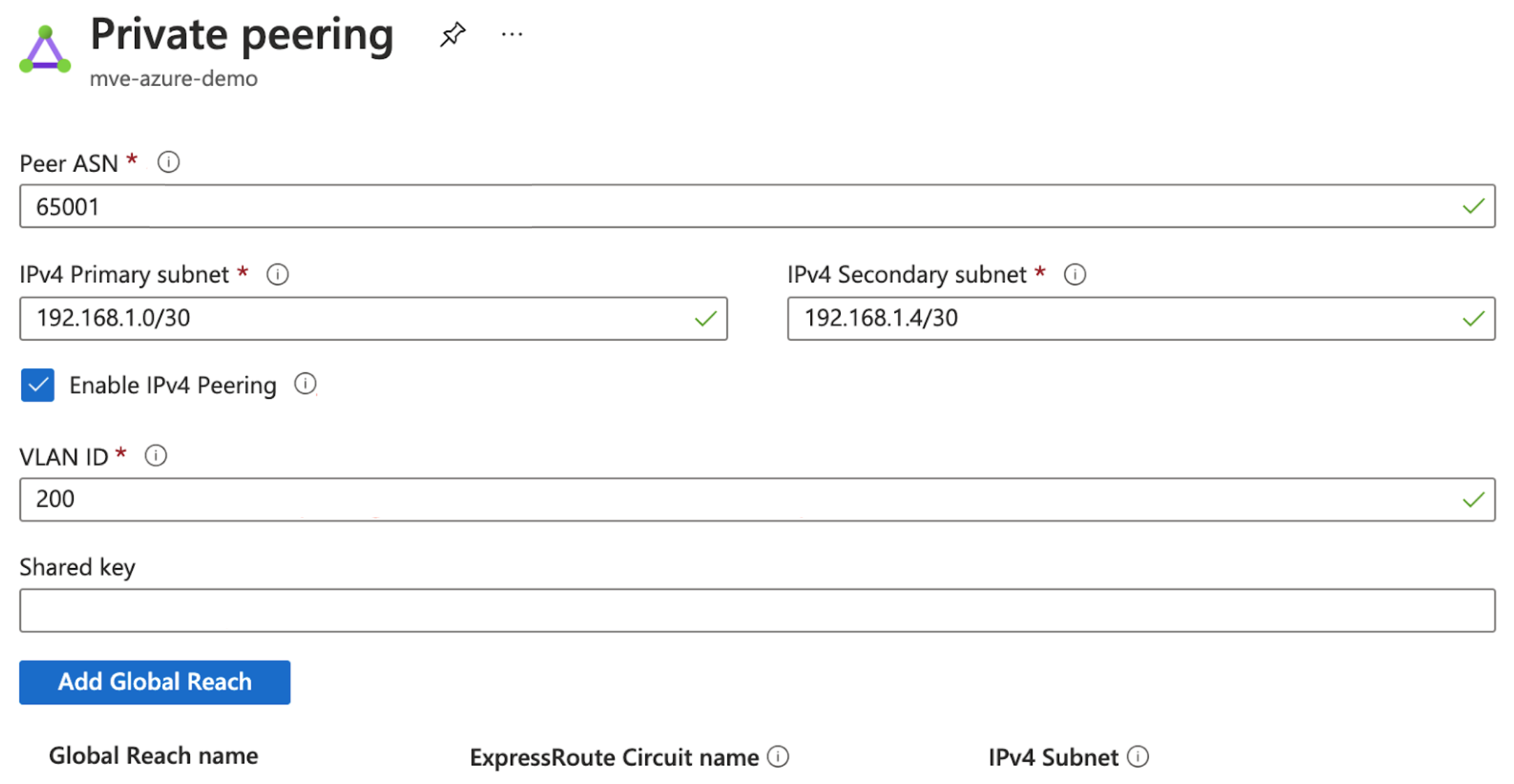

Une fois le provisionnement effectué, vous devez configurer les peerings. Vous pouvez configurer le peering privé et Microsoft. Cliquez sur le pair à configurer et fournissez ces détails :

- Peer ASN (ASN pair) – Entrez l’ASN du MVE.

- IPv4 Subnets (Sous-réseaux IPv4) – À partir de chacun de ces sous-réseaux, MVE utilise la première adresse IP utilisable et Microsoft utilise la deuxième adresse IP utilisable pour son routeur.

- VLAN ID (ID du VLAN) – Entrez le VLAN de l’A-End du MVE. (Remarque : l’ID du VLAN dans la console Azure peut être différent du VLAN de l’A-End).

- Shared Key (Clé partagée) – En option, entrez un mot de passe MD5 pour BGP.

Ajout de la connexion ExpressRoute à Versa Director

Après avoir créé la connexion de votre MVE à Azure et configuré la connexion dans la console Azure, vous devez la configurer dans Versa Director. Cela implique de créer une interface et de configurer les paramètres BGP, les ASN, les VLAN et les valeurs MD5.

Pour ajouter la connexion Azure Cloud dans Versa Director

-

Récupérez les détails de la connexion depuis la console Azure.

Affichez les détails de la connexion que vous avez créée dans Azure pour cette connexion. Notez les valeurs des champs Peer ASN (ASN de pair), Shared Key (Clé partagée), VLAN ID (ID du VLAN) et IPv4 Primary Subnet (Sous-réseau principal IPv4). -

Récupérez les détails de la connexion depuis le Portail Megaport.

Cliquez sur de la connexion Azure de votre MVE et cliquez sur la vue Details (Détails).

Notez la valeur pour le VLAN A-End.

de la connexion Azure de votre MVE et cliquez sur la vue Details (Détails).

Notez la valeur pour le VLAN A-End. -

Connectez-vous à Versa Director.

-

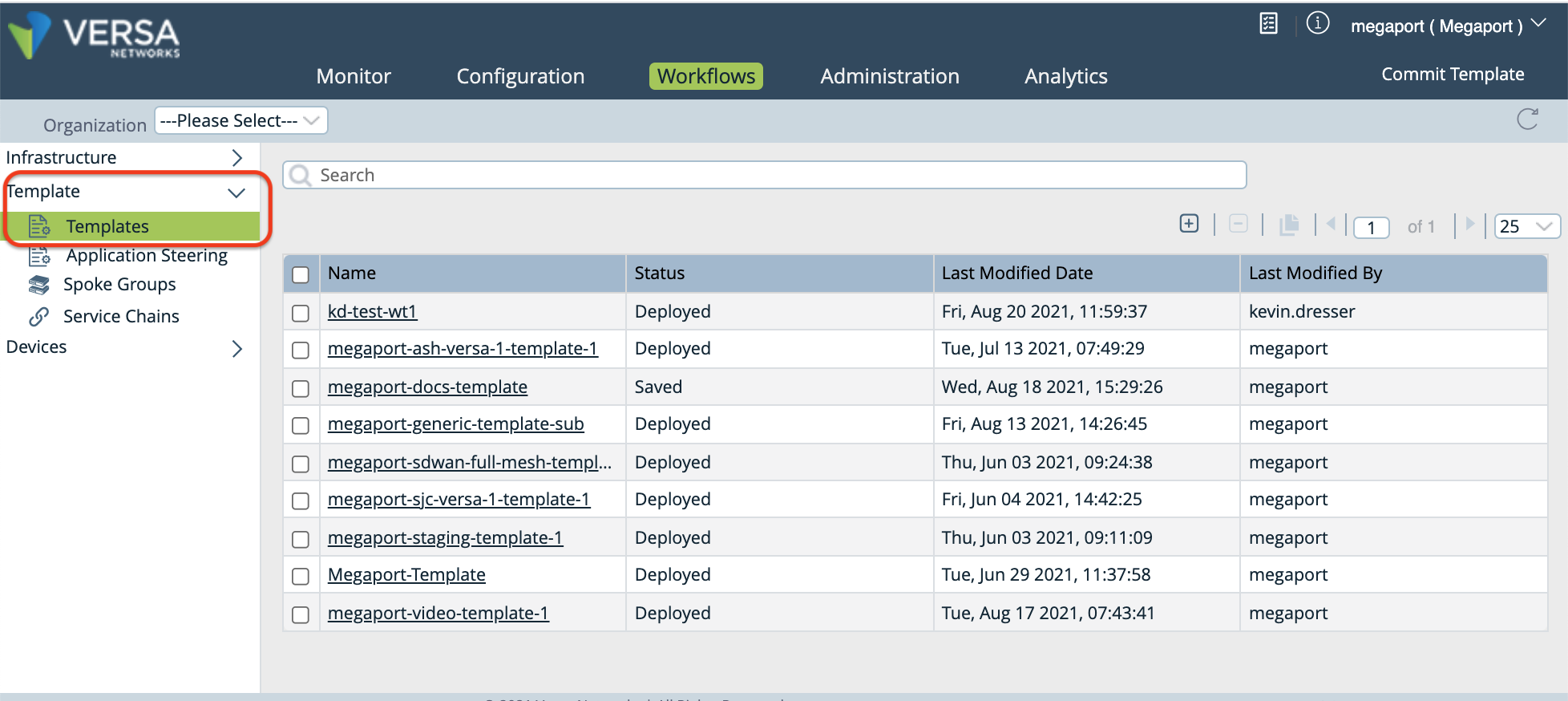

Sélectionnez l’onglet Workflows (Flux de travail) dans la barre de menu supérieure.

-

Dans la barre de menu de gauche, sélectionnez Template (Modèle) > Templates (Modèles).

-

Sélectionnez le modèle associé à ce périphérique.

-

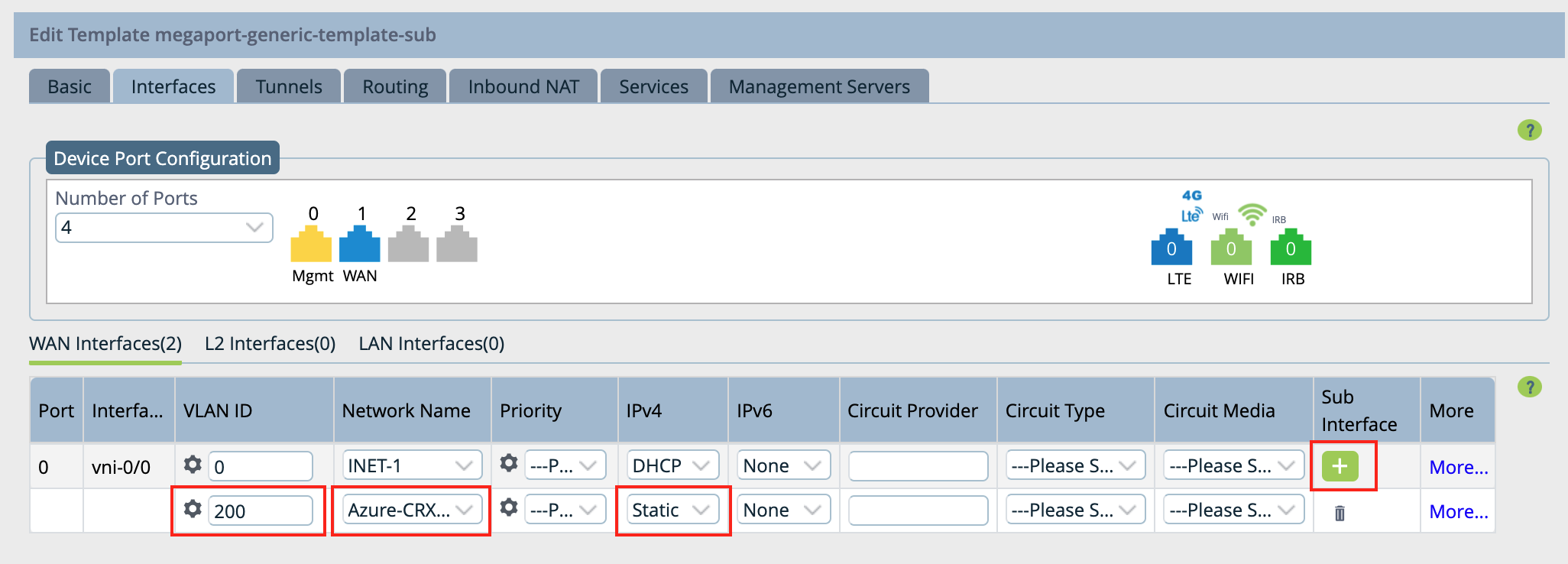

Cliquez sur l’onglet Interfaces.

-

Sous WAN Interfaces (Interfaces WAN) Cliquez sur

l’icône Add (Ajouter) pour ajouter une sous-interface.

l’icône Add (Ajouter) pour ajouter une sous-interface. -

Dans le champ VLAN ID (ID du VLAN), entrez la valeur VLAN depuis le Portail Megaport.

Spécifiez le VLAN A-End pour la connexion - cliquez sur l’icône de détails pour la connexion dans le portail pour trouver cette valeur. -

Dans la colonne Network Name (Nom du réseau), choisissez + Create WAN Network (+ Créer un réseau WAN) depuis le menu.

Ou sélectionnez un réseau précédemment créé, le cas échéant. -

Pour un nouveau réseau, saisissez un nom et, éventuellement, une description.

-

Cliquez sur OK.

-

Dans la colonne IPv4, choisissez Static (Statique) dans le menu.

-

Cliquez sur l’onglet Routing (Routage).

-

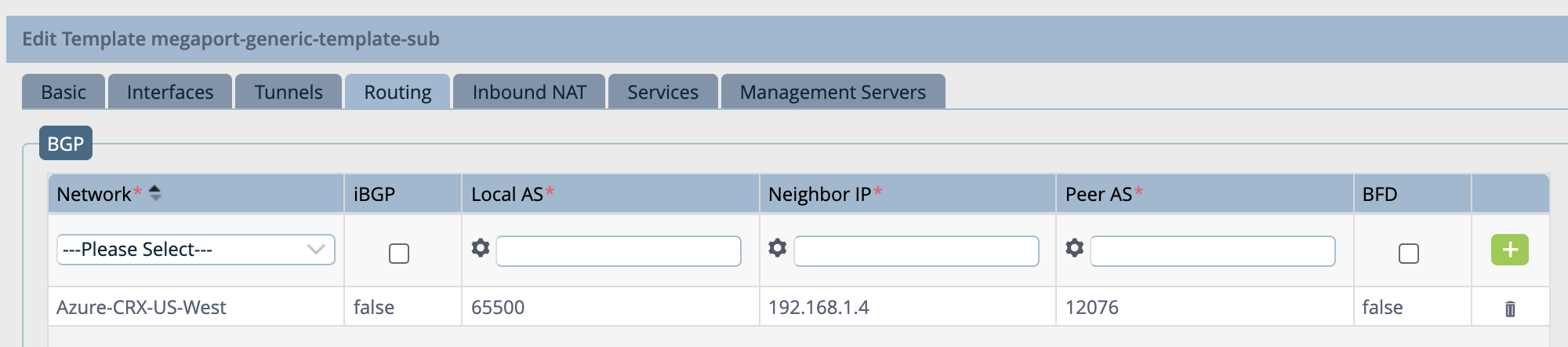

Dans la section BGP, sélectionnez le réseau créé précédemment.

-

Entrez les valeurs suivantes pour votre connexion :

- Local AS (AS local) – La valeur AS pour l’A-End de la connexion.

- Neighbor IP (IP du voisin) – L’adresse IP côté Azure de la connexion. Ces valeurs sont disponibles dans la console Azure. Les adresses IP et CIDR apparaissent dans le champ IPv4 Primary Subnet (Sous-réseau principal IPv4) ; MVE utilise la première adresse IP utilisable et Azure utilise la deuxième IP utilisable pour son routeur. Dans ce champ, entrez l’adresse IP du MVE (première adresse utilisable).

- Peer AS (AS du pair) – Entrez l’ASN côté Azure de 12076. Il s’agit d’une valeur fixe, qui apparaît dans les détails de la connexion sur la console Azure.

- En option, activez BFD.

-

Cliquez sur

l’icône Add (Ajouter).

l’icône Add (Ajouter).

-

Cliquez sur Recreate (Recréer) en bas de la page.

Un écran qui met en évidence les différences dans la configuration apparaît. -

Cliquez sur Deploy (Déployer).

-

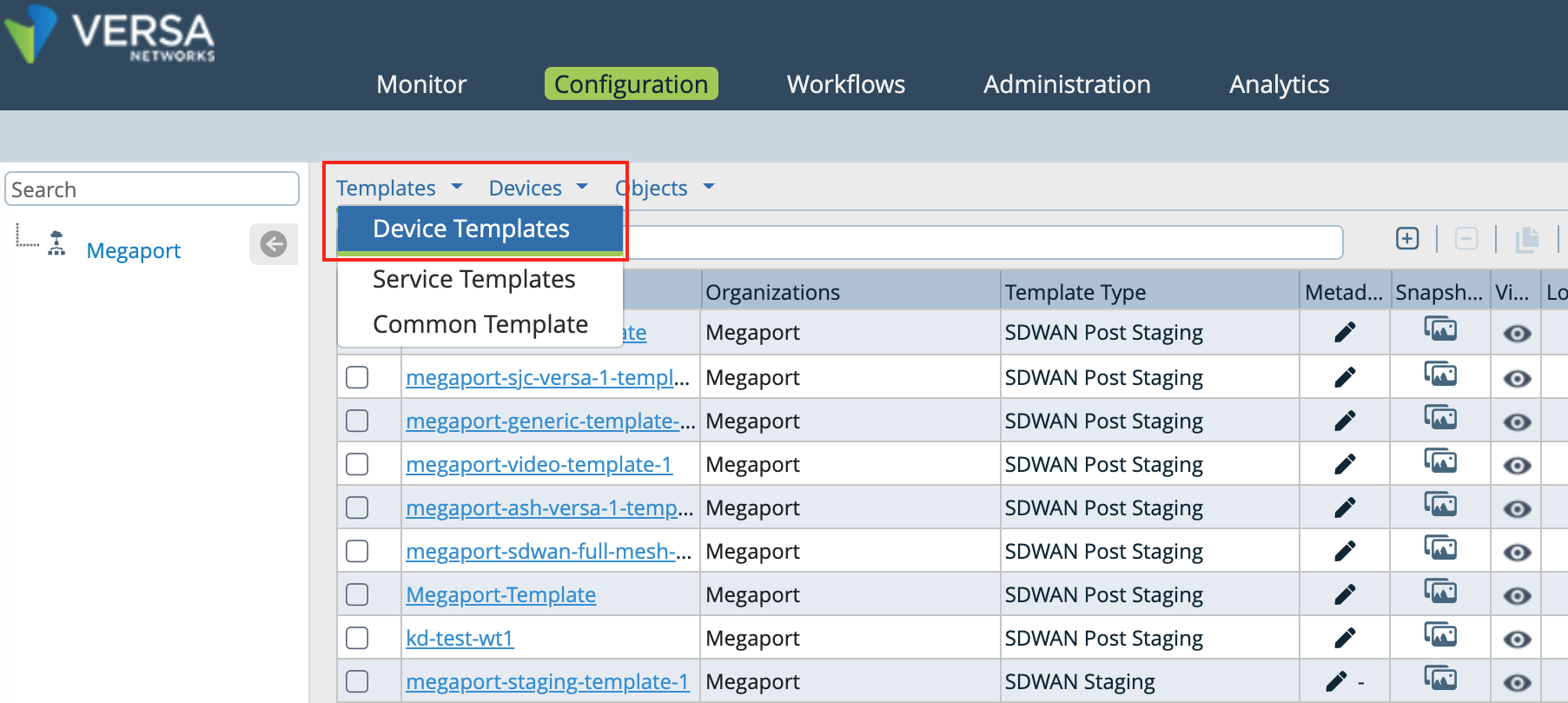

Sélectionnez l’onglet Configuration dans la barre de menu supérieure.

-

Sélectionnez Templates (Modèles) > Device Templates (Modèles de périphérique) dans la barre de menu horizontale.

-

Cliquez sur le modèle que vous voulez modifier.

-

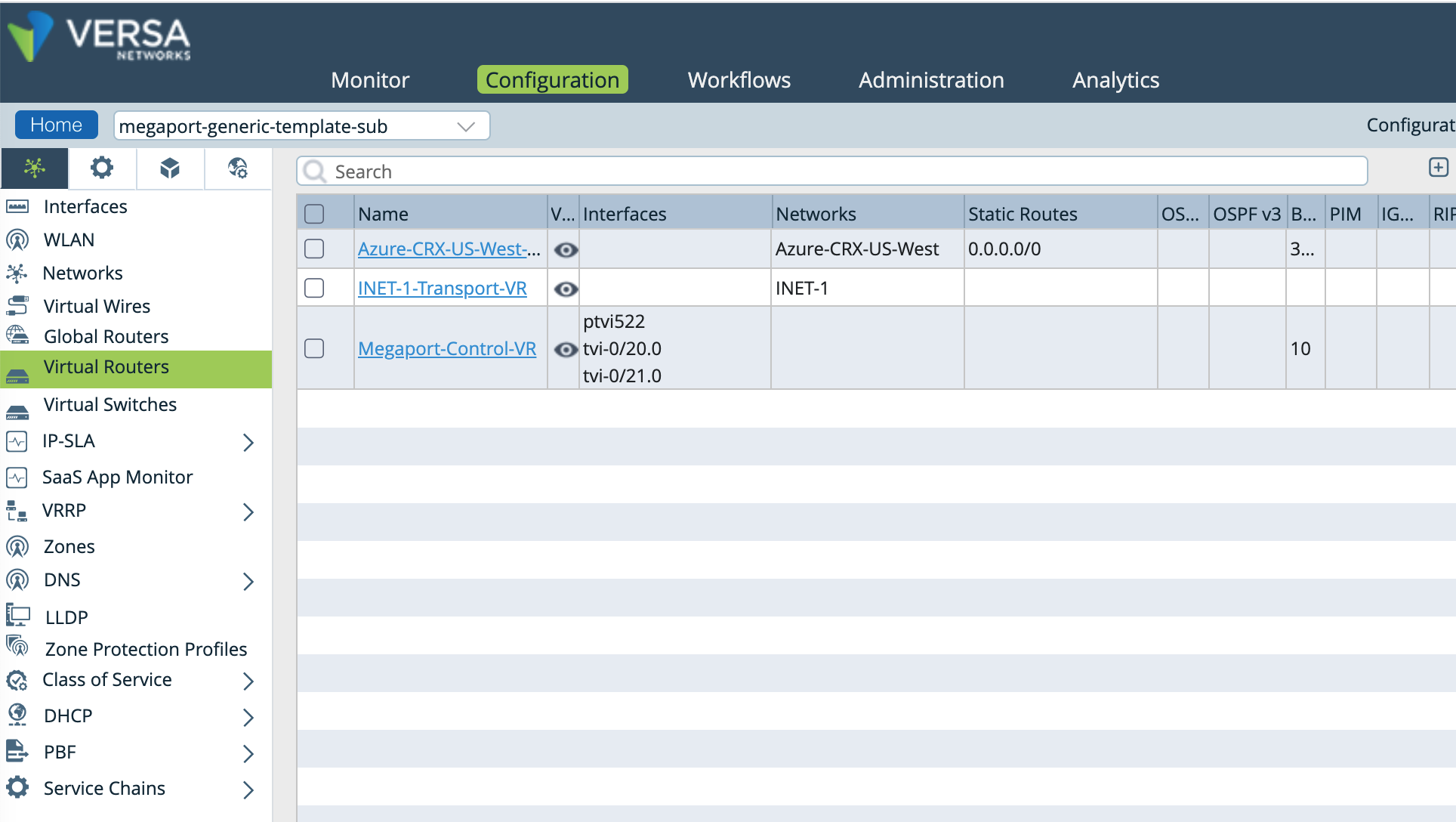

Dans le volet de navigation latéral, sélectionnez Virtual Routers (Routeurs virtuels).

-

Cliquez sur le lien pour le réseau de sous-interface.

-

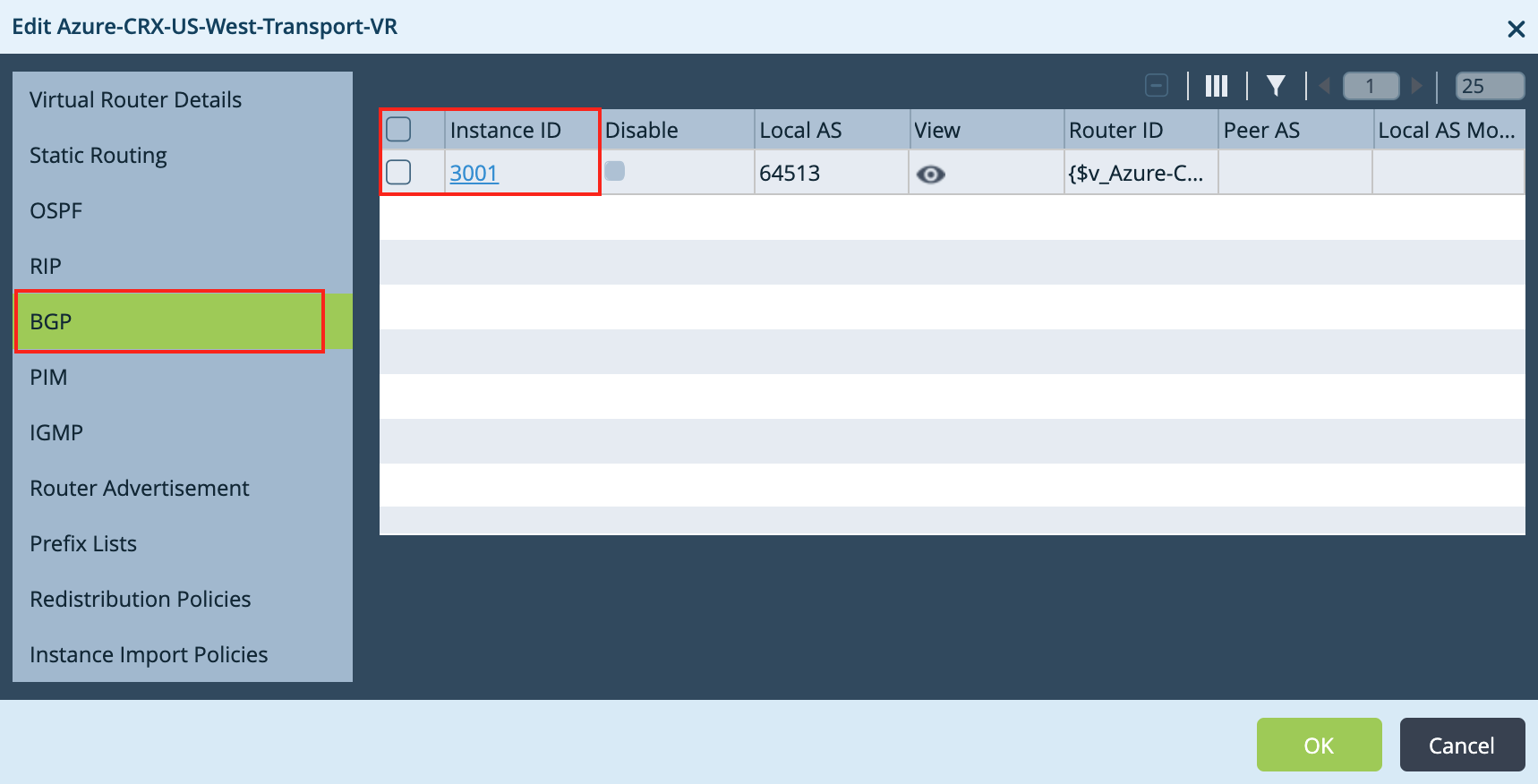

Dans le volet de navigation latéral, sélectionnez BGP.

-

Cliquez sur l’ID de l’instance de votre réseau.

-

Cliquez sur

l’icône Paramétrer pour utiliser des variables pour les champs Router ID (ID du routeur) et Password (Mot de passe).

l’icône Paramétrer pour utiliser des variables pour les champs Router ID (ID du routeur) et Password (Mot de passe).

Vous pouvez également paramétrer les champs Local AS (AS local) et Peer AS (AS de pair) - sinon les valeurs statiques fournies dans les étapes précédentes seront utilisées.Remarque

L’adresse statique est paramétrée par défaut.

-

Cliquez deux fois sur OK pour revenir à la fenêtre principale.

À ce stade, nous avons créé l’interface et nous devons maintenant configurer le périphérique et créer la session BGP.

-

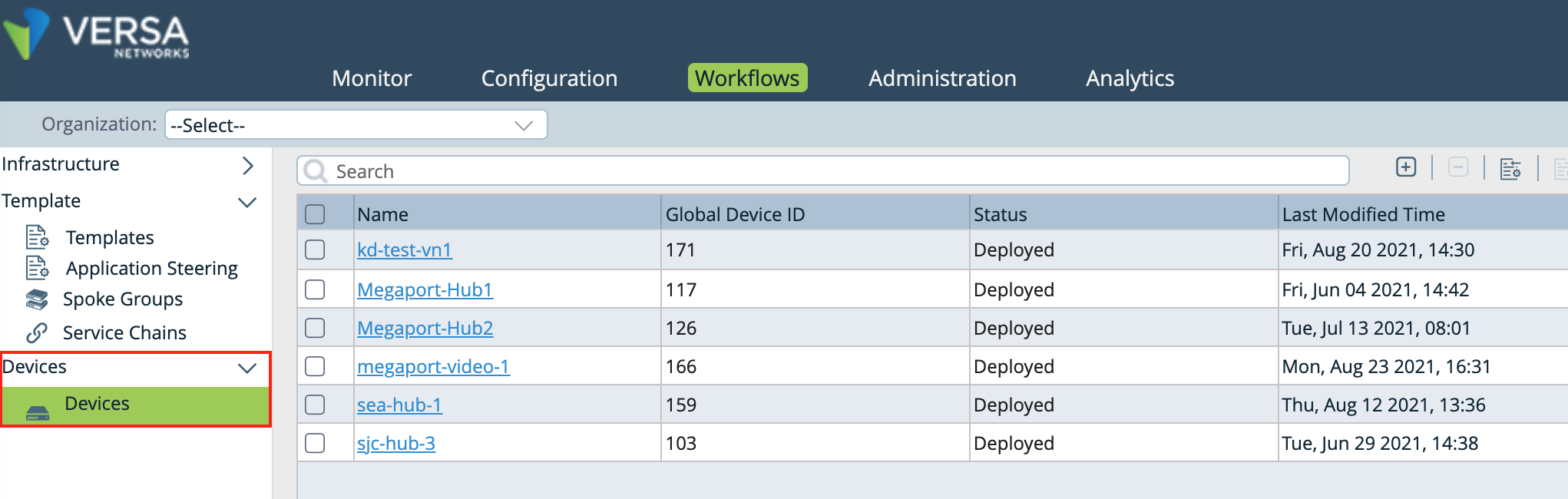

Dans Director, sélectionnez l’onglet Workflows (Flux de travail) dans la barre de menu supérieure.

-

Dans le volet de navigation de gauche, sélectionnez Devices (Périphériques) > Devices (Périphériques).

-

Cliquez sur le périphérique à modifier.

-

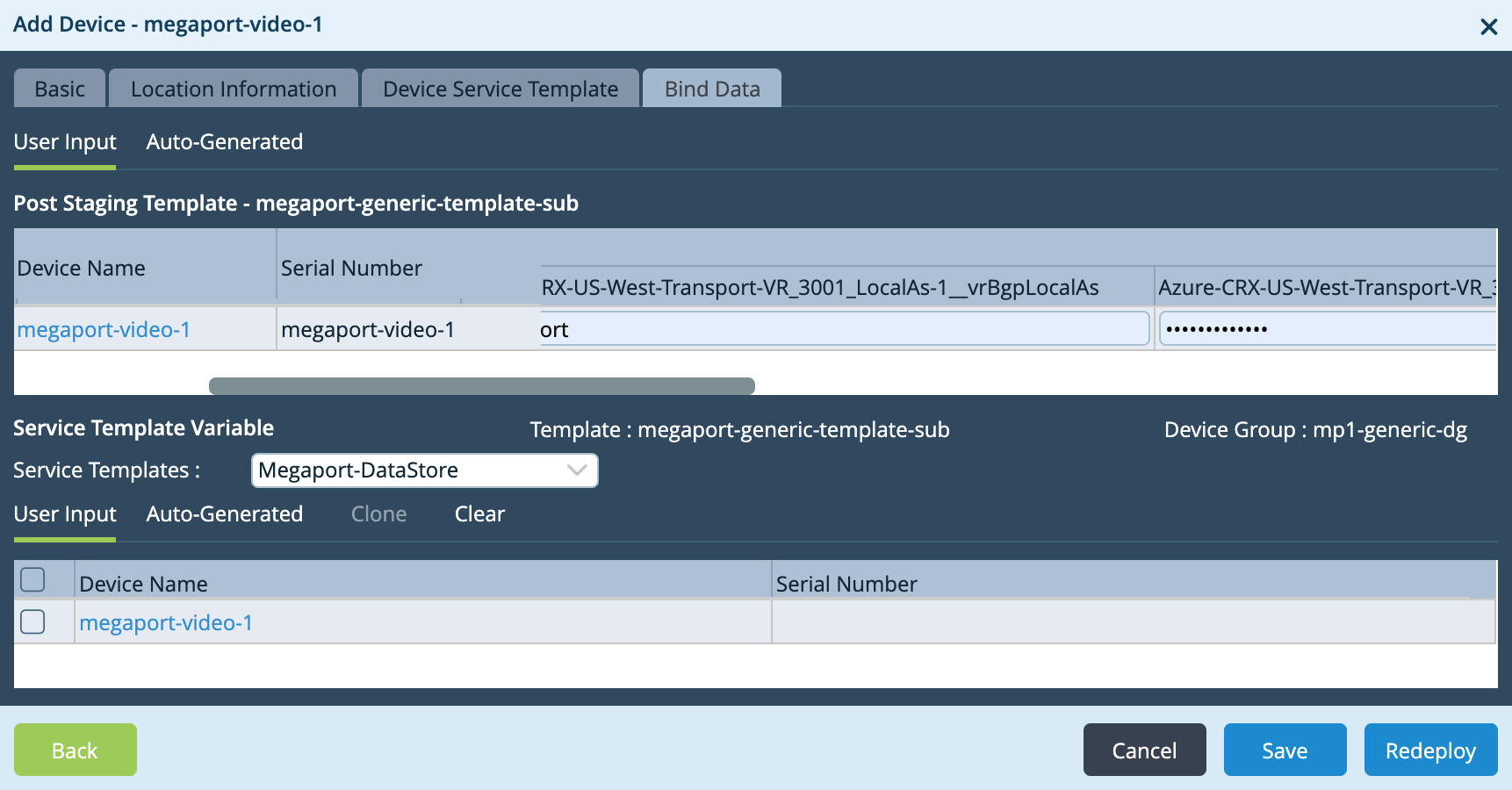

Cliquez sur l’onglet Bind Data (Lier les données).

-

Entrez les valeurs pour IPv4 Static Address (Adresse statique IPv4), BGP Password (Mot de passe BGP), BGP Router ID (ID du routeur BGP) et Hop Address (Adresse de saut).

D’autres valeurs, comme l’AS local et l’AS de pair, sont remplies automatiquement à partir de nos paramètres précédents.- Static Address (Adresse statique) – Entrez l’adresse IP du client (votre adresse IP locale, y compris la valeur du masque).

- Password (Mot de passe) – Ajoutez les informations d’authentification BGP si vous les avez définies dans la console Azure. (C’était facultatif.)

- BGP Router ID (ID du routeur BGP) – Entrez l’adresse IP du client (votre adresse IP locale, y compris la valeur du masque) à partir des détails du MVE.

- Hop Address (Adresse de saut) - L’adresse IP côté Azure de la connexion. Entrez la deuxième adresse IP utilisable du IPv4 Primary Subnet (Sous-réseau principal IPv4) de la console Azure.

-

Cliquez sur Deploy (Déployer).

-

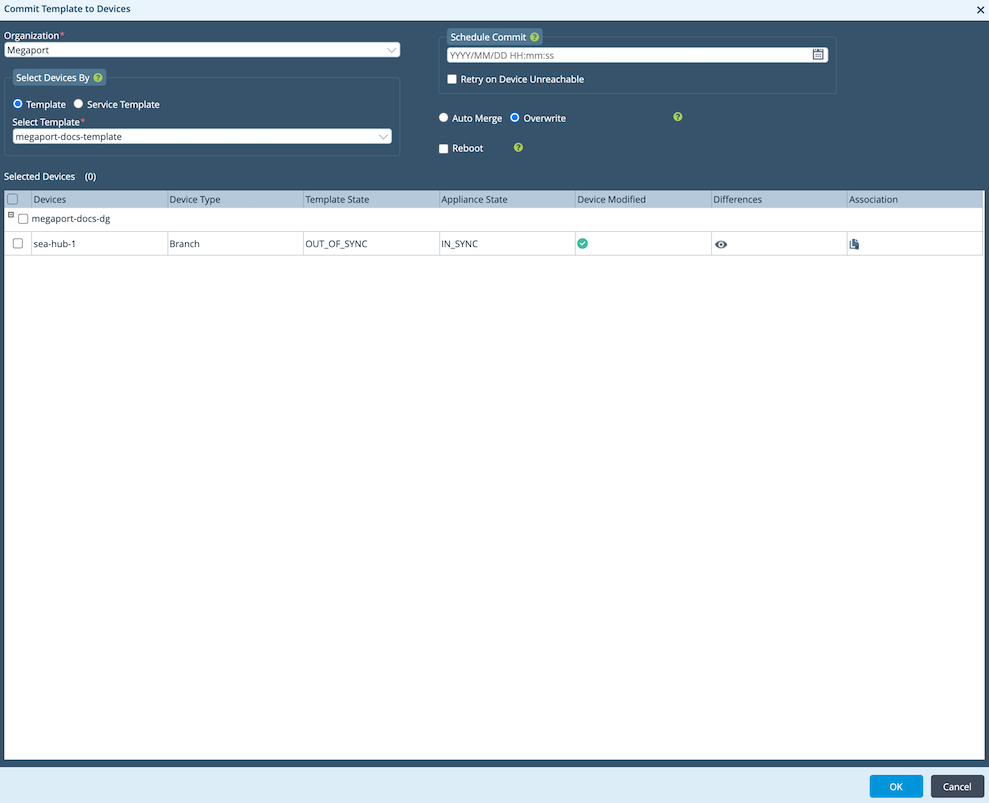

Dans le coin supérieur droit de l’écran, sous votre nom d’utilisateur, cliquez sur Commit Template (Valider le modèle).

-

Sélectionnez votre Organisation et Modèle.

Dans la partie inférieure de l’écran, l’état du modèle sera OUT-OF-SYNC.

-

Cliquez sur l’icône représentant un œil dans la colonne Differences (Différences).

Une page qui met en évidence les différences dans la configuration apparaît. -

Si vous êtes satisfait de la configuration, cliquez sur Commit to Device (Valider le périphérique).

Validation de votre connexion Azure

Vous pouvez examiner l’état du périphérique, y compris l’état de la connexion, à partir de l’onglet Monitor (Surveiller) dans Director.

-

Sélectionnez l’onglet Monitor (Surveiller) dans la barre de menu supérieure.

-

Dans la barre de menu horizontale, sélectionnez Devices (Périphériques).

-

Cliquez sur le périphérique pour vérifier son état et son activité.