Comment le MCR réalise la NAT

La traduction d’adresse réseau (NAT) permet de conserver l’espace d’adressage IPv4 en traduisant les adresses IP privées non enregistrées utilisées pour le réseau interne privé d’une entreprise en une seule adresse IP publique enregistrée. Cette adresse IP publique unique est ensuite utilisée pour se connecter à des réseaux externes, comme Internet.

Cette rubrique décrit comment la NAT sur le MCR est conçue pour prendre en charge spécifiquement les types de peering public vers les fournisseurs de services cloud.

NAT plusieurs-à-un en utilisant différents ports

La NAT est effectuée par le MCR à la limite où deux réseaux sont connectés. Avant de transmettre les paquets du réseau interne au réseau externe, MCR traduit les adresses IP privées et non uniques en une adresse IP publique et globalement unique. Cette traduction plusieurs-à-un permet au MCR de communiquer une seule adresse IP au monde extérieur, tout en cachant plusieurs adresses IP privées derrière l’adresse IP de l’interface MCR. Pour créer une session unique, le MCR attribue un numéro de port source TCP ou UDP différent à l’adresse IP publique.

Pour faire correspondre plusieurs adresses IP à une seule adresse IP, la NAT MCR utilise une combinaison de NAT source (SNAT) et de traduction d’adresse du port (PAT).

Remarque

La NAT sur le MCR est similaire à la NAT overload de Cisco ou à la fonctionnalité Hide NAT de Checkpoint.

Le MCR conserve la trace de chaque traduction d’adresse IP et de chaque attribution de port dans une table NAT qui peut gérer des milliers de traductions simultanées. Lorsqu’un port n’est plus utilisé, le MCR le libère et le renvoie dans le pool des ports disponibles.

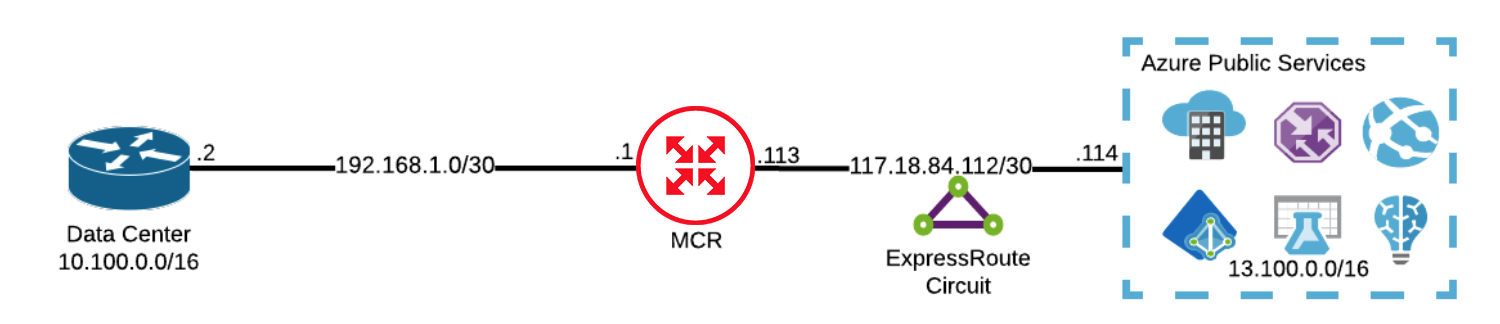

Cette illustration montre un MCR en périphérie du centre de données, se connectant de manière privée à la Platform as a Service (PaaS) Azure avec une connexion transversale virtuelle (VXC) dans le peering public Azure, connu sous le nom de peering Microsoft. Étant donné que Microsoft n’accepte que les adresses IPv4 publiques via le peering Microsoft, le MCR traduit les adresses IP privées en adresses publiques en utilisant la NAT. Le MCR offre l’avantage supplémentaire d’utiliser le numéro de système autonome (ASN) de Megaportet l’espace IP enregistré publiquement pour cette connexion.

Exemple de NAT MCR

Dans cet exemple, le MCR se trouve logiquement entre le centre de données d’un client (10.100.0.0/16) et Azure (West US 13.100.0.0/16). Les paquets destinés à 13.100.0.0/16 sont envoyés du centre de données au MCR.

-

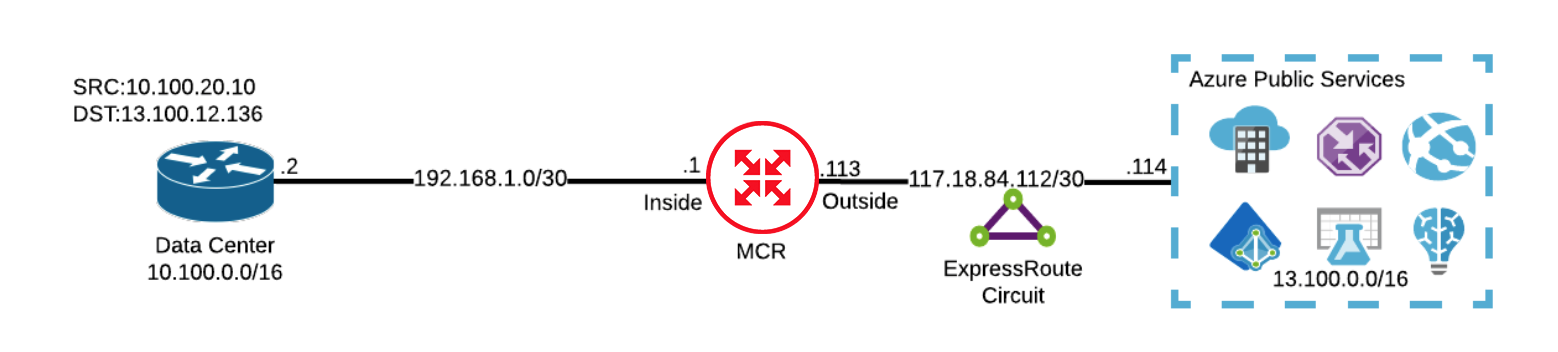

Le centre de données envoie un paquet avec une adresse IP source de 10.100.20.10 et une adresse IP de destination de 13.100.12.136 vers le MCR.

-

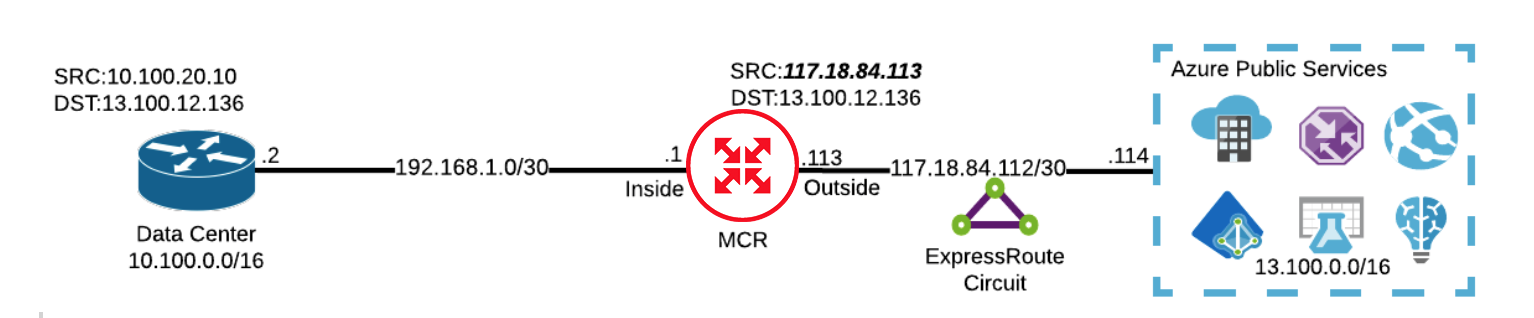

Le MCR reçoit le paquet sur son interface intérieure. Lors de la sortie, le MCR effectue une SNAT pour traduire l’adresse IP source (10.100.20.10) en adresse IP locale de son interface extérieure (117.18.84.113). Pour créer une session unique, le MCR effectue également une traduction d’adresse du port (PAT) et attribue à la session un port source TCP ou UDP unique. L’adresse IP et le port de destination sont laissés intacts.

-

Lorsqu’Azure reçoit le paquet, il a une adresse IP source de 117.18.84.113. Azure fait suivre le paquet à la destination 13.100.12.136 et répond à la source, 117.18.84.113.

-

Supposons qu’Azure reçoive un autre paquet du MCR avec une adresse IP source de 10.100.5.16 et une adresse IP de destination de 13.100.14.27. Le MCR effectue une SNAT à la même adresse IP de 117.18.84.113. La seule différence est le port source TCP/UDP qui a été automatiquement attribué par le MCR.

Vérification de l’affectation NAT

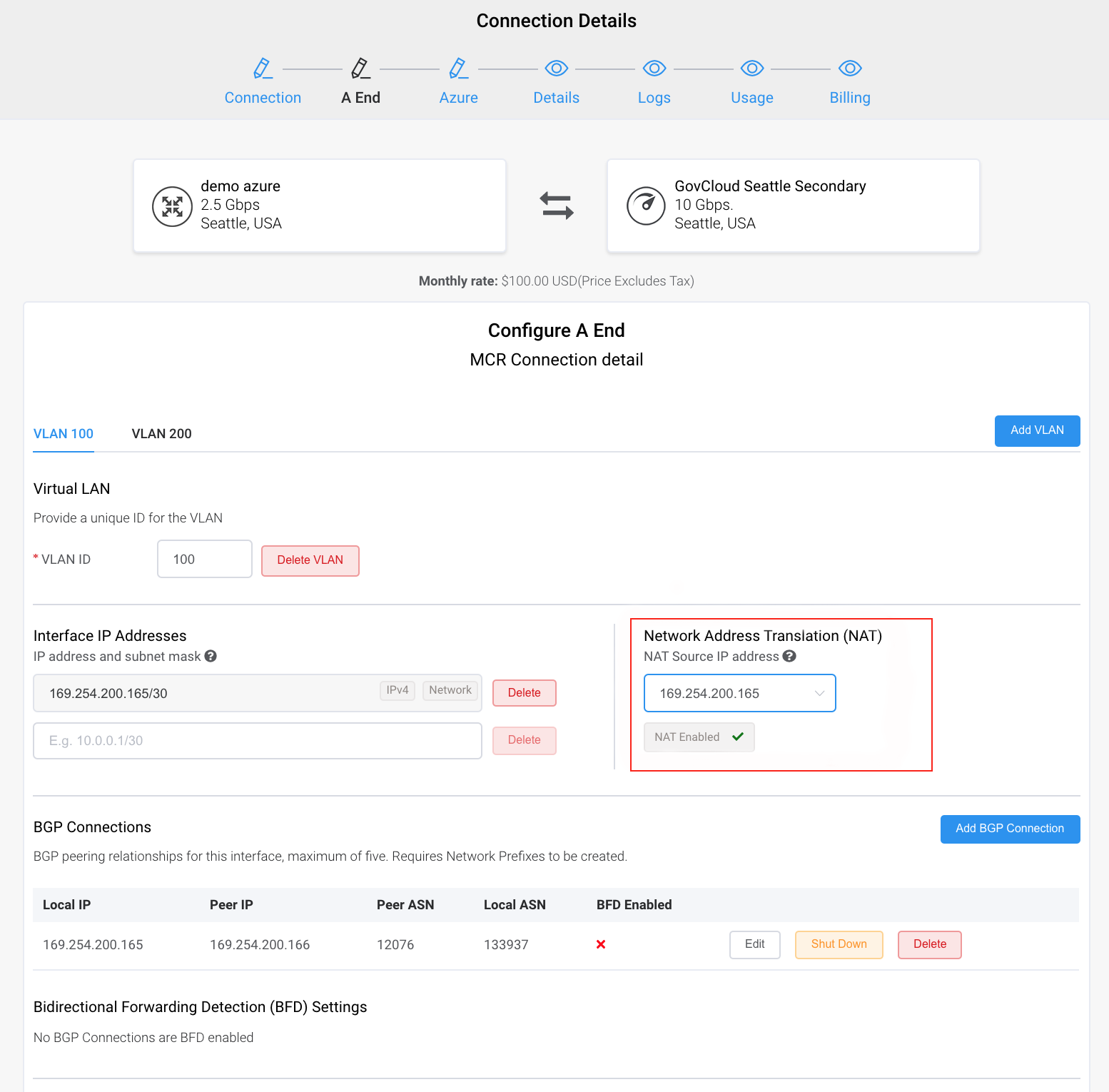

MCR configure automatiquement les ID VLAN utilisés pour le peering privé et public après que vous avez configuré le type de peering. Lors du provisionnement des VXC du MCR à un fournisseur de services, le MCR configure le peering privé avec l’ID VLAN 100 et le peering public avec l’ID VLAN 200, par défaut.

Cette illustration montre le MCR avec une VXC se connectant à Azure. Lors de la configuration initiale de la VXC, les types de peering Microsoft privé et public ont été sélectionnés. Pour cette configuration, le MCR a automatiquement configuré VLAN 100 pour prendre en charge le peering privé et VLAN 200 pour prendre en charge le peering public Microsoft.

Le champ NAT IP Address (Adresse IP NAT) apparaît à droite des adresses IP d’interface. Il s’agit de l’adresse IP NAT source de l’interface extérieure du MCR, vers laquelle les paquets seront traduits.

Remarque

Lorsque plusieurs VXC Azure sur un MCR remplissent la même balise VLAN 100 (peering privé) et la même balise VLAN 200 (peering public), le MCR gère le tunnel 802.1Q, également connu sous le nom de tunnel Q-in-Q, pour chaque VXC Azure qui se termine sur le MCR. Chaque VLAN Azure restera une interface logique distincte. Pour plus de détails, voir Configuration de Q-in-Q.

Ce tableau résume les configurations NAT MCR et cas d’utilisation pris en charge, indiqués par un ✓. Il comprend également les configurations qui ne correspondent pas, indiquées par un X.

| MCR NAT Type (Type de NAT du MCR) | MCR NAT Use Case (Cas d’utilisation de la NAT du MCR) | ||

|---|---|---|---|

| NAT Overload (Surcharge de la NAT) | ✓ | Connectivity to Cloud Service Providers public services (Connectivité aux services publics des fournisseurs de services cloud) | ✓ |

| Hide NAT (Masquer la NAT) | ✓ | Connectivity to SaaS and PaaS services (Connectivité aux services SaaS et PaaS) | ✓ |

| Source NAT (NAT source) | X | Connectivity to Megaport Marketplace partners (Connectivité aux partenaires Megaport Marketplace) | ✓ |

| NAT Destination (Destination de la NAT) | X | Preserve the IP address space for outbound traffic (Préserver l’espace d’adressage IP pour le trafic sortant) | ✓ |

| Static NAT Pool (Pool NAT statique) | X | Allow for inbound access from the internet (Permettre l’accès entrant depuis Internet) | X |

| Dynamic NAT Pool (Pool NAT dynamique) | X | Routing between overlapping networks (Routage entre réseaux se chevauchant) | X |

Remarque

Un seul MCR est limité à 131 072 traductions NAT et est configuré avec un délai d’expiration TCP établi de 24 heures.