Création de connexions entre des MVE et Microsoft Azure ExpressRoute

Vous pouvez créer une connexion réseau entre un MVE (une passerelle Cisco interconnect) et Azure ExpressRoute avec des connexions croisées virtuelles (VXC). Vous pouvez créer soit une connexion privée, soit une connexion publique (Microsoft).

Important

Avant de commencer, créez une MVE (passerelle Cisco interconnect) dans vManage en vous basant sur le modèle Megaport_ICGW_C8000. Pour plus de détails, voir Création d’un MVE.

L’ajout d’une connexion ExpressRoute à votre MVE et à vManage se fait en trois parties.

-

Configurez votre plan ExpressRoute et déployez le circuit ExpressRoute dans la console Azure. Lors du déploiement, vous obtenez une clé de service. Pour plus de détails, voir la documentation Microsoft ExpressRoute.

-

Dans le Portail Megaport, créez une connexion (VXC) entre votre MVE et votre emplacement ExpressRoute.

-

Dans vManage, créez un modèle de dispositif MVE personnalisé et ajoutez les détails de la connexion ExpressRoute.

Les instructions de cette rubrique passent en revue les deuxième et troisième parties.

Remarque

La version initiale de MVE nécessite des étapes de configuration à la fois dans Cisco vManage et dans le Portail Megaport pour les connexions au Cloud Azure (comme décrit dans cette rubrique). Des mises à jour ultérieures de Cisco vous permettent de configurer les connexions Azure entièrement dans vManage. Lorsque cela est possible, nous recommandons de créer des connexions Azure dans vManage pour une intégration fluide avec votre environnement SD-WAN Cisco. Cisco fournit des instructions pour les étapes de vManage : Créer des interconnexions avec Microsoft Azure.

Ajout de la connexion ExpressRoute dans le Portail Megaport

Pour mettre en place la connexion ExpressRoute, vous devez créer la connexion dans le Portail Megaport.

Pour créer une connexion vers ExpressRoute à partir du Portail Megaport

-

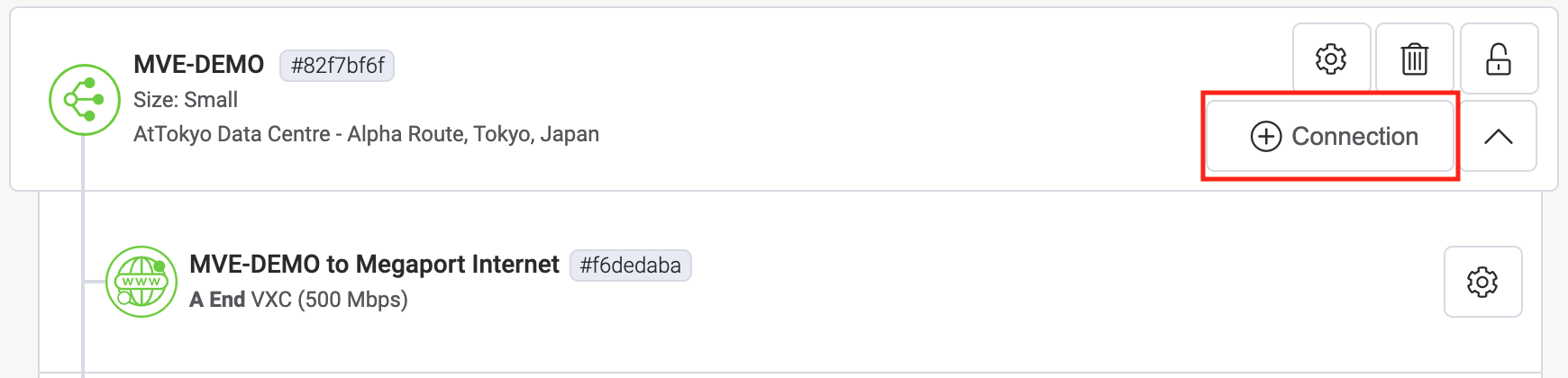

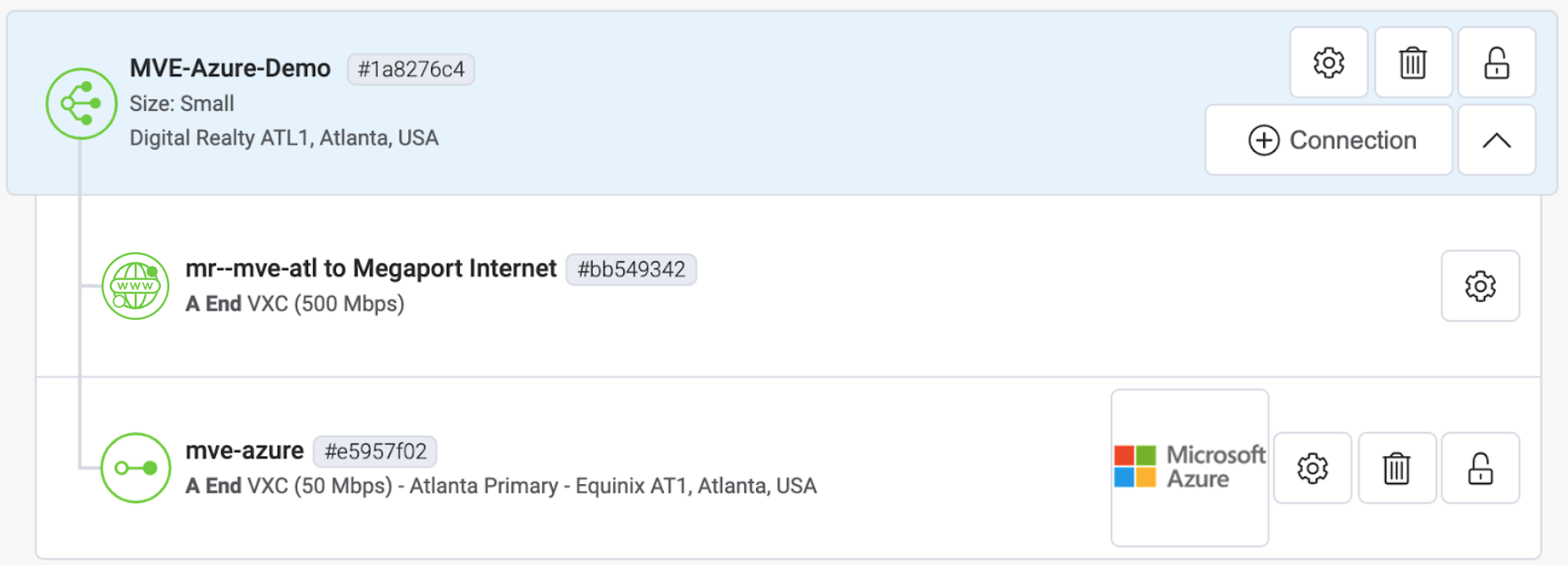

Dans le Megaport Portal, allez à la page Page Services et sélectionnez le MVE que vous souhaitez utiliser.

-

Cliquez sur +Connection (+Connexion) sur le MVE.

-

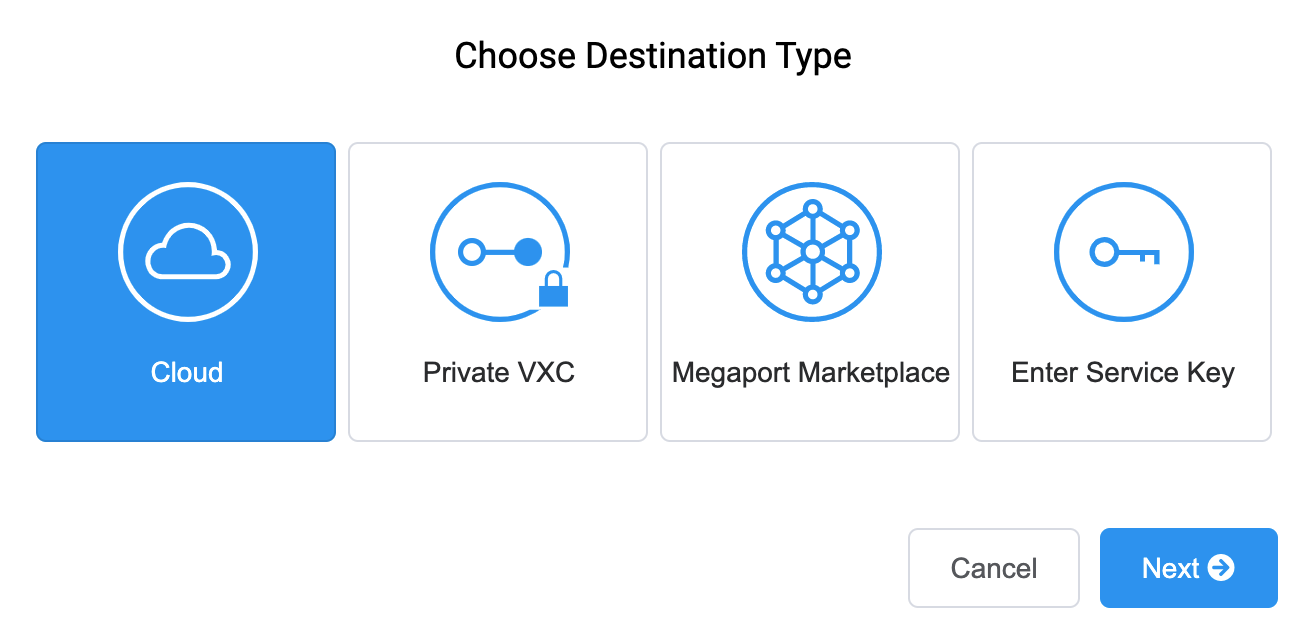

Cliquez sur la vignette Cloud.

-

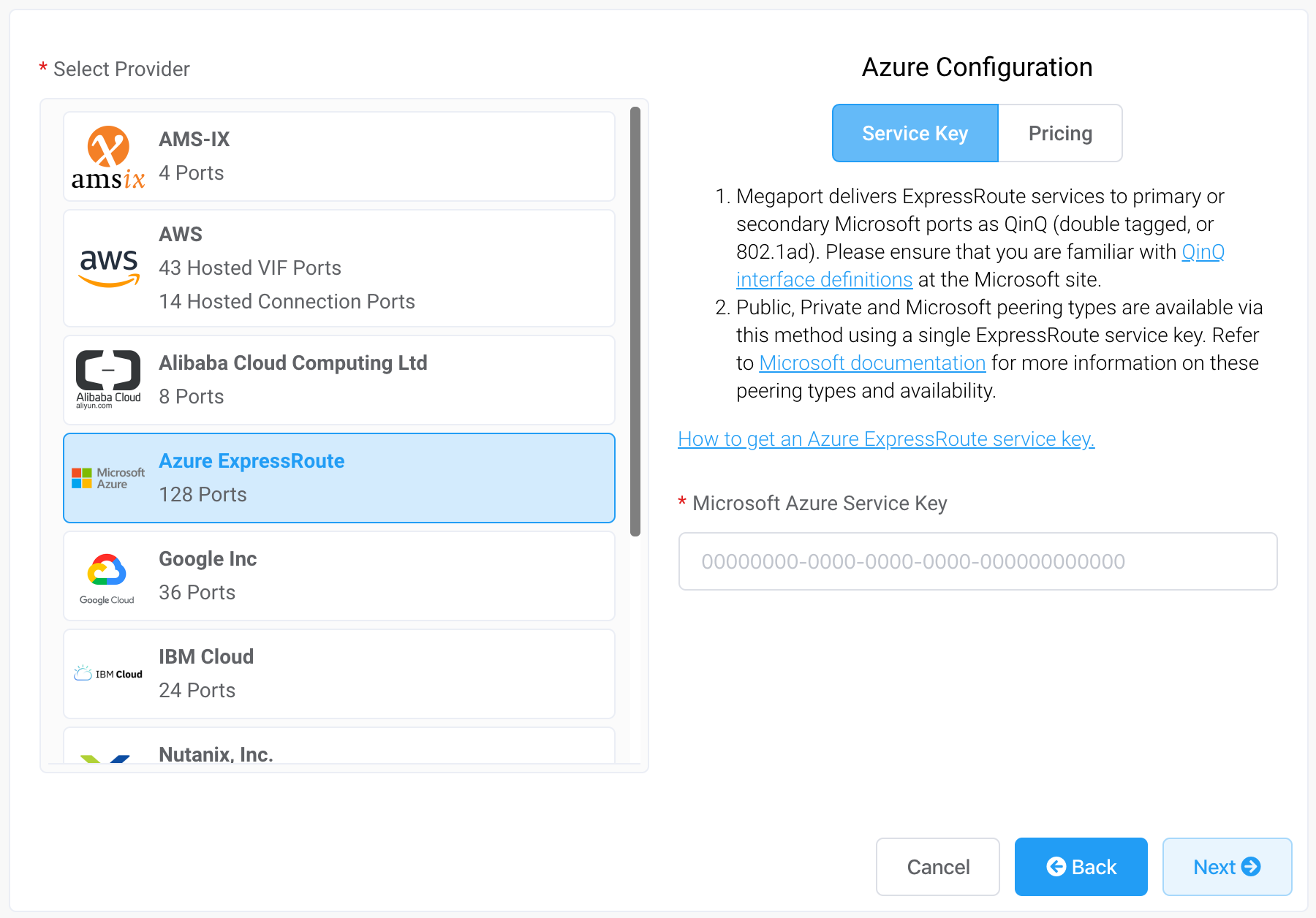

Sélectionnez Azure ExpressRoute comme fournisseur.

-

Ajoutez la clé de service ExpressRoute dans le champ du volet de droite.

Le portail vérifie la clé et affiche ensuite les emplacements de port disponibles en fonction de la région ExpressRoute. Par exemple, si votre service ExpressRoute est déployé dans la région Est de l’Australie à Sydney, vous pouvez sélectionner les cibles de Sydney. -

Sélectionnez le point de connexion pour votre première connexion.

Pour déployer une deuxième connexion (et c’est recommandé), vous pouvez créer une seconde VXC - entrer la même clé de service et sélectionner l’autre cible de connexion.Certains liens utiles apparaissent sur l’écran de configuration vers des ressources notamment la console Azure Resource Manager et quelques tutoriels vidéos.

-

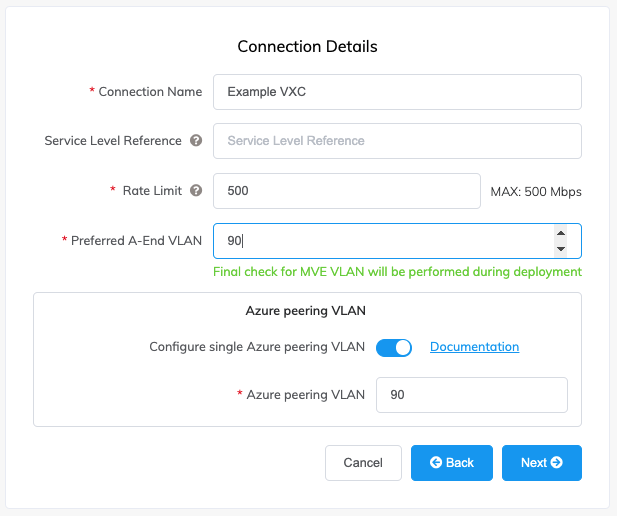

Précisez ces détails de connexion :

-

Name your connection (Nommez votre connexion) – Le nom de votre VXC qui doit apparaître sur le Portail Megaport.

-

Service Level Reference (Référence de niveau de service) (optionnelle) – Spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Remarque

Les comptes gérés par les partenaires peuvent appliquer un accord partenaire à un service. Pour plus de détails, voir Association d’une transaction à un service.

-

Rate Limit (Débit maximal) – Il s’agit de la vitesse de votre connexion en Mbits/s. Le débit maximal pour la VXC est plafonné au maximum autorisé en fonction de la clé de service ExpressRoute.

-

Preferred A-End VLAN (VLAN A-End préféré) (facultatif) – Spécifiez un ID VLAN inutilisé pour cette connexion (pour ExpressRoute, il s’agit du S-Tag). Il doit s’agir d’un ID VLAN unique sur ce MVE, qui peut être compris entre 2 et 4093. Si vous indiquez un ID VLAN déjà utilisé, le système affiche le prochain numéro VLAN disponible. L’ID VLAN doit être unique pour pouvoir procéder à la commande. Si vous ne spécifiez pas de valeur, Megaport vous en attribuera une.

-

Configure Single Azure Peering VLAN (Configurer un seul VLAN de peering Azure) – Par défaut, cette option est activée pour MVE.

Cette option fournit une solution VLAN à balise unique. Vous configurez le peering dans Azure avec le VLAN MVE (A-End) et le VLAN du pair défini dans Azure (B-End). Notez que vous ne pouvez avoir qu’un seul type de peering (privé ou Microsoft) par VXC avec cette option. Si vous souhaitez configurer un VLAN interne et Q-n-Q, désactivez cette option. -

Azure Peering VLAN (VLAN de peering Azure) – Cette valeur doit correspondre au VLAN de l’A-End.

-

-

Cliquez sur Next (Suivant) et procédez à la commande.

Lorsque la configuration du VXC est terminée, l’icône VXC est verte.

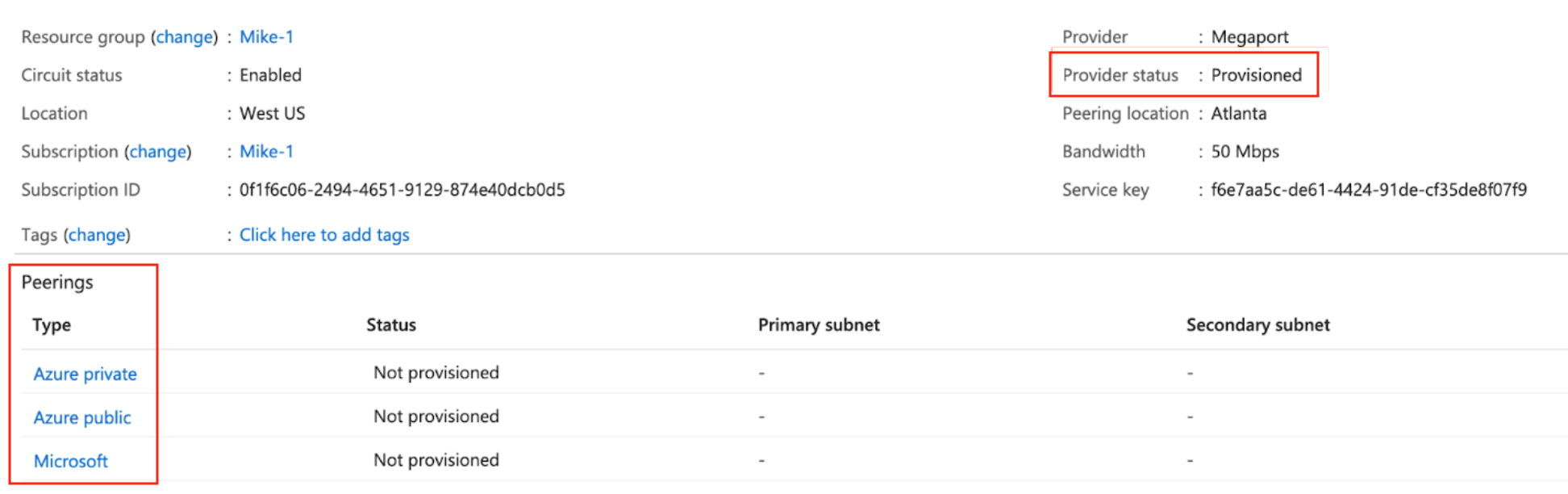

Dans la console Azure Resource Management, le statut du fournisseur sera « Provisionné ».

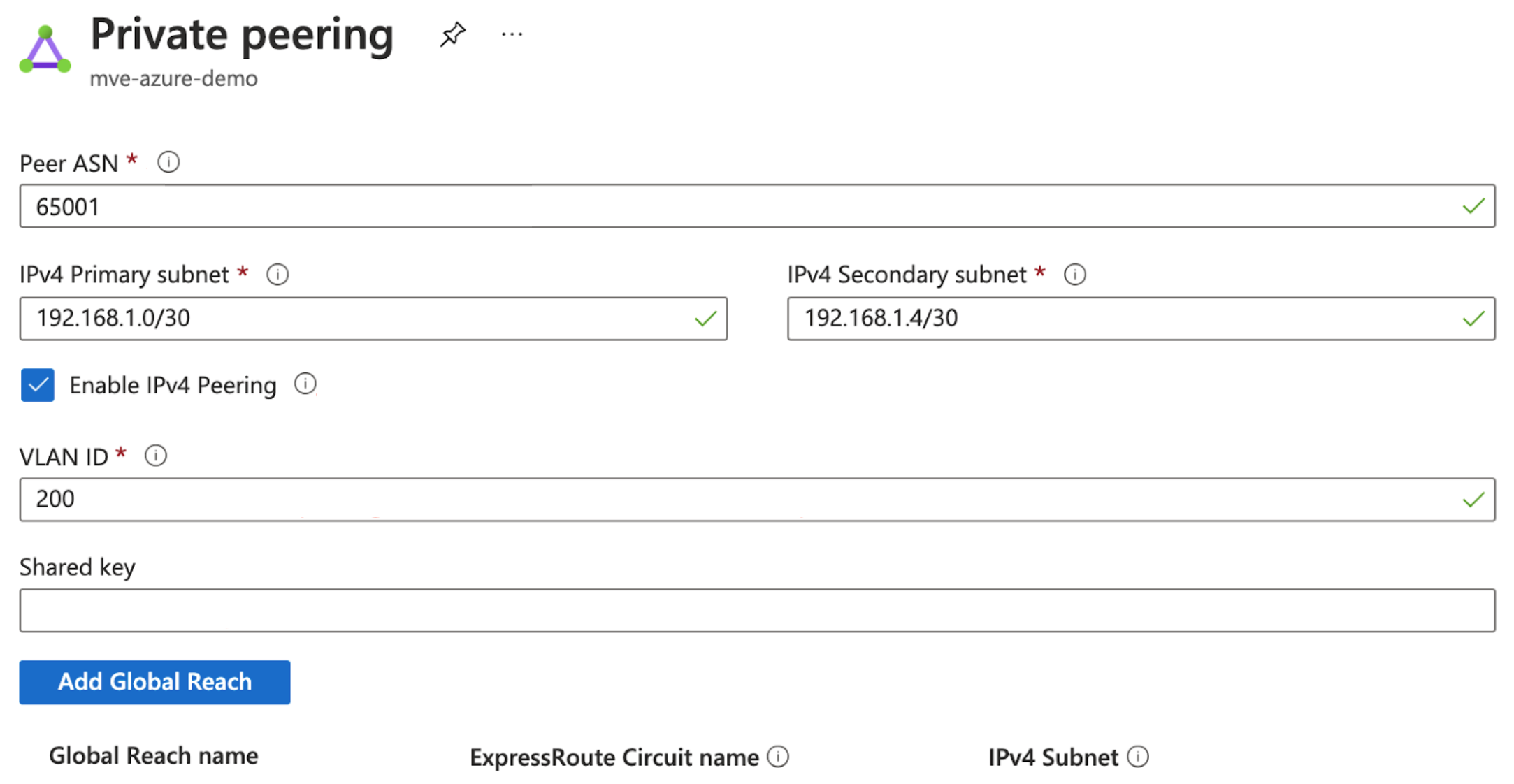

Une fois le provisionnement effectué, vous devez configurer les peerings. Vous pouvez configurer le peering privé et Microsoft. Cliquez sur le pair à configurer et fournissez ces détails :

- Peer ASN (ASN pair) – Entrez l’ASN du MVE.

- IPv4 Subnets (Sous-réseaux IPv4) – À partir de chacun de ces sous-réseaux, MVE utilise la première adresse IP utilisable et Microsoft utilise la deuxième adresse IP utilisable pour son routeur.

- VLAN ID (ID du VLAN) – Entrez la deuxième valeur .1Q configurée pour la connexion dans le modèle d’extension CLI de vManage.

- Shared Key (Clé partagée) – Cette valeur n’est pas obligatoire.

Ajout de la connexion ExpressRoute à vManage

Suivez les étapes de chacune de ces sections pour créer, modifier et associer les modèles vManage pour un MVE avec les détails de connexion.

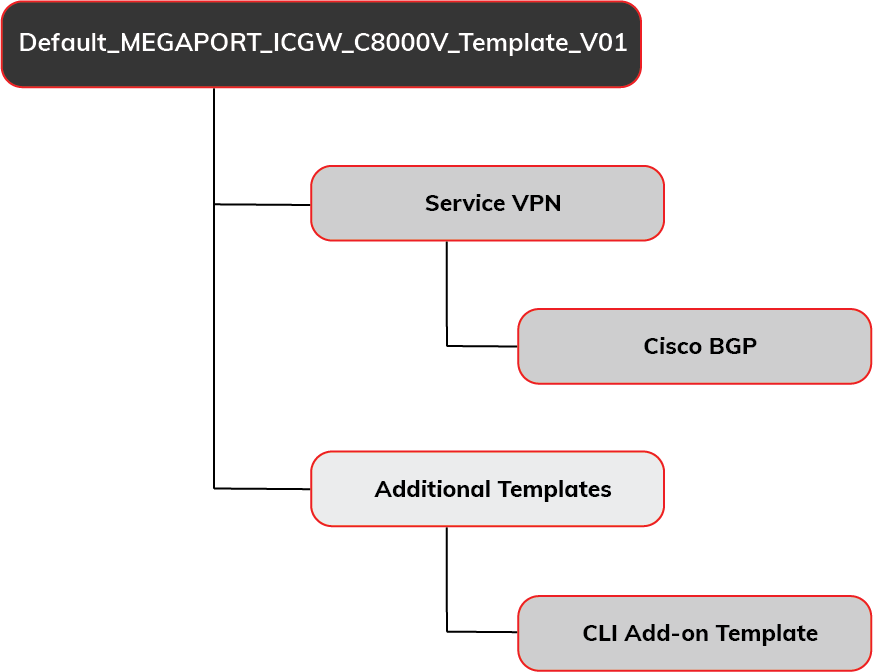

Pour configurer la connexion dans vManage, vous avez besoin d’un modèle de dispositif dédié et vous devez fournir des modèles de fonctionnalités pour les détails de configuration spécifiques au dispositif. Vous devez créer un modèle Service VPN (VPN de service), un modèle Cisco BGP, ainsi qu’un modèle d’extension CLI.

Étape 1 – Copier le modèle de périphérique par défaut

Vous avez besoin d’un modèle dédié pour le MVE afin de pouvoir modifier le modèle avec les détails de connexion pour la VXC. Vous avez besoin d’un modèle dédié car si d’autres périphériques sont rattachés au modèle, la modification a un impact sur chaque périphérique rattaché.

Pour créer une copie du modèle de périphérique

-

Dans vManage, allez dans Configure (Configurer) > Templates (Modèles) et cliquez sur l’onglet Device (Périphérique).

-

Trouvez le modèle Default_MEGAPORT_ICGW_C8000V_Template_V01 et copiez-le.

Cliquez sur les trois petits points (…) à la fin de la ligne et choisissez Copy (Copier) dans le menu déroulant. -

Entrez un nom pour le modèle et une description, puis cliquez sur Copy (Copier).

Ce nom ne peut contenir que des lettres majuscules et minuscules, les chiffres 0 à 9, des traits d’union et des caractères de soulignement. Il ne peut pas contenir d’espaces ou d’autres caractères.

Étape 2 – Créer un modèle de fonctionnalité VPN Cisco

Vous devez créer un modèle VPN afin de pouvoir spécifier l’ID du VPN de la connexion GCP. L’ID du VPN est le même que celui du réseau d’entreprise.

Pour créer un modèle de fonctionnalité VPN

-

Dans vManage, allez dans Configure (Configurer) > Templates (Modèles) et cliquez sur l’onglet Feature (Fonctionnalité).

-

Trouvez un modèle pour le modèle de périphérique C8000v et un type de VPN Cisco et copiez-le.

Cliquez sur les trois petits points (…) à la fin de la ligne et choisissez Copy (Copier) dans le menu déroulant.Remarque

Au lieu de copier le modèle, vous pouvez également ajouter un nouveau modèle de VPN Cisco pour un périphérique C8000v et le remplir avec les mêmes valeurs.

-

Entrez un nom pour le modèle et une description, puis cliquez sur Copy (Copier).

-

Modifiez le modèle et ajoutez l’ID du VPN dans la configuration de base.

Cliquez sur les trois petits points (…) et choisissez Edit (Modifier).

L’ID du VPN peut être un nombre quelconque : 1 – 511 ou 513 – 65530. Le VPN 0 est réservé au Transport VPN et le VPN 512 est réservé au Managed VPN. Ce numéro est normalement identique à l’ID du VPN attribué aux réseaux d’entreprise pour communiquer entre le réseau d’entreprise et le service Cloud. -

Cliquez sur Update (Mettre à jour).

Étape 3 – Créer un modèle de fonctionnalité BGP

Vous avez également besoin d’un modèle BGP pour les détails du peering de la connexion.

Pour créer un modèle de fonctionnalité de BGP Cisco

-

Dans l’onglet Feature (Fonctionnalité) des modèles vManage, trouvez un modèle pour le modèle de périphérique C8000v et un type de BGP Cisco et copiez-le.

Remarque

Au lieu de copier le modèle, vous pouvez également ajouter un nouveau modèle de BGP Cisco pour un périphérique C8000v et le remplir avec les mêmes valeurs.

-

Entrez un nom pour le modèle et une description, puis cliquez sur Copy (Copier).

-

Modifiez le modèle (cliquez sur les trois petits points … pour le nouveau modèle et choisissez Edit [Modifier]) et entrez le numéro d’AS pour le MVE dans la section Basic Configuration (Configuration de base).

Cette valeur est spécifique au périphérique. -

Dans la section Neighbor (Voisin), cliquez sur +New Neighbor (Nouveau voisin) et spécifiez ces valeurs pour le côté Cloud de la connexion :

- Address (Adresse) – Spécifiez l’adresse IP du pair du côté cloud.

- Description – Entrez une description significative du modèle.

- Remote AS (AS distant) – Entrez le numéro d’AS du côté du Cloud : le numéro d’AS d’Azure est 12076.

-

Cliquez sur Update (Mettre à jour).

Étape 4 – Créer un modèle de fonctionnalité CLI Add-On

Vous avez également besoin d’un modèle d’extension CLI.

Pour créer un modèle de fonctionnalité d’extension CLI :

-

Trouvez un modèle pour le modèle de périphérique C8000v et un type de modèle CLI et copiez-le.

Le modèle CLI configure la sous-interface pour le MVE. -

Entrez un nom pour le modèle et une description, puis cliquez sur Copy (Copier).

-

Modifiez le modèle (cliquez sur les trois petits points … pour le nouveau modèle et choisissez Edit [Modifier]) et copiez les lignes suivantes dans la section Configuration CLI.

Si vous avez activé le VLAN de peering Azure unique :

interface GigabitEthernet1. {{interface-tag}} encapsulation dot1Q {{dot1Q-tag-s-tag-01}} vrf forwarding 100 ip address {{ip-address-subinterface-01}} ip mtu 1500 !Si vous n’avez pas activé le VLAN de peering Azure unique :

interface GigabitEthernet1. {{interface-tag}} encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}} vrf forwarding 100 ip address {{ip-address-subinterface-01}} ip mtu 1500 !Voici une explication pour chaque ligne.

Entrée CLI Description interface GigabitEthernet1. {{interface-tag-01}} Un champ de description pour la sous-interface. encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}} Le premier dot1Q est le S-tag. Ce tag (balise) est défini comme le tag A-End avec la VXC dans le Portail Megaport. Le second dot1Q est le C-tag. Cette balise est définie dans la console Azure avec le pair. (Si vous avez activé le VLAN de peering Azure unique, vous n’avez pas besoin de configurer la deuxième interface dot1Q.) vrf forwarding C’est le VPN pour votre pair. Cet exemple définit le VPN 100 et l’ajoute au modèle. ip address {{ip-address-subinterface-01}} L’adresse IP de l’interface - assignée par Microsoft. ip mtu ExpressRoute prend en charge une valeur MTU de 1500. -

Cliquez sur Update (Mettre à jour).

Étape 5 – Mettre à jour votre modèle de périphérique

Ensuite, nous devons ajouter les modèles de fonctionnalités à la copie du modèle de périphérique par défaut, puis définir les valeurs des fonctionnalités ajoutées.

Pour ajouter les modèles de fonctionnalités au modèle de périphérique

-

Dans l’onglet Device (Périphérique) de vManage Templates (Modèles vManage), trouvez la copie du modèle de périphérique que vous avez créée à l’étape 1 et cliquez sur les points de suspension (…) et choisissez Edit (Modifier).

-

Dans l’onglet Service VPN (VPN de service), cliquez sur +Add VPN (Ajouter un VPN).

-

Dans les modèles de VPN disponibles, mettez en évidence le modèle créé à l’étape 2, cliquez sur la flèche pour le déplacer vers les modèles de VPN sélectionnés et cliquez sur Next (Suivant).

L’étape de sélection des sous-modèles apparaît. - Dans les modèles supplémentaires de VPN Cisco, cliquez sur Cisco BGP (BGP Cisco).

- Dans le menu Cisco BGP, choisissez le modèle de BGP que vous avez créé à l’étape 3 et cliquez sur Add (Ajouter).

-

Dans l’onglet Modèles supplémentaires, sélectionnez le modèle d’extension CLI que vous avez créé à l’étape 4 et cliquez sur Update (Mise à jour).

Un écran s’affiche et répertorie le modèle de périphérique mis à jour. Vous devez modifier ce modèle pour ajouter des valeurs pour les nouveaux champs et associer un MVE. -

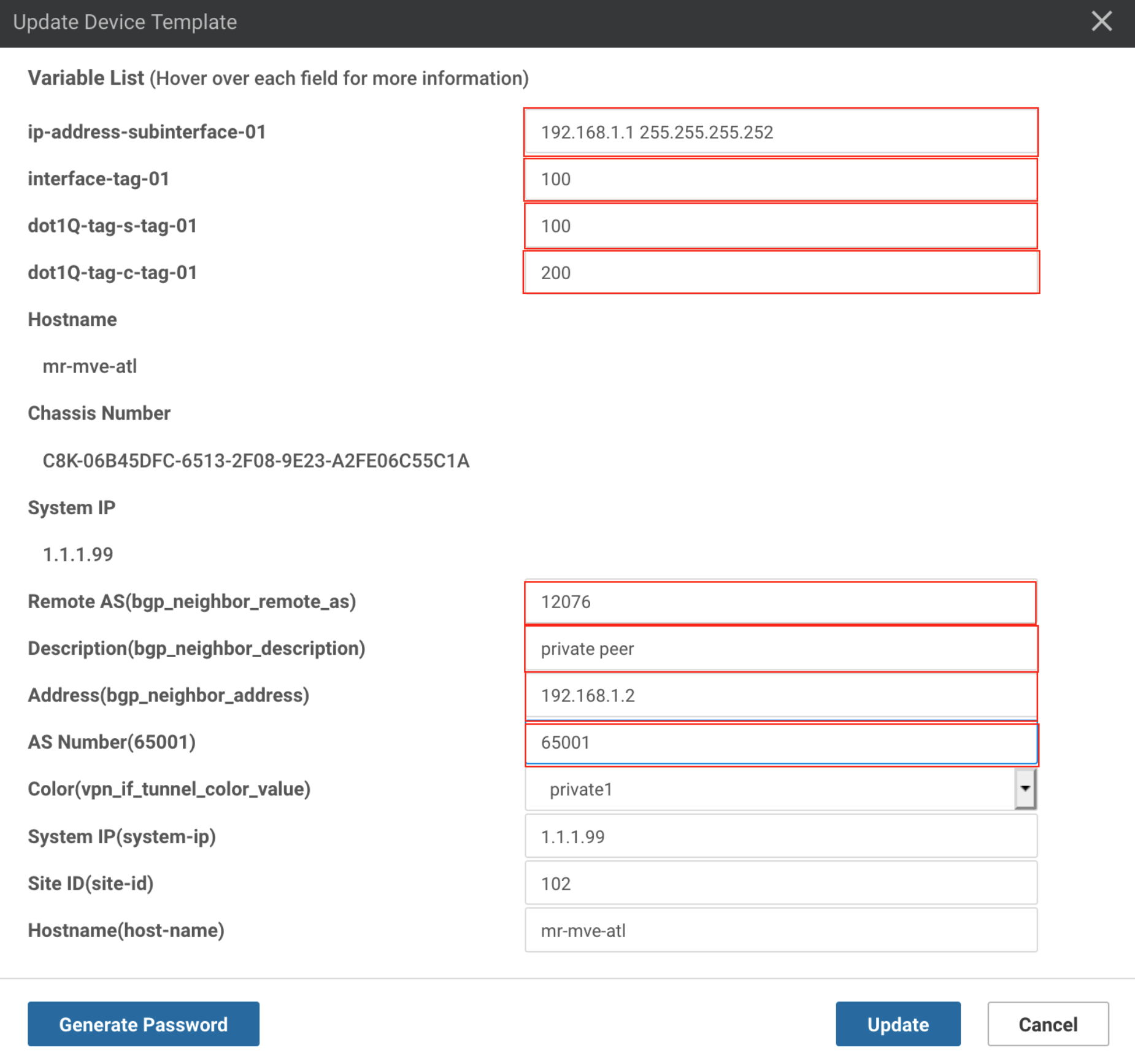

Cliquez sur les trois petits points (…) et choisissez Edit (Modifier).

Les paramètres du périphérique apparaissent avec les nouveaux champs définis dans les modèles de fonctionnalités.

- Saisissez les valeurs de ces nouveaux champs :

- ip-address-subinterface – Spécifiez l’adresse IP de l’interface. Il s’agit de la première adresse IP du sous-réseau principal /30 assignée au pair dans la console Azure.

- interface-tag – Cette valeur est identique à dot-1q-s-tag. Vous pouvez trouver cette valeur dans les détails de la connexion VXC sur le Portail Megaport : cliquez sur l’icône de l’engrenage pour la VXC, choisissez Details (Détails), et utilisez la valeur VLAN A-End.

- dot-1q-s-tag – Le S-tag dot1Q. Cette valeur est la même que celle de interface-tag. Vous pouvez trouver cette valeur dans les détails de la connexion VXC sur le Portail Megaport : cliquez sur le nom de la VXC, choisissez Details (Détails), et utilisez la valeur VLAN A-End. (Si vous avez activé le VLAN de peering Azure unique, vous n’avez pas besoin de configurer cette interface.)

- dot-1q-c-tag – Le C-tag dot1Q. Cette balise est définie dans la console Azure avec le pair.

- Remote AS(bgp_neighbor_remote_as) (AS distant) – Le numéro d’AS pour ExpressRoute est 12076.

- Description(bgp_neighbor_description) – Entrez une description significative du modèle pour le pair BGP.

- Address(bgp_adresse_voisin) (Adresse) – Spécifiez l’adresse IP du pair du routeur ExpressRoute MSEE. Il s’agit de la deuxième adresse IP disponible du sous-réseau principal /30 assignée au pair dans la console Azure.

- AS Number (Numéro AS) – Spécifiez le numéro AS du MVE.

-

Cliquez sur Update (Mettre à jour).

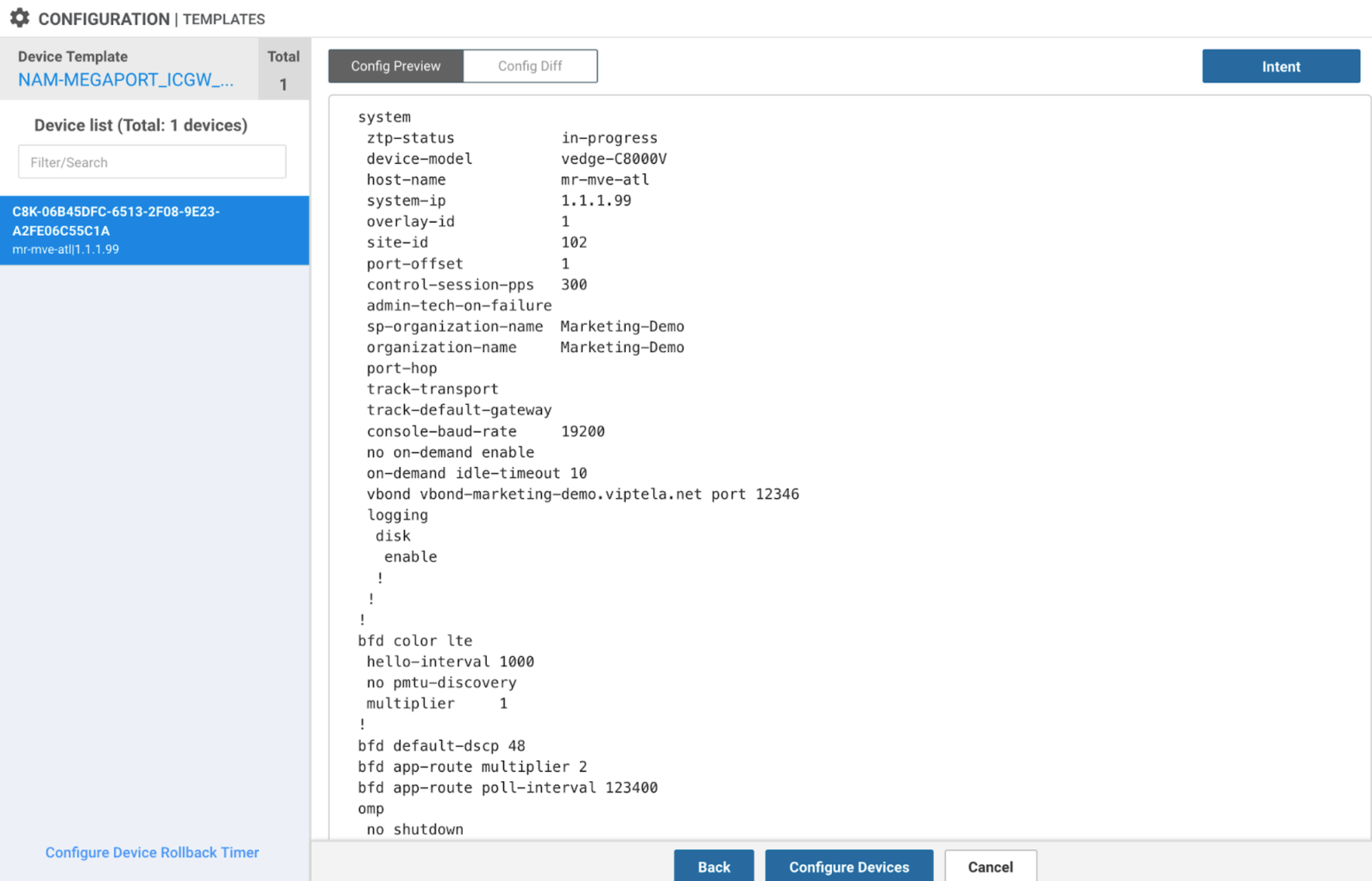

vManage affiche un aperçu de la configuration. Cliquez sur Config Diff pour revoir les modifications. (Les modifications sont surlignées en vert). -

Sélectionnez le MVE dans la liste des périphériques.

-

Vérifiez les modifications et cliquez sur Configure Devices (Configurer les périphériques).

vManage charge le modèle. Une fois terminé, le statut indique le succès.

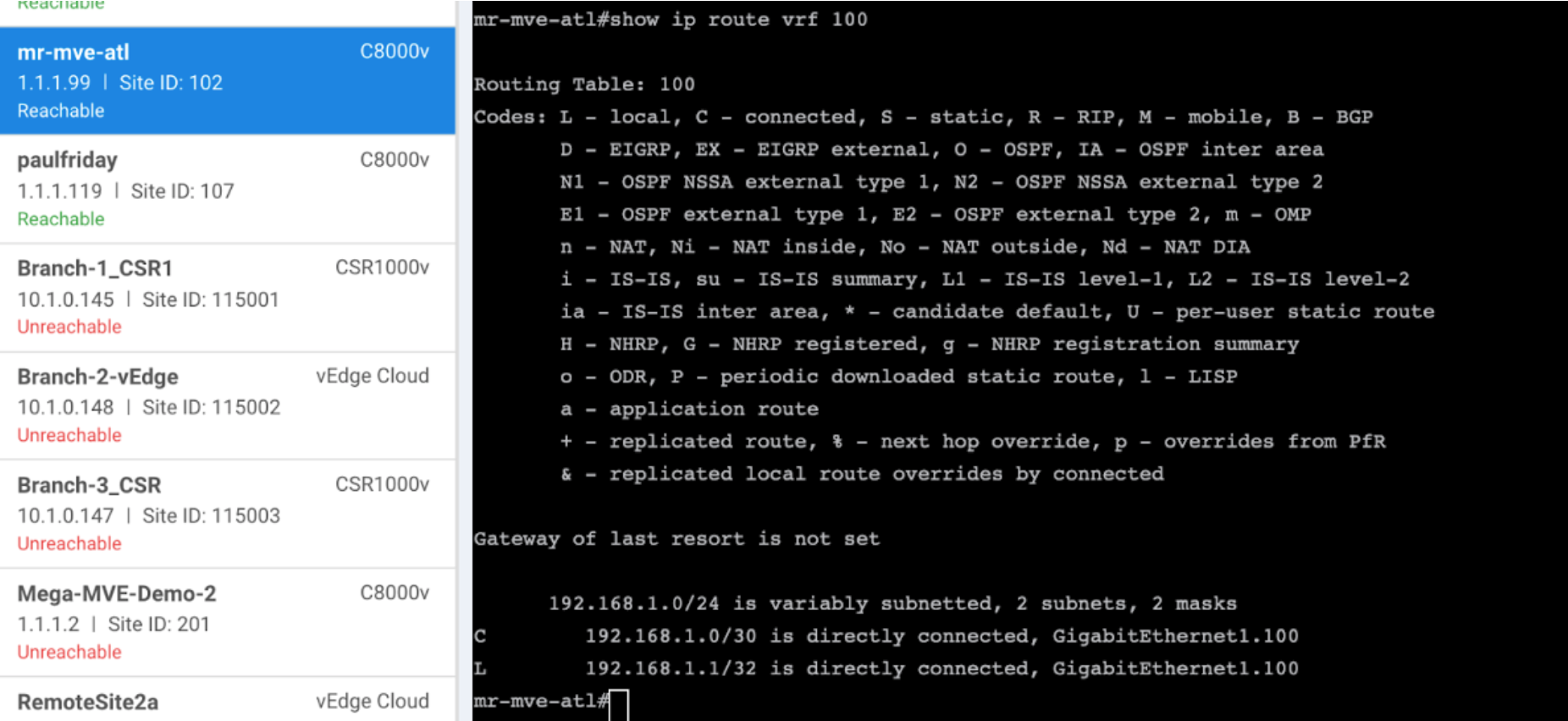

Vérifier la connexion ExpressRoute

Vous pouvez vérifier la connexion ExpressRoute à partir de la console Azure. Examinez l’ARP et la table des routes.

Vous pouvez également vérifier à partir de vManage.

Pour vérifier à partir de vManage

- Allez dans Tools (Outils) > SSH Terminal (Terminal SSH) et connectez-vous à votre MVE.

- Entrez la commande suivante pour voir les routes annoncées par le pair VPN :

show ip route vrf 100

Ajout d’une connexion secondaire

Pour ajouter une VXC secondaire, répétez le processus d’ajout d’un VPN au modèle de périphérique et mettez à jour le modèle CLI avec une deuxième sous-interface.

interface GigabitEthernet1. {{interface-tag}}

encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}}

vrf forwarding 100

ip address {{ip-address-subinterface-01}}

ip mtu 1500

!

interface GigabitEthernet1. {{interface-tag}}

encapsulation dot1Q {{dot1Q-tag-s-tag-01}} second-dot1q {{dot1Q-tag-c-tag-01}}

vrf forwarding 100

ip address {{ip-address-subinterface-01}}

ip mtu 1500

!