Options de chiffrement AWS pour un haut débit et une haute résilience

Ce sujet décrit deux scénarios pour créer des connexions réseau chiffrées à AWS avec un haut débit et une haute résilience.

- Scénario 1 – Connexion chiffrée au cloud privé virtuel (VPC) de transit

- Scénario 2 – Connexion chiffrée à la passerelle de transit (TGW)

Conditions préalables

- Deux emplacements compatibles avec Megaport avec des zones de diversité établies.

- Une connexion hébergée par AWS Direct Connect (utilisée comme exemple dans cette rubrique) ou une connexion d’interface virtuelle hébergée (VIF hébergée).

- Taille suffisante de l’instance Elastic Compute Cloud (EC2) exécutant l’appliance réseau virtuelle (NVA) au sein d’AWS pour gérer le chiffrement à haut débit.

Considérations clés

- Le débit maximal est principalement déterminé par la quantité de calcul disponible sur les appareils qui gèrent les chiffrements (tels que les appliances réseau virtuelles, les pare-feu ou les routeurs).

- Les objectifs globaux de temps de disponibilité déterminent le nombre d’appareils, de connexions sous-jacentes et de tunnels superposés (par exemple 99,9 % ou 99,99 %, une mesure distincte du nombre de l’accord de niveau de service).

- Le protocole et la configuration de routage déterminent le temps de basculement et la rapidité avec laquelle un appareil détecte une défaillance. Dans certains cas, une fermeture progressive peut ne pas être possible.

Scénario 1 : Connexion chiffrée au cloud privé virtuel (VPC) de transit

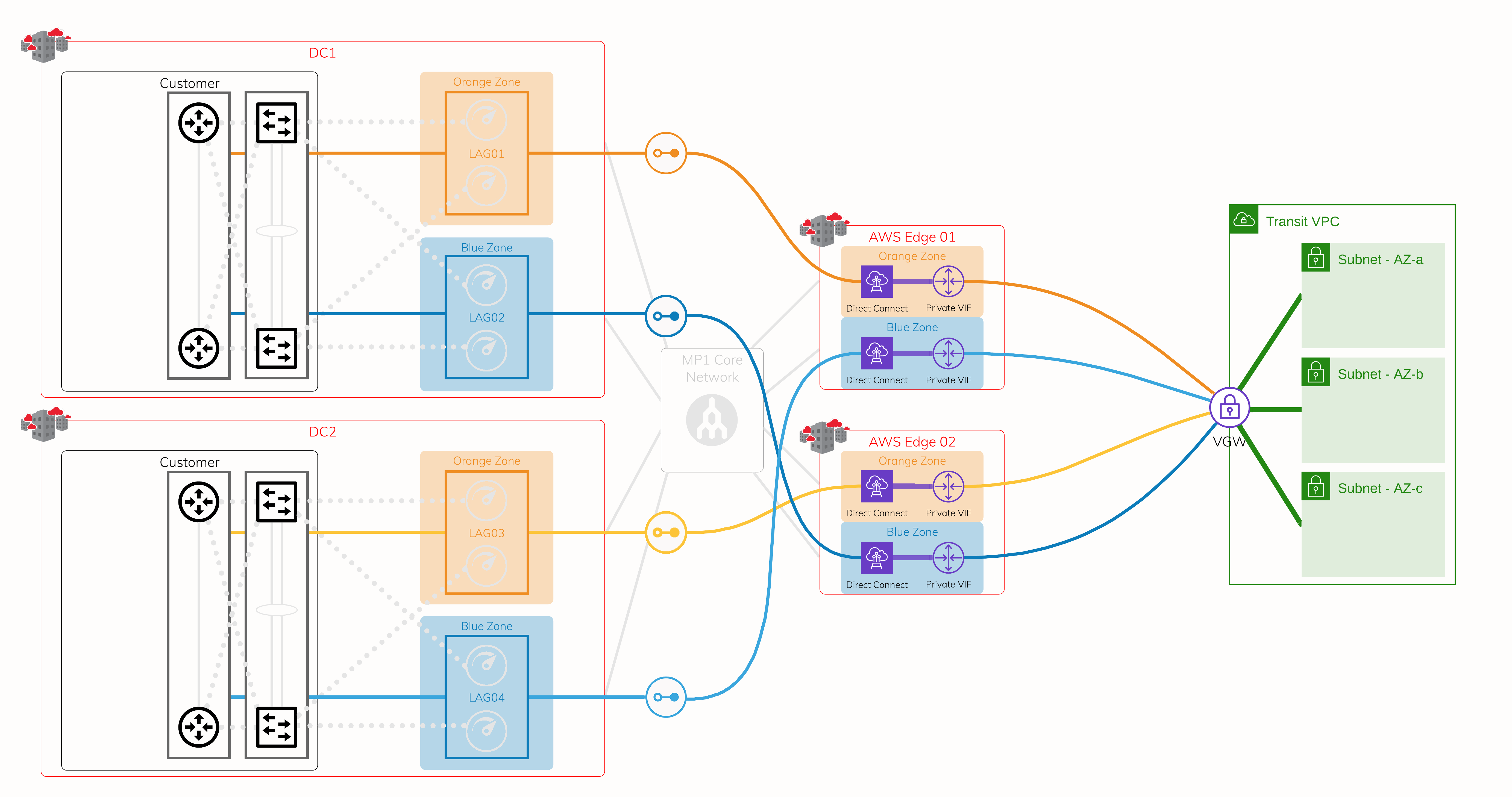

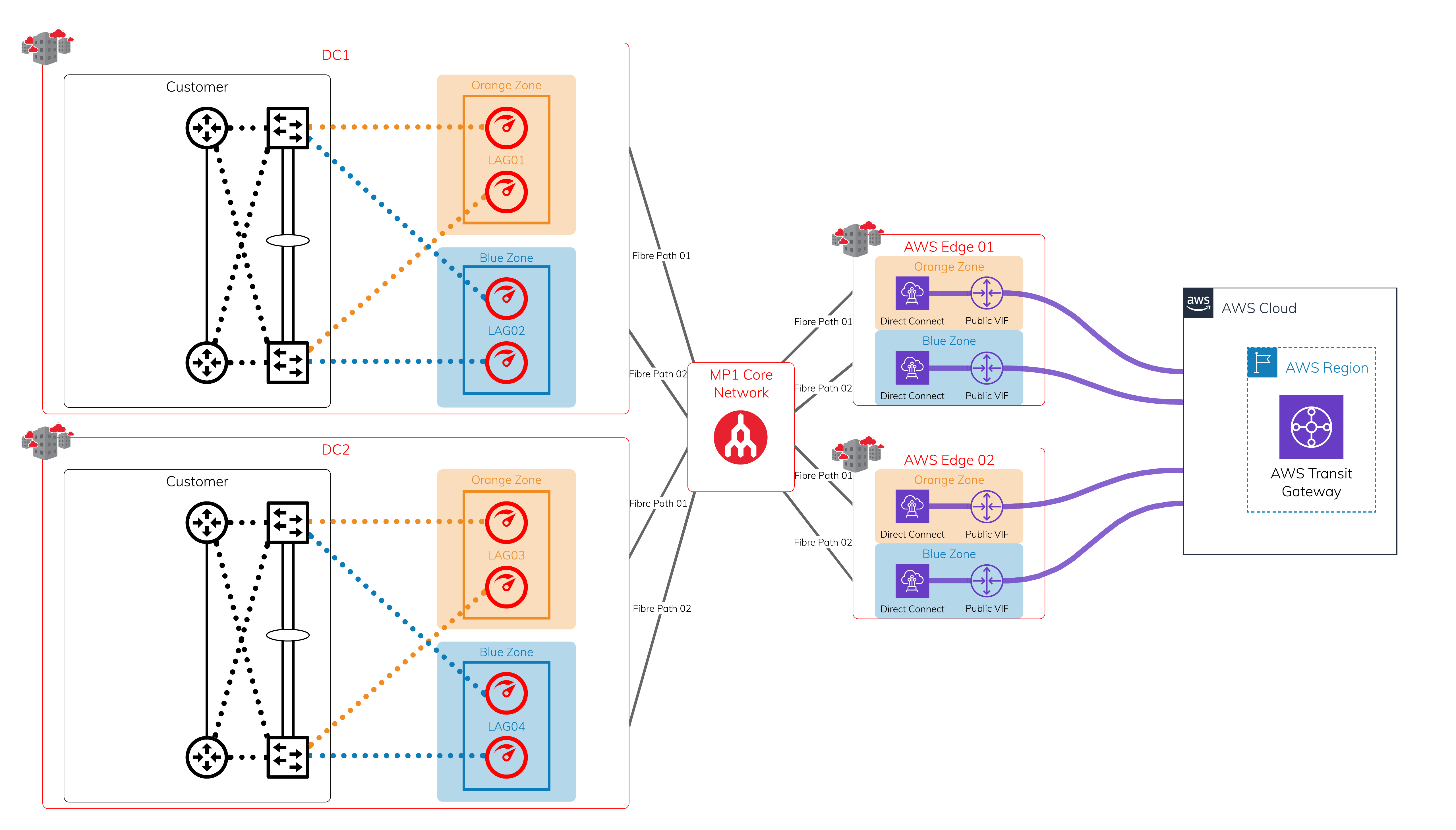

Couche physique - Emplacements Megaport et compatibles avec Megaport + emplacements périphériques AWS

Dans chaque zone de diversité, vous pouvez avoir un seul port ou une paire de ports dans un groupe d’agrégation de liens (LAG). Chaque emplacement compatible avec Megaport est protégé par deux chemins de fibre optique divers connectés au réseau central mondial de Megaport.

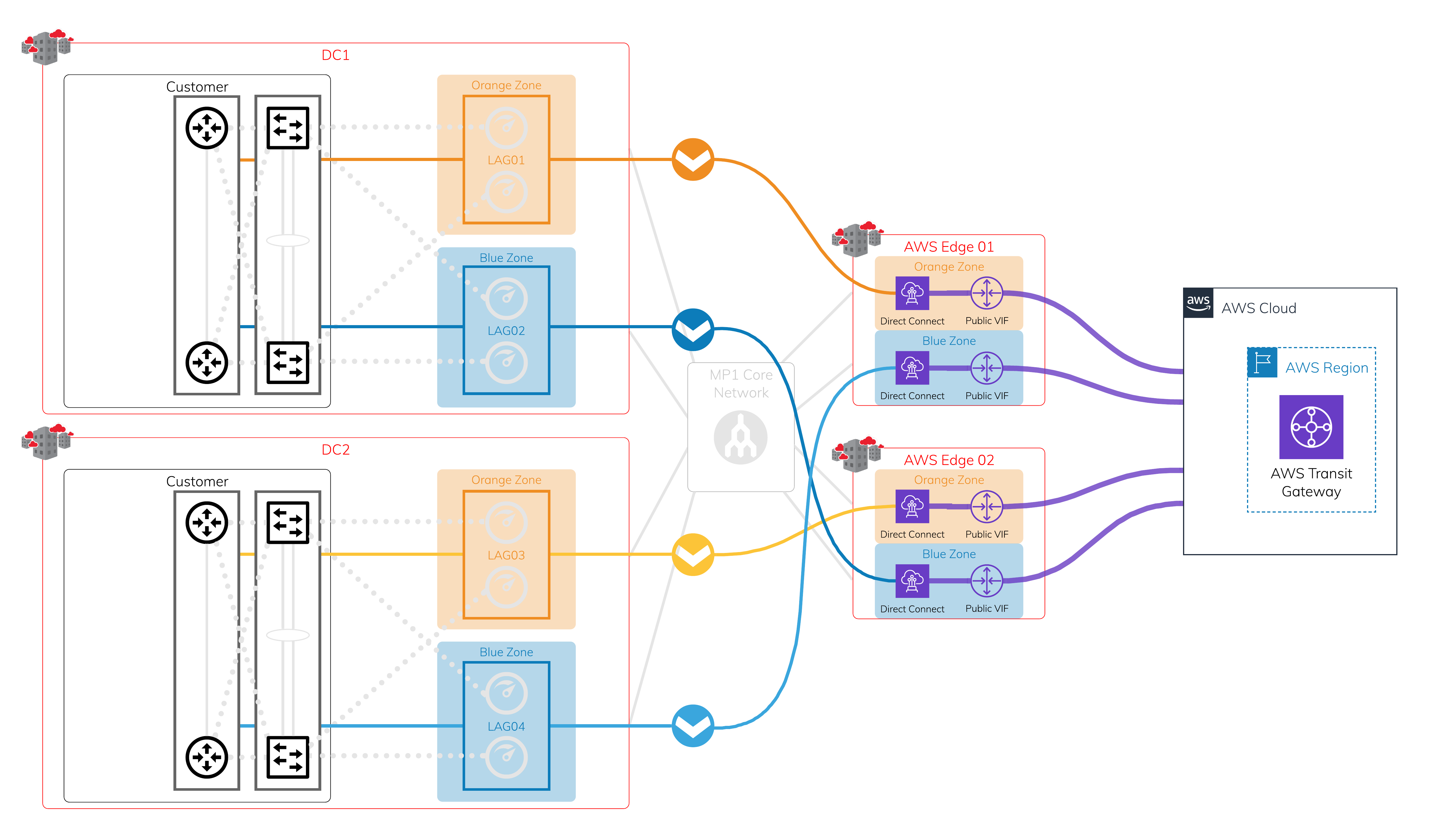

Couche 2 - Connexion transversale virtuelle (VXC)

En exploitant la couche physique protégée, créez une VXC (circuit de couche 2) pour vous connecter à chaque on-ramp où Megaport rencontre le réseau périphérique AWS. Chaque emplacement de connexion hébergée dispose d’une infrastructure physique diverse. Cette illustration montre quatre VXC connectant quatre appareils sur Megaport à AWS à des emplacements périphériques AWS. Utilisez une interface virtuelle privée sur AWS Direct Connect, de sorte qu’elle soit rattachée à la passerelle privée virtuelle (VGW) cible ou à une passerelle Direct Connect sur la VGW.

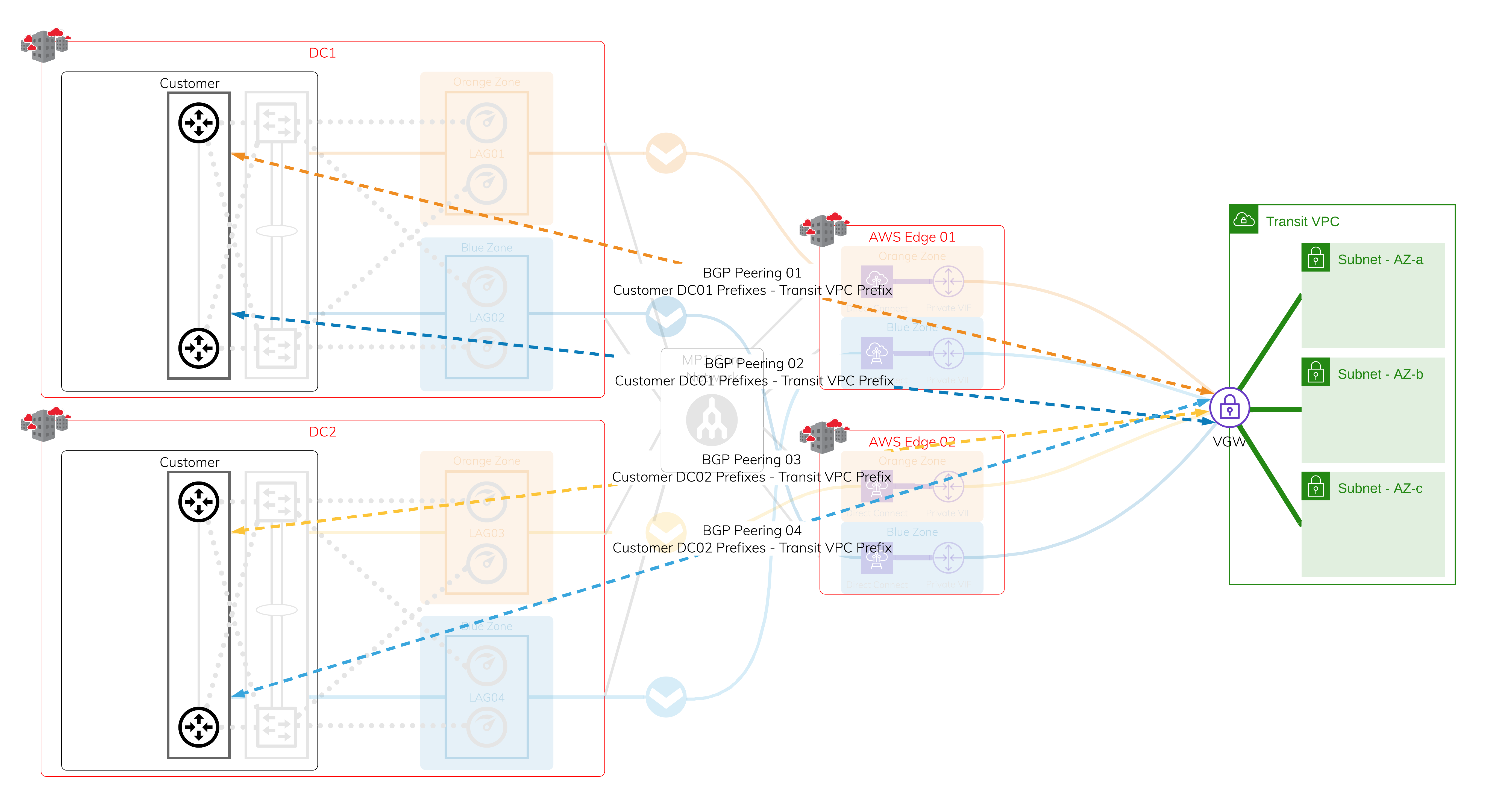

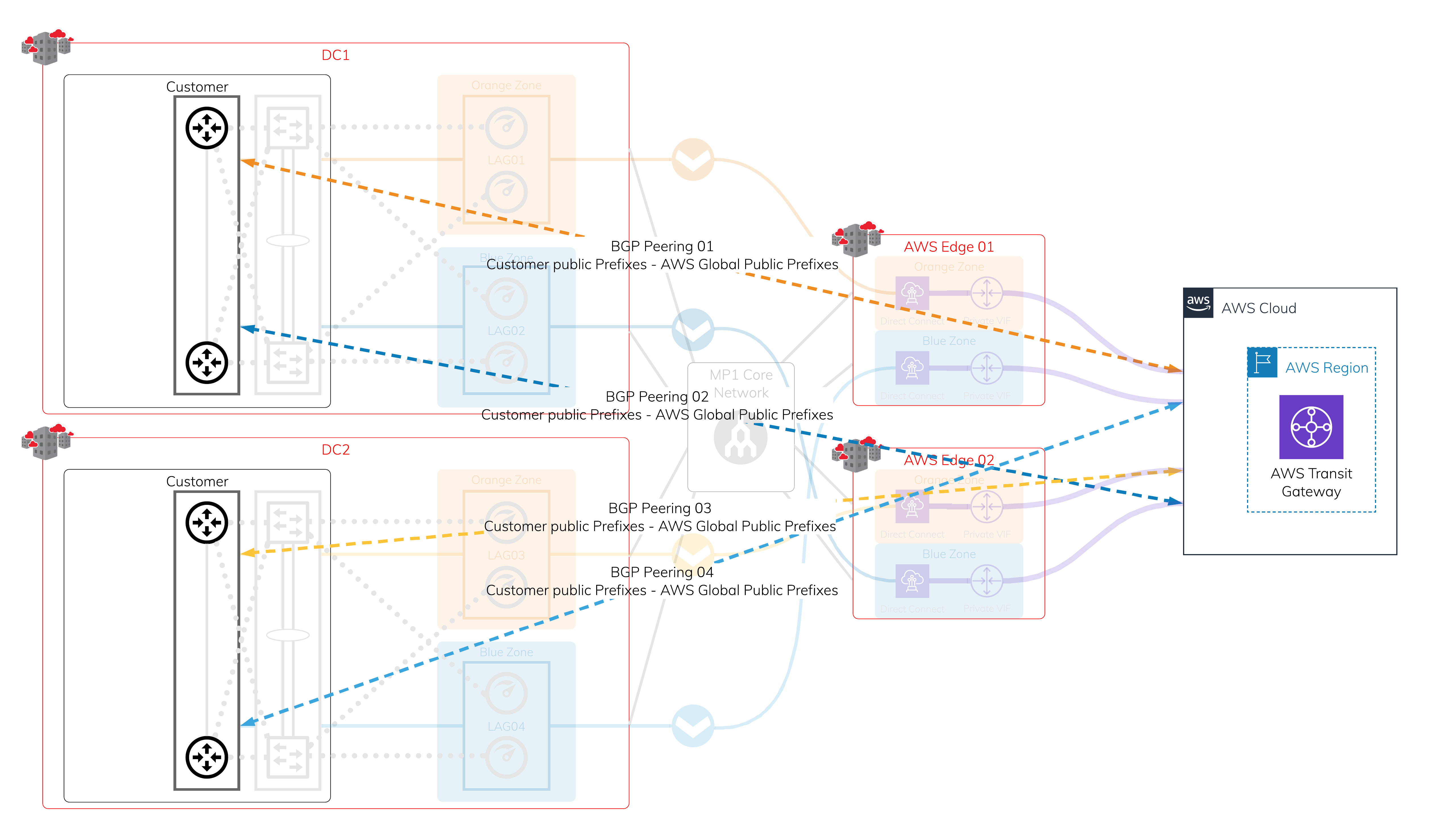

Couche 3 - Sessions BGP et IP

Attribuez des adresses IP et établissez une session BGP via chacune des VXC créées précédemment. Si l’une des sessions est interrompue, les sessions BGP actives sont disponibles pour le basculement.

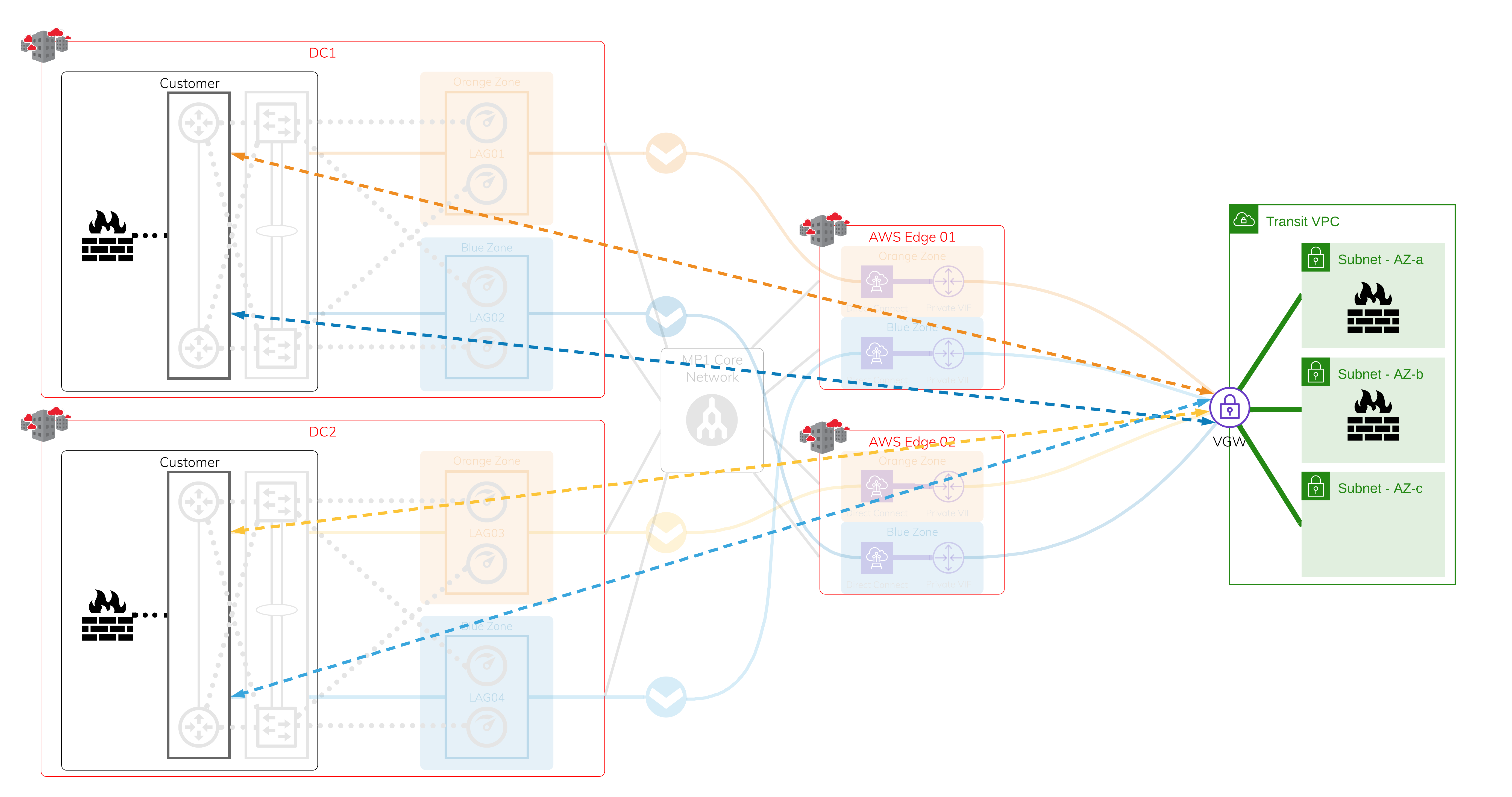

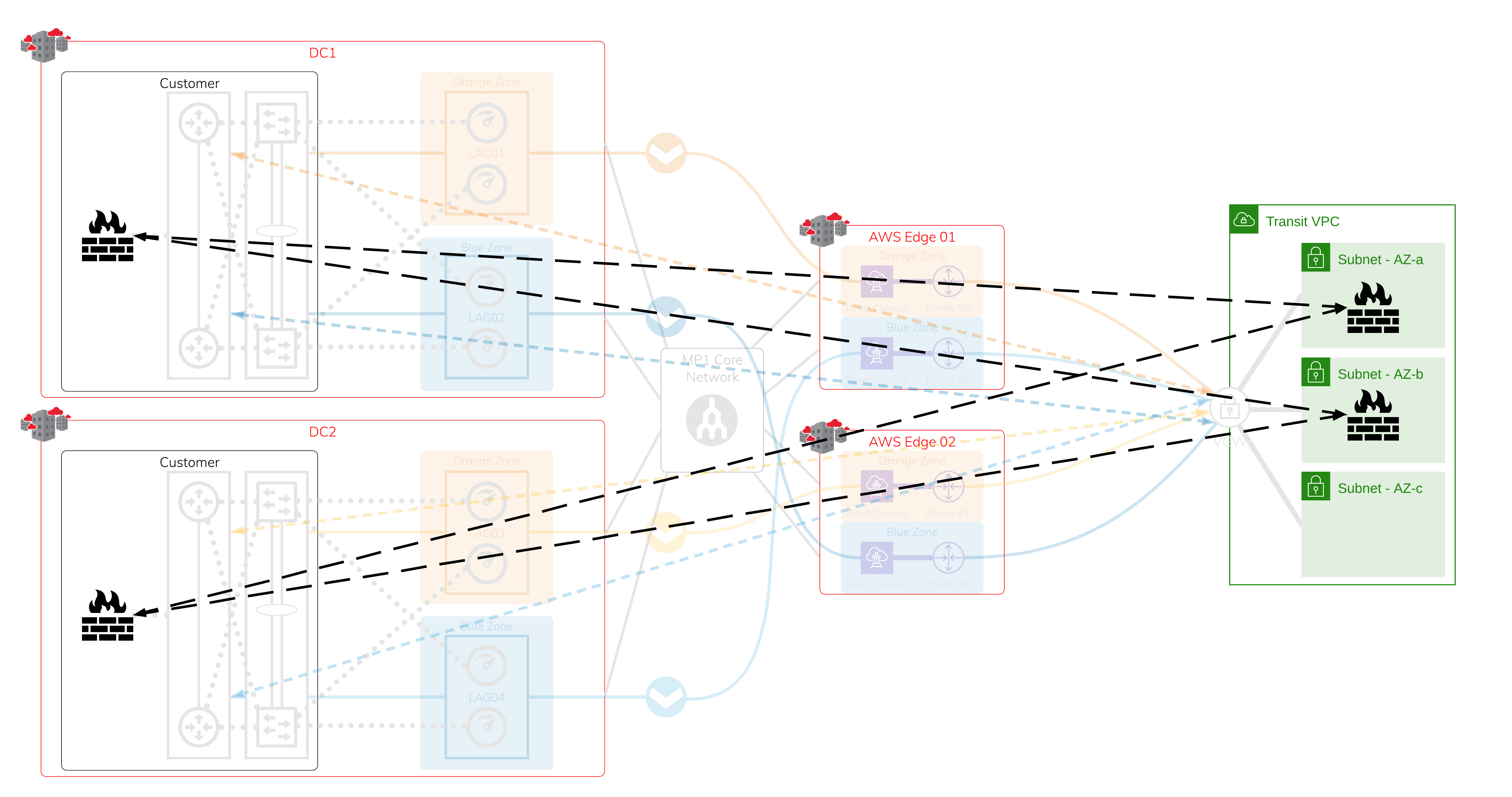

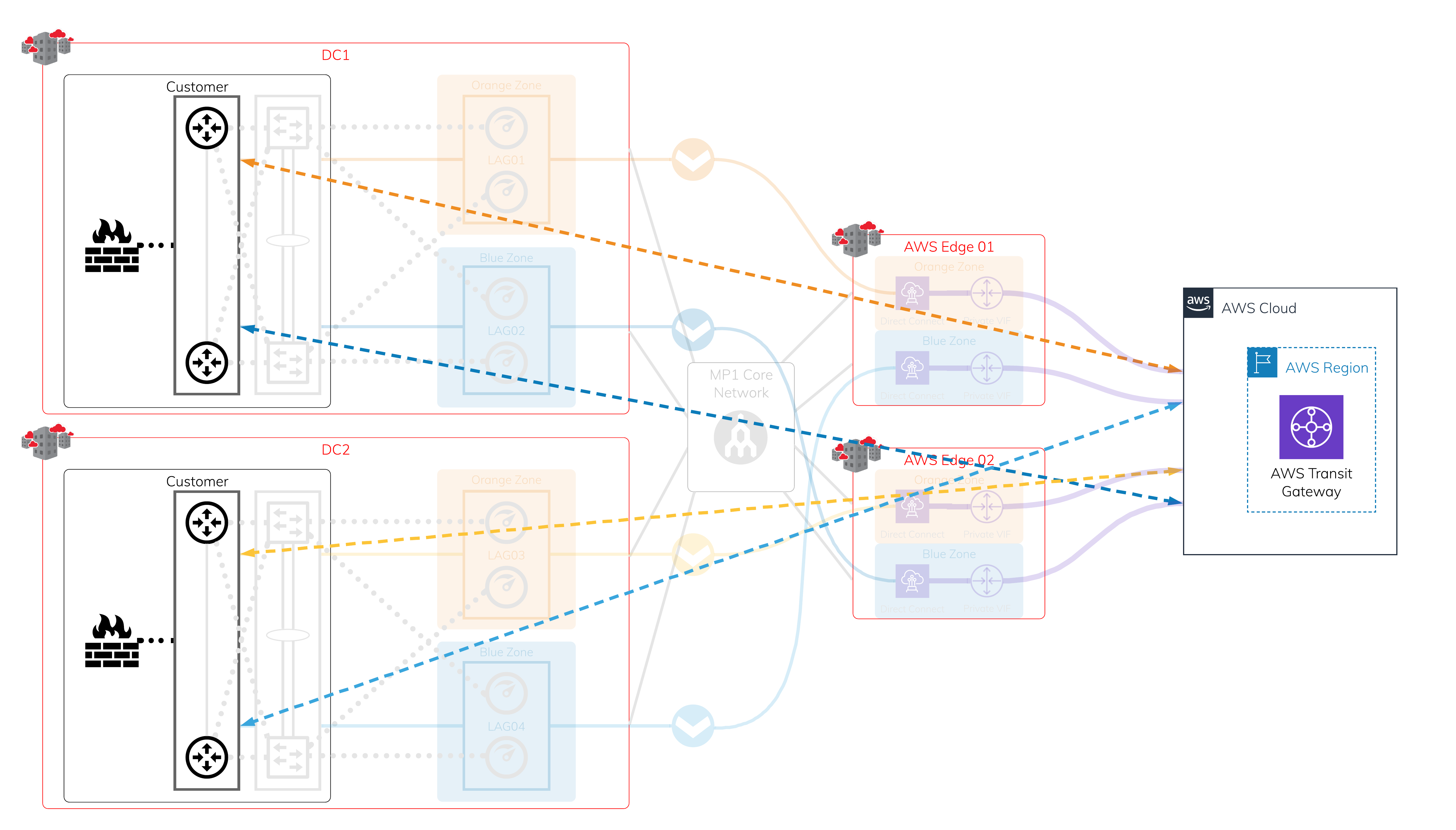

Appliances réseau virtuelles au sein du VPC de transit et des pare-feu sur site

L’exigence pour le temps de disponibilité détermine le nombre d’appareils sur site et d’appliances réseau virtuelles (NVA) dans AWS ; il peut s’agir d’un groupe ou d’une pile de deux appareils ou plus dans chaque centre de données.

Tunnels chiffrés

Vous pouvez établir des tunnels chiffrés en utilisant les protocoles standards de l’industrie ou les protocoles propriétaires des fournisseurs. Le débit maximal dépend de la puissance de calcul disponible sur les NVA et du pare-feu sur site. Chaque tunnel chiffré est protégé par la configuration de l’infrastructure du réseau.

Pour un basculement plus rapide et automatisé, nous vous recommandons de mettre en place des protocoles de routage dynamique via les tunnels chiffrés qui sont séparés du réseau sous-jacent.

Scénario 2 : connexion chiffrée à une TGW

Couche physique - Emplacements Megaport et compatibles avec Megaport + emplacements périphériques AWS

Dans chaque zone de diversité, vous pouvez avoir un seul port ou une paire de ports dans un LAG. Chaque emplacement compatible avec Megaport est protégé par deux chemins de fibre optique divers connectés au réseau central mondial de Megaport.

Couche 2 - VXC

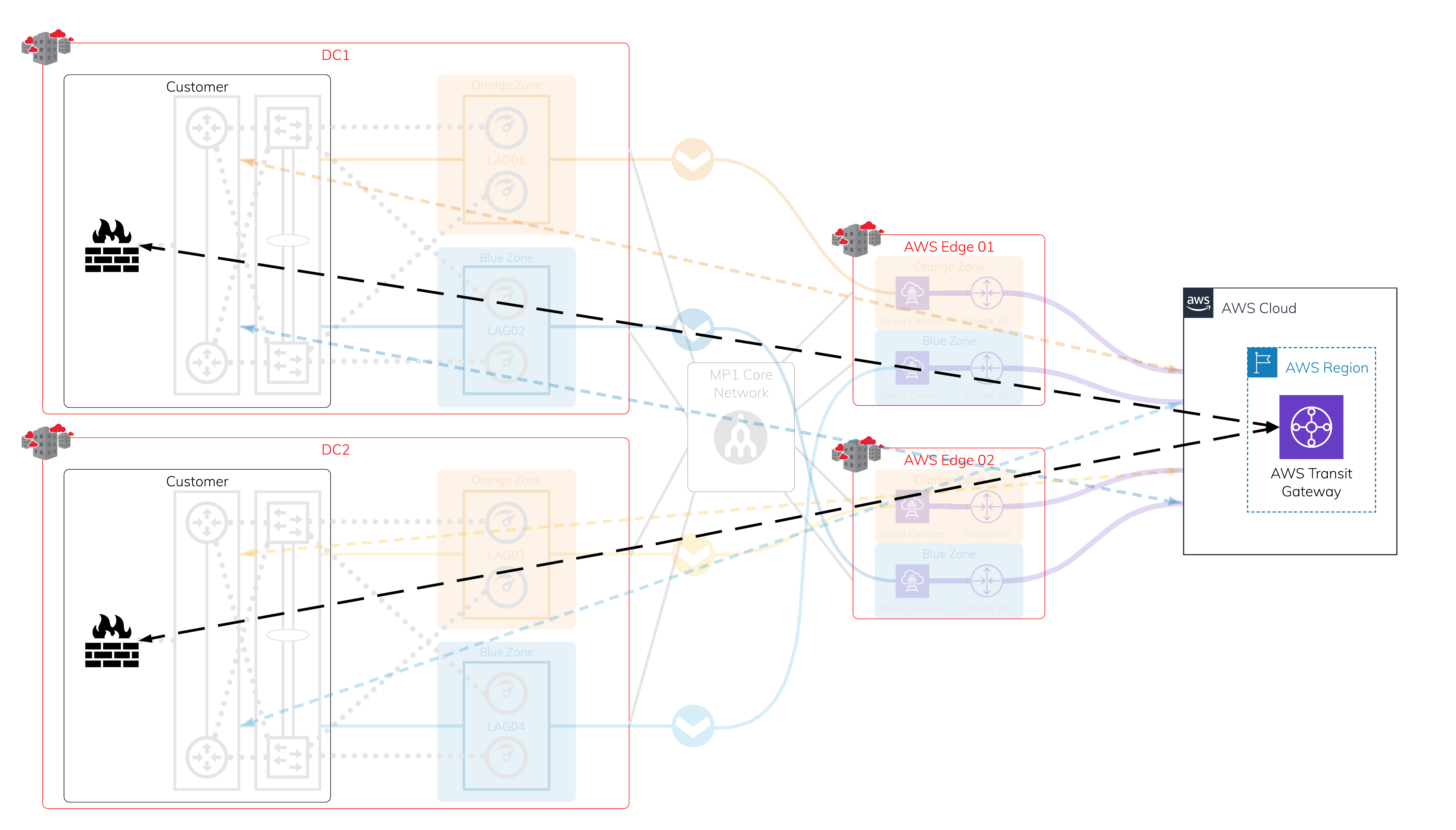

En exploitant la couche physique protégée, créez une VXC pour vous connecter à chaque on-ramp où Megaport rencontre le réseau périphérique AWS. Chaque emplacement de connexion hébergée dispose d’une infrastructure physique diverse. Cette illustration montre quatre VXC connectant quatre appareils différents sur Megaport à AWS à des emplacements périphériques AWS. Assurez-vous d’utiliser une interface virtuelle publique via AWS Direct Connect pour recevoir tous les préfixes mondiaux publics AWS.

Couche 3 - Sessions BGP et IP

Attribuez une adresse IP publique que vous possédez à chaque VXC que vous avez créée et établissez une session BGP. En cas d’interruption, quatre sessions BGP actives sont disponibles pour faciliter le basculement.

Remarque

Si vous ne possédez aucune adresse IP publique, voir Création de connexions MCR vers AWS.

Utilisation d’appareils sur site pour établir des connexions VPN IPsec à la TGW

Le nombre d’appareils sur site dépend de votre exigence en matière de temps de disponibilité. Vous pouvez avoir un groupe ou une pile de deux appareils ou plus dans chaque centre de données.

Mise en place de tunnels VPN IPsec pour la passerelle de transit

Chaque connexion VPN créée dans AWS dispose de deux tunnels disponibles pour la haute disponibilité (HA) avec un débit maximal de 1,25 Gbit/s. Vous pouvez utiliser le routage ECMP (Equal-Cost Multi-Path, ou routage multi-chemin à coût égal) pour créer plusieurs connexions VPN afin d’obtenir un débit allant jusqu’à 50 Gbits/s.