Créer une VIF hébergée sur AWS pour un MVE avec Fortinet SD-WAN

Les VIF hébergées peuvent se connecter à des services cloud AWS publics ou privés : une VIF hébergée ne peut pas se connecter à une interface virtuelle de transit. Ces connexions partagent la bande passante.

Pour créer une VIF hébergée à partir d’un MVE vers AWS

-

Dans le Portail Megaport, allez à la page Services et sélectionnez le MVE que vous souhaitez choisir pour la connexion.

-

Cliquez sur +Connection (+Connexion) puis sur Cloud.

-

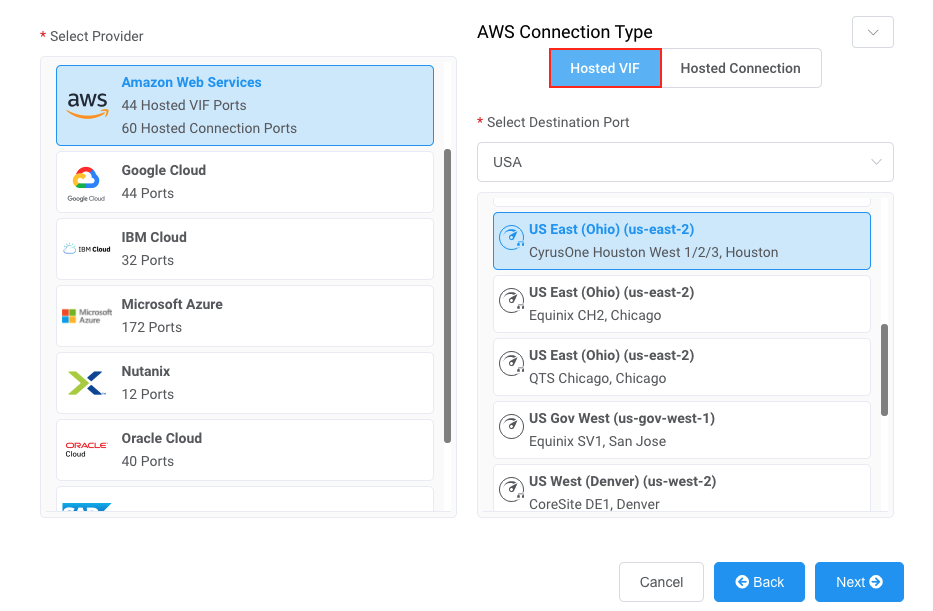

Sélectionnez AWS comme fournisseur de services, sélectionnez Hosted VIF (VIF hébergée) comme Type de connexion AWS, sélectionnez le port de destination et cliquez sur Next (Suivant).

Vous pouvez utiliser le filtre Country (Pays) pour restreindre la sélection.

-

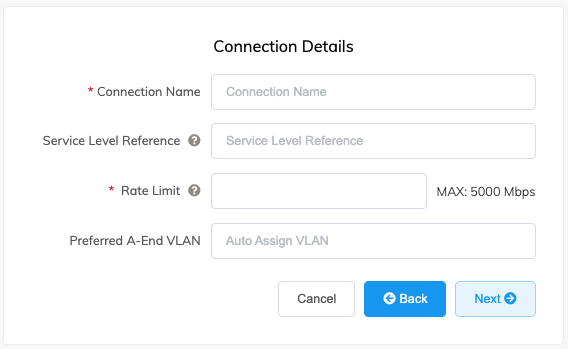

Précisez ces détails de connexion :

- Name your connection (Nommez votre connexion) – Le nom de votre VXC qui doit apparaître sur le Portail Megaport. (Conseil : utilisez le même nom de connexion AWS sur l’écran suivant afin de faciliter la mise en correspondance).

- Service Level Reference (Référence de niveau de service) (optionnelle) – Spécifiez un numéro d’identification unique pour la VXC à utiliser à des fins de facturation, tel qu’un numéro de centre de coûts ou un ID client unique. Le numéro de référence de niveau de service apparaît pour chaque service dans la section Produit de la facture. Vous pouvez également modifier ce champ pour un service existant.

Remarque

Les comptes gérés par les partenaires peuvent appliquer un accord partenaire à un service. Pour plus de détails, voir Association d’une transaction à un service.

- Rate Limit (Débit maximal) – Il s’agit de la vitesse de votre connexion en Mbits/s. Les valeurs acceptées vont de 1 Mbit/s à 5 Gbits/s, par incréments d’1 Mbit/s. Notez que la somme de toutes les VXC hébergées dans un service peuvent dépasser la capacité du MVE, mais le total n’explosera jamais au-delà de la capacité du MVE.

- Preferred A-End VLAN (VLAN A-End préféré) – Le cas échéant, spécifiez un ID VLAN inutilisé pour cette connexion.

Il doit s’agir d’un ID VLAN unique sur ce MVE, qui peut être compris entre 2 et 4093. Si vous indiquez un ID VLAN déjà utilisé, le système affiche le prochain numéro VLAN disponible. L’ID VLAN doit être unique pour pouvoir procéder à la commande. Si vous ne spécifiez pas de valeur, Megaport vous en attribuera une.

-

Cliquez sur Next (Suivant).

-

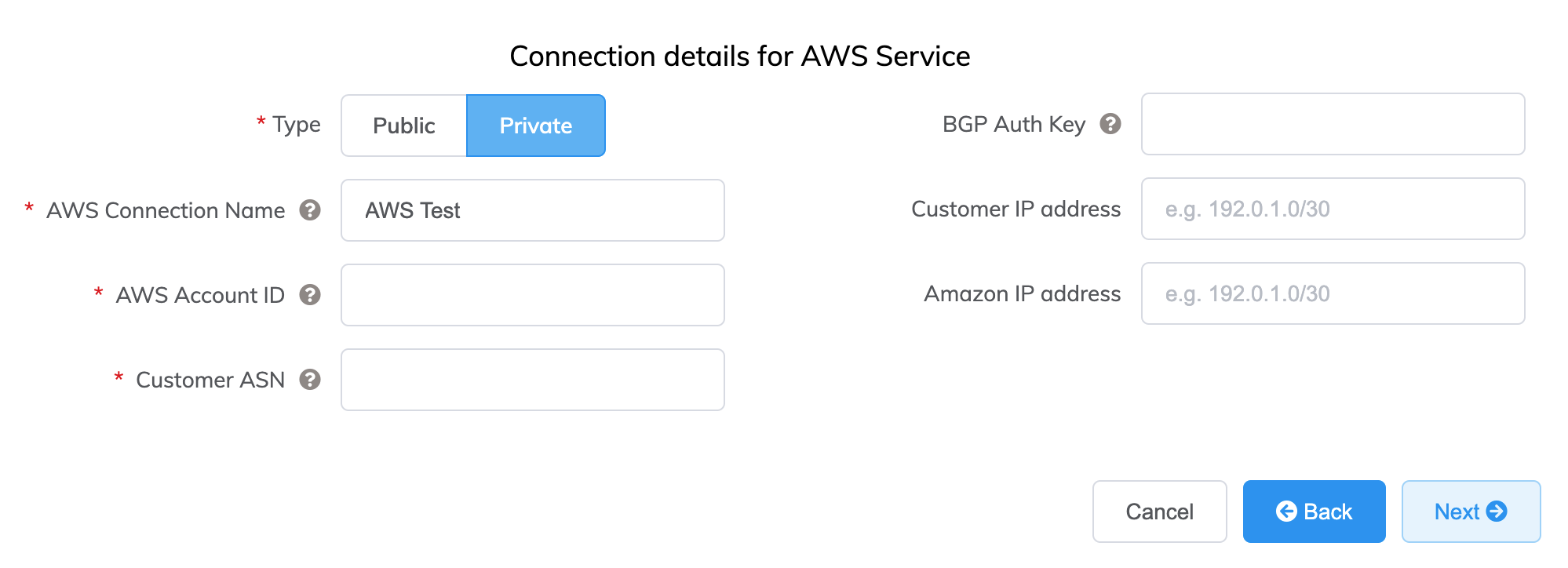

Précisez les détails du service AWS.

Voici les détails de chaque champ :

-

Sélectionnez Public (publique) ou Private (privée).

Private (Privée) – Accédez à des services AWS privés tels qu’un VPC, des instances EC2, des équilibreurs de charge, des instances RDS DB, sur l’espace d’adresse IP privée.

Public (Publique) – Accédez aux services AWS publics comme Amazon Simple Storage Service (S3), DynamoDB, CloudFront et Glacier. Vous recevrez également les préfixes IP mondiaux Amazon (approximativement 2 000 préfixes).

Remarque : Les VIF publiques nécessitent une intervention manuelle d’Amazon et peuvent prendre jusqu’à 72 heures. -

AWS Connection Name (Nom de la connexion AWS) – Il s’agit d’un champ de texte qui portera le nom de votre interface virtuelle qui apparaît dans la console AWS. Le nom de la connexion AWS est automatiquement renseigné avec le nom spécifié dans une étape précédente.

-

AWS Account ID (ID du compte AWS) – Il s’agit de l’ID du compte auquel vous souhaitez vous connecter. Vous pouvez trouver cette valeur dans la section Management (Gestion) de votre console AWS.

-

Customer ASN (ASN client) – Champ facultatif qui précise l’ASN utilisé pour les sessions de peering BGP sur toutes les VXCs connectées au MVE. Cette valeur est définie lors de la configuration du MVE et, une fois définie, elle ne peut pas être modifiée.

-

BGP Auth Key (Clé d’auth. BGP) – Un champ facultatif permettant de spécifier la clé BGP MD5. Si vous laissez ce champ vide, Megaport négocie automatiquement une clé pour vous avec AWS, et affiche la clé dans le Portail Megaport. (La clé n’est pas affichée dans la console AWS.)

-

Customer IP Address (Adresse IP client) – L’espace d’adressage IP (au format CIDR) utilisé sur votre réseau pour le peering. Ce champ est facultatif pour les connexions privées. S’il est laissé vide, Megaport attribue une adresse.

-

Amazon IP Address (Adresse IP Amazon) – L’espace d’adressage IP au format CIDR assigné dans le réseau VPC AWS pour le peering. Ce champ est facultatif pour les connexions privées et s’il est laissé vide, Megaport attribue automatiquement une adresse.

-

Prefixes (Préfixes) – (visible uniquement pour les connexions publiques) Un champ facultatif pour les préfixes IP à annoncer à AWS. Précisez les préfixes que vous annoncerez lors du déploiement d’une Direct Connect publique (Adresses IPv4 attribuées par un RIR uniquement).

Une fois que vous avez configuré les préfixes pour une connexion publique, vous ne pouvez plus les modifier et le champ est grisé. Pour modifier cette valeur, créez un ticket d’assistance avec AWS afin qu’ils puissent effectuer ce changement de manière non impactante. Vous pouvez également annuler la VIF hébergée et passer une nouvelle commande. Dans les deux cas, vous devez attendre qu’AWS approuve manuellement la demande.

-

-

Cliquez sur Next (Suivant) pour passer au résumé des détails de la connexion, ajoutez la VXC au panier, et commandez la connexion.

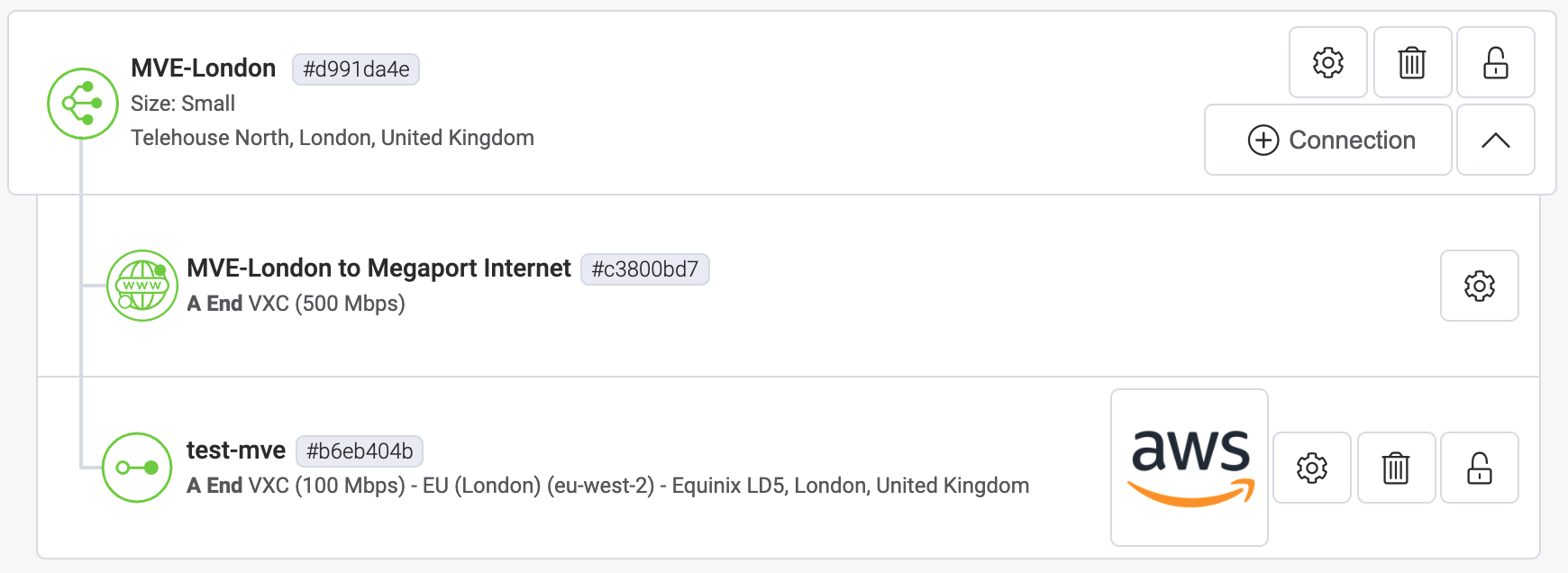

La VXC AWS apparaît comme une connexion pour le MVE dans le Portail Megaport.

Ensuite, acceptez la connexion dans AWS.

Accepter l’interface virtuelle pour les connexions privées

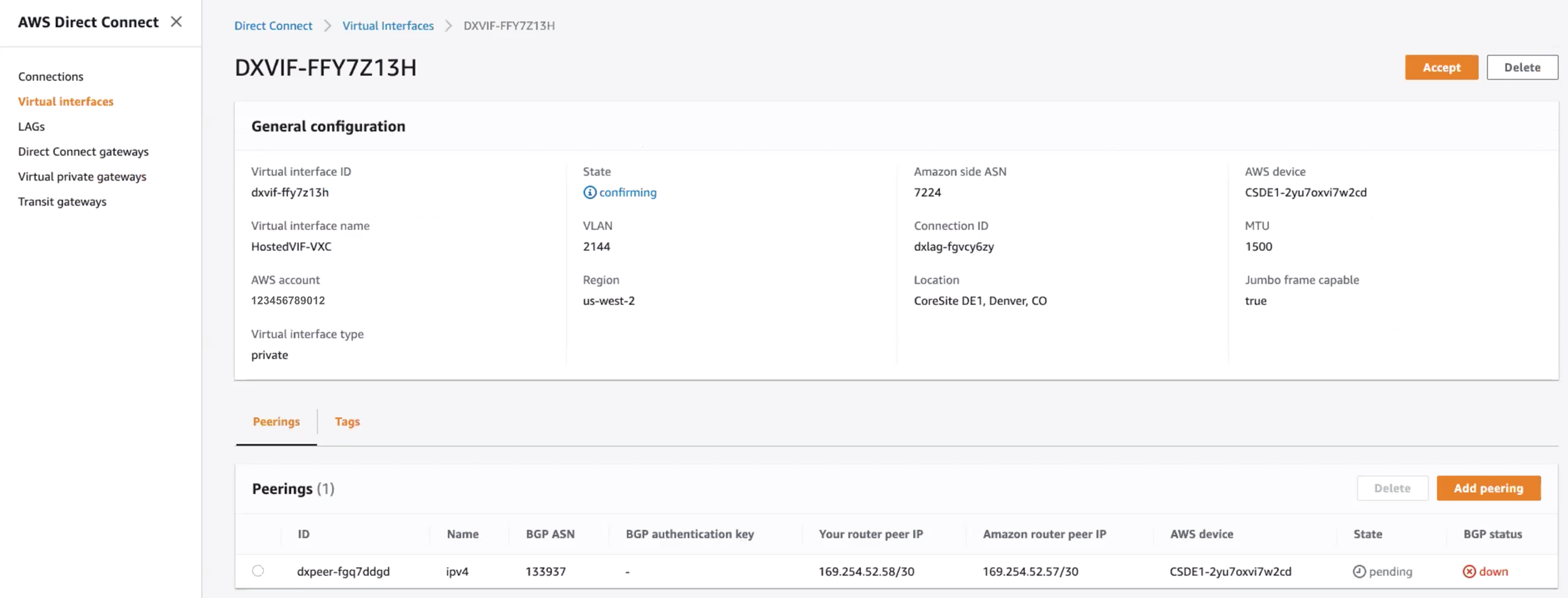

Quelques minutes après avoir commandé une VXC privée hébergée par la VIF, la demande correspondante de la VIF entrante apparaît sur la page AWS Direct Connect > Virtual Interfaces (Interfaces virtuelles) dans la console AWS. (Ceci est spécifique à la région associée au port AWS cible). Si votre VIF n’apparaît pas après quelques minutes, assurez-vous que vous consultez la bonne région.

Pour examiner et accepter l’interface virtuelle privée

-

Depuis la page AWS Direct Connect > Virtual Interface (Interface virtuelle), cliquez sur l’ID de l’interface pour afficher les détails de la configuration et du peering.

Le nom et l’ID de compte de la VIF doivent correspondre aux valeurs fournies dans le portail et l’ASN BGP doit correspondre à l’ASN du client configuré avec la VXC. L’ASN Amazon est l’ASN AWS de la région par défaut et non la valeur spécifiée durant la configuration- ceci est mis à jour lorsque l’interface virtuelle est acceptée et attribuée.

-

Cliquez sur Accept (Accepter).

-

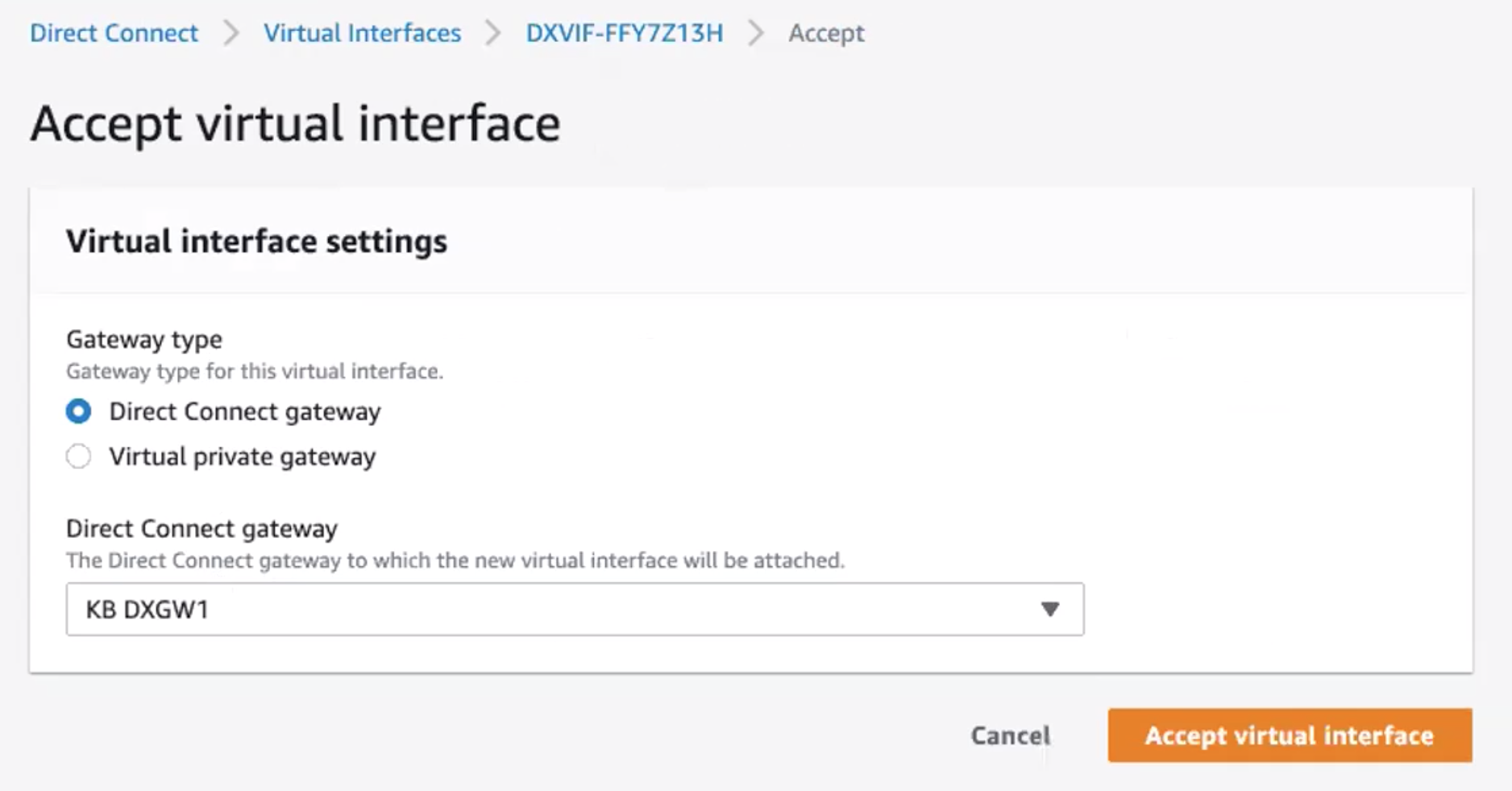

Sélectionnez le type de passerelle et ensuite la passerelle spécifique pour cette nouvelle interface virtuelle.

-

Cliquez sur Accept virtual interface (Accepter l’interface virtuelle).

L’état de la connexion passe de confirming (confirmation en cours) à pending (en attente), puis passe à available (disponible) une fois que la connexion BGP a été établie. Notez qu’il y a parfois un retard avec l’apparition du statut BGP available (disponible) du côté d’AWS, bien que vous puissiez confirmer l’état actuel du lien de la couche 3 par la vue du portail.

Accepter l’interface virtuelle pour les connexions publiques

Quelques minutes après avoir commandé une VXC publique hébergée par la VIF, la demande correspondante de la VIF entrante apparaît sur la page AWS Direct Connect > Virtual Interfaces (Interfaces virtuelles) dans la console AWS. (Ceci est spécifique à la région associée au port AWS cible).

Pour examiner et accepter l’interface virtuelle publique

- Depuis la page AWS Direct Connect > Virtual Interface (Interface virtuelle), cliquez sur l’ID de l’interface pour afficher les détails de la configuration et du peering.

- Vérifiez les détails de la configuration et cliquez sur Accept (Accepter), puis sur Confirm (Confirmer) lorsque vous y êtes invité.

L’état de la connexion passe de confirming (confirmation en cours) à verifying (vérification en cours). À ce stade, la connexion doit être vérifiée par Amazon - un processus qui peut prendre jusqu’à 72 heures. Une fois la vérification effectuée, l’état passe à Available (Disponible).

Ajout des détails de la connexion AWS à FortiManager

Après avoir créé la connexion de votre MVE à AWS et configuré la connexion dans la console AWS, vous devez la configurer dans FortiManager. Cela implique d’ajouter une interface de périphérique et de configurer les paramètres BGP, les ASN, les VLAN et les valeurs MD5.

Pour configurer une connexion AWS entre un MVE Fortinet et AWS

-

Récupérez les détails de la connexion depuis le Portail Megaport.

Pour afficher les détails, cliquez sur l’icône d’engrenage de la connexion AWS depuis votre MVE et cliquez sur la vue Details (Détails). Notez les valeurs du A-End VLAN, Adresse du client (et CIDR), Adresse Amazon et ASN du client. -

Connectez-vous à FortiManager.

Remarque

Vous pouvez également vous connecter sur votre instance MVE : https://<mve-ip-address>

-

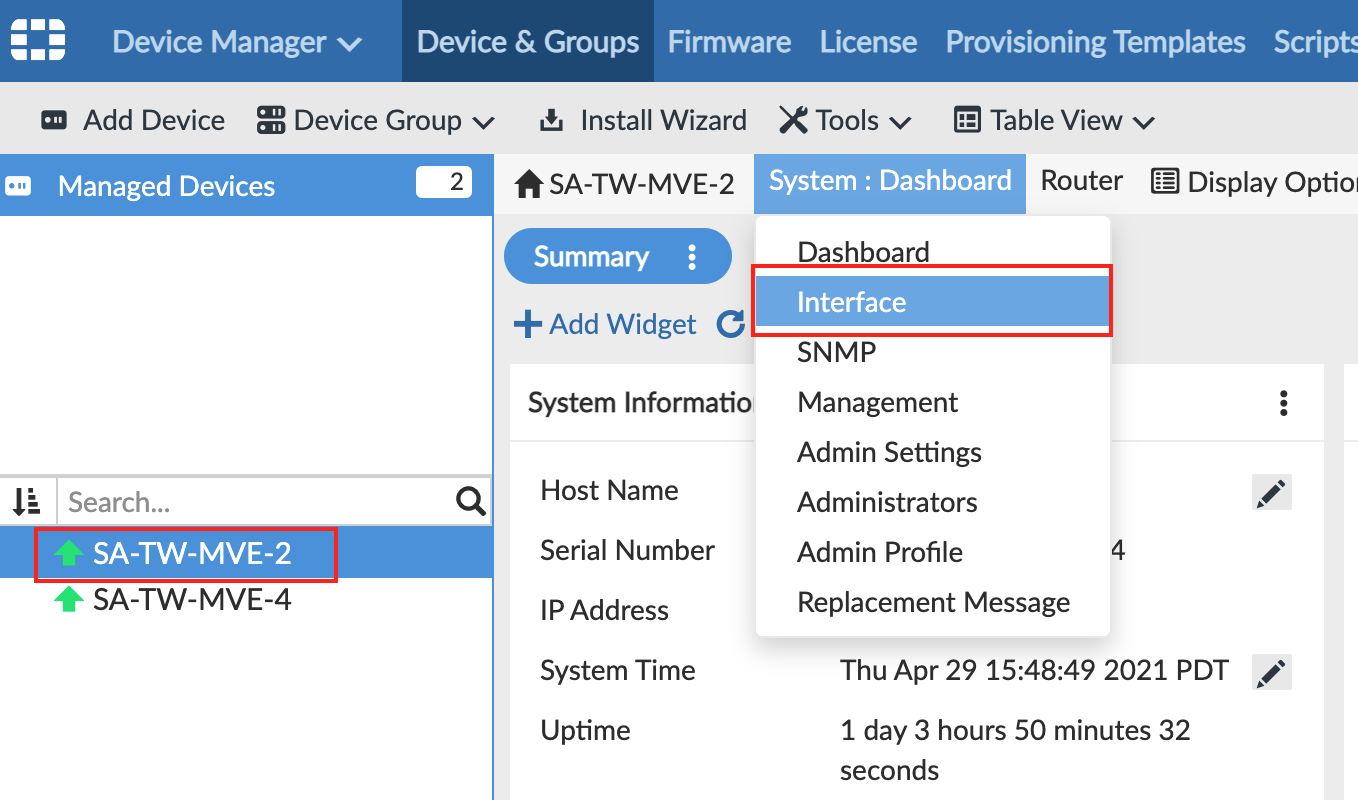

A partir du périphérique géré, accédez au menu System (Système) et choisissez Interface.

La page affiche port1 comme votre interface physique. -

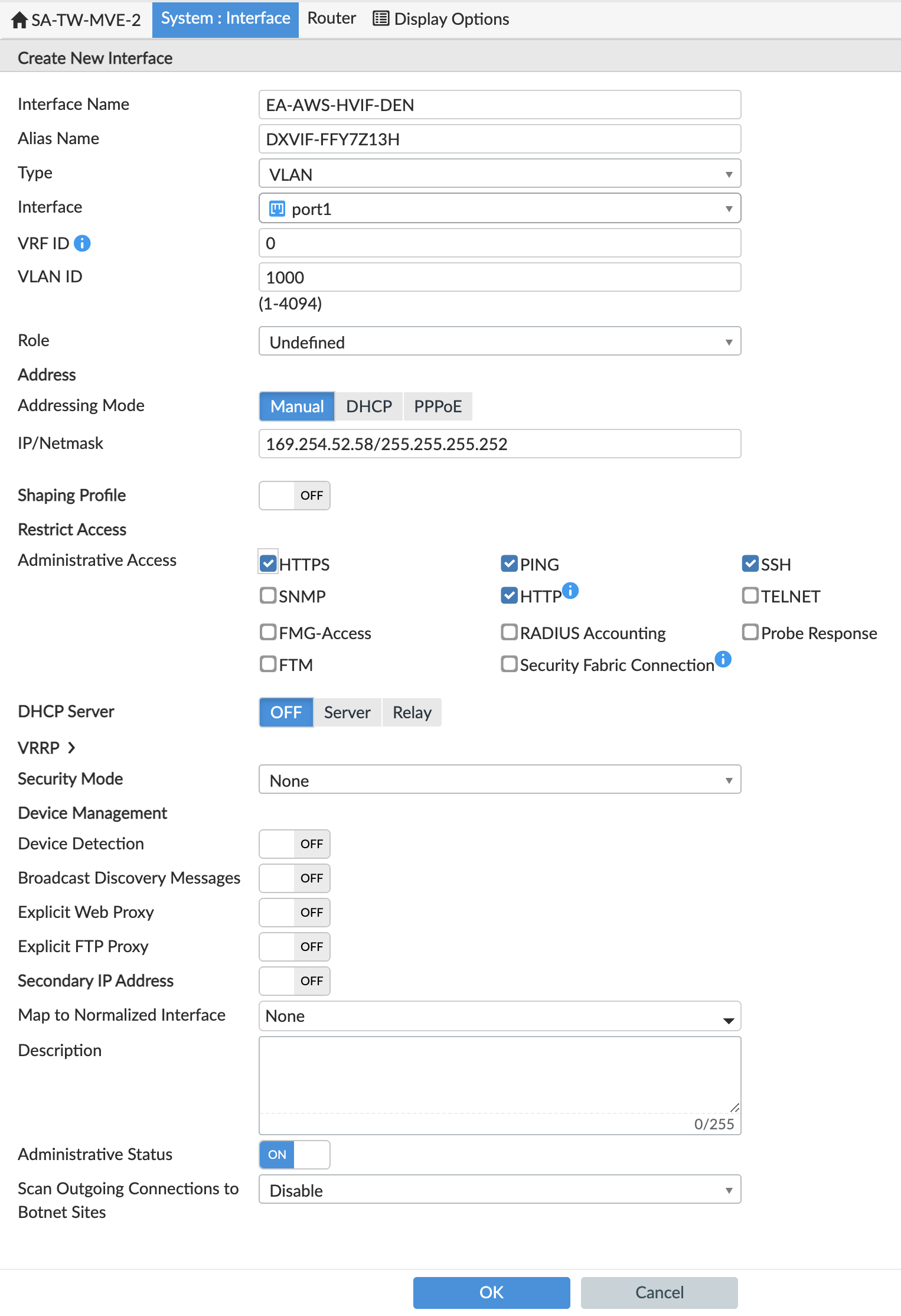

Cliquez sur +Create New > Interface (Créer nouvelle > Interface) et fournissez ces informations :

- Interface Name (Nom de l’interface) – Spécifiez un nom significatif pour l’interface.

- Alias Name (Nom d’alias) – En option, fournissez un nom alternatif. Pour faciliter la référence, utilisez l’ID de l’interface virtuelle AWS pour cette connexion comme alias.

- Type – Choisissez VLAN.

- Interface – Choisissez l’interface parent :

port1. - VLAN ID (ID du VLAN) – Spécifiez le VLAN de l’A-End listé pour cette connexion AWS dans le Portail Megaport.

- Role (Rôle) – Sélectionnez Undefined (Non défini).

- Addressing Mode (Mode d’adressage) – Sélectionnez Manual (Manuel).

- IP/Netmask (Adresse IP/Masque réseau) – Entrez l’adresse du client à partir des détails de la VXC dans le Portail Megaport.

- Administrative Access (Accès administratif) - Sélectionnez la manière dont vous souhaitez accéder à cette interface, par exemple HTTPS, PING et SSH.

- DHCP Server (Serveur DHCP) - Cliquez sur OFF.

-

Cliquez sur OK.

La nouvelle interface VLAN apparaît avec votre interface physiqueport1.

Vous pouvez exécuter une commande execute ping depuis FortiOS pour vérifier la connexion.

Remarque

Vous devez pousser la configuration vers le MVE, ce qui se produit lorsque vous avez configuré AutoUpdate. Si vous ne parvenez pas à établir un ping vers la connexion, accédez à Manage Devices (Gérer les périphériques) dans FortiManager, sélectionnez le MVE et choisissez Refresh Device (Actualiser le périphérique) dans le menu More (Plus). Si vous y êtes invité, sélectionnez AutoUpdate (Mise à jour automatique) pour le statut de configuration.

À ce stade, nous avons créé l’interface et nous devons maintenant créer la session BGP.

Pour créer la session BGP

-

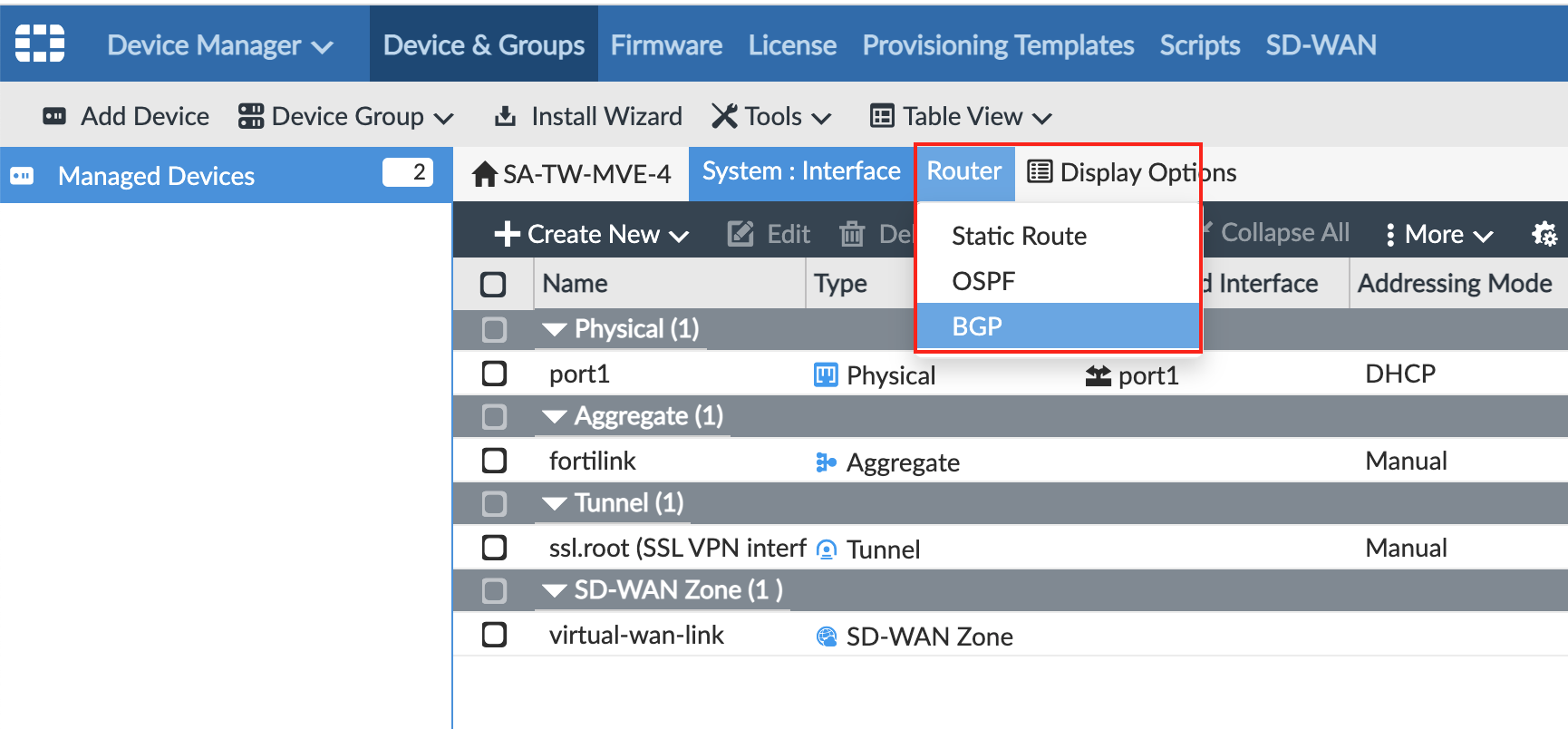

Dans FortiManager, allez dans Router > BGP (Routeur > BGP).

-

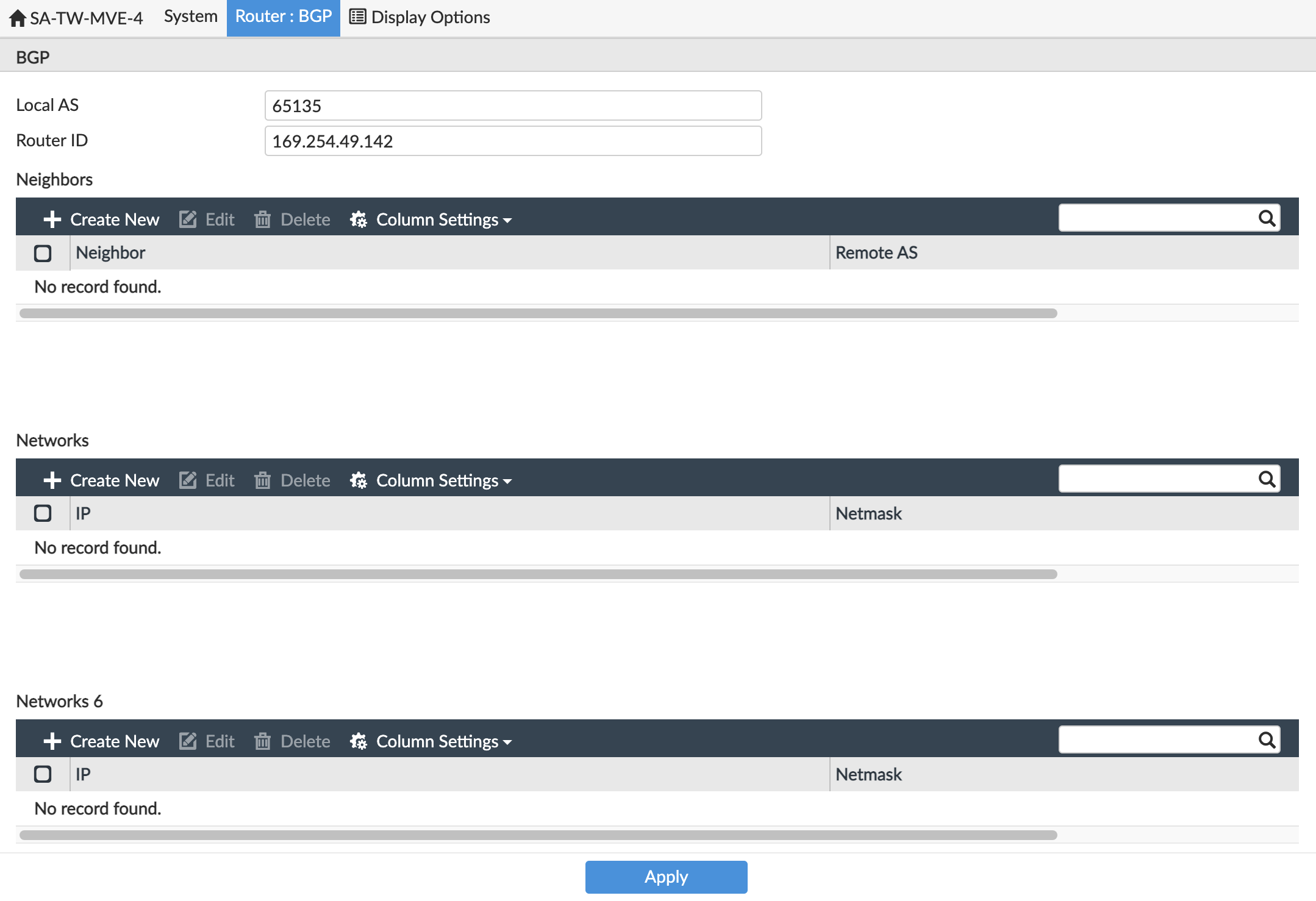

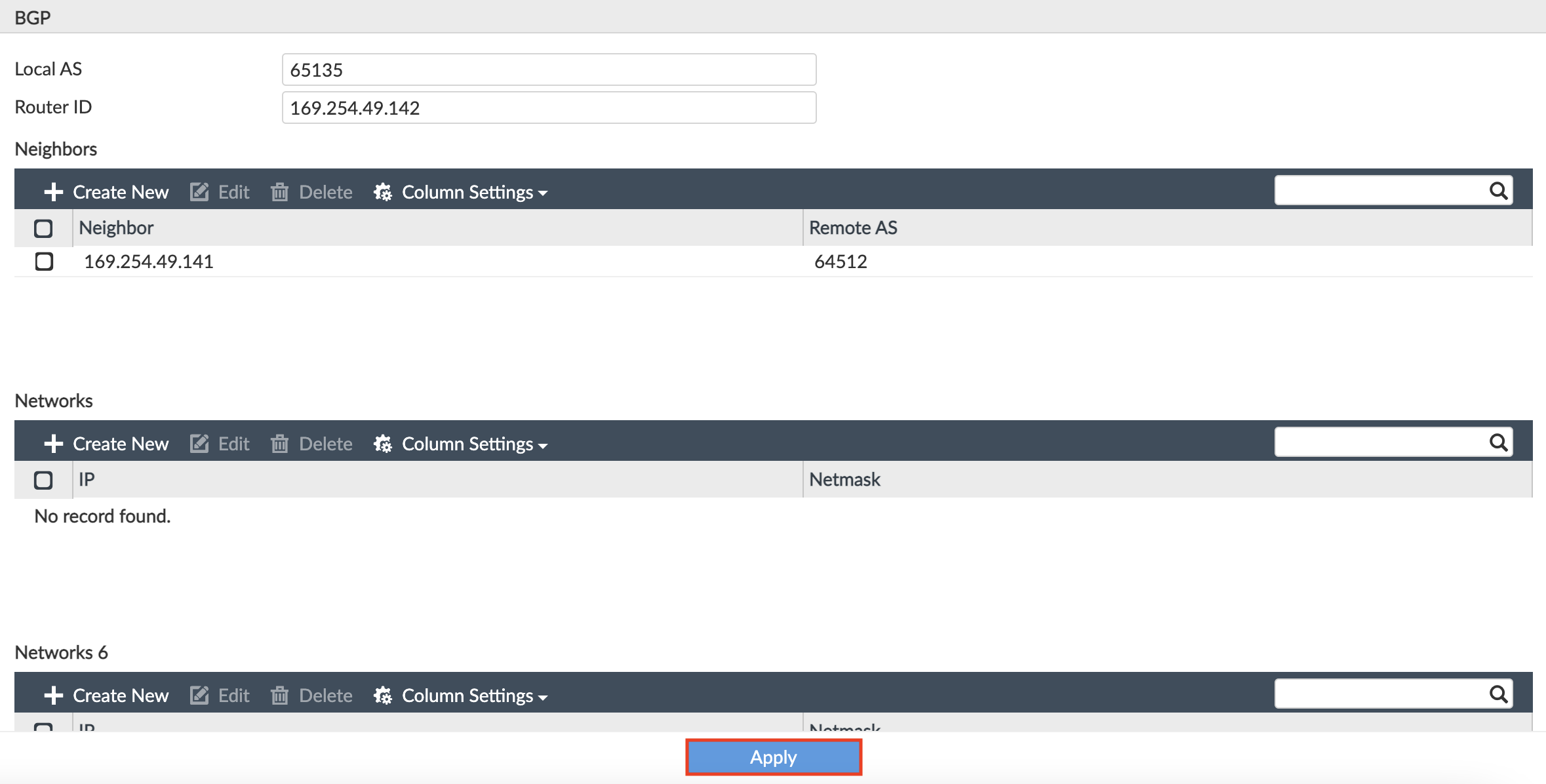

Fournissez les informations suivantes :

- Local AS (AS local) – Ajoutez la valeur Customer ASN (ASN du client) provenant des détails de la connexion Megaport.

- Router ID (ID routeur) – Ajoutez la valeur Customer Address (Adresse du client) provenant des détails de la connexion Megaport.

-

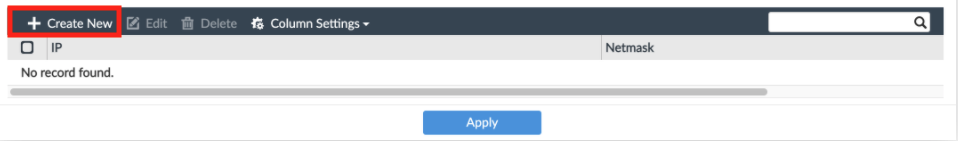

Dans Neighbors (Voisins), cliquez sur +Create New (Créer un nouveau).

-

Pour le Neighbor IP (IP du voisin), ajoutez Amazon Address (Adresse Amazon) à partir des détails de la connexion Megaport.

-

Pour Remote ASN (ASN distant), entrez l’ASN côté Amazon.

Par défaut, il s’agit de 64512. -

Cliquez sur OK.

-

Cliquez sur Apply (Appliquer).

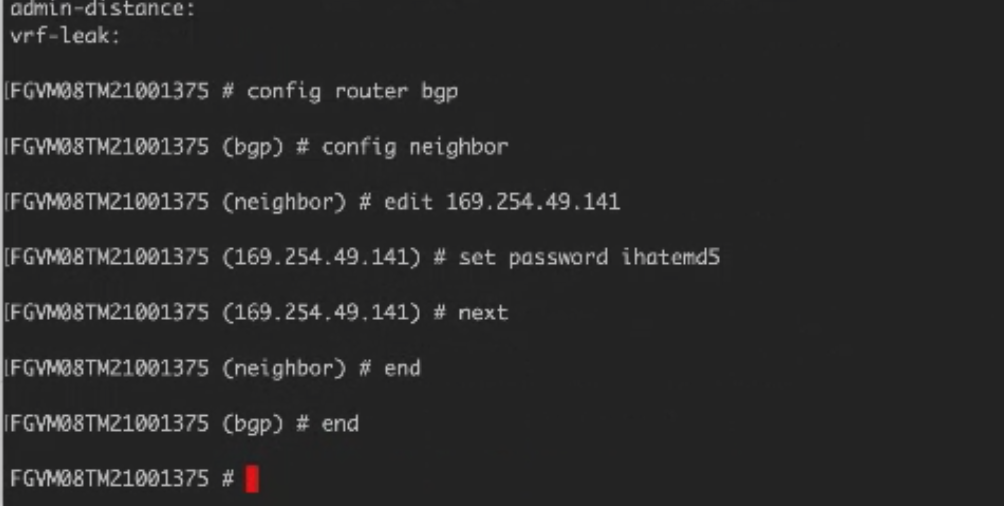

Le voisin est configuré mais vous devez ajouter les informations d’authentification BGP. L’interface Web ne vous permet pas de définir cela et vous devez utiliser la ligne de commande pour ajouter les détails du BGP.

Pour ajouter l’autorisation BGP

-

SSH vers l’instance MVE en utilisant votre fichier de clé privée.

Par exemple :

ssh -i ~/.ssh/megaport-mve-instance-1-2048 admin@162.43.143.XX -

Utilisez ces commandes pour ajouter un mot de passe pour le voisin BGP.

Validation de votre connexion AWS

Vous pouvez consulter les détails de la connexion, y compris l’état de la connexion, à partir de l’interface CLI avec ces commandes :

get system interface– Affiche les détails de configuration et l’état actuel des interfaces du périphérique.get router info bgp neighbor <ip-address>– Affiche les détails de configuration et l’état actuel des voisins BGP.