Configuración de bastidor de AWS Outposts con conectividad privada

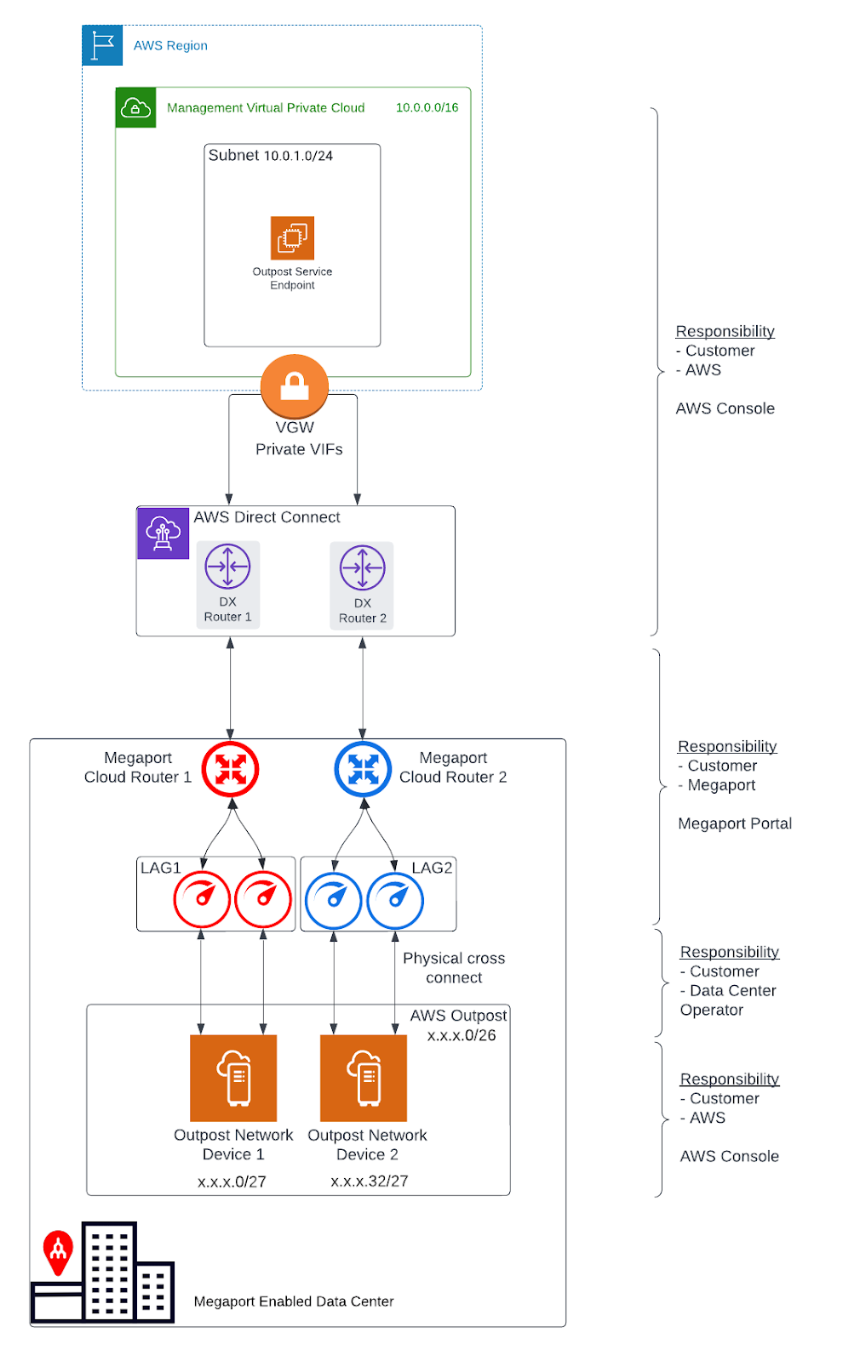

Este tema describe cómo implementar un bastidor de AWS Outposts con una conexión alojada de AWS Direct Connect a través de un puerto de Megaport, un Megaport Cloud Router (MCR) y conexiones cruzadas virtuales (VXC).

AWS Outposts amplía una nube privada virtual (VPC) de Amazon desde una región de AWS a un Outpost con los componentes de la VPC accesibles en la región, incluidas las puertas de enlace de Internet, las puertas de enlace virtuales privadas, las puertas de enlace de Amazon Direct Connect y los puntos de conexión VPC. Un Outpost está ubicado en una zona de disponibilidad de la región y es una extensión de esa zona de disponibilidad que se puede utilizar para conseguir resiliencia.

Información

Megaport ha recibido la acreditación AWS Service Ready para Outposts.

Consejo

Descargar una versión en PDF de este tema.

¿Por qué implementar AWS Outposts?

Una solución Direct Connect de Megaport para bastidor AWS Outposts proporciona una arquitectura híbrida personalizada que le permite:

- Controlar dónde se ejecutan sus cargas de trabajo y dónde residen sus datos, cumpliendo determinados requisitos en lo relativo a la residencia local de los datos o el procesamiento de latencia ultrabaja.

- Procesar datos localmente mediante servicios, herramientas y API de AWS conocidos.

- Agilizar las operaciones de TI híbridas utilizando una única consola de AWS para gestionar completamente los mismos servicios que se ejecutan en la nube y localmente.

- Habilitar la recuperación ante desastres dentro del mismo país a una distancia que cumpla los requisitos normativos. Esto es importante en países en los que solo hay una región de AWS, ya que le permite crear efectivamente una segunda región de sustitución para establecer la recuperación a una distancia segura del sitio principal dentro del mismo país.

Nota

Para obtener más información sobre AWS Outposts, consulte la Guía del usuario de Outposts para bastidor. Este tema incluye extractos de la guía de usuario de AWS.

Componentes de la red

Una solución Direct Connect de Megaport para bastidor de Outpost incluye estos componentes de red y roles de implementación:

- Una región de AWS y una red local

- Una VPC con varias subredes en la región

- Un conjunto de direcciones IP propiedad del cliente

- Un Outpost en la red local

- Un MCR de Megaport para el enrutamiento entre subredes

- Un puerto y una VXC de Megaport para la conectividad de la región de AWS

- Conexiones cruzadas de fibra física a Megaport

Redundancia

Para establecer una redundancia completa entre cada dispositivo de red del bastidor de Outpost (OND) y Megaport, recomendamos esta configuración:

-

Cada OND está conectado doblemente a Megaport.

-

Hay dos MCR configurados para cada implementación de Outpost.

-

Los bastidores dentro de la misma implementación de Outpost (segundo, tercero, y así sucesivamente) utilizan el mismo par de MCR; cada OND para un bastidor adicional utiliza la misma configuración de puerto doble y grupo de agregación de enlaces (LAG).

-

Los MCR terminan en diferentes ubicaciones de AWS Direct Connect.

VPC y subredes

Una VPC abarca todas las zonas de disponibilidad de su región de AWS. Puede ampliar cualquier VPC de la región a su Outpost añadiendo una subred de Outpost. Para añadir una subred de Outpost a una VPC, especifique el nombre de recurso de Amazon (ARN) del Outpost cuando cree la subred. Para obtener más detalles, consulte Creación de la subred de Outpost en este tema.

Los Outposts admiten varias subredes. Puede especificar la subred de la instancia EC2 cuando lance la instancia EC2 en su Outpost. No puede especificar el hardware subyacente en el que se implementará la instancia, ya que Outpost es un conjunto de capacidad informática y de almacenamiento de AWS.

Cada Outpost puede admitir varias VPC que pueden tener una o varias subredes de Outpost. Para obtener información sobre las cuotas de la VPC, consulte Cuotas de la VPC de Amazon en la Guía de usuario de la nube privada virtual de Amazon. Se crean subredes de Outpost a partir del rango CIDR de la VPC en la que se ha creado el Outpost. Puede utilizar los intervalos de direcciones de Outpost para recursos, como instancias EC2 que residen en la subred de Outpost. AWS no anuncia directamente el CIDR de la VPC ni el rango de subredes de Outpost a su ubicación local.

Enlace de servicio de Outpost

La conexión desde un Outpost de vuelta a una región de AWS se denomina enlace de servicio. Cuando usted selecciona la opción de conectividad privada para su conectividad de región de Outpost, AWS establece la conexión de enlace de servicio utilizando la VPC y la subred que especificó.

Para obtener una experiencia y una resiliencia óptimas, AWS recomienda utilizar la conectividad redundante. La conexión de enlace de servicio requiere un mínimo de 500 Mbps o una conexión con un ancho de banda superior. Sus necesidades de ancho de banda variarán en función de:

-

El número de bastidores de Outpost y las configuraciones de capacidad de Outpost.

-

Las características de la carga de trabajo, como el tamaño de la imagen de máquina de Amazon (AMI), la elasticidad de la aplicación, los requisitos de velocidad de ráfaga y el tráfico de la VPC de Amazon a la región.

Rutas de comunicación

Debe tener en cuenta las rutas de comunicación por dos motivos:

-

**La conexión desde un Outpost de vuelta a una región de AWS, denominada ruta de enlace de servicio ** - Para establecer esta ruta, debe especificar una subred VLAN con un rango de /30 o /31 y una dirección IP para la VLAN de enlace de servicio en el OND.

-

**La conexión desde su red local a una VPC, denominada ruta de puerta de enlace local ** - Para establecer esta ruta, debe especificar una subred VLAN con un rango de /30 o /31 y una dirección IP para la VLAN de puerta de enlace local en el OND.

Importante

Este tema solo cubre la ruta del enlace de servicio y no incluye los detalles de la ruta de la puerta de enlace local. Para obtener más detalles sobre la puerta de enlace local, consulte Parámetros de red de la puerta de enlace local en este tema, y Puerta de enlace local en la Guía de usuario de Outposts para bastidor.

Parámetros de red del enlace de servicio

El enlace de servicio requiere un bloque de direcciones IPv4 /26 anunciado como dos bloques /27 contiguos dentro de su red. Estos bloques de IP pueden ser un espacio de direcciones RFC 1918 utilizado en su red local, u otro rango de IP que utilice de forma privada. Como alternativa, puede proporcionar un /26 que sea direccionable públicamente.

Bloque de direcciones IPv4 /26

Estos parámetros de red de OND configuran el extremo de OND de la conexión LAG y los puntos de conexión correspondientes en el/los MCR(s). Para cada MCR se necesita:

- Un número de sistema autónomo (ASN) de BGP de enlace de servicio. Los ASN pueden ser los mismos en cada MCR.

- Una VLAN que represente la conectividad de punto a punto entre el MCR y los OND.

- Una dirección IP y una máscara de subred para cada MCR (para un total de 2).

Cada OND necesita un ASN de BGP de enlace de servicio, así como una dirección IP y máscara de subred (para un total de 2). Los ASN de BGP de MCR y de Outpost deben ser diferentes.

Antes de empezar, defina los parámetros de red para la conexión de enlace de servicio en esta tabla:

| Componente | Parámetros de red |

|---|---|

| ASN de BGP de enlace de servicio | ASN de 16 o 32 bits de rango de ASN privado (64512 - 65534 o 4200000000 - 4294967294) |

| Primer LAG (entre el OND y el MCR #1) | Dirección IP y máscara de subred de Outpost (/30 o /31) |

| Dirección IP y máscara de subred del cliente (/30 o /31) | |

| ASN de BGP del cliente (16 o 32 bits) | |

| VLAN1 de enlace de servicio (puede ser la misma en todos los LAG) | |

| Segundo LAG (entre el OND y el MCR #2) | Dirección IP y máscara de subred de Outpost (/30 o /31) |

| Dirección IP y máscara de subred del cliente (/30 o /31) | |

| ASN de BGP del cliente (16 o 32 bits) | |

| VLAN1 de enlace de servicio (puede ser la misma en todos los LAG) |

Parámetros de red de la puerta de enlace local

Importante

Este tema solo cubre la ruta del enlace de servicio y no ofrece detalles sobre la configuración de ruta de la puerta de enlace local. Para obtener más información sobre las puertas de enlace locales, consulte Puerta de enlace local en la Guía del usuario de Outposts para bastidor.

Una puerta de enlace local tiene dos propósitos:

-

Proporciona un destino en las tablas de rutas de su VPC para el tráfico local.

-

Realiza la traducción de direcciones de red (NAT) para las instancias a las que se han asignado direcciones de su grupo de IP propiedad del cliente.

También puede utilizar la puerta de enlace local para la comunicación del tráfico con destino a Internet.

Dispone de varias opciones diferentes para la conectividad de puerta de enlace local a través del MCR de Megaport, en función de su red actual y sus objetivos.

Una VLAN de puerta de enlace local de los puertos LAG de Megaport podría tener VLAN configuradas para una de estas opciones:

- Es posible que solo utilice la ruta de enlace de servicio para la comunicación regional en lugar de utilizar la puerta de enlace local.

- Una LAN de centro de datos de Outpost a través de un puerto de Megaport independiente.

- Una región de AWS local a través de un MCR.

- Cualquier región de AWS a través de la red de Megaport.

- Cualquier centro de datos habilitado para Megaport a nivel mundial.

Los parámetros de red para la puerta de enlace local dependerán del estado actual de la red y de los requisitos de la solución.

Antes de hacer el pedido

Pedir un Outpost es un proceso de dos pasos: primero se pide un Outpost a AWS. Tras la instalación de su Outpost, cree una subred de Outpost y vincúlela con una VPC.

Antes de pedir un Outpost:

-

Asegúrese de que su sitio cumple estos requisitos físicos detallados: Requisitos del sitio para bastidor de Outpost.

-

Necesita un plan de AWS Enterprise Support.

Pedir un Outpost

Con los requisitos del sitio verificados y un plan de soporte de AWS en marcha, siga estos pasos para pedir su Outpost.

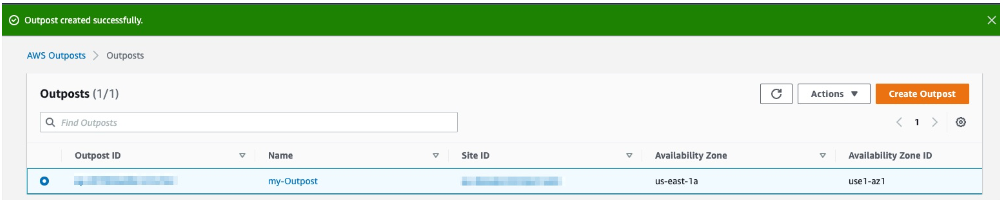

Para pedir un Outpost

-

Abra la consola de Outposts de AWS.

-

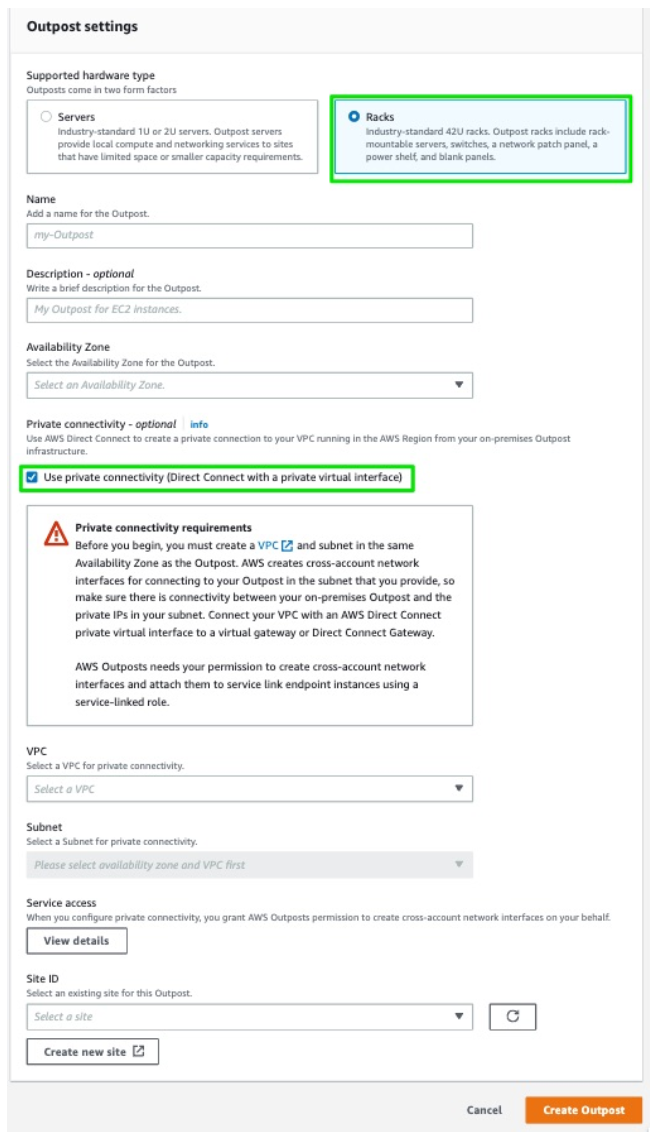

Seleccione Create Outpost (Crear Outpost).

-

Seleccione el botón de opción Bastidores.

-

Introduzca los campos de nombre y descripción para su implementación.

-

Seleccione una zona de disponibilidad para su Outpost en la lista desplegable.

-

Seleccione la casilla Use private connectivity (Utilizar conectividad privada).

Una vez seleccionada la opción de conectividad privada para su Outpost, AWS crea automáticamente un punto de conexión de conectividad privada y le asigna IP privadas del CIDR de la subred de la VPC que ha seleccionado utilizar para la conectividad privada de AWS Outpost.

A partir de ese momento:

-

Todo el tráfico de enlace de servicio entre su bastidor de AWS Outpost y los puntos de conexión de servicio de AWS Outpost en la región utilizará su conectividad privada designada.

-

AWS Outpost crea automáticamente un rol vinculado al servicio en su cuenta que le permite realizar las siguientes tareas en su nombre:

-

Crear interfaces de red en la subred y VPC que usted especifique, y crea un grupo de seguridad para las interfaces de red.

-

Conceder permiso al servicio AWS Outpost para adjuntar las interfaces de red a una instancia de punto de conexión de enlace de servicio en la cuenta.

-

Adjuntar las interfaces de red a las instancias de punto de conexión de enlace de servicio desde la cuenta.

-

-

-

Para VPC y subred, seleccione una VPC y subred en la misma cuenta de AWS y zona de disponibilidad que su Outpost.

-

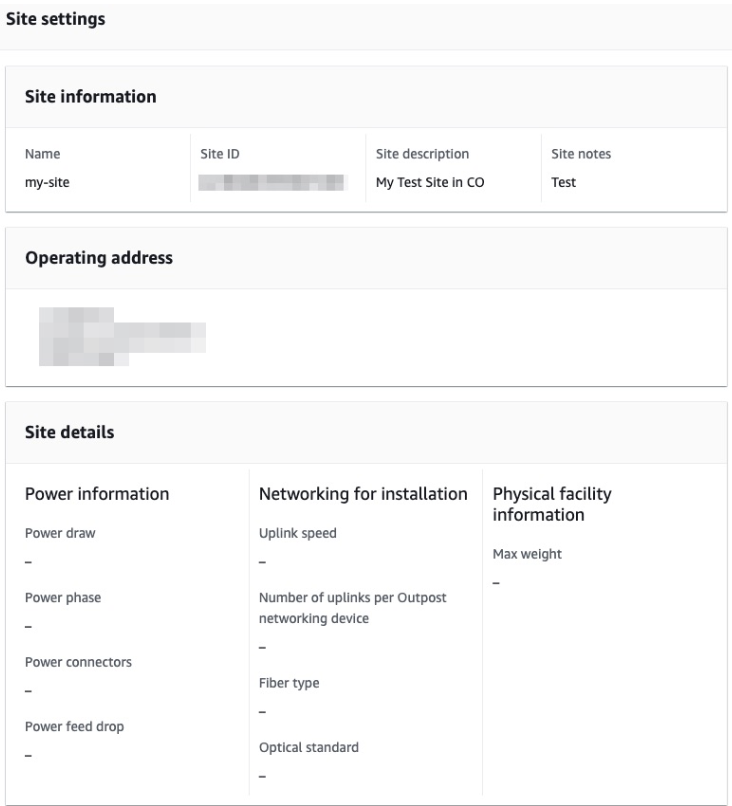

Para el ID de sitio, haga clic en Create a new site (Crear un nuevo sitio) o seleccione un sitio existente en la lista desplegable. Aparecerá la configuración del sitio.

-

Haga clic en Create Outpost (Crear Outpost).

-

Elija el catálogo de Outposts en el menú de la izquierda.

-

Seleccione el tipo de hardware admitido y elija una configuración.

Si no dispone de una opción de configuración adecuada, póngase en contacto con el equipo de AWS Outpost para solicitar una configuración personalizada.

-

Haga clic en Place order (Realizar pedido).

-

Seleccione Next (Siguiente).

-

Confirme la configuración y, a continuación, haga clic en Place order (Realizar pedido).

Un cuadro de diálogo confirma que el pedido de Outpost ha sido creado y programado. Una vez que reciba la confirmación de que el Outpost ha sido instalado, el siguiente paso es lanzar la instancia en su bastidor de Outpost.

Antes de lanzar una instancia

Una vez que su pedido de Outpost esté instalado y disponible para su uso, puede lanzar su instancia EC2 en su bastidor de Outpost. Antes de lanzar una instancia, asegúrese de cumplir estos requisitos previos:

-

Configure los permisos para una entidad IAM (usuario o rol) para permitir que el usuario o rol cree el rol vinculado al servicio para la conectividad privada. La entidad IAM necesita permiso para acceder a las siguientes acciones:

iam:CreateServiceLinkedRole on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

iam:PutRolePolicy on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

ec2:DescribeVpcs

ec2:DescribeSubnets -

En la misma cuenta de AWS y Zona de Disponibilidad que su Outpost, cree una VPC con el único propósito de conectividad privada de Outpost con una subred /25 o mayor que no entre en conflicto con 10.1.0.0/16. (Este bloque es definido y utilizado por AWS para la conectividad intra-VPC, incluyendo subredes en la región).

-

Habilite un transporte Megaport AWS Direct Connect (DX) entre la ubicación de Outpost del centro de datos y la región de AWS con una conexión VIF privada en la VPC.

-

Cree una conexión AWS Direct Connect, una interfaz virtual privada y una puerta de enlace privada virtual para permitir que su Outpost acceda a la VPC.

-

Anuncie la subred CIDR a su red local a través de AWS Direct Connect. Para obtener más información, consulte Interfaces virtuales de Direct Connect y Trabajar con puertas de enlace de AWS Direct Connect.

Creación de la subred de Outpost

Una vez cumplidos los requisitos previos, deberá crear la subred de Outpost.

Una vez creada una subred de Outpost y vinculada con una VPC en la región de AWS asociada, la VPC cubrirá también el propio Outpost.

Para crear la subred de Outpost

- Abra la consola de Outposts de AWS.

- Seleccione Outposts en el panel de navegación izquierdo.

- Seleccione el Outpost instalado.

- Seleccione Actions (Acciones) y, a continuación, haga clic en Create Subnet (Crear subred).

- Seleccione su VPC y determine un rango IP para la subred que puede asignar.

- Seleccione Create (Crear).

AWS establece la conexión de enlace de servicio utilizando la VPC y la subred especificadas. Una vez establecido el enlace de servicio, el Outpost está en servicio y la configuración de AWS se ha completado.

Configuración de Megaport

Ahora ya puede configurar el lado de Megaport del despliegue de la implementación de Outposts. Los pasos de configuración se resumen aquí, con enlaces a los detalles del procedimiento:

- Cree un puerto de Megaport.

- Cree uno o dos MCR y conexiones VXC.

- Cree una conexión alojada de AWS Direct Connect.

- Acepte la conexión en el portal de AWS.

- Cree el VIF en el portal de AWS.

- Cree una VXC privada entre el puerto y el MCR para conectarse a un MCR en la cuenta actual de la empresa. Una VXC privada es una conexión Ethernet punto a punto entre un extremo A (el puerto) y un extremo B (el tipo de destino de la VXC privada), que en este caso es el MCR. Seleccione el MCR de destino como extremo B de la conexión.

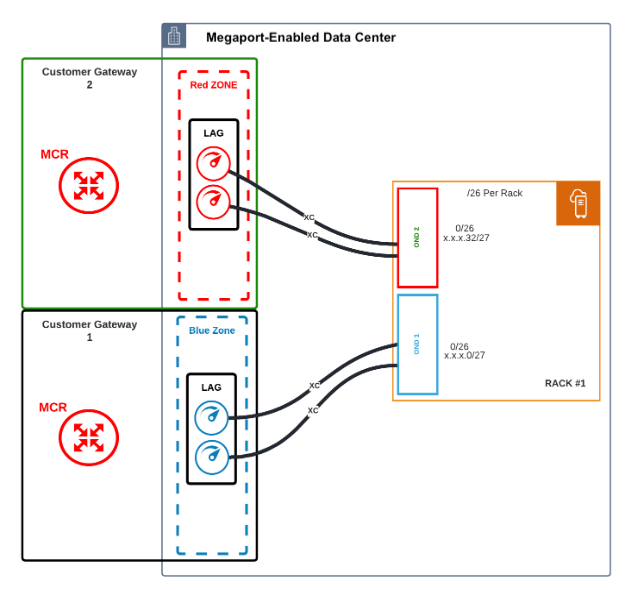

Conexión física de bastidor de Outposts a puertos de Megaport

La implementación redundante estándar consiste en cuatro puertos físicos, conectados al bastidor de Outposts a través de conexiones cruzadas de fibra, como se muestra aquí:

Notas sobre la configuración:

- Cada OND se conecta a dos puertos físicos a través de una conexión cruzada de fibra.

- Cada OND se conecta a zonas separadas (roja o azul) para conseguir redundancia física.

- Cada puerto debe configurarse e implementarse en un grupo LAG utilizando el protocolo de control de agregación de enlaces (LACP). Los puertos en la zona de diversidad roja forman parte de un grupo LAG. Puertos de la zona de diversidad azul en un grupo LAG separado.

- Los puertos deben implementarse con 10 Gbps.

- La creación del puerto genera una carta de autorización (LOA) para la asignación del puerto en la red de Megaport, como se describe en Creación de un puerto. El operador del centro de datos utiliza esta LOA para conectar las instalaciones de fibra. Como referencia, puede encontrar las especificaciones del puerto de terminación aquí.

- Para la diversidad, cada zona de diversidad roja y azul se asigna a un MCR distinto.

- Los puertos del LAG y el MCR no tienen que estar en el mismo centro de datos. Pueden estar en ubicaciones distintas y conectarse virtualmente a través de la red de Megaport.

Creación de un puerto

El Portal de Megaport le guiará a la hora de seleccionar la ubicación del centro de datos, especificar los detalles del puerto y realizar el pedido.

Nota

Antes de continuar, asegúrese de haber configurado su cuenta en el portal de Megaport. Para obtener más detalles, consulte Configuración de una cuenta de Megaport.

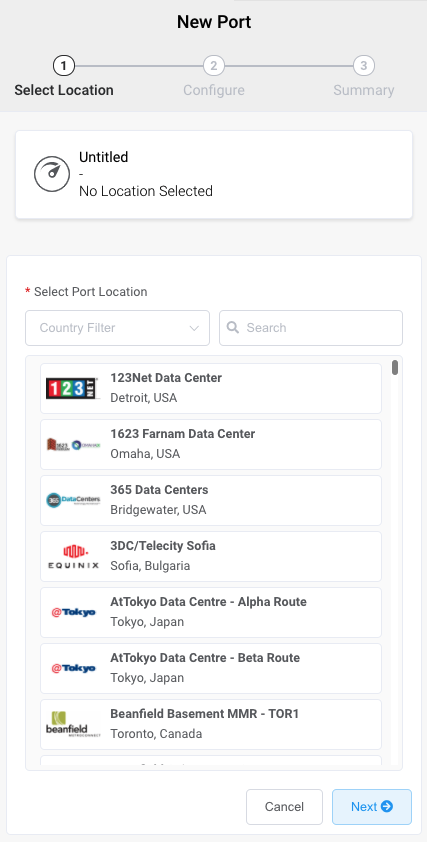

Para crear un puerto

-

Desde el Megaport Portal, vaya a la página Services (Servicios).

-

Haga clic en Create Port (Crear Puerto).

-

Seleccione el centro de datos donde está implementado su bastidor de Outposts y haga clic en Next (Siguiente).

Para buscar un mercado local en la lista, introduzca un país en el filtro de países o información del centro de datos en el filtro de búsqueda.

-

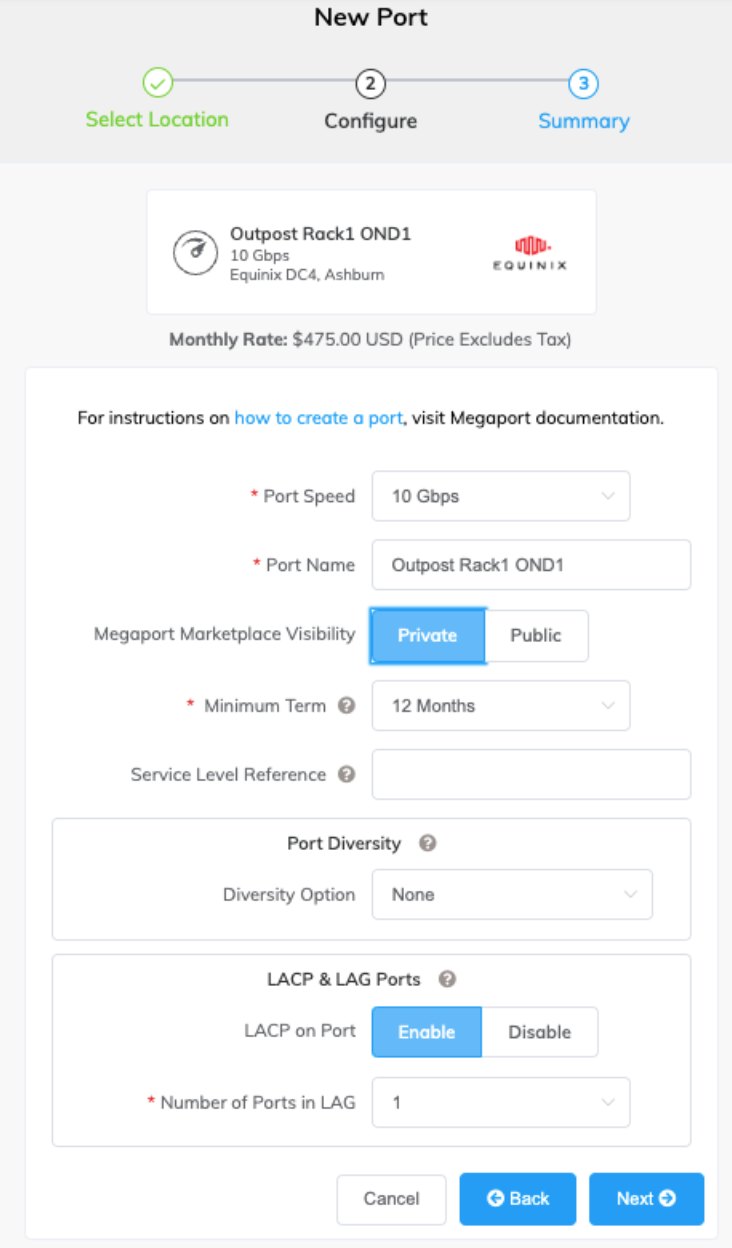

Especifique los detalles del Puerto.

-

Port Speed (Velocidad del Puerto)Seleccione 10 Gbps en la lista desplegable Port Speed (Velocidad del Puerto).

-

Port Name (Nombre del puerto) – Especifique un nombre para el puerto que sea fácilmente identificable.

Nota

Las cuentas gestionadas por los socios pueden aplicar una oferta de socio a un servicio. Para conocer más detalles, consulte Asociar un acuerdo con un servicio.

-

Megaport Marketplace Visibility (Visibilidad del Marketplace de Megaport) – De forma predeterminada, el puerto es privado para su empresa y utiliza servicios de la red de Megaport en su empresa, equipo y recursos internos. Cuando se configura como Private (Privado), el puerto no se puede buscar en el Marketplace de Megaport. Sin embargo, otros pueden seguir conectándose mediante una clave de servicio. Haga clic en Public (Público) para que el nuevo Puerto y el perfil sean visibles en la red de Megaport para solicitudes de conexión entrantes. Es posible cambiar el Puerto de Private (Privado) a Public (Público) después de la configuración inicial. Para obtener más detalles sobre la configuración de un perfil del Marketplace, consulte Creación de un perfil del Marketplace de Megaport.

-

Minimum Term (Período de vigencia mínimo)Seleccione 1 mes, 12 meses, 24 meses o 36 meses. Los períodos de vigencia más largos generan una tarifa mensual más baja. De forma predeterminada, se selecciona un período de vigencia renovable mes a mes.

Nota

Los socios y las cuentas gestionadas por socios no pueden ver ni cambiar las condiciones del contrato del Puerto.

-

Service Level Reference (Referencia de nivel de servicio) (opcional) – Especifique un número de identificación único para el puerto que se utilizará con fines de facturación, como un número de centro de costes o un ID de cliente único. El número de referencia del nivel de servicio aparece para cada servicio en la sección Producto de la factura. También puede editar este campo para un servicio existente.

Nota

Una VXC asociada al puerto no se actualiza automáticamente con el número de referencia del nivel de servicio del puerto.

-

Port Diversity (Diversidad de puertos) – Seleccione una opción de diversidad de la lista desplegable. Puede crear dos Puertos diversos o elegir un Puerto existente para que el nuevo Puerto sea diverso. Para obtener más detalles sobre la configuración de la diversidad de Puertos, consulte Diversidad de Puertos.

-

LACP on Port (LACP en puerto) – La solución de bastidor de Outposts requiere que los puertos estén habilitados con LACP. Haga clic en Enable (Habilitar) para que el puerto sea miembro de un LAG.

Nota

Para habilitar LACP, la velocidad del puerto debe ser de 10 Gbps o más. Especifique el número de Puertos que se deben incluir en el LAG, hasta un máximo de ocho. Para obtener más información sobre el LAG, consulte Creación de un grupo de agregación de enlaces.

El precio se actualiza de forma dinámica según lo seleccionado. (Tenga en cuenta que algunas cuentas gestionadas por socios no muestran los detalles de los precios).

-

-

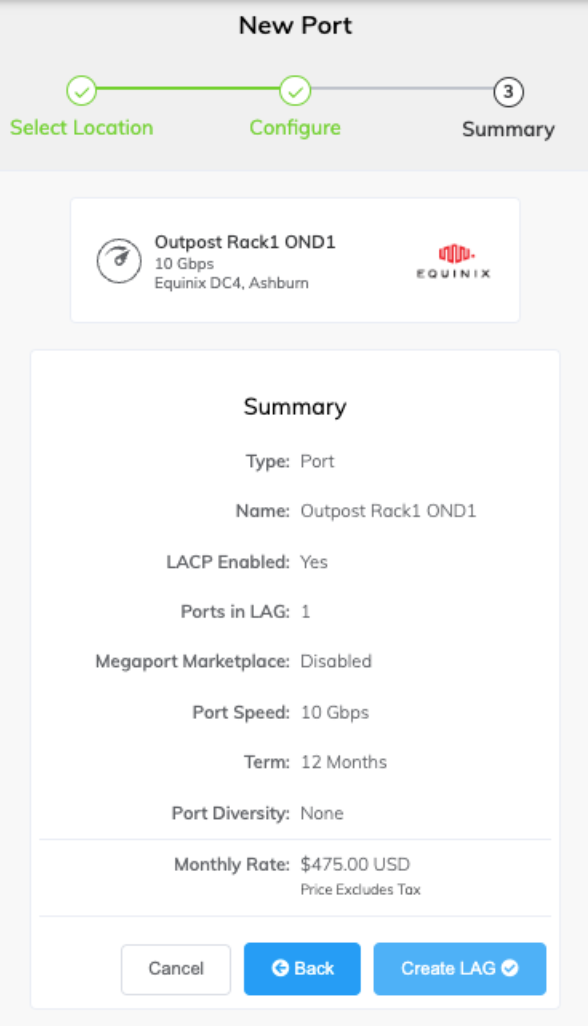

Haga clic en Next (Siguiente) para ver la pantalla Summary (Resumen).

-

Confirme las opciones seleccionadas y haga clic en Create LAG (Crear LAG).

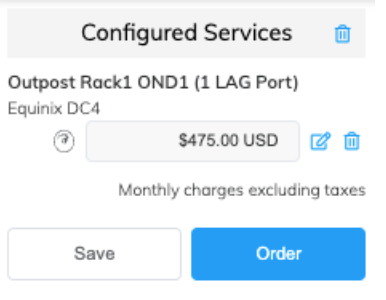

El/los Puerto(s) recién creado(s) y sus tarifas mensuales aparece(n) en Configured Services (Servicios configurados), listo(s) para que añada una conexión. Si crea un servicio en un mercado que no está habilitado, se le pedirá que lo habilite primero.

-

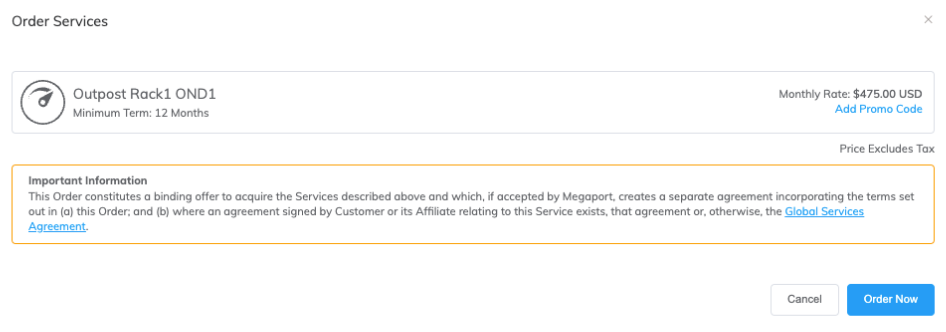

Haga clic en Order (Realizar pedido) para implementar los nuevos Puertos o seleccione Save (Guardar) para guardar los servicios configurados antes de realizar el pedido.

-

Haga clic en Create Port(Crear puerto) para añadir más puertos en otras ubicaciones.

-

Haga clic en Order Now (Realizar pedido ahora) para iniciar el aprovisionamiento del nuevo Puerto.

En la mayoría de los casos, el Puerto se aprovisiona inmediatamente, pero, en ocasiones, puede tardar más. Cuando se haya aprovisionado el puerto, Megaport generará una carta de autorización (LOA) donde se especificará el punto de demarcación que se aplicará a su servicio. Se le enviará un PDF de la LOA por correo electrónico.

-

Haga clic en el enlace Download LOA (Descargar LOA) junto al nuevo Puerto en la página Services (Servicios). El enlace Download LOA (Descargar LOA) aparece cuando el Puerto está disponible.

-

Entregue la LOA al operador del centro de datos para establecer la conexión cruzada física de su dispositivo de red al nuevo Puerto.

Nota

El coste de una nueva conexión cruzada y las tarifas de VXC asociadas son responsabilidad del cliente, tal y como se indica en el Acuerdo de Servicios Globales de Megaport.

Creación de un MCR

Esta sección describe cómo crear un Megaport Cloud Router (MCR). El Portal de Megaport le guiará a la hora de seleccionar una ubicación, especificar los detalles de configuración del MCR y realizar un pedido.

Antes de empezar, debe configurar su cuenta del Portal. Solo podrá crear instancias de MCR en los mercados de facturación en los que esté registrado. Para obtener más detalles, consulte Configuración de una cuenta de Megaport.

![]() Vea un vídeo de 3 minutos sobre el proceso de creación de un MCR.

Vea un vídeo de 3 minutos sobre el proceso de creación de un MCR.

Para crear un MCR

-

Desde el Megaport Portal, vaya a la página Services (Servicios).

-

Haga clic en Create MCR (Crear MCR).

-

Un MCR se aloja físicamente en una ubicación central de Megaport. Seleccione la ubicación del centro de datos que prefiere para el MCR y haga clic en Next (Siguiente). El país que elija debe ser un mercado en el que ya se haya registrado.

Nota

Para buscar un mercado local en la lista, introduzca un país en el filtro de países o información del centro de datos en el filtro de búsqueda.

-

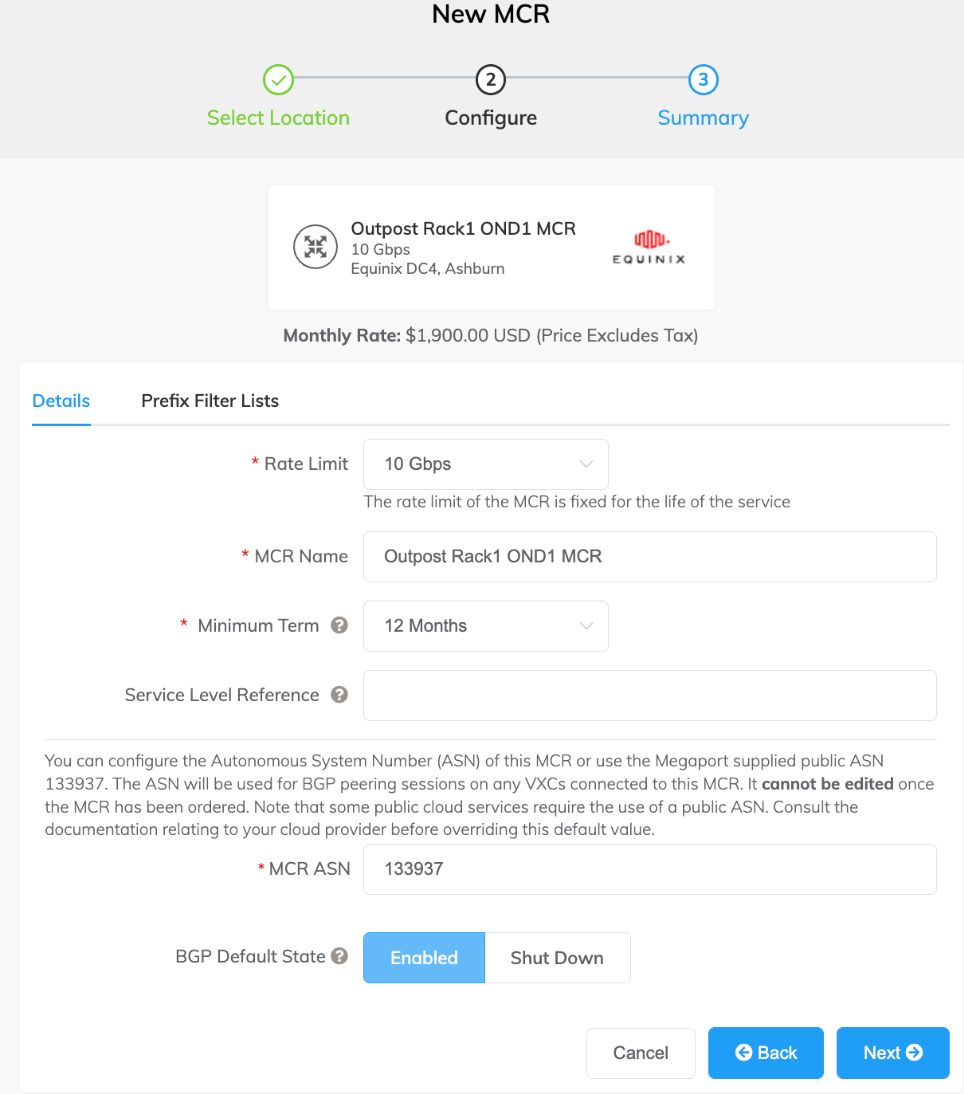

Especifique los detalles del MCR.

-

Rate Limit (Límite de Velocidad) – Seleccione un límite de velocidad en la lista desplegable. El MCR puede ir de 1 Gbps a 10 Gbps. El límite de velocidad es una capacidad agregada que determina la velocidad de las conexiones a través del MCR. El ancho de banda del MCR se comparte entre todas las conexiones de los proveedores de servicios en la nube (CSP) que se añadan. El límite de velocidad está fijado por toda la duración del servicio.

-

MCR Name (Nombre del MCR) – Especifique un nombre para el MCR que sea fácilmente identificable, sobre todo si quiere aprovisionar más de un MCR. Si lo desea, puede cambiar el nombre más adelante.

Nota

Las cuentas gestionadas por los socios pueden aplicar una oferta de socio a un servicio. Para conocer más detalles, consulte Asociar un acuerdo con un servicio.

- Período de vigencia mínimo – Seleccione No Minimum Term (Sin período de vigencia mínimo) para pagar por uso, o un período de vigencia de 12, 24 o 36 meses. Los períodos de vigencia más largos generan una tarifa mensual más baja. De forma predeterminada, se seleccionará un período de vigencia de 12 meses.

Nota

Los socios y las cuentas gestionadas por socios no pueden ver ni cambiar los períodos de vigencia del contrato de MCR.

Para conocer los detalles de los períodos de vigencia del contrato, consulte Precios y períodos de vigencia del contrato de MCR.

- Service Level Reference (Referencia de nivel de servicio) (opcional) – Especifique un número de identificación único para el MCR que se utilizará con fines de facturación, como un número de centro de costes o un ID de cliente único. El número de referencia del nivel de servicio aparece para cada servicio en la sección Producto de la factura. También puede editar este campo para un servicio existente.

Nota

Una VXC asociada al MCR no se actualiza automáticamente con el número de referencia del nivel de servicio del MCR.

-

MCR ASN (ASN de MCR) – Especifique el número de sistema autónomo (ASN) de este MCR o utilice el ASN público predeterminado (133937) que proporciona Megaport. En la mayoría de configuraciones, el ASN predeterminado es correcto. El ASN se utiliza en las sesiones de emparejamiento de BGP en cualquier VXC que se haya conectado a este MCR.

-

BGP Default State (Estado predeterminado de BGP) – Seleccione si las conexiones BGP se habilitarán o apagarán de forma predeterminada.

Seleccione Enabled (Habilitado), que es la opción predeterminada, si quiere que las sesiones de BGP configuradas se activen al guardar la configuración. Seleccione Shut Down (Apagar) si quiere que las sesiones de BGP configuradas se apaguen al guardar la configuración.

Por ejemplo, es posible que seleccione Shut Down (Apagar) si quiere añadir un número de sesiones de BGP a través de conexiones cruzadas virtuales (VXC) pero pretende modificar la configuración del enrutador antes de intercambiar información de rutas. Cuando termine de configurar los enrutadores, puede acceder a las sesiones de BGP que corresponda y habilitarlas.

Puede anular esta configuración en una conexión individual en la pantalla de BGP Setup (Configuración de BGP). Para obtener más detalles sobre cómo anular el estado de BGP en una conexión individual, consulte Apagado de una conexión BGP.

-

-

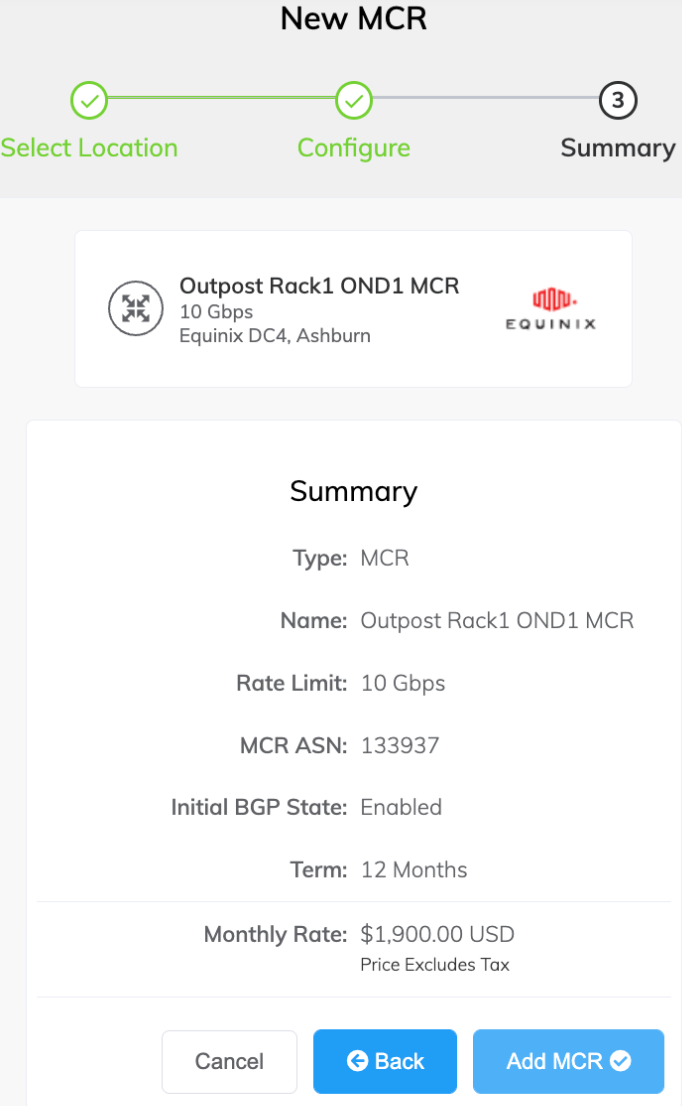

Haga clic en Next (Siguiente) para ver la pantalla Summary (Resumen).

La tarifa mensual se basa en la ubicación y el límite de velocidad. (Tenga en cuenta que algunas cuentas gestionadas por socios no muestran los detalles de los precios).

-

Confirme las opciones seleccionadas y haga clic en Add MCR (Añadir MCR).

-

Haga clic en Create MCR (Crear MCR) para añadir más MCR en otras ubicaciones.

-

Haga clic en Order (Realizar pedido).

-

Revise el Acuerdo de Solicitud de Servicios y haga clic en Order Now (Realizar Pedido Ahora).

- Haga clic en Save (Guardar) para guardar el MCR configurado antes de realizar el pedido.

- Haga clic en Add Promo Code (Añadir Código Promocional) para introducir un código promocional y seleccione en Add Code (Añadir Código).

El aprovisionamiento de MCR tarda aproximadamente 59 segundos en completarse.

Nota

MCR es de pospago, por lo que si realiza el pedido el 15 de enero, la primera factura será el 1 de febrero y el cargo se reflejará del 15 de enero al 31 de enero.

Ahora que ha implementado una MCR, el siguiente paso es añadir una conexión cruzada virtual (VXC) a AWS Direct Connect.

Creación de conexiones MCR a AWS

Puede crear una VXC de un MCR a AWS Direct Connect (DX) a través del portal de . Siga los pasos de esta sección para establecer una conexión VIF privada que pueda conectarse directamente a una VPC seleccionada o a una serie de VPC en una o varias regiones de AWS (dentro de una única cuenta de AWS).

Antes de empezar

Nota

AWS no admite AWS Transit Gateway para la conectividad privada de AWS Outposts; se admite la puerta de enlace de Amazon Direct Connect para el acceso de Direct Connect entre regiones si es necesario. A lo largo de este artículo, la terminación a una VGW de AWS a través de una interfaz virtual privada (VIF) será la configuración por defecto y recomendada.

Interfaz virtual privada

Antes de crear una conexión privada desde un MCR a AWS, asegúrese de tener lo siguiente:

- Su número de cuenta de AWS.

- Una puerta de enlace privada virtual de AWS o una puerta de enlace de Direct Connect asociada a sus VPC.

- El número de ASN de la gateway de AWS. Al crear la puerta de enlace de AWS, recomendamos los ASN privados para las conexiones privadas y sustituir el ASN por defecto de AWS (que suele ser 7224) porque enrutar varias instancias de VXC al mismo ASN de destino puede dar lugar a anomalías de enrutamiento.

Conexión de una VXC de MCR a AWS Direct Connect

Una vez cumplidos los requisitos previos, puede crear la VXC a AWS desde el MCR.

Nota

Como práctica recomendada, le recomendamos que utilice el modelo de conexiones alojadas de AWS Direct Connect. Esta sección se centra en el modelo de conexiones alojadas de AWS para la prestación de servicios de Direct Connect.

El proceso de configuración de conexión alojada no tiene acceso automático a la información de enrutamiento para el MCR, por lo que el usuario debe configurar el enrutamiento manualmente y especificar los detalles de emparejamiento de BGP en la interfaz virtual de AWS y en la configuración del extremo A de MCR en el portal de Megaport.

Creación de una conexión alojada de AWS Direct Connect.

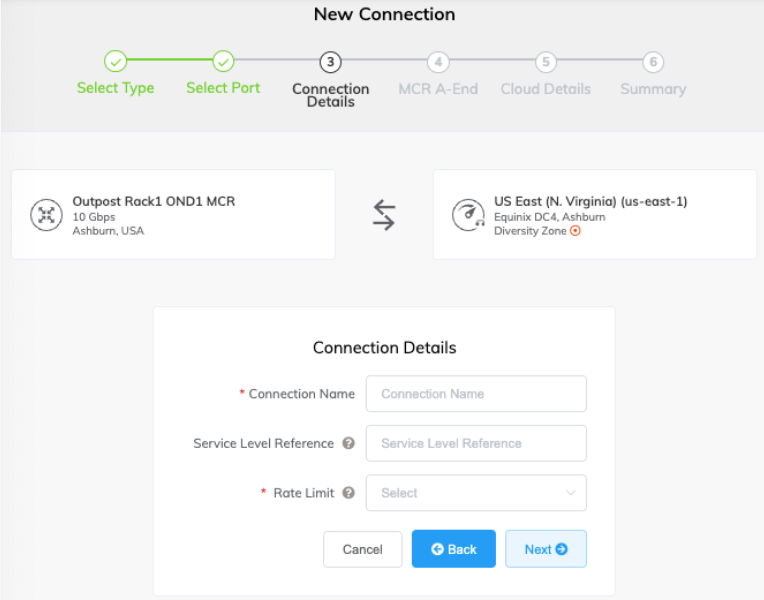

Para crear una VXC de conexión alojada de un MCR a AWS

-

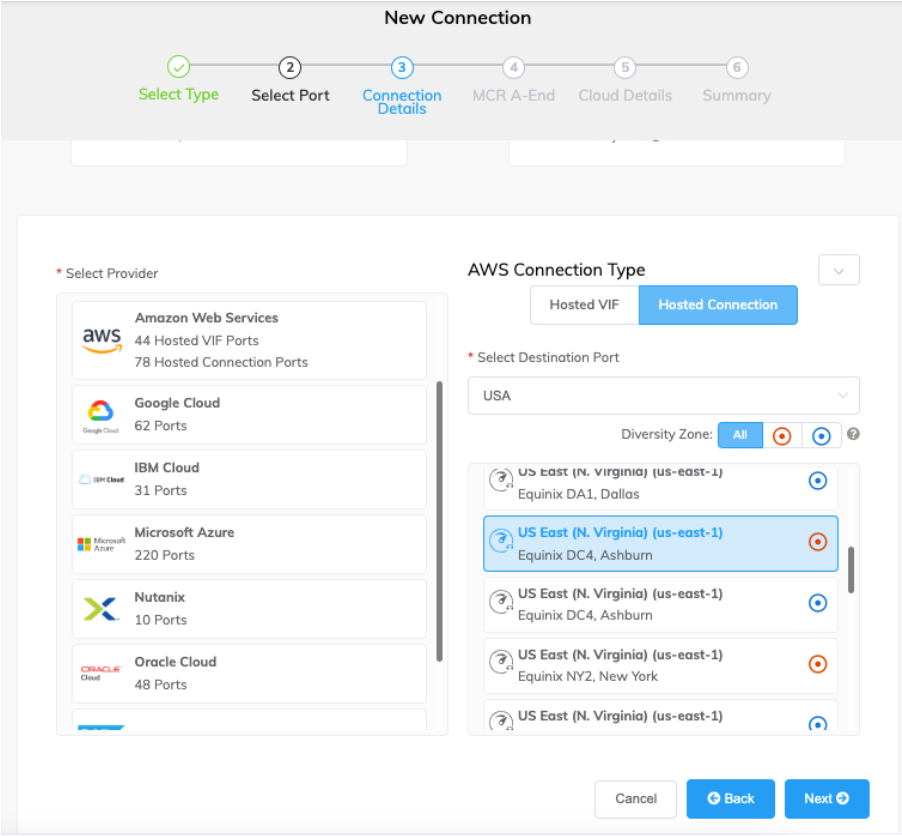

En el Portal de Megaport, vaya a la página Services (Servicios) y seleccione el MCR que quiere utilizar.

-

Haga clic en +Connection (+Conexión) y en Cloud (Nube).

-

Seleccione AWS como proveedor de servicios, seleccione Hosted Connection (Conexión alojada) como tipo de conexión AWS, seleccione el puerto de destino y haga clic en Next (Siguiente).

Cada puerto de destino tiene un icono azul o naranja para indicar su zona de diversidad. Para lograr la diversidad, es necesario crear dos conexiones, cada una en una zona diferente.

Puede utilizar el filtro Country (País) para limitar la selección y puede filtrar por zona de diversidad.

-

Introduzca el nombre de la conexión (para su visualización en el Portal de Megaport) y el límite de velocidad (Mbps). Opcionalmente, especifique un número de identificación único para la VXC que se utilizará con fines de facturación, como un número de centro de costes o un ID de cliente único. El número de referencia del nivel de servicio aparece para cada servicio en la sección Producto de la factura. También puede editar este campo para un servicio existente.

El límite de velocidad especifica la velocidad de la VXC. Los detalles de facturación mensual aparecen en función de la ubicación y el límite de velocidad.

Nota

El límite mínimo de velocidad soportado para las VXC de bastidor de Outpost es de 500 Mbps.

-

Haga clic en Next (Siguiente).

-

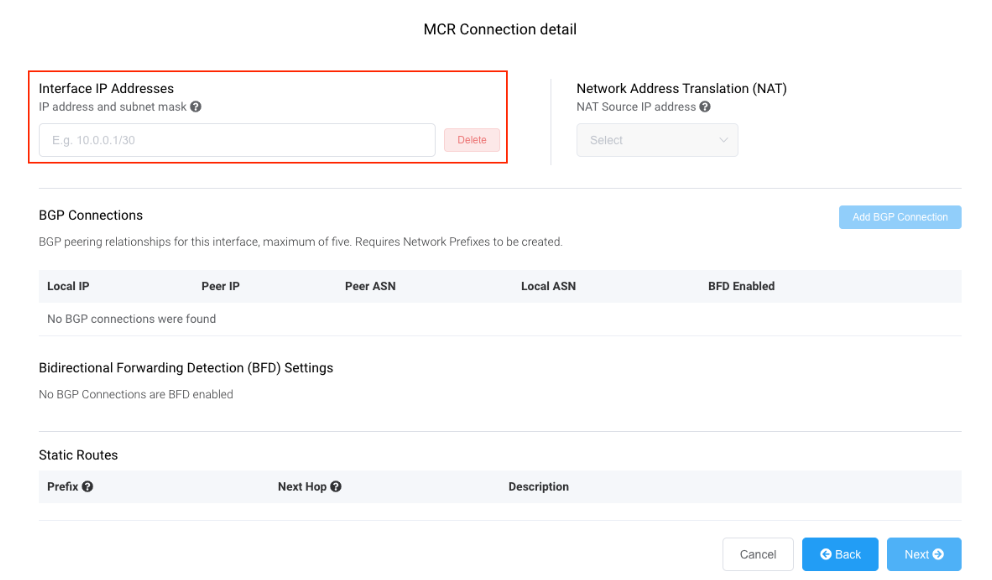

Para ver el detalle de la conexión MCR, facilite una dirección IP en formato CIDR.

Este valor es la dirección IP de la interfaz y la dirección IP del MCR utilizado para el emparejamiento de BGP a AWS. Asigne una dirección /30 en el espacio de dirección privada.

Puede añadir una dirección IP secundaria, si es necesario.

Nota

Puede cambiar estos valores en los detalles del Extremo A de la configuración de la VXC.

-

Haga clic en Add BGP Connection (Añadir Conexión BGP).

-

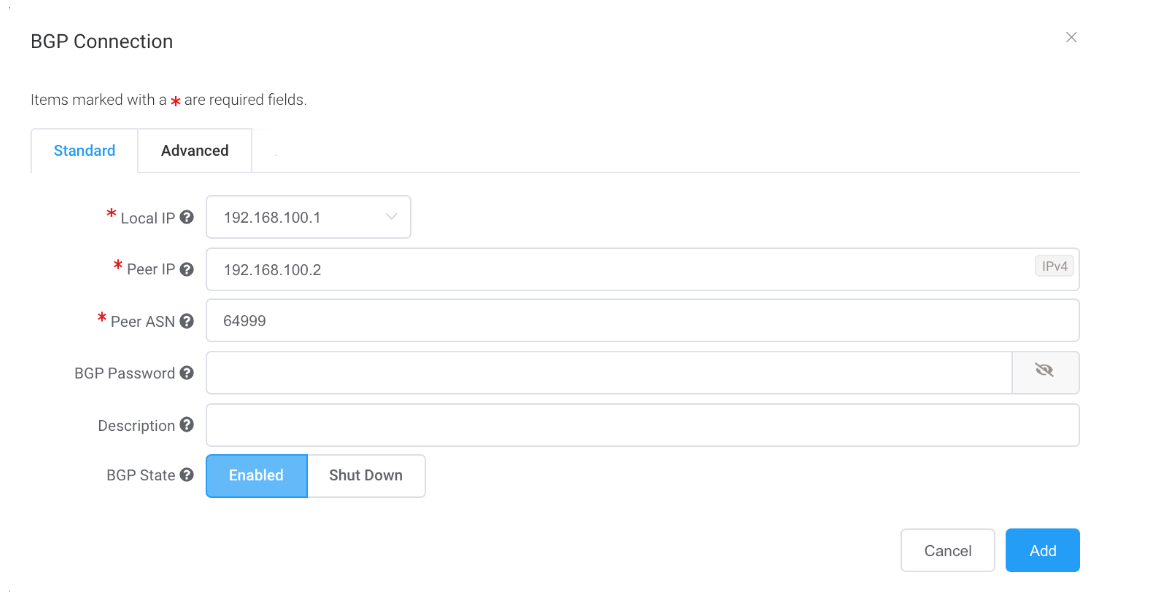

Especifique estos valores:

-

Local IP (IP local) – La dirección IP de esta interfaz que se comunica con el par de BGP.

El menú se rellenará automáticamente en función de la dirección especificada como direcciones IP de la interfaz.

-

Peer IP (IP del Par) – La dirección IP del par de BGP.

En este ejemplo, la IP local es 192.168.100.1, así que la dirección IP del par será 192.168.100.2. - Peer ASN (ASN del Par) – El ASN de la puerta de enlace de AWS.

-

BGP Password (Contraseña de BGP) – Clave compartida para autenticar el par.

Este campo es opcional para la creación de la VXC, pero es necesario para configurar el emparejamiento de BGP. Puede añadirlo después de crear la VXC.

La longitud de la clave compartida es de 1 a 25 caracteres. La clave puede incluir cualquiera de los caracteres siguientes:

a-z

A-Z

0-9

¡! @ # . $ % ^ & * = - _ -

Description (Descripción) – De manera opcional, puede incluir una descripción para identificar esta conexión.

La longitud mínima de la descripción es de 1 a 100 caracteres. -

BGP State (Estado de BGP) – Apaga la conexión sin eliminarla.

El ajuste inicial se tomará del ajuste en el extremo A del MCR. La habilitación o el apagado del estado de BGP no afecta a las sesiones de BGP existentes. El estado de BGP solo afecta a las VXC nuevas. Este ajuste anula el estado de MCR para una conexión individual. Consulte Creación de un MCR.

Al crear la interfaz virtual en la consola de AWS para esta conexión, coincidirá con estos valores.

-

-

Haga clic en Add (Añadir).

Los detalles de BGP aparecen en los detalles de la conexión BGP.

-

Haga clic en Next (Siguiente).

-

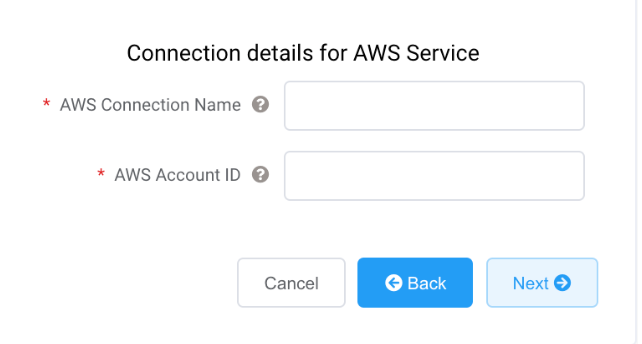

Especifique los detalles de conexión para el servicio AWS.

-

AWS Connection Name (Nombre de la Conexión AWS) – Este es un campo de texto y será el nombre de su interfaz virtual que aparezca en la consola de AWS. El nombre de la conexión AWS se rellena automáticamente con el nombre especificado en un paso anterior.

-

AWS Account ID (ID de la Cuenta de AWS) – Este es el ID de la cuenta que desea conectar. Puede encontrar este valor en la sección de gestión de su consola de AWS.

-

-

Haga clic en Next (Siguiente) para pasar al resumen de detalles de la conexión, haga clic en Add VXC (Añadir VXC) y pida la conexión.

Una vez implementada correctamente la conexión VXC, aparecerá en la página de servicios del Portal de Megaport y quedará asociada al MCR. Haga clic en el título de la VXC para mostrar los detalles de esta conexión.

Tenga en cuenta que el estado del servicio (capa 2) sí aparecerá, pero BGP (capa 3) estará inactivo porque la configuración no existe todavía.

Tras la implementación de la conexión en el Portal de Megaport, hay que aceptar la conexión en la consola de AWS.

Aceptación de la conexión

Para aceptar la conexión

-

En AWS, vaya a Services (Servicios) > AWS Direct Connect > Connections (Conexiones) y haga clic en el nombre de la conexión para revisar los detalles y aceptar. Consulte la documentación de AWS para conocer más detalles.

El estado estará pendiente durante unos minutos, mientras AWS implementa la conexión.

Creación del VIF

Para crear la interfaz virtual

-

En la consola de AWS, haga clic en Create Virtual Interface (Crear interfaz virtual). Introduzca estos valores para el emparejamiento de BGP:

- Your router peer IP (La IP del par de su enrutador) – La IP del par BGP configurada en el MCR.

- Amazon router peer IP (La IP del par del enrutador de Amazon) – La IP del par BGP configurada en el punto de conexión de AWS.

- BGP authentication key (Clave de autenticación de BGP) – La contraseña utilizada para autenticar la sesión BGP.

Importante

-

AWS proporciona pasos detallados para crear una interfaz virtual privada.

-

El nombre que proporcionó para la conexión en el Portal de Megaport aparece en la lista de conexiones de esta página.

-

La VLAN se completa y parece que se puede editar; sin embargo, verá un error si intenta cambiarla.

Tras aceptar la conexión alojada en AWS y crear la interfaz virtual con la configuración de emparejamiento de BGP, el estado de la VXC cambiará a «configured» (configurado) en el Portal de Megaport.

Creación de una VXC privada entre un puerto y un MCR

Esta sección describe cómo conectar una conexión cruzada virtual (VXC) privada a un puerto y el Megaport Cloud Router en la red de Megaport.

Si ya ha configurado un puerto, podrá implementar una VXC privada para conectarse a un MCR en la cuenta actual de la empresa. Una VXC privada es una conexión Ethernet punto a punto entre un extremo A (el puerto) y un extremo B (el tipo de destino de la VXC privada), que en este caso es el MCR.

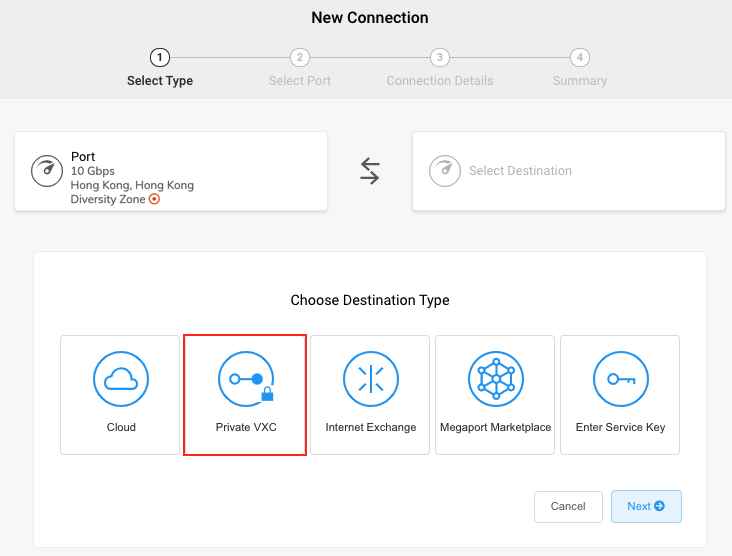

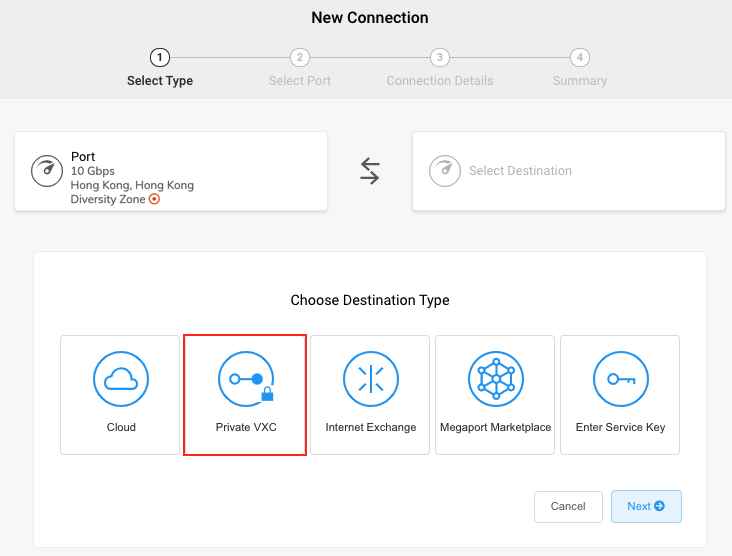

Para implementar una VXC privada

-

En el Megaport Portal, vaya a la página Services (Servicios) y seleccione el puerto que quiere utilizar.

-

Seleccione el Puerto de origen (extremo A).

-

Haga clic en +Connection (+Conexión).

-

Haga clic en Private VXC (VXC Privada).

-

Seleccione el MCR de destino (extremo B).

-

Haga clic en Next (Siguiente).

-

Especifique los detalles de la VXC:

-

Connection Name (Nombre de la Conexión) – Especifique un nombre para la VXC que sea fácilmente identificable. Si lo desea, puede cambiar el nombre más adelante.

-

Service Level Reference (Referencia de nivel de servicio) (opcional) – Especifique un número de identificación único para la VXC que se utilizará con fines de facturación, como un número de centro de costes o un ID de cliente único. El número de referencia del nivel de servicio aparece para cada servicio en la sección Producto de la factura. También puede editar este campo para un servicio existente.

-

Rate Limit (Límite de velocidad) – Especifique un límite de velocidad en Mbps. Se muestra la velocidad máxima, establecida por la velocidad más baja de cada extremo.

-

Preferred A-End VLAN (VLAN preferida en el extremo A) – Especifique la etiqueta VLAN 802.1q para esta conexión en el extremo A. Cada VXC se proporciona como una VLAN independiente en su Puerto. Debe ser un ID de VLAN único en este Puerto, que puede ir de 2 a 4093. Si se especifica un ID de VLAN que ya se haya utilizado, el sistema mostrará el siguiente número de VLAN disponible. El ID de VLAN debe ser único para poder continuar con el pedido. Si no especifica un valor, Megaport le asignará uno. Deje el ajuste Port tag (Etiqueta de puerto) en Tagged (Etiquetado).

-

-

Haga clic en Next (Siguiente).

Aparece la página MCR Connection Details (Detalles de Conexión del MCR).

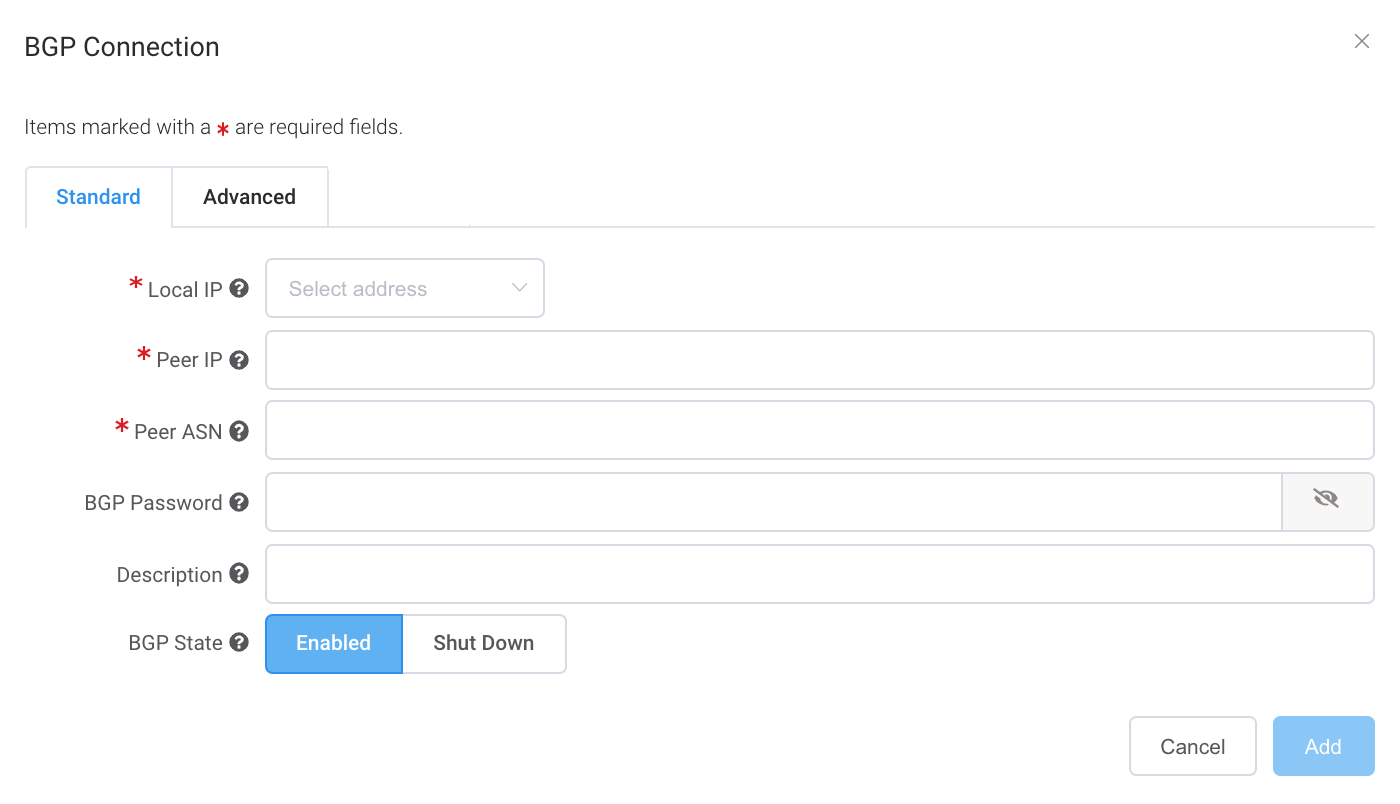

El siguiente paso es configurar los ajustes de BGP para esta VXC. Por cada VXC conectada a un MCR, puede configurar una o más interfaces, direcciones IP, conexiones BGP o rutas estáticas. La mayoría de las VXC utilizarán una interfaz. En este caso, especifique una interfaz y añada una conexión BGP.

Para configurar los ajustes de BGP para la VXC

-

En la página MCR Connection Details (Detalles de la Conexión MCR), haga clic en Add BGP Connection (Añadir conexión BGP).

-

Seleccione en el menú desplegable la IP local de esta interfaz que se comunica con el par de BGP.

-

Especifique los detalles del BGP para la IP del par, el ASN del par, donde los ajustes del par hacen relación al OND.

-

Haga clic en Add (Añadir) para guardar la VXC. Repita estos pasos para configurar más VXC.

-

Haga clic en Next (Siguiente).

-

Haga clic en Order (Realizar Pedido) para continuar con el proceso de pedido.

Cuando se hayan implementado las VXC, se mostrarán en la página Services (Servicios) del portal. Tenga en cuenta que el número de identificador de servicio es el mismo para las VXC de ambos extremos de la conexión.

Comprobación de la configuración de BGP

El Looking Glass de MCR permite ver la configuración de BGP en una sola pantalla. Para obtener más detalles, consulte Visualización del enrutamiento del tráfico a través del Looking Glass de MCR.

Para ver el estado de BGP

- En el Portal de Megaport, seleccione Services (Servicios).

- Seleccione la VXC.

- Haga clic en el Extremo A o el Extremo B del MCR.

- Elija los detalles.

Resolución de problemas de BGP

Si la página Services (Servicios) > Connection Details (Detalles de la Conexión) muestra un problema de estado, compruebe estos elementos:

- Haga clic en la VXC y seleccione el Extremo A o el Extremo B del MCR.

- En Conexiones BGP, compruebe que se esté utilizando el ASN local correcto en el Extremo A de la VXC.

- Compruebe que la dirección IP del par sea correcta.

- Compruebe que se esté utilizando la contraseña MD5 de BGP correcta en el Extremo A de la VXC.

Si la configuración de BGP es correcta:

-

Compruebe que un par de BGP no esté bloqueando la entrada o la salida del puerto TCP 179 (BGP) u otros puertos efímeros relevantes.

-

Compruebe que un par de BGP no esté anunciando más de 100 prefijos a AWS. El número máximo de rutas anunciadas a AWS es 100. La sesión de BGP se desactivará si supera el límite de prefijos de 100 rutas anunciadas.

Apagado de una conexión BGP

Use esta configuración para deshabilitar temporalmente la sesión de BGP sin quitarla. El apagado de BGP permite cerrar una conexión BGP a nivel administrativo mientras se configura una nueva ruta, se realiza el mantenimiento, se resuelven problemas, etc.

Para deshabilitar temporalmente una conexión BGP

- Desde el Megaport Portal, vaya a la página Services (Servicios).

- Haga clic en la VXC y seleccione el extremo A o el extremo B.

- Tras consultar los detalles de la conexión BGP, haga clic en Shut Down (Apagar).

- Haga clic en Yes (Sí) para confirmar.