Creación de una conexión de Azure para un MVE con Palo Alto VM-Series

Usted puede crear una conexión de red desde un MVE (un firewall de Palo Alto VM-Series) a Azure ExpressRoute con conexiones cruzadas virtuales (VXC). Puede crear una conexión privada o pública (Microsoft).

Importante

Antes de empezar, cree un MVE (VM-Series). Para obtener más detalles, consulte Creación de un MVE.

Hay tres partes para añadir una conexión de ExpressRoute a su MVE y VM-Series.

-

Configure su plan de ExpressRoute e implemente el circuito ExpressRoute en la consola de Azure. Una vez implementado, obtendrá una clave de servicio. Para obtener más detalles, consulte la documentación de Microsoft ExpressRoute.

-

En el portal de Megaport, cree una conexión (VXC) de su MVE a su ubicación de ExpressRoute.

-

En VM-Series, cree una nueva interfaz y añada los detalles de la conexión de ExpressRoute.

Las instrucciones de este tema se refieren a la segunda y tercera parte.

Nota

MVE para Palo Alto requiere algunos pasos de configuración tanto en VM-Series como en el Portal de Megaport para todas las conexiones en la nube.

Adición de la conexión ExpressRoute en el Portal de Megaport

Para configurar la conexión ExpressRoute, es necesario crear la conexión en el portal de Megaport.

Para crear una conexión a ExpressRoute desde el portal de Megaport

-

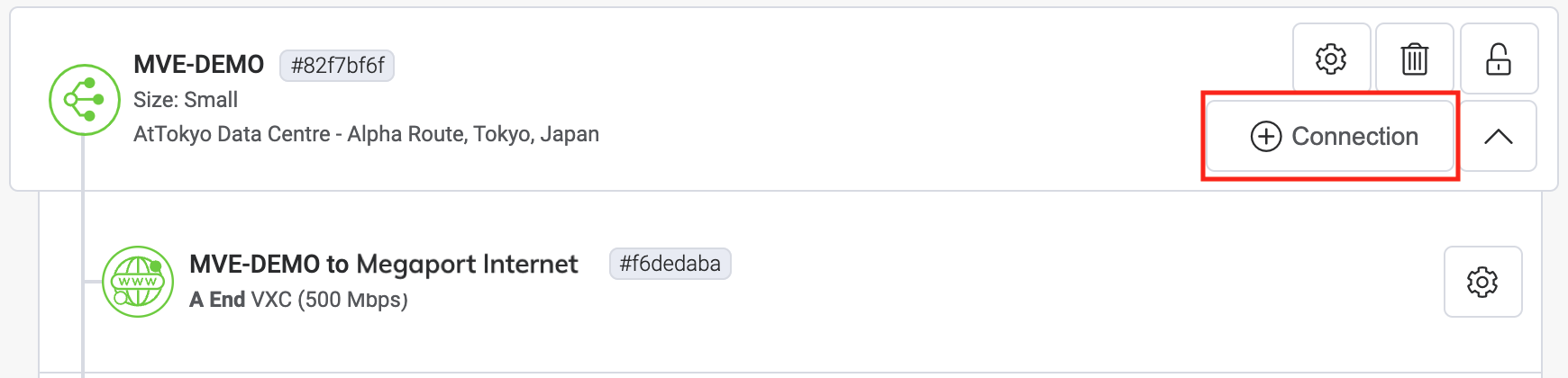

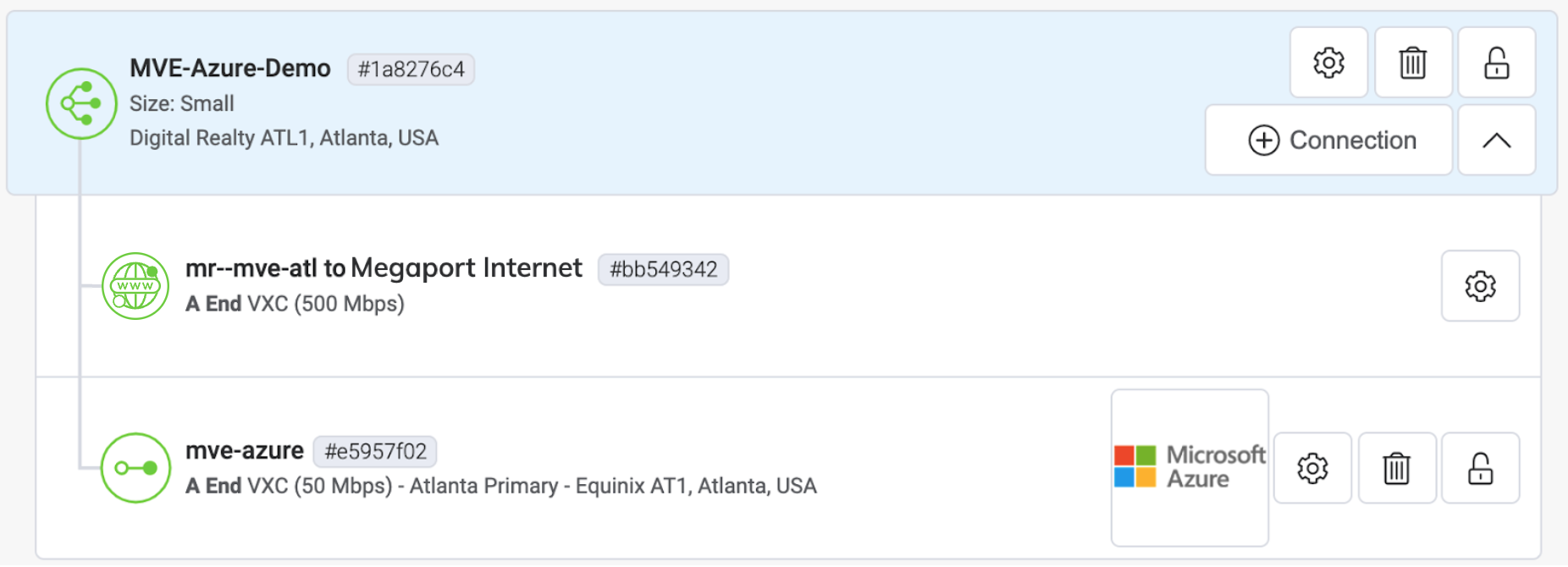

En el Megaport Portal, vaya a la página Services (Servicios) y seleccione el MVE que quiere utilizar.

-

Haga clic en +Connection (+Conexión) en el MVE.

-

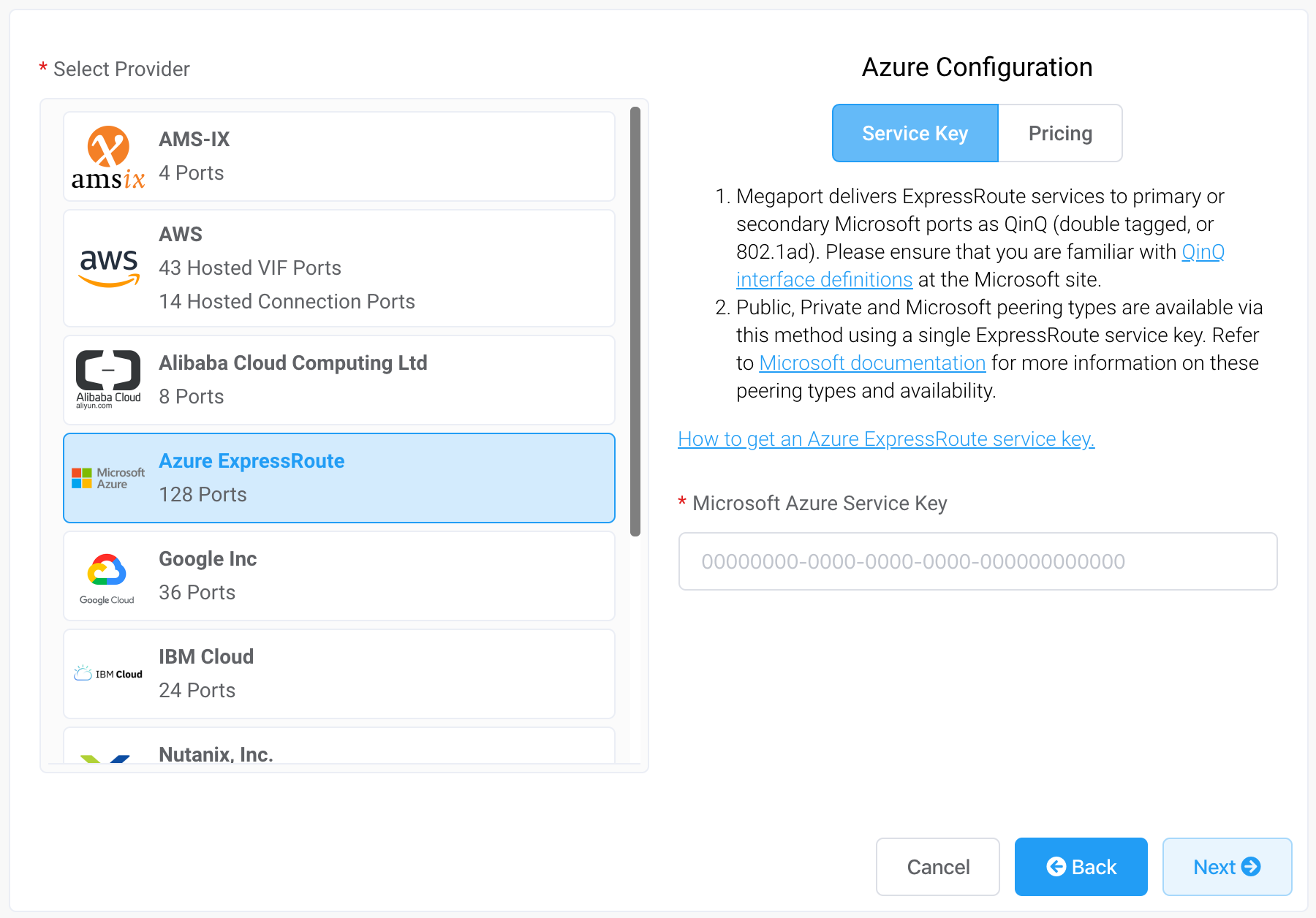

Haga clic en la ficha Cloud (Nube).

-

Seleccione Azure ExpressRoute como proveedor.

-

Añada la clave de servicio de ExpressRoute en el campo del panel de la derecha.

El portal verificará la clave y mostrará las ubicaciones de puerto disponibles según la región de ExpressRoute. Por ejemplo, si su servicio de ExpressRoute está implementado en la región de Australia Oriental en Sídney, puede seleccionar los destinos de Sídney. -

Seleccione el punto de conexión para su primera conexión.

Para implementar una segunda conexión (recomendable), puede crear una segunda VXC - introduzca la misma clave de servicio y seleccione el otro destino de la conexión. En la pantalla de configuración hay una serie de vínculos útiles a recursos, como la consola de Azure Resource Manager y algunos tutoriales de vídeo. -

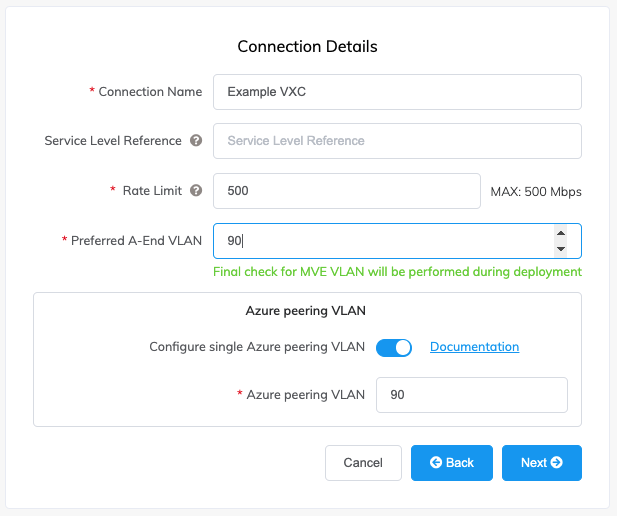

Especifique estos detalles de conexión:

-

Connection Name (Nombre de Conexión) – El nombre de su VXC que se mostrará en el Portal de Megaport.

-

Service Level Reference (Referencia de Nivel de Servicio) (opcional) – Especifique un número de identificación único para la VXC que se utilizará con fines de facturación, como un número de centro de costes o un ID de cliente único. El número de referencia del nivel de servicio aparece para cada servicio en la sección Producto de la factura. También puede editar este campo para un servicio existente.

Nota

Las cuentas gestionadas por los socios pueden aplicar una oferta de socio a un servicio. Para conocer más detalles, consulte Asociar un acuerdo con un servicio.

-

Rate Limit (Límite de Velocidad) – La velocidad de su conexión en Mbps. El límite de velocidad para la VXC será el máximo permitido sobre la base de la clave de servicio de ExpressRoute.

-

Preferred A-End VLAN (VLAN preferida en el extremo A) – Especifique un ID de VLAN que no se haya utilizado para esta conexión (para ExpressRoute es la etiqueta S). Debe ser un ID de VLAN único en este MVE, que puede ir de 2 a 4093. Si se especifica un ID de VLAN que ya se haya utilizado, el sistema mostrará el siguiente número de VLAN disponible. El ID de VLAN debe ser único para poder continuar con el pedido. Si no especifica un valor, Megaport le asignará uno.

-

Configure Single Azure Peering VLAN (Configurar una única VLAN de emparejamiento de Azure) – Por defecto, esta opción está activada para MVE y recomendamos encarecidamente mantenerla activada con Palo Alto VM-Series.

Esta opción proporciona una solución de VLAN de etiqueta única. Se configura el emparejamiento en Azure con la VLAN de MVE (extremo A) y la VLAN de emparejamiento establecida en Azure (extremo B). Tenga en cuenta que solo puede tener un tipo de emparejamiento (privado o Microsoft) por VXC con esta opción.Importante

Si no se activa esta opción, la VXC aparecerá activa, pero no reconocerá el tráfico.

-

Azure Peering VLAN (VLAN de Emparejamiento de Azure) – Este valor debe coincidir con la VLAN del Extremo A.

-

-

Haga clic en Next (Siguiente) para continuar con el proceso de pedido.

Cuando la configuración de VXC se complete, el icono de VXC será verde.

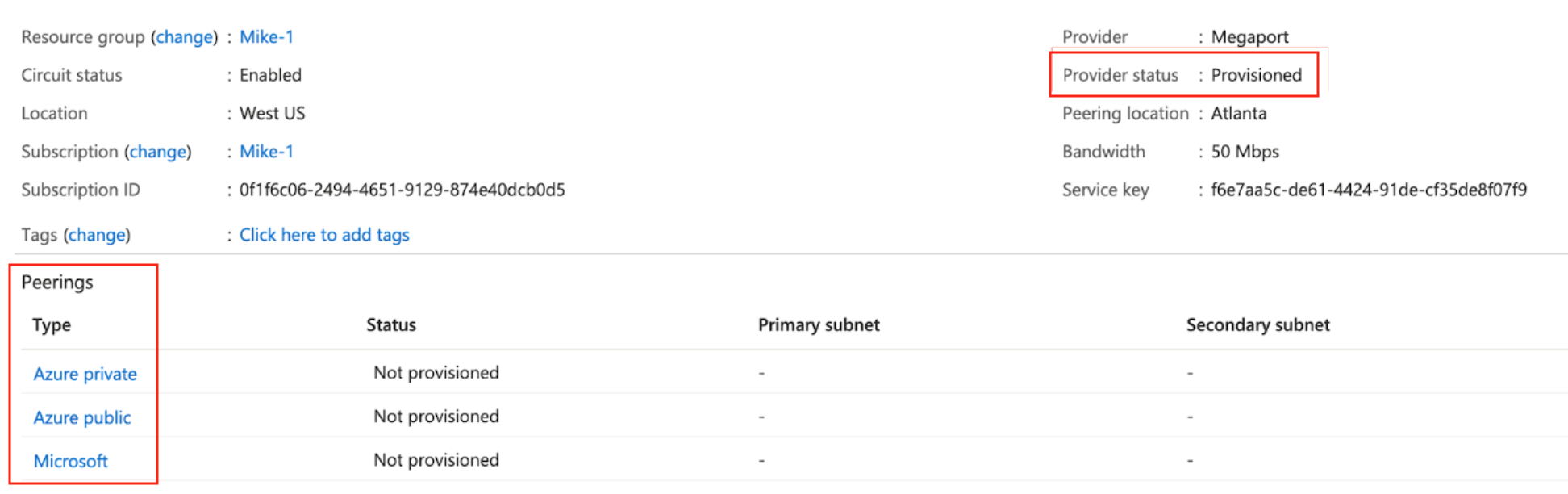

En la consola Azure Resource Management, el estado del proveedor será Provisioned (Aprovisionado).

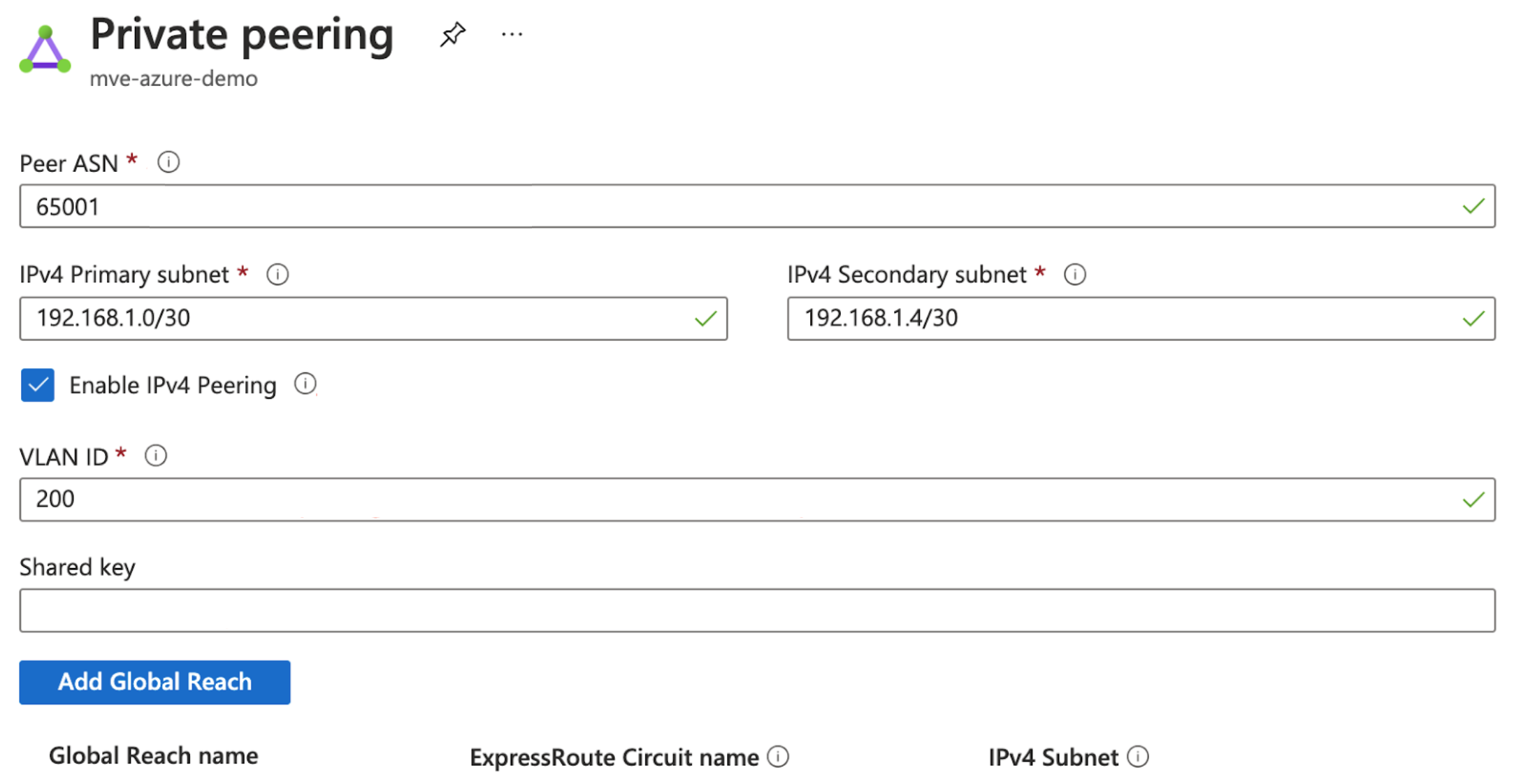

Cuando se aprovisiona, hay que configurar los emparejamientos. Puede configurar el emparejamiento privado y el de Microsoft. Haga clic en el par para configurar y proporcionar estos detalles:

- Peer ASN (ASN del Par) – Introduzca el ASN para el MVE.

- IPv4 Subnets (Subredes IPv4) – De cada una de estas subredes, MVE utiliza la primera dirección IP utilizable, y Microsoft utiliza la segunda IP utilizable para su enrutador.

- VLAN ID (ID de VLAN) – Introduzca la VLAN del Extremo A a partir del MVE. (Tenga en cuenta que el ID de la VLAN en la consola de Azure puede ser diferente a la VLAN del extremo A).

- Shared Key (Clave Compartida) – Opcionalmente, introduzca una contraseña MD5 para el BGP.

Adición de la conexión de ExpressRoute a VM-Series

Después de crear la conexión de su MVE a Azure y de configurar la conexión en la consola de Azure, debe configurarla en VM-Series. Esto implica la creación de una interfaz y configurar los ajustes del BGP, ASN, VLAN y los valores de MD5.

Para añadir la conexión de Azure Cloud en VM-Series

-

Recopile los detalles de la conexión desde la consola de Azure.

Muestre los detalles de la conexión creada en Azure para esta conexión. Apunte los valores de Peer ASN (ASN del par), Shared Key (Clave compartida), VLAN ID (ID de la VLAN) y IPv4 Primary Subnet (Subred principal Ipv4). -

Recopile los detalles de la conexión desde el Portal de Megaport.

Haga clic en el icono del engranaje de la conexión de Azure desde su MVE y haga clic en la vista Details (Detalles). Anote el valor de A-End VLAN (VLAN del extremo A). -

Inicie sesión en VM-Series.

-

Elija Network (Red) > Interfaces.

-

Seleccione el MVE del Extremo A (

ethernet1/1). -

Haga clic en Add Subinterface (Añadir subinterfaz).

-

Proporcione estos detalles:

-

Interface Name (Nombre de la Interfaz) – Introduzca un nombre para la subinterfaz. En el campo adyacente, introduzca un número para identificar la subinterfaz.

-

Comment (Comentario) – Introduzca un nombre alternativo.

-

Tag (Etiqueta) – Especifique la VLAN del extremo A asociada con esta conexión de Azure en el Portal de Megaport.

-

Virtual Router (Enrutador virtual) – Seleccione un enrutador virtual para la interfaz, según lo requiera su red.

-

-

Seleccione la pestaña IPv4.

- Seleccione Static (Estático) como Type (Tipo).

- Haga clic en +Add (+Añadir) para añadir una nueva dirección IP.

- Introduzca la dirección IPv4 y la máscara de red.

Estos valores están disponibles en la consola de Azure. Las direcciones IP y CIDR aparecen en el campo IPv4 Primary Subnet (Subred principal Ipv4); MVE utiliza la primera dirección IP utilizable y Azure utiliza la segunda IP utilizable para su enrutador. En este campo, introduzca la dirección IP de MVE (primera utilizable). - Haga clic en OK (Aceptar).

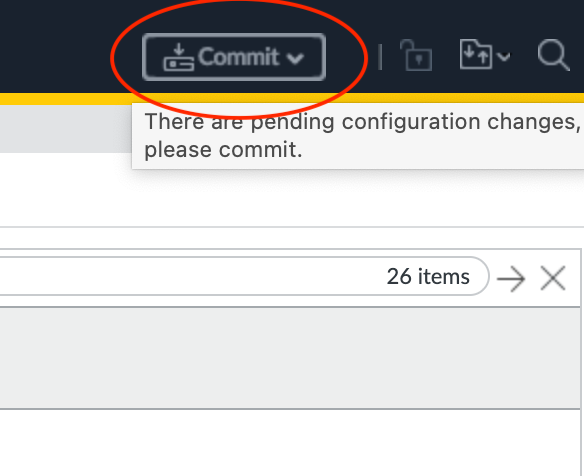

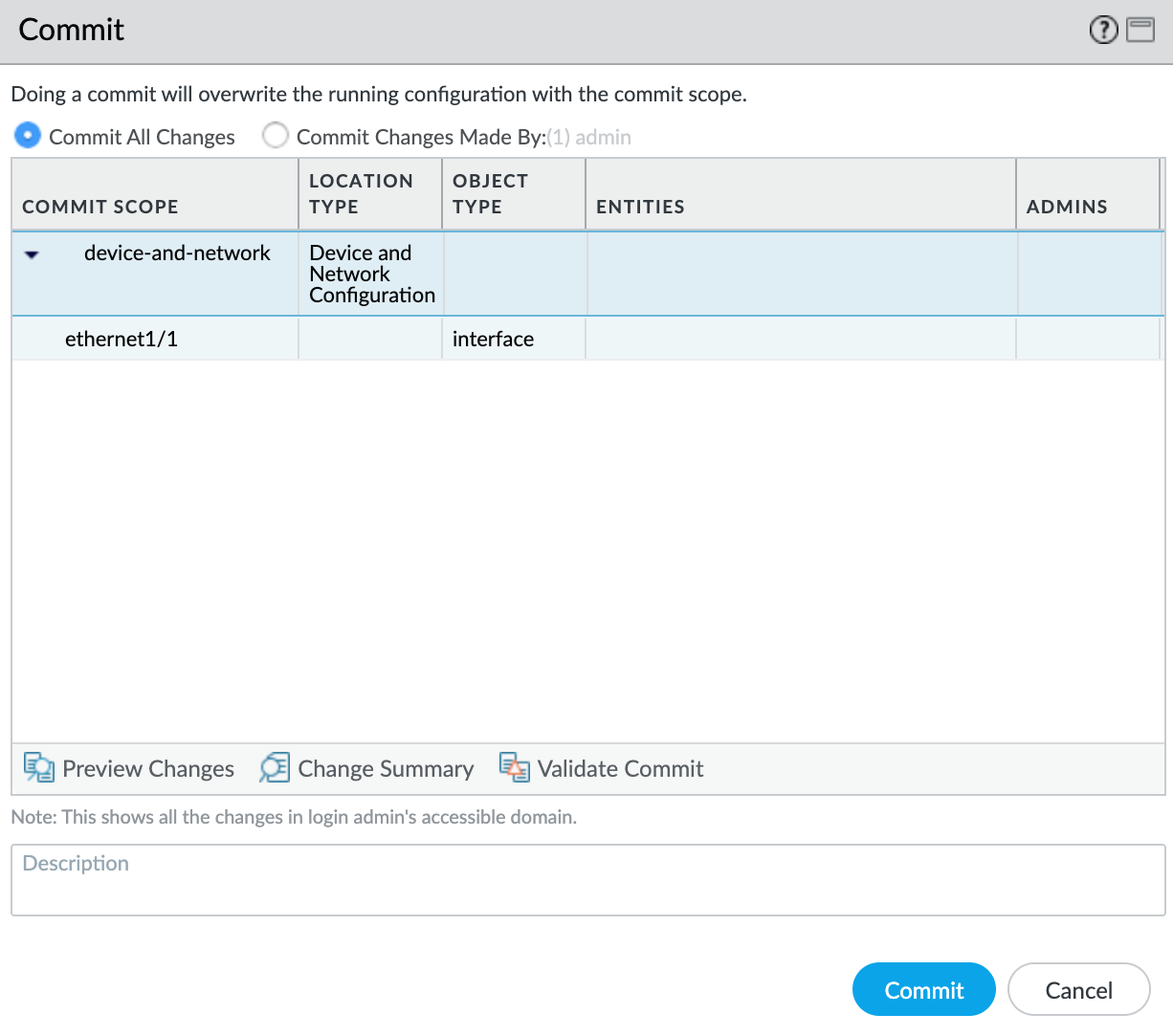

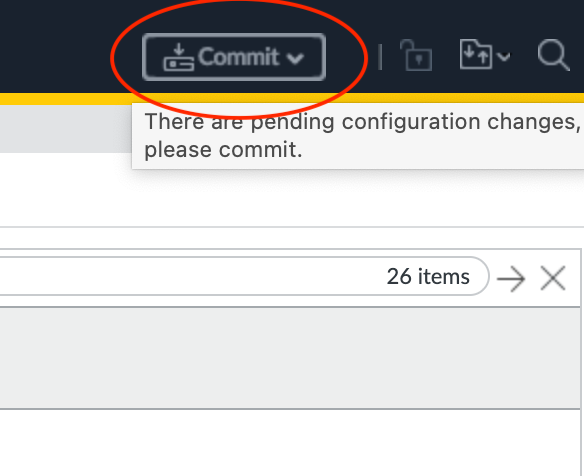

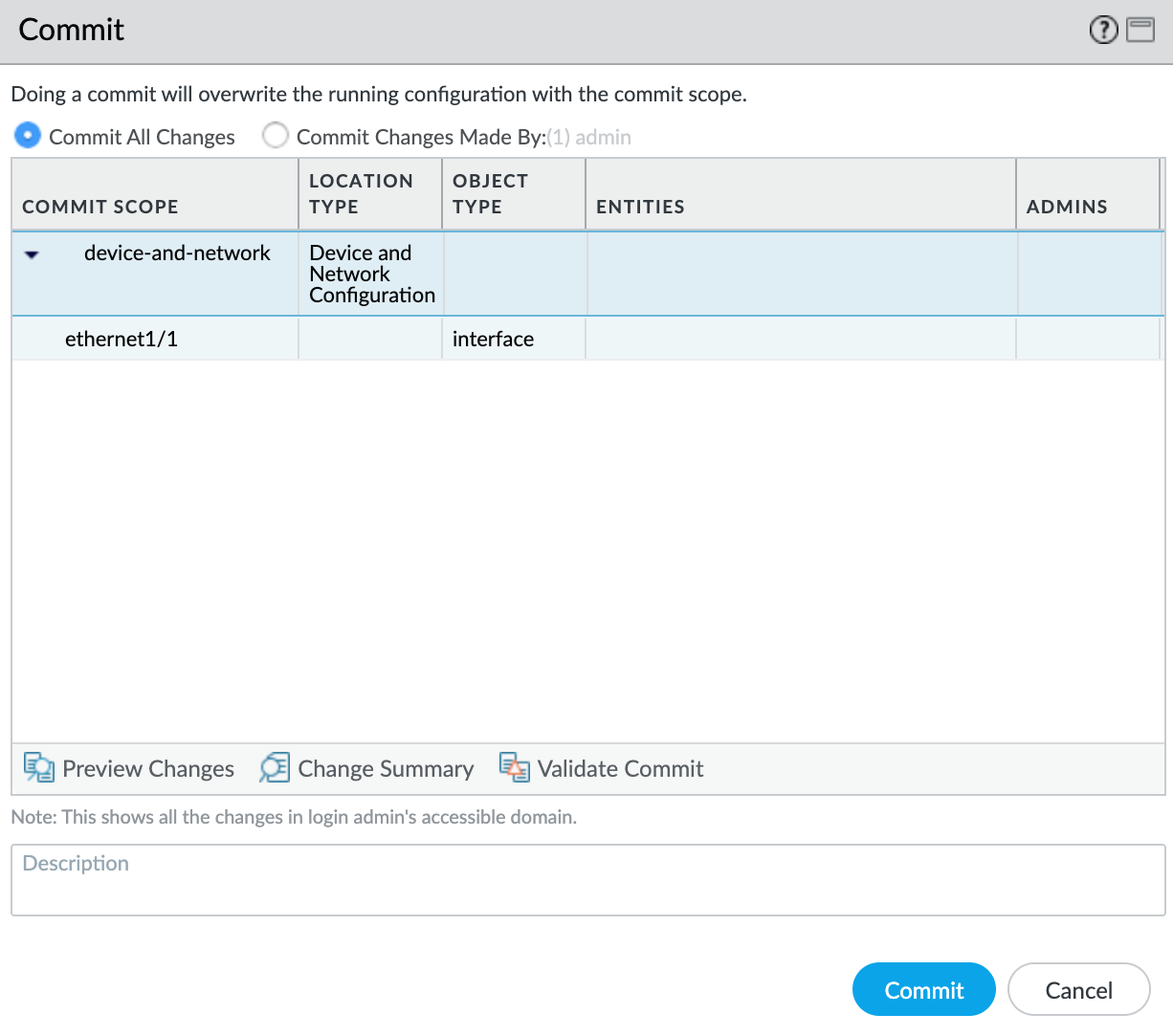

- Haz clic en Commit (Asignar) en la esquina superior derecha.

- Revise los cambios y haga clic en Commit (Asignar).

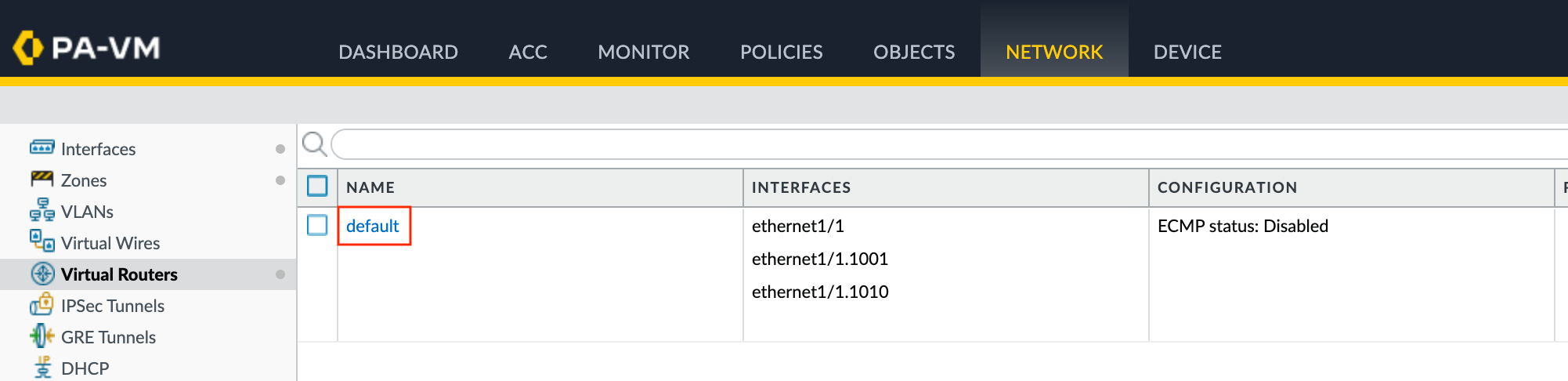

La nueva interfaz VLAN aparecerá con su interfaz física ethernet1/1.

A continuación, creará una zona de seguridad para que la interfaz pueda enrutar el tráfico.

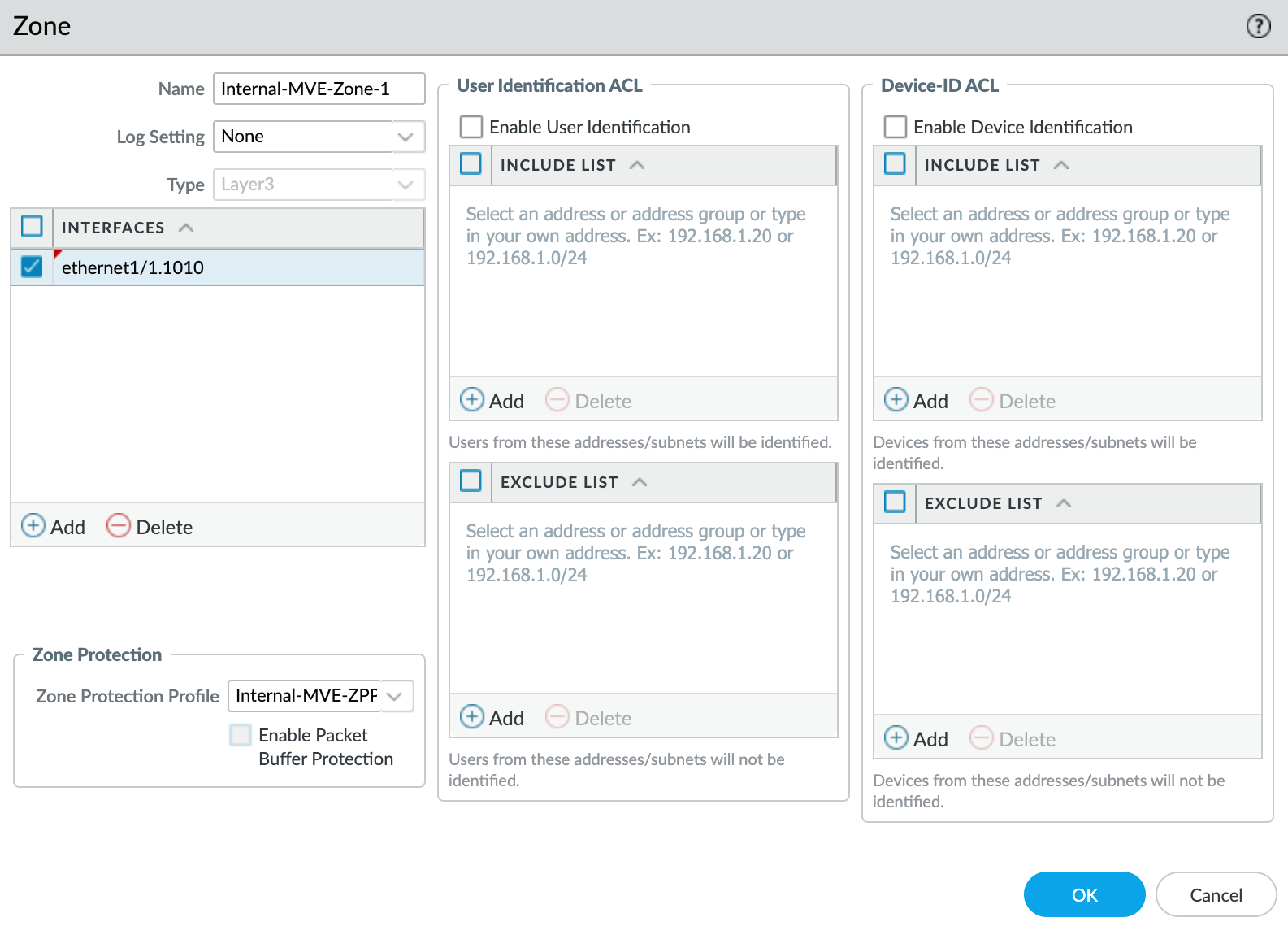

Para crear una zona de seguridad

- Seleccione la subinterfaz

ethernet1/1.1010. - Seleccione New Zone (Nueva zona) en la lista desplegable Security Zone (Zona de seguridad).

- Especifique un nombre para la zona de seguridad.

- Haga clic en +Add (+Añadir) en Interfaces y añada

ethernet1/1.1010a la zona de seguridad. - Especifique cualquier otro detalle necesario para la seguridad de su red.

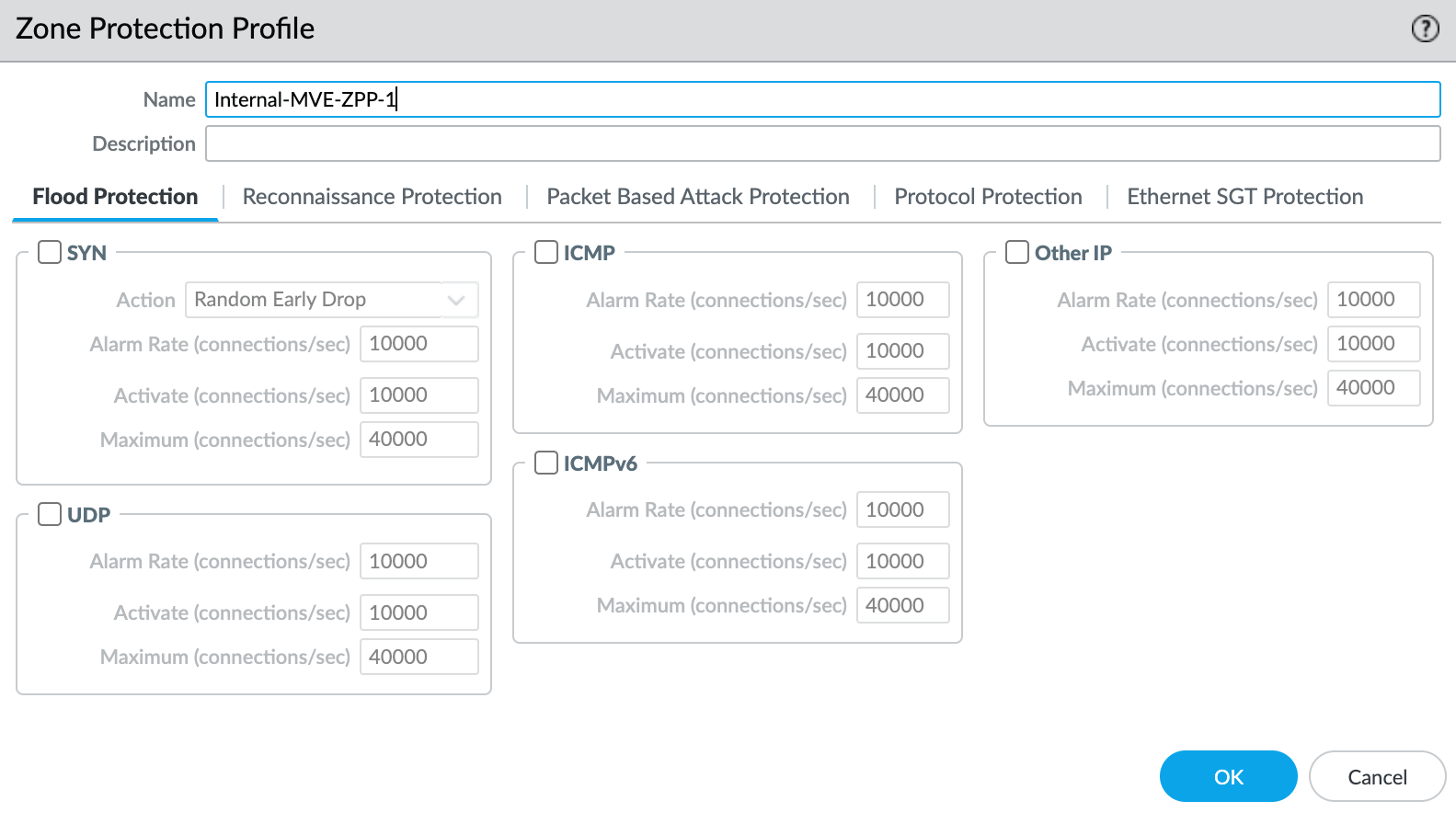

- Seleccione New Zone Protection Profile (Nuevo perfil de protección de zona) en la lista desplegable Zone Protection Profile (Perfil de protección de zona).

- Especifique los detalles necesarios para la seguridad de su red. En este ejemplo se utilizan todos los valores predeterminados.

- Haga clic en OK (Aceptar).

- Haga clic en OK (Aceptar) en la pantalla Layer3 Subinterface (Subinterfaz de capa 3).

- Haz clic en Commit (Asignar) en la esquina superior derecha.

- Revise los cambios y haga clic en Commit (Asignar).

Ya ha creado la interfaz. A continuación, debe crear la sesión de BGP.

Para crear la sesión de BGP

- En VM-Series, elija Network (Red) > Virtual Routers (Enrutadores virtuales).

- Seleccione el enrutador virtual.

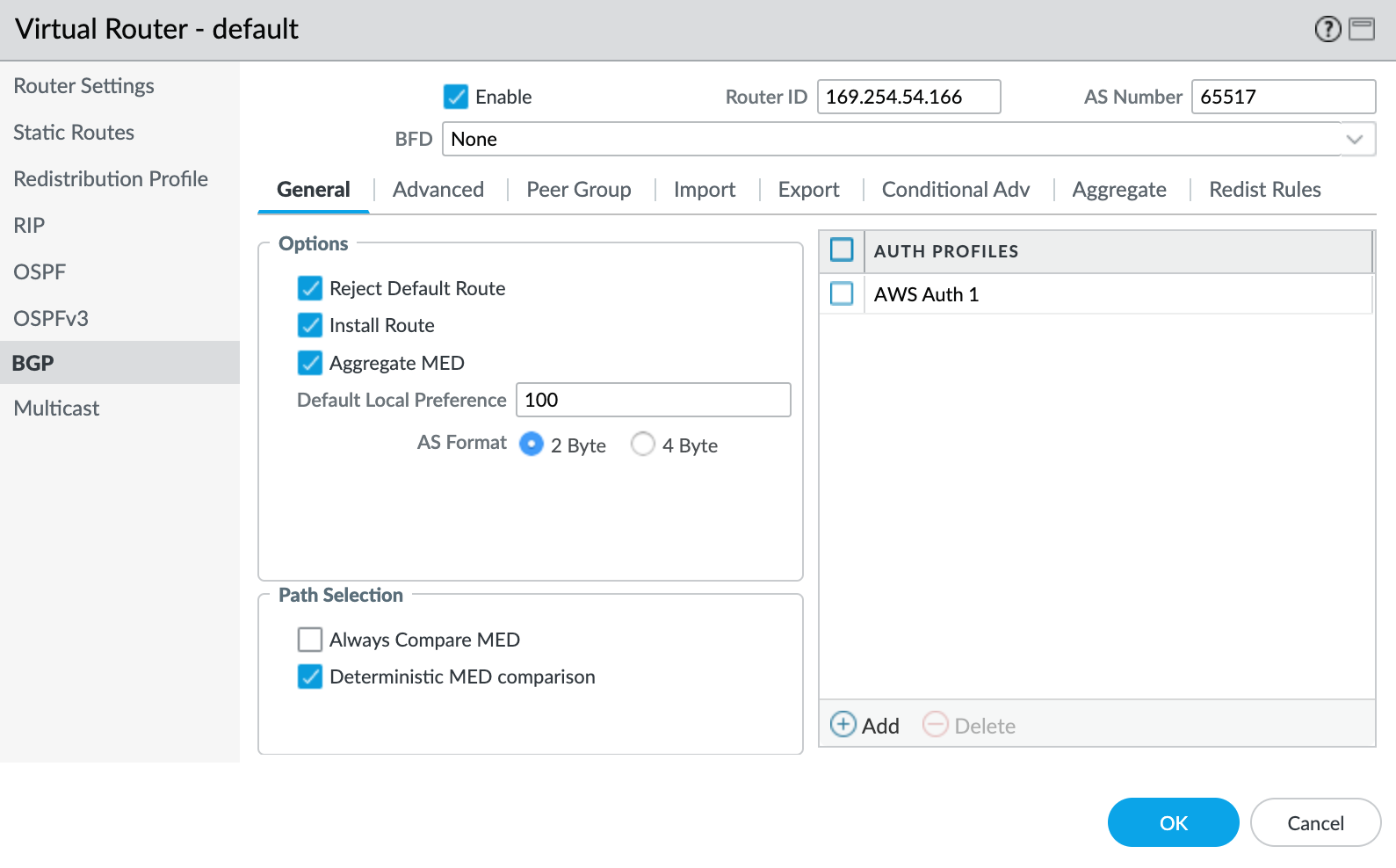

- En el panel izquierdo, seleccione BGP.

-

Proporcione los siguientes detalles de BGP:

- Enable (Habilitar) – Marque esta casilla de verificación para iniciar la sesión BGP después de asignar estos cambios.

- Router IP (IP de Enrutador) – Introduzca la primera dirección IP utilizable de IPv4 Primary Subnet (Subred Principal Ipv4), de la consola de Azure.

- AS Number (Número de AS) – Introduzca el ASN para la conexión de MVE. Introduzca el ASN para la conexión de MVE. Utilice el ASN del par de la consola de Azure.

-

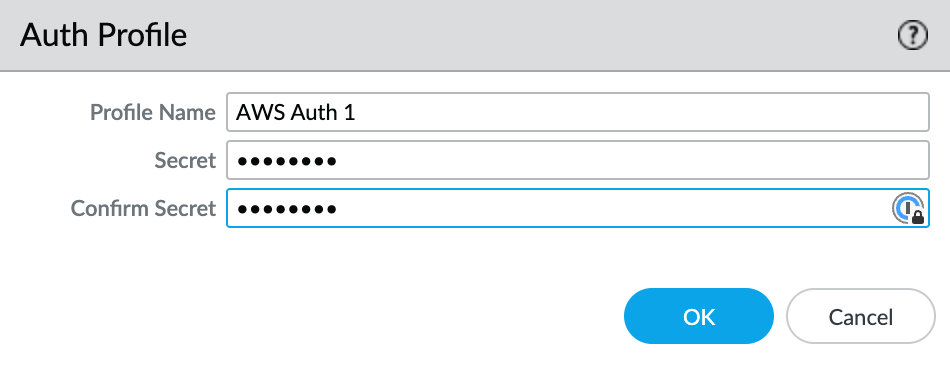

Haga clic en +Add (+Añadir) en Auth Profiles (Perfiles de autenticación).

- Especifique un nombre en Profile Name (Nombre de perfil).

- Introduzca y confirme la contraseña de autenticación.

- Haga clic en OK (Aceptar).

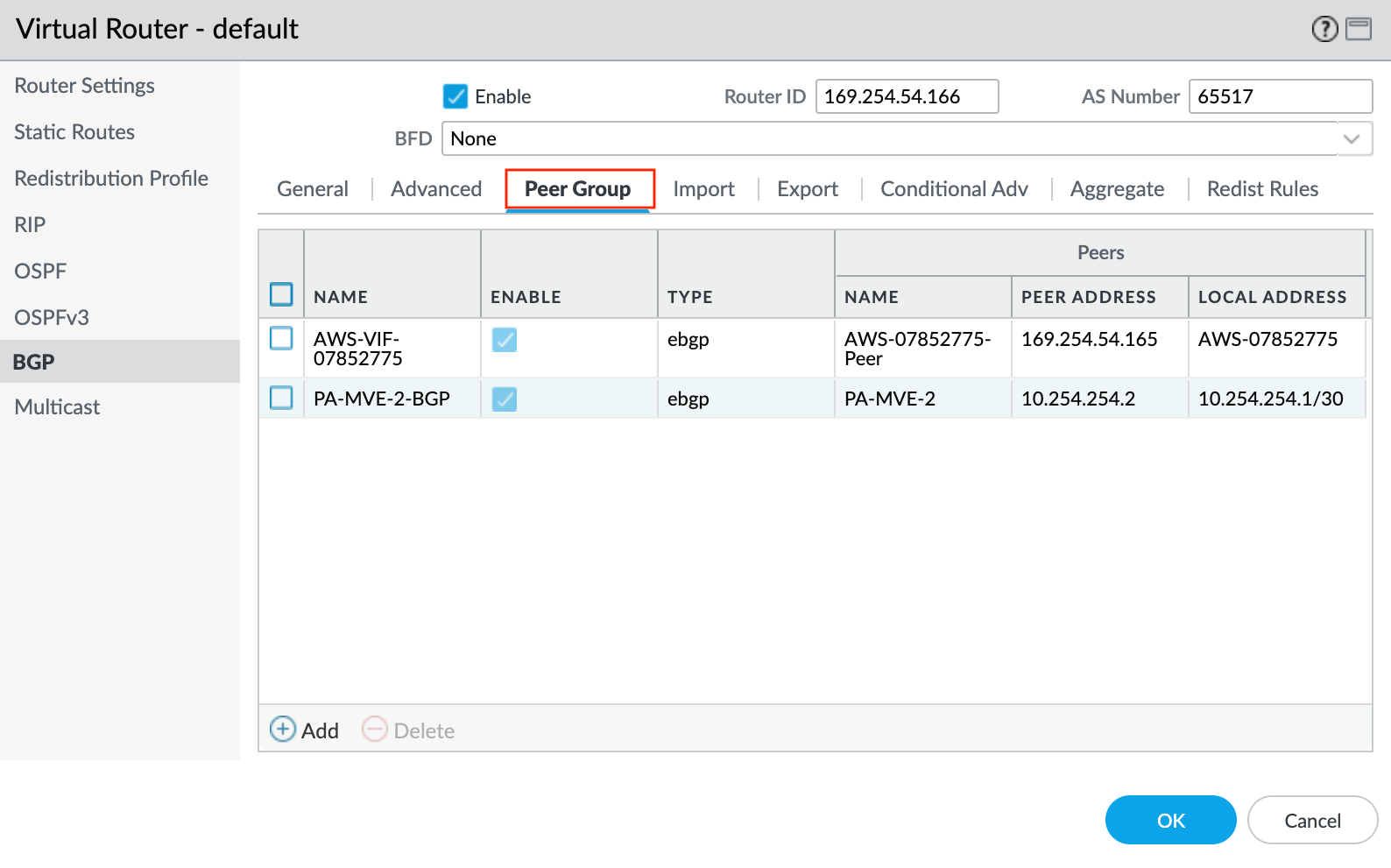

- Seleccione la pestaña Peer Group (Grupo de pares).

- Haga clic en +Add (+Añadir) para añadir un grupo de pares.

- Especifique un nombre para el grupo de pares. Por ejemplo, AWS-xxxx.

- Especifique eBGP como tipo de sesión.

- Especifique cualquier detalle adicional necesario para su red.

- Haga clic en +Add (+Añadir) para añadir un nuevo par.

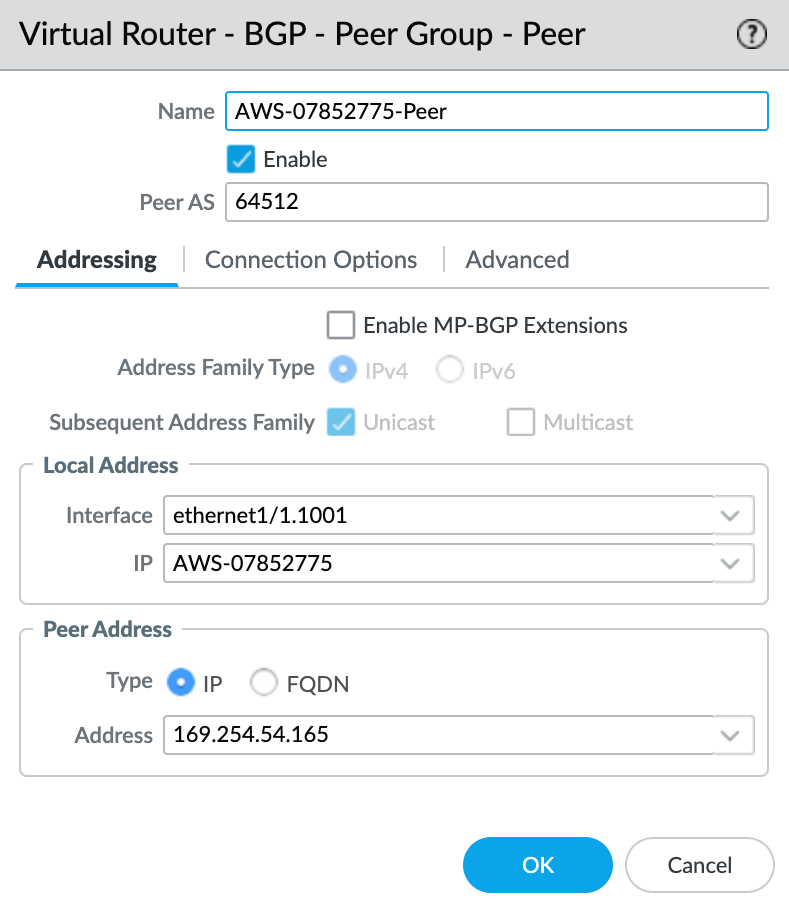

- Especifique los detalles del par:

- Name (Nombre) – Especifique un nombre para el par.

- Peer AS (AS del par) – Especifique el ASN del lado de Azure de 12076. Este es un valor fijo, y aparece en los detalles de la conexión en la consola de Azure.

- Local Address (Dirección local) – Seleccione la subinterfaz y la dirección IP adecuadas en la lista desplegable.

- Peer Address (Dirección de emparejamiento) – Introduzca la segunda dirección IP utilizable de IPv4 Primary Subnet (Subred principal IPv4) de la consola de Azure.

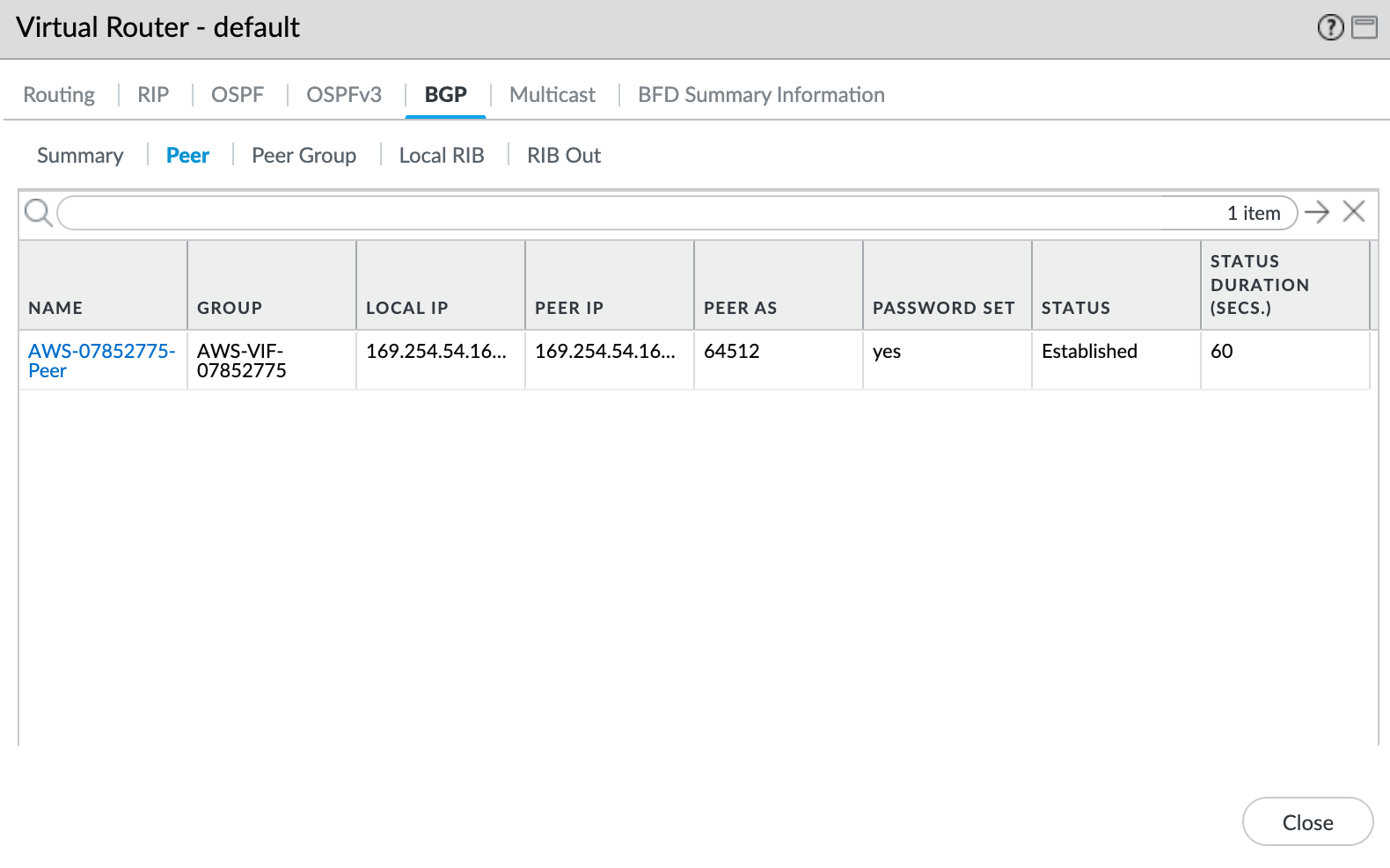

Validación de su conexión a Azure

Para verificar el estado del par BGP

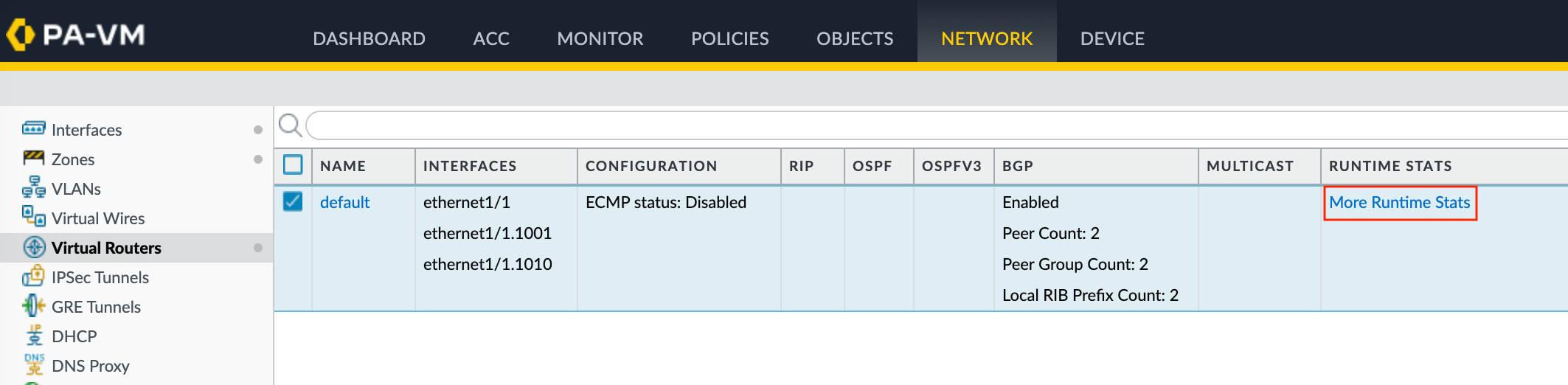

- Elija Network (Red) > Virtual Routers (Enrutadores virtuales).

- Localice su enrutador virtual (predeterminado).

- Haga clic en More Runtime Stats (Más estadísticas de tiempo de ejecución) en la columna Runtime Stats (Estadísticas de tiempo de ejecución) de la derecha.

- Seleccione la pestaña BGP y luego seleccione la pestaña Peer (Par).

- Verifique que el estado del par sea Established (Establecido).