Opciones de cifrado de AWS para un alto rendimiento y una alta resistencia

Este tema describe dos casos para crear conexiones de red encriptadas en AWS con alto rendimiento y alta resistencia.

- Caso 1 – Conexión encriptada a la nube privada virtual (VPC) en tránsito

- Caso 2 – Conexión encriptada a una gateway de tránsito (TGW)

Requisitos previos

- Dos ubicaciones con Megaport con zonas de diversidad establecidas.

- Una conexión alojada de AWS Direct Connect (utilizada como ejemplo en este tema) o una conexión de interfaz virtual alojada (VIF alojada).

- Tamaño suficiente de la instancia de Elastic Compute Cloud (EC2) que ejecuta la aplicación virtual de red (NVA) dentro de AWS para manejar el cifrado de alto rendimiento.

Consideraciones clave

- El rendimiento máximo viene determinado principalmente por la cantidad de computación disponible en los dispositivos que gestionan los cifrados (como los las aplicaciones virtuales de red, los cortafuegos o los enrutadores).

- Los objetivos globales de tiempo de actividad determinan el número de dispositivos, las conexiones subyacentes y los túneles de superposición (por ejemplo, 99,9 % o 99,99 %, una métrica independiente del número de SLA).

- El protocolo de enrutamiento y la configuración determinan el tiempo de conmutación por error y la rapidez con la que un dispositivo detecta un fallo. En algunos casos, puede que no sea posible realizar un apagado correcto.

Caso 1: Conexión encriptada a la nube privada virtual (VPC) en tránsito

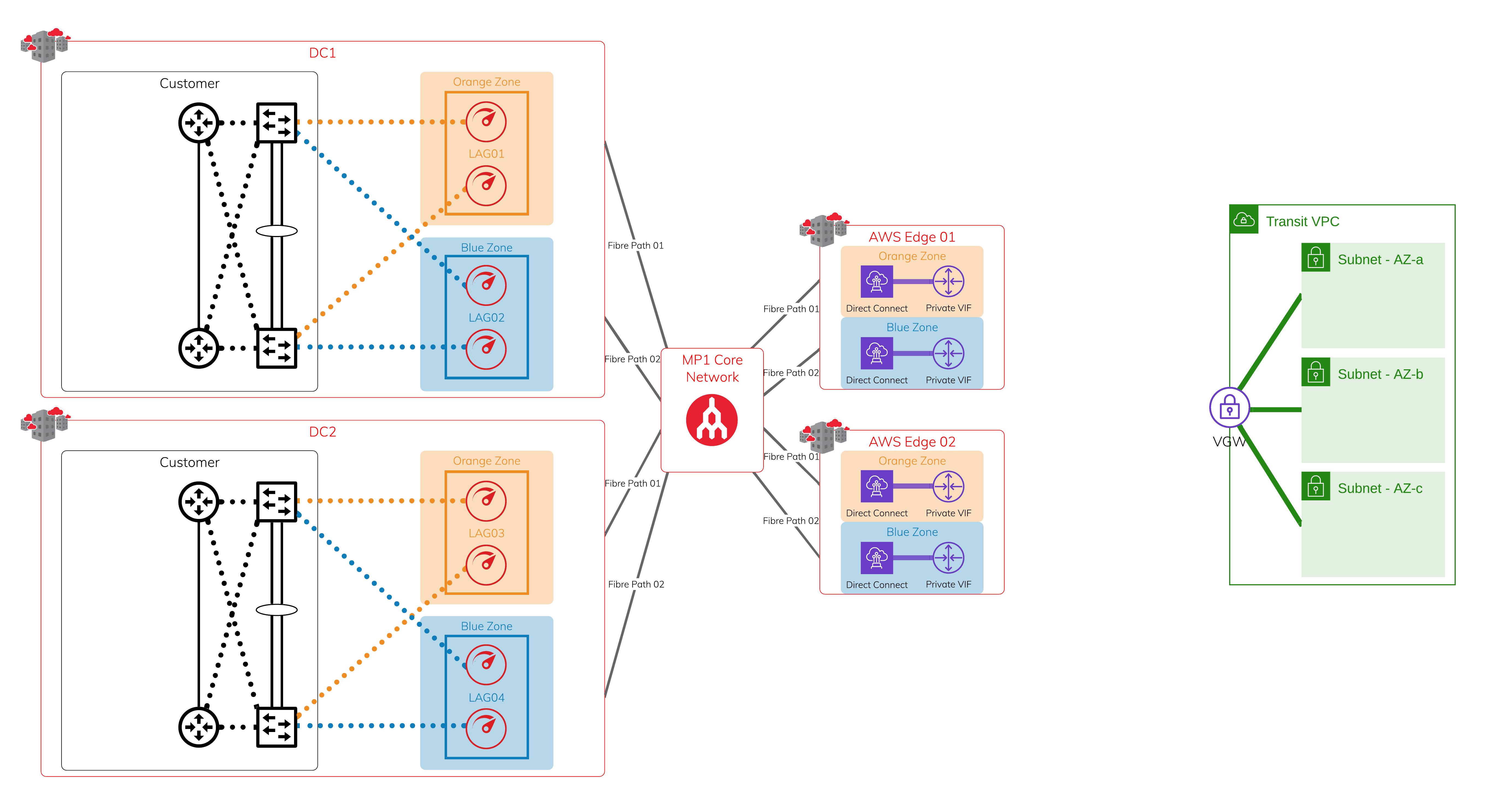

Capa física- Lugares habilitados para Megaport y Megaport + ubicaciones perimetrales de AWS

En cada zona de diversidad, puede tener un solo Puerto o un par de Puertos en un grupo de agregación de enlaces (LAG). Cada ubicación habilitada para Megaport está protegida por rutas de fibra duales y diversas hacia la red central global de Megaport.

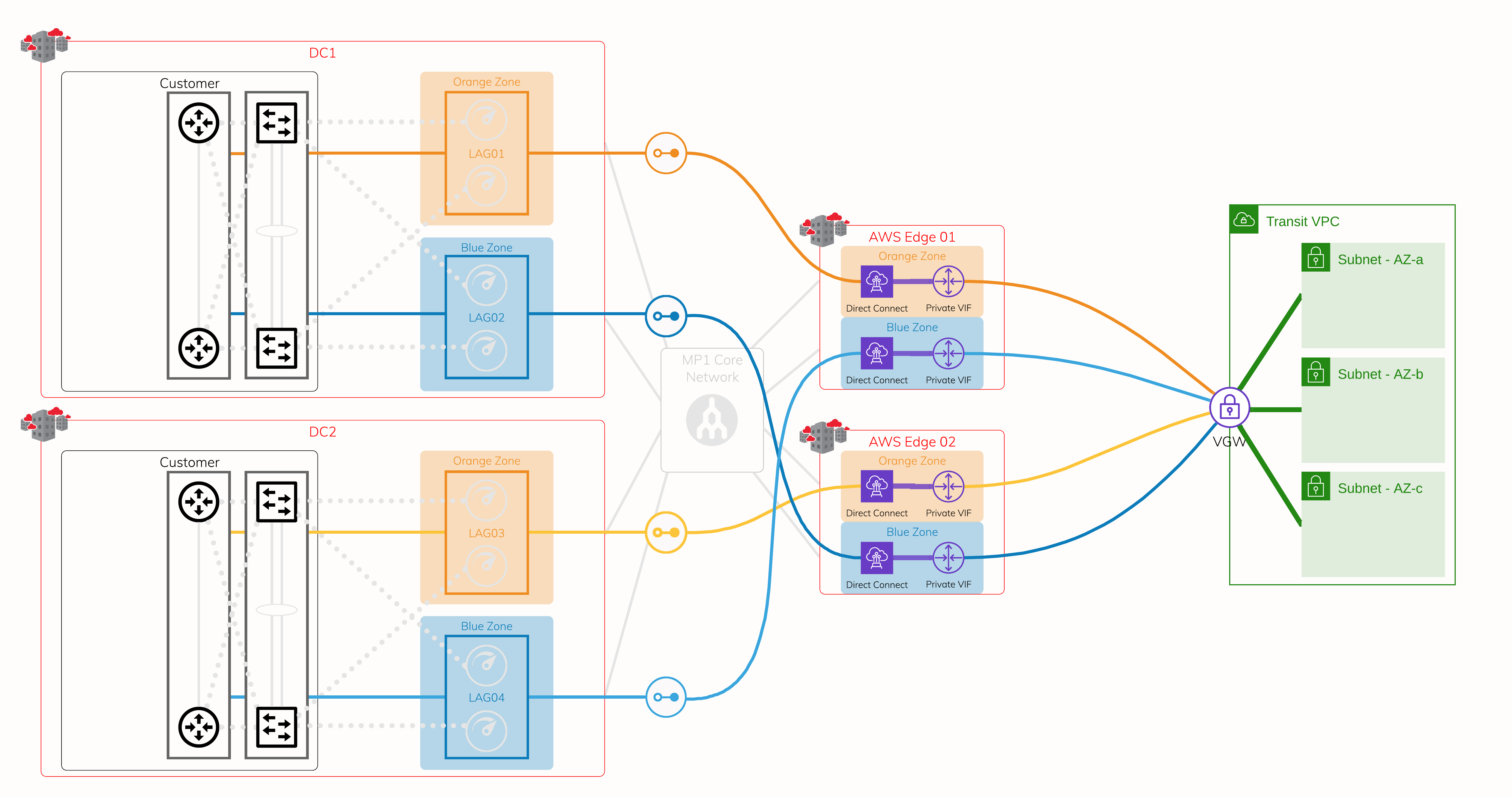

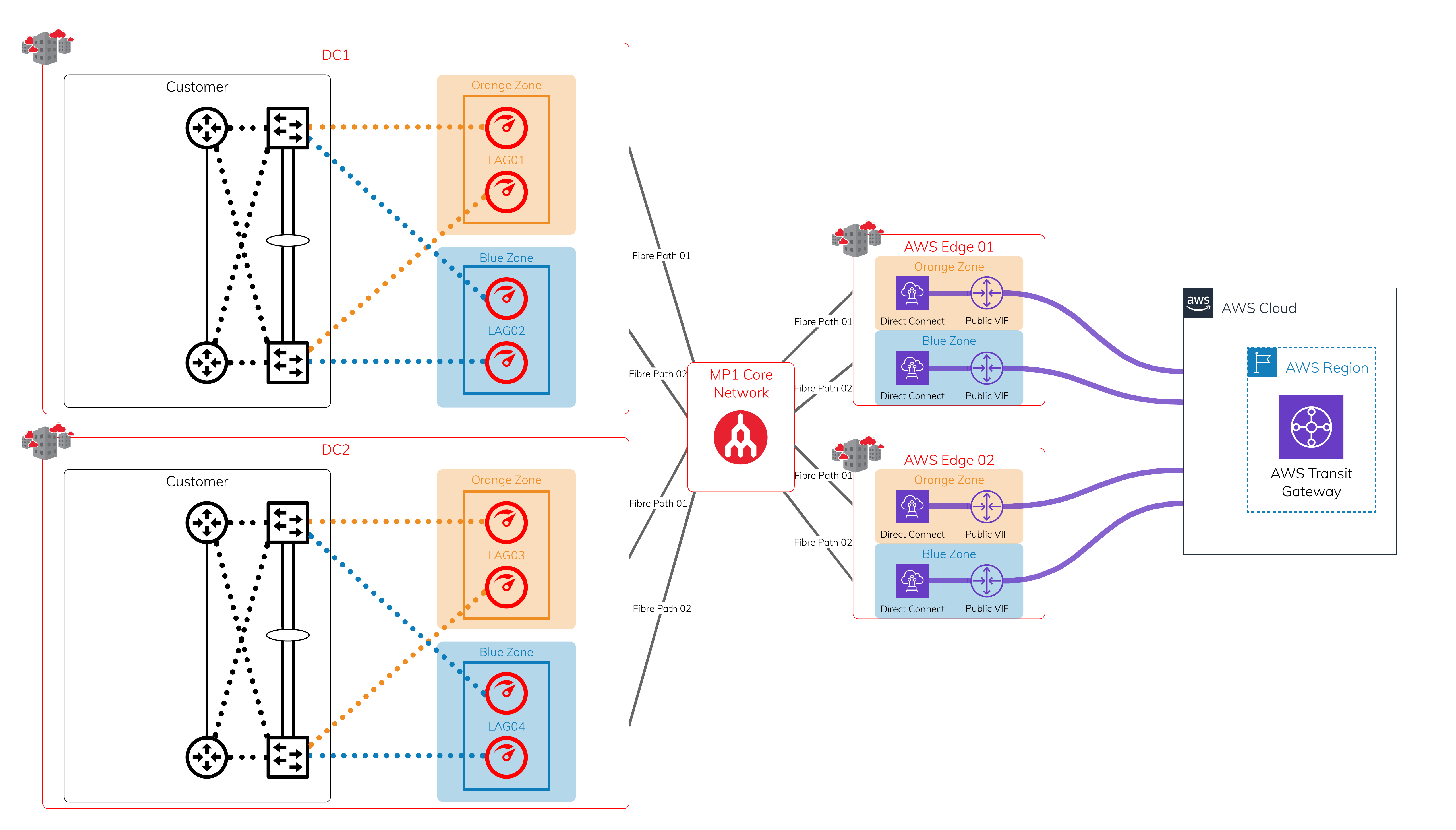

Capa 2 - Conexión virtual cruzada (VXC)

Aprovechando la capa física protegida, cree una VXC (circuito de capa 2) para conectarse a cada vía de acceso en la que Megaport se encuentre con la red perimetral de AWS. Cada ubicación de conexión alojada dispone de una infraestructura física diversa. Esta imagen muestra cuatro VXC que conectan cuatro dispositivos en Megaport a AWS en ubicaciones perimetrales de AWS. Utilice una interfaz virtual privada a través de AWS Direct Connect, de modo que esté conectada a la gateway virtual privada (VGW) de destino o a una gateway de Direct Connect en VGW.

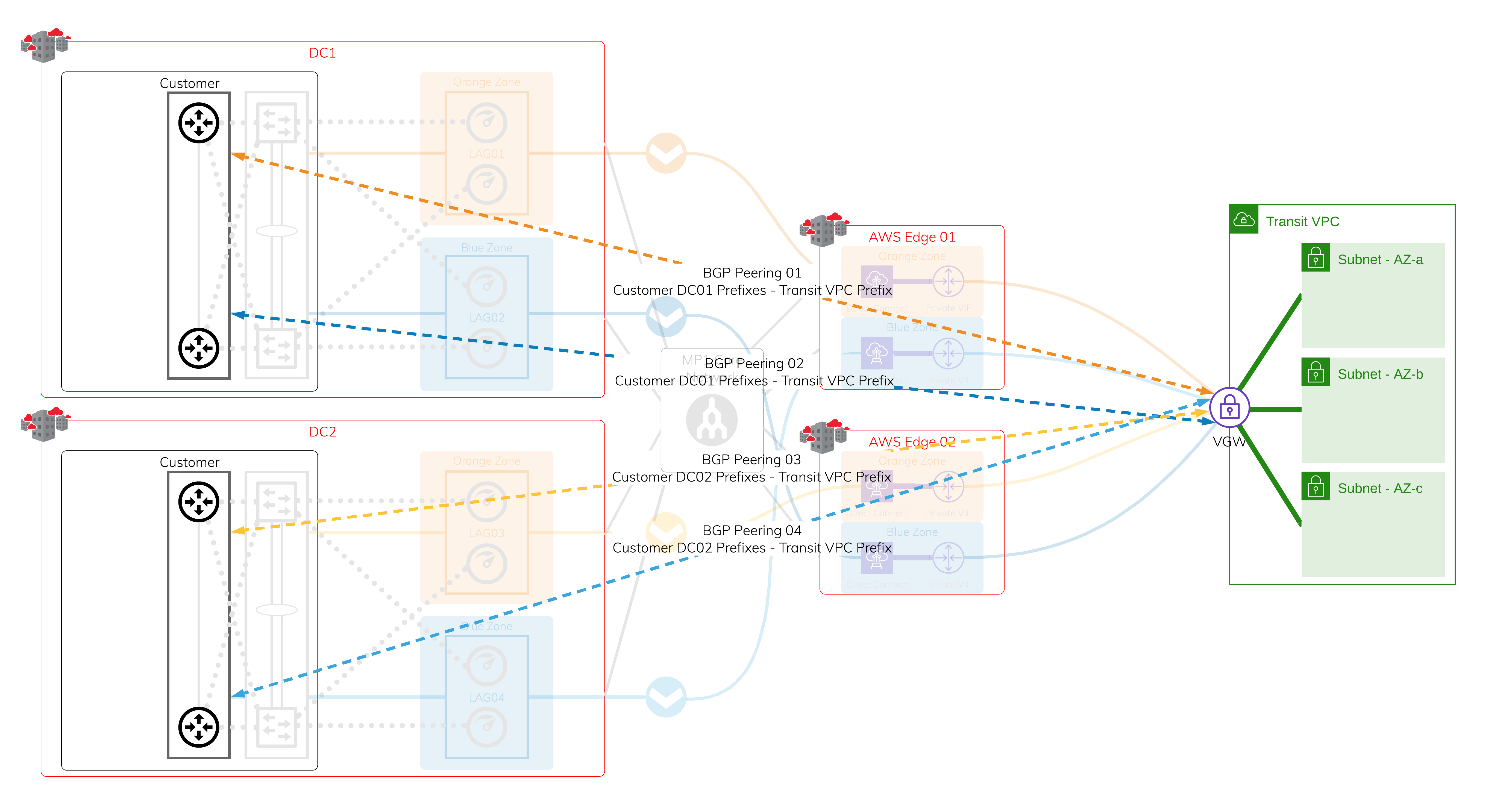

Capa 3 - IP y sesiones BGP

Asigne direcciones IP y establezca una sesión BGP sobre cada una de las VXC creadas previamente. Si una de las sesiones se interrumpe, las sesiones BGP activas estarán disponibles para la conmutación por error.

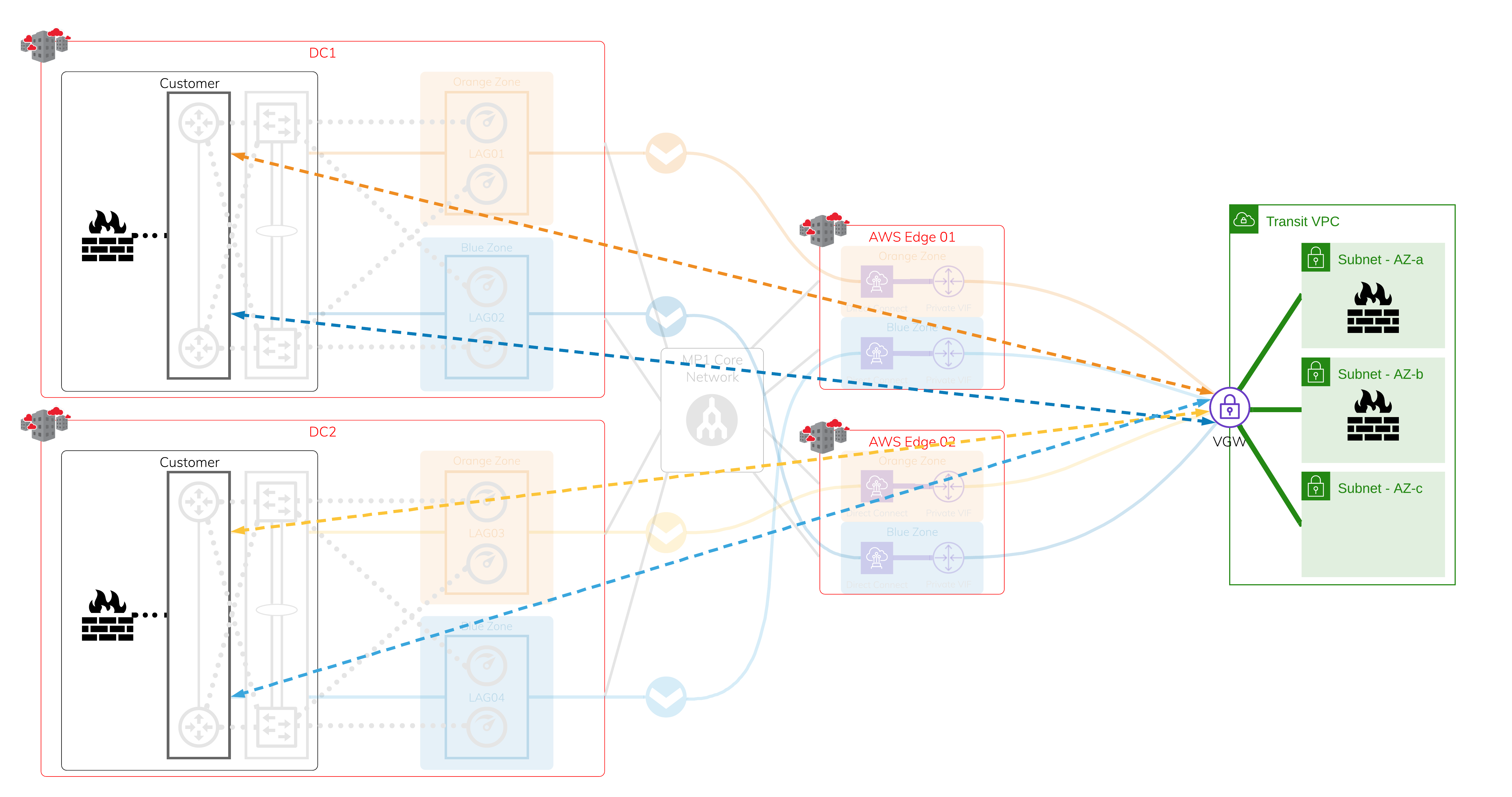

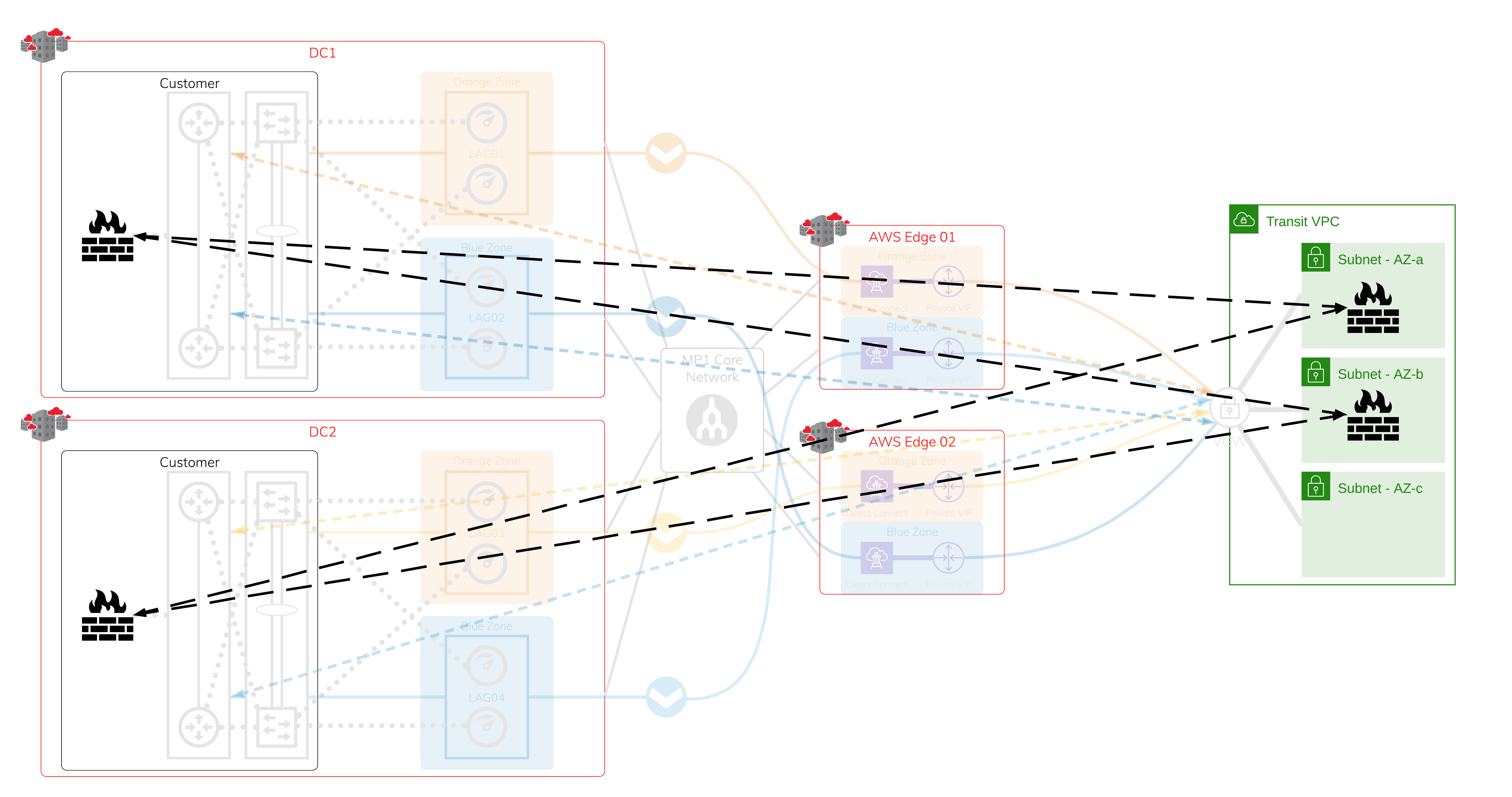

Dispositivos virtuales de red en VPC de tránsito y cortafuegos locales

El requisito de tiempo de actividad determina el número de dispositivos locales y aplicaciones virtuales de red (NVA) en AWS; puede ser un clúster/una pila de dos o más dispositivos en cada centro de datos.

Túneles encriptados

Puede establecer túneles encriptados utilizando protocolos estándar del sector o protocolos propietarios del proveedor. El rendimiento máximo depende de la potencia de cálculo disponible en las NVA y del cortafuegos local. Cada túnel encriptado está protegido por la configuración de la infraestructura de red.

Para una conmutación por error más rápida y automatizada, le recomendamos que configure protocolos de enrutamiento dinámico sobre los túneles encriptados que están separados de la red subyacente.

Caso 2: Conexión encriptada a una TGW

Capa física- Lugares habilitados para Megaport y Megaport + ubicaciones perimetrales de AWS

En cada zona de diversidad, puede tener un solo Puerto o un par de Puertos en un LAG. Cada ubicación habilitada para Megaport está protegida por rutas de fibra duales y diversas hacia la red central global de Megaport.

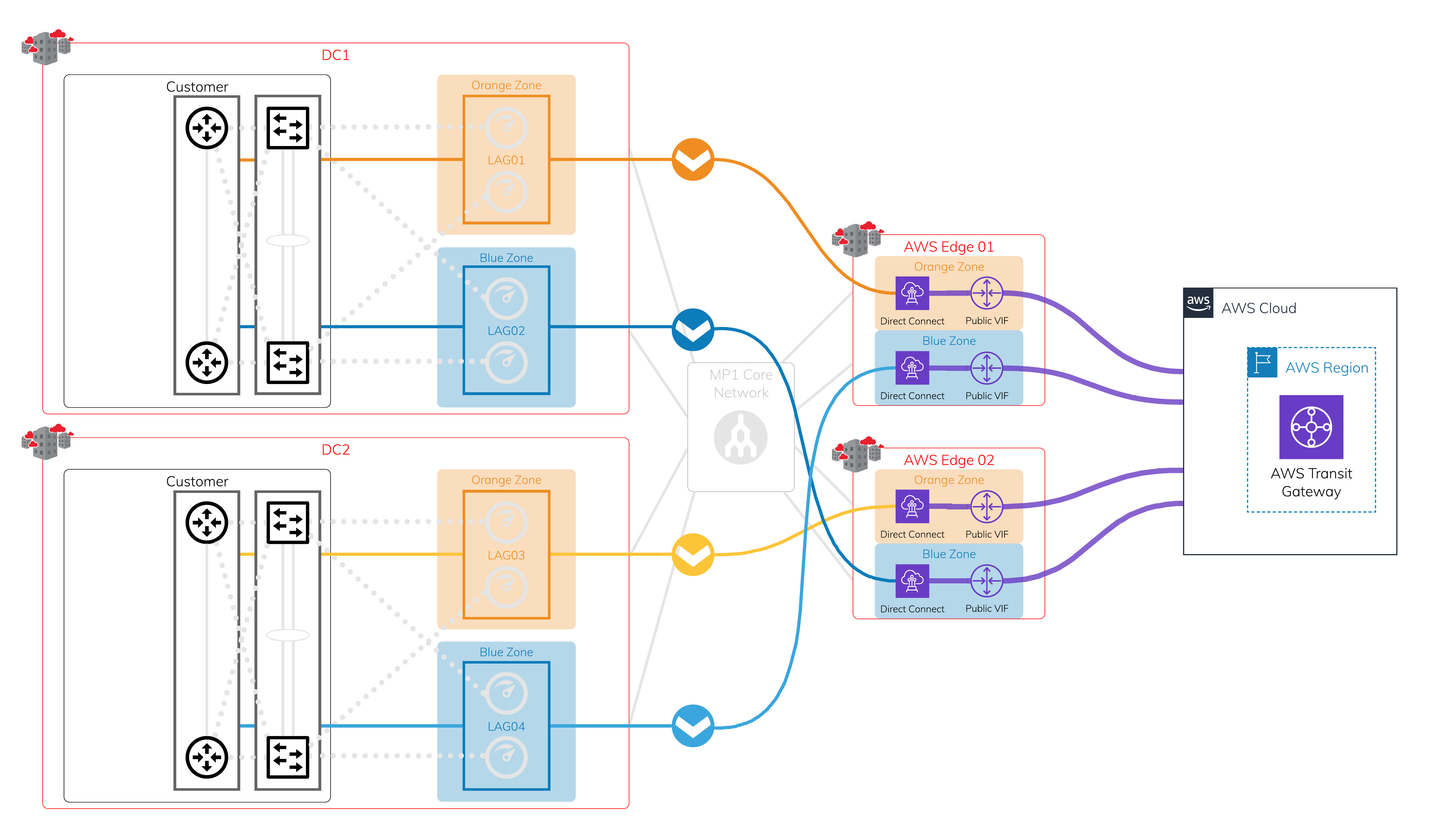

Capa 2 - VXC

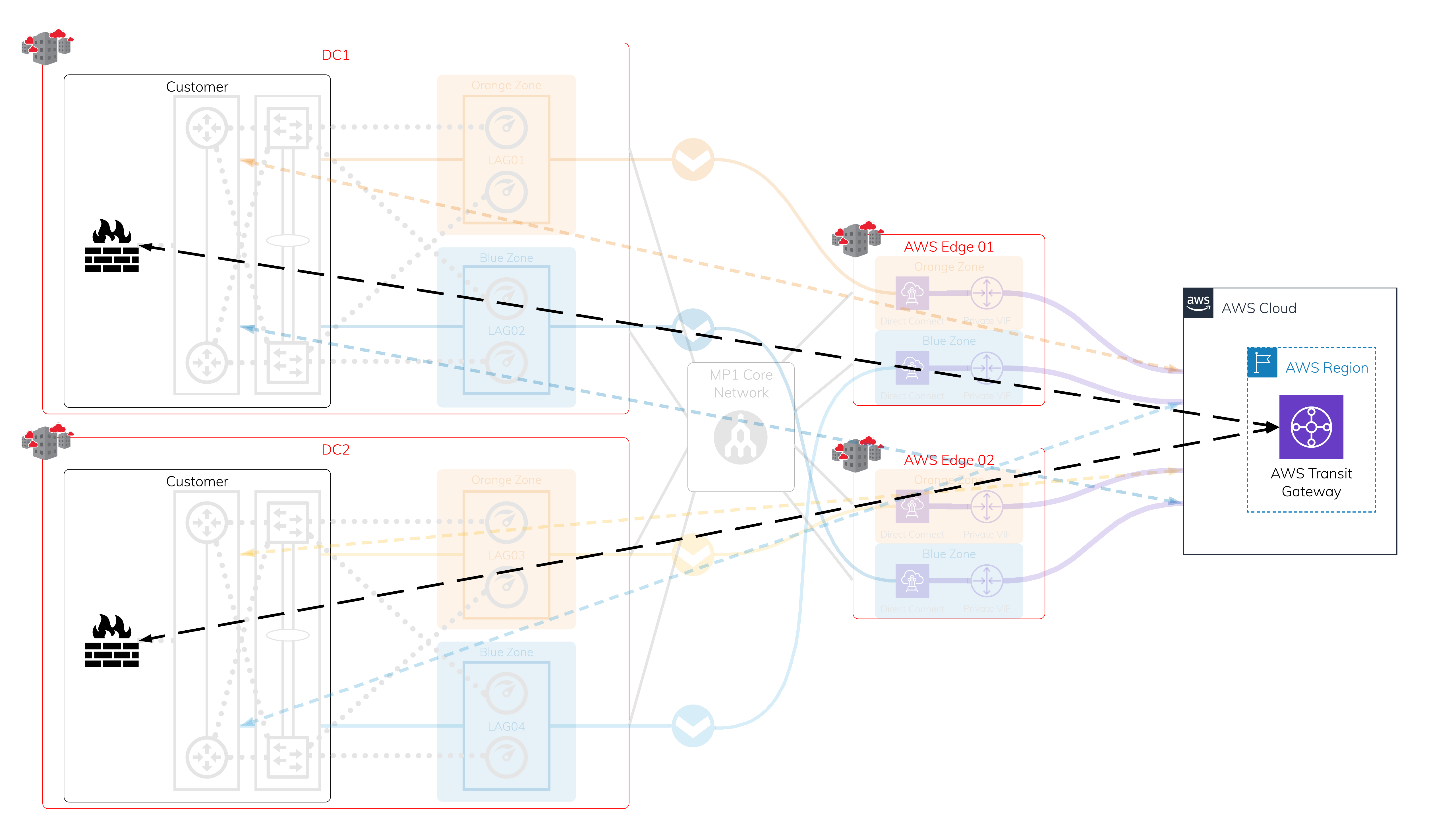

Aprovechando la capa física protegida, cree una VXC para conectarse a cada vía de acceso en la que Megaport se encuentre con la red perimetral de AWS. Cada ubicación de conexión alojada dispone de una infraestructura física diversa. Esta imagen muestra cuatro VXC que conectan cuatro dispositivos diferentes en Megaport a AWS en ubicaciones perimetrales de AWS. Asegúrese de utilizar una interfaz virtual pública a través de AWS Direct Connect para recibir todos los prefijos globales públicos de AWS.

Capa 3 - IP y sesiones BGP

Asigne una dirección IP pública de su propiedad a cada VXC que haya creado y establezca una sesión BGP. Si se produce alguna interrupción, hay cuatro sesiones BGP activas disponibles para facilitar la conmutación por error.

Nota

Si no posee direcciones IP públicas, consulte Creación de conexiones MCR a AWS.

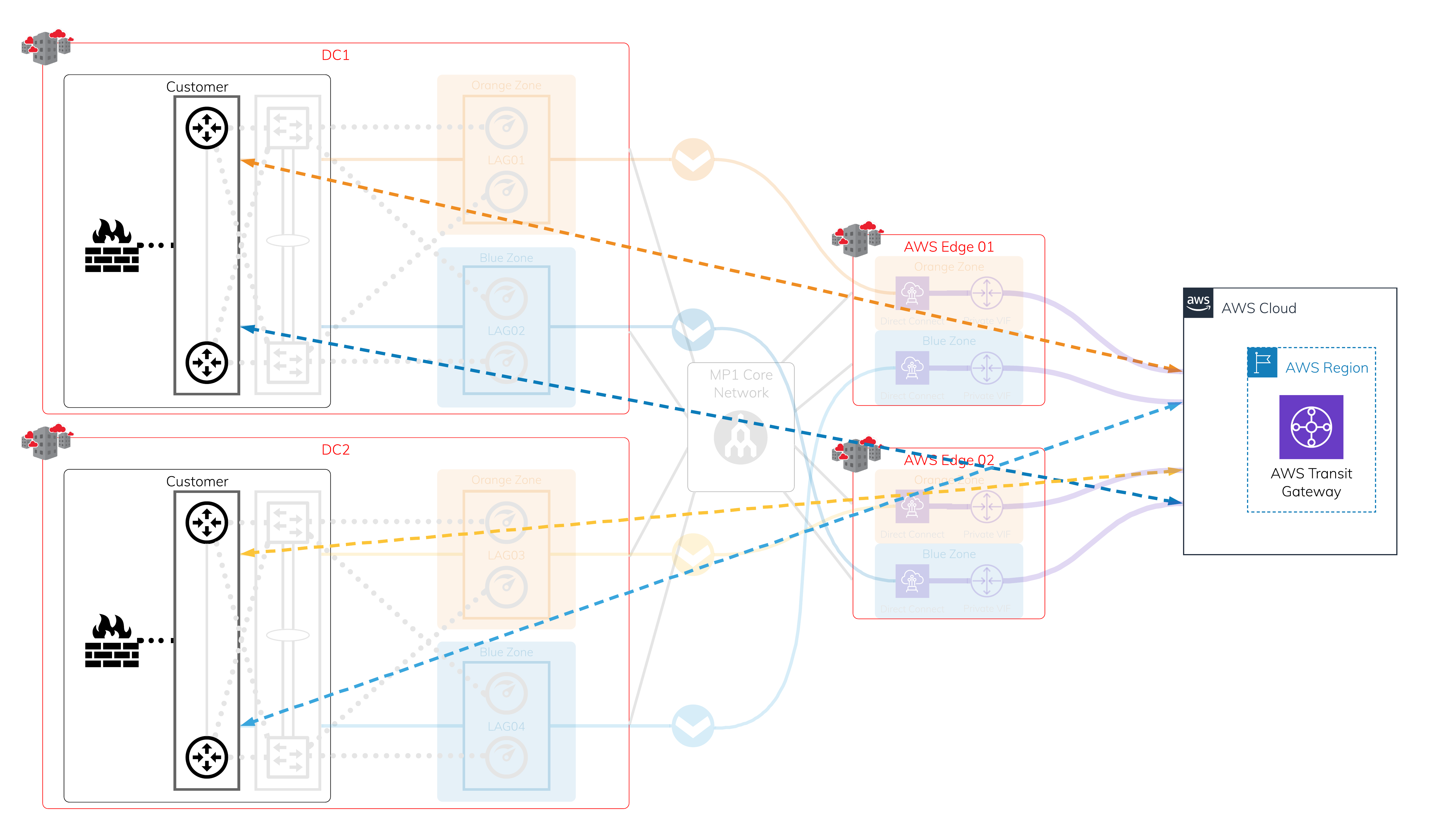

Uso de dispositivos locales para establecer conexiones VPN IPsec con TGW

El número de dispositivos locales depende de sus necesidades de tiempo de actividad. Puede tener un clúster o una pila de dos o más dispositivos en cada centro de datos.

Establecimiento de túneles VPN IPsec a la puerta de tránsito

Cada conexión VPN creada en AWS tiene dos túneles disponibles para alta disponibilidad (HA) con un rendimiento máximo de 1,25 Gbps. Puede aprovechar el enrutamiento ECMP (Equal-Cost Multi-Path) para crear múltiples conexiones VPN para agregar un rendimiento de hasta 50 Gbps.