Planificación de la implementación de Fortinet Secure SD-WAN

Este tema proporciona una descripción general del proceso de aprovisionamiento y describe las consideraciones de implementación para Megaport Virtual Edge (MVE).

| Su aportación | Aportación de Megaport |

|---|---|

| Conexión a internet desde la sucursal | Plataforma para alojar dispositivos virtuales de SD-WAN |

| Proveedor de SD-WAN habilitado en la sucursal | Conexión completa desde la surcursal a cualquier destino de la red de Megaport e interoperación con otros productos y servicios de Megaport |

| Equipo local del cliente (CPE) instalado en la sucursal | Conexión de Megaport Internet con denegación de servicio distribuido (DDoS) para terminar el túnel entre el MVE y el CPE en la sucursal a través de Internet |

| Licencia de software SD-WAN para utilizar en la SDN de Megaport | Acceso al ecosistema de Megaport |

Consideraciones de implementación

Esta sección proporciona una descripción general de las opciones y características de implementación de MVE.

Fortinet Secure SD-WAN utiliza dispositivos FortiGate virtuales o físicos, al igual que muchos otros proveedores de SD-WAN. Sin embargo, con Fortinet, puede configurar los dispositivos para varios usos diferentes. Por ejemplo, puede configurar un dispositivo de Fortinet para su uso:

-

Estrictamente como un firewall de nueva generación (NGFW) para oficinas remotas con configuración local y registro local solamente.

-

Como gestión central con registro central, o como gestión central sin registro central.

-

En una red superpuesta de estilo SD-WAN tradicional.

Para obtener más detalles, vaya a biblioteca de documentación de Fortinet.

Características de Fortinet Secure SD-WAN

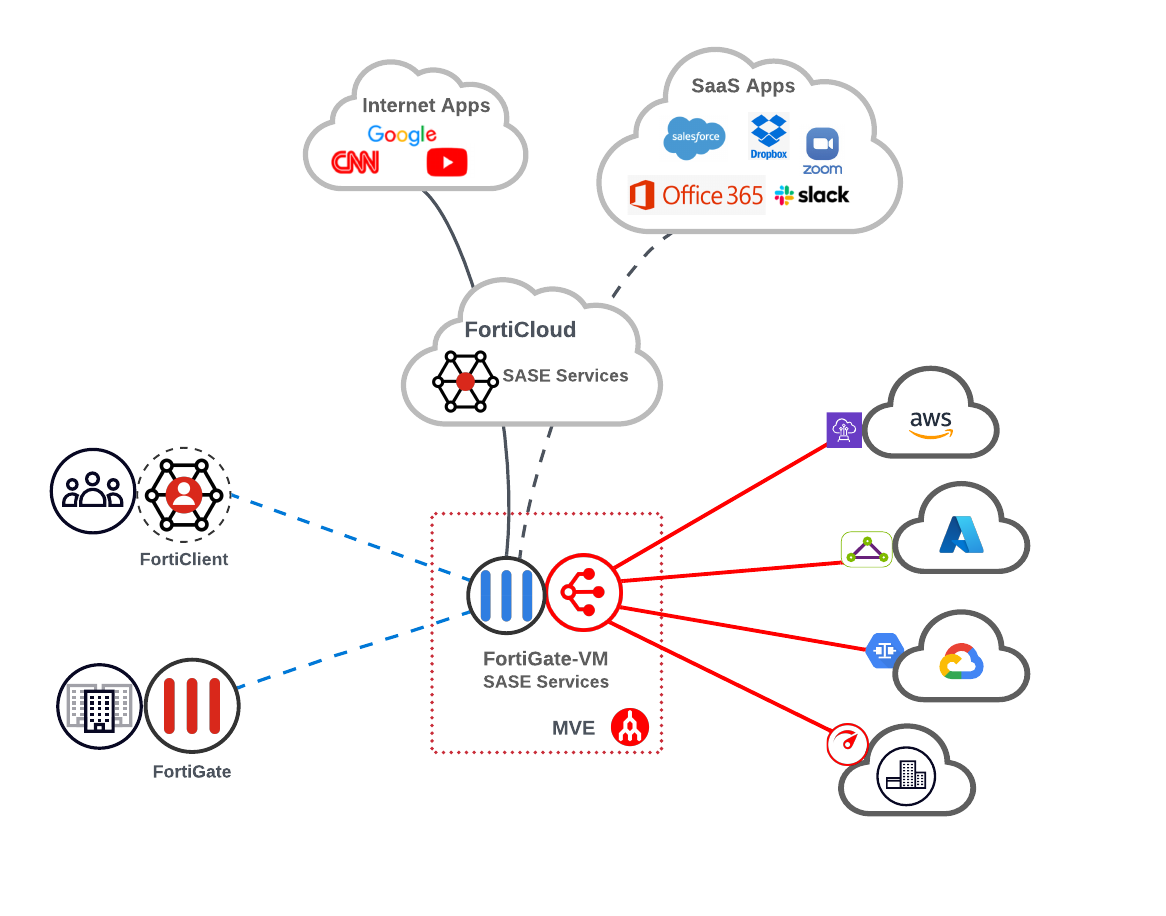

FortiGate-VM ofrece servicios NGFW y SD-WAN en una misma máquina virtual. El alojamiento de FortiGate-VM en MVE no solo optimiza la conectividad de la red de perímetro a nube, sino que también aplica servicios y políticas de seguridad avanzados en los segmentos de la red troncal de Megaport.

La integración de FortiGate-VM en la plataforma NaaS de Megaport extiende los siguientes elementos centrales de perímetro de servicio de acceso seguro (SASE) entre el perímetro y el tejido de red de la nube:

-

Firewall de próxima generación (NGFW): incluye políticas de firewall con estado, traducción de direcciones de red (NAT), servicios de protección contra intrusiones, inspección de capa de sockets seguros (SSL) e inteligencia contra amenazas.

-

Servicios de gateway web segura (SWG): protegen los dispositivos de los destinos maliciosos de Internet mediante el filtrado de contenidos web y el análisis de malware.

-

Acceso a la red de confianza cero (ZTNA): controla el acceso a las aplicaciones verificando a los usuarios y dispositivos antes de cada sesión en la aplicación y confirma que cumplen la política de la organización para acceder a esa aplicación.

El FortiGate-VM también permite la integración de usuarios remotos con soluciones Fortinet SASE gracias a su agente de seguridad de punto de conexión FortiClient. El FortiClient permite que el dispositivo se conecte de forma segura a la estructura de seguridad a través de túneles VPN (SSL o IPsec) o ZTNA.

La solución FortiSASE permite utilizar tanto los servicios FortiGate como FortiCloud en un diseño mixto también. Por ejemplo, las aplicaciones de Internet y SaaS pueden protegerse con SWG y un agente de seguridad de acceso a la nube (CASB) a través de FortiCloud, mientras que las conexiones privadas de Megaport se protegen con los servicios de seguridad de FortiGate.

Nota

Si ya ha implementado un firewall de Fortinet, puede conectarlo a un MVE para que sus sedes o sucursales puedan acceder a los servicios en la nube a través de interconexiones privadas.

Para obtener más información sobre estas características, vaya a

Proveedores de SD-WAN

MVE se integra con Fortinet SD-WAN, que utiliza la consola FortiManager de Fortinet para crear la red privada superpuesta.

Otros proveedores de SD-WAN son Aruba SD-WAN, Cisco SD-WAN, Versa Secure SD-WAN y VMware SD-WAN.

Ubicaciones de MVE

Para obtener una lista de las ubicaciones mundiales en las que puede conectarse a un MVE, consulte Ubicaciones de Megaport Virtual Edge.

Tamaño de instancia del MVE

El tamaño de instancia determina las capacidades del MVE, como el número de conexiones concurrentes que admite. Las instancias del MVE se dividen en estos tamaños.

| Tamaño del paquete | vCPU | DRAM | Almacenamiento | Velocidad de Megaport Internet * |

|---|---|---|---|---|

| MVE 2/8 | 2 | 8 GB | 8 GB | Ajustable de 20 Mbps a 10 Gbps |

| MVE 4/16 | 4 | 16 GB | 8 GB | Ajustable de 20 Mbps a 10 Gbps |

| MVE 8/32 | 8 | 32 GB | 8 GB | Ajustable de 20 Mbps a 10 Gbps |

| MVE 12/48 | 12 | 48 GB | 8 GB | Ajustable de 20 Mbps a 10 Gbps |

* El acceso de Megaport Internet es simétrico, redundante, diverso e incluye protección de depuración DDoS. El acceso de Megaport Internet se puede ajustar mediante la conexión de Megaport Internet que se establece con el MVE.

Estas métricas de capacidad y rendimiento son estimaciones, por lo que sus velocidades variarán. A la hora de determinar el tamaño de instancia del MVE, se deben tener en cuenta estos elementos:

-

El aumento de la carga del flujo de datos de la red puede degradar el rendimiento. Por ejemplo, el establecimiento de túneles seguros con IPsec, la agregación de la dirección de la ruta de tráfico o el uso de la inspección profunda de paquetes (DPI) pueden influir en la velocidad máxima de rendimiento.

-

Planes futuros para escalar la red.

¿Y si necesito más capacidad de MVE en el futuro?

Tiene varias opciones:

-

Puede aprovisionar otra instancia de MVE, añadirla a su red superpuesta SD-WAN y dividir la carga de trabajo entre los dos MVE.

-

Puede aprovisionar una instancia de MVE más grande, añadirla a su red superpuesta SD-WAN, migrar las conexiones del MVE antiguo al nuevo MVE y retirar el MVE antiguo.

Puede ajustar el ancho de banda de Megaport Internet en cualquier momento sin tener que desactivar la máquina virtual.

Seguridad

MVE proporciona capacidad de forma segura a/desde las ubicaciones de sucursales con acceso a Internet a cualquier punto de conexión o proveedor de servicios en la SDN de Megaport. Las instancias alojadas por el CSP de los productos de SD-WAN de los asociados redirigen el tráfico crítico a través de la SDN de Megaport, lo que reduce la dependencia de Internet. El tráfico permanece cifrado bajo el control de su política mientras viaja a través de la SDN de Megaport, ya sea a/desde el MVE.

Cada suscripción a MVE incluye la protección contra ataques de denegación de servicio distribuido (DDoS) sin coste adicional.

Fortinet Secure SD-WAN ofrece acceso a una completa función de seguridad: Perímetro de servicio de acceso seguro (SASE). Fortinet en MVE admite de forma nativa los servicios SASE y SD-WAN. Para obtener más detalles, consulte Protección de la red con SASE.

Licencias

Debe traer su propia licencia de Fortinet (FortiGate) SD-WAN para su uso con MVE. Es su responsabilidad tener las licencias correspondientes para los puntos de conexión de SD-WAN creados en la red de Megaport.

Etiquetado VLAN

Megaport utiliza Q-in-Q para diferenciar VXC y MVE en un sistema de hardware de host. El MVE del inquilino recibe tráfico sin etiquetar para el enlace que da a Internet, y tráfico 802.1Q de etiqueta única para VXC hacia otros destinos en la red de Megaport (como accesos a CSP u otros MVE).

vNIC

Cada MVE puede tener hasta 5 vNIC. Un MVE se crea con 1 vNIC de forma predeterminada. Puede añadir 4 más, hasta sumar un total de 5.

Antes de especificar el número de vNIC en su MVE:

-

Tenga en cuenta que el número de vNIC no se puede cambiar después de pedir un MVE. Decida de antemano cuántas vNIC quiere especificar cuando cree el MVE.

-

Consulte a su proveedor de servicios para asegurarse de que la funcionalidad no se vea afectada si añade una vNIC.

Nota

Si necesita cambiar el número de vNIC después de haber pedido un MVE, tendrá que cancelar y volver a pedir el MVE.