Configurando Alta Disponibilidade no Firewall VM-Series da Palo Alto Networks

Este tópico descreve os passos para configurar a Alta Disponibilidade (HA) Ativa/Ativa da Palo Alto Networks, com redundância baseada em rotas.

A Palo Alto Networks fornece documentação para o VM-Series em VM-Series Tech Docs.

Passos básicos

Esta seção fornece uma visão geral dos passos de configuração no Megaport Portal e no PAN-OS. Os procedimentos detalhados seguem este resumo básico.

Os passos são:

-

Criar um MVE da Palo Alto Networks.

A HA da Palo Alto Networks requer três interfaces HA dedicadas (HA1, HA2, HA3), além das interfaces de plano de gerenciamento e plano de dados. Adicione vNICs adicionais para um total de 5. -

Criar um segundo MVE da Palo Alto Networks do mesmo tamanho e versão, no mesmo metro.

A Palo Alto Networks exige que os MVEs tenham o mesmo tamanho e estejam dentro de 20 ms de latência entre si. Para detalhes sobre os pré-requisitos da HA, veja Prerequisites for Active/Active HA. -

Criar os VXCs para o tráfego de HA.

A vNIC 1 é para o gerenciamento, a vNIC 2 para o plano de dados, e as vNICs 3 a 5 para o tráfego dedicado de HA. Crie um VXC entre a vNIC 3 (HA1) de cada MVE, e ambos os terminais devem estar sem marcações/tags (sem VLAN). Repita para as vNICs 4 (HA2) e 5 (HA3).

Recomendamos que os VXCs HA1 e HA2 sejam configurados com 1 Gbps, e o VXC HA3 com uma velocidade que permita transportar o tráfego total combinado esperado roteado através do firewall. -

Configurar a HA Ativa/Ativa no software PAN‑OS da Palo Alto Networks.

Para mais informações, consulte a documentação da Palo Alto Networks em Configure Active/Active HA.

Visão geral da HA

Ao implantar firewalls de próxima geração (NGFW) da Palo Alto Networks no local ou em um data center, é comum aproveitar a funcionalidade de Alta Disponibilidade (HA) integrada. A HA do PAN-OS é uma solução robusta que resolve vários desafios com firewalls redundantes, em particular a sincronização de estados de sessão e de configuração.

Historicamente, essa arquitetura tem sido difícil de alcançar em ambientes de nuvem, pois depende de funcionalidades de rede específicas que muitas vezes não estão disponíveis. O suporte da Megaport aos firewalls da Palo Alto Networks no Megaport Virtual Edge (MVE), e a funcionalidade de múltiplas vNICs na plataforma MVE, tornam essa arquitetura possível. Esta solução é especialmente útil para clientes que utilizam o MVE como um núcleo de rede virtualizado e/ou para conectividade multinuvem.

Os firewalls da Palo Alto Networks implantados no MVE podem ser configurados com HA Ativa/Ativa, combinando os benefícios da implantação sob demanda como um serviço, conectividade privada direta com nuvens e data centers, utilização otimizada de recursos, sincronização de sessão e configuração, e failover orquestrado.

HA Ativa/Ativa

O PAN-OS possui dois modos de HA:

- Ativa/Ativa

- Ativa/Passiva

A HA Ativa/Passiva tem apenas um firewall ativo em qualquer momento, com o firewall secundário tendo todas as interfaces desativadas e não transmitindo tráfego. Isso faz sentido quando se trabalha com um par de dispositivos no mesmo local conectados aos mesmos switches físicos, e tem a vantagem de não adicionar complexidade em arquiteturas simples (como em um escritório).

A HA Ativa/Ativa permite que ambos os firewalls estejam ativos e transmitindo tráfego ao mesmo tempo, com todo o tráfego sendo redirecionado para o dispositivo restante se um firewall ou link monitorado falhar. Isso tem a vantagem de permitir que o restante da rede esteja ciente dos caminhos disponíveis e de poder usar a capacidade de ambos os firewalls em um estado normal.

A HA Ativa/Ativa no PAN-OS usa roteamento e/ou NAT para distribuir o tráfego entre ambos os firewalls, enquanto sincroniza as sessões ativas entre ambos os dispositivos. Cada firewall tem suas próprias interfaces com suas próprias sessões BGP, e o ECMP pode ser usado para equilibrar o tráfego entre ambos os dispositivos. Em caso de failover, as rotas são atualizadas, os fluxos são redirecionados e o firewall restante assume as sessões existentes.

Um failover pode ser acionado por uma falha de um dos firewalls, um caminho monitorado se tornando indisponível ou uma falha dos links de HA entre os dispositivos. Se um caminho monitorado se tornar indisponível, o tráfego é encaminhado do dispositivo afetado para o dispositivo com o caminho disponível através do link HA3.

Veja a documentação da Palo Alto Networks para mais informações sobre HA Ativa/Ativa do PAN-OS em Use Case: Configure Active/Active HA with Route-Based Redundancy.

Entendendo a arquitetura

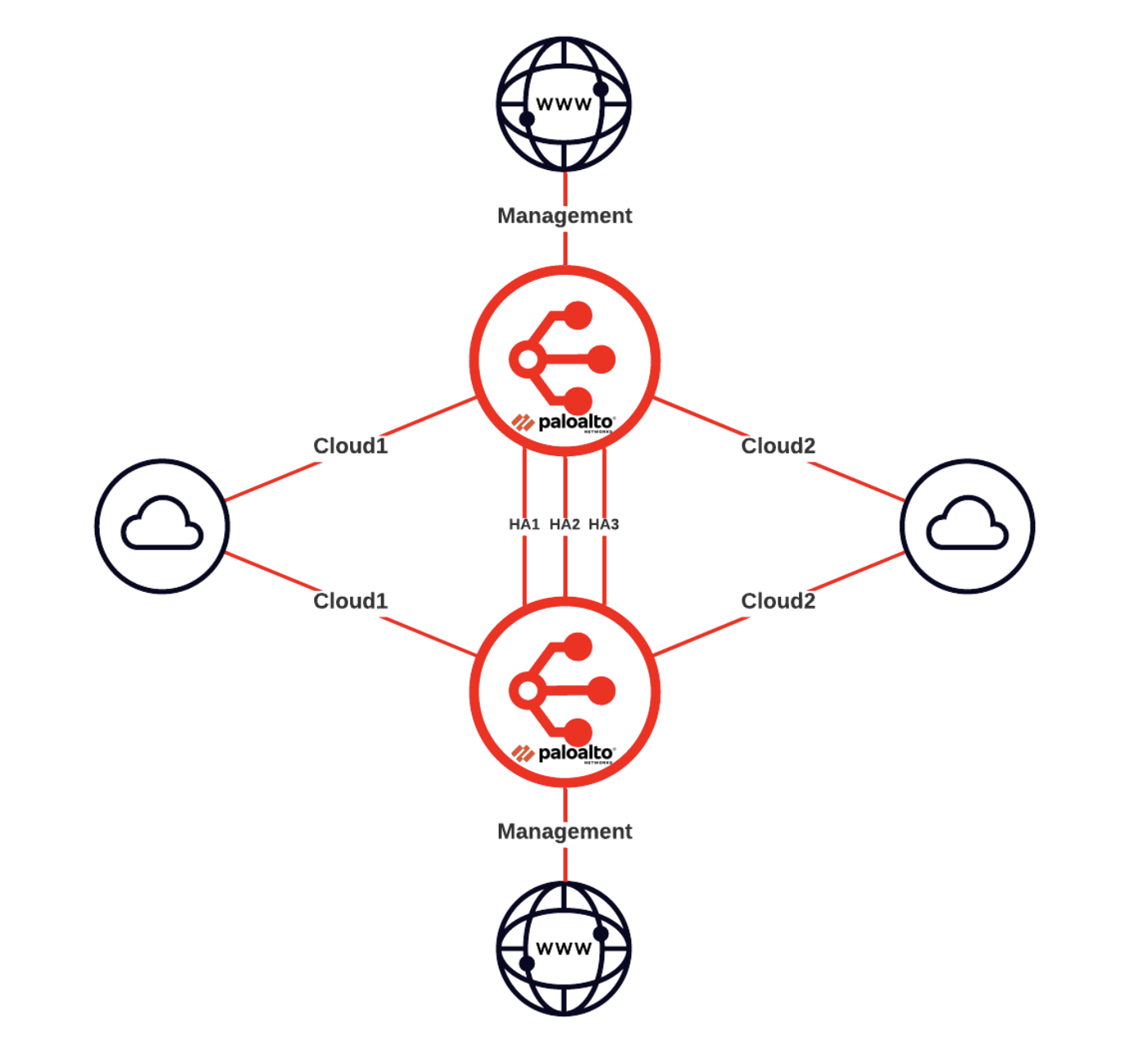

A arquitetura implantada neste tópico é mostrada abaixo.

Há dois MVEs executando o PAN-OS da Palo Alto Networks, cada um com sua interface de gerenciamento conectada à internet. Três VXCs estão conectados entre os dois MVEs para os links de HA, e os VXCs do plano de dados estão conectados a dois ambientes de nuvem diferentes, que estão conectados entre si.

Aviso

Em uma implantação de produção, pode haver VXCs de plano de dados adicionais para conectar a outras redes, conexões de internet, VPNs, e assim por diante, e as interfaces de gerenciamento podem estar em redes privadas.

Visão geral da arquitetura

Esta imagem mostra um diagrama de arquitetura de alto nível da solução de HA Ativa/Ativa da Palo Alto Networks.

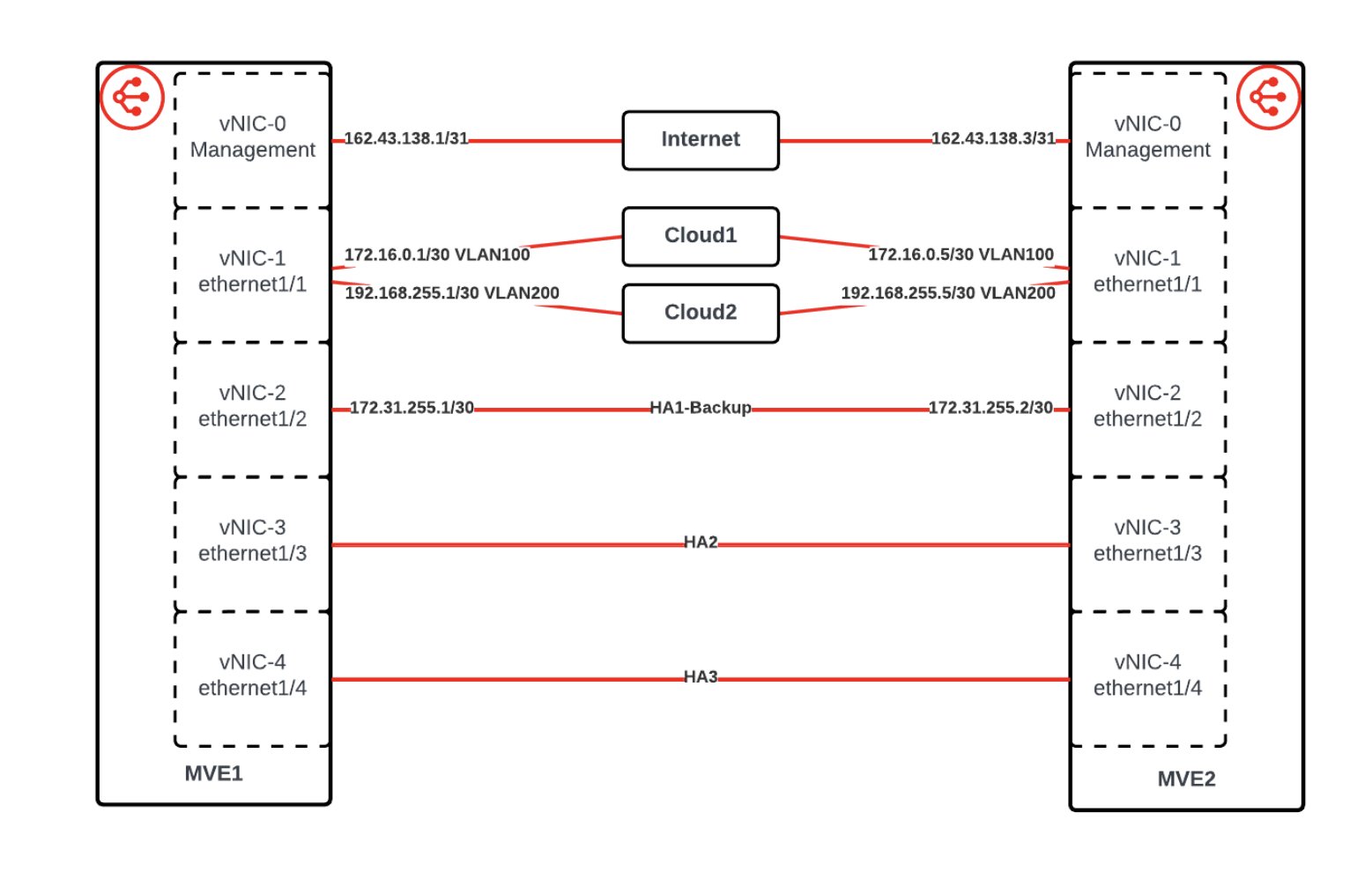

Detalhes das interfaces

Esta imagem mostra os detalhes das interfaces da solução de HA Ativa/Ativa da Palo Alto Networks.

Criar os MVEs VM-Series da Palo Alto Networks no Megaport Portal

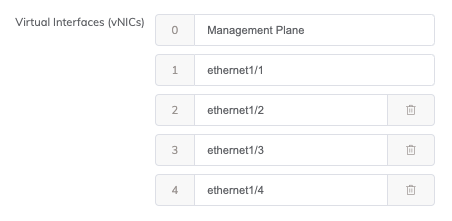

O primeiro passo é criar e implantar dois MVEs no Megaport Portal. A HA da Palo Alto Networks requer três interfaces HA dedicadas (HA1, HA2, HA3), além das interfaces de gerenciamento e do plano de dados.

Para criar e implantar os MVEs da Palo Alto Networks

-

No Megaport Portal, vá para a página Serviços.

-

Crie um MVE da Palo Alto Networks conforme descrito em Creating a VM-Series MVE.

-

Na tela de Detalhes do MVE, certifique-se de criar 5 vNICs no campo Interfaces Virtuais (vNICs) para suportar as interfaces adicionais usadas para a HA.

-

Crie um segundo MVE da Palo Alto Networks do mesmo tamanho e versão, em outro data center no mesmo metro.

A Palo Alto Networks exige que os MVEs tenham o mesmo tamanho e estejam dentro de 20 ms de latência entre si. Este MVE também deve ter 5 vNICs adicionados. -

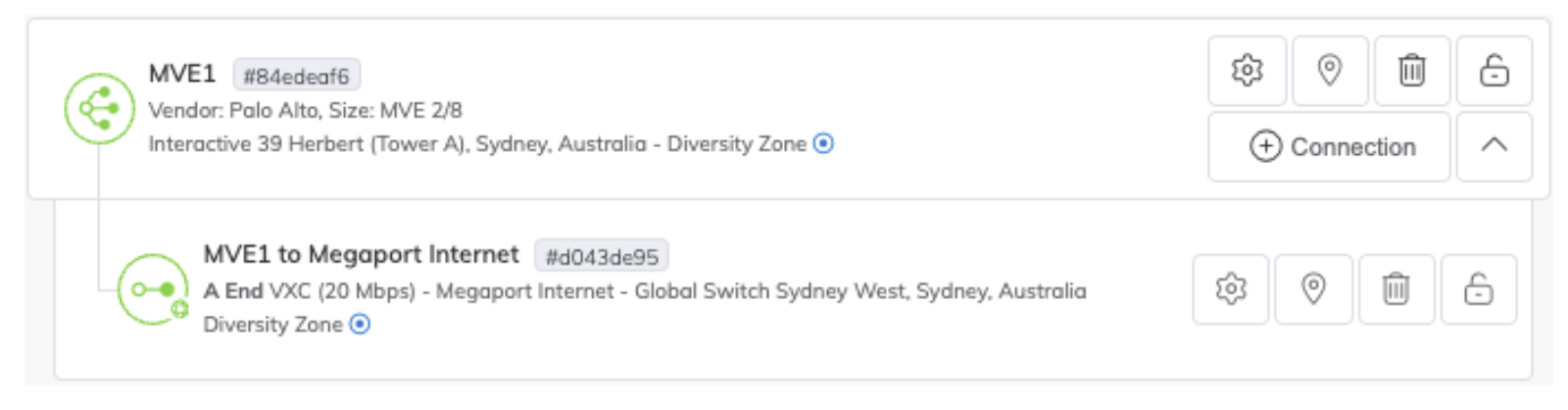

Para acesso de gerenciamento, crie uma conexão Megaport Internet para a interface de gerenciamento de cada MVE.

Este é o método mais comum durante a implantação inicial, mas a interface de gerenciamento pode ser conectada a um VXC privado assim que um caminho alternativo de gerenciamento for configurado.

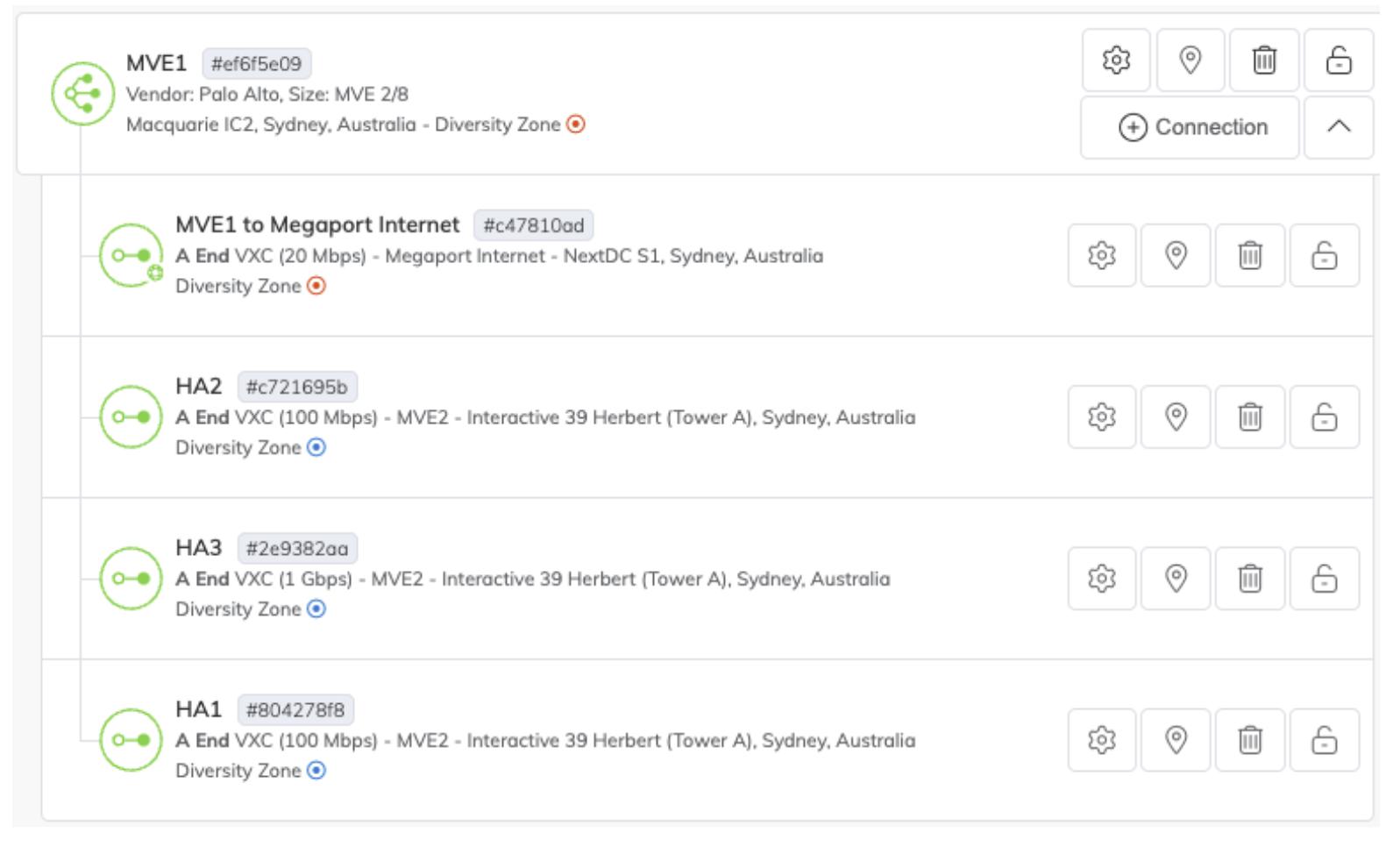

Uma vez concluído, devem haver dois MVEs implantados que se pareçam com isto:

Criar os VXCs para o tráfego de HA

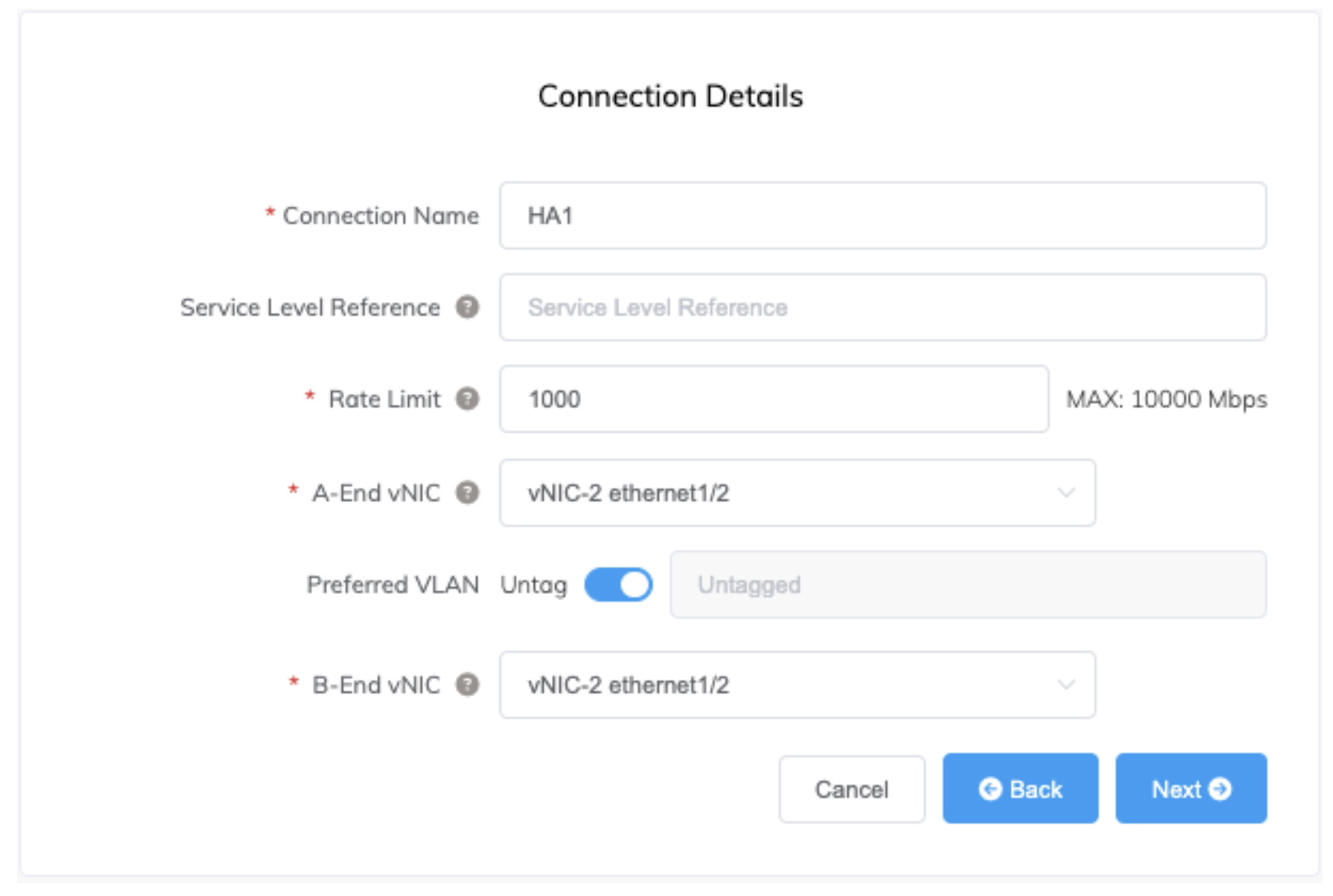

Agora que os MVEs foram criados, o próximo passo é criar três VXCs privados para o tráfego de HA entre os dois dispositivos. Use ethernet1/2, ethernet1/3 e ethernet1/4 para as interfaces HA, conectando cada uma à mesma interface no outro MVE, e configurando os VXCs como sem tags.

Para HA1 e HA2, crie um VXC de 1 Gbps para cada um. Os requisitos de largura de banda para HA3 podem ser significativos, especialmente durante uma falha de caminho, então crie um VXC de 10 Gbps para esse caminho.

Para criar um VXC entre os MVEs

-

No Megaport Portal, vá para a página Serviços.

-

Crie um VXC entre dois MVEs da Palo Alto Networks conforme descrito em Conectando MVEs Integrados com o Palo Alto VM-Series.

-

Repita este processo para criar VXCs sem tags entre as três interfaces em cada MVE usadas para a HA. Cada MVE deve agora se parecer com a imagem abaixo:

Configurar a HA Ativa/Ativa no PAN-OS

Agora que a infraestrutura subjacente foi criada e configurada no Megaport Portal, os firewalls precisam ser configurados no software PAN‑OS da Palo Alto Networks. A interface de gerenciamento web de cada firewall pode ser acessada no IP do VXC conectado à vNIC de gerenciamento (vNIC0) (você pode encontrar o IP na aba Detalhes da conexão do VXC).

Esta seção descreve a configuração da HA Ativa/Ativa no PAN-OS com base na versão 10.2. Isto deve ser usado apenas como um exemplo. Modificações na configuração dentro dos firewalls podem ser necessárias para o seu ambiente e/ou com base em atualizações ou mudanças lançadas pela Palo Alto Networks no futuro. Em geral, você deve se referir à documentação da Palo Alto Networks para obter informações detalhadas sobre as opções disponíveis e as melhores práticas no PAN-OS.

Configurar endereços MAC atribuídos pelo Hypervisor

Por padrão, o PAN-OS usará endereços MAC autogerados para as interfaces ethernet. Isso impede a configuração bem-sucedida da HA, pois ambos os firewalls terão os mesmos endereços MAC. Para evitar isso, ative a opção de usar Endereços MAC Atribuídos pelo Hypervisor. Isso fará com que o PAN-OS use o endereço MAC real das interfaces de hardware subjacentes, que será diferente em cada MVE.

Para mais informações, veja a documentação da Palo Alto Networks em Hypervisor Assigned MAC Addresses.

Configurar IPs estáticos de gerenciamento

O design recomendado pela Palo Alto Networks para HA em dispositivos VM-Series é usar a interface de gerenciamento para HA1. Para ser usada para HA, uma interface deve ter um IP estático, já que usar DHCP para HA não é suportado pelo PAN-OS. Por padrão, a interface de gerenciamento de um MVE usa DHCP para adquirir seu endereço IP, então isso deve ser alterado para estático. Quando a interface de gerenciamento é configurada com um IP estático, servidores DNS estáticos também devem ser configurados. Como quadros jumbo (jumbo frames) serão habilitados, confirme que o MTU da interface de gerenciamento está configurado para 1500.

Se você estiver usando a conexão Megaport Internet fornecida para gerenciamento, embora o IP seja fornecido por DHCP por padrão, ele é um endereço persistente e não mudará enquanto a conexão Megaport Internet existir. O endereço IP, a máscara de sub-rede e o gateway podem ser encontrados na seção Detalhes da conexão no Megaport Portal. A configuração do IPv6 é opcional.

Para mais informações sobre como configurar interfaces no PAN-OS, veja a documentação da Palo Alto Networks em Configure Management Interface IP.

Habilitar quadros jumbo (jumbo frames)

Como o link HA3 envia tráfego encapsulado entre os firewalls, ele requer um MTU superior a 1500 bytes. Para alcançar isso, quadros jumbo devem ser habilitados globalmente. Após serem habilitados, todas as interfaces terão um MTU padrão maior. Se você quiser que as interfaces do plano de dados permaneçam com um MTU de 1500, você deve especificar o MTU para cada interface. Os VXCs da Megaport suportam um MTU de até 9100.

Para mais informações sobre como habilitar quadros jumbo, veja a documentação da Palo Alto Networks em Enable Jumbo Frames on the VM-Series Firewall.

Criar um roteador virtual

O próximo passo em cada firewall é criar um roteador virtual. Isso é necessário no PAN-OS, independentemente de o dispositivo ser físico ou virtual, autônomo ou em HA. Um roteador virtual representa uma única tabela de roteamento.

Para mais informações sobre como criar roteadores virtuais, veja a documentação da Palo Alto Networks em Configure Virtual Routers.

Criar uma zona

Interfaces de camada 3 devem ser adicionadas a zonas antes que se tornem funcionais.

Veja a documentação da Palo Alto Networks para informações detalhadas sobre zonas em Segment Your Network Using Interfaces and Zones.

Configurar tipos de interfaces

Em seguida, configure as interfaces como o tipo necessário. A interface ethernet1/1 será configurada como Camada 3 (para conectar a cargas de trabalho), e as interfaces ethernet1/2, ethernet1/3 e ethernet1/4 serão configuradas como HA.

Para mais informações, veja a documentação da Palo Alto Networks em Firewall Interfaces Overview.

Configurar HA

Agora que a infraestrutura básica está em vigor, podemos configurar a funcionalidade de HA.

Veja a documentação da Palo Alto Networks para informações detalhadas sobre Alta Disponibilidade Ativa/Ativa em Configure Active/Active HA.

Criar conexões de plano de dados

Agora que os MVEs estão em vigor e configurados em HA, crie alguns VXCs de plano de dados para conectar às redes que queremos rotear entre. Os VXCs de plano de dados serão anexados como subinterfaces VLAN tagueadas de ethernet 1/1, e as subinterfaces relevantes e pares BGP serão configurados dentro dos firewalls.

Neste exemplo, conectaremos AWS e Azure, mas o mesmo processo pode ser usado para conectar qualquer rede que seja acessível através de um VXC. Algumas tarefas são realizadas no Megaport Portal e outras no PAN-OS.

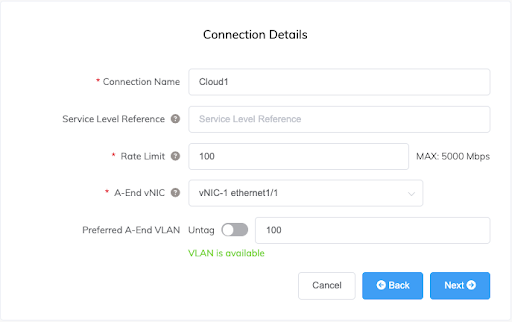

Criar VXCs

Os VXCs são criados no Megaport Portal usando o processo padrão conforme descrito em Visão Geral das Conexões, especificando vNIC-1 ethernet1/1 para a vNIC A-End e configurando o VXC para ser entregue como uma VLAN tagueada.

Conexões para o mesmo destino devem ser criadas em ambos os MVEs e entregues como a mesma VLAN. Neste exemplo, o VXC Cloud1 (para AWS) será configurado como VLAN 100 em ambos os MVEs, e o VXC Cloud2 (para Azure) será configurado como VLAN 200.

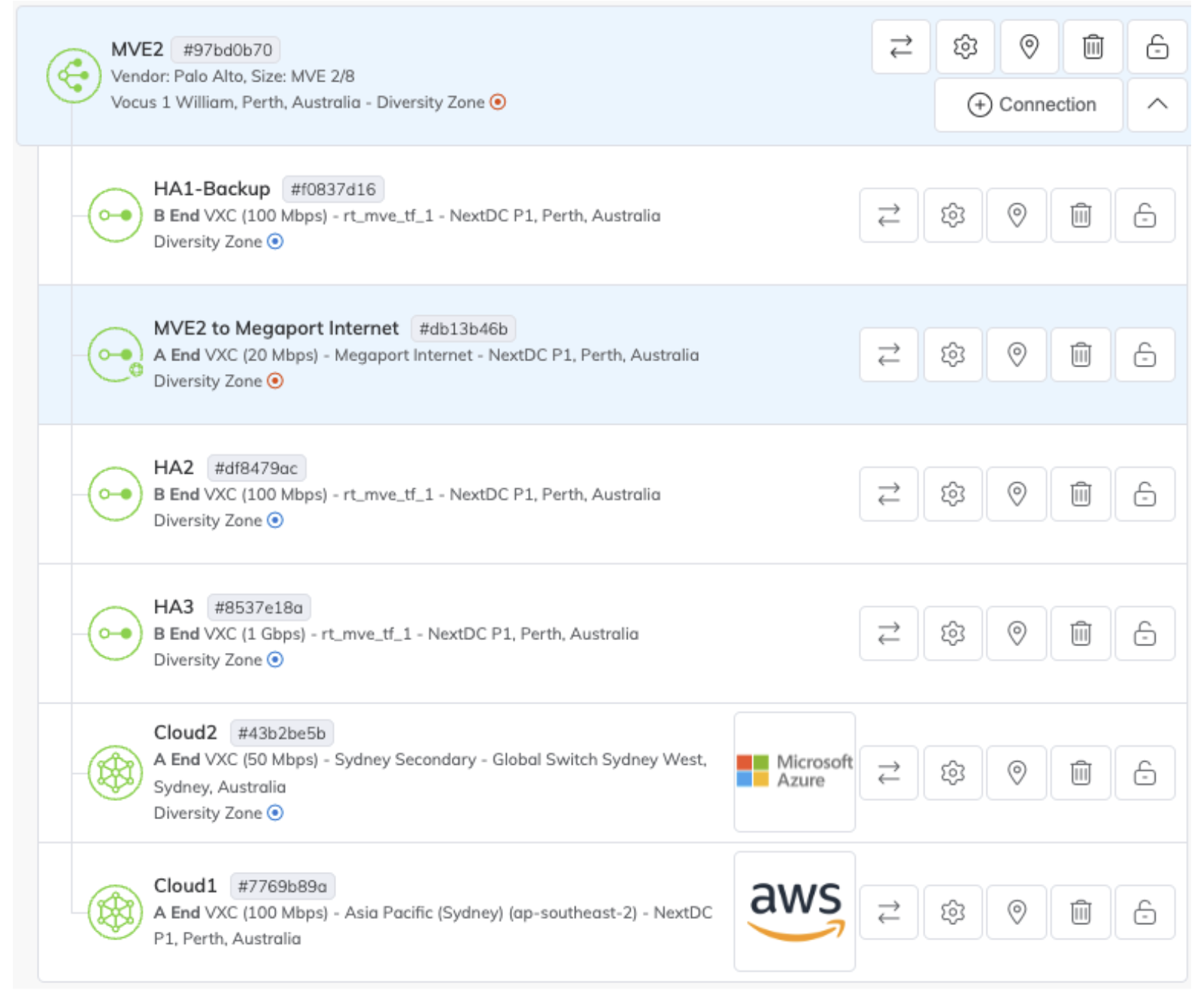

Após os VXCs terem sido criados, ambos os MVEs devem se parecer com a imagem abaixo.

Configurar interfaces

Agora configure as interfaces do plano de dados para as VLANs 100 e 200 no PAN-OS. As subinterfaces para cada VLAN serão criadas sob ethernet1/1.

Veja a documentação da Palo Alto Networks para informações detalhadas sobre como configurar interfaces em Configure Interfaces.

Configurar BGP

O BGP será usado para distribuir e gerenciar rotas automaticamente, incluindo balanceamento de carga e gerenciamento do failover de tráfego de um firewall para o outro durante uma interrupção. Embora o BGP gerencie o redirecionamento do tráfego, as sessões existentes serão mantidas, pois a funcionalidade de HA manterá o estado da sessão sincronizado entre ambos os firewalls.

Como cada firewall usará endereços de pares diferentes e pode usar diferentes configurações de BGP para engenharia de tráfego, as configurações do roteador virtual não são sincronizadas entre os dispositivos e devem ser configuradas em ambos.

Veja a documentação da Palo Alto Networks para informações detalhadas sobre como configurar o BGP em Configure BGP.

Na maioria dos casos, também recomendamos habilitar a Detecção de Encaminhamento Bidirecional (BFD) para melhorar o tempo de recuperação do failover. Para mais informações sobre BFD, veja BFD Overview.

Configurar condições de failover

Embora o que já foi configurado sincronize as sessões entre os dispositivos, e os pares externos direcionem o tráfego para o dispositivo restante em caso de falha, ainda precisamos dizer a cada firewall quando se considerar “inativo” e para que o firewall restante assuma as sessões que foram sincronizadas para ele.

Isso é feito configurando o monitoramento de caminhos do Roteador Virtual. Cada firewall é configurado para monitorar os caminhos relevantes, e quando esses caminhos falham, o tráfego é encaminhado pelo outro dispositivo através do link HA3.

Veja a documentação da Palo Alto Networks para informações detalhadas sobre como configurar condições de failover em Define HA Failover Conditions.

Revisar o status da configuração

Agora que tudo está em vigor e configurado, há algumas maneiras de confirmar que tudo está funcionando como esperado.

-

Ambos os MVEs e todos os VXCs no Megaport Portal devem estar verdes.

-

Todos os indicadores no widget de HA na aba Painel de ambos os firewalls devem estar verdes.

-

Ambas as sessões BGP em ambos os firewalls devem estar Established.

- Network > Virtual Routers > More Runtime Stats > BGP > Peer

-

As rotas para suas redes devem ser recebidas de ambos os pares em ambos os firewalls.

- Network > Virtual Routers > More Runtime Stats > BGP > Local RIB

-

Se o BFD foi configurado, ambos os pares em ambos os firewalls devem estar ativos.

- Network > Virtual Routers > More Runtime Stats > BFD Summary Information

-

As rotas para suas redes devem estar na tabela de roteamento em ambos os firewalls.

- Network > Virtual Routers > More Runtime Stats > Routing > Route Table

-

As sessões de ambos os firewalls devem aparecer no Navegador de Sessão em ambos os dispositivos, com as sessões sincronizadas marcadas como Session From HA: True.

- Monitor > Session Browser

-

Cada firewall deve entrar no modo Tentative (Path down) se qualquer um dos caminhos monitorados nesse dispositivo falhar.

- Dashboard > High Availability widget