Criando Conexões MVE para Endpoints Genéricos

Este tópico fornece etapas genéricas para configurar e implantar uma conexão VXC da Megaport no Megaport Portal e integrá-la com um MVE (o gateway de interconexão) no Cisco SD-WAN. O VXC pode se conectar a um Provedor de Serviços de Nuvem (CSP), uma Porta ou um MCR.

Dica

Embora você possa criar conexões de MVE para MVE e AWS a partir do MVE no Portal, a Megaport recomenda fortemente criar essas conexões no vManage para uma integração perfeita com o seu ambiente Cisco SD-WAN.

Passo 1 – Criar um MVE

- Crie um MVE (gateway de interconexão Cisco) no vManage.

Para mais informações, veja Criando um MVE. O MVE precisa estar no estado ativo.

Passo 2 – Criar um VXC a partir do MVE

- No Megaport Portal, selecione o MVE criado no Passo 1.

- Crie um VXC para uma Porta, MCR ou Provedor de Serviços de Nuvem.

Para mais informações, veja Criando um VXC. - Nos detalhes da conexão, observe a VLAN da terminação A.

Passo 3 – Copiar o template padrão do dispositivo

- No Cisco vManage, vá para Configuration > Templates e selecione a aba Device.

- Faça uma cópia do Default_MEGAPORT_ICGW_C8000V_Template_V01.

Clique nos três pontos (…) no final da linha e selecione Copiar na lista suspensa. - Dê um nome para o template copiado e clique em Copy.

Este nome pode conter apenas letras maiúsculas e minúsculas, dígitos de 0 a 9, hífens e sublinhados. Não pode conter espaços ou quaisquer outros caracteres.

Passo 4 – Criar um template de recurso VPN

- Na página de Templates, selecione a aba Feature e clique em +Add Template.

- Em Select Devices, selecione o C8000v.

- Em Select Template > VPN, clique em Cisco VPN.

- Insira um nome e uma descrição para o template.

- Na seção Basic Configuration, insira o ID da VPN (VRF) para o VXC.

The VPN ID can be any number 1 – 511 or 513 – 65530. O ID da VPN pode ser qualquer número de 1 a 511 ou de 513 a 65530. VPN 0 é reservado para Transport VPN e VPN 512 é reservado para Managed VPN. O número é normalmente idêntico ao ID da VPN atribuído para redes corporativas para comunicação entre a rede corporativa e o serviço de nuvem. - Clique em Save.

Passo 5 – Criar um template de recurso BGP

- Na página de Templates, selecione a aba Feature e clique em +Add Template.

- Em Select Devices, selecione o C8000v.

- Em Select Template > OTHER TEMPLATES clique em Cisco BGP.

- Insira um nome e uma descrição para o template.

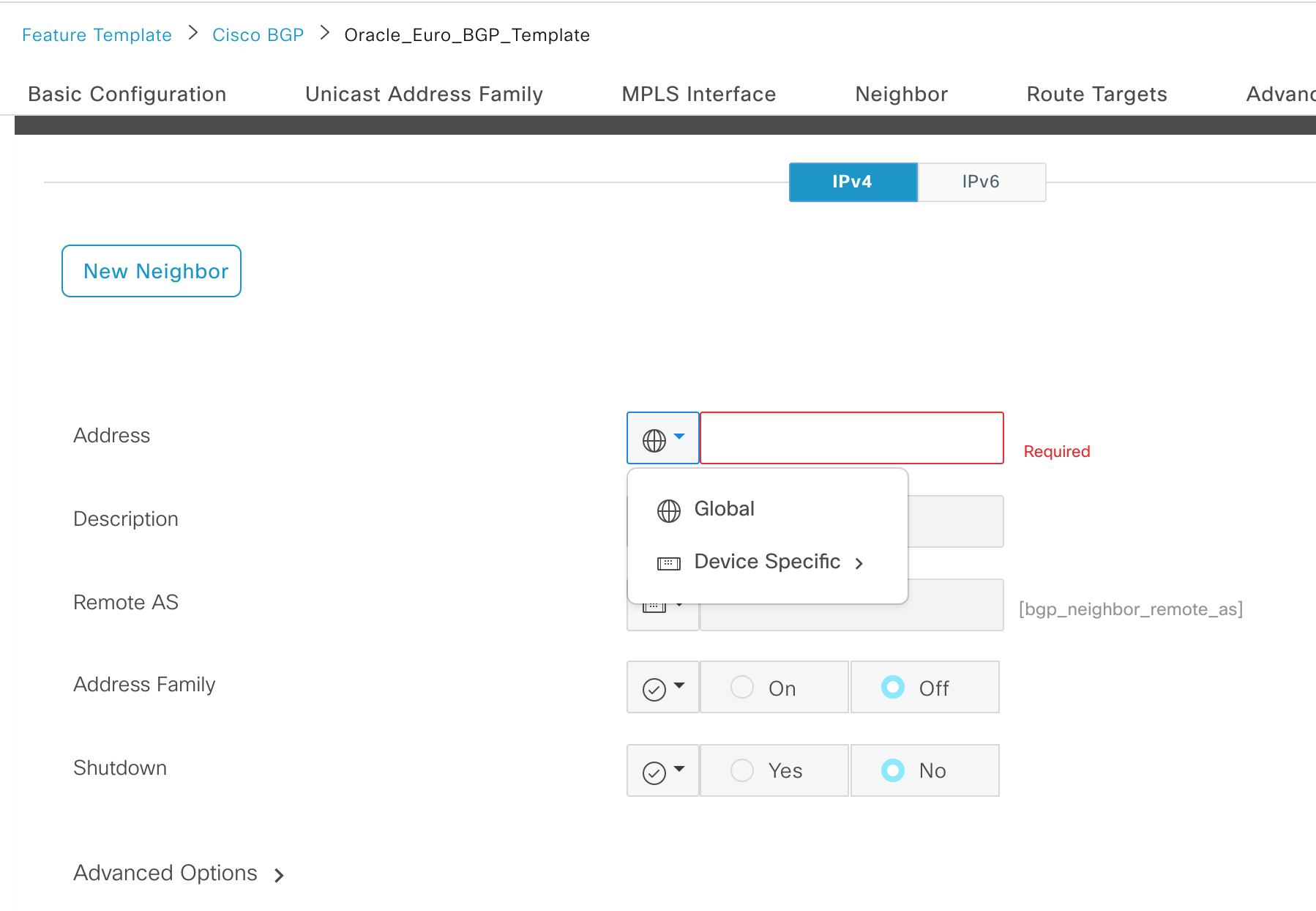

- Na seção Neighbor, clique em +New Neighbor.

-

Ao lado do campo Address, selecione Device Specific na lista suspensa.

-

Ao lado do campo Remote AS, selecione Device Specific na lista suspensa.

- Clique em Add depois em Save.

Passo 6 – Criar um template de complemento (add-on) CLI

- Na página de Templates, selecione a aba Feature e clique em +Add Template.

- Em Select Devices, selecione o C8000v.

- Em Select Template > OTHER TEMPLATES clique em Cli Add-On Template.

- Insira um nome e uma descrição para o template.

-

Copie a seguinte configuração no campo CLI CONFIGURATION.

interface GigabitEthernet1.{{interface-tag}} encapsulation dot1Q {{dot1Q-tag}} vrf forwarding {{vrf-number}} ip address {{ip-address-subinterface}} ip mtu 1500 ! -

Clique em Save.

Passo 7 – Aplicar os templates de recurso ao template de dispositivo

- Vá para Configuration > Templates e selecione a aba Device.

- Selecione o template MVE que foi copiado do padrão no Passo 1.

- Clique nos três pontos (…) na última coluna e escolha Edit.

- Na seção Transport & Management VPN, no menu suspenso Cisco VPN 512, selecione Factory_Default_Cisco_VPN_512_Template.

- Em Service VPN, clique em +Add VPN.

- Selecione o template VPN criado no Passo 4, clique na seta para movê-lo para o painel Selected VPN Templates e clique em Next.

O passo de seleção de sub-templates aparecerá. - Em Additional Cisco VPN Templates, clique em Cisco BGP.

- No menu suspenso Cisco BGP, selecione o template BGP criado no Passo 5 e clique em Add.

- Na aba Additional Templates, no menu suspenso CLI Add-On Template, selecione o template CLI criado no Passo 6.

- Clique em Update.

Passo 8 – Aplicar o template de dispositivo ao MVE

- Vá para Configuration > Templates e selecione a aba Device.

- Selecione o template MVE que foi copiado do padrão no Passo 1.

- Clique nos três pontos (…) na última coluna e escolha Attach Devices.

- Selecione o MVE ativo que foi criado antes de iniciar o Passo 1, mova-o para o painel à direita e clique em Attach.

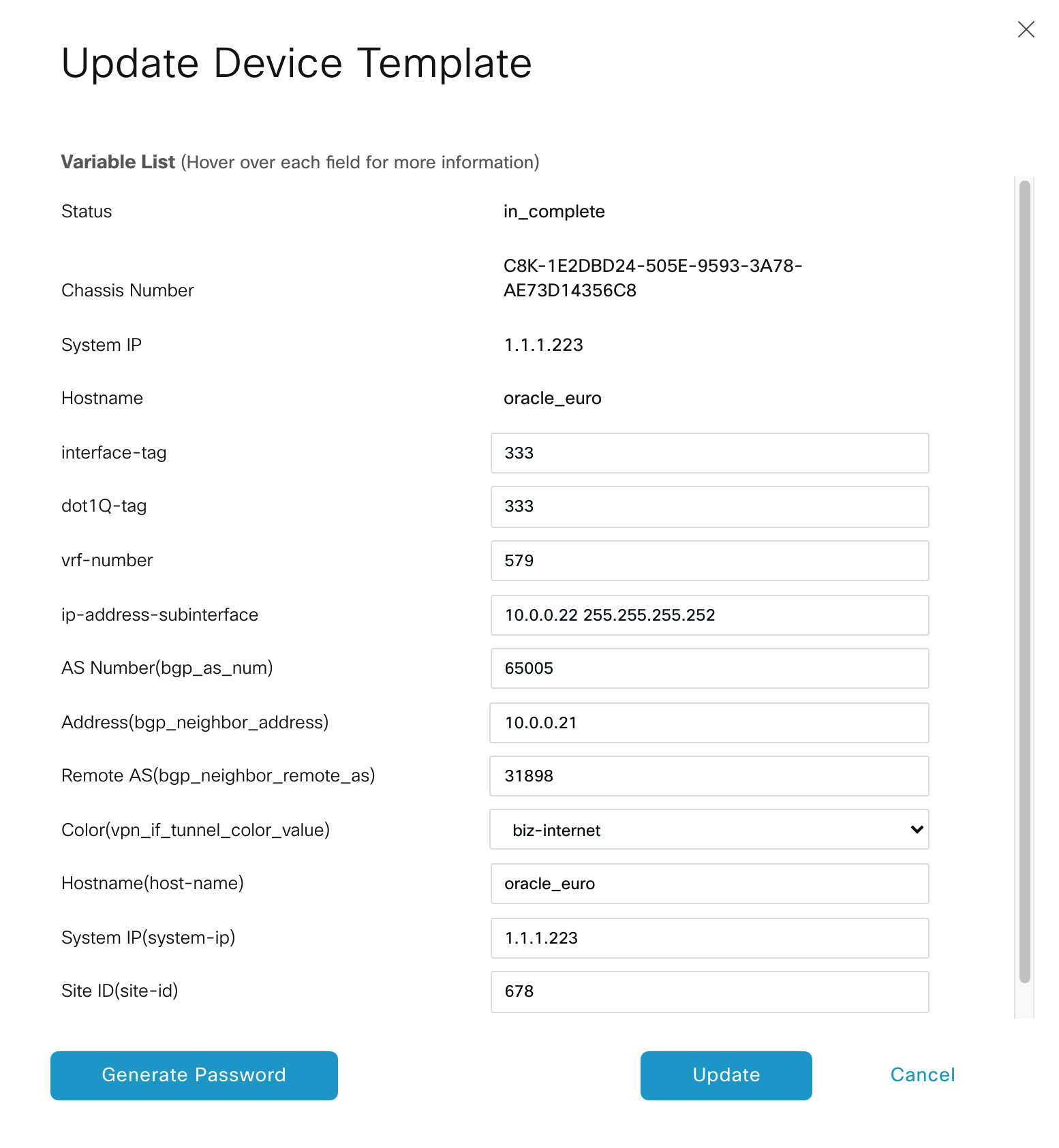

Em seguida, insira informações específicas do dispositivo. -

Clique nos três pontos (…) na última coluna e clique em Edit Device Template.

-

Insira valores nos seguintes campos:

- interface-tag – Este valor é o mesmo que dot-1Q-tag.

- dot-1Q-tag – Este valor é o mesmo que interface-tag. Você pode encontrar este valor nos detalhes da conexão do VXC no Megaport Portal: clique no nome do VXC, clique em Detalhes, e use o valor da VLAN da terminação A.

- vrf-number – Especifique o número VRF (ID da VPN) para a interface.

- ip-address-subinterface – Especifique o endereço IP e a máscara da interface.

- AS Number – Especifique o número AS do MVE.

- Address – Especifique o endereço IP do peer BGP remoto.

- Remote AS - Insira o ASN do peer BGP remoto.

-

Clique em Update.

- Clique em Next.

O vManage exibe a Pré-visualização de Configuração e o Config Diff. Use essas funcionalidades para garantir que a configuração correta será aplicada. - Selecione o MVE na seção à esquerda.

- Clique em Configure Devices.

O vManage envia a configuração para o MVE. Quando concluído, o status indica sucesso.

Passo 9 – Verificar a conexão

- No vManage, vá para Tools > SSH Terminal.

- Selecione o MVE no grupo de dispositivos.

Um terminal SSH será aberto. - Insira seus detalhes de login.

-

Digite o comando a seguir para testar o ping para a outra extremidade do VXC da Megaport a partir do MVE:

ping vrf <VPN ID> <IP address> -

Digite o comando a seguir para confirmar que a sessão BGP está ativa:

show ip bgp vpnv4 vrf <VPN ID> summary