Criando uma Conexão Azure para um MVE com Palo Alto VM-Series

Você pode criar uma conexão de rede de um MVE (um firewall Palo Alto VM-Series) para Azure ExpressRoute com Virtual Cross Connects (VXCs). Você pode criar uma conexão privada ou pública (Microsoft).

Importante

Antes de começar, crie um MVE (VM-Series). Para mais informações, veja Criando um MVE.

Há três partes para adicionar uma conexão ExpressRoute ao seu MVE e ao VM-Series.

-

Configure seu plano ExpressRoute e implante o circuito ExpressRoute no console da Azure. Quando implantado, você receberá uma chave de serviço. Para detalhes adicionais, veja a documentação do ExpressRoute da Microsoft.

-

No Megaport Portal, crie uma conexão (VXC) do seu MVE para o seu local ExpressRoute.

-

No VM-Series, crie uma nova interface e adicione os detalhes da conexão ExpressRoute.

As instruções neste tópico cobrem a segunda e a terceira partes.

Aviso

O MVE para Palo Alto requer etapas de configuração tanto no VM-Series quanto no Megaport Portal para todas as conexões de nuvem.

Adicionando a conexão ExpressRoute no Megaport Portal

Para configurar a conexão ExpressRoute, você precisa criar a conexão no Megaport Portal.

Para criar uma conexão com o ExpressRoute a partir do Megaport Portal

-

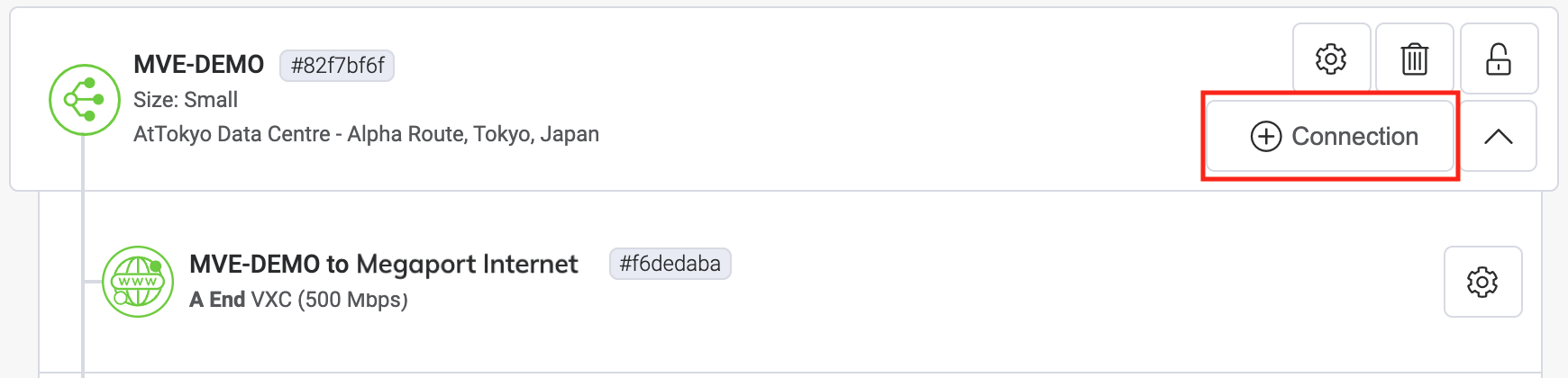

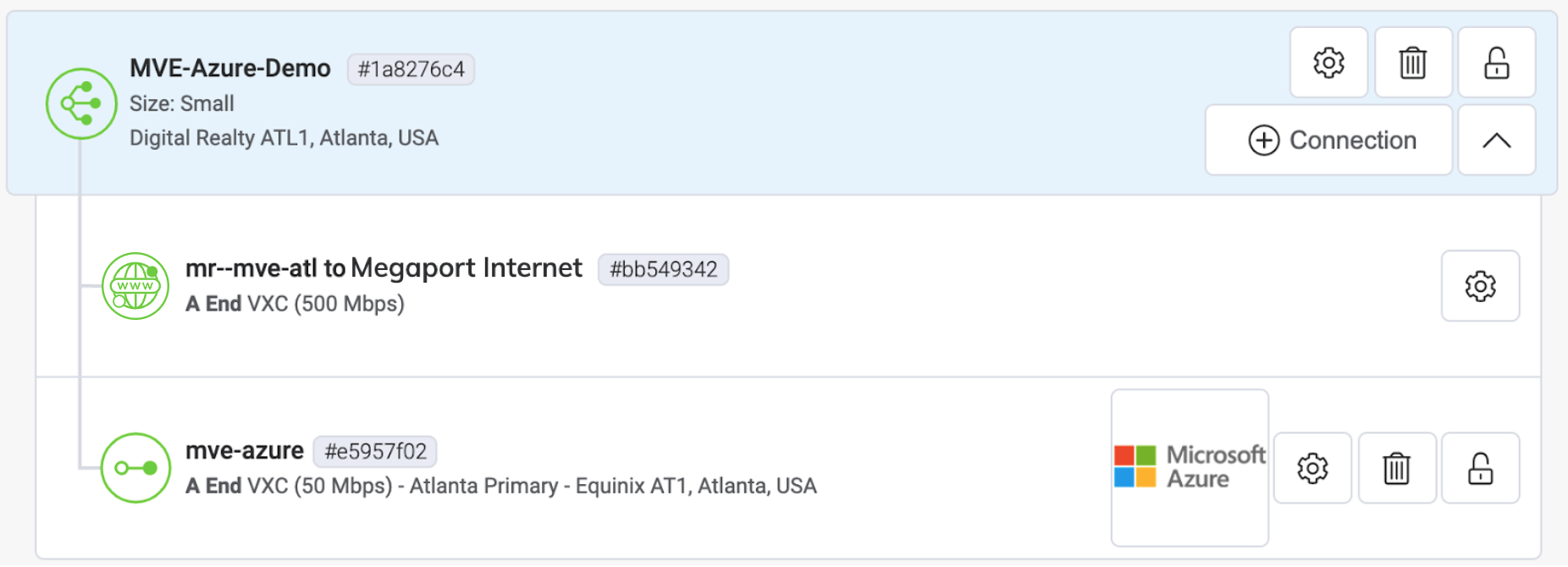

No Megaport Portal, vá para a página Serviços e selecione o MVE que você deseja usar.

-

Clique em +Conexão no MVE.

-

Clique no botão de Nuvem.

-

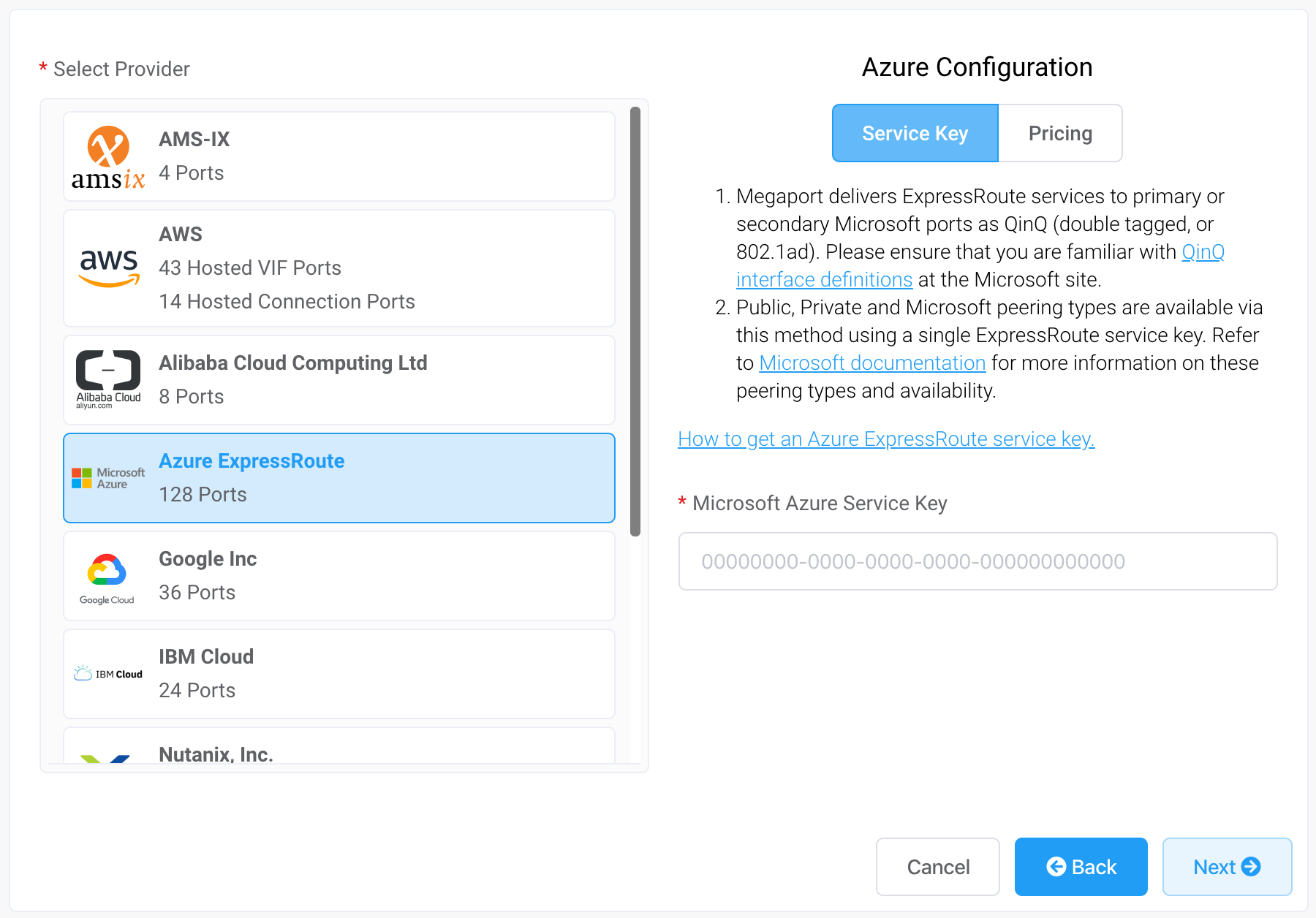

Selecione Azure ExpressRoute como o provedor.

-

Adicione a chave de serviço ExpressRoute no campo do painel direito.

O Portal verifica a chave e exibe as portas disponíveis com base na região do ExpressRoute. Por exemplo, se o seu serviço ExpressRoute for implantado na região Leste da Austrália, em Sydney, você pode selecionar os destinos em Sydney. -

Selecione o ponto de conexão para sua primeira conexão.

Para implantar uma segunda conexão (o que recomendamos), você pode criar um segundo VXC — insira a mesma chave de serviço e selecione o outro destino de conexão.

Alguns links úteis aparecem na tela de configuração levando a recursos como o console do Azure Resource Manager e alguns vídeos de tutorial. -

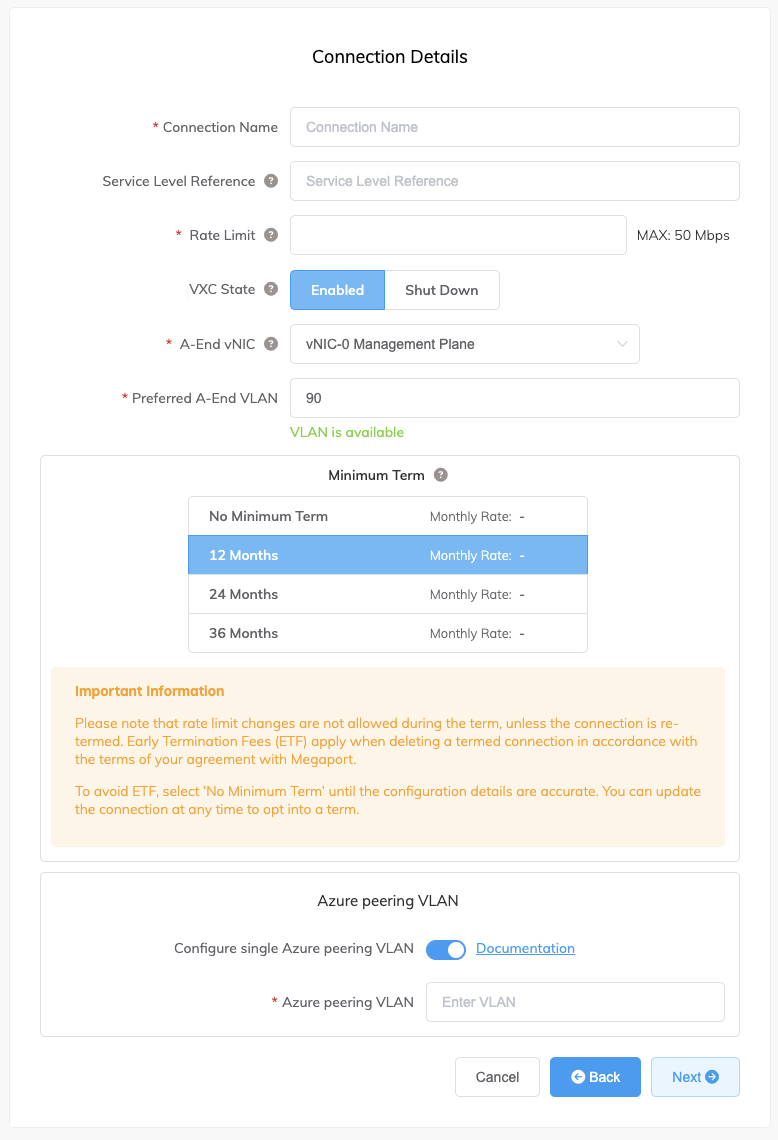

Especifique os detalhes da conexão:

-

Nome da Conexão – O nome do seu VXC que será mostrado no Megaport Portal.

-

Referência de Nível de Serviço (opcional) – Especifique um número de identificação único para o VXC a ser usado para fins de faturamento, como um número de centro de custo ou um ID de cliente único. O número de referência do nível de serviço aparece para cada serviço na seção de Produto da fatura. Você também pode editar este campo para um serviço existente.

Aviso

Contas gerenciadas por parceiros podem aplicar uma Oferta de Parceiro a um serviço. Para mais informações, veja Associando uma Oferta a um Serviço.

-

Limite de Taxa – A velocidade da sua conexão em Mbps. O limite de taxa para o VXC será limitado ao máximo permitido com base na chave de serviço do ExpressRoute.

-

Estado do VXC – Selecione Ativado ou Desativado para definir o estado inicial da conexão. Para mais informações, consulte Desativando um VXC para Testes de Failover.

Aviso

Se você selecionar Desativado, o tráfego não fluirá por este serviço e ele se comportará como se estivesse inativo na rede da Megaport. A cobrança por este serviço permanecerá ativa e você ainda será cobrado por esta conexão.

-

vNIC da terminação A – Selecione um vNIC da terminação A do menu de seleção. Veja Criando um MVE no Megaport Portal para mais informações sobre vNICs.

-

VLAN Preferida de Terminação A (opcional) – Especifique um ID de VLAN não utilizado para esta conexão (para o ExpressRoute, este é o S-Tag). Este deve ser um ID de VLAN exclusivo neste MVE e pode variar de 2 a 4093. Se você especificar um ID de VLAN que já está em uso, o sistema exibirá o próximo número de VLAN disponível. O ID de VLAN deve ser exclusivo para prosseguir com o pedido. Se você não especificar um valor, a Megaport atribuirá um.

-

Prazo Mínimo – Selecione Sem Prazo Mínimo, 12 Meses, 24 Meses ou 36 Meses. Prazos mais longos resultam em uma taxa mensal menor. 12 Meses é selecionado por padrão.

Observe as informações na tela para evitar taxas de rescisão antecipada (ETF). Veja Preços e Termos de Contrato do VXC e Faturamento de VXC, Megaport Internet e IX para mais informações. -

Configurar VLAN Única de Peering da Azure – Por padrão, esta opção é ativada para MVE e recomendamos fortemente mantê-la ativada com o SD-WAN da Aruba.

Esta opção fornece uma solução de VLAN única. Você configura o peering na Azure com a VLAN do MVE (terminação A) e a VLAN de peering definida na Azure (terminação B). Note que você pode ter apenas um tipo de peering (Privado ou Microsoft) por VXC com esta opção.Importante

Se você não habilitar esta opção, o VXC aparecerá ativo, mas não reconhecerá o tráfego.

-

VLAN de Peering da Azure – Este valor precisa coincidir com a VLAN da terminação A para peering de VLAN única. Outra VLAN de peering da Azure pode ser configurada, se necessário.

-

-

Clique em Próximo e prossiga com o processo de pedido.

Quando a configuração do VXC estiver completa, o ícone do VXC ficará verde.

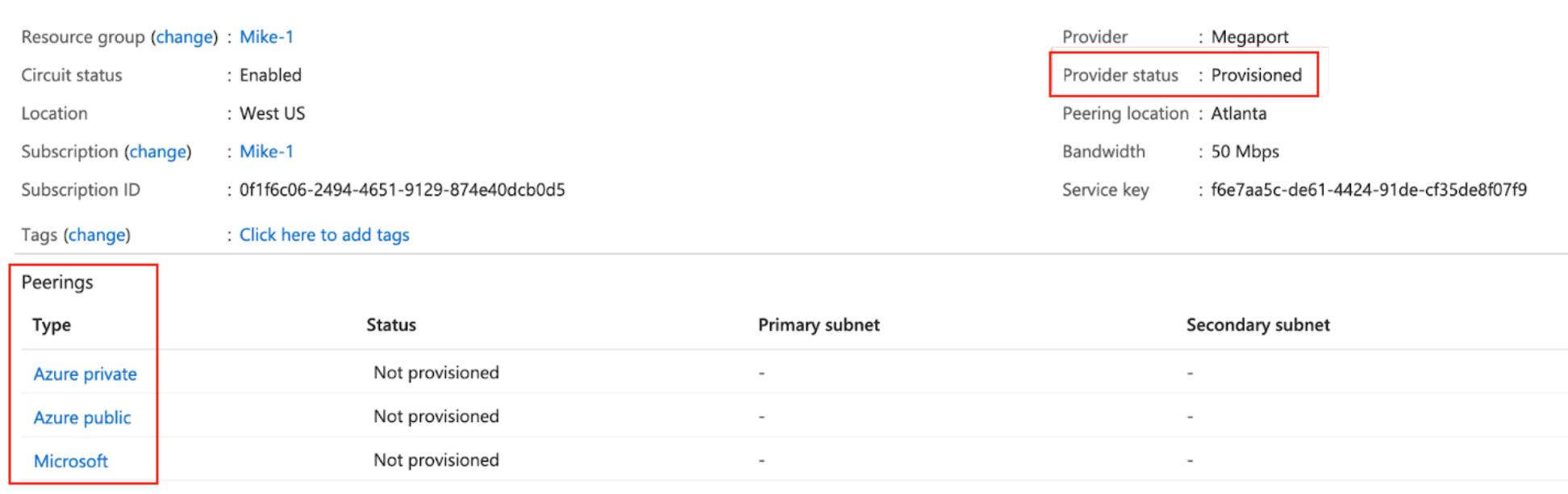

No console de Gerenciamento de Recursos da Azure, o status do provedor será Provisioned.

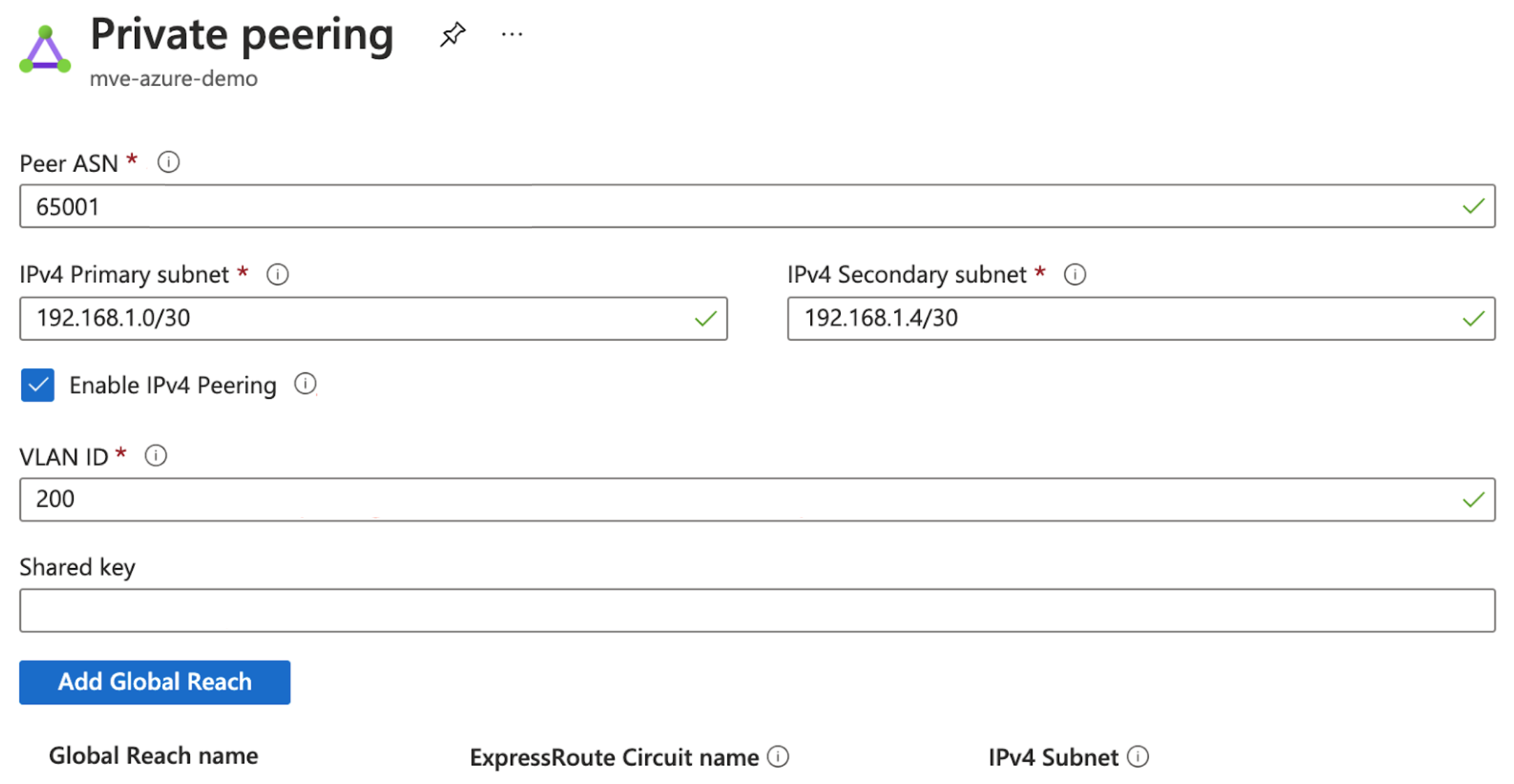

Após provisionado, você precisa configurar os peerings. Você pode configurar peering privado e Microsoft. Clique no peering para configurar e forneça estes detalhes:

- ASN do Peer – Insira o ASN para o MVE.

- Sub-redes IPv4 – De cada uma dessas sub-redes, o MVE usa o primeiro endereço IP utilizável e a Microsoft usa o segundo endereço IP utilizável para seu roteador.

- ID da VLAN – Insira a VLAN da terminação A do MVE. (Observe que o ID de VLAN no console da Azure pode ser diferente da VLAN da terminação A.)

- Chave Compartilhada (opcional) – Insira uma senha MD5 para o BGP.

Adicionando a conexão ExpressRoute ao VM-Series

Depois de criar a conexão do seu MVE para o Azure e configurar a conexão no console do Azure, você precisará configurá-la no VM-Series. Isso envolve criar uma interface e configurar as definições BGP, ASNs, VLANs e valores MD5.

Para adicionar a conexão Azure Cloud no VM-Series

-

Colete os detalhes da conexão no console do Azure.

Exiba os detalhes da conexão que você criou no Azure para esta conexão. Anote os valores para Peer ASN, Shared Key, VLAN ID, and IPv4 Primary Subnet. -

Colete os detalhes da conexão do Megaport Portal.

Clique no ícone de engrenagem para a conexão Azure do seu MVE e clique na visualização de Detalhes. Anote o valor para VLAN da Terminação A. -

Faça login no VM-Series.

-

Escolha Network > Interfaces.

-

Selecione o MVE da terminação A (

ethernet1/1). -

Clique em Add Subinterface

-

Forneça estes detalhes:

-

Interface Name – Insira um nome para a subinterface. No campo adjacente, insira um número para identificar a subinterface.

-

Comment – Insira um nome alternativo.

-

Tag – Especifique a VLAN da terminação A associada a esta conexão Azure no Megaport Portal.

-

Virtual Router – Selecione um roteador virtual para a interface, conforme exigido pela sua rede.

-

-

Selecione a aba IPv4.

- Selecione Static como o Tipo.

- Clique em +Add para adicionar um novo endereço IP.

- Insira o endereço IPv4 e a máscara de rede.

Esses valores estão disponíveis no console do Azure. Os endereços IP e o CIDR aparecem no campo IPv4 Primary Subnet; o MVE usa o primeiro endereço IP utilizável e o Azure usa o segundo endereço IP para o seu roteador. Para este campo, insira o endereço IP do MVE (primeiro utilizável). - Clique em OK.

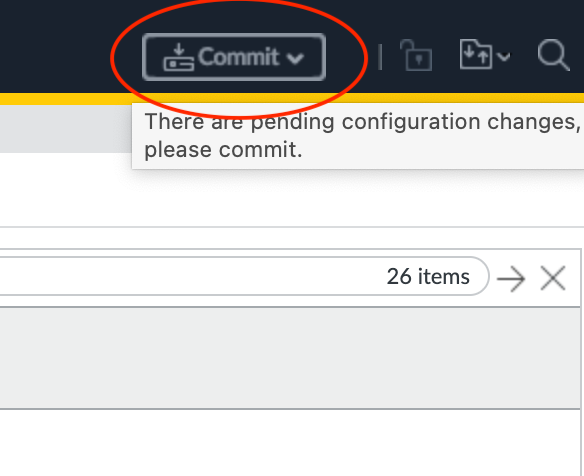

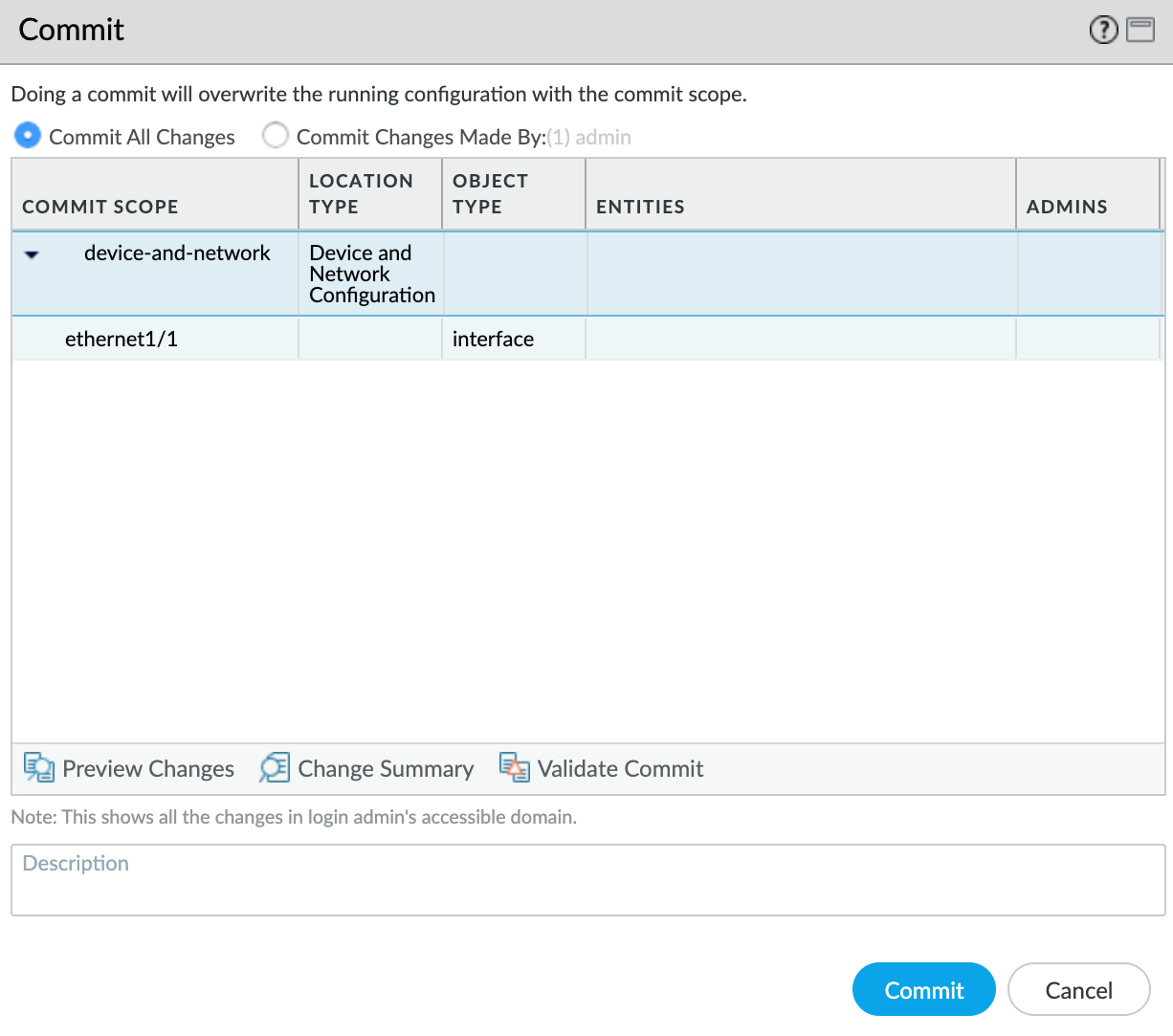

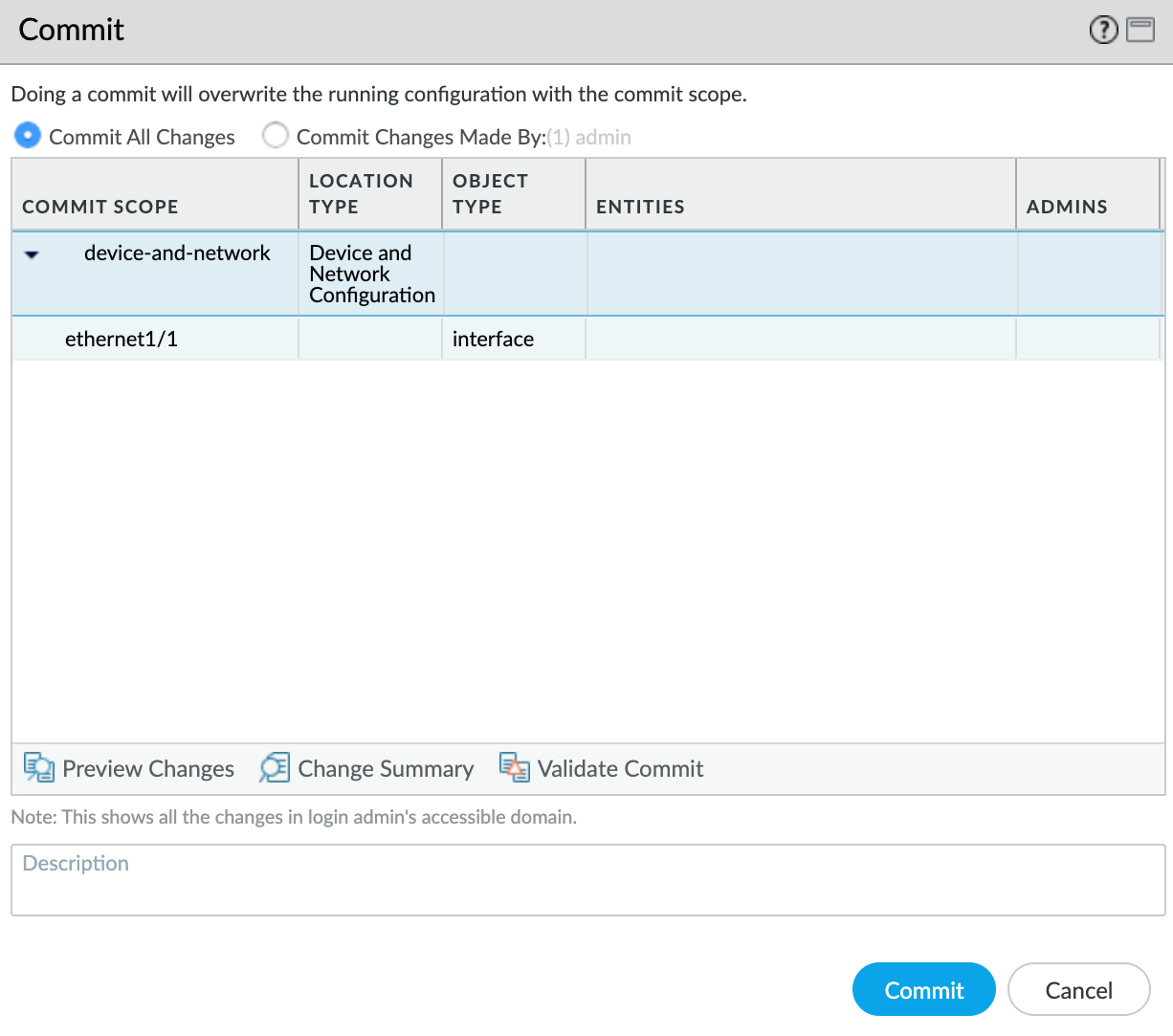

- Clique em Commit no canto superior direito.

- Revise as alterações e clique em Commit.

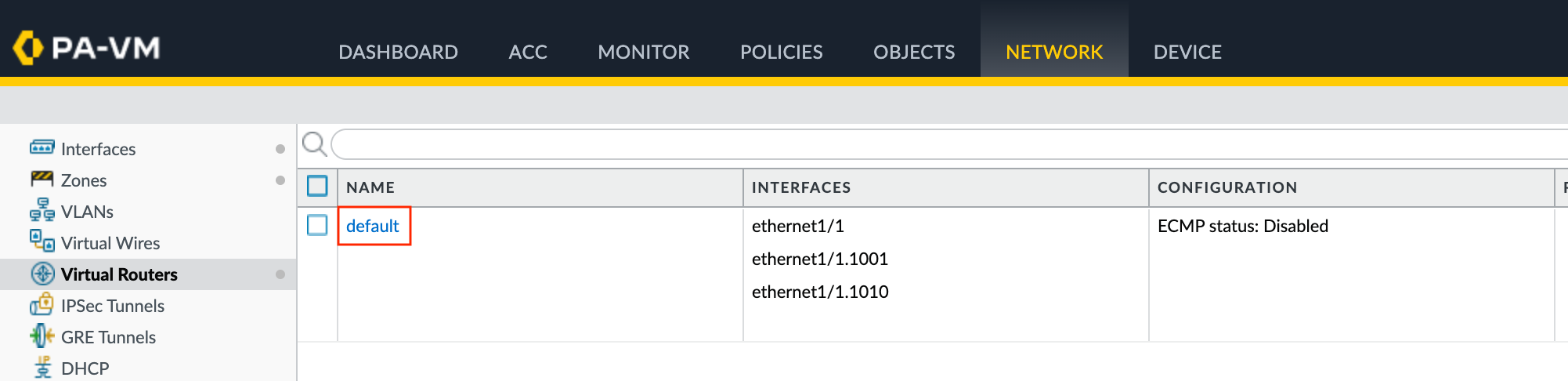

A nova interface VLAN aparece com sua interface física ethernet1/1.

Em seguida, você deverá criar uma zona de segurança para que a interface possa rotear o tráfego.

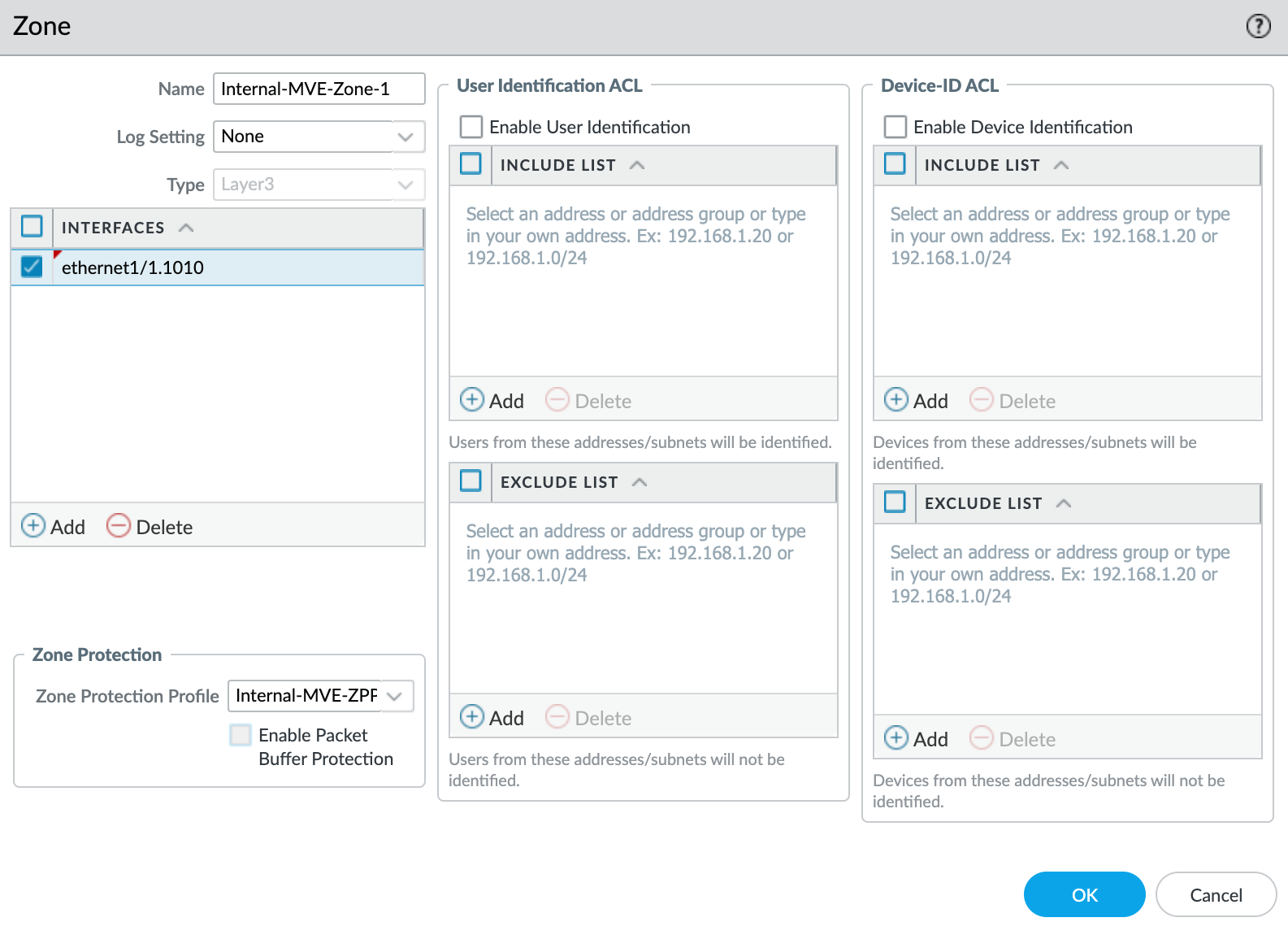

Para criar uma zona de segurança

- Selecione a subinterface

ethernet1/1.1010. - Selecione New Zone da lista de seleção Security Zone.

- Especifique um nome para a zona de segurança.

- Clique em +Add em Interfaces e adicione

ethernet1/1.1010à zona de segurança. - Especifique quaisquer detalhes adicionais conforme exigido pela segurança de sua rede.

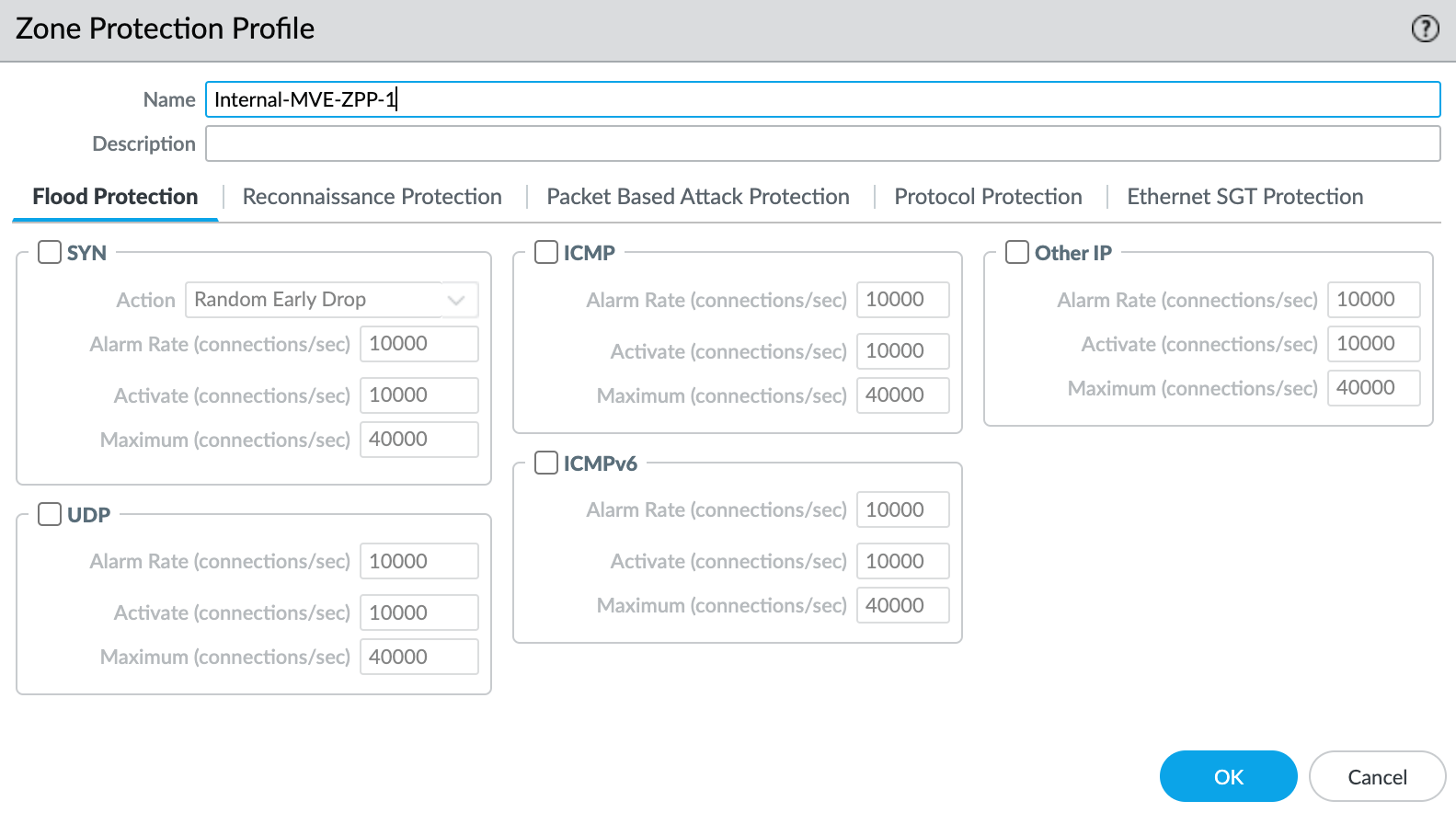

- Selecione New Zone Protection Profile da lista de seleção Zone Protection Profile Selecione.

- Especifique quaisquer detalhes conforme exigido pela segurança de sua rede. Este exemplo usa todas as configurações padrão.

- Clique em OK.

- Clique em OK na tela de Layer3 Subinterface.

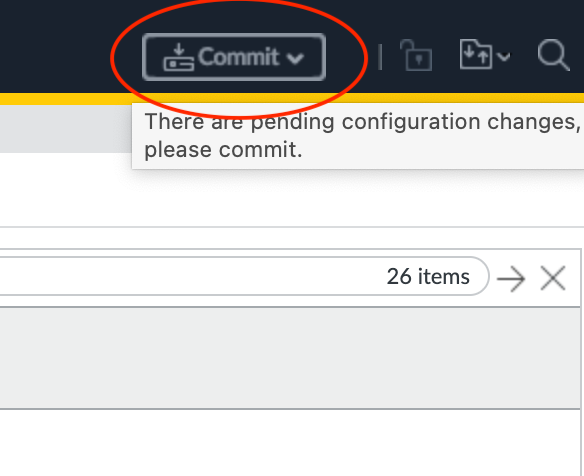

- Clique em Commit no canto superior direito.

- Revise as alterações e clique em Commit.

Neste ponto, você criou a interface. Em seguida, você criará a sessão BGP.

Para criar a sessão BGP

- No VM-Series, escolha Network > Virtual Routers.

- Selecione o roteador virtual.

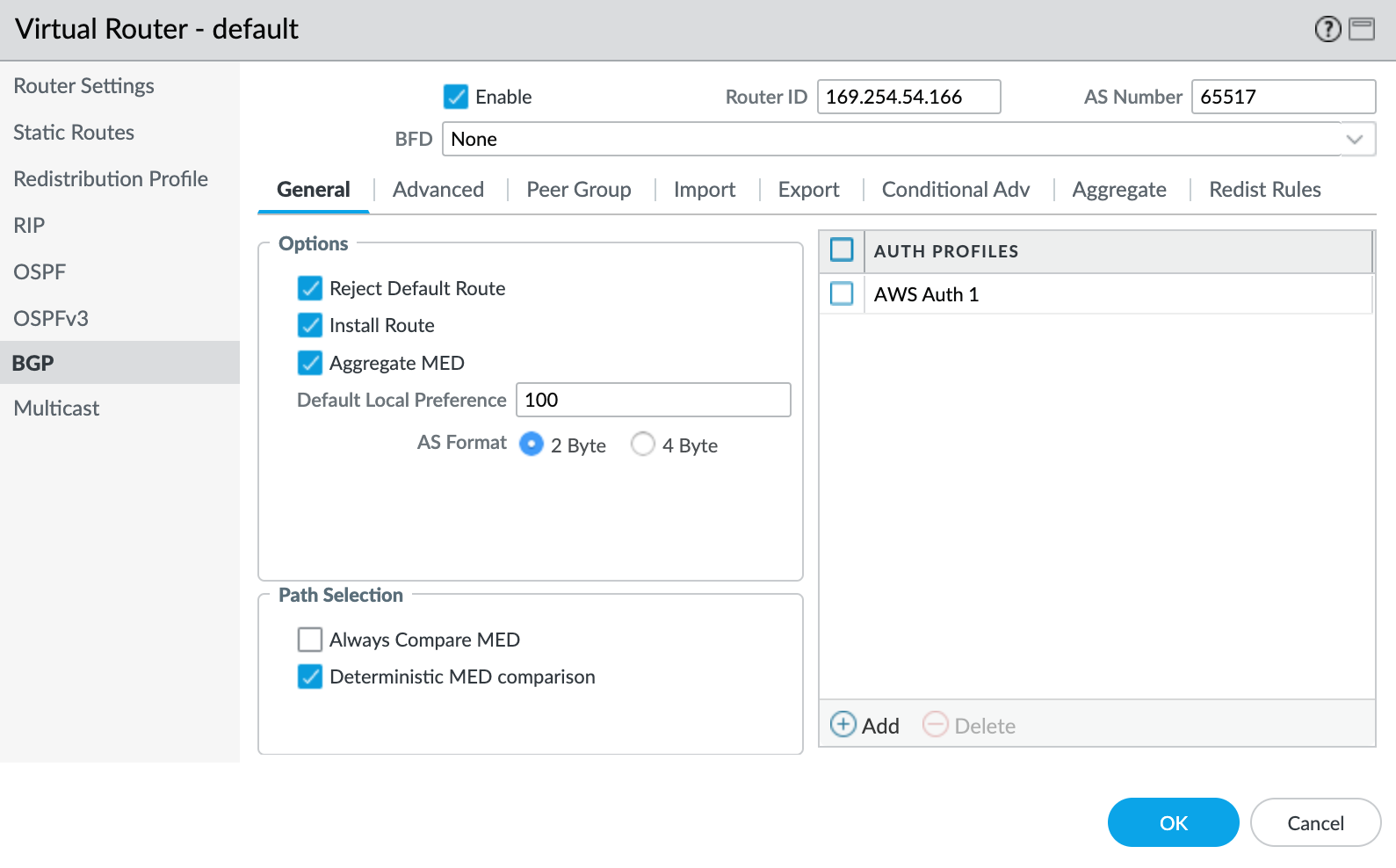

- No painel esquerdo, selecione BGP.

-

Forneça os seguintes detalhes do BGP:

- Enable – Selecione esta caixa de seleção para iniciar a sessão BGP após confirmar estas alterações.

- Router ID – Insira o primeiro endereço IP utilizável do IPv4 Primary Subnet do console do Azure.

- AS Number – Forneça o ASN para a conexão do MVE. Use o Peer ASN do console do Azure

-

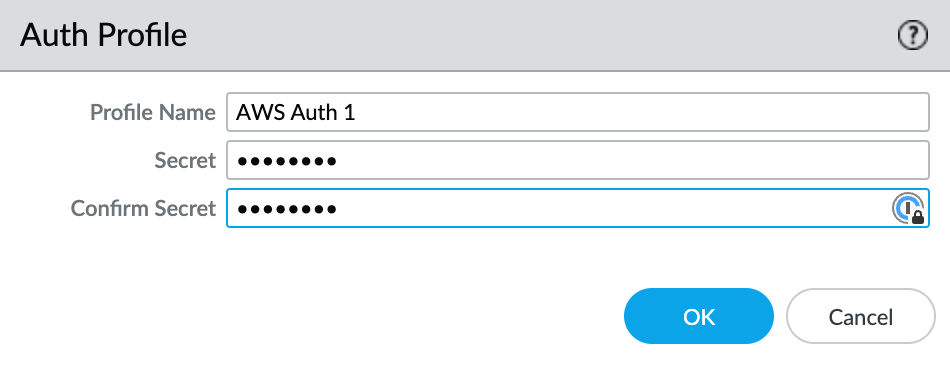

Clique em +Add sob Auth Profiles.

- Especifique um Nome de Perfil.

- Insira e confirme a senha de autenticação.

- Clique em OK.

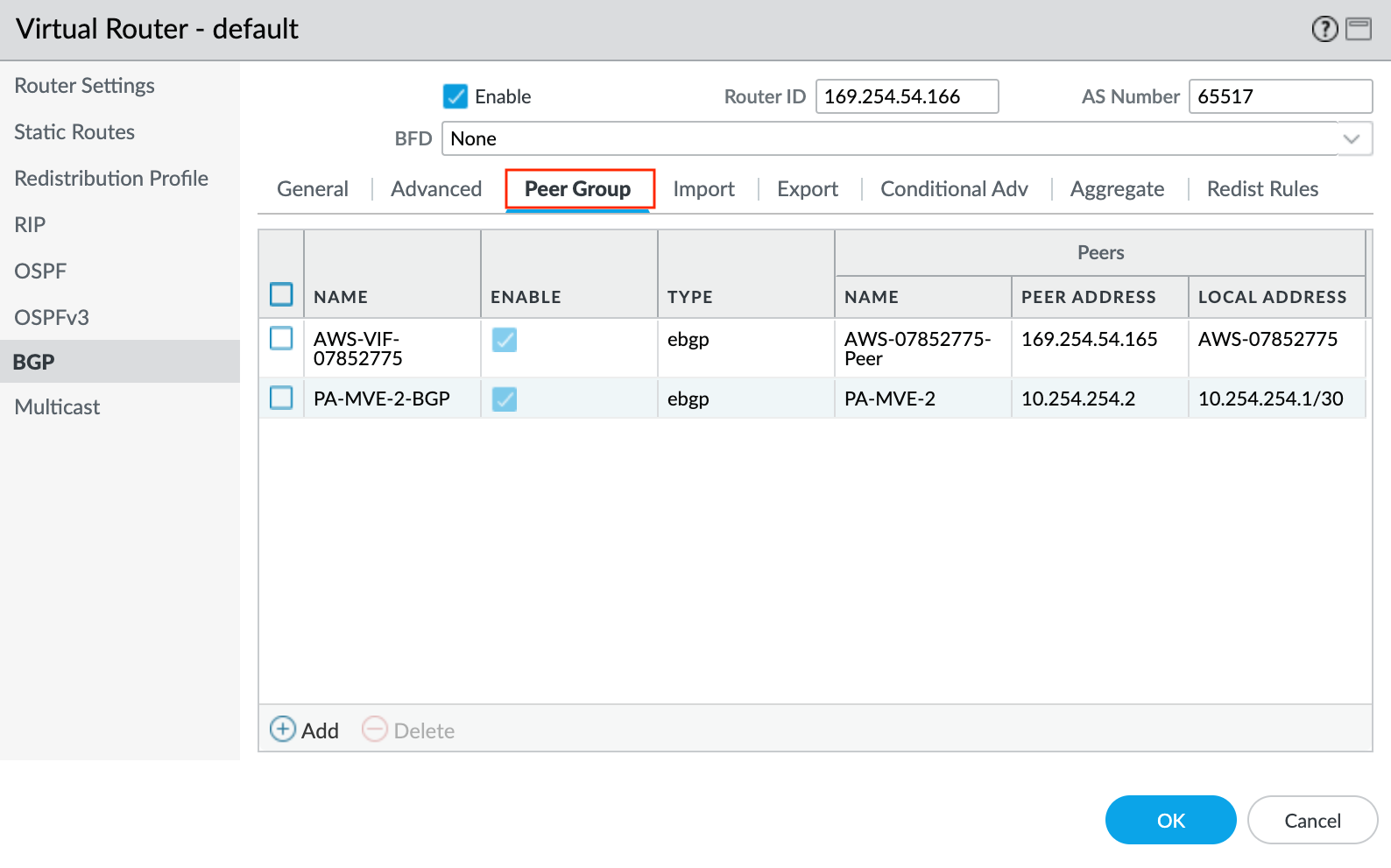

- Selecione a aba Peer Group.

- Clique em +Add para adicionar um grupo de peers.

- Especifique um nome para o grupo de peers. Por exemplo, Azure-xxxx.

- Especifique eBGP como o tipo de sessão.

- Especifique quaisquer detalhes adicionais conforme exigido pela sua rede.

- Clique em +Add para adicionar um novo peer.

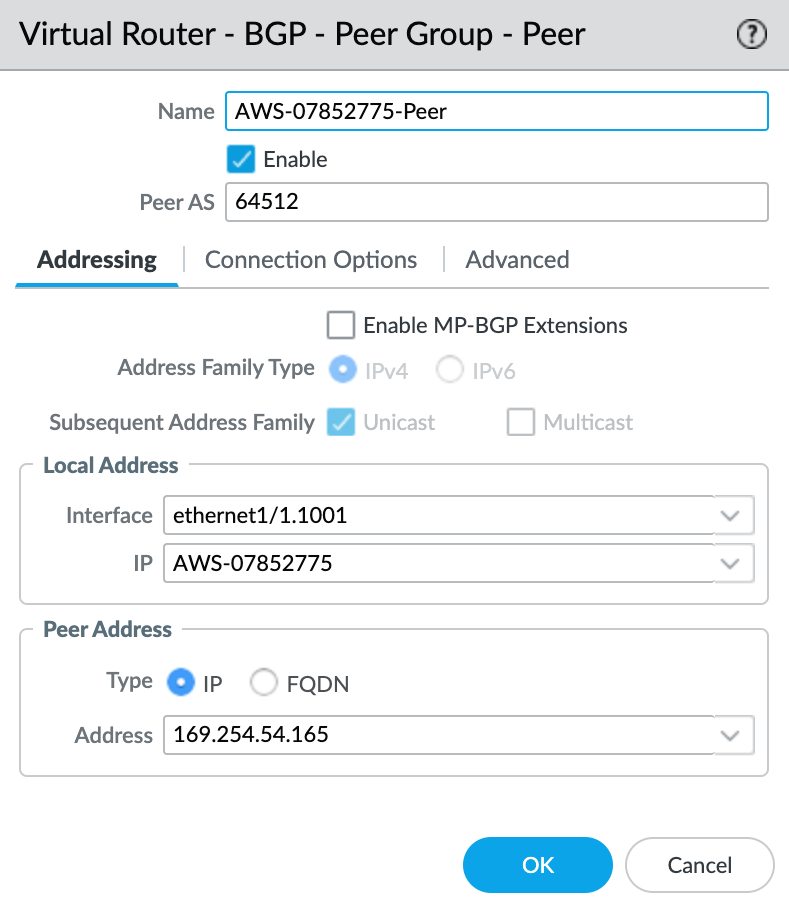

- Especifique os detalhes para o peer:

- Name – Especifique um nome para o peer.

- Peer AS – Especifique o ASN do lado Azure de 12076. Este é um valor fixo, e aparece nos detalhes da conexão no console do Azure.

- Local Address – Selecione a subinterface e o endereço IP adequados na lista suspensa.

- Peer Address – Insira o segundo endereço IP utilizável do IPv4 Primary Subnet do console da Azure.

Validando sua conexão Azure

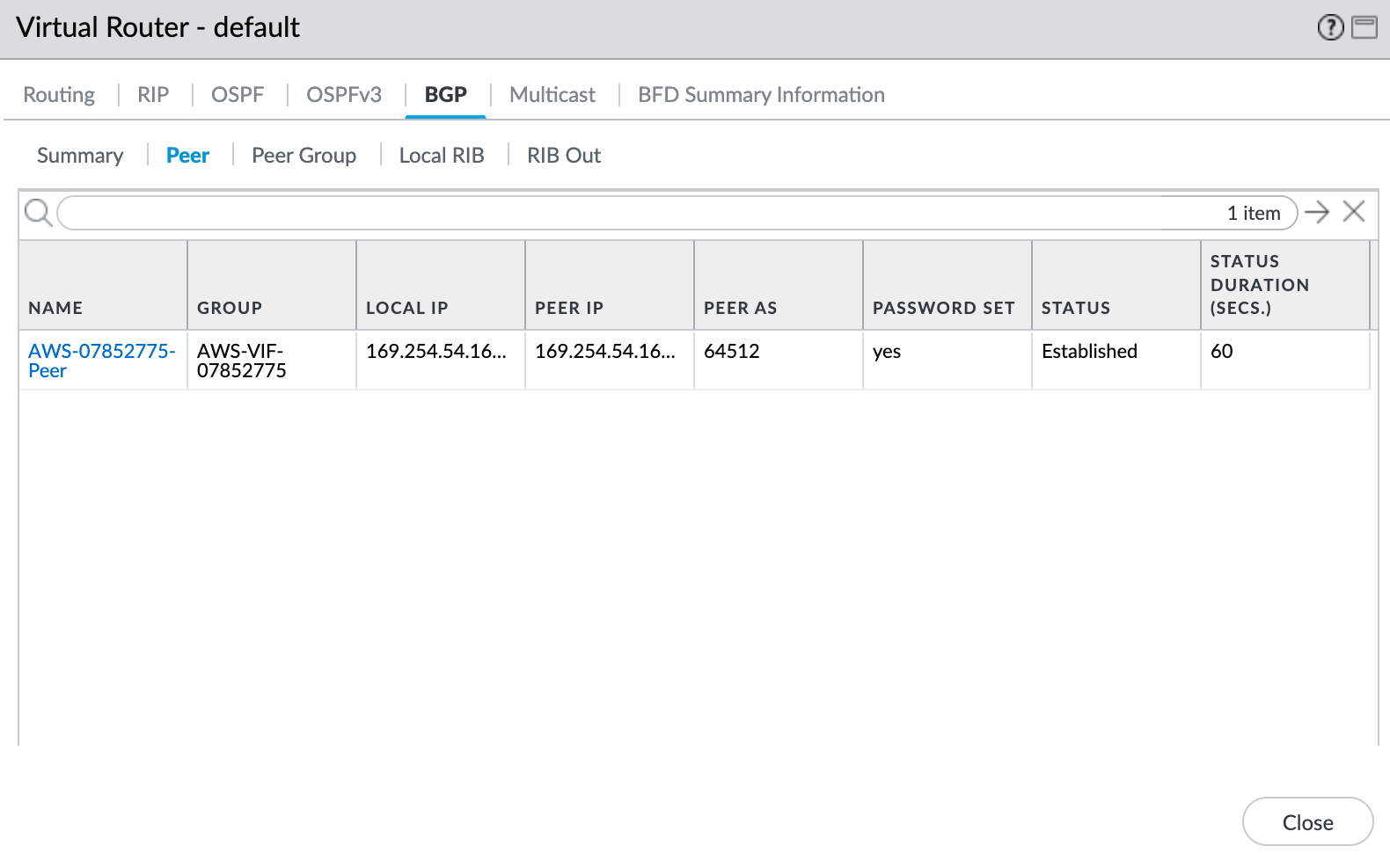

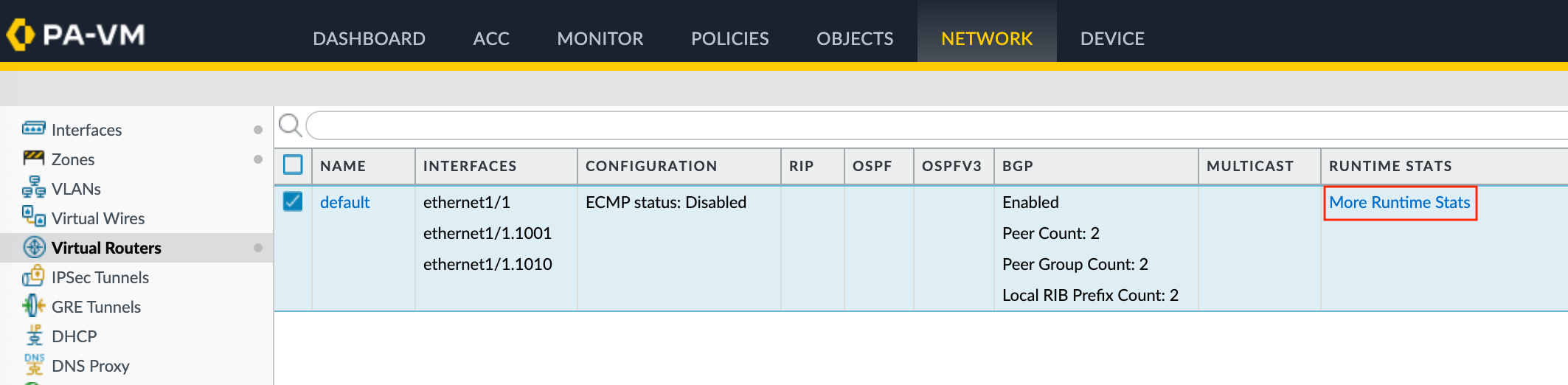

Para verificar o status do peer BGP

- Escolha Network > Virtual Routers.

- Localize seu roteador virtual (padrão).

- Clique em More Runtime Stats na coluna Runtime Stats à direita.

- Selecione a aba BGP e, em seguida, selecione a aba Peer.

- Verifique se o status do peer é Established.