Konfigurieren eines AWS-Outposts-Rack mit privater Konnektivität

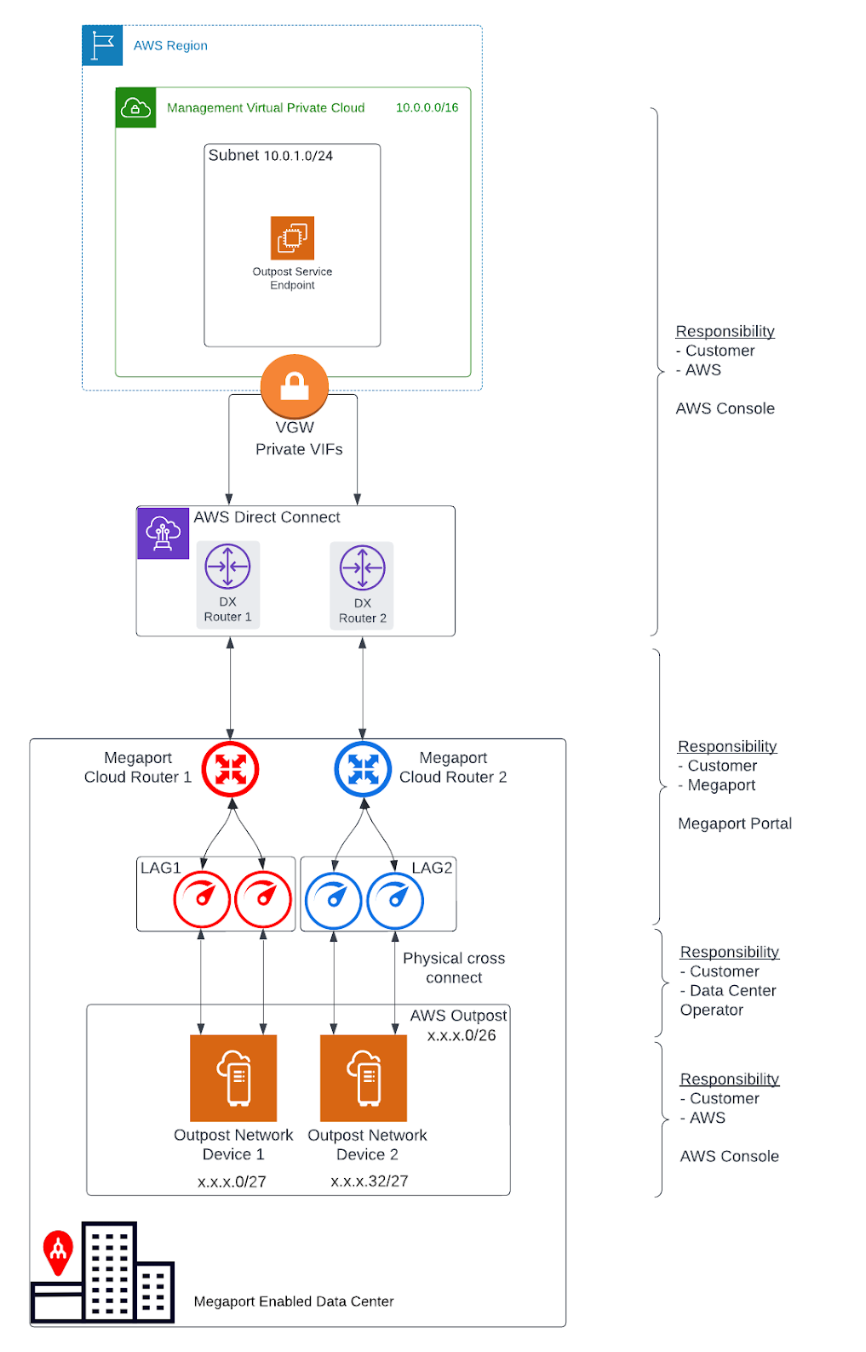

In diesem Thema wird beschrieben, wie Sie einen AWS-Outposts-Rack mit einer AWS Direct Connect Hosted Connection über einen Megaport-Port, einen Megaport Cloud Router (MCR) und Virtual Cross Connects (VXCs) bereitstellen.

AWS Outposts erweitert eine Amazon Virtual Private Cloud (VPC) von einer AWS Region zu einem Outpost mit den VPC-Komponenten, die in der Region zugänglich sind, einschließlich Internet-Gateways, Virtual Private Gateways, Amazon Direct Connect Gateways und VPC-Endpunkten. Ein Outpost ist in einer Availability Zone in der Region beheimatet und stellt eine Erweiterung dieser Availability Zone dar, die Sie für die Ausfallsicherheit nutzen können.

Info

Megaport hat die AWS Service Ready-Akkreditierung für Outposts erhalten.

Tipp

Laden Sie eine PDF-Version dieses Themas herunter.

Warum AWS Outposts bereitstellen?

Eine Megaport Direct Connect-Lösung für AWS-Outposts-Rack bietet eine benutzerdefinierte hybride Architektur, die Ihnen Folgendes ermöglicht:

- Kontrollieren Sie, wo Ihre Workloads ausgeführt werden und wo sich Ihre Daten befinden, und erfüllen Sie bestimmte Anforderungen an die lokale Datenresidenz oder die Verarbeitung mit extrem niedriger Latenz.

- Verarbeiten Sie Daten lokal mit bekannten AWS-Services, -Tools und -APIs.

- Optimieren Sie den hybriden IT-Betrieb mit einer einzigen AWS-Konsole, um dieselben Services vollständig zu verwalten, die in der Cloud und lokal ausgeführt werden.

- Ermöglichen Sie eine Notfallwiederherstellung innerhalb desselben Landes in einer Entfernung, die den gesetzlichen Anforderungen entspricht. Dies ist in Ländern wichtig, in denen es nur eine AWS-Region gibt, da Sie so eine zweite Region schaffen können, um die Wiederherstellung in sicherer Entfernung vom primären Standort innerhalb desselben Landes einzurichten.

Hinweis

Weitere Informationen zu AWS Outposts finden Sie im Outposts-Benutzerhandbuch für Rack. Dieses Thema enthält Auszüge aus dem AWS-Benutzerhandbuch.

Netzwerkkomponenten

Eine Megaport Direct Connect-Lösung für Outpost Rack umfasst diese Netzwerkkomponenten und Bereitstellungsrollen:

- Eine AWS-Region und ein lokales Netzwerk

- Ein VPC mit mehreren Subnetzen in der Region

- Ein kundeneigener IP-Adresspool

- Ein Outpost im lokalen Netzwerk

- Ein Megaport MCR für die Weiterleitung zwischen Subnetzen

- Ein Megaport-Port und VXC für AWS-Region-Konnektivität

- Physische Glasfaserverbindungen zu Megaport

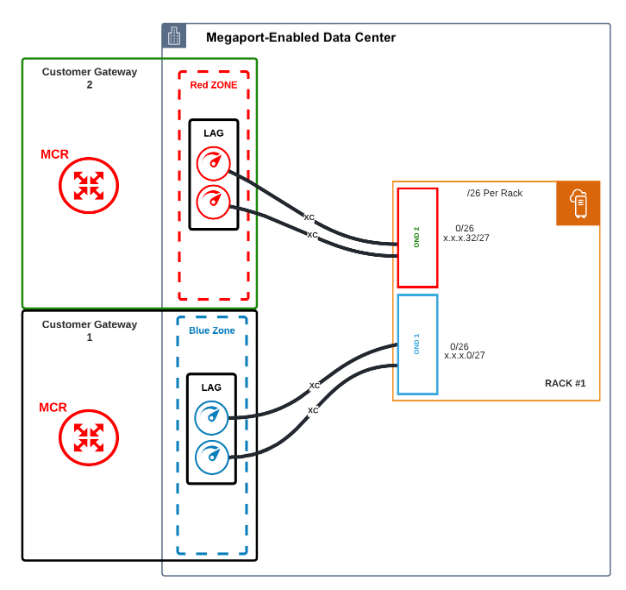

Redundanz

Um eine vollständige Redundanz zwischen jedem Outpost Rack Networking Device (OND) und Megaport herzustellen, empfehlen wir diese Konfiguration:

-

Jedes OND ist doppelt an Megaport angeschlossen.

-

Für jeden Outpost werden zwei MCRs konfiguriert.

-

Die Racks innerhalb desselben Outpost-Deployments (zweites, drittes usw.) verwenden dasselbe MCR-Paar; jedes OND für ein zusätzliches Rack verwendet dieselbe Dual-Port- und Link-Aggregation-Group-Konfiguration (LAG).

-

Die MCRs enden an verschiedenen AWS Direct Connect-Standorten.

VPCs und Subnetze

Eine VPC erstreckt sich über alle Availability Zones in ihrer AWS-Region. Sie können jede VPC in der Region auf Ihren Outpost erweitern, indem Sie ein Outpost-Subnetz hinzufügen. Um ein Outpost-Subnetz zu einer VPC hinzuzufügen, geben Sie den Amazon Resource Name (ARN) des Outposts an, wenn Sie das Subnetz erstellen. Einzelheiten finden Sie unter Erstellung des Outpost-Subnetzes in diesem Thema.

Outposts unterstützen mehrere Subnetze. Sie können das Subnetz der EC2-Instanz angeben, wenn Sie die EC2-Instanz in Ihrem Outpost starten. Sie können die zugrundeliegende Hardware, auf der die Instanz bereitgestellt wird, nicht angeben, da der Outpost ein Pool von AWS-Rechen- und Speicherkapazität ist.

Jeder Outpost kann mehrere VPCs unterstützen, die ein oder mehrere Outpost-Subnetze haben können. Informationen zu VPC-Kontingenten finden Sie unter Amazon VPC-Kontingente im Amazon Virtual Private Cloud Benutzerhandbuch. Sie erstellen Outpost-Subnetze aus dem VPC-CIDR-Bereich der VPC, in der Sie den Outpost erstellt haben. Sie können die Outpost-Adressbereiche für Ressourcen verwenden, z. B. für EC2-Instanzen, die sich im Outpost-Subnetz befinden. AWS gibt den VPC-CIDR oder den Outpost-Subnetzbereich nicht direkt an Ihren lokalen Standort weiter.

Link zum Outpost-Dienst

Die Verbindung von einem Outpost zurück zu einer AWS-Region wird als Service Link bezeichnet. Wenn Sie die Option „Private Connectivity“ (private Konnektivität) für Ihre Outpost-Region auswählen, stellt AWS die Service-Link-Verbindung über die von Ihnen angegebene VPC und das Subnetz her.

Für eine optimale Erfahrung und Ausfallsicherheit empfiehlt AWS, dass Sie redundante Verbindungen verwenden. Die Service-Link-Verbindung erfordert eine Mindestbandbreite von 500 Mbit/s oder mehr. Ihre Anforderungen an die Bandbreite variieren je nach Serien:

-

Die Anzahl der Outpost-Racks und Outpost-Kapazitätskonfigurationen.

-

Die Workload-Charakteristiken, wie z. B. die Größe des Amazon Machine Image (AMI), die Elastizität der Anwendung, die Anforderungen an die Burst-Geschwindigkeit und der Amazon VPC-Verkehr in der Region.

Kommunikationspfade

Sie müssen Kommunikationspfade für zwei Zwecke in Betracht ziehen:

-

Die Verbindung von einem Outpost zurück zu einer AWS-Region, genannt Service-Link-Pfad - Um diesen Pfad einzurichten, geben Sie ein VLAN-Subnetz mit einem Bereich von /30 oder /31 und eine IP-Adresse für das Service-Link-VLAN auf dem OND an.

-

Die Verbindung von Ihrem lokalen Netzwerk zu einem VPC, genannt lokaler Gateway-Pfad - Um diesen Pfad einzurichten, geben Sie ein VLAN-Subnetz mit einem Bereich von /30 oder /31 und eine IP-Adresse für das lokale Gateway-VLAN auf dem OND an.

Wichtig

Dieses Thema behandelt nur den Service-Link-Pfad und enthält keine Details zum lokalen Gateway-Pfad. Einzelheiten zum lokalen Gateway finden Sie unter Lokales Gateway – Netzwerkparameter in diesem Thema und Lokales Gateway im Outposts-Benutzerhandbuch für Rack.

Parameter für die Vernetzung der Dienstverbindung

Der Service Link erfordert einen /26 IPv4-Adressblock, der als zwei zusammenhängende /27-Blöcke innerhalb Ihres Netzes beworben wird. Bei diesen IP-Blöcken kann es sich um einen RFC 1918-Adressraum handeln, der in Ihrem lokalen Netzwerk verwendet wird, oder um einen anderen Bereich von IPs, den Sie privat nutzen. Alternativ können Sie auch ein /26 angeben, das öffentlich adressierbar ist.

/26 IPv4-Adressblock

Diese OND-Netzwerkparameter konfigurieren das OND-Ende der LAG-Verbindung und die entsprechenden Endpunkte auf MCR(s). Für jedes MCR benötigen Sie:

- Eine Service-Link-BGP-Autonomous-System-Nummer (ASN). Die ASNs können in jeder MCR gleich sein.

- Ein VLAN, das die Punkt-zu-Punkt-Verbindung zwischen dem MCR und den ONDs darstellt.

- Eine IP-Adresse und Subnetzmaske für jedes MCR (insgesamt 2).

Jedes OND benötigt eine Service-Link-BGP-ASN sowie eine IP-Adresse und eine Subnetzmaske (insgesamt 2). Die MCR- und Outpost-BGP-ASNs müssen unterschiedlich sein.

Bevor Sie beginnen, definieren Sie die Netzwerkparameter für die Service-Link-Verbindung in dieser Tabelle:

| Komponente | Netzwerkparameter |

|---|---|

| Service Link BGP ASN | 16- oder 32-Bit ASN aus privatem ASN-Bereich (64512 - 65534 oder 4200000000 - 4294967294) |

| Erste LAG (zwischen OND und MCR #1) | Outpost-IP-Adresse und Subnetzmaske (/30 oder /31) |

| IP-Adresse des Kunden und Subnetzmaske (/30 oder /31) | |

| Kunden-BGP-ASN (16- oder 32-Bit) | |

| Service Link VLAN1 (kann für alle LAGs gleich sein) | |

| Zweite LAG (zwischen dem OND und MCR #2) | Outpost-IP-Adresse und Subnetzmaske (/30 oder /31) |

| IP-Adresse des Kunden und Subnetzmaske (/30 oder /31) | |

| Kunden-BGP-ASN (16- oder 32-Bit) | |

| Service Link VLAN1 (kann für alle LAGs gleich sein) |

Netzwerkparameter des lokalen Gateways

Wichtig

Dieses Thema behandelt nur den Service-Link-Pfad und geht nicht auf die Konfiguration des lokalen Gateway-Pfads ein. Weitere Informationen zu lokalen Gateways finden Sie unter Lokales Gateway im Outposts-Benutzerhandbuch für Rack.

Ein lokales Gateway dient zwei Zwecken:

-

Es bietet ein Ziel in Ihren VPC-Routentabellen für den für die Firma bestimmten Verkehr.

-

Er führt Network Address Translation (NAT) für Instanzen durch, denen Adressen aus Ihrem kundeneigenen IP-Pool zugewiesen wurden.

Sie können das lokale Gateway auch zur Kommunikation für den internetgebundenen Verkehr nutzen.

Abhängig von Ihrem aktuellen Netzwerk und Ihren Zielen haben Sie verschiedene Optionen für die lokale Gateway-Konnektivität über den Megaport MCR.

Ein lokales Gateway-VLAN von den Megaport-LAG-Ports kann VLANs für eine dieser Optionen konfiguriert haben:

- Sie können den Service-Link-Pfad nur für die regionale Kommunikation verwenden, anstatt das lokale Gateway zu nutzen.

- Ein Outpost-Rechenzentrums-LAN über einen separaten Megaport-Port.

- Eine lokale AWS-Region über einen MCR.

- Jede AWS-Region über das Megaport-Netzwerk.

- Jedes Megaport-aktivierte Rechenzentrum auf der ganzen Welt.

Die Netzwerkparameter für das lokale Gateway hängen vom aktuellen Netzwerk und den Anforderungen der Lösung ab.

Bevor Sie bestellen

Die Bestellung eines Outposts ist ein zweistufiger Prozess: Zunächst bestellen Sie einen Outpost bei AWS. Nach der Installation Ihres Outposts erstellen Sie ein Outpost-Subnetz und verknüpfen es mit einer VPC.

Bevor Sie einen Outpost bestellen:

-

Vergewissern Sie sich, dass Ihr Standort die folgenden detaillierten physischen Anforderungen erfüllt: Standortanforderungen für Outpost-Rack.

-

Sie benötigen einen AWS Enterprise Support-Plan.

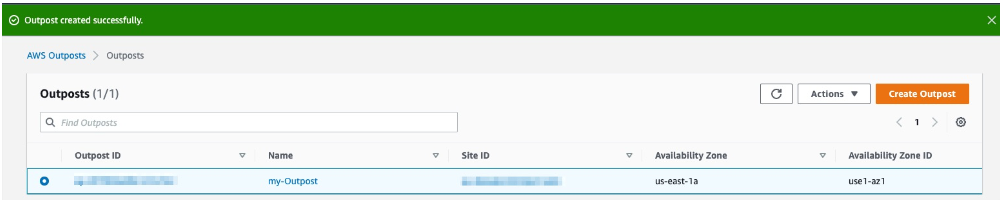

Bestellung eines Outposts

Wenn die Standortanforderungen überprüft wurden und ein AWS-Supportplan vorliegt, führen Sie die folgenden Schritte aus, um Ihren Outpost zu bestellen.

So bestellen Sie einen Outpost

-

Öffnen Sie die AWS Outposts-Konsole.

-

Wählen Sie „Create Outpost“ (Outpost erstellen).

-

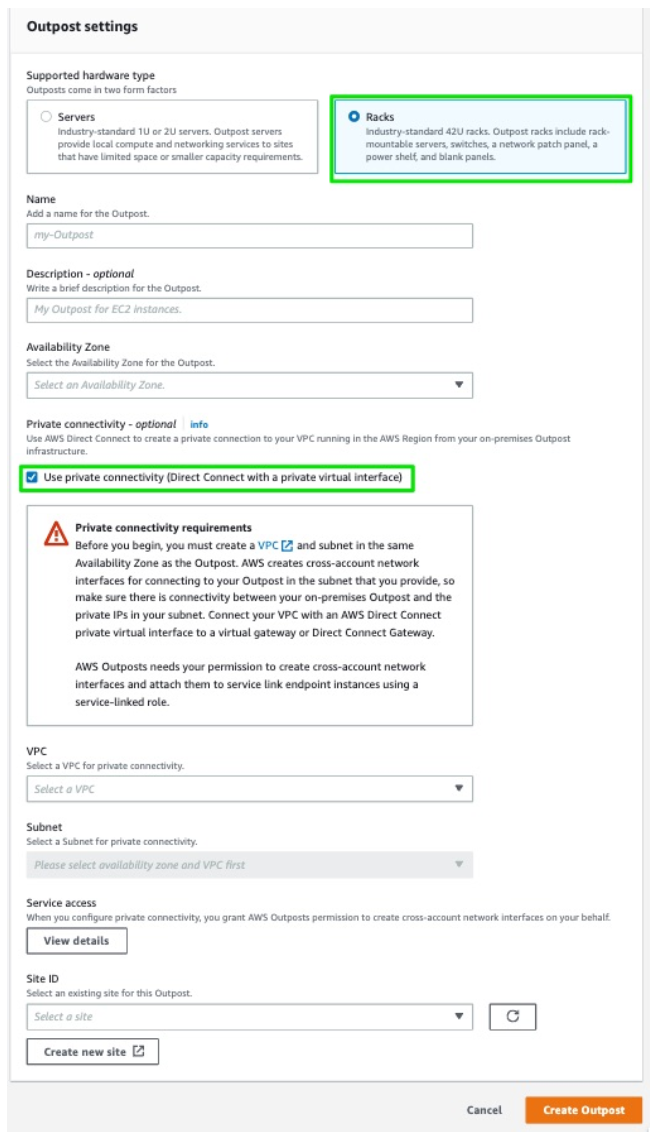

Wählen Sie das Optionsfeld „Racks“.

-

Geben Sie den Namen und die Beschreibung für Ihr Deployment ein.

-

Wählen Sie in der Dropdown-Liste eine Availability Zone für Ihren Outpost aus.

-

Aktivieren Sie das Kontrollkästchen „Use private connectivity“ (Private Konnektivität verwenden).

Sobald Sie die Option für private Konnektivität für Ihren Outpost ausgewählt haben, erstellt AWS automatisch einen Endpunkt für private Konnektivität und weist ihm private IPs aus dem CIDR des VPC-Subnetzes zu, das Sie für die private Konnektivität von AWS Outpost ausgewählt haben.

Von da an geschieht Folgendes:

-

Der gesamte Service-Link-Verkehr zwischen Ihrem AWS Outpost-Rack und den AWS Outpost-Service-Endpunkten in der Region wird über die von Ihnen festgelegte private Konnektivität abgewickelt.

-

AWS Outpost erstellt automatisch eine mit dem Service verknüpfte Rolle in Ihrem Konto, die es ihm ermöglicht, die folgenden Aufgaben in Ihrem Namen zu erledigen:

-

Erstellen von Netzwerkschnittstellen in dem von Ihnen angegebenen Subnetz und VPC und Erstellen einer Sicherheitsgruppe für die Netzwerkschnittstellen.

-

Erteilen der Erlaubnis für den AWS-Outpost-Service, die Netzwerkschnittstellen mit einer Service-Link-Endpunktinstanz im Konto zu verbinden.

-

Verbinden der Netzwerkschnittstellen mit den Service-Link-Endpunktinstanzen des Kontos.

-

-

-

Wählen Sie für VPC und Subnetz eine VPC und ein Subnetz in demselben AWS-Konto und derselben Availability Zone wie Ihren Outpost.

-

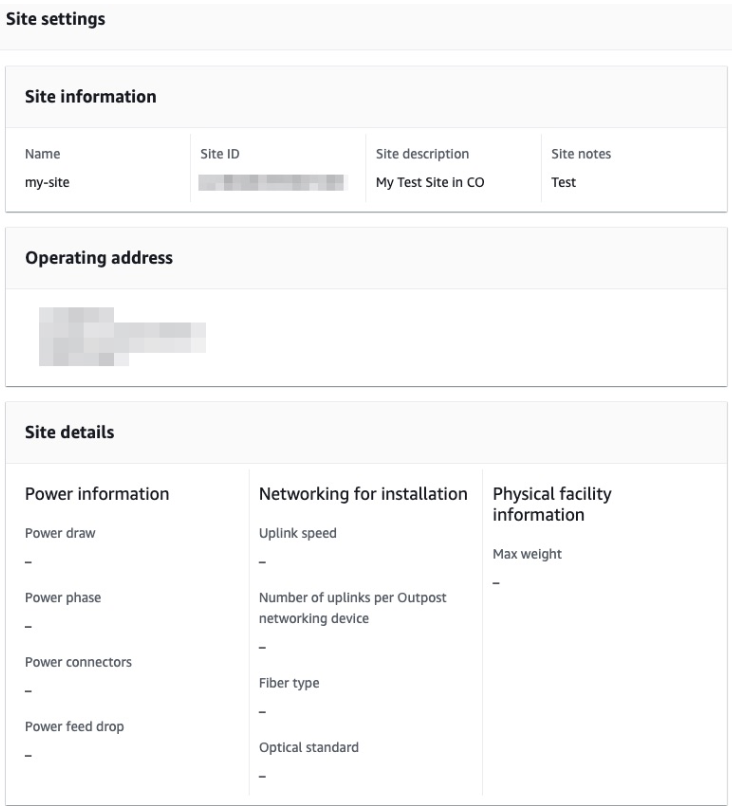

Klicken Sie unter Standort-ID entweder auf Create a new site (Neuen Standort erstellen) oder wählen Sie einen vorhandenen Standort aus der Dropdown-Liste. Die Standort-Einstellungen werden angezeigt.

-

Klicken Sie auf Create Outpost (Außenposten erstellen).

-

Wählen Sie den Outposts-Katalog aus dem Menü auf der linken Seite.

-

Wählen Sie „Supported hardware type“ (Unterstützter Hardwaretyp) und wählen Sie eine Konfiguration.

Wenn keine geeignete Konfigurationsoption verfügbar ist, wenden Sie sich an das AWS Outpost Team, um eine benutzerdefinierte Konfiguration anzufordern.

-

Klicken Sie auf Place order (Bestellung aufgeben).

-

Wählen Sie „Next“ (Weiter).

-

Bestätigen Sie Ihre Konfiguration und klicken Sie dann auf „Place order“ (Bestellung aufgeben).

Ein Dialogfeld bestätigt, dass die Outpost-Bestellung erstellt und geplant wurde. Sobald Sie die Bestätigung erhalten haben, dass der Outpost installiert wurde, besteht der nächste Schritt darin, die Instanz auf Ihrem Outpost-Rack zu starten.

Bevor Sie eine Instanz starten

Sobald Ihr Outpost-Auftrag installiert und zur Nutzung verfügbar ist, können Sie Ihre EC2-Instanz auf Ihrem Outpost-Rack starten. Stellen Sie vor dem Start einer Instanz sicher, dass Sie diese Voraussetzungen erfüllen:

-

Konfigurieren Sie die Berechtigungen für eine IAM-Entität (Benutzer oder Rolle), damit der Benutzer oder die Rolle die dienstverknüpfte Rolle für die private Konnektivität erstellen kann. Die IAM-Entität benötigt die Berechtigung zum Zugriff auf die folgenden Aktionen:

iam:CreateServiceLinkedRole on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

iam:PutRolePolicy on arn:aws:iam::*:role/aws-service-role/ outposts.amazonaws.com/AWSServiceRoleForOutposts*

ec2:DescribeVpcs

ec2:DescribeSubnets -

Erstellen Sie im selben AWS-Konto und in derselben Availability Zone wie Ihr Outpost eine VPC für den alleinigen Zweck der privaten Outpost-Konnektivität mit einem Subnetz /25 oder größer, das nicht mit 10.1.0.0/16 in Konflikt steht. (Dieser Block wird von AWS für Intra-VPC-Konnektivität definiert und verwendet, einschließlich der Subnetze in der Region).

-

Aktivieren Sie einen Megaport AWS Direct Connect (DX)-Transport zwischen dem Outpost des Rechenzentrums und der AWS-Region mit einer privaten VIF-Verbindung in die VPC.

-

Erstellen Sie eine AWS Direct Connect-Verbindung, eine private virtuelle Schnittstelle und ein virtuelles privates Gateway, damit Ihr Outpost auf die VPC zugreifen kann.

-

Geben Sie das CIDR-Subnetz über AWS Direct Connect an Ihr lokales Netzwerk weiter. Weitere Informationen finden Sie unter Direct Connect – virtuelle Schnittstellen und Arbeiten mit AWS Direct Connect Gateways.

Erstellen des Outpost-Subnetzes

Nachdem Sie die Voraussetzungen erfüllt haben, müssen Sie das Outpost-Subnetz erstellen.

Sobald Sie ein Outpost-Subnetz erstellen und es mit einer VPC in der zugehörigen AWS-Region verknüpfen, deckt die VPC auch den Outpost selbst ab.

So erstellen Sie das Outpost-Subnetz

- Öffnen Sie die AWS Outposts-Konsole.

- Wählen Sie im linken Navigationsbereich „Outposts“ aus.

- Wählen Sie den installierten Outpost aus.

- Wählen Sie „Actions“ (Aktionen) und klicken Sie dann auf „Create Subnet“ (Subnetz erstellen).

- Wählen Sie Ihre VPC und legen Sie einen IP-Bereich für das Subnetz fest, den Sie zuweisen können.

- Klicken Sie auf „Create“ (Erstellen).

AWS stellt die Service-Link-Verbindung unter Verwendung der VPC und des Subnetzes her, die Sie angegeben haben. Nachdem der Service-Link hergestellt ist, ist der Outpost in Betrieb und die AWS-Konfiguration abgeschlossen.

Megaport-Konfiguration

Jetzt können Sie die Megaport-Seite des Outposts einrichten. Die Konfigurationsschritte sind hier zusammengefasst, mit Links zu den Verfahrensdetails:

- Erstellen Sie einen Megaport-Port.

- Erstellen Sie ein oder zwei MCRs und VXC-Verbindungen.

- Erstellen Sie eine gehostete AWS Direct Connect-Verbindung.

- Akzeptieren Sie die Verbindung im AWS-Portal.

- Erstellen Sie die VIF im AWS-Portal.

- Erstellen Sie einen privaten VXC zwischen dem Port und dem MCR, um eine Verbindung zu einem MCR im aktuellen Unternehmenskonto herzustellen. Ein privater VXC ist im Wesentlichen eine Punkt-zu-Punkt-Ethernet-Verbindung zwischen einem A-Ende (Ihrem Port) und einem B-Ende (dem Zieltyp des privaten VXC). Wählen Sie den Ziel-MCR als B-Ende der Verbindung.

Physische Verbindung vom Outposts-Rack zu Megaport-Ports

Die redundante Standardinstallation besteht aus vier physischen Ports, die über Glasfaserverbindungen mit dem Outposts-Rack verbunden sind, wie hier gezeigt:

Konfigurationshinweise:

- Jedes OND ist über einen Glasfaser-Cross-Connect mit zwei physischen Ports verbunden.

- Jedes OND ist mit separaten Zonen (entweder Rot oder Blau) verbunden, um physische Redundanz zu gewährleisten.

- Jeder Port muss unter Verwendung des Link Aggregation Control Protocol (LACP) in einer LAG-Gruppe konfiguriert und eingesetzt werden. Ports in der roten Diversity Zone sind Teil einer LAG-Gruppe. Ports in der blauen Diversity Zone in einer separaten LAG-Gruppe.

- Die Ports müssen mit 10 Gbit/s bereitgestellt werden.

- Das Anlegen des Ports generiert einen Letter of Authorization (LOA) für die Portzuweisung im Megaport-Netzwerk, wie in Erstellen eines Ports beschrieben. Dieser LOA wird vom Betreiber des Rechenzentrums für den Anschluss der Glasfasereinrichtungen verwendet. Als Referenz finden Sie die Spezifikationen für den Abschlussport hier.

- Für die Diversität wird jede rote und blaue Diversity Zone in einem separaten MCR untergebracht.

- Die LAG-Ports und der MCR müssen sich nicht im selben Rechenzentrum befinden. Sie können sich an verschiedenen Standorten befinden und virtuell über das Megaport-Netz verbunden sein.

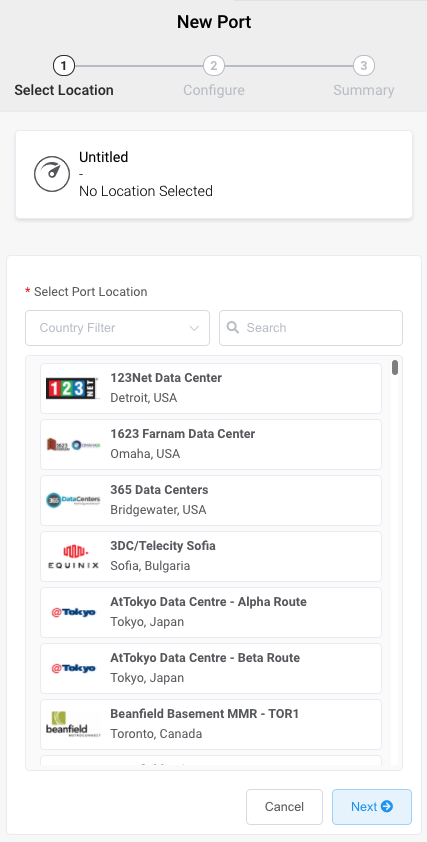

Erstellen eines Ports

Das Megaport-Portal führt Sie schrittweise durch die Auswahl eines Rechenzentrumsstandorts, die Angabe der Portdetails und die Auftragserteilung.

Hinweis

Bevor Sie fortfahren, stellen Sie sicher, dass Sie Ihr Megaport-Portalkonto eingerichtet haben. Weitere Informationen finden Sie unter Einrichten eines Megaport-Kontos.

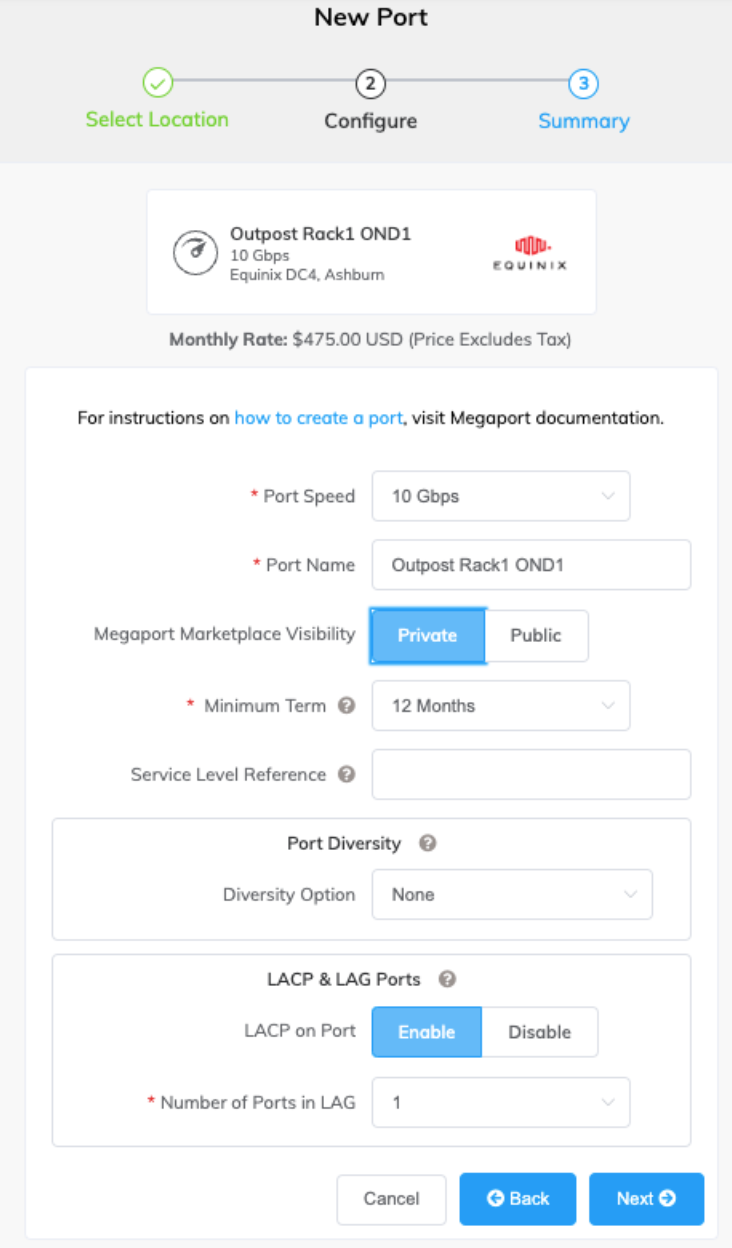

So erstellen Sie einen Port

-

Wechseln Sie im Megaport Portal auf die Seite Services (Dienste).

-

Klicken Sie auf Create Port (Port erstellen).

-

Wählen Sie das Rechenzentrum, in dem Ihr Outposts-Rack eingesetzt wird, und klicken Sie auf Next (Weiter).

Um in der Liste nach Ihrem lokalen Markt zu suchen, geben Sie ein Land in den Länderfilter oder ein Rechenzentrumsdetail in den Suchfilter ein.

-

Geben Sie die Details für den Port an.

-

Port Speed (Portgeschwindigkeit) – Wählen Sie 10 Gbit/s aus der Dropdown-Liste aus.

-

Connection Name (Verbindungsname): Geben Sie für die VXC-Verbindung einen Namen an, der leicht identifizierbar ist.

Hinweis

Von Partnern verwaltete Konten können ein Partnerangebot auf einen Dienst anwenden. Einzelheiten finden Sie unter Verknüpfen eines Angebots mit einem Dienst.

-

Megaport Marketplace Visibility (Megaport Marketplace-Sichtbarkeit) – Standardmäßig ist der Port privat für Ihr Unternehmen. Dabei werden Dienste aus dem Megaport-Netzwerk intern in Ihrem eigenen Unternehmen, dem eigenen Team und den eigenen Ressourcen genutzt. Mit der Einstellung „Private“ (Privat) ist der Port im Megaport Marketplace nicht auffindbar (andere können sich jedoch weiterhin mittels eines Dienstschlüssels mit Ihnen verbinden). Klicken Sie auf „Public“ (Öffentlich), um den neuen Port und das Profil im Megaport-Netzwerk für eingehende Verbindungsanfragen sichtbar zu machen. Es ist möglich, den Port nach der Ersteinrichtung von privat („Private“) auf öffentlich („Public“) zu ändern. Weitere Informationen zum Einrichten eines Marketplace-Profils finden Sie unter Erstellen eines Megaport Marketplace-Profils.

-

Minimum Term (Mindestlaufzeit) – Wählen Sie 1 Monat, 12 Monate, 24 Monate oder 36 Monate. Längere Laufzeiten führen zu einer niedrigeren monatlichen Rate. Standardmäßig ist eine fortlaufende Laufzeit von Monat zu Monat ausgewählt.

Hinweis

Partner und von Partnern verwaltete Konten können die Port-Vertragsbedingungen weder anzeigen noch ändern.

-

Service Level Reference (Service-Level-Referenz) (optional) – Geben Sie für den Port eine eindeutige Identifikationsnummer an, die für Abrechnungszwecke verwendet werden soll, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

Hinweis

Ein mit dem Port verbundener VXC wird nicht automatisch mit der Port-Service-Level-Referenz-Nummer aktualisiert.

-

Port Diversity (Portdiversität) – Wählen Sie in der Dropdown-Liste eine Diversitätsoption aus. Sie können zwei unterschiedliche Ports erstellen oder einen vorhandenen Port auswählen, von dem der neue Port abgeleitet werden soll. Weitere Informationen zur Konfiguration der Portdiversität finden Sie unter Portdiversität.

-

LACP on Port (LACP auf Port) – Die Outposts-Rack-Lösung erfordert, dass die Ports mit LACP aktiviert sind. Klicken Sie auf Enable (Aktivieren), wenn der Port Mitglied einer LAG sein soll.

Hinweis

Um LACP zu aktivieren, muss die Portgeschwindigkeit 10 Gbit/s oder höher sein. Geben Sie die Anzahl der Ports an, die in die LAG aufgenommen werden sollen (bis zu 8 Ports maximal). Weitere Informationen zur LAG finden Sie unter Erstellen einer Linkaggregationsgruppen.

Der Preis wird dynamisch auf der Grundlage Ihrer Auswahl aktualisiert. (Beachten Sie, dass bei einigen von Partnern verwalteten Konten die Preisangaben nicht angezeigt werden).

-

-

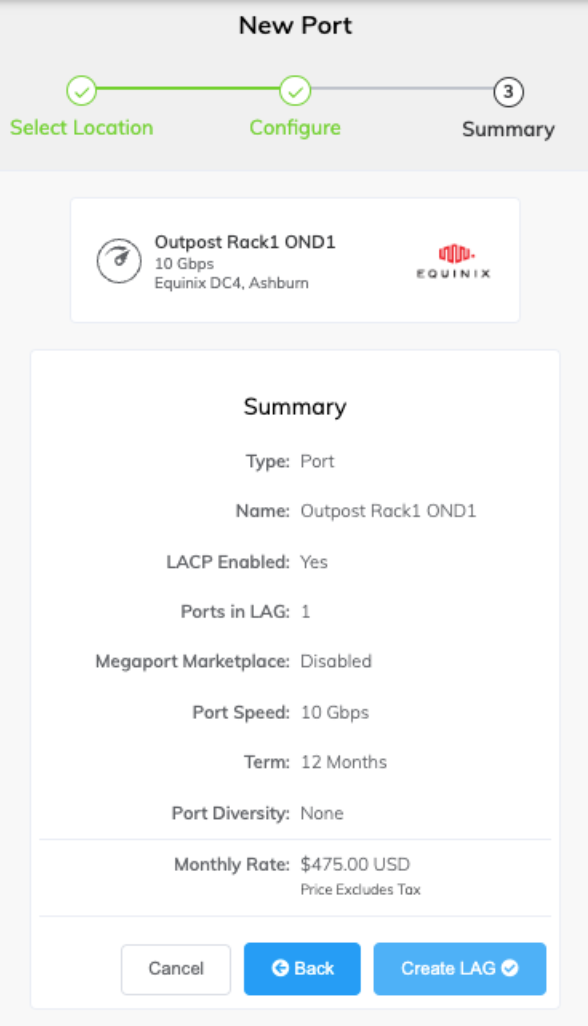

Klicken Sie auf Next (Weiter), um den Bildschirm „Summary“ (Zusammenfassung) anzuzeigen.

-

Bestätigen Sie die ausgewählten Optionen, und klicken Sie auf Create LAG (LAG erstellen).

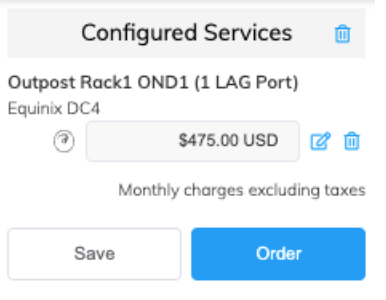

Die neu erstellten Ports und ihre monatlichen Gebühren werden unter „Configured Services“ (Konfigurierte Dienste) angezeigt, sodass Sie eine Verbindung hinzufügen können. Wenn Sie einen Dienst in einem Markt erstellen, der nicht aktiviert ist, werden Sie aufgefordert, ihn zunächst zu aktivieren.

-

Klicken Sie auf Order (Bestellen), um den/die neuen Port(s) bereitzustellen. Oder klicken Sie auf Save (Speichern), um die konfigurierten Dienste vor der Bestellung zu speichern.

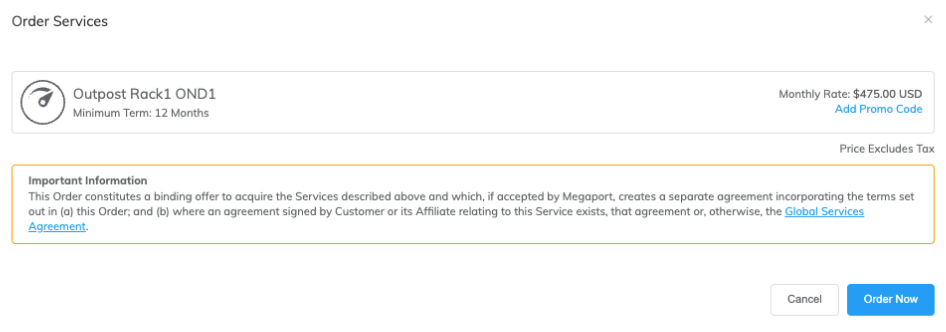

-

Klicken Sie auf Create Port (Port erstellen), um weitere Ports an anderen Standorten hinzuzufügen.

-

Klicken Sie auf Order Now (Jetzt bestellen), um die Bereitstellung Ihres neuen Ports auszulösen.

In den meisten Fällen wird der Port sofort bereitgestellt, gelegentlich kann es aber auch länger dauern. Nach der Bereitstellung des Ports erstellt Megaport ein Genehmigungsschreiben (Letter of Authorization, LOA), in dem der für Ihren Dienst geltende Übergabepunkt (Demarcation Point) angegeben ist. Eine PDF des LOA wird Ihnen per E-Mail zugesandt.

-

Klicken Sie auf der Seite „Services“ (Dienste) neben dem neuen Port auf den Link Download LOA (LOA herunterladen). Sobald der Port verfügbar ist, wird der Link Download LOA (LOA herunterladen) angezeigt.

-

Stellen Sie das LOA Ihrem Rechenzentrumsbetreiber zur Verfügung, um die physische Querverbindung von Ihrem Netzwerkgerät zu Ihrem neuen Port herzustellen.

Hinweis

Die Kosten für eine neue Querverbindung und alle damit verbundenen VXC-Gebühren liegen in der Verantwortung des Kunden, wie in der globalen Servicevereinbarung von Megaport dargelegt.

Erstellen eines MCR

In diesem Thema wird beschrieben, wie Sie einen Megaport Cloud Router (MCR) erstellen. Das Megaport Portal führt Sie schrittweise durch die Auswahl eines Standorts, die Angabe von MCR-Konfigurationsdetails und die Aufgabe einer Bestellung.

Bevor Sie beginnen, müssen Sie Ihr Portalkonto einrichten. Sie können nur MCR-Instanzen in Abrechnungsmärkten erstellen, in denen Sie registriert sind. Weitere Informationen finden Sie unter Einrichten eines Megaport-Kontos.

![]() Sehen Sie sich ein 3-minütiges Video über den MCR-Erstellungsprozess an.

Sehen Sie sich ein 3-minütiges Video über den MCR-Erstellungsprozess an.

So erstellen Sie einen MCR

-

Wechseln Sie im Megaport Portal auf die Seite Services (Dienste).

-

Klicken Sie auf Create MCR (MCR erstellen).

-

Ein MCR ist physisch auf einen Megaport-Kernort ausgerichtet. Wählen Sie den bevorzugten Rechenzentrumsstandort für den MCR und klicken Sie auf Next (Weiter). Das von Ihnen gewählte Land muss ein Markt sein, in dem Sie bereits registriert sind.

Hinweis

Um in der Liste nach Ihrem lokalen Markt zu suchen, geben Sie ein Land in den Länderfilter oder ein Rechenzentrumsdetail in den Suchfilter ein.

-

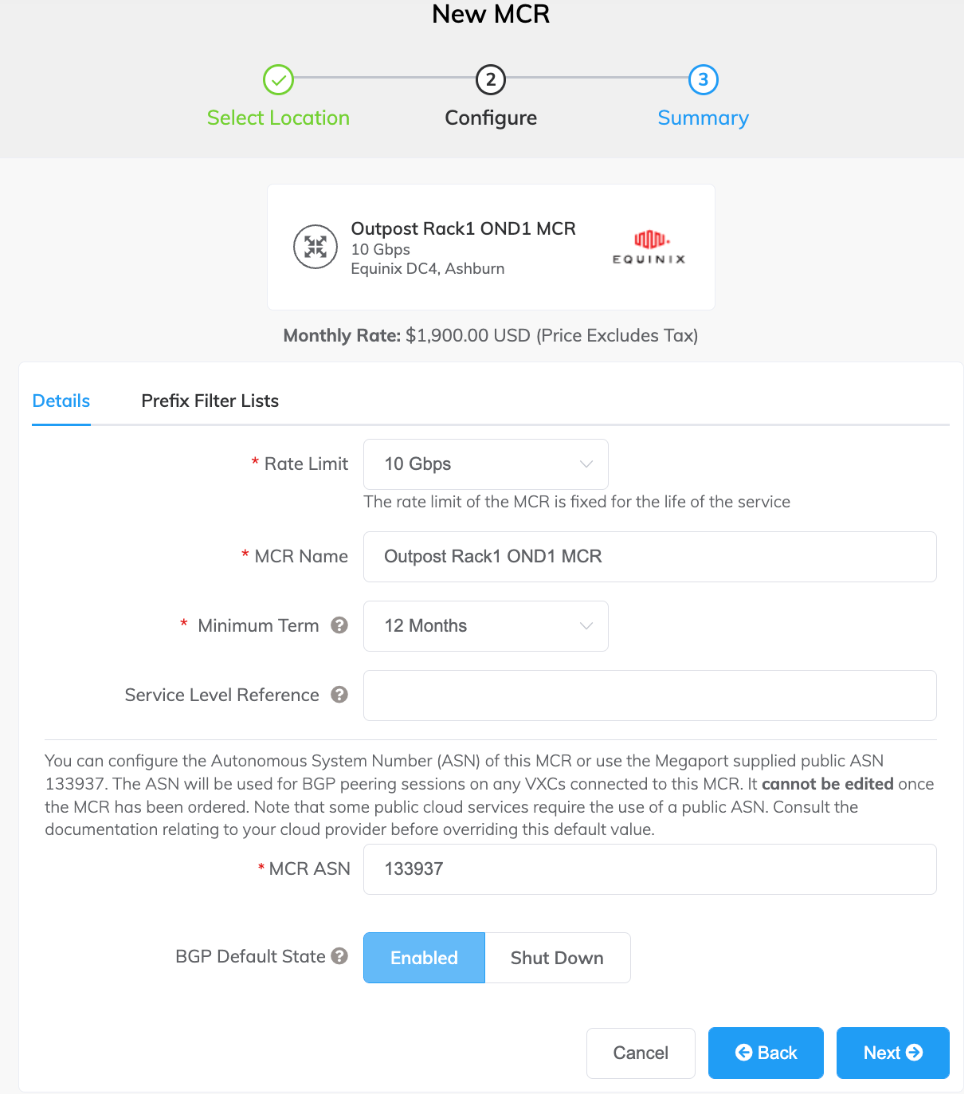

Geben Sie die Details für den MCR an.

-

Rate Limit (Übertragungsratenlimit) – Wählen Sie in der Dropdown-Liste ein Übertragungsratenlimit aus. Der MCR kann von 1 Gbit/s bis 10 Gbit/s skalieren. Das Übertragungsratenlimit ist eine aggregierte Kapazität, die die Geschwindigkeit für alle Verbindungen über den MCR bestimmt. Die MCR-Bandbreite wird zwischen allen hinzugefügten Cloud Service Provider (CSP)-Verbindungen geteilt. Das Übertragungsratenlimit ist für die gesamte Nutzungsdauer des Dienstes fest eingestellt.

-

MCR Name (MCR-Name) – Geben Sie einen Namen für den MCR an, der leicht zu identifizieren ist, insbesondere wenn Sie mehrere MCRs bereitstellen möchten. Sie können den Namen später ändern, wenn Sie möchten.

Hinweis

Von Partnern verwaltete Konten können ein Partnerangebot auf einen Dienst anwenden. Einzelheiten finden Sie unter Verknüpfen eines Angebots mit einem Dienst.

- Minimum Term (Mindestlaufzeit) – Wählen Sie „No Minimum Term“ (Keine Mindestlaufzeit), um nutzungsbasiert zu zahlen, oder wählen Sie eine Laufzeit von 12, 24 oder 36 Monaten. Längere Laufzeiten führen zu einer niedrigeren monatlichen Rate. Standardmäßig wird eine Laufzeit von 12 Monaten gewählt.

Hinweis

Partner und von Partnern verwaltete Konten können die MCR-Vertragsbedingungen weder anzeigen noch ändern.

Weitere Informationen zu den Vertragsbedingungen finden Sie unter Preise und Vertragsbedingungen für MCR.

- Service Level Reference (Service-Level-Referenz) (optional) – Geben Sie für Abrechnungszwecke eine eindeutige Identifikationsnummer für den MCR an, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

Hinweis

Ein mit dem MCR verbundener VXC wird nicht automatisch mit der MCR-Service-Level-Referenz-Nummer aktualisiert.

-

MCR ASN (MCR-ASN) – Geben Sie die ASN dieses MCR an, oder verwenden Sie die standardmäßige öffentliche ASN (133937), die von Megaport bereitgestellt wird. Für die meisten Konfigurationen ist die Standard-ASN ausreichend. Die ASN wird für BGP-Peering-Verbindungen auf allen mit diesem MCR verbundenen VXCs verwendet.

-

BGP Default State (BGP-Standardstatus) – Wählen Sie aus, ob BGP-Verbindungen standardmäßig aktiviert oder deaktiviert sein sollen.

Wählen Sie „Enabled“ (Aktiviert; Standardeinstellung) aus, wenn neue BGP-Sitzungen, die Sie konfigurieren, sofort nach Speicherung der Konfiguration aktiviert (live) werden sollen. Wählen Sie „Shut Down“ (Deaktivieren), wenn Sie möchten, dass alle neuen BGP-Sitzungen, die Sie konfigurieren, in einem deaktivierten Zustand belassen werden, wenn Sie die Konfiguration speichern.

Sie können beispielsweise die Option „Shut Down“ (Deaktivieren) wählen, wenn Sie planen, eine Reihe von BGP-Sitzungen über Ihre virtuellen Querverbindungen (VXCs) hinzuzufügen, aber wissen, dass Sie einige andere Router-Einstellungen vornehmen möchten, bevor sie Routeninformationen austauschen. Wenn Sie mit der Konfiguration Ihrer Router fertig sind, können Sie anschließend in die entsprechenden BGP-Sitzungen wechseln und sie aktivieren.

Sie können diese Einstellung für eine einzelne Verbindung im Bildschirm „BGP-Setup“ (BGP-Einrichtung) außer Kraft setzen. Details zum Außerkraftsetzen des BGP-Status für eine einzelne Verbindung finden Sie unter Deaktivieren einer BGP-Verbindung.

-

-

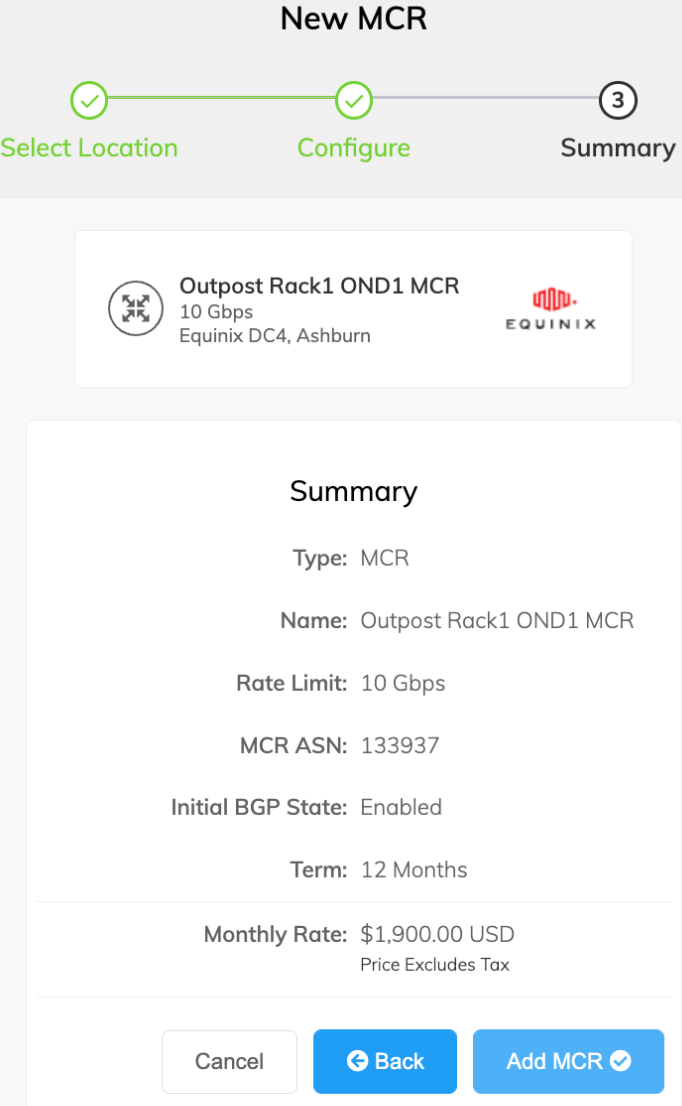

Klicken Sie auf Next (Weiter), um den Bildschirm „Summary“ (Zusammenfassung) anzuzeigen.

Die monatliche Rate hängt vom Standort und dem Übertragungsratenlimit ab. (Beachten Sie, dass bei einigen von Partnern verwalteten Konten die Preisangaben nicht angezeigt werden).

-

Bestätigen Sie die gewählten Optionen und klicken Sie auf Add MCR (MCR hinzufügen).

-

Klicken Sie auf Create MCR (MCR erstellen), um weitere MCRs an anderen Standorten hinzuzufügen.

-

Klicken Sie auf Order (Bestellen).

-

Prüfen Sie die Vereinbarung zur Bestellung von Diensten, und klicken Sie auf Order Now (Jetzt bestellen).

- Klicken Sie auf Save (Speichern), um den konfigurierten MCR zu speichern, bevor Sie die Bestellung aufgeben.

- Klicken Sie auf Add Promo Code (Promo-Code hinzufügen), um einen Aktionscode einzugeben, und klicken Sie auf Add Code (Code hinzufügen).

Die MCR-Bereitstellung dauert ca. 59 Sekunden bis zum Abschluss.

Hinweis

Der MCR wird im Nachhinein bezahlt, d. h. wenn Sie Ihre Bestellung am 15. Januar aufgeben, wird Ihre erste Rechnung am 1. Februar gestellt, und die Abrechnung erfolgt vom 15. Januar bis zum 31. Januar.

Nachdem Sie eine MCR bereitgestellt haben, müssen Sie als Nächstes einen Virtual Cross Connect (VXC) zu AWS Direct Connect hinzufügen.

Erstellen von MCR-Verbindungen zu AWS

Sie können über das Portal einen VXC von einem MCR zu AWS Direct Connect (DX) erstellen. Führen Sie die Schritte in diesem Abschnitt aus, um eine private VIF-Verbindung einzurichten, die entweder direkt mit einer ausgewählten VPC oder mit einer Reihe von VPCs in einer oder mehreren AWS-Regionen (innerhalb eines einzigen AWS-Kontos) verbunden werden kann.

Bevor Sie beginnen

Hinweis

AWS unterstützt AWS Transit Gateway nicht für die private Konnektivität von AWS Outposts; das Amazon Direct Connect-Gateway wird bei Bedarf für den regionsübergreifenden Direct Connect-Zugang unterstützt. In diesem Artikel wird der Anschluss an eine AWS VGW über eine private virtuelle Schnittstelle (VIF) als Standardkonfiguration empfohlen.

Private virtuelle Schnittstelle

Bevor Sie eine private Verbindung von einem MCR zu AWS herstellen, stellen Sie sicher, dass Sie Folgendes parat haben:

- Ihre AWS-Kontonnummer.

- Ein AWS Virtual Private Gateway oder Direct Connect Gateway, das mit Ihren VPCs verbunden ist.

- Die ASN-Nummer für das AWS-Gateway. Bei der Erstellung des AWS-Gateways empfehlen wir private ASNs für private Verbindungen und wir empfehlen, die AWS-Standard-ASN (normalerweise 7224) zu ersetzen, da das Routing mehrerer VXC-Instanzen an dieselbe Ziel-ASN zu Routing-Anomalien führen kann.

Verbinden eines VXC von MCR zu AWS Direct Connect

Sobald Sie die Voraussetzungen erfüllt haben, können Sie den VXC zu AWS vom MCR erstellen.

Hinweis

Als bewährtes Verfahren empfehlen wir Ihnen, das AWS Hosted Connection Direct Connect-Modell zu verwenden. Dieser Abschnitt befasst sich mit dem AWS Hosted Connections-Modell für die Bereitstellung von Direct Connect-Services.

Der Konfigurationsprozess der Hosted Connection hat keinen automatischen Zugriff auf Routing-Informationen für den MCR. Sie müssen das Routing manuell konfigurieren und BGP-Peering-Details sowohl für die virtuelle AWS-Schnittstelle als auch für die MCR-A-End-Konfiguration im Megaport Portal angeben.

Erstellen einer gehosteten AWS Direct Connect-Verbindung

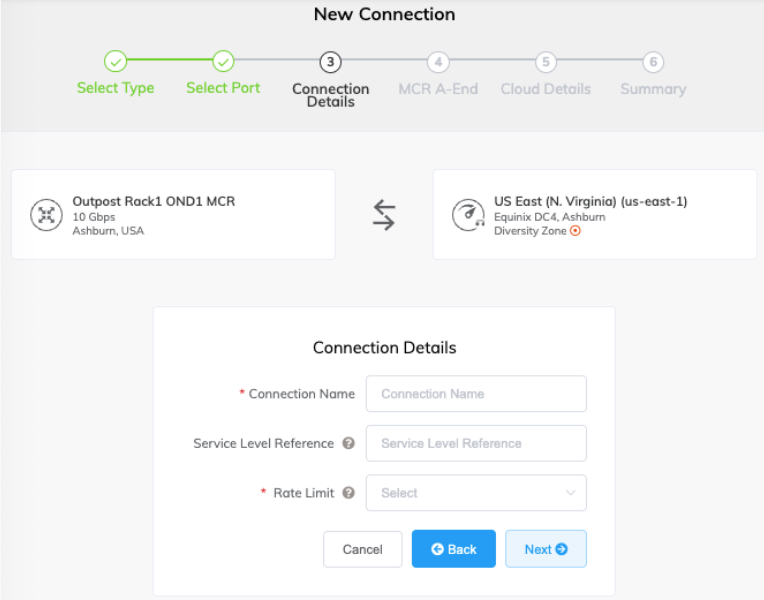

So erstellen Sie einen gehosteten VXC von einem MCR zu AWS

-

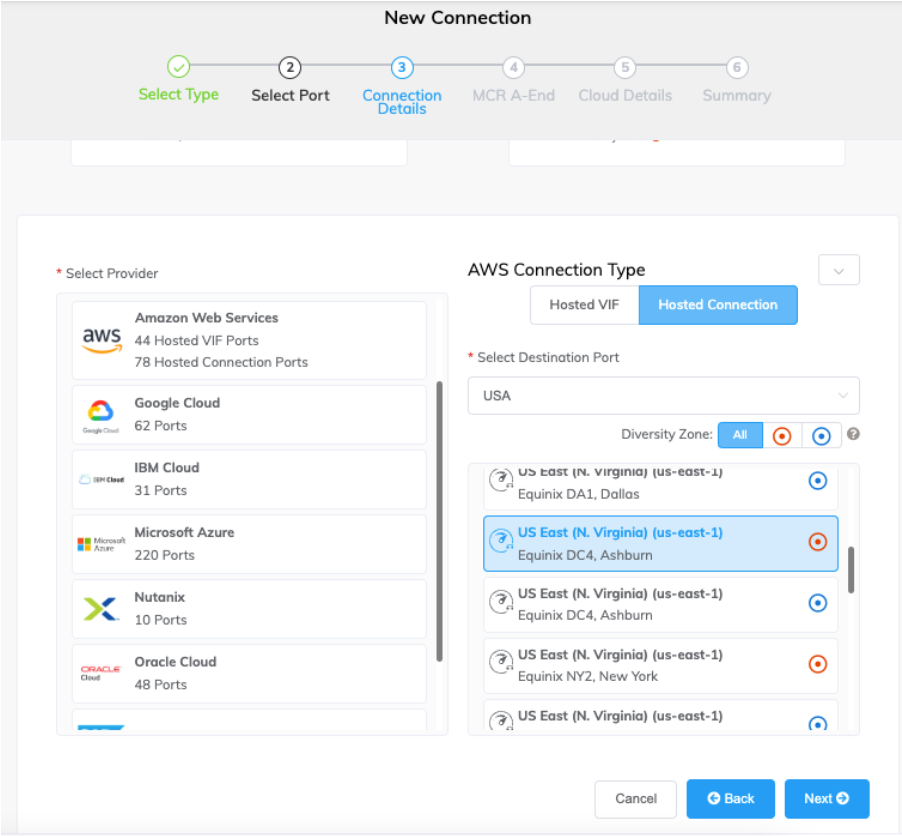

Öffnen Sie im Megaport Portal die Seite Services (Dienste), und wählen Sie den gewünschten MCR aus.

-

Klicken Sie auf „+Connection“ (Neue Verbindung) und anschließend auf „Cloud“.

-

Wählen Sie AWS als Service Provider, wählen Sie Hosted Connection als AWS-Verbindungstyp, wählen Sie den Zielport und klicken Sie auf Next (Weiter).

Jeder Zielport hat entweder ein blaues oder ein oranges Symbol, um seine Diversity Zone anzugeben. Um Diversität zu erreichen, müssen Sie zwei Verbindungen erstellen, wobei jede Verbindung in einer anderen Zone liegen muss.

Sie können den Länderfilter verwenden, um die Auswahl einzugrenzen, und Sie können nach Diversity Zone filtern.

-

Geben Sie den Namen der Verbindung (zur Anzeige im Megaport-Portal) und das Übertragungsratenlimit (Mbit/s) ein. Geben Sie eine eindeutige Identifikationsnummer für den VXC an, die für Abrechnungszwecke verwendet werden soll, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

Das Übertragungsratenlimit gibt die Geschwindigkeit des VXC an. Die monatlichen Abrechnungsdetails basieren auf dem Standort und dem Übertragungsratenlimit.

Hinweis

Das mindestens unterstützte Übertragungsratenlimit für Outpost Rack VXCs ist 500 Mbit/s.

-

Klicken Sie auf Next (Weiter).

-

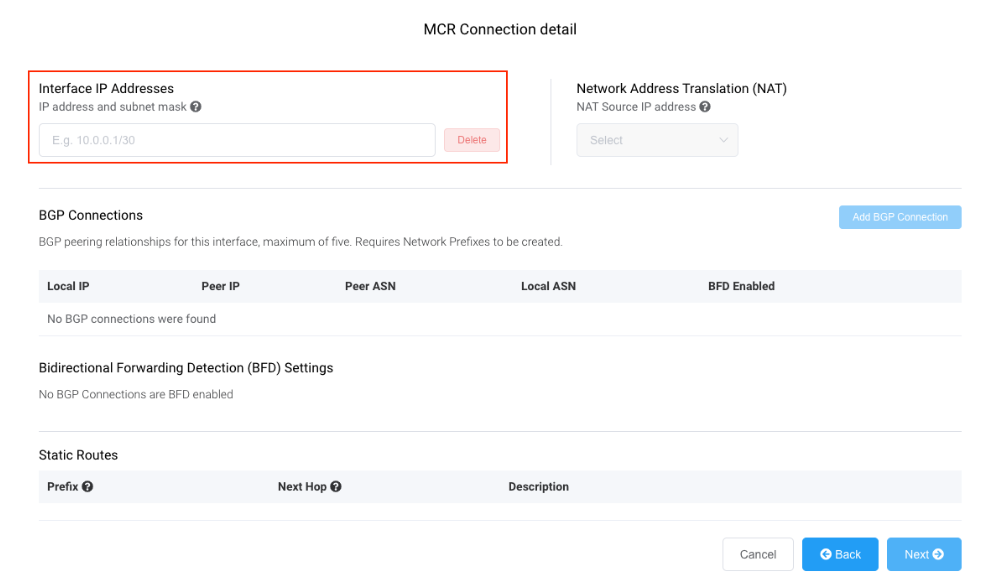

Geben Sie für das MCR-Verbindungsdetail eine IP-Adresse im CIDR-Format an.

Dieser Wert ist die IP-Adresse für die Schnittstelle. Dabei handelt es sich um die MCR-IP-Adresse, die für das BGP-Peering zu AWS verwendet wird. Weisen Sie eine /30-Adresse im privaten Adressbereich zu.

Sie können bei Bedarf eine sekundäre IP-Adresse hinzufügen.

Hinweis

Sie können diese Werte in den A-End-Details der VXC-Konfiguration ändern.

-

Klicken Sie auf Add BGP Connection (BGP-Verbindung hinzufügen).

-

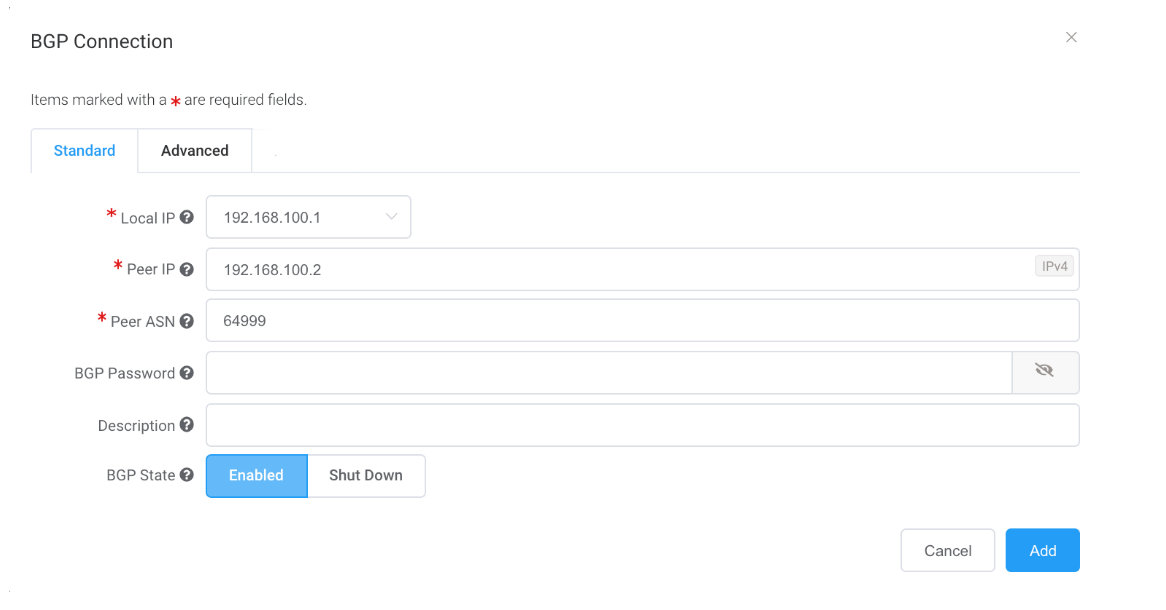

Geben Sie die folgenden Werte an:

-

Local IP (Lokale IP) – Die IP-Adresse dieser Schnittstelle, die mit dem BGP-Peer kommuniziert.

Das Menü wird automatisch basierend auf der Adresse ausgefüllt, die Sie als Schnittstellen-IP-Adressen angegeben haben.

-

Peer IP (Peer-IP) – Die IP-Adresse für den BGP-Peer.

In diesem Beispiel lautet die lokale IP-Adresse 192.168.100.1. Also wäre die IP-Adresse des Peers 192.168.100.2. - Peer ASN (Peer ASN) – Die ASN des AWS-Gateways.

-

BGP Password (BGP-Passwort) – Der gemeinsame Schlüssel zur Authentifizierung des Peers.

Dieses Feld ist optional für die Erstellung des VXC, wird aber zum Einrichten des BGP-Peerings benötigt. Sie können ihn hinzufügen, nachdem Sie den VXC erstellt haben.

Die Länge des gemeinsamen Schlüssels liegt zwischen 1 und 25 Zeichen. Der Schlüssel kann jedes der folgenden Zeichen enthalten:

a–z

A–Z

0–9

! @ # . $ % ^ & * + = - _ -

Description (Beschreibung) – Fügen Sie optional eine Beschreibung hinzu, die zur Identifizierung dieser Verbindung dient.

Die Mindestlänge der Beschreibung liegt zwischen 1 und 100 Zeichen. -

BGP State (BGP-Status) – Schließt die Verbindung, ohne sie zu entfernen.

Die Anfangseinstellung wird von der Einstellung am A-Ende des MCR übernommen. Das Aktivieren oder Deaktivieren des BGP-Status hat keine Auswirkungen auf bestehende BGP-Sitzungen. Der BGP-Status betrifft nur neue VXCs. Diese Einstellung überschreibt den MCR-Status für eine einzelne Verbindung. Weitere Informationen dazu finden Sie unter Erstellen eines MCR.

Wenn Sie die virtuelle Schnittstelle in der AWS-Konsole für diese Verbindung erstellen, werden Sie diese Werte abgleichen.

-

-

Klicken Sie auf Add (Hinzufügen).

Die BGP-Details erscheinen unter „BGP Connection details“ (BGP-Verbindungsdetails).

-

Klicken Sie auf Next (Weiter).

-

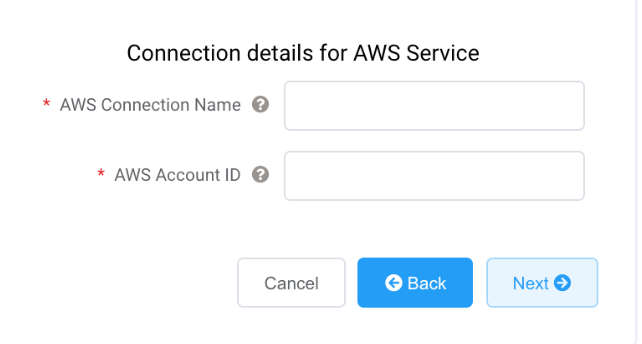

Geben Sie die Verbindungsdetails für den AWS-Dienst an.

-

AWS Connection Name (AWS-Verbindungsname) – Dies ist ein Textfeld mit dem Namen Ihrer virtuellen Schnittstelle, die in der AWS-Konsole angezeigt wird. Der AWS-Verbindungsname wird automatisch mit dem Namen gefüllt, der in einem vorherigen Schritt angegeben wurde.

-

AWS Account ID (AWS-Konto-ID) – Dies ist die ID des Kontos, das Sie verbinden möchten. Sie finden diesen Wert im Verwaltungsbereich Ihrer AWS-Konsole.

-

-

Klicken Sie auf Next (Weiter), um zur Verbindungsdetailübersicht zu gelangen. Klicken Sie auf Add VXC (VXC hinzufügen) und bestellen Sie die Verbindung.

Sobald die VXC-Verbindung erfolgreich bereitgestellt wurde, erscheint sie auf der Seite „Megaport Portal Services“ (Megaport Portal-Dienste) und ist mit dem MCR verbunden. Klicken Sie auf den VXC-Titel, um die Details zu dieser Verbindung anzuzeigen.

Beachten Sie, dass der Dienststatus (Layer 2) aktiv ist, aber BGP (Layer 3) nicht aktiv, weil die Konfiguration noch nicht existiert.

Nach der Bereitstellung im Megaport-Portal müssen Sie die Verbindung in der AWS-Konsole akzeptieren.

Akzeptieren der Verbindung

So akzeptieren Sie die Verbindung

-

Gehen Sie in AWS zu „Services“ (Dienste) > „AWS Direct Connect“ > „Connections“ (Verbindungen) und klicken Sie auf den Verbindungsnamen, um die Details zu überprüfen und zu akzeptieren. Einzelheiten finden Sie in der AWS-Dokumentation.

Der Status wird für einige Minuten „pending“ (ausstehend) sein, während AWS die Verbindung bereitstellt.

Erstellen der VIF

So erstellen Sie die virtuelle Schnittstelle

-

Klicken Sie in der AWS-Konsole auf Create Virtual Interface (Virtuelle Schnittstelle erstellen). Geben Sie die folgenden Werte für das BGP-Peering ein:

- Your router peer-IP (Ihre Router-Peer-IP) – Die auf dem MCR konfigurierte BGP-Peer-IP.

- Amazon router peer IP (Amazon-Router-Peer-IP) – Die BGP-Peer-IP, die auf dem AWS-Endpunkt konfiguriert ist.

- BGP authentication key (BGP-Authentifizierungsschlüssel) – Das Passwort, das zur Authentifizierung der BGP-Sitzung verwendet wird.

Wichtig

-

AWS bietet detaillierte Schritte zur Erstellung einer privaten virtuellen Schnittstelle.

-

Der Name, den Sie für die Verbindung im Megaport-Portal angegeben haben, erscheint in der Verbindungsliste auf dieser Seite.

-

Die VLAN-Adresse wird ausgefüllt und scheint bearbeitbar zu sein; Sie erhalten jedoch eine Fehlermeldung, wenn Sie versuchen, sie zu ändern.

Nachdem Sie die gehostete Verbindung in AWS akzeptiert und eine virtuelle Schnittstelle mit den BGP-Peering-Einstellungen erstellt haben, ändert sich der VXC-Status im Megaport-Portal in „configured“ (konfiguriert).

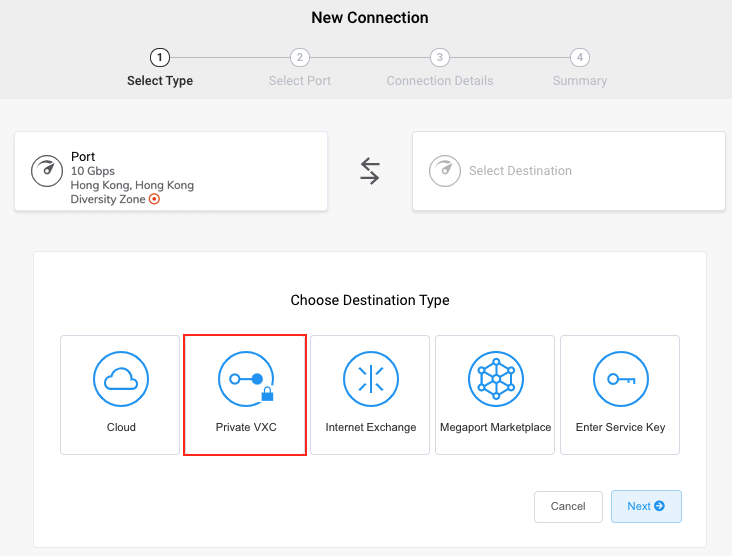

Erstellen eines privaten VXC zwischen einem Port und einem MCR

In diesem Abschnitt wird beschrieben, wie ein privater VXC (Virtual Cross Connect) zwischen einem Port und dem Megaport Cloud Router im Megaport-Netzwerk angeschlossen wird.

Wenn ein Port konfiguriert ist, können Sie einen privaten VXC bereitstellen, um eine Verbindung zu einem MCR im aktuellen Firmenkonto herzustellen. Ein privater VXC ist im Wesentlichen eine Punkt-zu-Punkt-Ethernet-Verbindung zwischen einem A-Ende (Ihrem Port) und einem B-Ende (dem Zieltyp des privaten VXC), was in diesem Fall der MCR ist.

So stellen Sie einen privaten VXC bereit

-

Gehen Sie im Megaport Portal zur Seite Services (Dienste), und wählen Sie den gewünschten Port aus.

-

Wählen Sie den Ursprungsport (das A-Ende) aus.

-

Klicken Sie auf +Connection (Neue Verbindung).

-

Klicken Sie auf Private VXC.

-

Wählen Sie den Ziel-MCR (das B-Ende).

-

Klicken Sie auf Next (Weiter).

-

Geben Sie die VXC-Details an:

-

Connection Name (Verbindungsname) – Geben Sie für die VXC-Verbindung einen Namen an, der leicht identifizierbar ist. Sie können den Namen später ändern, wenn Sie möchten.

-

Service Level Reference (Service-Level-Referenz) (optional) – Geben Sie für den VXC eine eindeutige Identifikationsnummer an, die für Abrechnungszwecke verwendet werden soll, z. B. eine Kostenstellennummer oder eine eindeutige Kunden-ID. Die Nummer der Service-Level-Referenz erscheint für jeden Dienst im Abschnitt „Product“ (Produkt) der Rechnung. Sie können dieses Feld auch für einen bestehenden Dienst bearbeiten.

-

Rate Limit (Übertragungsratenlimit) – Geben Sie ein Übertragungsratenlimit in Mbit/s an. Die maximale Geschwindigkeit wird angezeigt und ist auf die niedrigere Geschwindigkeit der beiden Enden eingestellt.

-

Preferred A-End VLAN (Bevorzugtes A-Ende-VLAN) – Geben Sie das 802.1q-VLAN-Tag für das A-Ende dieser Verbindung an. Jeder VXC wird als ein separates VLAN auf Ihrem Port bereitgestellt. Dies muss eine eindeutige VLAN-ID auf diesem Port im Bereich von 2 bis 4093 sein. Wenn Sie eine VLAN-ID angeben, die bereits verwendet wird, zeigt das System die nächste verfügbare VLAN-Nummer an. Die VLAN-ID muss eindeutig sein, um mit der Bestellung fortfahren zu können. Wenn Sie keinen Wert angeben, weist Megaport einen zu. Belassen Sie die Einstellung „Port tag“ (Port-Tag) auf „Tagged“ (getaggt).

-

-

Klicken Sie auf Next (Weiter).

Die Seite mit den MCR-Verbindungsdetails wird angezeigt.

Der nächste Schritt ist die Konfiguration der BGP-Einstellungen für diesen VXC. Für jeden über einen MCR hergestellten VXC können Sie eine oder mehrere Schnittstellen, IP-Adressen, BGP-Verbindungen oder statische Routen konfigurieren. Die meisten VXCs werden eine Schnittstelle verwenden. In diesem Fall geben Sie eine Schnittstelle an und fügen eine BGP-Verbindung hinzu.

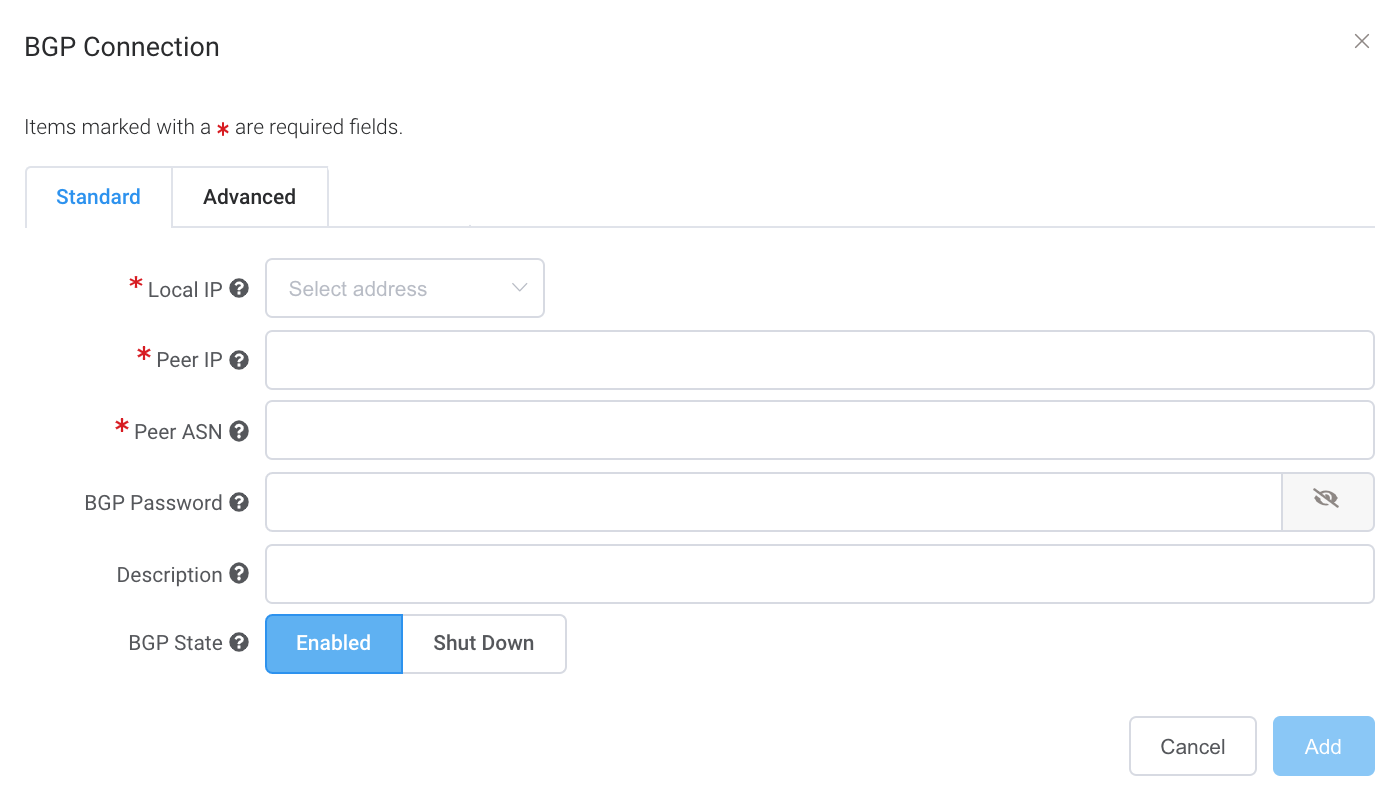

So konfigurieren Sie die BGP-Einstellungen für den VXC

-

Klicken Sie auf der Detailseite „MCR Connection“ (MCR-Verbindung) auf Add BGP Connection (BGP-Verbindung hinzufügen).

-

Wählen Sie die lokale IP auf dieser Schnittstelle, die mit dem BGP-Peer kommuniziert, aus dem Dropdown-Menü aus.

-

Geben Sie die BGP-Details für die Peer-IP und Peer-ASN an, wobei sich die Peer-Einstellungen auf das OND beziehen.

-

Klicken Sie auf Add (Hinzufügen), um den VXC zu speichern. Wiederholen Sie diese Schritte, um weitere VXCs zu konfigurieren.

-

Klicken Sie auf Next (Weiter).

-

Klicken Sie auf Order (Bestellung), um mit dem Bestellvorgang fortzufahren.

Wenn die VXCs bereitgestellt sind, können Sie sie auf der Seite „Portal Services“ (Portaldienste) anzeigen. Beachten Sie, dass die Dienst-ID der VXCs an beiden Enden der Verbindung gleich ist.

Überprüfen der BGP-Konfiguration

Das MCR Looking Glass bietet Einblick in die BGP-Konfiguration auf einem einzigen Bildschirm. Weitere Informationen dazu finden Sie unter Anzeigen des Datenverkehr-Routings mit MCR Looking Glass.

So zeigen Sie den BGP-Status an

- Wählen Sie im Megaport Portal die Option Services (Dienste) aus.

- Wählen Sie den VXC.

- Klicken Sie auf das A- oder B-Ende des MCR.

- Wählen Sie „Details“.

BGP-Fehlersuche

Wenn die Seite „Services > Connection Details“ (Dienste > Verbindungsdetails) ein Statusproblem anzeigt, überprüfen Sie die folgenden Punkte:

- Wählen Sie den VXC und A- oder B-Ende des MCR.

- Stellen Sie unter „BGP Connections“ (BGP-Verbindungen) sicher, dass die richtige lokale ASN für das A-Ende des VXC verwendet wird.

- Überprüfen Sie, ob die richtige IP-Adresse des Peers verwendet wird.

- Überprüfen Sie, ob das richtige BGP-MD5-Passwort für das A-Ende des VXC verwendet wird.

Wenn die BGP-Konfiguration korrekt aussieht:

-

Stellen Sie sicher, dass kein BGP-Peer den Ein- oder Ausgang von TCP-Port 179 (BGP) und andere relevante Ports blockiert.

-

Überprüfen Sie, dass kein BGP-Peer mehr als 100 Präfixe bei AWS ankündigt. Die maximale Anzahl der angekündigten Routen zu AWS ist 100. Die BGP-Sitzung wird deaktiviert, wenn sie das Präfix-Limit von 100 angekündigten Routen überschreitet.

Deaktivieren einer BGP-Verbindung

Verwenden Sie diese Einstellung, um die BGP-Sitzung vorübergehend zu deaktivieren, ohne sie zu entfernen. Eine BGP-Deaktivierung bietet die Möglichkeit, eine BGP-Verbindung administrativ herunterzufahren, während Sie eine neue Route einrichten, Wartungsarbeiten durchführen, Fehler beheben usw.

So deaktivieren Sie eine BGP-Verbindung vorübergehend

- Wechseln Sie im Megaport Portal auf die Seite Services (Dienste).

- Wählen Sie den VXC und das A- oder B-Ende.

- Klicken Sie nach den BGP-Verbindungsdetails auf Shut Down (Deaktivieren).

- Klicken Sie zur Bestätigung auf Yes (Ja).